Процессор безопасности платформы AMD

Процессор безопасности платформы AMD ( PSP ), официально известный как AMD Secure Technology , представляет собой подсистему доверенной среды выполнения , включенную примерно с 2013 года в микропроцессоры AMD . [1] Согласно руководству разработчика AMD, подсистема «отвечает за создание, мониторинг и поддержание среды безопасности», а «в ее функции входит управление процессом загрузки, инициализация различных механизмов, связанных с безопасностью, а также мониторинг системы на предмет любой подозрительной активности или событий и реализация соответствующий ответ». [2] Критики опасаются, что его можно использовать в качестве бэкдора и это может стать угрозой безопасности. [3] [4] [5] AMD отклонила запросы на открытие исходного кода кода, который работает на PSP. [1]

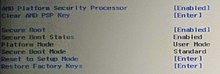

Подробности

[ редактировать ]Сама PSP представляет собой ядро ARM ( ARM Cortex-A5 ) с расширением TrustZone , которое вставляется в основной кристалл ЦП в качестве сопроцессора . PSP содержит встроенную прошивку, которая отвечает за проверку ПЗУ SPI и загрузку из нее внешней прошивки. В 2019 году берлинская группа безопасности обнаружила внешнюю прошивку в обычных файлах образов UEFI (код, который загружает операционную систему), а это означало, что ее можно было легко проанализировать. Используя несколько написанных вручную инструментов на основе Python , они обнаружили, что внешняя прошивка из ПЗУ SPI содержит приложение, напоминающее целую микрооперационную систему. [6] [7] [8] Исследование флэш-чипа материнской платы ноутбука Lenovo ThinkPad A285 (хранящего прошивку UEFI) показало, что само ядро PSP (как устройство) запускается раньше основного процессора и что процесс загрузки его прошивки начинается непосредственно перед загрузкой базового UEFI. Они обнаружили, что прошивка запускается в том же пространстве памяти системы, что и пользовательские приложения, с неограниченным доступом к ней (включая MMIO ), что вызывает опасения по поводу безопасности данных. [6] [7] [8] Поскольку PSP — это чип, который решает, будут ли ядра x86 работать или нет, он используется для реализации аппаратного снижения производительности, определенные ядра в системе могут быть навсегда недоступны во время производства. PSP также предоставляет генератор случайных чисел для инструкции RDRAND. [9] и предоставляет услуги TPM.

Процесс загрузки

[ редактировать ]PSP является неотъемлемой частью процесса загрузки, без которой ядра x86 никогда не будут активированы.

- Внутрикристальная фаза

- Прошивка, расположенная непосредственно на чипе PSP, настраивает ЦП ARM, проверяет целостность ПЗУ SPI, используя различные структуры данных, находит внешнюю прошивку (AGESA) из ПЗУ SPI и копирует ее во внутреннюю память PSP.

- Фаза вне чипа

- Загруженные внешние модули инициализируют DRAM и выполняют инициализацию платформы. Используя предыдущие структуры данных, внешняя прошивка находит прошивку UEFI в ПЗУ SPI и копирует ее в DRAM. Она может выполнить дополнительные шаги проверки, и если система считается безопасной, она выведет ядра x86 из состояния сброса, таким образом запуск прошивки UEFI.

Сообщенные уязвимости

[ редактировать ]В сентябре 2017 года исследователь безопасности Google Кфир Коэн сообщил AMD об уязвимости подсистемы PSP, которая может позволить злоумышленнику получить доступ к паролям, сертификатам и другой конфиденциальной информации; Ходили слухи, что патч станет доступен поставщикам в декабре 2017 года. [10] [11]

В марте 2018 года израильская компания , занимающаяся ИТ-безопасностью, сообщила о нескольких якобы серьезных недостатках, связанных с PSP в процессорах AMD с архитектурой Zen ( EPYC , Ryzen , Ryzen Pro и Ryzen Mobile), которые могут позволить вредоносным программам запускаться и получать доступ к конфиденциальной информации. [12] AMD анонсировала обновления прошивки для устранения этих недостатков. [13] [14] Их обоснованность с технической точки зрения была подтверждена независимыми экспертами по безопасности, которые рассмотрели раскрытую информацию, хотя высокие риски, о которых заявила CTS Labs, были отвергнуты. [15] что привело к утверждениям о том, что недостатки были опубликованы с целью манипулирования акциями . [16] [17]

См. также

[ редактировать ]Ссылки

[ редактировать ]- ^ Перейти обратно: а б Уильямс, Роб (19 июля 2017 г.). «AMD подтверждает, что не будет открывать исходный код процессора безопасности платформы EPYC» .

Этот чип встречается на большинстве платформ AMD, начиная с 2013 года, и ведет себя во многом так же, как Intel Management Engine [...] Довольно резкое осознание того, что исходный код PSP не является открытым, появилось во время дискуссии с высшим руководством AMD по поводу EPYC.

- ^ «Руководство разработчика BIOS и ядра (BKDG) для процессоров AMD семейства 16h, модели 30h-3Fh» (PDF) . АМД . 2016. с. 156.

- ^ Мартин, Райан (июль 2013 г.). «Эксперт утверждает, что АНБ имеет бэкдоры, встроенные в процессоры Intel и AMD» . eteknix.com . Проверено 19 января 2018 г.

- ^ Клэберн, Томас (06 января 2018 г.), Дыра в скрытом безопасном коде процессора процессоров AMD обнаружена перед исправлениями , The Register

- ^ Ларабель, Майкл (07 декабря 2017 г.). «Сообщается, что AMD позволяет отключать безопасный процессор PSP с помощью последней версии AGESA» .

Этот встроенный защищенный процессор AMD подвергся критике со стороны некоторых как еще один возможный вектор атаки...

- ^ Перейти обратно: а б Верлинг, Кристиан; Бурен, Роберт (24 августа 2019 г.), Анализ процессора безопасности платформы AMD , получено 26 июля 2020 г.

- ^ Перейти обратно: а б Камеран, Джеймс (06 марта 2020 г.). «Анализ процессора безопасности платформы AMD» . НавыкиАкадемия FutureTV . Архивировано из оригинала 26 июля 2020 г. Проверено 26 июля 2020 г.

- ^ Перейти обратно: а б «Анализ процессора безопасности платформы AMD» . Ютуб . Архивировано из оригинала 11 августа 2020 г.

- ^ «Генератор случайных чисел AMD» (PDF) . АМД . 27.06.2017.

- ^ Миллман, Рене (08 января 2018 г.). «В процессоре безопасности платформы AMD обнаружена проблема безопасности» .

- ^ Чимпану, Каталин (06 января 2018 г.). «В Интернете обнаружена уязвимость безопасности в защищенном межкристальном процессоре AMD» .

- ^ Гудин, Дэн (13 марта 2018 г.). «Множество недостатков в чипах AMD делает плохие взломы намного хуже» . Арс Техника .

- ^ Брайт, Питер (20 марта 2018 г.). «AMD обещает исправить прошивки для ошибок процессора безопасности. Для использования всех ошибок требуется административный доступ» . Арс Техника .

- ^ Papermaster, Марк (21 марта 2018 г.). «Первоначальная техническая оценка AMD исследований CTS Labs» . Сообщество AMD.

- ^ Гвидо, Дэн (15 марта 2018 г.). « Техническое резюме «Недостатков AMD» .

- ^ Берк, Стив; Латан, Патрик. «Покушение на AMD со стороны Viceroy Research и CTS Labs, AMD «должна стоить 0 долларов» » . ГеймерыНексус . Архивировано из оригинала 20 декабря 2019 г. Проверено 18 сентября 2018 г.

- ^ Зинат Инвестмент. «AMD и CTS Labs: история неудачных манипуляций с акциями» . В поисках Альфа .

Внешние ссылки

[ редактировать ]- AMD Pro Security в AMD