Сниффер (анализатор протоколов)

| |

| |

| Оригинальный автор(ы) | |

|---|---|

| Разработчик(и) | Сеть Общая |

| Первоначальный выпуск | декабрь 1986 г. |

| Написано в | С, 8086 сборка |

| Операционная система | MS-DOS |

| Тип | анализатор протоколов |

Нюхач [ 1 ] компьютерной сети, анализатор пакетов и протоколов разработанный и впервые проданный в 1986 году компанией Network General Corporation. [ 2 ] Маунтин-Вью, Калифорния. К 1994 году Sniffer стал лидером рынка. [ 3 ] в высокопроизводительных анализаторах протоколов. Согласно документам SEC 10-K [ 4 ] [ 5 ] [ 6 ] и корпоративные годовые отчеты, [ 7 ] С 1986 по март 1997 года снифферы и сопутствующие продукты и услуги были проданы в качестве инструментов для сетевых менеджеров и разработчиков на сумму около 933 миллионов долларов.

Sniffer был предшественником нескольких поколений анализаторов сетевых протоколов, из которых на данный момент самым популярным является Wireshark .

Фон

[ редактировать ]Sniffer был первым продуктом компании Network General Corporation , основанной 13 мая 1986 года. [ 8 ] [ 9 ] Гарри Саалом и Леном Шустеком для разработки и продвижения анализаторов сетевых протоколов. Вдохновением послужил инструмент внутреннего тестирования, разработанный в Nestar Systems . [ 10 ] компания по производству сетевых персональных компьютеров, основанная в октябре 1978 года Саалом и Шустеком вместе с Джимом Хиндсом и Ником Фортисом. В 1982 году инженеры Джон Роулендс и Крис Рид из британского филиала Nestar, Zynar Ltd, разработали приемник и анализатор беспорядочных пакетов ARCNET под названием TART («Сумматор передачи и приема») для использования в качестве внутреннего инструмента инженерного тестирования. Он использовал специальное оборудование и программное обеспечение для IBM PC, написанное на комбинации BASIC и ассемблерного кода 8086. Когда в 1986 году компания Nestar была приобретена компанией Digital Switch Corporation (ныне DSC Communications) из Плано, штат Техас, [ 11 ] Права на ТАРТ получили Саал и Шустек.

В Network General Саал и Шустек первоначально продавали TART как «Анализатор линии R-4903 ARCNET («Сниффер»)». [ 12 ] Затем они модернизировали TART для сетевого оборудования IBM Token Ring , создали другой пользовательский интерфейс с программным обеспечением, написанным на C, и начали продавать его под названием The Sniffer™ в декабре 1986 года. [ 13 ] На конец того года в компании работало четыре сотрудника.

В апреле 1987 года компания выпустила Ethernet-версию Sniffer. [ 14 ] [ 15 ] а в октябре — версии для ARCNET, StarLAN и IBM PC Network Broadband. Интерпретаторы протоколов были написаны примерно для 100 сетевых протоколов на различных уровнях стека протоколов , и клиентам была предоставлена возможность писать свои собственные интерпретаторы. Линейка продуктов постепенно расширялась и включала в себя распределенную систему сниффера. [ 16 ] для нескольких удаленных сегментов сети Expert Sniffer [ 17 ] для расширенной диагностики проблем и Watchdog [ 18 ] для простого мониторинга сети.

Разработка

[ редактировать ]Nestar ARCNET-сниффер

[ редактировать ]

ARCNET Sniffer, разработанный Zynar в качестве инструмента внутреннего тестирования, использовал сетевую интерфейсную карту IBM PC ARCNET, разработанную Nestar для сетевых систем PLAN. На этой плате использовался интегрированный контроллер ARCNET COM9026 от Standard Microsystems Corporation , который был разработан в сотрудничестве с Datapoint.

В чипе SMC не было неразборчивого режима, который позволял бы получать все пакеты независимо от адреса назначения. Итак, чтобы создать Sniffer, дочернюю плату [ 19 ] был разработан, который перехватывал линию приема данных, идущую к чипу, и манипулировал данными так, чтобы каждый пакет выглядел как широковещательная передача и был принят чипом.

Поскольку возможность получать все пакеты рассматривалась как нарушение конфиденциальности сети, схема, реализующая ее, держалась в секрете, а дочерняя плата была залита черной эпоксидной смолой, чтобы препятствовать обратному проектированию.

Исходный код оригинального TART/Sniffer BASIC и программы ассемблера доступен на GitHub. [ 20 ]

Общий сниффер сети

[ редактировать ]

Сниффер был приемником пакетов в неразборчивом режиме , что означает, что он получал копии всех сетевых пакетов независимо от того, какому компьютеру они были адресованы. Пакеты фильтровались, анализировались с помощью того, что сейчас иногда называют Deep Packet Inspection , и сохранялись для последующего изучения.

Sniffer был реализован поверх операционной системы Microsoft MS-DOS и использовал 40-строчный 80-символьный текстовый дисплей. Первая версия, анализатор протоколов PA-400 для сетей Token-Ring, [ 21 ] был выпущен на портативном компьютере Compaq Portable II , который имел процессор Intel 80286, 640 КБ оперативной памяти, внутренний жесткий диск емкостью 20 МБ, 5-дюймовый дисковод для гибких дисков и 9-дюймовый монохромный ЭЛТ-экран. Розничная цена Sniffer в единичном экземпляре составила 19 995 долларов. [ 22 ]

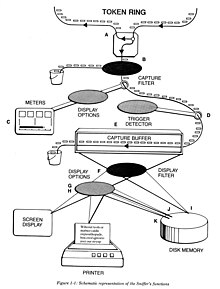

Два основных режима работы [ 13 ] были:

- «захват», в котором

- пакеты перехватываются, сохраняются, подсчитываются и суммируются

- фильтры контролируют, какие пакеты перехватываются

- триггеры контролируют, когда захват должен прекратиться, возможно, из-за того, что возникла искомая сетевая ошибка

- «дисплей», в котором

- пакеты анализируются и интерпретируются

- фильтры контролируют, какие пакеты отображаются

- параметры контролируют, какие аспекты пакетов отображаются

Навигация по обширной системе меню на дисплее в текстовом режиме осуществлялась с помощью вариации столбцов Миллера , которые изначально были созданы Марком С. Миллером из Datapoint Corporation для их файлового браузера. Как описано в руководстве Sniffer: «На экране отображаются три панели, расположенные слева направо. Сразу слева от вашей текущей (выделенной) позиции находится узел, из которого вы только что пришли. Выше и ниже вас на центральной панели расположены альтернативные узлы, до которых также можно добраться из узла слева от вас… Справа от вас находятся узлы, доступные из узла, на котором вы сейчас находитесь».

Нажатие F10 запускает захват и отображение активности в реальном времени. [ 21 ]

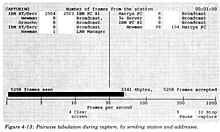

По завершении захвата пакеты анализировались и отображались в одном или нескольких из трех теперь стандартных синхронизированных вертикальных окон: сводка нескольких пакетов, подробные сведения о декодировании одного пакета и необработанные числовые данные пакета. Подсветка связывает выбранные элементы в каждом окне.

В сводке по нескольким пакетам по умолчанию отображалась информация на самом высоком уровне стека протоколов, присутствующего в этом пакете. Другие дисплеи можно запросить с помощью меню «Параметры дисплея».

Перевод данных на определенном уровне стека сетевых протоколов в удобный для пользователя текст был работой «интерпретатора протокола», или PI. Network General предоставила более 100 PI. [ 23 ] для часто используемых протоколов дня:

- 3КОМ 3+

- AppleTalk ADSP

- AppleTalk АФП

- AppleTalk ARP

- AppleTalk ASP

- AppleTalk ATP

- AppleTalk DDP

- AppleTalk ЭХО

- AppleTalk KSP

- AppleTalk КРУГ

- AppleTalk НБП

- AppleTalk PAP

- AppleTalk RTMP

- AppleTalk ZIP

- АРП

- АТ&Т

- Баньян Вайнс АФРП

- Баньян Вайнс Эхо

- Banyan VINES Файл Svc

- Banyan VINES FRP

- Banyan VINES FTP

- Баньян Вайнс ИП

- ООО «Баньян Вайнс»

- Banyan VINES Петлевая обратная связь

- Banyan VINES Сваха

- Banyan Vines Ntwk Mgr

- Баньян Вайнс СПП

- Banyan VINES StreetTalk

- Banyan VINES Svr Svc

- Обсуждение Banyan VINES

- ВООТП

- Управление мостом

- Мост КС-1

- Мостовой терминал СВР

- Хаоснет

- КомДизайн

- Кронос прямой

- Кронос ВЛН

- Библиотека точки данных

- Точка данных RCL

- Датапойнт РИО

- Точка данных RMS

- ДЕКАБРЬ 911 ГОДА

- Управление мостом DEC

- DEC LAN-монитор

- ПОСЛЕДНИЙ ДЕКАБРЬ

- ДЕК ЛАВК

- DEC NetBIOS

- ДЕКНЕТ CTERM

- ДЕКНЕТ ДАП

- ДЕКНЕТ ДРП

- ДЕКНЕТ НАЙДЕН

- ДЕКЕТСКИЕ ГОДЫ

- ДЕКНЕТ ЛАВК

- ДЕКНЕТ ШВАБРА

- ДЕКНЕТ НИЦЦА

- ДЕКНЕТ НСП

- ДЕКНЕТ SCP

- DNS

- ECMA Интернет

- египетская валюта

- Отличный

- FTP

- ГГП

- IBM для малого и среднего бизнеса

- IBM СНС

- ICMP

- ИОНЕТ ВКС

- ИОНЕТ ВКС CMND

- ДАННЫЕ ИОНЕТ ВКС

- ИОНЕТ ВКС ТРАНС

- ИП

- ИСО АКСЕ

- ИСО АСН.1

- ИСО CMIP

- Сеть ИСО

- ИСО ГЧП

- ИСО РОЗА

- ИСО-сессия

- ИСО SMTP

- ИСО Транспорт

- ПЕТЛЯ

- петлевая проверка

- Миком тест

- НБС интернет

- Нестар ARCnet

- Nestar PlanСерия

- NetBIOS

- NetBIOS TCP

- Новелл Нетваре

- Преобразование адреса ПНП

- РПЛ

- РУникс

- SMTP

- ЩЕЛЧОК

- Солнце МОНТАЖ

- Солнце НФС

- ВС ПМАП

- Солнце РПК

- Вс РСТАТ

- ВС Ю.П.

- Символика частная

- TCP

- Телнет

- ТФТП

- ТРИНГ DLC

- ООО «ТРИНГ»

- ТРИНГ МАК

- ТРИНГ РИ

- УБ

- Управление мостом Виталинк

- Х.25

- Х.25 уровень 3

- X.75 Интернет

- Ксерокс ВООТП

- Ксерокс ЭГП

- Ксерокс ГГП

- Ксерокс без даты

- Ксерокс ПНП

- Xerox PUP ARP

- Ксерокс РИП

- Ксерокс TFTP

- Ксерокс XNS

- Ксиплекс

Декодирование более высоких уровней протокола часто требовало от интерпретатора сохранения информации о состоянии соединений, чтобы последующие пакеты можно было интерпретировать по свойствам. Это было реализовано с помощью комбинации локально кэшированных данных в интерпретаторе протокола и возможности просмотра более ранних пакетов, хранящихся в буфере захвата.

Клиенты Sniffer могут писать свои собственные интерпретаторы протоколов для декодирования новых или редких протоколов, не поддерживаемых Network General. Интерпретаторы были написаны на языке C и связаны с остальными модулями Sniffer для создания новой исполняемой программы. Процедура создания новых PI была задокументирована в апреле 1987 года как часть Sniffer версии 1.20. [ 24 ]

Помимо поддержки многих сетевых протоколов, существовали версии Sniffer, собиравшие данные из основных локальных сетей, которые использовались в 1980-х и начале 1990-х годов:

- IBM Token-Ring

- Токен-автобус

- Ethernet (толстая, тонкая, витая пара)

- Датапоинт ARCnet

- Старлан

- AppleTalk

- Омнинет ворон

- ФДДИ

- ISDN

- Реле кадров

- Синхронное управление каналом передачи данных (SDLC)

- Асинхронный режим передачи (ATM)

- Х.25

- Сеть IBM PC (Sytek)

Конкуренты

[ редактировать ]Даже в первые годы у Нюхача была конкуренция, [ 25 ] по крайней мере, для некоторых аспектов продукта. Некоторые из них, как и Sniffer, представляли собой готовые к использованию упакованные инструменты:

- «Щелкунчик» Экселана 1984 года, [ 26 ] и его LANalyzer 1986 года [ 27 ]

- Ethernet-монитор LanScan DRN-1700 компании Communications Machinery Corporation

- Анализатор протоколов локальной сети HP-4972A компании Hewlett-Packard [ 28 ]

- Монитор трафика локальной сети Digital Equipment Corporation [ 29 ]

- Анализатор среды Tektronix TMA802 [ 30 ]

Существовало также несколько программных мониторов и декодеров пакетов, часто работавших в Unix и часто имеющих только пользовательский интерфейс командной строки:

- tcpdump с использованием фильтра пакетов Беркли . [ 31 ] и другие механизмы захвата, предоставляемые операционной системой.

- LANWatch, [ 32 ] первоначально из программного обеспечения FTP

См. также

[ редактировать ]Ссылки

[ редактировать ]- ^ Йох, Алан (23 июля 2001 г.). «Сетевые снифферы» . Компьютерный мир . Проверено 16 февраля 2021 г.

- ^ «13 мая: Основана Network General Corporation | Этот день в истории | Музей истории компьютеров» . www.computerhistory.org . Проверено 16 февраля 2021 г.

- ^ Мусталер, Линда (21 февраля 1994 г.). «Слияние усилит фокус сетевого анализа» . Сетевой мир . Том. 11, нет. 8. Международная группа данных . п. 35.

- ^ «Сетевая генеральная корпорация 95 финансовый год 10-К» . База данных SEC Edgar . 28 июня 1995 г.

- ^ «Сетевая генеральная корпорация 96 финансовый год 10-К» . База данных SEC Edgar . 25 июля 1996 г.

- ^ «Сетевая генеральная корпорация 97 ФГ 10-К» . База данных SEC Edgar . 27 июня 1997 г.

- ^ «Годовые отчеты Network General Corp. за 1989–1993, 1995, 1997 годы» - через Интернет-архив.

- ^ Петроски, Мэри (22 июня 1987 г.). «Network General чувствует успех с Sniffer» . Сетевой мир . Том. 4, нет. 25. Международная группа данных . п. 15.

- ^ "Presenting Network General Corporation", июль 1992 г. , получено 17 ноября 2021 г.

- ^ Принс, Джорджия (ноябрь – декабрь 1979 г.). «Распределительные вычисления на индивидуальном уровне» . Электроника и энергетика . 25 (11): 765. doi : 10.1049/ep.1979.0422 . ISSN 0013-5127 .

- ^ Флинн, Лори (24 ноября 1986 г.). «Нестар заявляет, что приобретение фирмы позволит улучшить каналы локальной сети и УАТС» . Инфомир . Том. 8, нет. 48. InfoWorld Media Group, Inc. с. 25.

- ^ Руководство по анализатору линий R 4903 ARCNET General, сентябрь 1986 г .. Сеть Генерал. 25 сентября 1986 г.

- ^ Jump up to: а б Network General Token Ring Sniffer V 1.0, декабрь 1986 г. Сетевая Генеральная Корпорация. Декабрь 1986 года.

- ^ Общий обзор сетевого анализатора Ethernet, апрель 1987 г. Сеть Генерал. 1 апреля 1987 г.

- ^ Общий анализатор сети Ethernet, июнь 1988 г. Сеть Генерал. 1 июня 1988 г.

- ^ Смолли, Эрик (1 апреля 1991 г.). «Сниффер получает возможности распределенного управления» . Сетевой мир . Том. 8, нет. 13. Международная группа данных . п. 4.

- ^ Буссе, Торстен (28 сентября 1992 г.). «Эксперт-сниффер для диагностики глобальных сетей» . Инфомир . Том. 14, нет. 39. InfoWorld Media Group, Inc. с. 45.

- ^ Тафт, Питер (27 августа 1990 г.). «Сторожевой пес отслеживает статистику трафика локальной сети» . Инфомир . Том. 12, нет. 35. InfoWorld Media Group, Inc. с. 54.

- ^ Внутреннее описание Nestar ARCNET Sniffer . Нестар Системс. 1982–1984.

- ^ NestarSystems/ARCNET_Sniffer на GitHub

- ^ Jump up to: а б «Большая брошюра 12 Network General, 1986 г.: Бесплатная загрузка, взятие напрокат и потоковая передача» . Интернет-архив . Декабрь 1986 года . Проверено 3 июня 2021 г.

- ^ «Общий прейскурант сети 1987 03 16 для конечного пользователя: бесплатная загрузка, одалживание и потоковая передача» . Интернет-архив . Проверено 3 июня 2021 г.

- ^ «1991 04 Сеть — ваш бизнес: Network General Corp.: Бесплатная загрузка, заимствование и потоковая передача» . Интернет-архив . Апрель 1991 года . Проверено 4 июня 2021 г.

- ^ Приложение Network General Token Ring Sniffer V 1.20, апрель 1987 г. Сеть Генерал. 1 апреля 1987 г.

- ^ Гласс, Бретт (6 февраля 1989 г.). «Анализаторы локальной сети: мощные инструменты, полезные для серьезного сетевого анализа» . Инфомир . Том. 11, нет. 6. InfoWorld Media Group, Inc. с. С14.

- ^ Сатьянараянан, М. (22 сентября 1984 г.). «Эксельский щелкунчик: оценка» (PDF) .

- ^ Анализатор сети Ethernet LANalyzer EX5000E (PDF) . Экселан. 1986.

- ^ Компьютерный музей HP. «Анализатор протоколов 4972A» . www.hpmuseum.net . Проверено 18 февраля 2021 г.

- ^ Пабрай, Удай. «Понимание и использование компьютерных сетей» (PDF) . п. 3-26.

- ^ «Быстрые и точные измерения в локальной сети» (PDF) .

- ^ Макканн, Стивен (19 декабря 1992 г.). «Фильтр пакетов BSD: новая архитектура для захвата пакетов на уровне пользователя» (PDF) .

- ^ «LANWatch Версия 3.0» . Инфомир . Том. 15, нет. 19. InfoWorld Media Group, Inc., 10 мая 1993 г. п. 85.

Внешние ссылки

[ редактировать ]- «Древняя история компьютеров и сетевых анализаторов» (основной доклад Sharkfest 2021) – SF16 — Основной доклад Лена Шустека , получено 17 августа 2021 г.

- Хаугдал, Дж. С. (октябрь 1988 г.). «Бенчмаркинг анализаторов протоколов локальных сетей» . Труды [1988] 13-й конференции по локальным компьютерным сетям . стр. 375–384. дои : 10.1109/LCN.1988.10251 . ISBN 0-8186-0891-9 . S2CID 336848 .

- Чартофф, Марвин (14 декабря 1987 г.). «Управление локальной сетью: какой инструмент подойдет для работы?» . Сетевой мир . Том. 4, нет. 50. Международная группа данных . п. 37.