Частная VLAN

Частная VLAN , также известная как изоляция портов , представляет собой метод компьютерных сетей , при котором VLAN содержит порты коммутатора , которые ограничены таким образом, что они могут взаимодействовать только с определенным восходящим каналом связи . Ограниченные порты называются частными портами . Каждая частная VLAN обычно содержит множество частных портов и один восходящий канал. Восходящий канал обычно представляет собой порт (или группу агрегации каналов ), подключенный к маршрутизатору , межсетевому экрану , серверу , сети провайдера или аналогичному центральному ресурсу.

Эта концепция была впервые введена в результате ограничения на количество VLAN в сетевых коммутаторах, которое быстро исчерпывается в сценариях с высокой степенью масштабирования. Следовательно, возникла потребность в создании нескольких сетевых сегментов с минимальным количеством VLAN.

Коммутатор пересылает все кадры, полученные от частного порта, на порт восходящей линии связи независимо от идентификатора VLAN или MAC-адреса назначения . Кадры, полученные от восходящего порта, пересылаются обычным способом (т. е. на порт, на котором находится MAC-адрес назначения, или на все порты VLAN для широковещательных кадров или для неизвестных MAC-адресов назначения). В результате прямой одноранговый трафик между узлами через коммутатор блокируется, и любая такая связь должна проходить через восходящий канал. Хотя частные VLAN обеспечивают изоляцию между узлами на уровне канала передачи данных , связь на более высоких уровнях все еще может быть возможна в зависимости от дальнейшей конфигурации сети.

Типичным применением частной VLAN является гостиница или Ethernet-соединение с домашней сетью, где каждая комната или квартира имеет порт для доступа в Интернет . Аналогичная изоляция портов используется в ADSL DSLAM на базе Ethernet . Разрешение прямой связи на уровне канала передачи данных между узлами клиентов подвергнет локальную сеть различным атакам безопасности, таким как подмена ARP , а также увеличит вероятность повреждения из-за неправильной конфигурации.

Еще одно применение частных VLAN — упрощение назначения IP- адресов. Порты могут быть изолированы друг от друга на уровне канала передачи данных (по соображениям безопасности, производительности или по другим причинам), при этом принадлежащие к одной IP- подсети . В таком случае прямая связь между IP-хостами на защищенных портах возможна только через соединение восходящей линии связи с использованием принудительной пересылки по MAC-адресу или аналогичного решения на основе прокси-ARP .

Транкинговый протокол VLAN

[ редактировать ]Версия 3

[ редактировать ]В версии 3 протокола VLAN Trunking Protocol добавлена поддержка частных VLAN.

версия 1 и 2

[ редактировать ]При использовании версий 1 и 2 коммутатор должен находиться в режиме VTP. transparent mode.

VTP v1 и 2 не распространяют конфигурацию частной VLAN, поэтому администратору необходимо настроить ее одну за другой.

Ограничения частных VLAN

[ редактировать ]Нет поддержки: [1] [2]

[ редактировать ]- Членство в VLAN порта динамического доступа .

- Динамический транкинговый протокол (DTP)

- Протокол агрегации портов (PAgP)

- Протокол управления агрегацией каналов (LACP)

- Регистрация многоадресной VLAN (MVR)

- Голосовая VLAN

- Протокол связи веб-кэша (WCCP)

- Защита кольца Ethernet (ERP)

- Гибкая маркировка VLAN

- Фильтры брандмауэра исходящей VLAN

- Встроенный интерфейс маршрутизации и моста (IRB)

- Группы агрегации каналов с несколькими шасси (MC-LAG)

- Туннелирование Q-in-Q

- Маршрутизация между суб-VLAN (вторичными) и первичными VLAN

- Juniper не поддерживает отслеживание IGMP.

Ограничения конфигурации

[ редактировать ]- Интерфейс доступа не может участвовать в двух разных основных VLAN, ограничиваясь одной частной VLAN.

- Настройки протокола связующего дерева (STP).

- Невозможно настроить VLAN 1 или VLAN с 1002 по 1005 как первичные или вторичные VLAN. Поскольку это специальные VLAN.

Реализация Cisco

[ редактировать ]

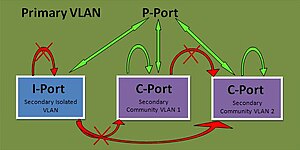

Преимущество частных VLAN Cisco Systems заключается в том, что они могут работать на нескольких коммутаторах. [3] Частная VLAN делит VLAN (основную) на подсети VLAN (вторичные), сохраняя при этом существующую IP-подсеть и уровня 3 конфигурацию . Обычная VLAN представляет собой единый широковещательный домен , тогда как частная VLAN разделяет один широковещательный домен на несколько более мелких широковещательных поддоменов.

- Первичная VLAN : просто исходная VLAN. Этот тип VLAN используется для пересылки кадров во все вторичные VLAN.

- Вторичная VLAN : Вторичная VLAN настроена на один из следующих типов:

- Изолированный : любые порты коммутатора, связанные с изолированной VLAN, могут подключаться к основной VLAN, но не к какой-либо другой вторичной VLAN. Кроме того, хосты, связанные с одной и той же изолированной VLAN, не могут связаться друг с другом. В одном домене частной VLAN может быть несколько изолированных VLAN (что может быть полезно, если VLAN необходимо использовать разные пути по соображениям безопасности); порты остаются изолированными друг от друга в каждой VLAN. [4]

- Сообщество : любые порты коммутатора, связанные с общей VLAN сообщества, могут взаимодействовать друг с другом и с основной VLAN, но не с какой-либо другой вторичной VLAN. В одном домене Private VLAN может быть несколько отдельных VLAN сообщества.

В частной VLAN в основном есть два типа портов: смешанный порт (P-порт) и хост-порт. Хост-порт подразделяется на два типа: изолированный порт (I-порт) и общий порт (C-порт).

- Неразборчивый порт (P-Port) : порт коммутатора подключается к маршрутизатору, межсетевому экрану или другому общему шлюзовому устройству. Этот порт может взаимодействовать с чем-либо еще, подключенным к основной или любой вторичной VLAN. Другими словами, это тип порта, которому разрешено отправлять и получать кадры с любого другого порта в VLAN.

- Хост-порты :

- Изолированный порт (I-Port) : подключается к обычному хосту, который находится в изолированной VLAN. Этот порт взаимодействует только с P-портами.

- Порт сообщества (C-порт) : подключается к обычному хосту, который находится в сети VLAN сообщества. Этот порт взаимодействует с P-портами и портами той же виртуальной локальной сети сообщества.

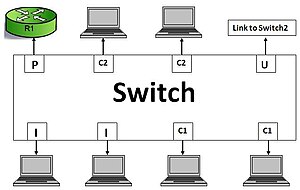

Пример сценария: коммутатор с VLAN 100, преобразованный в частную VLAN с одним P-портом, двумя I-портами в изолированной VLAN 101 (вторичной) и двумя общими VLAN 102 и 103 (вторичными), по 2 порта в каждой. Коммутатор имеет один восходящий порт (транк), подключенный к другому коммутатору. На схеме эта конфигурация показана графически.

В следующей таблице показан трафик, который может проходить между всеми этими портами.

| I-порт | P-порт | C1-Порт | C2-Порт | Восходящая связь с Switch2 | |

|---|---|---|---|---|---|

| I-порт | Отрицать | Разрешать | Отрицать | Отрицать | Разрешить/Запретить |

| P-порт | Разрешать | Разрешать | Разрешать | Разрешать | Разрешать |

| C1-Порт | Отрицать | Разрешать | Разрешать | Отрицать | Разрешать |

| C2-Порт | Отрицать | Разрешать | Отрицать | Разрешать | Разрешать |

| Восходящая связь с Switch2 | Разрешить/Запретить | Разрешать | Разрешать | Разрешать | Разрешать |

Трафик от порта Uplink к изолированному порту будет запрещен, если он находится в изолированной VLAN. Трафик от порта Uplink к изолированному порту будет разрешен, если он находится в основной VLAN.

Варианты использования

[ редактировать ]Сегрегация сети

[ редактировать ]Частные VLAN используются для разделения сети, когда:

- Переход от плоской сети к отдельной сети без изменения IP-адресации хостов. Брандмауэр может заменить маршрутизатор, а затем хосты можно будет постепенно перевести в вторичную VLAN без изменения их IP-адресов.

- Существует необходимость в межсетевом экране со многими десятками, сотнями или даже тысячами интерфейсов. При использовании частных VLAN межсетевой экран может иметь только один интерфейс для всех отдельных сетей.

- Необходимо сохранить IP-адресацию. При использовании частных VLAN все вторичные VLAN могут использовать одну и ту же IP-подсеть.

- Снижение лицензионных сборов за количество поддерживаемых VLAN на брандмауэр. [5]

- Существует потребность в более чем 4095 сегрегированных сетях. Благодаря изолированной VLAN может быть бесконечное количество отдельных сетей. [6]

Безопасный хостинг

[ редактировать ]Частные VLAN в процессе хостинга позволяют разделить клиентов со следующими преимуществами:

- Нет необходимости в отдельной IP-подсети для каждого клиента.

- При использовании изолированной VLAN количество клиентов не ограничено.

- Нет необходимости изменять конфигурацию интерфейса брандмауэра для увеличения количества настроенных VLAN.

Безопасный VDI

[ редактировать ]Изолированную VLAN можно использовать для разделения рабочих столов VDI друг от друга, позволяя фильтровать и проверять связь между рабочими столами. Использование неизолированных VLAN потребует отдельной VLAN и подсети для каждого рабочего стола VDI.

Резервная сеть

[ редактировать ]В резервной сети хостам не обязательно связываться друг с другом. Хосты должны достичь только места назначения резервного копирования. Клиенты резервного копирования могут быть размещены в одной изолированной VLAN, а серверы резервного копирования могут быть размещены как неразборчивые в основной VLAN, это позволит хостам взаимодействовать только с серверами резервного копирования.

Смягчение последствий вещания

[ редактировать ]Поскольку широковещательный трафик в сети должен передаваться каждому беспроводному хосту последовательно, он может занимать большую часть эфирного времени, что делает беспроводную сеть не отвечающей. [ нужна ссылка ] Если к коммутатору подключено более одной точки беспроводного доступа, частные VLAN могут предотвратить распространение широковещательных кадров от одной точки доступа к другой, сохраняя производительность сети для подключенных хостов.

Поддержка поставщиков

[ редактировать ]Аппаратные переключатели

[ редактировать ]- Alcatel-Lucent Enterprise – серия OmniSwitch

- Arista Networks – коммутация центров обработки данных

- Brocade — переключатели BigIron, TurboIron и FastIron

- Cisco Systems – коммутаторы линеек Catalyst 2960-XR, 3560 и выше

- Extreme Networks – коммутаторы на базе XOS

- Fortinet — коммутаторы на базе FortiOS

- Hewlett-Packard Enterprise — коммутаторы доступа Aruba серии 2920 и коммутаторы более высоких линеек

- Juniper Networks – коммутаторы EX

- Lenovo — коммутаторы на базе CNOS

- Microsens – семейство переключателей G6

- MikroTik — все модели (маршрутизаторы/коммутаторы) с микросхемами коммутаторов, начиная с RouterOS v6.43. [7]

- TP-Link — серия T2600G, серия T3700G

- TRENDnet – множество моделей

- Ubiquiti Networks – серия EdgeSwitch, серия Unifi

Программные переключатели

[ редактировать ]- Системы Cisco — Nexus 1000V

- Майкрософт – ГиперВ 2012

- Oracle — виртуальный сервер Oracle для SPARC 3.1.1.1

- VMware — коммутатор vDS

Другие продукты с поддержкой частных VLAN

[ редактировать ]- Cisco Systems – Модуль услуг брандмауэра

- Marathon Networks – устройство для развертывания и эксплуатации частных VLAN PVTD

См. также

[ редактировать ]Ссылки

[ редактировать ]- ^ «Частные VLAN | ОС Junos | Juniper Networks» . www.juniper.net . Проверено 8 ноября 2023 г.

- ^ «Руководство по настройке программного обеспечения Cisco IOS коммутатора Catalyst серии 4500, 12.2(25)EW — Настройка частных VLAN [коммутаторы Cisco Catalyst серии 4500]» . Циско . Проверено 8 ноября 2023 г.

- ^ С. ХомЧаудхури; М. Фоскиано (июнь 2009 г.). Частные VLAN Cisco Systems: масштабируемая безопасность в многоклиентской среде . IETF . дои : 10.17487/RFC5517 . РФК 5517 . Информационный. Независимая подача.

- ^ «Настройка частных VLAN» . Сиско Системы . Проверено 28 августа 2014 г.

- ^ «Управление лицензиями на функции для Cisco ASA версии 9.1» .

- ^ «PVLAN — широко недостаточно используемая функция» .

- ^ «Руководство: Функции переключателя чипов» . МикроТик . Проверено 6 января 2020 г.

Внешние ссылки

[ редактировать ]- «Настройка частных VLAN» . Руководство по настройке программного обеспечения коммутатора Catalyst 3750, 12.2(25)SEE . Сиско Системы . Проверено 26 мая 2009 г.

- «Настройка частной VLAN» Руководство по настройке TP-Link.

Дальнейшее чтение

[ редактировать ]- Официальное руководство по сертификации экзаменов CCNP BCMSN. Автор: Дэвид Хакаби, ISBN 978-1-58720-171-4 , ISBN 1-58720-171-2