Инструменты стеганографии

Программный инструмент стеганографии позволяет пользователю встраивать скрытые данные в файл-носитель, например изображение или видео, а затем извлекать эти данные.

Совершенно не обязательно скрывать сообщение в исходном файле. Таким образом, нет необходимости изменять исходный файл и, следовательно, трудно что-либо обнаружить. Если данный раздел подвергается последовательным побитовым манипуляциям для генерации зашифрованного текста, то в исходном файле нет никаких доказательств того, что он используется для шифрования файла.

Архитектура

[ редактировать ]

Перевозчик

[ редактировать ]Носитель — это сигнал, поток или файл данных, в котором скрытые данные скрыты путем внесения небольших изменений. Примеры включают аудиофайлы, файлы изображений, документы и исполняемые файлы. На практике носитель должен выглядеть и работать так же, как исходный немодифицированный носитель, и должен выглядеть безвредным для любого, кто его проверяет.

Определенные свойства могут вызвать подозрение, что файл содержит скрытые данные:

- Если скрытые данные велики по сравнению с содержимым носителя, например, в пустом документе размером в мегабайт.

- Использование устаревших форматов или плохо поддерживаемых расширений, которые нарушают работу часто используемых инструментов.

Криптографическим требованием является то, что носитель (например, фотография) является оригинальным, а не копией чего-либо общедоступного (например, загруженного). Это связано с тем, что общедоступные исходные данные можно сравнить с версией со встроенным скрытым сообщением.

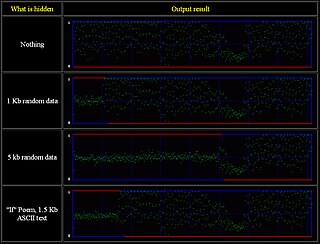

Существует более слабое требование, чтобы встроенное сообщение не меняло статистику оператора связи (или другие показатели), чтобы присутствие сообщения можно было обнаружить. Например, если младшие биты красного пиксельного канала камеры изображения имеют гауссово распределение при постоянном цветном поле, простая стеганография изображения, которая создает случайное распределение этих битов, может позволить отличить стегоизображения от неизмененных. .

Огромный объем современных (около 2014 г.) и бессмысленных средств массовой информации с высокой пропускной способностью (например, youtube.com, источники BitTorrent, eBay, Facebook, спам и т. д.) предоставляет широкие возможности для скрытой информации±.

Цепь

[ редактировать ]Скрытые данные могут быть разделены на набор файлов, образуя цепочку носителей , свойство которой заключается в том, что все носители должны быть доступны, неизменены и обработаны в правильном порядке, чтобы получить скрытые данные. Эта дополнительная функция безопасности обычно достигается за счет:

- использование другого вектора инициализации для каждой несущей и сохранение его внутри обработанных несущих -> CryptedIVn = Crypt(IVn, CryptedIVn-1)

- зависящего от порядка цепочки использование разных алгоритмов криптографии для каждого носителя и выбор его с помощью равновероятностного алгоритма,

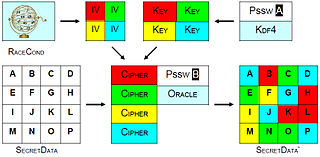

Надежность и криптография

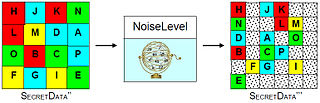

[ редактировать ]Инструменты стеганографии призваны обеспечить устойчивость к современным криминалистическим методам , таким как статистический стегоанализ . Такая надежность может быть достигнута за счет сбалансированного сочетания:

- процесс потоковой криптографии;

- процесс отбеливания данных ;

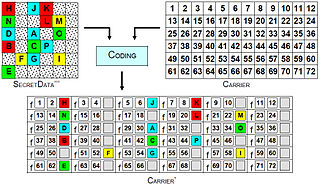

- процесс кодирования .

Если данные обнаружены, криптография также помогает минимизировать возникающий ущерб, поскольку данные не раскрываются, а только тот факт, что был передан секрет. Отправитель может быть вынужден расшифровать данные, как только они будут обнаружены, но можно использовать отрицаемое шифрование , чтобы расшифрованные данные выглядели безвредными.

Мощное программное обеспечение для стеганографии опирается на многоуровневую архитектуру с глубоким документированным процессом обфускации .

Несущий двигатель

[ редактировать ]Механизм-носитель является ядром любого инструмента стеганографии. Различные форматы файлов модифицируются по-разному, чтобы скрытно вставлять в них скрытые данные. Алгоритмы обработки включают в себя:

- Внедрение (подозрительно из-за увеличения размера файла, не связанного с содержимым)

- Генерация (подозрительно из-за возможности отслеживания созданных носителей)

- Вспомогательные данные и метаданных замена

- LSB или адаптивная замена

- Манипулирование частотным пространством

См. также

[ редактировать ]Статьи

[ редактировать ]- Харрази, Мехди; Сенчар, Хусрев Т.; Мемон, Насир (2006). «Исследование эффективности распространенных методов стеганографии и стеганализа изображений» (PDF) . Журнал электронных изображений . 15 (4): 041104. дои : 10.1117/1.2400672 . Проверено 7 февраля 2021 г.

- Гильермито. «Анализ программного обеспечения для стеганографии» . Проверено 28 ноября 2012 г.

- Провос, Нильс; Ханиман, Питер (2003). «Прятки: введение в стеганографию» (PDF) . Безопасность и конфиденциальность IEEE . 1 (3): 32–44. дои : 10.1109/msecp.2003.1203220 . ISSN 1540-7993 . Проверено 28 ноября 2012 г.

- Провос, Нильс. «Защита от статистического стегоанализа» . Материалы 10-й конференции по симпозиуму по безопасности USENIX . ССИМ'01. 10 . Ассоциация USENIX: 24–37 . Проверено 28 ноября 2012 г.

- Бирбрауэр, Юрген; Фридрих, Джессика. «Создание хороших покрывающих кодов для приложений в стеганографии» (PDF) . Сделки по сокрытию данных и защите мультимедиа III . Конспекты лекций по информатике. 4920 : 1–22 . Проверено 7 февраля 2021 г.

- Роча, Андерсон; Гольденштейн, Сиоме, Стеганография и стеганализ: прошлое, настоящее и будущее (PDF) , Первое рабочее руководство IEEE по видению невидимого (WVU'08) , получено 8 марта 2017 г.

Ссылки

[ редактировать ]Внешние ссылки

[ редактировать ]- Исчерпывающий каталог программного обеспечения для стеганографии от доктора Нила Джонсона.