ИСО/МЭК 20248

ISO/IEC 20248 «Методы автоматической идентификации и сбора данных – Структуры данных – Метаструктура цифровой подписи» — это международная стандартная спецификация, разрабатываемая ISO/IEC JTC 1/SC 31 /WG 2. Эта разработка является расширением стандарта SANS 1368, который является текущая опубликованная спецификация. ISO/IEC 20248 и SANS 1368 являются эквивалентными стандартными спецификациями. SANS 1368 — национальный стандарт Южной Африки, разработанный Южноафриканским бюро стандартов .

ISO/IEC 20248 [и SANS 1368] определяет метод, при котором данные, хранящиеся в штрих-коде и/или RFID- метке, структурируются и имеют цифровую подпись . Цель стандарта — предоставить открытый и совместимый метод между службами и носителями данных для проверки оригинальности и целостности данных в автономном случае использования . Структура данных ISO/IEC 20248 также называется «DigSig», что относится к небольшой по количеству бит цифровой подписи.

ISO/IEC 20248 также предоставляет эффективный и совместимый метод обмена сообщениями данных в службах Интернета вещей [IoT] и межмашинных услугах [M2M], позволяющий интеллектуальным агентам в таких службах проверять подлинность сообщений данных и обнаруживать подделку данных.

Описание

[ редактировать ]ISO/IEC 20248 можно рассматривать как спецификацию приложения X.509, аналогичную S/MIME . Классические цифровые подписи обычно слишком велики (размер цифровой подписи обычно превышает 2 тыс. бит), чтобы поместиться в штрих-коды и RFID-метки, сохраняя при этом желаемую производительность чтения. Цифровые подписи ISO/IEC 20248, включая данные, обычно имеют размер менее 512 бит. X.509 Цифровые сертификаты в инфраструктуре открытых ключей (PKI) используются для распространения ключей и описаний данных. Этот метод обеспечивает открытое проверяемое декодирование данных, хранящихся в штрих-коде и/или RFID-метке, в маркированную структуру данных; например JSON и XML .

ISO/IEC 20248 рассматривает необходимость проверки целостности физических документов и объектов. Стандартные счетчики затрат на проверку онлайн-сервисов и атак вредоносных программ между устройствами и серверами , предоставляя метод проверки структуры данных на нескольких устройствах и в автономном режиме. Примерами документов и объектов являются образовательные и медицинские сертификаты /акций , налоговые сертификаты и сертификаты акций , лицензии , разрешения, контракты, билеты , чеки , пограничные документы, документы о рождении/смерти/удостоверяющие личность , регистрационные знаки транспортных средств , предметы искусства, вино, драгоценные камни и лекарства.

DigSig, хранящийся в QR-коде или RFID-метке ближнего радиуса действия (NFC), можно легко прочитать и проверить с помощью смартфона с приложением, соответствующим стандарту ISO/IEC 20248. Приложению достаточно один раз подключиться к Интернету, чтобы получить соответствующий сертификат DigSig, после чего оно сможет в автономном режиме проверить все DigSig, созданные с помощью этого сертификата DigSig.

DigSig, хранящийся в штрих-коде, можно скопировать, не влияя на проверку данных. Например; можно скопировать свидетельство о рождении или школьном образовании, содержащее штрих-код DigSig. Скопированный документ также можно проверить на наличие правильной информации и отправителя этой информации. Штрих-код DigSig позволяет обнаружить подделку данных.

DigSig, хранящийся в метке RFID/NFC, обеспечивает обнаружение скопированных и подделанных данных, поэтому его можно использовать для обнаружения исходного документа или объекта. Для этой цели используется уникальный идентификатор RFID-метки.

Конверт DigSig

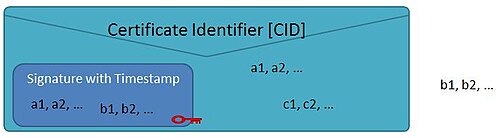

[ редактировать ]ISO/IEC 20248 называет метаструктуру цифровой подписи конвертом DigSig. Структура конверта DigSig содержит идентификатор сертификата DigSig, цифровую подпись и временную метку. Поля могут содержаться в конверте DigSig тремя способами; Рассмотрим конверт DigSig{a, b , c } , который содержит наборы полей a , b и c .

- Поля a подписываются и включаются в конверт DigSig. Вся информация (значение поля со знаком и значение поля, хранящееся в AIDC) доступна для проверки при чтении структуры данных из AIDC (штрих-код и/или RFID).

- Поля b подписаны, но НЕ включены в конверт DigSig — в AIDC сохраняется только значение подписанного поля. Поэтому значение поля b должно быть собрано проверяющим, прежде чем можно будет выполнить проверку. Это полезно для связи физического объекта со штрих-кодом и/или RFID-меткой, которая будет использоваться в качестве меры борьбы с подделками ; например, номер печати бутылки вина может быть полем b . Для успешной проверки верификатору необходимо ввести номер печати, поскольку он не хранится в штрих-коде на бутылке. Когда печать сломана, номер печати также может быть уничтожен и стать нечитаемым; Таким образом, проверка не может быть проведена, поскольку для этого требуется номер печати. На новой пломбе должен быть указан тот же номер пломбы; использование голограмм и других методов может сделать создание новой копии номера печати невозможным. Аналогичным образом, уникальный идентификатор тега, также известный как TID в ISO/IEC 18000 , может использоваться таким образом, чтобы доказать, что данные хранятся в правильном теге. В этом случае TID представляет собой б поле . Опросник прочитает конверт DigSig из памяти изменяемого тега, а затем прочитает неизменяемый уникальный TID, чтобы обеспечить возможность проверки. Если данные были скопированы из одного тега в другой, то процесс проверки подписанного TID, хранящегося в конверте DigSig, отклонит TID скопированного тега.

- Поля c НЕ подписаны, но включены в конверт DigSig — в AIDC хранится только значение поля. Таким образом, поле c НЕ может быть проверено, а извлечено из AIDC. Значение этого поля можно изменить, не затрагивая целостности подписанных полей.

Путь к данным DigSig

[ редактировать ]Обычно данные, хранящиеся в DigSig, представляют собой структурированные данные; JSON или XML. Имена полей структурированных данных отображаются непосредственно в описании данных DigSig [DDD]. Это позволяет генератору DigSig подписывать данные цифровой подписью, сохранять их в конверте DigSig и сжимать конверт DigSig до минимально возможного размера битов. Конверт DigSig затем программируется в RFID-метке или печатается с использованием символов штрих-кода.

Устройство DigSig Verifier считывает конверт DigSig со штрих-кода или RFID-метки. Затем он идентифицирует соответствующий сертификат DigSig, который использует для извлечения полей из конверта DigSig и получения внешних полей. Затем Verifier выполняет проверку и делает поля доступными в виде структурированных данных, например JSON или XML.

Примеры

[ редактировать ]QR-пример

[ редактировать ]В следующих примерах сертификатов об образовании используется формат конверта URI -RAW DigSig. Формат URI позволяет универсальному считывателю штрих-кодов считывать DigSig, после чего его можно проверить онлайн с использованием URI доверенного эмитента DigSig. Часто приложение для смартфона (приложение), совместимое с ISO/IEC 20248, доступно для загрузки на этом веб-сайте, после чего DigSig можно проверить в автономном режиме. Обратите внимание: совместимое приложение должно иметь возможность проверять DigSig от любого доверенного эмитента DigSig.

Пример университетского сертификата иллюстрирует многоязычную поддержку SANS 1368.

Пример RFID и QR

[ редактировать ]В этом примере номерной знак транспортного средства снабжен RFID-меткой ISO/IEC 18000-63 (Тип 6C) и на нем напечатан штрих-код QR. Табличку можно проверить в автономном режиме с помощью смартфона, когда автомобиль остановлен; или с помощью считывателя RFID, когда транспортное средство проезжает мимо считывателя.

Обратите внимание на 3 формата конвертов DigSig; RAW, URI-RAW и URI-ТЕКСТ.

DigSig, хранящийся в RFID-метке, обычно имеет формат конверта RAW, чтобы уменьшить размер по сравнению с форматом конверта URI. Штрих-коды обычно используют формат URI-RAW, чтобы позволить обычным считывателям штрих-кодов выполнять онлайн-проверку. Формат RAW является наиболее компактным, но его можно проверить только с помощью приложения, совместимого с SANS 1368.

DigSig, хранящийся в RFID-метке, также будет содержать TID (уникальный идентификатор тега) в части подписи. Таким образом, верификатор DigSig сможет обнаружить данные, скопированные в другой тег.

QR-код с примером внешних данных

[ редактировать ]

Следующий QR-код прикрепляется к компьютеру или смартфону, чтобы доказать, что он принадлежит конкретному человеку. Он использует поле типа b , описанное выше, для хранения безопасного личного идентификационного номера [PIN], который запомнил владелец устройства. Перед проведением проверки DigSig Verifier запросит ввод PIN-кода. Проверка будет отрицательной, если PIN-код неверен. PIN-код для примера — «123456».

Описание данных DigSig для вышеуказанного DigSig выглядит следующим образом:

{ "defManagementFields":

{ "mediasize":"50000",

"specificationversion":1,

"country":"ZAR",

"DAURI":"https://www.idoctrust.com/",

"verificationURI":"http://sbox.idoctrust.com/verify/",

"revocationURI":"https://sbox.idoctrust.com/chkrevocation/",

"optionalManagementFields":{}}},

"defDigSigFields":

[{ "fieldid":"cid",

"type":"unsignedInt",

"benvelope":false},

{ "fieldid":"signature",

"type":"bstring",

"binaryformat":"{160}",

"bsign":false},

{ "fieldid":"timestamp",

"type":"date",

"binaryformat":"Tepoch"},

{ "fieldid":"name",

"fieldname":{"eng":"Name"},

"type":"string",

"range":"[a-zA-Z ]",

"nullable":false},

{ "fieldid":"idnumber",

"fieldname":{"eng":"Employee ID Number"},

"type":"string",

"range":"[0-9 ]"},

{ "fieldid":"sn",

"fieldname":{"eng":"Asset Serial Number"},

"type":"string",

"range":"[0-9a-zA-Z ]"},

{ "fieldid":"PIN",

"fieldname":{"eng":"6 number PIN"},

"type":"string",

"binaryformat":"{6}",

"range":"[0-9]",

"benvelope":false,

"pragma":"enterText"}]}

Ссылки

[ редактировать ]- SANS 1368, Методы автоматической идентификации и сбора данных. Структуры данных. Метаструктура цифровой подписи.

- FIPS PUB 186-4, Стандарт цифровой подписи (DSS). Компьютерная безопасность. Криптография.

- IETF RFC 3076, канонический XML версии 1.0

- IETF RFC 4627, Тип носителя приложения/JSON для нотации объектов JavaScript (JSON)

- IETF RFC 3275, (Расширяемый язык разметки) Синтаксис и обработка XML-подписи

- IETF RFC 5280, сертификат инфраструктуры открытых ключей Internet X.509 и профиль списка отзыва сертификатов (CRL)

- ISO 7498-2, Системы обработки информации. Взаимосвязь открытых систем. Базовая эталонная модель. Часть 2. Архитектура безопасности.

- ISO/IEC 9594-8 (ITU X.509), Информационные технологии. Взаимодействие открытых систем. Справочник. Структуры сертификатов открытых ключей и атрибутов.

- ИСО/МЭК 10181-4, Информационные технологии. Взаимосвязь открытых систем. Структуры безопасности для открытых систем. Структура неотказуемости.

- ISO/IEC 11770-3, Информационные технологии. Методы безопасности. Управление ключами. Часть 3. Механизмы, использующие асимметричные методы.

- ISO/IEC 11889 (все части), Информационные технологии. Доверенный платформенный модуль.

- ISO/IEC 15415, Информационные технологии. Методы автоматической идентификации и сбора данных. Спецификация проверки качества печати штрих-кода. Двумерные символы.

- ISO/IEC 15419, Информационные технологии. Методы автоматической идентификации и сбора данных. Цифровое отображение штрих-кода и тестирование производительности печати.

- ISO/IEC 15423, Информационные технологии. Методы автоматической идентификации и сбора данных. Тестирование производительности сканера штрих-кода и декодера.

- ИСО/МЭК 15424, Информационные технологии. Методы автоматической идентификации и сбора данных. Идентификаторы носителей данных (включая символические идентификаторы)

- ISO/IEC 15963, Информационные технологии. Радиочастотная идентификация для управления предметами. Уникальная идентификация для радиочастотных меток.

- ISO/IEC 16022, Информационные технологии. Методы автоматической идентификации и сбора данных. Спецификация символики штрих-кода Data Matrix.

- ISO/IEC 16023, Информационные технологии. Международная спецификация символики. MaxiCode.

- ISO/IEC 18000 (все части), Информационные технологии. Радиочастотная идентификация для управления товарами

- ISO/IEC 18004, Информационные технологии. Методы автоматической идентификации и сбора данных. Спецификация символики штрих-кода QR Code 2005.

- ISO/IEC TR 14516, Информационные технологии. Методы обеспечения безопасности. Рекомендации по использованию и управлению услугами доверенных третьих сторон.

- ISO/IEC TR 19782, Информационные технологии. Методы автоматической идентификации и сбора данных. Влияние блеска и низкой непрозрачности подложки на считывание символов штрих-кода.

- ISO/IEC TR 19791, Информационные технологии. Методы обеспечения безопасности. Оценка безопасности операционных систем.

- ISO/IEC TR 29162, Информационные технологии. Рекомендации по использованию структур данных в средах AIDC.

- ISO/IEC TR 29172, Информационные технологии. Идентификация и управление мобильными объектами. Эталонная архитектура для услуг Mobile AIDC.