Интеллектуальный интерфейс управления платформой

Интерфейс управления интеллектуальной платформой ( IPMI ) — это набор спецификаций компьютерного интерфейса хост-системы для автономной компьютерной подсистемы, который обеспечивает возможности управления и мониторинга независимо от ЦП , встроенного ПО ( BIOS или UEFI ) и операционной системы . IPMI определяет набор интерфейсов, используемых системными администраторами для внешнего управления компьютерными системами и мониторинга их работы. Например, IPMI обеспечивает способ управления компьютером, который может быть выключен или не отвечает по какой-либо другой причине, используя сетевое подключение к оборудованию, а не к операционной системе или оболочке входа в систему. Другим вариантом использования может быть удаленная установка пользовательской операционной системы . Без IPMI для установки пользовательской операционной системы может потребоваться администратора физическое присутствие рядом с компьютером, вставка DVD-диска или USB-накопителя ОС с установщиком и завершение процесса установки с помощью монитора и клавиатуры. Используя IPMI, администратор может смонтировать ISO-образ , смоделировать установочный DVD-диск и выполнить установку удаленно. [ 1 ]

Спецификация разработана Intel и впервые опубликована 16 сентября 1998 года. Она поддерживается более чем 200 поставщиками компьютерных систем, такими как Cisco , Dell , [ 2 ] Hewlett Packard Enterprise и Intel. [ 3 ] [ 4 ]

Функциональность

[ редактировать ]Использование стандартизированного интерфейса и протокола позволяет программному обеспечению системного управления на основе IPMI управлять несколькими разрозненными серверами. В качестве спецификации интерфейса аппаратного уровня на основе сообщений IPMI работает независимо от операционной системы (ОС), позволяя администраторам удаленно управлять системой при отсутствии операционной системы или для управления системой программного обеспечения . Таким образом, функции IPMI могут работать в любом из трёх сценариев:

- до загрузки ОС (что позволяет, например, удаленный мониторинг или изменение настроек BIOS)

- когда система выключена

- после сбоя ОС или системы — ключевой характеристикой IPMI по сравнению с внутриполосным управлением системой является то, что он обеспечивает удаленный вход в операционную систему с использованием SSH.

Системные администраторы могут использовать обмен сообщениями IPMI для мониторинга состояния платформы (например, температуры системы, напряжения, вентиляторов, источников питания и проникновения в корпус); запросить инвентарную информацию; просматривать аппаратные журналы состояний, выходящих за пределы допустимого диапазона; или для выполнения процедур восстановления, таких как выдача запросов с удаленной консоли через те же соединения, например выключение и перезагрузка системы, или настройка сторожевых таймеров . Стандарт также определяет механизм оповещения системы для отправки простой ловушки событий платформы протокола сетевого управления (SNMP) (PET).

Контролируемая система может быть выключена, но ее необходимо подключить к источнику питания и средству мониторинга, обычно к локальной сети (LAN). IPMI также может функционировать после запуска операционной системы и предоставлять данные и структуры управления программному обеспечению управления системой. IPMI в качестве стандарта предписывает только структуру и формат интерфейсов, тогда как подробные реализации могут отличаться. через прямое внешнее LAN или последовательное соединение или через боковое LAN-соединение Реализация IPMI версии 1.5 может взаимодействовать с удаленным клиентом . Соединение боковой локальной сети использует контроллер сетевого интерфейса (NIC) платы. Это решение дешевле, чем выделенное подключение к локальной сети, но также имеет ограниченную пропускную способность и проблемы с безопасностью.

Системы, совместимые с IPMI версии 2.0, также могут взаимодействовать через последовательный порт через локальную сеть , при этом выходные данные последовательной консоли можно просматривать удаленно через локальную сеть. Системы, реализующие IPMI 2.0, обычно также включают в себя KVM over IP , удаленные виртуальные носители и внеполосные встроенные функции интерфейса веб-сервера, хотя, строго говоря, они выходят за рамки стандарта интерфейса IPMI.

DCMI (Интерфейс управления центром обработки данных) — это аналогичный стандарт, основанный на IPMI, но разработанный для более подходящего управления центром обработки данных : он использует интерфейсы, определенные в IPMI, но сводит к минимуму количество дополнительных интерфейсов и включает, среди прочих отличий, контроль ограничения мощности.

Компоненты IPMI

[ редактировать ]

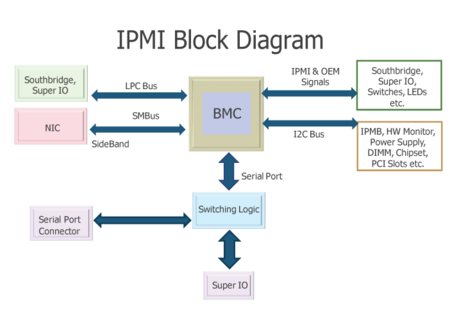

Подсистема IPMI состоит из главного контроллера, называемого контроллером управления основной платой (BMC), и других контроллеров управления, распределенных между различными системными модулями, которые называются сателлитными контроллерами. Сателлитные контроллеры в одном шасси подключаются к BMC через системный интерфейс, называемый интеллектуальной шиной/мостом управления платформой (IPMB) – расширенная реализация I²C (межинтегральная схема). BMC подключается к сателлитным контроллерам или другому BMC в другом шасси через шину или мост интеллектуального контроллера управления платформой (IPMC). Им можно управлять с помощью протокола удаленного управления и контроля (RMCP), специализированного проводного протокола, определенного в этой спецификации. RMCP+ ( протокол на основе UDP с более строгой аутентификацией, чем RMCP) используется для IPMI через локальную сеть.

Несколько поставщиков разрабатывают и продают чипы BMC. BMC, используемый для встроенных приложений, может иметь ограниченную память и требовать оптимизированного кода встроенного ПО для реализации всех функций IPMI. Высокоинтегрированные BMC могут предоставлять сложные инструкции и обеспечивать полную внеполосную функциональность служебного процессора. Микропрограммное обеспечение, реализующее интерфейсы IPMI, предоставляется различными поставщиками. Репозиторий сменных устройств (FRU) содержит информацию о потенциально заменяемых устройствах, такую как идентификатор поставщика и производитель. Хранилище записей данных датчиков (SDR) содержит свойства отдельных датчиков, присутствующих на плате. Например, плата может содержать датчики температуры, скорости вращения вентилятора и напряжения.

Контроллер управления основной платой

[ редактировать ]

Контроллер управления основной платой (BMC) обеспечивает интеллектуальные функции архитектуры IPMI. Это специализированный микроконтроллер, в материнскую плату компьютера встроенный – обычно сервера . BMC управляет интерфейсом между программным обеспечением управления системой и аппаратным обеспечением платформы. BMC имеет специальную прошивку и оперативную память.

Различные типы датчиков, встроенных в компьютерную систему, сообщают BMC о таких параметрах , как температура , охлаждающего вентилятора скорость , состояние питания , состояние операционной системы (ОС) и т. д. BMC контролирует датчики и может отправлять оповещения системному администратору через сеть , если какой-либо из параметров выходит за заданные пределы, что указывает на потенциальный сбой системы. Администратор также может удаленно связываться с BMC, чтобы предпринять некоторые корректирующие действия, например, перезагрузить или выключить и снова включить систему, чтобы снова запустить зависшую ОС. Эти возможности снижают общую стоимость владения системой.

Системы, совместимые с IPMI версии 2.0, также могут взаимодействовать через последовательный порт через локальную сеть , при этом выходные данные последовательной консоли можно просматривать удаленно через локальную сеть. Системы, реализующие IPMI 2.0, обычно также включают в себя KVM over IP , удаленные виртуальные носители и внеполосные встроенные функции интерфейса веб-сервера, хотя, строго говоря, они выходят за рамки стандарта интерфейса IPMI.

Физические интерфейсы BMC включают в себя SMBuses , консоль RS-232 последовательную , линии адреса и данных, а также IPMB, который позволяет BMC принимать сообщения запроса IPMI от других контроллеров управления в системе.

Прямое последовательное соединение с BMC не шифруется , поскольку само соединение безопасно. Соединение с BMC через локальную сеть может использовать или не использовать шифрование в зависимости от требований безопасности пользователя.

Растут опасения по поводу общей безопасности BMC как закрытой инфраструктуры. [ 5 ] [ 6 ] [ 7 ] [ 8 ] OpenBMC — это Linux Foundation . совместный проект BMC с открытым исходным кодом [ 9 ]

Безопасность

[ редактировать ]Исторические проблемы

[ редактировать ]2 июля 2013 года Rapid7 опубликовала руководство по тестированию на проникновение в систему безопасности новейшего протокола IPMI 2.0 и его реализаций от различных поставщиков. [ 10 ]

Некоторые источники в 2013 году советовали не использовать старую версию IPMI. [ 5 ] из-за проблем безопасности, связанных с конструкцией и уязвимостями контроллеров управления основной платой (BMC). [ 11 ] [ 12 ]

Однако, как и в случае с любым другим интерфейсом управления, передовые методы обеспечения безопасности диктуют размещение порта управления IPMI в выделенной локальной сети управления или виртуальной локальной сети, доступной только доверенным администраторам. [ 13 ]

Последние улучшения безопасности спецификации IPMI

[ редактировать ]Спецификация IPMI была обновлена с помощью RAKP+ и более надежного шифра, взломать который с вычислительной точки зрения невозможно. [ 14 ] В результате поставщики предоставили патчи, устраняющие эти уязвимости. [ нужна ссылка ]

Организация DMTF разработала безопасную и масштабируемую спецификацию интерфейса под названием Redfish для работы в современных средах центров обработки данных. [ 15 ]

Возможные решения

[ редактировать ]Некоторые потенциальные решения существуют за пределами стандарта IPMI и зависят от собственных реализаций. Использование коротких паролей по умолчанию или хаков «шифра 0» можно легко преодолеть с помощью RADIUS- сервера для Аутентификация, авторизация и учет (AAA) через SSL, что типично для центров обработки данных или любого среднего и крупного развертывания. Сервер RADIUS пользователя можно настроить для безопасного хранения AAA в базе данных LDAP с использованием FreeRADIUS/OpenLDAP или Microsoft Active Directory и связанных служб.

Доступ на основе ролей дает возможность реагировать на текущие и будущие проблемы безопасности путем увеличения степени ограничений для более высоких ролей. Ролевой доступ поддерживается тремя доступными ролями: Администратор, Оператор и Пользователь.

В целом, роль пользователя имеет доступ к BMC только для чтения и не имеет возможности удаленного управления, например, включения и выключения питания или возможности просмотра или входа в главный процессор на материнской плате. Таким образом, любой хакер с ролью «Пользователь» не имеет никакого доступа к конфиденциальной информации и никакого контроля над системой. Роль пользователя обычно используется для мониторинга показаний датчиков после получения предупреждения SNMP программным обеспечением для мониторинга сети SNMP.

Роль оператора используется в редких случаях, когда система зависает, для создания файла дампа ядра/сбоя NMI и перезагрузки или включения и выключения системы. В таком случае Оператор также будет иметь доступ к системному программному обеспечению для сбора файла дампа ядра/сбоя.

Роль администратора используется для настройки BMC при первой загрузке во время ввода системы в эксплуатацию при первой установке.

Поэтому разумным решением будет отключить использование ролей оператора и администратора в LDAP/RADIUS и включать их только тогда, когда это необходимо администратору LDAP/RADIUS. Например, в RADIUS параметр Auth-Type роли может быть изменен на:

Auth-Type := Reject

Это предотвратит успех хеш-атак RAKP, поскольку имя пользователя будет отклонено сервером RADIUS.

История версий

[ редактировать ]Спецификация стандарта IPMI претерпела ряд изменений: [ 16 ] [ 17 ]

- Версия 1.0 была анонсирована 16 сентября 1998 г.: базовая спецификация.

- v1.5, опубликовано 21 февраля 2001 г.: добавлены функции, включая IPMI через локальную сеть, IPMI через последовательный порт/модем и оповещение по локальной сети.

- Версия 2.0, опубликована 12 февраля 2004 г.: добавлены функции, включая последовательный порт через локальную сеть, системы группового управления, расширенную аутентификацию, встроенный брандмауэр и поддержку VLAN.

- v2.0, версия 1.1, опубликованная 1 октября 2013 г.: исправлены ошибки, пояснения и дополнения, а также добавлена поддержка адресации IPv6.

- v2.0, версия 1.1 Ошибка 7, опубликовано 21 апреля 2015 г.: исправлены ошибки, разъяснения и дополнения. [ 18 ]

Реализации

[ редактировать ]- HP Integrated Lights-Out , реализация IPMI от HP.

- Dell DRAC , реализация IPMI от Dell

- IBM Remote Supervisor Adaptor , продукты IBM для внешнего управления, включая реализации IPMI

- MegaRAC , продукт AMI для внешнего управления и OEM-прошивка IPMI

- Встроенное программное обеспечение управления Avocent MergePoint, встроенное ПО OEM IPMI

- Интегрированный контроллер управления Cisco (IMC), реализация IPMI от Cisco.

- Lenovo xClarity , реализация IPMI от Lenovo

См. также

[ редактировать ]- Alert Standard Format (ASF), еще один стандарт управления платформой.

- Архитектура системного оборудования для настольных и мобильных устройств (DASH), еще один стандарт управления платформой.

- Технология Intel Active Management (AMT), продукт Intel для внешнего управления, как альтернатива IPMI.

- Окунь (спецификация)

- Протокол передачи компонентов управления (MCTP), протокол низкого уровня, используемый для управления аппаратными компонентами.

- Архитектура управления открытой платформой (OPMA), стандарт внешнего управления AMD.

- Системный сервисный процессор на некоторых машинах SPARC

- Проводной для управления (WfM)

Ссылки

[ редактировать ]- ^ «Supermicro IPMI — что это такое и чем он может вам помочь?» . Архивировано из оригинала 27 февраля 2019 года . Проверено 27 февраля 2018 г.

- ^ Введение в интерфейс управления интеллектуальной платформой.

- ^ «Интеллектуальный интерфейс управления платформой; список адоптеров» . Интел . Проверено 9 августа 2014 г.

- ^ Чернис, П.Дж. (1985). «Петрографический анализ образцов специальной теплопроводности УРЛ-2 и УРЛ-6» . дои : 10.4095/315247 .

{{cite journal}}: Для цитирования журнала требуется|journal=( помощь ) - ^ Jump up to: а б «Система подслушивания в вашем компьютере — Шнайер о безопасности» . Шнайер.com . 31 января 2013 г. Проверено 5 декабря 2013 г.

- ^ «Блог обработчиков информационной безопасности — IPMI: Взлом серверов, которые «выключены» » . Isc.sans.edu . 07.06.2012 . Проверено 29 мая 2015 г.

- ^ Гудин, Дэн (16 августа 2013 г.). « Кровососущая пиявка подвергает 100 000 серверов риску мощных атак» . Arstechnica.com . Проверено 29 мая 2015 г.

- ^ Энтони Дж. Бонкоски; Расс Белявски; Дж. Алекс Халдерман (2013). «Освещение проблем безопасности, связанных с управлением серверами Light-Out. Семинар Usenix по наступательным технологиям» (PDF) . Usenix.org . Проверено 29 мая 2015 г.

- ^ «Сообщество проекта OpenBMC объединяется в Linux Foundation, чтобы определить реализацию стека встроенного ПО BMC с открытым исходным кодом - The Linux Foundation» . Фонд Linux . 19 марта 2018 г. Проверено 27 марта 2018 г.

- ^ «Metasploit: Руководство для тестировщиков на проникновение по IPMI и BMC» . Rapid7.com . 2 июля 2013 г. Проверено 5 декабря 2013 г.

- ^ «Уязвимость обхода аутентификации в IPMI 2.0 RAKP за счет использования нулевого шифра» . websecuritywatch.com . 23 августа 2013 г. Проверено 5 декабря 2013 г.

- ^ Дэн Фармер (22 августа 2013 г.). «ИПМИ: Товарный поезд в ад» (PDF) . fish2.com . Проверено 5 декабря 2013 г.

- ^ Кумар, Рохит (19 октября 2018 г.). «Основные практики управления безопасностью BMC и IPMI» . Сервис TheHome . Проверено 23 декабря 2019 г.

- ^ «Спецификация IPMI, V2.0, Ред. 1.1: Документ» . Интел . Проверено 11 июня 2022 г.

- ^ «Redfish: новый API для управления серверами» . ИнфоQ . Проверено 11 июня 2022 г.

- ^ «Интеллектуальный интерфейс управления платформой: что такое IPMI?» . Интел . Проверено 9 августа 2014 г.

- ^ «Интеллектуальный интерфейс управления платформой; Технические характеристики» . Интел . Проверено 9 августа 2014 г.

- ^ IPMI - Версия 2.0 Версия 1.1, ошибки 7

Внешние ссылки

[ редактировать ]- Веб-сайт технических ресурсов Intel IPMI

- Сравнение распространенных проектов программного обеспечения IPMI с открытым исходным кодом

- GNU FreeIPMI

- ipmitool

- ipmiutil

- OpenIPMI

- coreIPM Project — прошивка с открытым исходным кодом для управления основной платой IPMI

- IPMeye — централизованный внеполосный доступ для предприятий / часть платформы VendorN OneDDI