Компьютерная сеть

Эта статья нуждается в дополнительных цитатах для проверки . ( июнь 2023 г. ) |

| Часть серии о | ||||

| Сетевая наука | ||||

|---|---|---|---|---|

| Типы сетей | ||||

| Графики | ||||

| ||||

| Модели | ||||

| ||||

| ||||

| Операционные системы |

|---|

|

| Общие особенности |

Компьютерная сеть — это совокупность компьютеров, или предоставляемые ими совместно использующих ресурсы, расположенные на сетевых узлах . Компьютеры используют общие протоколы связи через цифровые соединения для связи друг с другом. Эти межсоединения состоят из технологий телекоммуникационных сетей , основанных на физически проводных, оптических и беспроводных радиочастотных методах, которые могут быть организованы в различных сетевых топологиях .

Узлы компьютерной сети могут включать персональные компьютеры , серверы , сетевое оборудование или другие специализированные или универсальные хосты . Они идентифицируются по сетевым адресам и могут иметь имена хостов . Имена хостов служат запоминающимися метками для узлов и редко изменяются после первоначального назначения. Сетевые адреса служат для поиска и идентификации узлов с помощью протоколов связи, таких как Интернет-протокол .

Компьютерные сети можно классифицировать по многим критериям, включая среду передачи , используемую для передачи сигналов, полосу пропускания , протоколы связи для организации сетевого трафика , размер сети, топологию, механизмы управления трафиком и организационные цели. [ нужна ссылка ]

Компьютерные сети поддерживают множество приложений и услуг , таких как доступ к Всемирной паутине , цифровому видео и аудио , совместное использование серверов приложений и хранилищ , принтеров и факсов , а также использование электронной почты и приложений для обмена мгновенными сообщениями.

История

Компьютерные сети можно считать отраслью информатики , компьютерной инженерии и телекоммуникаций , поскольку они опираются на теоретическое и практическое применение смежных дисциплин. На создание компьютерных сетей повлиял широкий спектр технологических разработок и исторических вех.

- В конце 1950-х годов была построена сеть компьютеров для американской военной полуавтоматической наземной среды (SAGE). радиолокационной системы [1] [2] [3] с помощью модема Bell 101 . Это был первый коммерческий модем для компьютеров, выпущенный корпорацией AT&T в 1958 году. Модем позволял цифровые данные по обычным телефонным линиям без каких-либо условий со скоростью 110 бит в секунду (бит/с). передавать

- В 1959 году Кристофер Стрейчи подал заявку на патент на разделение времени , а Джон Маккарти инициировал первый проект по реализации разделения времени пользовательских программ в Массачусетском технологическом институте. [4] [5] [6] [7] Стрейчи передал эту концепцию Дж. К. Р. Ликлайдеру на первой конференции ЮНЕСКО по обработке информации в Париже в том же году. [8] Маккарти сыграл важную роль в создании трех первых систем разделения времени ( совместимой системы разделения времени в 1961 году, системы разделения времени BBN в 1962 году и Дартмутской системы разделения времени в 1963 году).

- В 1959 году Анатолий Китов предложил ЦК КПСС подробный план реорганизации управления советскими вооруженными силами и советской экономикой на основе сети вычислительных центров. [9] Предложение Китова было отклонено, как и позднее проект сети управления экономикой ОГАС 1962 года . [10]

- системы бронирования коммерческих авиакомпаний В 1960 году полуавтоматическая среда бизнес-исследований (SABRE) вышла в онлайн с двумя подключенными мэйнфреймами .

- В 1963 году Дж. К. Р. Ликлайдер разослал коллегам по офису меморандум, в котором обсуждалась концепция « Межгалактической компьютерной сети », компьютерной сети, предназначенной для обеспечения общего общения между пользователями компьютеров.

- В 1965 году компания Western Electric представила первый широко используемый телефонный коммутатор , в коммутационной фабрике которого реализовано компьютерное управление.

- На протяжении 1960-х годов [11] [12] Пол Бэран и Дональд Дэвис независимо друг от друга изобрели концепцию коммутации пакетов для передачи данных между компьютерами по сети. [13] [14] [15] [16] высокоскоростным Проект сети Дэвиса включал в себя компьютеры с интерфейсом , протоколы связи и суть сквозного принципа . [17] [18] [19] [20] Сеть NPL , локальная сеть Национальной физической лаборатории (Великобритания) , стала пионером в реализации этой концепции в 1968-69 годах, используя каналы связи со скоростью 768 кбит/с. [21] [19] [22] Хотя работа Бэрана не включала в себя интерфейс компьютеров с программными переключателями, а также идею о том, что надежность будут обеспечивать пользователи, а не сама сеть , [23] [24] [25] оба были плодотворным вкладом, повлиявшим на развитие компьютерных сетей. [26] [27] [28]

- В 1969 году первые четыре узла ARPANET были соединены по каналам со скоростью 50 кбит/с между Калифорнийским университетом в Лос-Анджелесе, Стэнфордским исследовательским институтом, Калифорнийским университетом в Санта-Барбаре и Университетом Юты. [29] В начале 1970-х годов Леонард Кляйнрок провел математическую работу по моделированию производительности сетей с коммутацией пакетов, которая легла в основу разработки ARPANET. [30] [31] Его теоретическая работа по иерархической маршрутизации, проведенная в конце 1970-х годов совместно со студентом Фаруком Камуном, остается решающей для работы Интернета и сегодня. [32] [33]

- В 1972 году коммерческие услуги были впервые развернуты в экспериментальных общедоступных сетях передачи данных в Европе. [34] [35]

- В 1973 году французская сеть CYCLADES , которой руководил Луи Пузен, первой возложила ответственность за надежную доставку данных на хосты, а не на централизованную службу самой сети. [36]

- В 1973 году Питер Кирстейн применил межсетевое взаимодействие в Университетском колледже Лондона (UCL), подключив ARPANET к британским академическим сетям , первой международной гетерогенной компьютерной сети. [37] [38]

- В 1973 году Роберт Меткалф официальную записку, написал в Xerox PARC описывающую Ethernet , сетевую систему, основанную на сети Aloha , разработанной в 1960-х годах Норманом Абрамсоном и его коллегами из Гавайского университета. Метклаф вместе с Джоном Шочом , Йогеном Далалом , Эдом Тафтом и Батлером Лэмпсоном также разработали универсальный пакет PARC для межсетевого взаимодействия. [39]

- В 1974 году Винт Серф , Йоген Далал и Карл Саншайн опубликовали спецификацию протокола управления передачей (TCP). RFC 675 , в котором термин «Интернет» используется как сокращение от межсетевого взаимодействия. [40]

- В июле 1976 года Роберт Меткалф и Дэвид Боггс опубликовали свою статью «Ethernet: распределенная коммутация пакетов для локальных компьютерных сетей». [41] и сотрудничал в разработке нескольких патентов, полученных в 1977 и 1978 годах.

- Общедоступные сети передачи данных в Европе, Северной Америке и Японии начали использовать X.25 в конце 1970-х годов и были связаны между собой с помощью X.75 . [14] Эта базовая инфраструктура использовалась для расширения сетей TCP/IP в 1980-х годах. [42]

- В 1976 году Джон Мерфи из Datapoint Corporation создал ARCNET , сеть передачи токенов, впервые использовавшуюся для совместного использования устройств хранения данных.

- В 1977 году компания GTE в Лонг-Бич, Калифорния, развернула первую оптоволоконную сеть дальней связи.

- В 1977 году Xerox Network Systems разработали Роберт Меткалф и Йоген Далал из Xerox (XNS) (на основе PUP). [43]

- В 1979 году Роберт Меткалф стремился сделать Ethernet открытым стандартом. [44]

- В 1980 году Ethernet был модернизирован с исходного протокола 2,94 Мбит/с до протокола 10 Мбит/с, который был разработан Роном Крэйном , Бобом Гарнером, Роем Огусом, [45] и Йоген Далал. [46]

- В 1995 году пропускная способность Ethernet увеличилась с 10 Мбит/с до 100 Мбит/с. К 1998 году Ethernet поддерживал скорость передачи 1 Гбит/с. Впоследствии были добавлены более высокие скорости до 400 Гбит/с (по состоянию на 2018 год). [update]). Масштабирование Ethernet стало фактором, способствующим его дальнейшему использованию. [44]

Использовать

Компьютерные сети расширяют межличностное общение с помощью электронных средств с помощью различных технологий, таких как электронная почта, обмен мгновенными сообщениями, онлайн-чат, голосовые и видеотелефонные звонки и видеоконференции. Сеть позволяет совместно использовать сетевые и вычислительные ресурсы. Пользователи могут получать доступ и использовать ресурсы, предоставляемые устройствами в сети, например, печатать документ на общем сетевом принтере или использовать общее запоминающее устройство. Сеть позволяет совместно использовать файлы, данные и другие типы информации, предоставляя авторизованным пользователям возможность доступа к информации, хранящейся на других компьютерах в сети. Распределенные вычисления используют вычислительные ресурсы сети для выполнения задач.

Сетевой пакет

Большинство современных компьютерных сетей используют протоколы, основанные на передаче в пакетном режиме. Сетевой пакет — это форматированная единица данных , передаваемая по сети с коммутацией пакетов .

Пакеты состоят из двух типов данных: управляющей информации и пользовательских данных (полезной нагрузки). Управляющая информация предоставляет данные, необходимые сети для доставки пользовательских данных, например, сетевые адреса источника и назначения , коды обнаружения ошибок и информацию о последовательности. Обычно управляющая информация находится в заголовках и трейлерах пакетов , находятся полезные данные между которыми .

При использовании пакетов полоса пропускания среды передачи может лучше распределяться между пользователями, чем если бы сеть была с коммутацией каналов . Когда один пользователь не отправляет пакеты, канал может быть заполнен пакетами от других пользователей, и таким образом затраты могут быть разделены с относительно небольшим вмешательством, при условии, что канал не используется чрезмерно. Часто маршрут, который должен пройти пакет через сеть, не доступен сразу. В этом случае пакет ставится в очередь и ждет, пока канал не освободится.

Технологии физических каналов пакетных сетей обычно ограничивают размер пакетов определенной максимальной единицей передачи (MTU). Более длинное сообщение может быть фрагментировано перед передачей, и как только пакеты прибудут, они снова собираются для создания исходного сообщения.

Топология сети

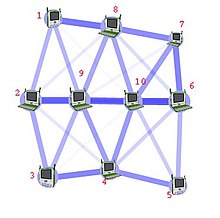

Физическое или географическое расположение сетевых узлов и каналов обычно относительно мало влияет на сеть, но топология межсетевых соединений сети может существенно влиять на ее пропускную способность и надежность. При использовании многих технологий, таких как сети типа «шина» или «звезда», один сбой может привести к полному отказу сети. В общем, чем больше межсоединений, тем надежнее сеть; но тем дороже установка. Поэтому большинство сетевых диаграмм организованы по топологии сети , которая представляет собой карту логических взаимосвязей сетевых узлов.

Распространенными топологиями являются:

- Шинная сеть : все узлы подключены к общей среде по этой среде. Такая схема использовалась в оригинальном Ethernet и называлась 10BASE5 и 10BASE2 . Это по-прежнему распространенная топология на уровне канала передачи данных , хотя современные варианты физического уровня вместо этого используют каналы «точка-точка» , образуя звезду или дерево.

- Сеть «звезда» : все узлы подключены к специальному центральному узлу. Это типичная схема, встречающаяся в небольшой коммутируемой локальной сети Ethernet, где каждый клиент подключается к центральному сетевому коммутатору, и логически в беспроводной локальной сети , где каждый беспроводной клиент подключается к центральной точке беспроводного доступа .

- Кольцевая сеть : каждый узел соединен со своим левым и правым соседним узлом, так что все узлы соединены и каждый узел может достичь друг друга, пересекая узлы влево или вправо. Сети Token Ring и волоконно-распределенный интерфейс данных (FDDI) использовали такую топологию.

- Ячеистая сеть : каждый узел соединен с произвольным количеством соседей таким образом, что существует хотя бы один переход от любого узла к любому другому.

- Полностью подключенная сеть : каждый узел подключен к каждому другому узлу в сети.

- Древовидная сеть : узлы расположены иерархически. Это естественная топология для более крупной сети Ethernet с несколькими коммутаторами и без резервной сетки.

Физическое расположение узлов в сети не обязательно отражает топологию сети. Например, в случае FDDI топология сети представляет собой кольцо, но физическая топология часто представляет собой звезду, поскольку все соседние соединения могут маршрутизироваться через центральное физическое местоположение. Однако физическая планировка не является полностью несущественной, поскольку общие места расположения воздуховодов и оборудования могут представлять собой единые точки отказа из-за таких проблем, как пожары, сбои в электроснабжении и наводнения.

Оверлейная сеть

Оверлейная сеть — это виртуальная сеть, построенная поверх другой сети. Узлы в оверлейной сети соединены виртуальными или логическими каналами. Каждый канал соответствует пути, возможно, через множество физических каналов в базовой сети. Топология оверлейной сети может (и часто бывает) отличаться от топологии базовой. Например, многие одноранговые сети являются оверлейными сетями. Они организованы как узлы виртуальной системы ссылок, работающих поверх Интернета . [47]

Оверлейные сети существуют с момента изобретения сетей, когда компьютерные системы были соединены по телефонным линиям с использованием модемов еще до того, как появилась какая-либо сеть передачи данных .

Наиболее ярким примером оверлейной сети является сам Интернет. Сам Интернет изначально создавался как надстройка над телефонной сетью . [47] Даже сегодня каждый узел Интернета может взаимодействовать практически с любым другим через базовую сеть подсетей с совершенно разными топологиями и технологиями. Разрешение адресов и маршрутизация — это средства, которые позволяют сопоставить полностью подключенную оверлейную IP-сеть с ее базовой сетью.

Другим примером оверлейной сети является распределенная хэш-таблица , которая сопоставляет ключи узлам сети. В данном случае базовая сеть — это IP-сеть, а оверлейная сеть — это таблица (фактически карта ), индексированная по ключам.

Оверлейные сети также были предложены как способ улучшения интернет-маршрутизации, например, за счет гарантий качества обслуживания для достижения более высокого качества потокового мультимедиа . Предыдущие предложения, такие как IntServ , DiffServ и многоадресная IP-адресация , не получили широкого признания, главным образом потому, что они требуют модификации всех маршрутизаторов в сети. [ нужна ссылка ] С другой стороны, оверлейную сеть можно постепенно развертывать на конечных хостах, на которых работает программное обеспечение протокола оверлея, без сотрудничества со стороны интернет-провайдеров . Оверлейная сеть не контролирует, как пакеты маршрутизируются в базовой сети между двумя оверлейными узлами, но она может контролировать, например, последовательность оверлейных узлов, которые проходит сообщение, прежде чем оно достигнет пункта назначения. [ нужна ссылка ] .

Например, Akamai Technologies управляет оверлейной сетью, обеспечивающей надежную и эффективную доставку контента (разновидность многоадресной рассылки ). Академические исследования включают многоадресную рассылку конечных систем, [48] устойчивая маршрутизация и исследования качества обслуживания, среди прочего.

Сетевые ссылки

Среда передачи (часто называемая в литературе физической средой ), используемая для связи устройств для формирования компьютерной сети, включает электрический кабель , оптическое волокно и свободное пространство. В модели OSI программное обеспечение для обработки мультимедиа определяется на уровнях 1 и 2 — физическом уровне и уровне канала передачи данных.

Широко распространенное семейство , использующее медные и оптоволоконные носители в технологии локальных сетей (LAN), известное под общим названием Ethernet. Стандарты среды передачи и протокола, обеспечивающие связь между сетевыми устройствами через Ethernet, определяются стандартом IEEE 802.3 . Стандарты беспроводной локальной сети используют радиоволны , другие используют инфракрасные сигналы в качестве среды передачи. Для связи по линии электропередачи здания используются силовые кабели для передачи данных .

Проводной

В компьютерных сетях используются следующие классы проводных технологий.

- Коаксиальный кабель широко используется в системах кабельного телевидения, офисных зданиях и других рабочих местах локальных сетей. Скорость передачи колеблется от 200 миллионов бит в секунду до более 500 миллионов бит в секунду. [ нужна ссылка ]

- Технология ITU-T G.hn использует существующую домашнюю проводку ( коаксиальный кабель , телефонные линии и линии электропередачи ) для создания высокоскоростной локальной сети.

- Витая пара используется для проводного Ethernet и других стандартов. Обычно он состоит из 4 пар медных кабелей, которые можно использовать как для передачи голоса, так и для передачи данных. Использование двух скрученных вместе проводов помогает снизить перекрестные помехи и электромагнитную индукцию . Скорость передачи варьируется от 2 Мбит/с до 10 Гбит/с. Витая пара бывает двух видов: неэкранированная витая пара (UTP) и экранированная витая пара (STP). Каждая форма имеет несколько рейтингов категорий , предназначенных для использования в различных сценариях.

- Оптическое волокно представляет собой стекловолокно. Он передает импульсы света, которые передают данные через лазеры и оптические усилители . Некоторыми преимуществами оптических волокон по сравнению с металлическими проводами являются очень низкие потери при передаче и невосприимчивость к электрическим помехам. Используя плотное мультиплексирование с разделением волн , оптические волокна могут одновременно передавать несколько потоков данных на разных длинах волн света, что значительно увеличивает скорость передачи данных до триллионов бит в секунду. Оптические волокна можно использовать для прокладки длинных кабелей, передающих очень высокие скорости передачи данных, а также для подводных кабелей связи, соединяющих континенты. Существует два основных типа оптоволокна: одномодовое оптическое волокно (SMF) и многомодовое оптическое волокно (MMF). Преимущество одномодового волокна заключается в том, что он способен поддерживать когерентный сигнал на расстоянии десятков или даже сотен километров. Многомодовое волокно дешевле терминировать, но его длина ограничена несколькими сотнями или даже несколькими десятками метров, в зависимости от скорости передачи данных и класса кабеля. [49]

Беспроводная связь

Сетевые соединения могут быть установлены беспроводным способом с использованием радио или других электромагнитных средств связи.

- Наземная микроволновая связь . Наземная микроволновая связь использует наземные передатчики и приемники, напоминающие спутниковые антенны. Наземные микроволны работают в диапазоне низких гигагерц, что ограничивает все коммуникации прямой видимостью. Ретрансляционные станции расположены на расстоянии примерно 40 миль (64 км) друг от друга.

- Спутники связи . Спутники также общаются через микроволновую печь. Спутники размещаются в космосе, обычно на геосинхронной орбите на высоте 35 400 км (22 000 миль) над экватором. Эти околоземные орбитальные системы способны принимать и передавать голос, данные и телевизионные сигналы.

- Сотовые сети используют несколько технологий радиосвязи. Системы делят охватываемый регион на несколько географических областей. Каждую зону обслуживает маломощный трансивер .

- радиосвязи и расширения спектра Технологии . В беспроводных локальных сетях используется технология высокочастотной радиосвязи, аналогичная цифровой сотовой связи. Беспроводные локальные сети используют технологию расширения спектра для обеспечения связи между несколькими устройствами на ограниченной территории. IEEE 802.11 определяет общий вид беспроводной радиоволновой технологии открытых стандартов, известной как Wi-Fi .

- Оптическая связь в свободном пространстве использует видимый или невидимый свет для связи. В большинстве случаев используется распространение в пределах прямой видимости , что ограничивает физическое расположение взаимодействующих устройств.

- Распространение Интернета на межпланетные измерения с помощью радиоволн и оптических средств, Межпланетный Интернет . [50]

- IP по поводу Avian Carriers был юмористическим первоапрельским запросом на комментарии , опубликованным как РФК 1149 . В 2001 году это было реализовано в реальной жизни. [51]

Последние два случая имеют большое время задержки туда и обратно , что обеспечивает медленную двустороннюю связь , но не предотвращает отправку больших объемов информации (они могут иметь высокую пропускную способность).

Сетевые узлы

Помимо физических сред передачи, сети строятся из дополнительных базовых системных блоков, таких как контроллеры сетевых интерфейсов , повторители , концентраторы , мосты , коммутаторы , маршрутизаторы , модемы и межсетевые экраны . Любая конкретная часть оборудования часто содержит несколько строительных блоков и поэтому может выполнять несколько функций.

Сетевые интерфейсы

Контроллер сетевого интерфейса (NIC) — это компьютерное оборудование , которое подключает компьютер к сетевой среде и имеет возможность обрабатывать сетевую информацию низкого уровня. Например, сетевая плата может иметь разъем для подключения кабеля или антенну для беспроводной передачи и приема, а также соответствующую схему.

В сетях Ethernet каждый сетевой адаптер имеет уникальный адрес управления доступом к среде передачи (MAC) , обычно хранящийся в постоянной памяти контроллера. Чтобы избежать конфликтов адресов между сетевыми устройствами, Институт инженеров по электротехнике и электронике (IEEE) поддерживает и управляет уникальностью MAC-адресов. Размер MAC-адреса Ethernet составляет шесть октетов . Три наиболее значимых октета зарезервированы для идентификации производителей сетевых карт. Эти производители, используя только присвоенные им префиксы, однозначно назначают три младших октета каждому производимому ими интерфейсу Ethernet.

Ретрансляторы и концентраторы

Ретранслятор — это электронное устройство, которое принимает сетевой сигнал , очищает его от ненужных шумов и регенерирует. Сигнал ретранслируется на более высоком уровне мощности или на другую сторону препятствия, чтобы сигнал мог преодолевать большие расстояния без ухудшения качества. В большинстве конфигураций Ethernet с витой парой для кабеля длиной более 100 метров требуются повторители. При использовании оптоволокна ретрансляторы могут находиться на расстоянии десятков или даже сотен километров друг от друга.

Повторители работают на физическом уровне модели OSI, но для восстановления сигнала все же требуется небольшое количество времени. Это может вызвать задержку распространения , которая влияет на производительность сети и может повлиять на правильное функционирование. В результате многие сетевые архитектуры ограничивают количество повторителей, используемых в сети, например правило Ethernet 5-4-3 .

Повторитель Ethernet с несколькими портами известен как концентратор Ethernet . Помимо восстановления и распределения сетевых сигналов, концентратор-ретранслятор помогает обнаруживать коллизии и локализовать неисправности в сети. Концентраторы и повторители в локальных сетях в значительной степени устарели благодаря современным сетевым коммутаторам.

Мосты и переключатели

Сетевые мосты и сетевые коммутаторы отличаются от концентратора тем, что они пересылают кадры только на порты, участвующие в обмене данными, тогда как концентратор пересылает на все порты. [52] Мосты имеют только два порта, но коммутатор можно рассматривать как многопортовый мост. Коммутаторы обычно имеют множество портов, что позволяет использовать звездообразную топологию для устройств и каскадное подключение дополнительных коммутаторов.

Мосты и коммутаторы работают на канальном уровне (уровень 2) модели OSI и перекрывают трафик между двумя или более сегментами сети , образуя единую локальную сеть. Оба являются устройствами, которые пересылают кадры данных между портами на основе MAC-адреса назначения в каждом кадре. [53] Они изучают связь физических портов с MAC-адресами, проверяя адреса источника полученных кадров, и пересылают кадр только при необходимости. Если целью является неизвестный MAC-адрес назначения, устройство передает запрос на все порты, кроме источника, и определяет местоположение из ответа.

Мосты и коммутаторы разделяют домен коллизий сети, но поддерживают единый широковещательный домен. Сегментация сети посредством мостов и коммутации помогает разбить большую перегруженную сеть на совокупность более мелких и более эффективных сетей.

Маршрутизаторы

Маршрутизатор — это межсетевое устройство, которое пересылает пакеты между сетями путем обработки информации об адресации или маршрутизации, включенной в пакет. Информация о маршрутизации часто обрабатывается совместно с таблицей маршрутизации . Маршрутизатор использует свою таблицу маршрутизации, чтобы определить, куда пересылать пакеты, и не требует широковещательной рассылки пакетов, что неэффективно для очень больших сетей.

Модемы

Модемы (модулятор-демодулятор) используются для соединения сетевых узлов по проводу, изначально не предназначенному для цифрового сетевого трафика или для беспроводного доступа. Для этого один или несколько несущей модулируются сигналов цифровым сигналом для получения аналогового сигнала , который можно настроить для придания требуемых свойств для передачи. Ранние модемы модулировали аудиосигналы , передаваемые по стандартной голосовой телефонной линии. Модемы по-прежнему широко используются в телефонных линиях с использованием технологии цифровых абонентских линий и в системах кабельного телевидения с использованием технологии DOCSIS .

Брандмауэры

Брандмауэр — это сетевое устройство или программное обеспечение для управления сетевой безопасностью и правилами доступа. Брандмауэры устанавливаются в соединениях между безопасными внутренними сетями и потенциально небезопасными внешними сетями, такими как Интернет. Брандмауэры обычно настроены так, чтобы отклонять запросы на доступ из нераспознанных источников и разрешать действия из признанных источников. Жизненно важная роль межсетевых экранов в обеспечении сетевой безопасности растет параллельно с постоянным увеличением количества кибератак .

Протоколы связи

Протокол связи — это набор правил обмена информацией по сети. Протоколы связи имеют различные характеристики. Они могут быть с установлением соединения или без установления соединения , они могут использовать коммутацию каналов или коммутацию пакетов, а также могут использовать иерархическую или плоскую адресацию.

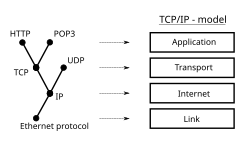

В стеке протоколов , часто построенном по модели OSI, функции связи разделены на уровни протокола, где каждый уровень использует услуги уровня, расположенного ниже него, до тех пор, пока самый нижний уровень не будет контролировать оборудование, которое отправляет информацию по среде передачи. Использование многоуровневого протокола повсеместно распространено в области компьютерных сетей. Важным примером стека протоколов является HTTP (протокол Всемирной паутины), работающий поверх TCP через IP (протоколы Интернета) через IEEE 802.11 (протокол Wi-Fi). Этот стек используется между беспроводным маршрутизатором и персональным компьютером домашнего пользователя, когда пользователь просматривает Интернет.

Существует множество протоколов связи, некоторые из которых описаны ниже.

Общие протоколы

Набор интернет-протоколов

Набор интернет-протоколов , также называемый TCP/IP, является основой всех современных сетей. Он предлагает услуги без установления соединения и с ориентацией на соединение через изначально ненадежную сеть, через которую передается датаграмма с использованием интернет-протокола (IP). По своей сути набор протоколов определяет спецификации адресации, идентификации и маршрутизации для Интернет-протокола версии 4 (IPv4) и IPv6 , следующего поколения протокола со значительно расширенными возможностями адресации. Набор протоколов Интернета является определяющим набором протоколов Интернета. [54]

ИЭЭЭ 802

IEEE 802 — это семейство стандартов IEEE, касающихся локальных и городских сетей. Полный набор протоколов IEEE 802 предоставляет разнообразный набор сетевых возможностей. Протоколы имеют плоскую схему адресации. Они работают в основном на уровнях 1 и 2 модели OSI.

Например, мост MAC ( IEEE 802.1D ) занимается маршрутизацией пакетов Ethernet с использованием протокола связующего дерева . IEEE 802.1Q описывает VLAN , а IEEE 802.1X на основе портов определяет протокол управления доступом к сети , который формирует основу для механизмов аутентификации, используемых в VLAN. [55] (но он также встречается в WLAN [56] ) – это то, что видит домашний пользователь, когда ему нужно ввести «ключ беспроводного доступа».

Ethernet

Ethernet — это семейство технологий, используемых в проводных локальных сетях. Он описывается набором стандартов под названием IEEE 802.3 , опубликованным Институтом инженеров по электротехнике и электронике.

Беспроводная локальная сеть

Беспроводная локальная сеть, основанная на стандарте IEEE 802.11 , также широко известная как WLAN или WiFi, сегодня, вероятно, является наиболее известным членом семейства протоколов IEEE 802 для домашних пользователей. IEEE 802.11 имеет много общих свойств с проводным Ethernet.

СОНЕТ/СДХ

Синхронная оптическая сеть (SONET) и синхронная цифровая иерархия (SDH) — это стандартизированные протоколы мультиплексирования , которые передают несколько цифровых битовых потоков по оптическому волокну с помощью лазеров. Первоначально они были разработаны для передачи данных в канальном режиме из множества различных источников, в первую очередь для поддержки цифровой телефонии с коммутацией каналов . Однако из-за своей нейтральности к протоколу и транспортных функций SONET/SDH также был очевидным выбором для транспортировки кадров в асинхронном режиме передачи (ATM).

Асинхронный режим передачи

Асинхронный режим передачи (ATM) — это метод коммутации для телекоммуникационных сетей. Он использует асинхронное мультиплексирование с временным разделением фиксированного размера и кодирует данные в небольшие ячейки . Это отличается от других протоколов, таких как набор протоколов Интернета или Ethernet переменного размера , которые используют пакеты или кадры . ATM имеет сходство как с сетями с коммутацией каналов, так и с сетями с коммутацией пакетов. Это делает его хорошим выбором для сети, которая должна обрабатывать как традиционный трафик данных с высокой пропускной способностью, так и контент в режиме реального времени с низкой задержкой, такой как голос и видео. ATM использует модель, ориентированную на соединение, в которой виртуальный канал должен быть установлен между двумя конечными точками, прежде чем начнется фактический обмен данными.

Банкомат по-прежнему играет роль на последней миле , которая представляет собой соединение между поставщиком услуг Интернета и домашним пользователем. [57] [ нужно обновить ]

Стандарты сотовой связи

Существует ряд различных стандартов цифровой сотовой связи, в том числе: Глобальная система мобильной связи (GSM), Служба пакетной радиосвязи общего пользования (GPRS), cdmaOne , CDMA2000 , Evolution-Data Optimized (EV-DO), Повышенная скорость передачи данных для эволюции GSM ( EDGE), Универсальная система мобильной связи (UMTS), Улучшенная цифровая беспроводная связь (DECT), Цифровой AMPS (IS-136/TDMA) и Интегрированная цифровая расширенная сеть (iDEN). [58]

Маршрутизация

Маршрутизация — это процесс выбора сетевых путей для передачи сетевого трафика. Маршрутизация выполняется для многих типов сетей, включая сети с коммутацией каналов и сети с коммутацией пакетов.

В сетях с коммутацией пакетов протоколы маршрутизации направляют пакеты через промежуточные узлы. Промежуточными узлами обычно являются сетевые аппаратные устройства, такие как маршрутизаторы, мосты, шлюзы, межсетевые экраны или коммутаторы. общего назначения Компьютеры также могут пересылать пакеты и выполнять маршрутизацию, хотя из-за отсутствия специального оборудования производительность может быть ограниченной. Процесс маршрутизации управляет пересылкой на основе таблиц маршрутизации , в которых хранятся записи маршрутов к различным сетевым адресатам. Большинство алгоритмов маршрутизации используют одновременно только один сетевой путь. Методы многопутевой маршрутизации позволяют использовать несколько альтернативных путей.

Маршрутизацию можно противопоставить мостовому соединению, поскольку предполагается, что сетевые адреса структурированы и что сходство адресов подразумевает близость внутри сети. Структурированные адреса позволяют одной записи таблицы маршрутизации представлять маршрут к группе устройств. В больших сетях структурированная адресация, используемая маршрутизаторами, превосходит неструктурированную адресацию, используемую при мостовом соединении. В Интернете используются структурированные IP-адреса. Неструктурированные MAC-адреса используются для соединения Ethernet и аналогичных локальных сетей.

Географический масштаб

| компьютерных сетей Типы по масштабу |

|---|

|

Сети могут характеризоваться многими свойствами или функциями, такими как физическая емкость, организационное назначение, авторизация пользователя, права доступа и другие. Другой особый метод классификации — это метод физической протяженности или географического масштаба.

Наномасштабная сеть

Наносеть имеет ключевые компоненты , реализованные на наноуровне, включая носители сообщений, и использует физические принципы, которые отличаются от механизмов связи макромасштаба. Наномасштабная коммуникация расширяет возможности связи до очень маленьких датчиков и исполнительных механизмов, например, тех, которые встречаются в биологических системах, а также имеет тенденцию работать в средах, которые были бы слишком суровыми для других методов связи. [59]

Персональная сеть

Персональная вычислительная сеть (PAN) — это компьютерная сеть, используемая для связи между компьютерами и различными информационно-технологическими устройствами, находящимися рядом с одним человеком. Некоторыми примерами устройств, используемых в PAN, являются персональные компьютеры, принтеры, факсы, телефоны, КПК, сканеры и игровые приставки. PAN может включать проводные и беспроводные устройства. Дальность действия PAN обычно достигает 10 метров. [60] Проводная PAN обычно состоит из соединений USB и FireWire, тогда как такие технологии, как Bluetooth и инфракрасная связь, обычно образуют беспроводную PAN.

Локальная сеть

Локальная вычислительная сеть (LAN) — это сеть, которая соединяет компьютеры и устройства в ограниченной географической области, например, в доме, школе, офисном здании или близко расположенной группе зданий. Проводные локальные сети чаще всего основаны на технологии Ethernet. Другие сетевые технологии, такие как ITU-T G.hn, также позволяют создать проводную локальную сеть с использованием существующей проводки, например коаксиальных кабелей, телефонных линий и линий электропередачи. [61]

Локальную сеть можно подключить к глобальной сети (WAN) с помощью маршрутизатора. Определяющими характеристиками локальной сети, в отличие от глобальной сети, являются более высокие скорости передачи данных , ограниченный географический диапазон и отсутствие зависимости от выделенных линий для обеспечения связи. [ нужна ссылка ] Современные технологии Ethernet или другие технологии локальной сети IEEE 802.3 работают со скоростью передачи данных до и более 100 Гбит/с . [62] стандартизирован IEEE в 2010 году.

Домашняя сеть

( Домашняя сеть HAN) — это жилая локальная сеть, используемая для связи между цифровыми устройствами, обычно развернутыми дома, обычно небольшим количеством персональных компьютеров и аксессуаров, таких как принтеры и мобильные вычислительные устройства. Важной функцией является совместное использование доступа в Интернет, часто услуги широкополосного доступа через кабельный доступ в Интернет или провайдера цифровой абонентской линии (DSL).

Сеть хранения данных

Сеть хранения данных (SAN) — это выделенная сеть, которая обеспечивает доступ к консолидированному хранилищу данных на уровне блоков. Сети SAN в основном используются для того, чтобы сделать устройства хранения данных, такие как дисковые массивы, ленточные библиотеки и оптические музыкальные автоматы, доступными для серверов, чтобы хранилище выглядело как локально подключенное устройство для операционной системы. SAN обычно имеет собственную сеть устройств хранения данных, к которым другие устройства обычно недоступны через локальную сеть. Стоимость и сложность сетей SAN упали в начале 2000-х годов до уровня, позволяющего более широкое внедрение как на предприятиях, так и в средах малого и среднего бизнеса. [ нужна ссылка ]

Сеть кампуса

( Кампусная сеть CAN) представляет собой соединение локальных сетей в пределах ограниченной географической области. Сетевое оборудование (коммутаторы, маршрутизаторы) и средства передачи (оптическое волокно, кабели Cat5 и т. д.) почти полностью принадлежат арендатору или владельцу кампуса (предприятию, университету, правительству и т. д.).

Например, сеть университетских кампусов, скорее всего, объединит различные здания кампуса, чтобы соединить академические колледжи или факультеты, библиотеку и студенческие общежития.

Магистральная сеть

Магистральная сеть — это часть инфраструктуры компьютерной сети, которая обеспечивает путь для обмена информацией между различными локальными сетями или подсетями. Магистраль может связывать различные сети внутри одного здания, между разными зданиями или на большой территории. При проектировании магистральной сети производительность сети и ее перегрузка критически важными факторами, которые следует учитывать, являются . Обычно пропускная способность магистральной сети превышает пропускную способность отдельных сетей, подключенных к ней.

Например, крупная компания может реализовать магистральную сеть для соединения подразделений, расположенных по всему миру. Оборудование, связывающее ведомственные сети, образует магистраль сети. Другим примером магистральной сети является магистраль Интернета , которая представляет собой массивную глобальную систему оптоволоконных кабелей и оптических сетей, которые передают большую часть данных между глобальными сетями (WAN), городскими, региональными, национальными и трансокеанскими сетями.

Городская сеть

Городская вычислительная сеть (MAN) — это большая компьютерная сеть, которая соединяет пользователей с компьютерными ресурсами в географическом регионе размером с мегаполис .

Глобальная сеть

( Глобальная сеть WAN) — это компьютерная сеть, которая покрывает большую географическую территорию, например город, страну, или охватывает даже межконтинентальные расстояния. Глобальная сеть использует канал связи, который сочетает в себе множество типов средств массовой информации, таких как телефонные линии, кабели и радиоволны. В глобальной сети часто используются средства передачи, предоставляемые обычными операторами связи , например телефонными компаниями. Технологии WAN обычно функционируют на трех нижних уровнях модели OSI: физическом уровне, канальном уровне и сетевом уровне .

Частная сеть предприятия

— Частная сеть предприятия это сеть, которую одна организация создает для соединения своих офисов (например, производственных площадок, головных офисов, удаленных офисов, магазинов), чтобы они могли совместно использовать компьютерные ресурсы.

Виртуальная частная сеть

Виртуальная частная сеть (VPN) — это оверлейная сеть , в которой некоторые соединения между узлами передаются по открытым соединениям или виртуальным каналам в более крупной сети (например, в Интернете), а не по физическим проводам. Говорят, что протоколы канального уровня виртуальной сети туннелируются через более крупную сеть. Одним из распространенных приложений является безопасная связь через общедоступный Интернет, но VPN не обязательно должна иметь явные функции безопасности, такие как аутентификация или шифрование контента. Например, VPN можно использовать для разделения трафика различных сообществ пользователей в базовой сети с надежными функциями безопасности.

VPN может обеспечивать максимальную производительность или может иметь определенное соглашение об уровне обслуживания (SLA) между клиентом VPN и поставщиком услуг VPN.

Глобальная сеть

Глобальная вычислительная сеть (GAN) — это сеть, используемая для поддержки мобильных пользователей в произвольном количестве беспроводных локальных сетей, зон спутникового покрытия и т. д. Ключевой проблемой в мобильной связи является передача связи из одной локальной зоны покрытия в другую. В проекте IEEE 802 это предполагает последовательность наземных беспроводных локальных сетей . [63]

Организационный масштаб

Сети обычно управляются организациями, которые ими владеют. Сети частных предприятий могут использовать комбинацию интранетов и экстрасетей. Они также могут предоставлять сетевой доступ к Интернету, который не имеет единого владельца и обеспечивает практически неограниченное глобальное подключение.

Интранет

Интранет — это совокупность сетей, находящихся под контролем одного административного субъекта. Интранет обычно использует Интернет-протокол и инструменты на базе IP, такие как веб-браузеры и приложения для передачи файлов. Административный орган ограничивает использование интрасети только авторизованными пользователями. Чаще всего интранет — это внутренняя локальная сеть организации. В крупной интрасети обычно имеется хотя бы один веб-сервер, предоставляющий пользователям организационную информацию.

Экстранет

Экстранет — это сеть, которая находится под административным контролем одной организации, но поддерживает ограниченное подключение к определенной внешней сети. Например, организация может предоставить доступ к некоторым аспектам своей интрасети для обмена данными со своими деловыми партнерами или клиентами. Этим другим объектам не обязательно доверяют с точки зрения безопасности. Сетевое подключение к экстрасети часто, но не всегда, осуществляется через технологию WAN.

Интернет

Объединенная сеть — это соединение нескольких различных типов компьютерных сетей для формирования единой компьютерной сети с использованием сетевых протоколов более высокого уровня и соединения их вместе с помощью маршрутизаторов.

Интернет . является крупнейшим примером межсетевого взаимодействия Это глобальная система взаимосвязанных правительственных, академических, корпоративных, государственных и частных компьютерных сетей. Он основан на сетевых технологиях набора протоколов Интернета. Это преемник Сети агентств перспективных исследовательских проектов (ARPANET), разработанной DARPA США Министерства обороны . Интернет использует медную связь и оптическую сетевую магистраль для обеспечения Всемирной паутины (WWW), Интернета вещей , передачи видео и широкого спектра информационных услуг.

Участники Интернета используют разнообразный набор методов, включающий несколько сотен документированных и часто стандартизированных протоколов, совместимых с набором протоколов Интернета и системой IP-адресации, администрируемой Управлением по присвоению номеров Интернета , и реестрами адресов . Поставщики услуг и крупные предприятия обмениваются информацией о доступности своих адресных пространств через протокол пограничного шлюза (BGP), образуя избыточную глобальную сеть путей передачи.

Даркнет

Даркнет — это оверлейная сеть, обычно работающая в Интернете, доступ к которой возможен только через специализированное программное обеспечение. Это анонимизирующая сеть, в которой соединения устанавливаются только между доверенными узлами, иногда называемыми друзьями ( F2F ). [65] — использование нестандартных протоколов и портов .

Даркнеты отличаются от других распределенных одноранговых сетей, поскольку совместное использование является анонимным (то есть IP-адреса не публикуются публично), и поэтому пользователи могут общаться, не опасаясь вмешательства правительства или корпораций. [66]

Сетевой сервис

Сетевые службы — это приложения, размещаемые на серверах в компьютерной сети для предоставления некоторых функций членам или пользователям сети или для помощи в работе самой сети.

Всемирная паутина , электронная почта , [67] печать и обмен файлами по сети являются примерами хорошо известных сетевых служб. Сетевые службы, такие как система доменных имен (DNS), дают имена для IP- и MAC-адресов (люди запоминают имена типа nm.lan лучше, чем номера типа 210.121.67.18 ), [68] и протокол динамической конфигурации хоста (DHCP), чтобы гарантировать, что оборудование в сети имеет действительный IP-адрес. [69]

Службы обычно основаны на протоколе службы , который определяет формат и последовательность сообщений между клиентами и серверами этой сетевой службы.

Производительность сети

Пропускная способность

Пропускная способность в бит/с может относиться к потребляемой полосе пропускания, соответствующей достигнутой пропускной способности или хорошей производительности , т. е. средней скорости успешной передачи данных по каналу связи. На пропускную способность влияют такие процессы, как формирование пропускной способности , управление пропускной способностью , регулирование пропускной способности , ограничение пропускной способности и распределение пропускной способности (с использованием, например, протокола выделения пропускной способности и динамического выделения пропускной способности ).

Задержка сети

Сетевая задержка — это характеристика конструкции и производительности телекоммуникационной сети . Он определяет задержку передачи данных по сети от одной конечной точки связи к другой. Задержка может незначительно отличаться в зависимости от местоположения конкретной пары взаимодействующих конечных точек. Инженеры обычно сообщают и максимальную, и среднюю задержку, причём делят задержку на несколько составляющих, сумма которых и есть общая задержка:

- Задержка обработки — время, необходимое маршрутизатору для обработки заголовка пакета.

- Задержка в очереди – время, в течение которого пакет находится в очередях маршрутизации.

- Задержка передачи – время, необходимое для передачи битов пакета по каналу связи.

- Задержка распространения – время распространения сигнала через среду.

Сигналы испытывают определенный минимальный уровень задержки из-за времени, необходимого для последовательной передачи пакета по каналу связи . Эта задержка увеличивается за счет более переменных уровней задержки из-за перегрузки сети . Задержки в IP-сети могут варьироваться от менее микросекунды до нескольких сотен миллисекунд.

Показатели производительности

Параметры, влияющие на производительность, обычно могут включать пропускную способность , джиттер , частоту ошибок по битам и задержку.

В сетях с коммутацией каналов производительность сети является синонимом уровня обслуживания . Количество отклоненных вызовов является показателем того, насколько хорошо сеть работает при большой нагрузке. [70] Другие типы показателей производительности могут включать уровень шума и эха.

В сети с асинхронным режимом передачи (ATM) производительность может измеряться по скорости линии, качеству обслуживания (QoS), пропускной способности данных, времени соединения, стабильности, технологии, методу модуляции и усовершенствованиям модема. [71] [ нужна проверка ] [ нужна полная цитата ]

Существует множество способов измерения производительности сети, поскольку каждая сеть различна по своей природе и конструкции. Производительность также можно моделировать, а не измерять. Например, диаграммы переходов состояний часто используются для моделирования производительности очередей в сети с коммутацией каналов. Планировщик сети использует эти диаграммы для анализа работы сети в каждом состоянии, гарантируя, что сеть спроектирована оптимально. [72]

Перегрузка сети

Перегрузка сети возникает, когда канал или узел подвергается большей нагрузке данных, чем рассчитано, что приводит к ухудшению качества обслуживания. Когда сети перегружены и очереди становятся слишком полными, пакеты приходится отбрасывать, а участникам приходится полагаться на повторную передачу для поддержания надежной связи . Типичные последствия перегрузки включают задержку в очереди , потерю пакетов или блокировку новых соединений. Следствием последних двух факторов является то, что постепенное увеличение предлагаемой нагрузки приводит либо к небольшому увеличению пропускной способности сети , либо к потенциальному снижению пропускной способности сети.

Сетевые протоколы , использующие агрессивные повторные передачи для компенсации потери пакетов, имеют тенденцию удерживать системы в состоянии перегрузки сети даже после того, как первоначальная нагрузка снижается до уровня, который обычно не вызывает перегрузки сети. Таким образом, сети, использующие эти протоколы, могут демонстрировать два стабильных состояния при одном и том же уровне нагрузки. Стабильное состояние с низкой пропускной способностью известно как застойный коллапс .

В современных сетях используются методы управления перегрузкой , предотвращения перегрузки и управления трафиком, при которых конечные точки обычно замедляют, а иногда даже полностью прекращают передачу, когда сеть перегружена, чтобы попытаться избежать перегрузки. Конкретные методы включают в себя: экспоненциальную задержку в таких протоколах, как 802.11 CSMA /CA и исходный Ethernet, уменьшение окна в TCP и справедливую организацию очередей в таких устройствах, как маршрутизаторы.

Еще одним методом избежать негативных последствий перегрузки сети является реализация схем приоритета качества обслуживания, позволяющих выбранному трафику обходить перегрузку. Схемы приоритетов сами по себе не решают проблему перегрузки сети, но помогают смягчить последствия перегрузки для критически важных служб. Третий метод предотвращения перегрузки сети — явное выделение сетевых ресурсов определенным потокам. Одним из примеров этого является использование возможностей передачи без конфликтов (CFTXOP) в ITU-T G.hn. стандарте домашних сетей

Для Интернета, RFC 2914 подробно рассматривает тему контроля перегрузки.

Устойчивость сети

Устойчивость сети — это «способность обеспечивать и поддерживать приемлемый уровень обслуживания перед лицом сбоев и проблем нормальной работы». [73]

Безопасность

Компьютерные сети также используются хакерами для развертывания компьютерных вирусов или компьютерных червей на устройствах, подключенных к сети, или для предотвращения доступа этих устройств к сети посредством атаки типа «отказ в обслуживании» .

Сетевая безопасность

Сетевая безопасность состоит из положений и политик, принятых сетевым администратором для предотвращения и мониторинга несанкционированного доступа, неправильного использования, изменения или отказа в компьютерной сети и ее сетевых ресурсах. [74] Сетевая безопасность используется в различных компьютерных сетях, как государственных, так и частных, для защиты ежедневных транзакций и коммуникаций между предприятиями, государственными учреждениями и частными лицами.

Сетевое наблюдение

Сетевое наблюдение — это мониторинг данных, передаваемых по компьютерным сетям, таким как Интернет. Мониторинг часто осуществляется тайно и может осуществляться правительствами, корпорациями, преступными организациями или отдельными лицами или по их указанию. Это может быть законным, а может и не быть, и может требовать или не требовать разрешения суда или другого независимого органа.

Программы компьютерного и сетевого наблюдения сегодня широко распространены, и почти весь интернет-трафик отслеживается или потенциально может отслеживаться на предмет признаков незаконной деятельности.

Наблюдение очень полезно правительствам и правоохранительным органам для поддержания социального контроля , распознавания и мониторинга угроз, а также предотвращения или расследования преступной деятельности. С появлением таких программ, как программа Total Information Awareness , таких технологий, как высокоскоростные компьютеры для наблюдения и программное обеспечение для биометрии , а также таких законов, как Закон о коммуникационной помощи правоохранительным органам , правительства теперь обладают беспрецедентной способностью контролировать деятельность граждан. [75]

Однако многие группы по защите гражданских прав и конфиденциальности , такие как «Репортеры без границ» , Фонд электронных границ и Американский союз гражданских свобод , выразили обеспокоенность тем, что усиление слежки за гражданами может привести к созданию общества массовой слежки с ограниченными политическими и личными свободами. Подобные опасения привели к судебным искам, таким как Хептинг против AT&T . [75] [76] Хактивистская . группа Anonymous взломала правительственные сайты в знак протеста против того, что она называет «драконовской слежкой» [77] [78]

Сквозное шифрование

Сквозное шифрование (E2EE) — это парадигма цифровой связи , обеспечивающая непрерывную защиту данных, передаваемых между двумя взаимодействующими сторонами. Он предполагает, что отправляющая сторона шифрует данные, поэтому только предполагаемый получатель может их расшифровать, без зависимости от третьих сторон. Сквозное шифрование не позволяет посредникам, таким как поставщики услуг Интернета или поставщики услуг приложений , читать или подделывать сообщения. Сквозное шифрование обычно защищает как конфиденциальность , так и целостность .

Примеры сквозного шифрования включают HTTPS для веб-трафика, PGP для электронной почты , OTR для обмена мгновенными сообщениями , ZRTP для телефонии и TETRA для радиосвязи.

Типичные серверные системы связи не включают сквозное шифрование. Эти системы могут гарантировать защиту связи только между клиентами и серверами , а не между самими взаимодействующими сторонами. Примерами систем, не поддерживающих E2EE, являются Google Talk , Yahoo Messenger , Facebook и Dropbox .

Парадигма сквозного шифрования не устраняет напрямую риски на конечных точках связи, такие как эксплуатация клиентов техническая , некачественные генераторы случайных чисел или депонирование ключей . E2EE также не занимается анализом трафика , который касается таких вещей, как идентификаторы конечных точек, а также время и количество отправляемых сообщений.

SSL/TLS

Появление и быстрый рост электронной коммерции во Всемирной паутине в середине 1990-х годов сделали очевидным необходимость некоторой формы аутентификации и шифрования. Netscape сделала первый шаг к новому стандарту. В то время доминирующим веб-браузером был Netscape Navigator . Netscape создала стандарт под названием Secure Socket Layer (SSL). Для SSL требуется сервер с сертификатом. Когда клиент запрашивает доступ к серверу, защищенному SSL, сервер отправляет клиенту копию сертификата. Клиент SSL проверяет этот сертификат (все веб-браузеры поставляются с предварительно загруженным исчерпывающим списком корневых сертификатов CA), и если сертификат проверен, сервер аутентифицируется, и клиент согласовывает шифр с симметричным ключом для использования в сеансе. Сеанс теперь находится в очень безопасном зашифрованном туннеле между сервером SSL и клиентом SSL. [49]

Просмотры сетей

Пользователи и сетевые администраторы обычно имеют разные взгляды на свои сети. Пользователи могут совместно использовать принтеры и некоторые серверы из рабочей группы , что обычно означает, что они находятся в одном географическом месте и в одной локальной сети, тогда как сетевой администратор несет ответственность за поддержание работоспособности этой сети. Сообщество по интересам имеет меньшую связь с локальным местоположением, и его следует рассматривать как совокупность произвольно расположенных пользователей, которые совместно используют набор серверов и, возможно, также общаются посредством одноранговых технологий.

Сетевые администраторы могут видеть сети как с физической, так и с логической точки зрения. Физическая перспектива включает в себя географическое расположение, физические кабели и сетевые элементы (например, маршрутизаторы, мосты и шлюзы прикладного уровня ), которые соединяются через среду передачи. Логические сети, называемые в архитектуре TCP/IP подсетями , отображаются на одну или несколько сред передачи. Например, общепринятой практикой в комплексе зданий является объединение нескольких кабелей локальной сети в каждом здании в общую подсеть с использованием технологии VLAN.

И пользователи, и администраторы в разной степени осведомлены о характеристиках доверия и области действия сети. Опять же, используя архитектурную терминологию TCP/IP, интранет представляет собой сообщество интересов, находящееся под частным управлением, обычно со стороны предприятия, и доступно только авторизованным пользователям (например, сотрудникам). [79] Интранет не обязательно должен быть подключен к Интернету, но обычно имеет ограниченное соединение. Экстранет — это расширение интрасети, которое обеспечивает безопасную связь с пользователями за пределами интрасети (например, деловыми партнерами, клиентами). [79]

Неофициально Интернет — это совокупность пользователей, предприятий и поставщиков контента, связанных между собой провайдерами интернет-услуг (ISP). С инженерной точки зрения Интернет представляет собой набор подсетей и агрегатов подсетей, которые совместно используют зарегистрированное пространство IP-адресов и обмениваются информацией о доступности этих IP-адресов с использованием протокола Border Gateway . Обычно удобочитаемые имена серверов преобразуются в IP-адреса, прозрачно для пользователей, через функцию каталога системы доменных имен (DNS).

Через Интернет могут осуществляться «бизнес-бизнес» (B2B) , «бизнес-потребитель» (B2C) и «потребитель-потребитель» (C2C) коммуникации . Когда происходит обмен деньгами или конфиденциальной информацией, связь может быть защищена той или иной формой механизма безопасности связи . Интрасети и экстрасети могут быть безопасно наложены на Интернет без какого-либо доступа со стороны обычных пользователей и администраторов Интернета, используя безопасную технологию виртуальной частной сети (VPN).

Журналы и информационные бюллетени

- Open Computer Science ( открытого доступа ) журнал

См. также

- Сравнение программного обеспечения для построения сетевых диаграмм

- Киберпространство

- История Интернета

- Информационный век

- Информационная революция

- ISO/IEC 11801 – Международный стандарт для электрических и оптических кабелей.

- Протокол минимальных пар

- Отображение сети

- Сетевое моделирование

- Планирование и проектирование сети

- Контроль сетевого трафика

- Облако

- Сеть на чипе

Ссылки

- ^ Стерлинг, Кристофер Х., изд. (2008). Военная связь: от древности до XXI века . АВС-Клио . п. 399. ИСБН 978-1-85109-737-1 .

- ^ Хей, Томас; Серуцци, Пол Э. (14 сентября 2021 г.). Новая история современных вычислений . МТИ Пресс . стр. 87–89. ISBN 978-0262542906 .

- ^ Ульманн, Бернд (19 августа 2014 г.). AN/FSQ-7: компьютер, который сформировал холодную войну . Де Грюйтер . ISBN 978-3-486-85670-5 .

- ^ Корбато, Ф.Дж. ; и др. (1963). Совместимая система разделения времени. Руководство программиста] (PDF) . МТИ Пресс. ISBN 978-0-262-03008-3 . Архивировано (PDF) из оригинала 27 мая 2012 г. Проверено 26 мая 2020 г.

Вскоре после первого доклада К. Стрейчи о компьютерах с разделением времени на конференции ЮНЕСКО по обработке информации в июне 1959 года, Х. М. Тигер и Дж. Маккарти из Массачусетского технологического института представили неопубликованный документ «Тестирование программ с разделением времени» на заседании ACM в августе 1959 года.

- ^ «Пионеры компьютеров — Кристофер Стрейчи» . History.computer.org . Архивировано из оригинала 15 мая 2019 г. Проверено 23 января 2020 г.

- ^ «Воспоминания о теории разделения времени» . jmc.stanford.edu . Архивировано из оригинала 28 апреля 2020 г. Проверено 23 января 2020 г.

- ^ «Компьютер – Разделение времени и миникомпьютеры» . Британская энциклопедия . Архивировано из оригинала 02 января 2015 г. Проверено 23 января 2020 г.

- ^ Гиллис, Джеймс М.; Гиллис, Джеймс; Гиллис, Джеймс и Кайо Роберт; Кайо, Р. (2000). Как родилась Интернет: история Всемирной паутины . Издательство Оксфордского университета. стр. 13 . ISBN 978-0-19-286207-5 .

- ^ Китова О. «Китов Анатолий Иванович. Русский виртуальный компьютерный музей» . компьютер-музей.ру . Перевод Александра Нитусова. Архивировано из оригинала 4 февраля 2023 г. Проверено 11 октября 2021 г.

- ^ Питерс, Бенджамин (25 марта 2016 г.). Как не объединять нацию в сеть: непростая история советского Интернета . МТИ Пресс. ISBN 978-0262034180 .

- ^ Баран, Пол (2002). «Начало коммутации пакетов: некоторые основные концепции» (PDF) . Журнал коммуникаций IEEE . 40 (7): 42–48. дои : 10.1109/MCOM.2002.1018006 . ISSN 0163-6804 . Архивировано (PDF) из оригинала 10 октября 2022 г.

По сути, вся работа была определена к 1961 году, а конкретизирована и оформлена в официальную письменную форму в 1962 году. Идея маршрутизации «горячей картошки» возникла в конце 1960 года.

- ^ Робертс, Лоуренс Г. (ноябрь 1978 г.). «Эволюция коммутации пакетов» (PDF) . Труды IEEE . 66 (11): 1307–13. дои : 10.1109/PROC.1978.11141 . S2CID 26876676 .

Почти сразу после встречи 1965 года Дэвис придумал детали системы коммутации пакетов с промежуточным хранением. ... Почти во всех отношениях первоначальное предложение Дэвиса, разработанное в конце 1965 года, было похоже на реальные сети, строящиеся сегодня.

- ^ Исааксон, Уолтер (2014). Новаторы: как группа хакеров, гениев и гиков сотворила цифровую революцию . Саймон и Шустер. стр. 237–246. ISBN 9781476708690 . Архивировано из оригинала 4 февраля 2023 г. Проверено 4 июня 2021 г.

- ↑ Перейти обратно: Перейти обратно: а б Робертс, Лоуренс Г. (ноябрь 1978 г.). «Эволюция коммутации пакетов» (PDF) . Труды IEEE . 66 (11): 1307–13. дои : 10.1109/PROC.1978.11141 . S2CID 26876676 . Архивировано (PDF) из оригинала 4 февраля 2023 г. Проверено 12 февраля 2022 г.

И Пол Бэран, и Дональд Дэвис в своих первоначальных статьях предполагали использование стволов Т1.

- ^ «Призывник NIHF Пол Бэран, который изобрел коммутацию пакетов» . Национальный зал славы изобретателей. Архивировано из оригинала 12 февраля 2022 г. Проверено 12 февраля 2022 г.

- ^ «Призывник NIHF Дональд Дэвис, который изобрел коммутацию пакетов» . Национальный зал славы изобретателей. Архивировано из оригинала 12 февраля 2022 г. Проверено 12 февраля 2022 г.

- ^ Йейтс, Дэвид М. (1997). Наследие Тьюринга: история вычислений в Национальной физической лаборатории 1945–1995 гг . Национальный музей науки и промышленности. стр. 132–4. ISBN 978-0-901805-94-2 .

Изобретение Дэвисом коммутации пакетов и проектирования компьютерных сетей связи... стало краеугольным камнем развития, которое привело к появлению Интернета.

- ^ Нотон, Джон (2000) [1999]. Краткая история будущего . Феникс. п. 292. ИСБН 9780753810934 .

- ↑ Перейти обратно: Перейти обратно: а б Кэмпбелл-Келли, Мартин (1987). «Передача данных в Национальной физической лаборатории (1965–1975)» . Анналы истории вычислительной техники . 9 (3/4): 221–247. дои : 10.1109/MAHC.1987.10023 . S2CID 8172150 .

первое появление в печати термина «протокол» в контексте передачи данных… следующими аппаратными задачами были детальное проектирование интерфейса между оконечными устройствами и коммутирующим компьютером, а также меры по обеспечению надежной передачи пакетов данных по сети. высокоскоростные линии

- ^ Дэвис, Дональд; Бартлетт, Кейт; Скантлбери, Роджер; Уилкинсон, Питер (октябрь 1967 г.). Цифровая сеть связи для компьютеров, обеспечивающая быстрое реагирование на удаленных терминалах (PDF) . Симпозиум ACM по принципам операционных систем. Архивировано (PDF) из оригинала 10 октября 2022 г. Проверено 15 сентября 2020 г. «все пользователи сети обеспечат себе какой-то контроль ошибок»

- ^ Скантлбери, РА; Уилкинсон, ПТ (1974). «Национальная сеть передачи данных физических лабораторий» . Материалы 2-го заседания ICCC 74 . стр. 223–228.

- ^ Посох стражей (25 июня 2013 г.). «Пионеры Интернета, вычеркнутые из истории» . Хранитель . ISSN 0261-3077 . Архивировано из оригинала 01 января 2020 г. Проверено 31 июля 2020 г.

Это была первая цифровая локальная сеть в мире, в которой использовалась коммутация пакетов и высокоскоростные каналы связи.

- ^ Кляйнрок, Л. (1978). «Принципы и уроки пакетной связи» . Труды IEEE . 66 (11): 1320–1329. дои : 10.1109/PROC.1978.11143 . ISSN 0018-9219 .

Пол Бэран... сосредоточился на процедурах маршрутизации и на живучести распределенных систем связи во враждебной среде, но не сосредоточился на необходимости совместного использования ресурсов в той форме, как мы ее сейчас понимаем; действительно, концепция программного переключателя не присутствовала в его работе.

- ^ Пелки, Джеймс Л. «6.1 Подсеть связи: BBN 1969» . Предпринимательский капитализм и инновации: история компьютерных коммуникаций 1968–1988 гг .

Как вспоминает Кан: ... Вклад Пола Бэрана ... Я также думаю, что Пол был почти полностью мотивирован голосовыми соображениями. Если вы посмотрите на то, что он написал, он говорил о переключателях, которые представляли собой дешевую электронику. Идея разместить в этих местах мощные компьютеры не совсем пришла ему в голову как экономически выгодная. Так что идея компьютерных переключателей отсутствовала. В то время не существовало самого понятия протоколов. А идея межкомпьютерной связи на самом деле была второстепенной.

- ^ Уолдроп, М. Митчелл (2018). Машина мечты . Полоса Пресс. п. 286. ИСБН 978-1-953953-36-0 .

Бэран уделял больше внимания цифровой голосовой связи, чем компьютерной связи.

- ^ «Реальная история о том, как Интернет стал таким уязвимым» . Вашингтон Пост . Архивировано из оригинала 30 мая 2015 г. Проверено 18 февраля 2020 г.

Историки приписывают плодотворные открытия валлийскому ученому Дональду Дэвису и американскому инженеру Полу Бэрану.

- ^ Норберг, Артур Л.; О'Нил, Джуди Э. (1996). Преобразование компьютерных технологий: обработка информации для Пентагона, 1962-1986 гг . Исследования Джонса Хопкинса по истории техники Новая серия. Балтимор: Университет Джонса Хопкинса. Нажимать. стр. 153–196. ISBN 978-0-8018-5152-0 . В частности, называет Бэрана и Дэвиса источниками вдохновения.

- ^ История ARPANET: первое десятилетие (PDF) (отчет). Bolt, Beranek & Newman Inc., 1 апреля 1981 г., стр. 13, 53 из 183 (III-11 в печатной версии). Архивировано из оригинала 1 декабря 2012 года.

Помимо технических проблем соединения компьютеров с цепями связи, понятие компьютерных сетей рассматривалось во многих местах с теоретической точки зрения. Особо следует отметить работу, проделанную Полом Бараном и другими сотрудниками корпорации Rand в исследовании «Распределенные коммуникации» в начале 1960-х годов. Также следует отметить работу, проделанную Дональдом Дэвисом и другими в Национальной физической лаборатории в Англии в середине 1960-х годов. ... Еще одно раннее крупное развитие сети, повлиявшее на развитие ARPANET, было предпринято в Национальной физической лаборатории в Мидлсексе, Англия, под руководством Д. У. Дэвиса.

- ^ Крис Саттон. «Интернет зародился 35 лет назад в Калифорнийском университете в Лос-Анджелесе с первого сообщения, когда-либо отправленного между двумя компьютерами» . Калифорнийский университет в Лос-Анджелесе . Архивировано из оригинала 8 марта 2008 г.

- ^ Кларк, Питер (1982). Сети передачи данных с пакетной коммутацией и коммутацией каналов (PDF) (кандидатская диссертация). Кафедра электротехники Имперского колледжа науки и технологий Лондонского университета. «Многие теоретические исследования производительности и проектирования сети ARPA были развитием более ранних работ Кляйнрока... Хотя эти работы касались сетей коммутации сообщений, они послужили основой для многих исследований сети ARPA... Цель Основная часть работы Кляйнрока [в 1961 году] заключалась в анализе производительности сетей хранения и пересылки, используя в качестве основного показателя производительности среднюю задержку сообщения ... Кляйнрок [в 1970 году] расширил теоретические подходы [своей работы 1961 года] до. ранняя сеть ARPA».

- ^ Дэвис, Дональд Уоттс (1979). Компьютерные сети и их протоколы . Интернет-архив. Уайли. стр. См. ссылки на страницы, выделенные по URL. ISBN 978-0-471-99750-4 .

При математическом моделировании используются теории процессов массового обслуживания и потоков в сетях, описывающие работу сети в виде системы уравнений. ... Аналитический метод с успехом использовался Кляйнроком и другими, но только при условии, что были сделаны важные упрощающие допущения. ... В работе Кляйнрока отрадно видеть хорошее соответствие, достигнутое между результатами аналитических методов и результатами моделирования.

- ^ Дэвис, Дональд Уоттс (1979). Компьютерные сети и их протоколы . Интернет-архив. Уайли. стр. 110–111. ISBN 978-0-471-99750-4 .

Иерархические системы адресации для сетевой маршрутизации были предложены Фульцем и, более подробно, Маккуилланом. Недавний очень полный анализ можно найти у Кляйнрока и Камуна.

- ^ Фельдманн, Аня; Читтадини, Лука; Мюльбауэр, Вольфганг; Буш, Рэнди; Меннель, Олаф (2009). «HAIR: Иерархическая архитектура интернет-маршрутизации» (PDF) . Материалы семинара 2009 года по реструктуризации Интернета . РеАрч '09. Нью-Йорк, штат Нью-Йорк, США: Ассоциация вычислительной техники. стр. 43–48. дои : 10.1145/1658978.1658990 . ISBN 978-1-60558-749-3 . S2CID 2930578 .

Иерархический подход дополнительно мотивируется теоретическими результатами (например, [16]), которые показывают, что за счет оптимального размещения разделителей, т. е. элементов, соединяющих уровни в иерархии, можно добиться огромного выигрыша как с точки зрения размера таблицы маршрутизации, так и с точки зрения обновления сообщения. отток. ... [16] КЛЕЙНРОК Л. И КАМУН Ф. Иерархическая маршрутизация для больших сетей: оценка производительности и оптимизация. Компьютерные сети (1977).

- ^ Дерек Барбер. «Истоки коммутации пакетов» . Восстановление компьютера. Выпуск 5 . Проверено 5 июня 2024 г.

Испанцы, темные лошадки, были первыми людьми, у которых была публичная сеть. У них была банковская сеть, которую они за одну ночь хитро превратили в публичную сеть и опередили всех.

- ^ Депре, Р. (1974). «RCP, экспериментальная служба передачи данных с коммутацией пакетов французской PTT» . Материалы ICCC 74 . стр. 171–185. Архивировано из оригинала 20 октября 2013 г. Проверено 30 августа 2013 г.

- ^ Беннетт, Ричард (сентябрь 2009 г.). «Создан для перемен: сквозные аргументы, интернет-инновации и дебаты о сетевом нейтралитете» (PDF) . Фонд информационных технологий и инноваций. п. 11. Архивировано из оригинала (PDF) 29 августа 2019 г. Проверено 11 сентября 2017 г.

- ^ Кирштейн, PT (1999). «Ранний опыт работы с Arpanet и Интернетом в Соединенном Королевстве». IEEE Анналы истории вычислений . 21 (1): 38–44. дои : 10.1109/85.759368 . S2CID 1558618 .

- ^ Кирштейн, Питер Т. (2009). «Ранняя история коммутации пакетов в Великобритании». Журнал коммуникаций IEEE . 47 (2): 18–26. дои : 10.1109/MCOM.2009.4785372 . S2CID 34735326 .

- ^ Тейлор, Боб (11 октября 2008 г.), «Устная история Роберта (Боба) В. Тейлора» (PDF) , Архив Музея компьютерной истории , CHM Справочный номер: X5059.2009: 28

- ^ Серф, Винтон; далал, Йоген; Саншайн, Карл (декабрь 1974 г.). Спецификация протокола управления передачей данных через Интернет . IETF . дои : 10.17487/RFC0675 . РФК 675 .

- ^ Роберт М. Меткалф; Дэвид Р. Боггс (июль 1976 г.). «Ethernet: распределенная коммутация пакетов для локальных компьютерных сетей» . Коммуникации АКМ . 19 (5): 395–404. дои : 10.1145/360248.360253 . S2CID 429216 .

- ^ Совет национальных исследований; наук, отдел инженерии и физики; Совет по информатике и телекоммуникациям; Приложения, Комиссия по физическим наукам, математике и; Комитет, Руководство НИИ 2000 г. (5 февраля 1998 г.). Непредсказуемая уверенность: официальные документы . Пресса национальных академий. ISBN 978-0-309-17414-5 . Архивировано из оригинала 4 февраля 2023 г. Проверено 8 марта 2021 г.

{{cite book}}: CS1 maint: несколько имен: список авторов ( ссылка ) CS1 maint: числовые имена: список авторов ( ссылка ) - ^ Пелки, Джеймс Л. (2007). «6.9 – Меткалф присоединяется к отделу системных разработок Xerox, 1975–1978» . Предпринимательский капитализм и инновации: история компьютерных коммуникаций, 1968–1988 гг . Архивировано из оригинала 4 февраля 2023 г. Проверено 5 сентября 2019 г.

- ↑ Перейти обратно: Перейти обратно: а б Сперджен, Чарльз Э. (2000). Ethernet Полное руководство . О'Рейли и партнеры. ISBN 1-56592-660-9 .

- ^ «Введение в технологии Ethernet» . www.wband.com . Широкополосные продукты. Архивировано из оригинала 10 апреля 2018 г. Проверено 9 апреля 2018 г.

- ^ Пелки, Джеймс Л. (2007). «Йоген Далал» . Предпринимательский капитализм и инновации: история компьютерных коммуникаций, 1968–1988 гг . Проверено 7 мая 2023 г.

- ↑ Перейти обратно: Перейти обратно: а б Д. Андерсен; Х. Балакришнан; М. Каашук; Р. Моррис (октябрь 2001 г.), Resilient Overlay Networks , Association for Computing Machinery , заархивировано из оригинала 24 ноября 2011 г. , получено 12 ноября 2011 г.

- ^ «Многоадресная рассылка конечной системы» . веб-сайт проекта . Университет Карнеги-Меллон. Архивировано из оригинала 21 февраля 2005 г. Проверено 25 мая 2013 г.

- ↑ Перейти обратно: Перейти обратно: а б Мейерс, Майк (2012). Руководство по экзамену CompTIA Network+: (Экзамен N10-005) (5-е изд.). Нью-Йорк: МакГроу-Хилл. ISBN 9780071789226 . OCLC 748332969 .

- ^ А. Гук (сентябрь 2000 г.), Межпланетный Интернет (PDF) , Третий ежегодный международный симпозиум по передовым радиотехнологиям, заархивировано из оригинала (PDF) 13 января 2012 г. , получено 12 ноября 2011 г.

- ^ «Внедрение CPIP группой пользователей Linux в Бергене» . Blug.linux.no. Архивировано из оригинала 15 февраля 2014 г. Проверено 1 марта 2014 г.

- ^ Брэдли Митчелл. «мост – сетевые мосты» . О сайте.com . Архивировано из оригинала 28 марта 2008 г.

- ^ «Определить переключатель» . вебопедия . Сентябрь 1996 г. Архивировано из оригинала 8 апреля 2008 г. Проверено 8 апреля 2008 г.

- ^ Таненбаум, Эндрю С. (2003). Компьютерные сети (4-е изд.). Прентис Холл .

- ^ «Стандарт IEEE для локальных и городских сетей — контроль доступа к сети на основе портов» . IEEE STD 802.1X-2020 (пересмотр IEEE STD 802.1X-2010, включающий IEEE STD 802.1Xbx-2014 и IEEE STD 802.1Xck-2018) . 7.1.3 Подключение к неаутентифицированным системам. Февраль 2020 г. doi : 10.1109/IEESTD.2020.9018454 . ISBN 978-1-5044-6440-6 . Архивировано из оригинала 4 февраля 2023 г. Проверено 9 мая 2022 г.

- ^ «Стандарт IEEE для информационных технологий. Телекоммуникации и обмен информацией между системами. Локальные и городские сети. Особые требования. Часть 11. Спецификации управления доступом к среде беспроводной локальной сети (MAC) и физического уровня (PHY)» . IEEE STD 802.11-2020 (пересмотр IEEE STD 802.11-2016) . 4.2.5 Взаимодействие с другими уровнями IEEE 802. Февраль 2021 г. doi : 10.1109/IEESTD.2021.9363693 . ISBN 978-1-5044-7283-8 . Архивировано из оригинала 17 мая 2022 г. Проверено 9 мая 2022 г.

- ^ Мартин, Томас. «Принципы проектирования решений доступа на основе DSL» (PDF) . Архивировано из оригинала (PDF) 22 июля 2011 г.

- ^ Паетч, Майкл (1993). Эволюция мобильной связи в США и Европе: регулирование, технологии и рынки . Бостон, Лондон: Artech House. ISBN 978-0-8900-6688-1 .

- ^ Буш, Сан-Франциско (2010). Наномасштабные сети связи . Артех Хаус. ISBN 978-1-60807-003-9 .

- ^ Маргарет Роуз. «персональная сеть (ПАН)» . ТехТаржет . Архивировано из оригинала 4 февраля 2023 г. Проверено 29 января 2011 г.

- ^ «Новый глобальный стандарт полностью подключенного к сети дома» . Журнал новостей МСЭ-Т . МСЭ . 12 декабря 2008 г. Архивировано из оригинала 21 февраля 2009 г. Проверено 12 ноября 2011 г.

- ^ «Специальная группа по Ethernet IEEE P802.3ba 40 Гбит/с и 100 Гбит/с» . РАБОЧАЯ ГРУППА ETHERNET IEEE 802.3 . Архивировано из оригинала 20 ноября 2011 г. Проверено 12 ноября 2011 г.

- ^ «Миссия IEEE 802.20 и объем проекта» . IEEE 802.20 — мобильный широкополосный беспроводной доступ (MBWA) . Проверено 12 ноября 2011 г.

- ^ «Карты» . Проект Опто . Архивировано из оригинала 15 января 2005 г.

- ^ Мэнсфилд-Девайн, Стив (декабрь 2009 г.). «Даркнетс». Компьютерное мошенничество и безопасность . 2009 (12): 4–6. дои : 10.1016/S1361-3723(09)70150-2 .

- ^ Вуд, Джессика (2010). «Даркнет: революция цифрового авторского права» (PDF) . Ричмондский журнал права и технологий . 16 (4). Архивировано (PDF) из оригинала 15 апреля 2012 г. Проверено 25 октября 2011 г.

- ^ Кленсин, Дж. (октябрь 2008 г.). Простой протокол передачи почты . дои : 10.17487/RFC5321 . РФК 5321 .

- ^ Мокапетрис, П. (ноябрь 1987 г.). Доменные имена – реализация и спецификация . дои : 10.17487/RFC1035 . РФК 1035 .

- ^ Петерсон, LL; Дэви, бакалавр наук (2011). Компьютерные сети: системный подход (5-е изд.). Эльзевир. п. 372. ИСБН 978-0-1238-5060-7 .

- ^ 2-я Исследовательская комиссия МСЭ-D (июнь 2006 г.). Справочник по проектированию телетрафика (PDF) . Архивировано из оригинала (PDF) 11 января 2007 г.

{{cite book}}: CS1 maint: числовые имена: список авторов ( ссылка ) - ^ «Онлайн-журнал о телекоммуникациях» . Январь 2003 г. Архивировано из оригинала 8 февраля 2011 г.

- ^ «Диаграммы перехода состояний» . Архивировано из оригинала 15 октября 2003 г. Проверено 13 июля 2003 г.

- ^ «Определения: устойчивость» . Исследовательская инициатива ResiliNets. Архивировано из оригинала 06.11.2020 . Проверено 12 ноября 2011 г.

- ^ Симмондс, А; Сандилендс, П; ван Экерт, Л. (2004). «Онтология для атак на сетевую безопасность». Прикладные вычисления . Конспекты лекций по информатике. Том. 3285. стр. 317–323. дои : 10.1007/978-3-540-30176-9_41 . ISBN 978-3-540-23659-7 . S2CID 2204780 .

- ↑ Перейти обратно: Перейти обратно: а б «Превращаются ли США в общество наблюдения?» . Американский союз гражданских свобод. Архивировано из оригинала 14 марта 2017 г. Проверено 13 марта 2009 г.

- ^ Джей Стэнли; Барри Стейнхардт (январь 2003 г.). «Большой монстр, более слабые цепи: рост американского общества наблюдения» (PDF) . Американский союз гражданских свобод. Архивировано (PDF) из оригинала 9 октября 2022 г. Проверено 13 марта 2009 г.

- ^ Эмиль Проталински (07 апреля 2012 г.). «Anonymous взламывает правительственные сайты Великобритании из-за «драконовской слежки» » . ЗДНет . Архивировано из оригинала 3 апреля 2013 г. Проверено 12 марта 2013 г.