Плененный портал

Эта статья нуждается в дополнительных цитатах для проверки . ( март 2021 г. ) |

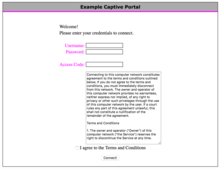

— Captive-портал это веб-страница, доступ к которой осуществляется с помощью веб-браузера , которая отображается для вновь подключившихся пользователей Wi-Fi или проводной сети, прежде чем им будет предоставлен более широкий доступ к сетевым ресурсам. Captive-порталы обычно используются для представления целевой страницы или страницы входа в систему, которая может потребовать аутентификации , оплаты , принятия лицензионного соглашения с конечным пользователем , политики допустимого использования , завершения опроса или других действительных учетных данных, которые соглашаются соблюдать как хост, так и пользователь. к. [ 1 ] Captive-порталы используются для широкого спектра услуг мобильной и пешеходной широкополосной связи, включая кабельный и коммерческий Wi-Fi, а также домашние точки доступа. Captive-портал также можно использовать для обеспечения доступа к корпоративным или жилым проводным сетям, таким как многоквартирные дома, гостиничные номера и бизнес-центры.

Captive-портал предоставляется клиенту и хранится либо на шлюзе , либо на веб-сервере, на котором размещена веб-страница. В зависимости от набора функций шлюза веб-сайты или TCP-порты могут быть внесены в список разрешенных, чтобы пользователю не приходилось взаимодействовать с авторизованным порталом для их использования. MAC -адрес подключенных клиентов также можно использовать для обхода процесса входа в систему для определенных устройств.

WISPr называет этот метод аутентификации на основе веб-браузера методом универсального доступа (UAM). [ 2 ]

Использование

[ редактировать ]Captive-порталы в основном используются в открытых беспроводных сетях, где пользователям отображается приветственное сообщение, информирующее их об условиях доступа (разрешенные порты, ответственность и т. д.). Администраторы склонны делать это для того, чтобы их собственные пользователи несли ответственность за свои действия и избегали какой-либо юридической ответственности. [ 3 ] Является ли такое делегирование ответственности юридически действительным, является предметом споров. [ 4 ] [ 5 ] В некоторых сетях может также потребоваться ввод номера мобильного телефона пользователя или идентификационной информации, чтобы администраторы могли предоставить информацию властям в случае незаконной активности в сети.

Часто авторизованные порталы используются в целях маркетинга и коммерческих коммуникаций. Доступ в Интернет через открытый Wi-Fi запрещен до тех пор, пока пользователь не обменяется персональными данными, заполнив регистрационную форму в веб-браузере. Веб-форма либо автоматически открывается в веб-браузере, либо появляется, когда пользователь открывает веб-браузер и пытается посетить любую веб-страницу. Другими словами, пользователь является «захваченным» — не может свободно получить доступ к Интернету до тех пор, пока ему не будет предоставлен доступ к Интернету и он не «завершит» создание «запертого» портала. Это позволяет поставщику этой услуги отображать или отправлять рекламные объявления пользователям, подключающимся к точке доступа Wi-Fi. Этот тип службы также иногда называют «социальным Wi-Fi», поскольку для входа в систему может потребоваться учетная запись социальной сети (например, Facebook ). За последние несколько лет такие социальные Wi-Fi-порталы стали обычным явлением среди различных компаний, предлагающих маркетинг, ориентированный на сбор данных Wi-Fi. [ 6 ]

Пользователь может найти множество типов контента на каптивном портале, и часто ему разрешают доступ к Интернету в обмен на просмотр контента или выполнение определенного действия (часто предоставляя личные данные для обеспечения коммерческого контакта); таким образом, маркетинговое использование кептивного портала является инструментом для привлечения потенциальных клиентов (деловых контактов или потенциальных клиентов). [ 7 ]

Выполнение

[ редактировать ]Существуют различные способы реализации авторизованного портала.

HTTP-перенаправление

[ редактировать ]Распространенным методом является направление всего трафика Всемирной паутины на веб-сервер, который возвращает перенаправление HTTP на адаптивный портал. [ 8 ] Когда современное устройство с доступом в Интернет впервые подключается к сети, оно отправляет HTTP-запрос на URL-адрес обнаружения, предварительно определенный его поставщиком, и ожидает код состояния HTTP 200 OK или 204 No Content. Если устройство получает код состояния HTTP 2xx, оно предполагает, что оно имеет неограниченный доступ в Интернет. Подсказки адаптивного портала отображаются, когда вы можете манипулировать этим первым HTTP-сообщением, чтобы вернуть код состояния HTTP 302 (перенаправление) на выбранный вами адаптивный портал. [ 9 ] [ 10 ] В RFC 6585 указан код состояния 511 Требуется сетевая аутентификация.

ICMP-перенаправление

[ редактировать ]Клиентский трафик также можно перенаправить с помощью перенаправления ICMP на уровне 3.

Перенаправление по DNS

[ редактировать ]Когда клиент запрашивает ресурс на удаленном хосте по имени, DNS запрашивается для разрешения этого имени хоста. На перехватывающем портале брандмауэр будет следить за тем, чтобы только DNS-серверы, предоставленные сетевым DHCP, могли использоваться неаутентифицированными клиентами (или, альтернативно, он будет пересылать все DNS-запросы неаутентифицированных клиентов на этот DNS-сервер). Этот DNS-сервер вернет IP-адрес страницы адаптивного портала в результате всех поисков DNS.

Чтобы выполнить перенаправление с помощью DNS, перехватывающий портал использует перехват DNS для выполнения действия, аналогичного атаке «человек посередине» . Чтобы ограничить влияние отравления DNS, TTL обычно используется значение , равное 0.

Обнаружение

[ редактировать ]URL-адреса обнаружения адаптивного портала обычно возвращают минимальный стандартизированный ответ, если он не находится за адаптивным порталом. Когда устройство получает ожидаемый ответ, оно приходит к выводу, что у него есть прямой доступ в Интернет. Если ответ отличается, устройство предполагает, что оно находится за авторизованным порталом, и запускает процесс входа в авторизованный портал.

| Платформа | Тестовый URL | Ожидаемый ответ |

|---|---|---|

| Яблоко

(Семейство MacOS/IOS) |

Текущий: | «Успех» (обычный текст) |

| Наследие: | ||

| Google [ 11 ]

(Андроид/ChromeOS) |

http://connectivitycheck.gstatic.com/generate_204 | Код состояния HTTP 204 с пустым телом |

| http://clients3.google.com/generate_204 | ||

| Окна [ 12 ] | Текущая версия (Windows 10 1607 и более поздние версии): | «Тест Microsoft Connect» (обычный текст) |

| Устаревшая версия (до Windows 10 1607): | «Microsoft NCSI» (обычный текст) | |

| Сетевой менеджер ( GNOME ) | http://nmcheck.gnome.org/check_network_status.txt | «NetworkManager онлайн» (обычный текст) |

| NetworkManager ( KDE Plasma ) | http://networkcheck.kde.org/ | «ОК» (обычный текст) |

Ограничения

[ редактировать ]Безопасность

[ редактировать ]Известно, что Captive-порталы имеют неполные наборы правил брандмауэра (например, исходящие порты остаются открытыми), что позволяет клиентам обходить портал. [ 13 ]

DNS-туннелирование

[ редактировать ]В некоторых развертываниях набор правил будет маршрутизировать DNS-запросы от клиентов в Интернет, или предоставленный DNS-сервер будет выполнять произвольные DNS-запросы от клиента. Это позволяет клиенту обойти авторизованный портал и получить доступ к открытому Интернету путем туннелирования произвольного трафика внутри пакетов DNS.

Автоматическая подача

[ редактировать ]Некоторые перехватывающие порталы могут быть настроены так, чтобы позволить соответствующим образом оснащенным пользовательским агентам обнаруживать перехватывающий портал и автоматически проходить аутентификацию. Пользовательские агенты и дополнительные приложения, такие как Captive Portal Assistant от Apple, иногда могут прозрачно обходить отображение содержимого портала вопреки желанию оператора службы, если у них есть доступ к правильным учетным данным, или они могут пытаться пройти аутентификацию с неправильными или устаревшими учетными данными. что может привести к непреднамеренным последствиям, таким как случайная блокировка учетной записи.

Подмена MAC-адреса

[ редактировать ]Captive-портал, который использует MAC-адреса для отслеживания подключенных устройств, иногда можно обойти, повторно используя MAC-адрес ранее аутентифицированного устройства. После того как устройство прошло аутентификацию на авторизованном портале с использованием действительных учетных данных, шлюз добавляет MAC-адрес этого устройства в свой список разрешений; поскольку MAC-адреса легко подделать, любое другое устройство может выдать себя за аутентифицированное устройство и обойти авторизованный портал. Как только будет обнаружено, что IP- и MAC-адреса других подключающихся компьютеров аутентифицированы, любая машина может подделать MAC-адрес и адрес Интернет-протокола (IP) аутентифицированной цели и получить разрешение на маршрут через шлюз. По этой причине некоторые решения для авторизованных порталов создали расширенные механизмы аутентификации, чтобы ограничить риск узурпации.

Требовать веб-браузер

[ редактировать ]Captive-порталы часто требуют использования веб-браузера; пользователи, которые впервые используют почтовый клиент или другое приложение, использующее Интернет, могут обнаружить, что соединение не работает без объяснения причин, и им потребуется открыть веб-браузер для проверки. которых не установлен веб-браузер Это может быть проблематично для пользователей, в операционной системе . Однако иногда возможно использовать электронную почту и другие средства, не использующие DNS (например, если приложение указывает IP-адрес подключения, а не имя хоста). Аналогичная проблема может возникнуть, если клиент использует AJAX или подключается к сети со страницами, уже загруженными в его веб-браузер, что приводит к неопределенному поведению (например, появлению поврежденных сообщений), когда такая страница пытается выполнить HTTP-запросы к своему исходному серверу.

Аналогичным образом, поскольку HTTPS-соединения не могут быть перенаправлены (по крайней мере, без появления предупреждений безопасности), веб-браузер, который пытается получить доступ к защищенным веб-сайтам только до того, как будет авторизован авторизованным порталом, увидит, что эти попытки терпят неудачу без объяснения причин (обычный симптом заключается в том, что предполагаемый веб-сайт не работает или недоступен).

Платформы, которые имеют Wi-Fi и стек TCP/IP , но не имеют веб-браузера, поддерживающего HTTPS, не могут использовать многие авторизованные порталы. К таким платформам относится Nintendo DS, на которой запущена игра, использующая соединение Nintendo Wi-Fi . Аутентификация без браузера возможна с использованием WISPr , протокола аутентификации на основе XML для этой цели, аутентификации на основе MAC или аутентификации на основе других протоколов.

Поставщик платформы также может заключить договор на обслуживание с оператором большого количества точек доступа портала, чтобы предоставить бесплатный или льготный доступ к серверам поставщика платформы через огороженный сад точки доступа . Например, в 2005 году Nintendo и Wayport объединились, чтобы предоставить пользователям Nintendo DS бесплатный доступ к Wi-Fi в некоторых ресторанах McDonald's . [ 14 ] Кроме того, портам VoIP и SIP можно разрешить обходить шлюз, чтобы телефоны могли совершать и принимать вызовы.

См. также

[ редактировать ]Ссылки

[ редактировать ]- ^ «Что такое авторизованный портал? – Определение TechTarget» . Мобильные вычисления . Проверено 19 декабря 2023 г.

- ^ Видеркер, Патрик (2009). Подходы к упрощенному входу в точку доступа с помощью устройств Wi-Fi (магистерская диссертация). ETH, Швейцарский федеральный технологический институт, факультет компьютерных наук. doi : 10.3929/ethz-a-005899210 . Архивировано из оригинала 20 ноября 2022 г. Проверено 20 ноября 2022 г.

- ^ «Что такое авторизованный портал? | Linksys: США» . www.linksys.com . Проверено 19 декабря 2023 г.

- ^ «Точки доступа Wi-Fi и вопросы ответственности» . Майелло Брунго и Майелло . 9 апреля 2007 г. Архивировано из оригинала 04 мая 2019 г. Проверено 6 марта 2019 г.

- ^ «Мифы и факты: использование Open Wireless и ответственность за то, что делают другие» . Открытое беспроводное движение . 7 августа 2012 г. Архивировано из оригинала 14 февраля 2019 г. Проверено 6 марта 2019 г.

- ^ «Понимание эволюции Captive Portal к решениям облачной аутентификации» . 2023-05-23. Архивировано из оригинала 2 июля 2023 г. Проверено 8 июля 2023 г.

- ^ ДА. «Сообщение совета: зачем использовать адаптивные порталы для выявления скрытых клиентов» . Форбс . Архивировано из оригинала 18 марта 2022 г. Проверено 18 марта 2022 г.

- ^ Випплер, Эндрю Дж. (7 апреля 2017 г.). «Обзор пленного портала» . Альбом Эндрю Випплера . Архивировано из оригинала 4 мая 2019 г. Проверено 6 марта 2019 г.

- ^ Випплер, Эндрю Дж. (11 марта 2016 г.). «Портал Wi-Fi» . Альбом Эндрю Випплера . Архивировано из оригинала 4 мая 2019 г. Проверено 6 марта 2019 г.

- ^ «Обнаружение сетевого портала» . Хром . Архивировано из оригинала 03 марта 2019 г. Проверено 6 марта 2019 г.

- ^ «Обнаружение сетевого портала» . Google . Проверено 6 марта 2024 г.

- ^ «Ответы на распространенные вопросы о NCSI» . Майкрософт . Проверено 6 марта 2024 г.

- ^ Лалиберте, Марк (26 августа 2016 г.). «Уроки DEFCON 2016 – Обход пленных порталов» . Архивировано из оригинала 04 февраля 2019 г. Проверено 6 марта 2019 г.

- ^ «Nintendo и Wayport объединяют усилия, чтобы предоставить пользователям Nintendo DS бесплатный доступ к Wi-Fi в США» . 18 октября 2005 г. Архивировано из оригинала 4 мая 2019 г. Проверено 6 марта 2019 г.

Внешние ссылки

[ редактировать ]- Настройка Captive-портала Android

- RFC 8910 Идентификация Captive-портала в объявлениях DHCP и маршрутизатора (RA)

- Решения Captive Portal