Прокси-сервер

В компьютерных сетях прокси -сервер — это серверное приложение , которое действует как посредник между клиентом, запрашивающим ресурс , и сервером, предоставляющим этот ресурс. [1] Это повышает конфиденциальность, безопасность и производительность процесса.

Вместо прямого подключения к серверу, который может выполнить запрос ресурса, например файла или веб-страницы , клиент направляет запрос на прокси-сервер, который оценивает запрос и выполняет необходимые сетевые транзакции. Это служит методом упрощения или контроля сложности запроса или предоставления дополнительных преимуществ, таких как балансировка нагрузки , конфиденциальность или безопасность. Прокси были разработаны для добавления структуры и инкапсуляции в распределенные системы . [2] Таким образом, прокси-сервер действует от имени клиента при запросе услуги, потенциально маскируя истинное происхождение запроса к серверу ресурсов.

Типы

[ редактировать ]пользователя Прокси-сервер может находиться на локальном компьютере или в любой точке между компьютером пользователя и целевыми серверами в Интернете . Прокси-сервер, который передает неизмененные запросы и ответы, обычно называется шлюзом или иногда туннелирующим прокси-сервером . Прямой прокси — это прокси-сервер с выходом в Интернет, используемый для получения данных из широкого спектра источников (в большинстве случаев из любого места в Интернете). Обратный прокси-сервер обычно представляет собой внутренний прокси-сервер, используемый в качестве внешнего интерфейса для контроля и защиты доступа к серверу в частной сети. Обратный прокси-сервер обычно также выполняет такие задачи, как балансировка нагрузки , аутентификация , расшифровка и кэширование . [3]

Открытые прокси

[ редактировать ]

— Открытый прокси это пересылающий прокси-сервер, доступный любому пользователю Интернета. В 2008 году эксперт по сетевой безопасности Гордон Лайон подсчитал, что в Интернете работают «сотни тысяч» открытых прокси. [4]

- Анонимный прокси-сервер : этот сервер раскрывает свою идентичность как прокси-сервер, но не раскрывает исходный IP-адрес клиента. Хотя этот тип сервера можно легко обнаружить, он может быть полезен для некоторых пользователей, поскольку скрывает исходный IP-адрес.

- Прозрачный прокси: этот сервер не только идентифицирует себя как прокси-сервер, но и поддерживает поля заголовка HTTP, такие как

X-Forwarded-For, исходный IP-адрес также можно получить. Основным преимуществом использования этого типа сервера является его способность кэшировать веб-сайт для более быстрого поиска.

Обратные прокси

[ редактировать ]

Обратный прокси (или суррогат) — это прокси-сервер, который кажется клиентам обычным сервером. Обратные прокси пересылают запросы на один или несколько обычных серверов, которые обрабатывают запрос. Ответ исходного сервера возвращается так, как если бы он пришел непосредственно с прокси-сервера, в результате чего клиент ничего не знает об исходном сервере. [5] Обратные прокси устанавливаются рядом с одним или несколькими веб-серверами. Весь трафик, поступающий из Интернета и направляющийся на один из соседних веб-серверов, проходит через прокси-сервер. Использование «обратного» происходит от его аналога «прямого прокси», поскольку обратный прокси расположен ближе к веб-серверу и обслуживает только ограниченный набор веб-сайтов. Существует несколько причин для установки обратных прокси-серверов:

- Шифрование/ускорение SSL: при создании безопасных веб-сайтов шифрование Secure Sockets Layer (SSL) часто выполняется не самим веб-сервером, а обратным прокси-сервером, оснащенным оборудованием для ускорения SSL. Кроме того, хост может предоставить один «SSL-прокси» для обеспечения SSL-шифрования для произвольного количества хостов, устраняя необходимость в отдельном сертификате сервера SSL для каждого хоста, с недостатком того, что все хосты за SSL-прокси должны использовать общий общее DNS-имя или IP-адрес для SSL-соединений. используя subjectAltName функцию сертификатов X.509 или расширение SNI TLS Эту проблему можно частично решить , .

- Балансировка нагрузки : обратный прокси-сервер может распределять нагрузку на несколько веб-серверов, каждый из которых обслуживает свою область приложения. В таком случае обратному прокси-серверу может потребоваться перезаписать URL-адреса на каждой веб-странице (перевод с известных извне URL-адресов во внутренние местоположения).

- Обслуживать/кэшировать статический контент. Обратный прокси-сервер может разгружать веб-серверы, кэшируя статический контент, например изображения и другой статический графический контент.

- Сжатие : прокси-сервер может оптимизировать и сжимать контент, чтобы ускорить загрузку.

- Кормление ложкой: уменьшает использование ресурсов, вызванное медленными клиентами на веб-серверах, за счет кэширования содержимого, отправленного веб-сервером, и медленного «скармливания» его клиенту. Это особенно полезно для динамически генерируемых страниц.

- Безопасность: прокси-сервер является дополнительным уровнем защиты и может защитить от некоторых атак, специфичных для ОС и веб-сервера. Однако он не обеспечивает никакой защиты от атак на само веб-приложение или службу, что обычно считается более серьезной угрозой.

- Публикация в экстрасети: обратный прокси-сервер, подключенный к Интернету, может использоваться для связи с внутренним сервером брандмауэра организации, обеспечивая доступ к некоторым функциям из экстрасети, сохраняя при этом серверы за брандмауэрами. При таком использовании следует принять меры безопасности для защиты остальной части вашей инфраструктуры на случай взлома этого сервера, поскольку его веб-приложение подвергается атакам из Интернета.

Прямой прокси против обратного прокси

[ редактировать ]Обратный прокси-сервер в основном защищает сервер, а прямой прокси-сервер защищает клиента.

Использование

[ редактировать ]Мониторинг и фильтрация

[ редактировать ]Программное обеспечение для управления контентом

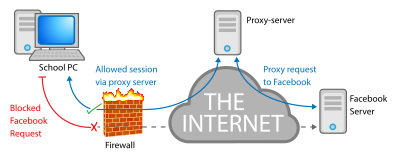

[ редактировать ]Веб -прокси-сервер с фильтрацией контента обеспечивает административный контроль над контентом, который может передаваться в одном или обоих направлениях через прокси. Он обычно используется как в коммерческих, так и в некоммерческих организациях (особенно в школах) для обеспечения соответствия использования Интернета политике приемлемого использования .

Прокси-серверы фильтрации контента часто поддерживают аутентификацию пользователей для управления доступом в Интернет. Он также обычно создает журналы либо для предоставления подробной информации об URL-адресах, к которым обращаются конкретные пользователи, либо для мониторинга полосы пропускания статистики использования . Он также может взаимодействовать с антивирусным программным обеспечением на основе демона и/или ICAP для обеспечения защиты от вирусов и других вредоносных программ путем сканирования входящего контента в режиме реального времени перед его попаданием в сеть.

Многие рабочие места, школы и колледжи ограничивают доступ к веб-сайтам и онлайн-сервисам, доступным в их зданиях. Правительства также подвергают цензуре нежелательный контент. Это делается либо с помощью специализированного прокси-сервера, называемого фильтром контента (доступны как коммерческие, так и бесплатные продукты), или с помощью протокола расширения кэша, такого как ICAP, который позволяет подключаемые расширения к открытой архитектуре кэширования.

Веб-сайты, которые обычно используются студентами для обхода фильтров и доступа к заблокированному контенту, часто включают в себя прокси-сервер, с которого пользователь может затем получить доступ к веб-сайтам, которые фильтр пытается заблокировать.

Запросы могут фильтроваться несколькими методами, такими как черные списки URL-адресов или DNS , фильтрация регулярных выражений URL-адресов, фильтрация MIME или фильтрация ключевых слов контента. Черные списки часто создаются и поддерживаются компаниями, занимающимися веб-фильтрацией, и часто группируются по категориям (порнография, азартные игры, магазины, социальные сети и т. д.).

Затем прокси-сервер извлекает контент, предполагая, что запрошенный URL-адрес приемлем. На этом этапе к обратному пути можно применить динамический фильтр. Например, файлы JPEG могут блокироваться на основе совпадений телесного цвета, а языковые фильтры могут динамически обнаруживать нежелательный язык. Если контент отклонен, запрашивающей стороне может быть возвращена ошибка выборки HTTP.

Большинство компаний, занимающихся веб-фильтрацией, используют робота, сканирующего весь Интернет, который оценивает вероятность того, что контент относится к определенному типу. Ручной труд используется для исправления полученной базы данных на основе жалоб или известных недостатков в алгоритмах сопоставления контента. [6]

Некоторые прокси-серверы сканируют исходящий контент, например, для предотвращения потери данных; или сканировать контент на наличие вредоносного программного обеспечения.

Фильтрация зашифрованных данных

[ редактировать ]Прокси-серверы веб-фильтрации не могут проникать внутрь защищенных сокетов HTTP-транзакций, при условии, что цепочка доверия SSL/TLS ( Transport Layer Security ) не была взломана. Цепочка доверия SSL/TLS опирается на доверенные корневые центры сертификации .

В условиях рабочего места, где клиент управляется организацией, устройства могут быть настроены на доверие корневому сертификату, закрытый ключ которого известен прокси-серверу. В таких ситуациях становится возможным прокси-анализ содержимого транзакции SSL/TLS. Прокси-сервер эффективно осуществляет атаку «человек посередине» , допускаемую доверием клиента к корневому сертификату, которым владеет прокси-сервер.

Обход фильтров и цензуры

[ редактировать ]Если сервер назначения фильтрует контент на основе источника запроса, использование прокси-сервера может обойти этот фильтр. Например, доступ к серверу, использующему IP на основе геолокацию для ограничения своих услуг определенной страной, можно получить с помощью прокси-сервера, расположенного в этой стране, для доступа к службе. [7] : 3

Веб-прокси являются наиболее распространенным средством обхода государственной цензуры, хотя не более 3% пользователей Интернета используют какие-либо инструменты обхода. [7] : 7

Некоторые поставщики прокси-услуг разрешают предприятиям доступ к своей прокси-сети для перенаправления трафика в целях бизнес-аналитики. [8]

В некоторых случаях пользователи могут обойти прокси-серверы, которые фильтруют с помощью черных списков, используя службы, предназначенные для прокси-сервера информации из местоположения, не внесенного в черный список. [9]

Ведение журнала и подслушивание

[ редактировать ]Прокси-серверы могут быть установлены для подслушивания потока данных между клиентскими компьютерами и Интернетом. Весь контент, отправленный или полученный к нему, включая отправленные пароли и используемые файлы cookie , может быть захвачен и проанализирован прокси-оператором. По этой причине обмен паролями к онлайн-сервисам (таким как веб-почта и банковские услуги) всегда должен осуществляться через криптографически защищенное соединение, например SSL. Объединив прокси-серверы, которые не раскрывают данные об исходном запросителе, можно скрыть действия от глаз места назначения пользователя. Однако на промежуточных переходах останется больше следов, которые можно использовать или предлагать для отслеживания действий пользователя. Если политики и администраторы этих других прокси неизвестны, пользователь может стать жертвой ложного чувства безопасности только потому, что эти детали находятся вне поля зрения и ума. Что является скорее неудобством, чем риском, пользователи прокси могут быть заблокированы на определенных веб-сайтах, например, на многочисленных форумах и веб-сайтах. блокировать IP-адреса прокси-серверов, которые, как известно, рассылали спам или троллили сайт. Отскок прокси-сервера можно использовать для обеспечения конфиденциальности.

Улучшение производительности

[ редактировать ]Кэширующий прокси- сервер ускоряет запросы на обслуживание, извлекая содержимое, сохраненное из предыдущего запроса, сделанного тем же клиентом или даже другими клиентами. [10] Кэширующие прокси-серверы хранят локальные копии часто запрашиваемых ресурсов, что позволяет крупным организациям значительно сократить использование и затраты на пропускную способность восходящего канала, одновременно значительно повышая производительность. Большинство интернет-провайдеров и крупных предприятий имеют прокси-сервер для кэширования. Кэширующие прокси были первым типом прокси-серверов. Веб-прокси обычно используются для кэширования веб-страниц с веб-сервера. [11] Плохо реализованные прокси-серверы кэширования могут вызвать проблемы, например невозможность использования аутентификации пользователя. [12]

Прокси-сервер, предназначенный для устранения конкретных проблем или ухудшения качества связи, представляет собой прокси-сервер повышения производительности (PEP). Обычно они используются для повышения производительности TCP при большом времени прохождения туда и обратно или высокой потере пакетов (например, в беспроводных сетях или сетях мобильной связи); или сильно асимметричные ссылки с очень разными скоростями загрузки и скачивания. PEP могут более эффективно использовать сеть, например, путем объединения TCP ACK (подтверждений) или сжатия данных, отправляемых на уровне приложений . [13]

Перевод

[ редактировать ]Прокси-сервер перевода — это прокси-сервер, который используется для локализации веб-сайта для разных рынков. Трафик от глобальной аудитории направляется через прокси-сервер перевода на исходный веб-сайт. Когда посетители просматривают прокси-сайт, запросы возвращаются на исходный сайт, где отображаются страницы. Содержимое исходного языка в ответе заменяется переведенным содержимым при прохождении обратно через прокси. Переводы, используемые в прокси-сервере перевода, могут быть машинным переводом, человеческим переводом или комбинацией машинного и человеческого перевода. Различные реализации прокси-сервера перевода имеют разные возможности. Некоторые допускают дальнейшую настройку исходного сайта для местной аудитории, например исключение исходного контента или замену исходного контента исходным местным контентом.

Анонимный доступ к сервисам

[ редактировать ]Анонимный прокси-сервер (иногда называемый веб-прокси) обычно пытается анонимизировать веб-серфинг. Анонимайзеры можно разделить на несколько разновидностей. Сервер назначения (сервер, который в конечном итоге удовлетворяет веб-запрос) получает запросы от анонимизирующего прокси-сервера и, следовательно, не получает информацию об адресе конечного пользователя. Однако запросы не являются анонимными для анонимизирующего прокси-сервера, поэтому между прокси-сервером и пользователем существует определенная степень доверия. Многие прокси-серверы финансируются за счет постоянной рекламной ссылки на пользователя.

Контроль доступа . Некоторые прокси-серверы требуют входа в систему. В крупных организациях авторизованные пользователи должны войти в систему, чтобы получить доступ к Интернету . Таким образом, организация может отслеживать использование отдельными лицами. Некоторые анонимизирующие прокси-серверы могут пересылать пакеты данных со строками заголовка, такими как HTTP_VIA, HTTP_X_FORWARDED_FOR или HTTP_FORWARDED, которые могут раскрывать IP-адрес клиента. Другие анонимизирующие прокси-серверы, известные как элитные или высокоанонимные прокси, создают впечатление, что прокси-сервер является клиентом. Веб-сайт по-прежнему может подозревать, что используется прокси-сервер, если клиент отправляет пакеты, содержащие файлы cookie от предыдущего посещения, при котором не использовался прокси-сервер с высокой анонимностью. Очистка файлов cookie и, возможно, кэша решит эту проблему.

QA геотаргетинговая реклама

[ редактировать ]Рекламодатели используют прокси-серверы для проверки, проверки и обеспечения качества объявлений с геотаргетингом . Сервер объявлений с геотаргетингом проверяет IP-адрес источника запросов и использует базу данных географических IP-адресов для определения географического источника запросов. [14] Использование прокси-сервера, который физически расположен внутри определенной страны или города, дает рекламодателям возможность тестировать рекламу с геотаргетингом.

Безопасность

[ редактировать ]Прокси-сервер может сохранить в тайне структуру внутренней сети компании, используя преобразование сетевых адресов , что может повысить безопасность внутренней сети. [15] Это делает запросы от компьютеров и пользователей локальной сети анонимными. Прокси-серверы также можно комбинировать с межсетевыми экранами .

Неправильно настроенный прокси-сервер может обеспечить доступ к сети, изолированной от Интернета. [4]

Междоменные ресурсы

[ редактировать ]Прокси позволяют веб-сайтам отправлять веб-запросы к внешним ресурсам (например, изображениям, музыкальным файлам и т. д.), когда междоменные ограничения не позволяют веб-сайту напрямую ссылаться на внешние домены. Прокси также позволяют браузеру выполнять веб-запросы к внешнему контенту от имени веб-сайта, когда междоменные ограничения (для защиты веб-сайтов от кражи данных) запрещают браузеру прямой доступ к внешним доменам.

Вредоносное использование

[ редактировать ]Брокеры вторичного рынка

[ редактировать ]Брокеры вторичного рынка используют веб-прокси-серверы, чтобы обойти ограничения на онлайн-покупку ограниченных продуктов, таких как ограниченные кроссовки. [16] или билеты.

Реализации прокси

[ редактировать ]Веб-прокси-серверы

[ редактировать ]Веб-прокси пересылают HTTP- запросы. Запрос от клиента аналогичен обычному HTTP-запросу, за исключением того, что передается полный URL-адрес, а не только путь. [17]

GET https://en.wikipedia.org/wiki/Proxy_server HTTP/1.1

Proxy-Authorization: Basic encoded-credentials

Accept: text/html

Этот запрос отправляется на прокси-сервер, прокси выполняет указанный запрос и возвращает ответ.

HTTP/1.1 200 OK

Content-Type: text/html; charset UTF-8

Некоторые веб-прокси позволяют методу HTTP CONNECT настроить пересылку произвольных данных через соединение; общая политика заключается в перенаправлении только порта 443, чтобы разрешить трафик HTTPS .

Примеры веб-прокси-серверов включают Apache (с mod_proxy или Traffic Server ), HAProxy , IIS, настроенный как прокси (например, с маршрутизацией запросов приложений), Nginx , Privoxy , Squid , Varnish (только обратный прокси), WinGate , Ziproxy , Tinyproxy, RabbIT. и Полипо .

Для клиентов проблему сложных или множественных прокси-серверов решает протокол автоконфигурации клиент-серверного прокси ( PAC-файл ).

SOCKS-прокси

[ редактировать ]SOCKS также пересылает произвольные данные после фазы соединения и аналогичен HTTP CONNECT в веб-прокси.

Прозрачный прокси

[ редактировать ]прокси-сервер , также известный как перехватывающий прокси-сервер , встроенный прокси-сервер или принудительный прокси Прозрачный -сервер, перехватывает обычную связь на уровне приложений, не требуя какой-либо специальной настройки клиента. Клиентам не обязательно знать о существовании прокси. Прозрачный прокси-сервер обычно располагается между клиентом и Интернетом, при этом прокси-сервер выполняет некоторые функции шлюза или маршрутизатора . [18]

RFC 2616 (протокол передачи гипертекста — HTTP/1.1) предлагает стандартные определения:

«Прозрачный прокси» — это прокси, который не изменяет запрос или ответ сверх того, что требуется для аутентификации и идентификации прокси». «Непрозрачный прокси-сервер» — это прокси-сервер, который изменяет запрос или ответ, чтобы предоставить пользовательскому агенту некоторые дополнительные услуги, такие как услуги групповых аннотаций, преобразование типа мультимедиа, сокращение протокола или фильтрация анонимности».

TCP Intercept — это функция безопасности фильтрации трафика, которая защищает TCP-серверы от атак TCP SYN-флуд , которые представляют собой тип атаки типа «отказ в обслуживании». TCP Intercept доступен только для IP-трафика.

В 2009 году Роберт Оже опубликовал информацию об уязвимости в работе прозрачных прокси. [19] а Группа реагирования на компьютерные чрезвычайные ситуации опубликовала информационный бюллетень со списком десятков затронутых прозрачных и перехватывающих прокси-серверов. [20]

Цель

[ редактировать ]Перехватывающие прокси-серверы обычно используются в бизнесе для обеспечения соблюдения политик приемлемого использования и уменьшения административных расходов, поскольку не требуется настройка клиентского браузера. Однако эта вторая причина смягчается такими функциями, как групповая политика Active Directory или DHCP и автоматическое обнаружение прокси-сервера.

Перехватывающие прокси-серверы также широко используются интернет-провайдерами в некоторых странах для экономии пропускной способности восходящего канала и сокращения времени ответа клиентов за счет кэширования. Это чаще встречается в странах, где пропускная способность более ограничена (например, островные государства) или где за нее приходится платить.

Проблемы

[ редактировать ]Перенаправление или перехват TCP-соединения создает несколько проблем. Во-первых, исходный IP-адрес и порт назначения должны каким-то образом быть переданы прокси-серверу. Это не всегда возможно (например, если шлюз и прокси находятся на разных хостах). Существует класс межсайтовых атак , которые зависят от определенного поведения перехватывающих прокси-серверов, которые не проверяют и не имеют доступа к информации об исходном (перехваченном) пункте назначения. Эту проблему можно решить с помощью интегрированного устройства или программного обеспечения уровня пакетов и приложений, которое затем сможет передавать эту информацию между обработчиком пакетов и прокси-сервером.

Перехват также создает проблемы для аутентификации HTTP , особенно аутентификации, ориентированной на соединение, такой как NTLM , поскольку клиентский браузер считает, что он общается с сервером, а не с прокси-сервером. Это может вызвать проблемы, когда перехватывающий прокси-сервер требует аутентификации, а затем пользователь подключается к сайту, который также требует аутентификации.

Наконец, перехват соединений может вызвать проблемы с HTTP-кэшами, поскольку некоторые запросы и ответы становятся некэшируемыми общим кешем.

Методы реализации

[ редактировать ]На интегрированных межсетевых экранах/прокси-серверах, где маршрутизатор/межсетевой экран находится на том же хосте, что и прокси-сервер, передача исходной информации о пункте назначения может осуществляться любым методом, например Microsoft TMG или WinGate .

Перехват также можно выполнить с помощью Cisco WCCP (протокол управления веб-кэшем). Этот собственный протокол находится на маршрутизаторе и настраивается из кеша, что позволяет кешу определять, какие порты и трафик отправляются на него, посредством прозрачного перенаправления с маршрутизатора. Это перенаправление может происходить одним из двух способов: туннелированием GRE (уровень OSI 3) или перезаписью MAC (уровень OSI 2).

Как только трафик достигает самого прокси-сервера, перехват обычно осуществляется с помощью NAT (преобразование сетевых адресов). Такие настройки невидимы для клиентского браузера, но оставляют прокси-сервер видимым для веб-сервера и других устройств на интернет-стороне прокси-сервера. Последние версии Linux и некоторые версии BSD предоставляют TPROXY (прозрачный прокси), который выполняет прозрачный перехват и подмену исходящего трафика на уровне IP (OSI Layer 3), скрывая IP-адрес прокси-сервера от других сетевых устройств.

Обнаружение

[ редактировать ]Для обнаружения присутствия перехватывающего прокси-сервера можно использовать несколько методов:

- Путем сравнения внешнего IP-адреса клиента с адресом, видимым внешним веб-сервером, или иногда путем проверки заголовков HTTP, полученных сервером. Для решения этой проблемы был создан ряд сайтов, путем сообщения IP-адреса пользователя, видимого сайтом, пользователю на веб-странице. Google также возвращает IP-адрес, который отображается на странице, если пользователь ищет «IP».

- Сравнивая результаты онлайн-проверок IP-адресов при доступе с использованием HTTPS и HTTP, поскольку большинство перехватывающих прокси-серверов не перехватывают SSL. Если есть подозрение на перехват SSL, можно проверить сертификат, связанный с любым защищенным веб-сайтом. В корневом сертификате должно быть указано, был ли он выдан с целью перехвата.

- Путем сравнения последовательности сетевых переходов, сообщаемой таким инструментом, как трассировка , для прокси-протокола, такого как HTTP (порт 80), с последовательностью для непрокси-протокола, такого как SMTP (порт 25). [21]

- Попытка установить соединение с IP-адресом, по которому заведомо нет сервера. Прокси-сервер примет соединение, а затем попытается его проксировать. Когда прокси-сервер не находит сервера, способного принять соединение, он может вернуть сообщение об ошибке или просто закрыть соединение с клиентом. Эту разницу в поведении легко обнаружить. Например, большинство веб-браузеров создают страницу ошибки, созданную браузером, в случае, если они не могут подключиться к HTTP-серверу, но возвращают другую ошибку в случае, когда соединение принимается, а затем закрывается. [22]

- Предоставляя конечному пользователю специально запрограммированные SWF-приложения Adobe Flash или апплеты Sun Java, которые отправляют HTTP-вызовы обратно на их сервер.

CGI-прокси

[ редактировать ]Веб-прокси CGI веб принимает целевые URL-адреса с помощью -формы в окне браузера пользователя, обрабатывает запрос и возвращает результаты в браузер пользователя. Следовательно, его можно использовать на устройстве или в сети, которые не позволяют изменять «истинные» настройки прокси. Первый зарегистрированный прокси-сервер CGI, в то время называвшийся «ровер», но переименованный в 1998 году в «CGIProxy». [23] был разработан американским учёным-компьютерщиком Джеймсом Маршаллом в начале 1996 года для статьи Рича Морина в «Unix Review». [24]

Большинство прокси-серверов CGI работают на базе одного из CGIProxy (написанного на языке Perl ), Glype (написанного на языке PHP ) или PHProxy (написанного на языке PHP). По состоянию на апрель 2016 года CGIProxy было загружено около двух миллионов раз, Glype — почти миллион загрузок. [25] в то время как PHProxy по-прежнему получает сотни загрузок в неделю. [26] Несмотря на падение популярности [27] из-за VPN и других методов конфиденциальности по состоянию на сентябрь 2021 г. [update] в сети все еще есть несколько сотен CGI-прокси. [28]

Некоторые прокси-серверы CGI были созданы для таких целей, как сделать веб-сайты более доступными для людей с ограниченными возможностями, но с тех пор были закрыты из-за чрезмерного трафика , обычно вызванного третьей стороной, рекламирующей услугу как средство обхода локальной фильтрации. Поскольку многих из этих пользователей не волнует побочный ущерб, который они причиняют, организациям стало необходимо скрывать свои прокси-серверы, раскрывая URL-адреса только тем, кто потрудился связаться с организацией и продемонстрировать реальную потребность. [29]

Суффикс-прокси

[ редактировать ]Суффикс-прокси позволяет пользователю получать доступ к веб-контенту путем добавления имени прокси-сервера к URL-адресу запрошенного контента (например, «en.wikipedia.org. SuffixProxy.com »). Прокси-серверы Suffix проще в использовании, чем обычные прокси-серверы, но они не обеспечивают высокий уровень анонимности и в основном используются для обхода веб-фильтров. Однако это используется редко из-за более продвинутых веб-фильтров.

Программное обеспечение прокси Tor Onion

[ редактировать ]

Tor — это система, предназначенная для обеспечения анонимности в Интернете . [30] Клиентское программное обеспечение Tor маршрутизирует интернет-трафик через всемирную волонтерскую сеть серверов, чтобы скрыть местоположение или использование компьютера пользователя от кого-либо, осуществляющего сетевое наблюдение или анализ трафика . Использование Tor затрудняет отслеживание активности в Интернете. [30] и предназначен для защиты личной свободы пользователей и их конфиденциальности в Интернете.

« Луковая маршрутизация » относится к многоуровневому характеру службы шифрования: исходные данные шифруются и повторно шифруются несколько раз, затем пересылаются через последовательные ретрансляторы Tor, каждый из которых расшифровывает «уровень» шифрования перед передачей данных на другой сервер. следующее реле и, в конечном итоге, пункт назначения. Это снижает вероятность того, что исходные данные будут расшифрованы или поняты при передаче. [31]

I2P анонимный прокси

[ редактировать ]( Анонимная сеть I2P «I2P») — это прокси-сеть, целью которой является анонимность в Интернете . Он реализует чесночную маршрутизацию , которая является усовершенствованием луковой маршрутизации Tor. I2P полностью распределен и работает, шифруя все сообщения на разных уровнях и передавая их через сеть маршрутизаторов, управляемых добровольцами в разных местах. Скрывая источник информации, I2P обеспечивает устойчивость к цензуре. Целями I2P являются защита личной свободы, конфиденциальности и возможности ведения конфиденциального бизнеса пользователей.

Каждый пользователь I2P запускает I2P-маршрутизатор на своем компьютере (узле). Маршрутизатор I2P заботится о поиске других узлов и построении через них анонимизирующих туннелей. I2P предоставляет прокси для всех протоколов (HTTP, IRC , SOCKS,...).

Сравнение с трансляторами сетевых адресов

[ редактировать ]Концепция прокси относится к приложению уровня 7 в эталонной модели OSI . Трансляция сетевых адресов (NAT) аналогична прокси-серверу, но работает на уровне 3.

В клиентской конфигурации NAT уровня 3 достаточно настроить шлюз. Однако для клиентской конфигурации прокси-сервера уровня 7 местом назначения пакетов, генерируемых клиентом, всегда должен быть прокси-сервер (уровень 7), затем прокси-сервер считывает каждый пакет и определяет истинное место назначения.

Поскольку NAT работает на уровне 3, он менее ресурсоемок, чем прокси-сервер уровня 7, но и менее гибок. Сравнивая эти две технологии, мы можем столкнуться с термином, известным как «прозрачный межсетевой экран». Прозрачный брандмауэр означает, что прокси-сервер использует преимущества прокси-сервера уровня 7 без ведома клиента. Клиент предполагает, что шлюзом является NAT на уровне 3, и он не имеет никакого представления о внутренней части пакета, но с помощью этого метода пакеты уровня 3 отправляются прокси-серверу уровня 7 для исследования. [ нужна ссылка ]

DNS-прокси

[ редактировать ]Прокси -сервер DNS принимает DNS-запросы из (обычно локальной) сети и перенаправляет их на сервер доменных имен Интернета. Он также может кэшировать записи DNS.

Проксификаторы

[ редактировать ]Некоторые клиентские программы запрашивают "SOCKS-ify", [32] который позволяет адаптировать любое сетевое программное обеспечение для подключения к внешним сетям через определенные типы прокси-серверов (в основном SOCKS).

Резидентный прокси (RESIP)

[ редактировать ]Резидентный прокси-сервер — это посредник, который использует реальный IP-адрес, предоставленный интернет-провайдером (ISP) с физическими устройствами, такими как мобильные телефоны и компьютеры конечных пользователей . Вместо прямого подключения к серверу пользователи резидентного прокси подключаются к цели через резидентные IP-адреса. Затем цель идентифицирует их как обычных пользователей Интернета. Это не позволяет никаким инструментам отслеживания определить перераспределение пользователя. [33] Любой резидентный прокси может отправлять любое количество одновременных запросов, а IP-адреса напрямую связаны с конкретным регионом. [34] В отличие от обычных резидентных прокси, которые скрывают реальный IP-адрес пользователя за другим IP-адресом, ротационные резидентные прокси, также известные как прокси-серверы обратного подключения , скрывают реальный IP-адрес пользователя за пулом прокси. Эти прокси переключаются между собой при каждом сеансе или через определенные промежутки времени. [35]

Несмотря на утверждение провайдеров о добровольном участии прокси-хостов, на потенциально скомпрометированных хостах работают многочисленные прокси, включая Интернета вещей устройства . В процессе перекрестных ссылок на хосты исследователи выявили и проанализировали журналы, которые были классифицированы как потенциально нежелательные программы , и выявили ряд несанкционированных действий, совершаемых хостами RESIP. Эта деятельность включала незаконное продвижение, быструю рассылку, фишинг, размещение вредоносного ПО и многое другое. [36]

См. также

[ редактировать ]- Брандмауэр приложений

- Плененный портал

- Даркнет

- Распределенный центр обмена контрольными суммами

- Бесплатный прокси

- Конфиденциальность в Интернете

- Межпланетная файловая система

- Список прокси

- Шаблон прокси

- SMTP-прокси

- Виртуальная частная сеть

- Веб-ускоритель , в котором обсуждается HTTP-ускорение на основе хоста.

- Веб-кеш

Ссылки

[ редактировать ]- ^ Луотонен, Ари ; Алтис, Кевин (апрель 1994 г.). «Прокси-серверы Всемирной паутины» (PDF) . Архивировано (PDF) из оригинала 9 октября 2016 г.

- ^ Шапиро, Марк (май 1986 г.). Структура и инкапсуляция в распределенных системах: прокси-принцип . 6-я Международная конференция по распределенным вычислительным системам. Кембридж, Массачусетс, США. стр. 198–204. инрия-00444651. Архивировано из оригинала 26 декабря 2018 года . Проверено 26 декабря 2018 г.

- ^ «Прокси-серверы и туннелирование» . Веб-документы MDN . Архивировано из оригинала 26 ноября 2020 года . Проверено 6 декабря 2020 г.

- ↑ Перейти обратно: Перейти обратно: а б Лион, Гордон (2008). Сканирование сети Nmap . США: Небезопасно. п. 270. ИСБН 978-0-9799587-1-7 .

- ^ «Прямые и обратные прокси» . httpd mod_proxy . Апач. Архивировано из оригинала 10 февраля 2011 года . Проверено 20 декабря 2010 г.

- ^ Сухачка, Гражина; Иваньски, Яцек (7 июня 2020 г.). «Идентификация законных веб-пользователей и ботов с различными профилями трафика — подход к узкому месту в информации» . Системы, основанные на знаниях . 197 : 105875. doi : 10.1016/j.knosys.2020.105875 . ISSN 0950-7051 . S2CID 216514793 .

- ↑ Перейти обратно: Перейти обратно: а б «Отчет об использовании средств обхода за 2010 г.» (PDF) . Беркмановский центр Интернета и общества при Гарвардском университете. Октябрь 2010 г. Архивировано (PDF) из оригинала 18 января 2012 г. Проверено 15 сентября 2011 г.

- ^ «Как проверить, не работает ли веб-сайт во всем мире» . Хостингер . 19 ноября 2019 года. Архивировано из оригинала 14 декабря 2019 года . Проверено 14 декабря 2019 г.

- ^ «Использование Ninjaproxy для прохождения через фильтрованный прокси» . продвинутая механика фильтрации . ЦНП. Архивировано из оригинала 9 марта 2016 года . Проверено 17 сентября 2011 г.

- ^ «Кэширующий прокси» . www.ibm.com . Проверено 2 июля 2023 г.

- ^ Томас, Кейр (2006). Начало работы с Ubuntu Linux: от новичка до профессионала . Апресс. ISBN 978-1-59059-627-2 .

Прокси-сервер помогает ускорить доступ в Интернет, сохраняя часто посещаемые страницы.

- ^ И. Купер; Дж. Дилли (июнь 2001 г.). Известные проблемы HTTP-прокси/кэширования . IETF . дои : 10.17487/RFC3143 . РФК 3143 . Проверено 17 мая 2019 г.

- ^ «Наслоение» . Прокси-серверы, повышающие производительность, предназначенные для смягчения ухудшения качества связи . IETF . Июнь 2001. с. 4. сек. 2.1. дои : 10.17487/RFC3135 . РФК 3135 . Проверено 21 февраля 2014 г.

- ^ «Актуальные тактики для геотаргетинговой рекламы в Google и Bing» . Октябрь 2013. Архивировано из оригинала 14 февраля 2014 года . Проверено 7 февраля 2014 г.

- ^ «HOWTO по брандмауэру и прокси-серверу» . tldp.org. Архивировано из оригинала 23 августа 2011 года . Проверено 4 сентября 2011 г.

Прокси-сервер – это, прежде всего, устройство безопасности.

- ^ «Sneaker Bot Supreme Proxy» . ГеоСерф. Архивировано из оригинала 24 сентября 2017 года . Проверено 24 сентября 2017 г.

- ^ «абсолютная форма» . Синтаксис и маршрутизация сообщений HTTP/1.1 . IETF . Июнь 2014. с. 41. сек. 5.3.2. дои : 10.17487/RFC7230 . РФК 7230 . Проверено 4 ноября 2017 г.

клиент ДОЛЖЕН отправить целевой URI в абсолютной форме в качестве цели запроса

- ^ «Прозрачное определение прокси» . ukproxyserver.org. 1 февраля 2011 года. Архивировано из оригинала 1 марта 2013 года . Проверено 14 февраля 2013 г.

- ^ «Плагины браузера с поддержкой сокетов приводят к злоупотреблению прозрачным прокси» . Практика безопасности. 9 марта 2009 г. Архивировано из оригинала 2 февраля 2010 г. Проверено 14 августа 2010 г.

- ^ «Примечание об уязвимости VU#435052» . СЕРТ США . 23 февраля 2009 года. Архивировано из оригинала 10 июля 2010 года . Проверено 14 августа 2010 г.

- ^ «Subversion Dev: обнаружение прозрачного прокси (было Re: Введение_» . Tracetop.sourceforge.net. Архивировано из оригинала 16 октября 2015 г. Проверено 16 ноября 2014 г. ).

- ^ Весселс, Дуэйн (2004). Кальмар: Полное руководство . О'Рейли. стр. 130 . ISBN 978-0-596-00162-9 .

- ^ Маршалл, Джеймс. «CGIПрокси» . Архивировано из оригинала 16 ноября 2018 года . Проверено 12 ноября 2018 г.

- ^ «Границы контроля» . Июнь 1996 года. Архивировано из оригинала 6 августа 2020 года . Проверено 12 ноября 2018 г.

- ^ «Прокси-скрипт Glype®» . glype.com . Архивировано из оригинала 3 января 2013 года . Проверено 17 мая 2019 г.

- ^ «PHProxy» . СоурсФордж . Архивировано из оригинала 14 марта 2016 года . Проверено 7 апреля 2016 г.

- ^ «Гугл Тренды» . Гугл Тренды .

- ^ «Статистика прокси :: Получить Proxi.es» . getproxi.es . Архивировано из оригинала 1 сентября 2021 года . Проверено 5 сентября 2021 г.

- ^ Эстрада-Хименес, Хосе (март 2017 г.). «Интернет-реклама: анализ угроз конфиденциальности и подходы к защите». Компьютерные коммуникации . 100 : 32–51. дои : 10.1016/j.comcom.2016.12.016 . hdl : 2117/99742 . S2CID 34656772 .

- ↑ Перейти обратно: Перейти обратно: а б Глатер, Джонатан (25 января 2006 г.). «Конфиденциальность для людей, которые не показывают пупок» . Нью-Йорк Таймс . Архивировано из оригинала 29 апреля 2011 года . Проверено 4 августа 2011 г.

- ^ Проект Тор. «Тор: анонимность в сети» . Архивировано из оригинала 9 апреля 2010 года . Проверено 9 января 2011 г.

- ^ Цвики, Элизабет Д.; Купер, Саймон; Чепмен, Д. Брент (2000). Создание интернет-брандмауэров (2-е изд.). О'Рейли. п. 235 . ISBN 978-1-56592-871-8 .

- ^ «Что такое прокси-сервер и как он работает?» . IPRoyal.com . 17 апреля 2023 г. Проверено 2 июля 2023 г.

- ^ Смит, Винсент (2019). Краткое руководство по Go Web Scraping: Воспользуйтесь возможностями Go для очистки и сканирования данных из Интернета . Packt Publishing Ltd. ISBN 978-1-78961-294-3 . Архивировано из оригинала 17 января 2023 года . Проверено 19 ноября 2020 г. .

- ^ Кинан, Джеймс. «Что такое резидентные прокси?» . Smartproxy.com . Архивировано из оригинала 26 декабря 2021 года . Проверено 26 декабря 2021 г.

- ^ Ми, Сянхан; Фэн, Сюань; Ляо, Сяоцзин; Лю, Баоцзюнь; Ван, СяоФэн; Цянь, Фэн; Ли, Чжоу; Альрваис, Сумайя; Солнце, Лимин; Лю, Ин (май 2019 г.). Resident Evil: понимание резидентного IP-прокси как темной службы . Симпозиум IEEE 2019 по безопасности и конфиденциальности (SP). стр. 1185–1201. дои : 10.1109/SP.2019.00011 . ISBN 978-1-5386-6660-9 . S2CID 132479013 .