Зашифрованный текст

В криптографии зашифрованный текст или зашифрованный текст — это результат шифрования с открытого текста использованием алгоритма, называемого шифром . [1] Зашифрованный текст также известен как зашифрованная или закодированная информация, поскольку он содержит форму исходного открытого текста, которая не может быть прочитана человеком или компьютером без надлежащего шифра для его расшифровки. Этот процесс предотвращает потерю конфиденциальной информации в результате взлома. Дешифрование , противоположное шифрованию, — это процесс преобразования зашифрованного текста в читаемый открытый текст. Зашифрованный текст не следует путать с кодовым текстом , поскольку последний является результатом кода, а не шифра.

Концептуальные основы [ править ]

Позволять быть открытым текстовым сообщением, которое Алиса хочет тайно передать Бобу и позволить быть шифром шифрования, где является криптографическим ключом . Алиса должна сначала преобразовать открытый текст в зашифрованный текст. , чтобы безопасно отправить сообщение Бобу, следующим образом:

В системе с симметричным ключом Боб знает ключ шифрования Алисы. Как только сообщение зашифровано, Алиса может безопасно передать его Бобу (при условии, что никто больше не знает ключа). Чтобы прочитать сообщение Алисы, Боб должен расшифровать зашифрованный текст, используя который известен как шифр дешифрования,

Альтернативно, в системе с несимметричным ключом все, а не только Алиса и Боб, знают ключ шифрования; но ключ дешифрования не может быть выведен из ключа шифрования. Только Боб знает ключ дешифрования и расшифровка продолжается как

Виды шифров [ править ]

История криптографии началась тысячи лет назад. Криптография использует множество различных типов шифрования. Раньше алгоритмы выполнялись вручную и существенно отличались от современных алгоритмов , которые обычно выполняются машиной.

Исторические шифры [ править ]

Исторические шифры, используемые в прошлом, иногда называют классическими шифрами . Они включают в себя:

- Шифр замены : единицы открытого текста заменяются зашифрованным текстом (например, шифр Цезаря и одноразовый блокнот ).

- Шифр многоалфавитной замены : шифр замены, использующий несколько алфавитов замены (например, шифр Виженера и машина «Энигма» ).

- Шифр полиграфической замены : единицей замены является последовательность двух или более букв, а не одной (например, шифр Плейфэра ).

- Транспозиционный шифр : зашифрованный текст представляет собой перестановку открытого текста (например, шифр железнодорожного забора ).

Исторические шифры обычно не используются в качестве самостоятельного метода шифрования, поскольку их довольно легко взломать. Многие классические шифры, за исключением одноразового блокнота, можно взломать с помощью грубой силы .

Современные шифры [ править ]

Современные шифры более безопасны, чем классические шифры, и предназначены для противостояния широкому спектру атак. Злоумышленник не должен иметь возможности найти ключ, используемый в современном шифре, даже если он знает какие-либо особенности открытого текста и соответствующего ему зашифрованного текста. Современные методы шифрования можно разделить на следующие категории:

- Криптография с закрытым ключом ( алгоритм симметричного ключа ): для шифрования и дешифрования используется один общий ключ.

- Криптография с открытым ключом ( алгоритм асимметричного ключа ): для шифрования и дешифрования используются два разных ключа.

В алгоритме симметричного ключа (например, DES , AES ) отправитель и получатель имеют общий ключ, установленный заранее: отправитель использует общий ключ для выполнения шифрования; получатель использует общий ключ для выполнения дешифрования. Алгоритмы с симметричным ключом могут быть блочными или потоковыми шифрами . Блочные шифры оперируют группами битов фиксированной длины, называемыми блоками, с неизменным преобразованием. Потоковые шифры шифруют цифры открытого текста по одной в непрерывном потоке данных, при этом преобразование последовательных цифр меняется в процессе шифрования.

В алгоритме асимметричного ключа (например, RSA ) существует два разных ключа: открытый ключ и закрытый ключ. Открытый ключ публикуется, что позволяет любому отправителю выполнить шифрование. Закрытый ключ хранится получателем в секрете, что позволяет только получателю правильно выполнить расшифровку.

Криптоанализ [ править ]

Криптоанализ (также называемый взломом кода или взломом кода ) — это исследование применения различных методологий для получения значения зашифрованной информации без доступа к шифру, необходимому для правильной расшифровки информации. Обычно это включает в себя понимание конструкции системы и определение шифрования.

Криптоаналитики могут использовать одну или несколько моделей атаки для взлома шифра, в зависимости от доступной информации и типа анализируемого шифра. Зашифрованный текст, как правило, является наиболее легко получаемой частью криптосистемы и поэтому является важной частью криптоанализа.

Модели атак [ править ]

- Только зашифрованный текст : криптоаналитик имеет доступ только к набору зашифрованных текстов или текстов кода. Это самая слабая модель атаки, поскольку криптоаналитик располагает ограниченной информацией. Современные шифры редко терпят неудачу при такой атаке. [3]

- Известный открытый текст : у злоумышленника есть набор зашифрованных текстов, которым он знает соответствующий открытый текст.

- Атака с выбранным открытым текстом : злоумышленник может получить зашифрованные тексты, соответствующие произвольному набору открытых текстов по своему выбору.

- Пакетная атака с использованием выбранного открытого текста: криптоаналитик выбирает все открытые тексты до того, как какой-либо из них будет зашифрован. Часто это означает безоговорочное использование «атаки по выбранному открытому тексту».

- Адаптивная атака с использованием выбранного открытого текста: криптоаналитик выполняет серию интерактивных запросов, выбирая последующие открытые тексты на основе информации из предыдущих шифрований.

- Атака с выбранным зашифрованным текстом : злоумышленник может получить открытые тексты, соответствующие произвольному набору зашифрованных текстов по своему выбору.

- Атака со связанным ключом : аналогична атаке с использованием выбранного открытого текста, за исключением того, что злоумышленник может получить зашифрованные тексты, зашифрованные двумя разными ключами. Ключи неизвестны, но связь между ними известна (например, два ключа, отличающиеся одним битом).

Знаменитые шифртексты [ править ]

- Бабингтона графика Шифры

- Надпись Шугборо

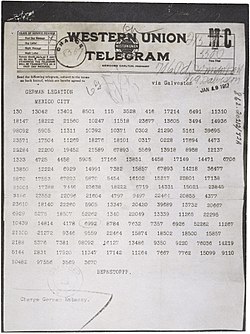

- Циммермана Телеграмма

- Волшебные слова — брезгливая костница

- Криптограмма Золотом в « жуке »

- Шифры Била

- Криптос

- Зодиакального убийцы Шифры

См. также [ править ]

- Книги по криптографии

- Криптографическая хэш-функция

- Частотный анализ

- Концепция КРАСНЫЙ/ЧЕРНЫЙ

- Категория:Нерасшифрованные исторические коды и шифры

Ссылки [ править ]

- ^ Берти, Ханше, Заяц (2003). Официальное (ISC)² Руководство по CISSP экзамену . Публикации Ауэрбаха. стр. 379 . ISBN 0-8493-1707-Х .

{{cite book}}: CS1 maint: несколько имен: список авторов ( ссылка ) - ^ Jump up to: Перейти обратно: а б ван Тилборг, Хенк, Калифорния (2000). Основы криптологии . Академическое издательство Клувер. п. 3. ISBN 0-7923-8675-2 .

- ^ Шнайер, Брюс (28 августа 2000 г.). Тайны и ложь . Wiley Computer Publishing Inc., стр. 90–91 . ISBN 0-471-25311-1 .

Дальнейшее чтение [ править ]

Словарное определение зашифрованного текста в Викисловаре

Словарное определение зашифрованного текста в Викисловаре  СМИ, связанные с зашифрованными текстами, на Викискладе?

СМИ, связанные с зашифрованными текстами, на Викискладе? - Хелен Фуше Гейнс, «Криптоанализ», 1939, Дувр. ISBN 0-486-20097-3

- Дэвид Кан , Взломщики кодов. История тайного письма ( ISBN 0-684-83130-9 ) (1967)

- Авраам Синьков , Элементарный криптоанализ: математический подход , Математическая ассоциация Америки, 1968. ISBN 0-88385-622-0