Проблема с решеткой

В информатике называемыми задачи решетки представляют собой класс задач оптимизации , связанных с математическими объектами, решетками . Предполагаемая неразрешимость таких проблем занимает центральное место в построении безопасных криптосистем на основе решетки : проблемы решетки являются примером NP-сложных задач, которые, как было показано, являются сложными в среднем случае , обеспечивая тестовый пример безопасности криптографических алгоритмов. Кроме того, некоторые решеточные задачи, которые являются трудными в наихудшем случае, могут быть использованы в качестве основы для чрезвычайно безопасных криптографических схем. Использование в таких схемах жесткости наихудшего случая делает их одними из очень немногих схем, которые с большой вероятностью защищены даже от квантовых компьютеров . Для приложений в таких криптосистемах решётки над векторными пространствами (часто ) или бесплатные модули (часто ) обычно считаются.

Для всех задач, приведенных ниже, предположим, что нам даны (в дополнение к другим более конкретным входным данным) базис векторного пространства V и норма N . Нормой обычно считается евклидова норма L 2 . Однако другие нормы (например, L п ) также учитываются и отображаются в различных результатах. [ 1 ]

На протяжении всей этой статьи пусть обозначаем длину кратчайшего ненулевого вектора в решетке L : то есть,

Задача кратчайшего вектора (SVP)

[ редактировать ]

В СВП базис векторного пространства V и норма N (часто L 2 ) даны для решетки L , и необходимо найти кратчайший ненулевой вектор в V , измеренный N , в L . Другими словами, алгоритм должен вывести ненулевой вектор v такой, что .

В версии γ-аппроксимации SVP γ необходимо найти ненулевой вектор решетки длины не более для данного .

Результаты твердости

[ редактировать ]Точная версия проблемы известна только как NP-трудная для рандомизированных сокращений. [ 2 ] [ 3 ] Напротив, соответствующая задача относительно равномерной нормы известна как NP-трудная . [ 4 ]

Алгоритмы евклидовой нормы

[ редактировать ]Для решения точного варианта СВП по евклидовой норме известно несколько различных подходов, которые можно разделить на два класса: алгоритмы, требующие суперэкспоненциального времени ( ) и память и алгоритмы, требующие как экспоненциального времени, так и пространства ( ) в размерности решетки. Первый класс алгоритмов в первую очередь включает в себя решеточное перечисление. [ 5 ] [ 6 ] [ 7 ] и сокращение случайной выборки, [ 8 ] [ 9 ] в то время как последний включает решетчатое сито, [ 10 ] [ 11 ] [ 12 ] вычисление ячейки Вороного решетки, [ 13 ] [ 14 ] и дискретная гауссовая выборка. [ 15 ] Открытой является проблема: существуют ли алгоритмы решения точных СВП, работающие за одно экспоненциальное время ( ) и требующие полиномиального масштабирования памяти по размерности решетки. [ 16 ]

Чтобы решить версию γ-аппроксимации SVP γ для для евклидовой нормы наиболее известные подходы основаны на использовании редукции решеточного базиса . Для больших алгоритм Ленстры-Ленстры-Ловаса (LLL) может найти решение за полиномиальное время от размерности решетки. Для меньших значений , блочный алгоритм Коркина-Золотарева (БКЗ) [ 17 ] [ 18 ] [ 19 ] обычно используется, когда входные данные для алгоритма (размер блока ) определяет временную сложность и качество вывода: для больших коэффициентов аппроксимации , небольшой размер блока достаточно, и алгоритм быстро завершает работу. Для маленьких , больше необходимы для нахождения достаточно коротких векторов решетки, и алгоритму требуется больше времени для поиска решения. Алгоритм BKZ внутренне использует точный алгоритм SVP в качестве подпрограммы (работающей в решетках размерностью не более ), и его общая сложность тесно связана со стоимостью вызовов SVP в измерении .

ГапСВП

[ редактировать ]Задача GapSVP β состоит в различении экземпляров SVP, в которых длина кратчайшего вектора не превосходит или больше , где может быть фиксированной функцией размера решетки . Учитывая основу решетки, алгоритм должен решить, будет ли или . Как и в других задачах с обещаниями , алгоритму разрешена ошибка во всех остальных случаях.

Еще один вариант проблемы — GapSVP ζ,γ для некоторых функций ζ и γ. Входные данные для алгоритма являются основой и номер . Гарантируется, что все векторы в ортогонализации Грама–Шмидта имеют длину не менее 1 и что и это , где это размерность. Алгоритм должен принять, если и отклонить, если . Для больших (т.е. ), проблема эквивалентна GapSVP γ, поскольку [ 20 ] предварительная обработка, выполненная с использованием алгоритма LLL, создает второе условие (и, следовательно, ) избыточно.

Задача ближайшего вектора (CVP)

[ редактировать ]

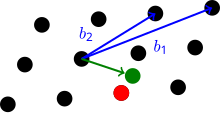

В CVP базис векторного пространства V и метрика M (часто L 2 ) даны для решетки L , а также вектора v в V но не обязательно в L. , Требуется найти вектор в L, ближайший к v (измеренный M ). В -версия аппроксимации CVP γ , необходимо найти вектор решетки на расстоянии не более .

Отношения со старшим вице-президентом

[ редактировать ]Задача о ближайшей векторной задаче является обобщением задачи о кратчайшей векторной задаче. Легко показать, что, имея оракул для CVP γ (определенный ниже), можно решить SVP γ, сделав несколько запросов к оракулу. [ 21 ] Наивный метод поиска кратчайшего вектора путем вызова оракула CVP γ для поиска вектора, ближайшего к 0, не работает, поскольку 0 сам по себе является вектором решетки, и алгоритм потенциально может вывести 0.

Сведение от SVP γ к CVP γ заключается в следующем: предположим, что входные данные для SVP γ являются базой для решетки . Рассмотрим основу и пусть быть вектором, возвращаемым CVP γ ( B я , б я ) . Утверждается, что кратчайший вектор в множестве – кратчайший вектор в данной решетке.

Результаты твердости

[ редактировать ]Голдрейх и др. показали, что любая твердость СВП предполагает такую же твердость и ЦВП. [ 22 ] Используя инструменты PCP , Arora et al. показали, что CVP трудно аппроксимировать с точностью до коэффициента пока не . [ 23 ] Динур и др. усилил это, дав результат NP-твердости с для . [ 24 ]

Сферное декодирование

[ редактировать ]Алгоритмы CVP, особенно вариант Финке и Поста, [ 6 ] использовались для обнаружения данных в системах беспроводной связи с несколькими входами и множеством выходов ( MIMO ) (для кодированных и некодированных сигналов). [ 25 ] [ 13 ] В этом контексте это называется сферным декодированием из-за внутреннего радиуса, используемого во многих решениях CVP. [ 26 ]

Он был применен в области разрешения целочисленной неоднозначности GNSS с фазой несущей (GPS). [ 27 ] это называется методом LAMBDA В этой области . В той же области общая задача CVP называется целочисленными наименьшими квадратами .

ГэпЦВП

[ редактировать ]Эта проблема аналогична проблеме GapSVP. Для GapSVP β входные данные состоят из базиса решетки и вектора , и алгоритм должен ответить, выполняется ли одно из следующих условий:

- существует вектор решетки такой, что расстояние между ним и не более 1, и

- каждый вектор решетки находится на расстоянии большем, чем вдали от .

Противоположное условие состоит в том, что ближайший вектор решетки находится на расстоянии отсюда и название Gap CVP.

Известные результаты

[ редактировать ]Задача тривиально содержится в NP для любого коэффициента аппроксимации.

Шнорр в 1987 году показал, что детерминированные алгоритмы с полиномиальным временем могут решить проблему для . [ 28 ] Айтай и др. показали, что вероятностные алгоритмы могут достичь немного лучшего коэффициента аппроксимации . [ 10 ]

В 1993 году Банащик показал, что GapCVP n находится в . [ 29 ] В 2000 году Гольдрайх и Гольдвассер показали, что ставит проблему как в NP, так и в coAM . [ 30 ] В 2005 году Ааронов и Регев показали, что для некоторой постоянной , проблема с находится в . [ 31 ]

Что касается нижних границ, Динур и др. показали в 1998 году, что задача NP-трудна для . [ 32 ]

Задача кратчайших независимых векторов (SIVP)

[ редактировать ]Учитывая решетку L размерности n , алгоритм должен вывести n линейно независимых так что , где правая часть учитывает все базы решетки.

В -приближенный вариант, учитывая решетку L размерности n , нужно найти n линейно независимых векторов длины , где это й последовательный минимум .

Декодирование ограниченного расстояния

[ редактировать ]Эта проблема аналогична CVP. Дан вектор такой, что его расстояние от решетки не более , алгоритм должен вывести ближайший к нему вектор решетки.

Проблема с радиусом покрытия

[ редактировать ]Учитывая основу решетки, алгоритм должен найти наибольшее расстояние (или, в некоторых версиях, его аппроксимацию) от любого вектора до решетки.

Задача о кратчайшем базисе

[ редактировать ]Многие задачи становятся проще, если входной базис состоит из коротких векторов. Алгоритм, решающий задачу кратчайшего базиса (SBP), должен, учитывая решетчатый базис , выведите эквивалентный базис такая, что длина самого длинного вектора в является максимально коротким.

Задача аппроксимации SBP γ состоит в поиске базиса, самый длинный вектор которого не превышает раз длиннее, чем самый длинный вектор в самом коротком базисе.

Использование в криптографии

[ редактировать ]Средняя сложность задач составляет основу доказательства безопасности большинства криптографических схем. Однако экспериментальные данные показывают, что большинство NP-сложных задач лишены этого свойства: они, вероятно, сложны только в худшем случае. Было высказано предположение или доказано, что многие задачи о решетках сложны в среднем случае, что делает их привлекательным классом задач для построения криптографических схем. Более того, сложность некоторых решеточных задач в наихудшем случае использовалась для создания безопасных криптографических схем. Использование в таких схемах жесткости наихудшего случая делает их одними из очень немногих схем, которые с большой вероятностью защищены даже от квантовых компьютеров .

Вышеупомянутые проблемы с решеткой легко решить, если алгоритм имеет «хорошую» основу. Алгоритмы сокращения решетки стремятся, учитывая основу решетки, вывести новый базис, состоящий из относительно коротких, почти ортогональных векторов. Алгоритм приведения решеточного базиса Ленстры-Ленстры-Ловаса (LLL) был первым эффективным алгоритмом для решения этой проблемы, который мог выводить почти уменьшенный решеточный базис за полиномиальное время. [ 33 ] Этот алгоритм и его дальнейшие усовершенствования были использованы для взлома нескольких криптографических схем, что установило его статус очень важного инструмента криптоанализа. Успех LLL на экспериментальных данных привел к убеждению, что уменьшение решетки может оказаться легкой проблемой на практике; однако это убеждение было поставлено под сомнение в конце 1990-х годов, когда было получено несколько новых результатов о сложности решеточных задач, начиная с результата Айтая . [ 2 ]

В своих основополагающих статьях Айтай показал, что проблема SVP является NP-трудной, и обнаружил некоторые связи между сложностью наихудшего случая и сложностью среднего случая некоторых решеточных задач. [ 2 ] [ 3 ] Опираясь на эти результаты, Айтай и Дворк создали криптосистему с открытым ключом , безопасность которой можно было доказать, используя только наихудшую сложность определенной версии SVP. [ 34 ] таким образом, это первый результат, в котором для создания безопасных систем использовалась жесткость наихудшего случая. [ 35 ]

См. также

[ редактировать ]Ссылки

[ редактировать ]- ^ Хот, Субхаш (2005). «Трудность аппроксимации задачи о кратчайших векторах в решетках». Дж. АКМ . 52 (5): 789–808. дои : 10.1145/1089023.1089027 . S2CID 13438130 .

- ^ Jump up to: а б с Айтай, М. (1996). «Генерация сложных примеров решёточных задач» . Материалы двадцать восьмого ежегодного симпозиума ACM по теории вычислений . Филадельфия, Пенсильвания, США: ACM. стр. 99–108. дои : 10.1145/237814.237838 . ISBN 978-0-89791-785-8 . S2CID 6864824 .

- ^ Jump up to: а б Айтай, Миклош (1998). «Самая короткая векторная задача в L 2 является NP -трудной для рандомизированных сокращений» . Материалы тридцатого ежегодного симпозиума ACM по теории вычислений . Даллас, Техас, США: ACM. стр. 10–19. дои : 10.1145/276698.276705 . ISBN 978-0-89791-962-3 . S2CID 4503998 .

- ^ ван Эмде Боас, Питер (1981). «Еще одна NP-полная задача и сложность вычисления коротких векторов в решетке» . Технический отчет 8104 . Амстердамский университет, математический факультет, Нидерланды.

- ^ Каннан, Рави (1983). «Улучшенные алгоритмы целочисленного программирования и связанных с ним задач на решетках». Материалы пятнадцатого ежегодного симпозиума ACM по теории вычислений - STOC '83 . Нью-Йорк, штат Нью-Йорк, США: ACM. стр. 193–206. дои : 10.1145/800061.808749 . ISBN 978-0-89791-099-6 . S2CID 18181112 .

- ^ Jump up to: а б Финке, У.; Пост, М. (1985). «Усовершенствованные методы расчета векторов малой длины в решетке, включая анализ сложности» . Математика. Комп . 44 (170): 463–471. дои : 10.1090/S0025-5718-1985-0777278-8 .

- ^ Гама, Николас; Нгуен, Фонг К.; Регев, Одед (30 мая 2010 г.). «Перечисление решеток с использованием экстремальной обрезки». Достижения в криптологии – EUROCRYPT 2010 . Конспекты лекций по информатике. Том. 6110. Шпрингер, Берлин, Гейдельберг. стр. 257–278. дои : 10.1007/978-3-642-13190-5_13 . ISBN 978-3-642-13189-9 . S2CID 1938519 .

- ^ Шнорр, Клаус Питер (27 февраля 2003 г.). «Сокращение решетки с помощью методов случайной выборки и дня рождения». Стакс 2003 . Конспекты лекций по информатике. Том. 2607. Шпрингер, Берлин, Гейдельберг. стр. 145–156. CiteSeerX 10.1.1.137.4293 . дои : 10.1007/3-540-36494-3_14 . ISBN 978-3-540-36494-8 .

- ^ Аоно, Ёсинори; Нгуен, Фонг К. (30 апреля 2017 г.). «Возвращение к случайной выборке: решеточное перечисление с дискретной обрезкой». Достижения в криптологии – EUROCRYPT 2017 (PDF) . Конспекты лекций по информатике. Том. 10211. Спрингер, Чам. стр. 65–102. дои : 10.1007/978-3-319-56614-6_3 . ISBN 978-3-319-56613-9 . S2CID 39082279 .

- ^ Jump up to: а б Айтай, Миклош; Кумар, Рави; Сивакумар, Д. (2001). «Ситовой алгоритм для решения задачи о кратчайшем векторе решетки» . Материалы тридцать третьего ежегодного симпозиума ACM по теории вычислений . Херсониссос, Греция: ACM. стр. 601–610. дои : 10.1145/380752.380857 . ISBN 1-58113-349-9 . S2CID 14982298 .

- ^ Миччанчо, Даниэле; Вулгарис, Панайотис (2010). «Алгоритмы с более быстрым экспоненциальным временем для решения задачи кратчайшего вектора» . Материалы двадцать первого ежегодного симпозиума ACM-SIAM по дискретным алгоритмам . СОДА '10. Филадельфия, Пенсильвания, США: Общество промышленной и прикладной математики. стр. 1468–1480. дои : 10.1137/1.9781611973075.119 . ISBN 978-0-89871-698-6 . S2CID 90084 .

- ^ Беккер, А.; Дукас, Л.; Гама, Н.; Лаарховен, Т. (21 декабря 2015 г.). «Новые направления поиска ближайших соседей с применением решетчатого просеивания». Материалы двадцать седьмого ежегодного симпозиума ACM-SIAM по дискретным алгоритмам . Общество промышленной и прикладной математики. стр. 10–24. дои : 10.1137/1.9781611974331.ch2 . ISBN 978-1-61197-433-1 .

- ^ Jump up to: а б Агрелл, Э.; Эрикссон, Т.; Варди, А.; Зегер, К. (2002). «Поиск ближайшей точки в решетках» (PDF) . IEEE Транс. Инф. Теория . 48 (8): 2201–2214. дои : 10.1109/TIT.2002.800499 .

- ^ Миччанчо, Даниэле; Вулгарис, Панайотис (2010). «Детерминированный одноэкспоненциальный алгоритм для большинства задач на решетке, основанный на вычислениях ячеек Вороного». Труды сорок второго симпозиума ACM по теории вычислений . СТОК '10. Нью-Йорк, штат Нью-Йорк, США: ACM. стр. 351–358. CiteSeerX 10.1.1.705.3304 . дои : 10.1145/1806689.1806739 . ISBN 978-1-4503-0050-6 . S2CID 2449948 .

- ^ Аггарвал, Дивеш; Дадуш, Дэниел; Регев, Одед; Стивенс-Давидовиц, Ной (2015). «Решение задачи о кратчайшем векторе за 2 н Время с использованием дискретной гауссовской выборки». Труды сорок седьмого ежегодного симпозиума ACM по теории вычислений . STOC '15. Нью-Йорк, Нью-Йорк, США: ACM. стр. 733–742. doi : 10.1145/2746539.2746606 . ISBN 978-1-4503-3536-2 . S2CID 10214330 .

- ^ Миччанчо, Даниэле (01 июля 2017 г.). «Решётчатая криптография – задача кратчайшего вектора» .

- ^ Шнорр, КП (1 января 1987 г.). «Иерархия алгоритмов сокращения базиса полиномиальной временной решетки» . Теоретическая информатика . 53 (2): 201–224. дои : 10.1016/0304-3975(87)90064-8 .

- ^ Шнорр, КП; Эйхнер, М. (1 августа 1994 г.). «Сокращение базиса решетки: улучшенные практические алгоритмы и решение задач о сумме подмножеств» (PDF) . Математическое программирование . 66 (1–3): 181–199. дои : 10.1007/bf01581144 . ISSN 0025-5610 . S2CID 15386054 .

- ^ Чен, Юаньми; Нгуен, Фонг К. (4 декабря 2011 г.). «BKZ 2.0: лучшие оценки безопасности решетки». Достижения в криптологии – ASIACRYPT 2011 . Конспекты лекций по информатике. Том. 7073. Шпрингер, Берлин, Гейдельберг. стр. 1–20. дои : 10.1007/978-3-642-25385-0_1 . ISBN 978-3-642-25384-3 .

- ^ Пейкерт, Крис (2009). «Криптосистемы с открытым ключом из задачи о кратчайшем векторе наихудшего случая: расширенная аннотация» . Материалы 41-го ежегодного симпозиума ACM по теории вычислений . Бетесда, Мэриленд, США: ACM. стр. 333–342. дои : 10.1145/1536414.1536461 . ISBN 978-1-60558-506-2 . S2CID 1864880 .

- ^ Миччанчо, Даниэле; Гольдвассер, Шафи (2002). Сложность решеточных задач . Спрингер.

- ^ Гольдрейх, О.; и др. (1999). «Аппроксимация кратчайших векторов решетки не сложнее, чем аппроксимация ближайших векторов решетки». Инф. Процесс. Летт . 71 (2): 55–61. дои : 10.1016/S0020-0190(99)00083-6 .

- ^ Арора, Санджив; и др. (1993). «Материалы 34-й ежегодной конференции IEEE по информатике 1993 года». Дж. Компьютер. Сист. Наука . Том. 54. С. 317–331. дои : 10.1109/SFCS.1993.366815 . ISBN 978-0-8186-4370-5 . S2CID 44988406 .

- ^ Динур, И.; и др. (2003). «Аппроксимация CVP с точностью до почти полиномиальных коэффициентов является NP-трудной». Комбинаторика . 23 (2): 205–243. дои : 10.1007/s00493-003-0019-y . S2CID 45754954 .

- ^ Бильери, Э.; Колдербанк, Р.; Константинидес, Энтони Г .; Голдсмит, А.; Паульраж, А.; Бедный, Х.В. (2007). Беспроводная связь MIMO . Кембридж: Кембриджский университет

- ^ Ван, Пин; Ле-Нгок, Тхо (2011). «Алгоритм декодирования сферы списка с улучшенными стратегиями установки радиуса». Беспроводная персональная связь . 61 (1): 189–200. дои : 10.1007/s11277-010-0018-4 . S2CID 30919872 .

- ^ Хассиби, А.; Бойд, С. (1998). «Целочисленная оценка параметров в линейных моделях с приложениями к GPS». IEEE Транс. Сиг. Проц . 46 (11): 2938–2952. Бибкод : 1998ITSP...46.2938H . CiteSeerX 10.1.1.114.7246 . дои : 10.1109/78.726808 .

- ^ Шнорр, CP «Факторизация целых чисел и вычисление дискретных логарифмов с помощью диофантовой аппроксимации». Достижения в криптологии – Труды Eurocrypt '91 .

- ^ Банащик, В. (1993). «Новые оценки в некоторых теоремах переноса в геометрии чисел». Математика. Энн. 296 (1): 625–635. дои : 10.1007/BF01445125 . S2CID 13921988 .

- ^ Гольдрейх, Одед; Гольдвассер, Шафи (1998). «О пределах неаппроксимируемости решеточных задач» . Материалы тридцатого ежегодного симпозиума ACM по теории вычислений . Даллас, Техас, США: ACM. стр. 1–9. дои : 10.1145/276698.276704 . ISBN 0-89791-962-9 . S2CID 3051993 .

- ^ Ааронов, Дорит; Одед Регев (2005). «Решеточные проблемы в NP coNP". J. ACM . 52 (5): 749–765. CiteSeerX 10.1.1.205.3730 . doi : 10.1145/1089023.1089025 . S2CID 1669286 .

- ^ Динур, И.; Киндлер, Г.; Сафра, С. (1998). «Аппроксимация CVP с точностью до почти полиномиальных коэффициентов является NP-трудной» . Материалы 39-го ежегодного симпозиума по основам информатики . Компьютерное общество IEEE. п. 99. ИСБН 978-0-8186-9172-0 .

- ^ Ленстра, АК; Ленстра, Х.В. младший; Ловас, Л. (1982). «Факторизация полиномов с рациональными коэффициентами» (PDF) . Математика. Энн. 261 (4): 515–534. дои : 10.1007/BF01457454 . S2CID 5701340 . Архивировано из оригинала (PDF) 17 июля 2011 г.

- ^ Айтай, Миклош; Дворк, Синтия (1997). «Криптосистема с открытым ключом с эквивалентностью наихудшего/среднего случая» . Материалы двадцать девятого ежегодного симпозиума ACM по теории вычислений . Эль-Пасо, Техас, США: ACM. стр. 284–293. дои : 10.1145/258533.258604 . ISBN 0-89791-888-6 . S2CID 9918417 .

- ^ Цай, Джин-И (2000). «Сложность некоторых решеточных задач». Алгоритмическая теория чисел . Конспекты лекций по информатике. Том. 1838. стр. 1–32. дои : 10.1007/10722028_1 . ISBN 978-3-540-67695-9 .

Дальнейшее чтение

[ редактировать ]- Агрелл, Э.; Эрикссон, Т.; Варди, А.; Зегер, К. (2002). «Поиск ближайшей точки в решетках» (PDF) . IEEE Транс. Инф. Теория . 48 (8): 2201–2214. дои : 10.1109/TIT.2002.800499 .

- Мичиансио, Даниэле (2001). «Задачу о кратчайшем векторе {NP} трудно аппроксимировать с точностью до некоторой константы» . SIAM Journal по вычислительной технике . 30 (6): 2008–2035. CiteSeerX 10.1.1.93.6646 . дои : 10.1137/S0097539700373039 . S2CID 42794945 .

- Нгуен, Фонг К.; Стерн, Жак (2000). «Сокращение решеток в криптологии: обновление» . Труды 4-го Международного симпозиума по алгоритмической теории чисел . Спрингер-Верлаг. стр. 85–112. ISBN 978-3-540-67695-9 .

![{\displaystyle B=[b_{1},b_{2},\ldots,b_{n}]}](https://wikimedia.org/api/rest_v1/media/math/render/svg/9231e2f3a62e4883af02c579ce11cdbd129ea5d8)

![{\displaystyle B^{i}=[b_{1},\ldots,2b_{i},\ldots,b_{n}]}](https://wikimedia.org/api/rest_v1/media/math/render/svg/cbbfddc17ece0b5986323e7bbb103bf9d7e85e3c)