Группа уравнений

| Тип | Расширенная постоянная угроза |

|---|---|

| Расположение | |

| Продукты | Stuxnet , Пламя , EternalBlue |

Головная организация |

Группа Equation Group , классифицируемая как продвинутая постоянная угроза , представляет собой высокоразвитую угрозу , предположительно связанную с подразделением Tailored Access Operations (TAO) США Агентства национальной безопасности (АНБ). [1] [2] [3] «Лаборатория Касперского» описывает их как одну из самых изощренных групп кибератак в мире и «самую продвинутую (...) которую мы видели», действующую вместе с создателями Stuxnet и Flame . [4] [5] Большинство их целей были в Иране , России , Пакистане , Афганистане , Индии , Сирии и Мали . [5]

Название произошло от широкого использования группой шифрования. К 2015 году «Лаборатория Касперского» зафиксировала 500 заражений вредоносным ПО , совершенных группой, по меньшей мере, в 42 странах, признавая при этом, что фактическое число может исчисляться десятками тысяч из-за протокола самозавершения. [5] [6]

В 2017 году WikiLeaks опубликовал дискуссию, проведенную в ЦРУ, о том, как удалось идентифицировать эту группу. [7] Один из комментаторов написал, что «группа Equation, обозначенная в отчете, относится не к конкретной группе, а скорее к набору инструментов», используемых для взлома. [8]

Открытие

[ редактировать ]На саммите аналитиков безопасности Касперского, проходившем в Мексике 16 февраля 2015 года, «Лаборатория Касперского» объявила об открытии Equation Group. Согласно отчету «Лаборатории Касперского», группа действует как минимум с 2001 года и насчитывает более 60 участников. [9] Вредоносное ПО, используемое в их деятельности, получившее названия EquationDrug и GrayFish, способно перепрограммировать жесткого диска прошивку . [4] Из-за использования передовых методов и высокой степени секретности группу подозревают в связях с АНБ, однако «Лаборатория Касперского» не выявила стоящих за ней лиц.

Вероятные связи со Stuxnet и АНБ

[ редактировать ]В 2015 году в исследованиях Equation Group, проведенных Касперским, было отмечено, что ее загрузчик GrayFish имеет сходство с ранее обнаруженным загрузчиком Gauss. [хранилище] из другой серии атак и отдельно отметил, что Equation Group использовала две атаки нулевого дня, позже использованные в Stuxnet ; Исследователи пришли к выводу, что «сходный тип использования обоих эксплойтов вместе в разных компьютерных червях примерно в одно и то же время указывает на то, что группа EQUATION и разработчики Stuxnet либо одинаковы, либо тесно сотрудничают». [10] : 13

Прошивка

[ редактировать ]Они также установили, что платформа иногда распространялась путем запрета (перехвата законных компакт-дисков, отправленных организатором научной конференции по почте ), [10] : 15 и что платформа обладает «беспрецедентной» способностью заражать и передаваться через жестких дисков прошивку нескольких крупных производителей жестких дисков, а также создавать и использовать скрытые области диска и виртуальные дисковые системы для своих целей, что потребует доступа к производителя исходный код для достижения, [10] : 16–18 и что этот инструмент был разработан с хирургической точностью, вплоть до исключения определенных стран по IP и позволяющего ориентироваться на определенные имена пользователей на дискуссионных форумах . [10] : 23–26

Кодовые слова и временные метки

[ редактировать ]Внутри вредоносного ПО были обнаружены кодовые слова АНБ «STRAITACID» и «STRAITSHOOTER». Кроме того, временные метки во вредоносном ПО, похоже, указывают на то, что программисты работали в основном с понедельника по пятницу, что соответствует рабочему дню с 08:00 до 17:00 (8:00–17:00) в восточном часовом поясе США. . [11]

Эксплойт LNK

[ редактировать ]Глобальная исследовательская и аналитическая группа «Лаборатории Касперского», также известная как GReAT, заявила, что в 2008 году обнаружила вредоносное ПО, содержащее «privLib» Stuxnet. [12] В частности, он содержал эксплойт LNK, обнаруженный в Stuxnet в 2010 году. Fanny классифицируется как червь, поражающий некоторые операционные системы Windows и пытающийся распространяться через сетевое соединение или USB-накопитель . [хранилище] Касперский заявил, что они подозревают, что Equation Group существует дольше, чем Stuxnet, основываясь на зарегистрированном времени компиляции Fanny. [4]

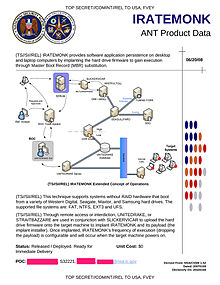

Ссылка на IRATEMONK

[ редактировать ]

F-Secure жесткого диска Equation Group утверждает, что вредоносная прошивка — это программа TAO «IRATEMONK». [13] один из предметов из каталога АНБ ANT, представленный в статье Der Spiegel за 2013 год . IRATEMONK предоставляет злоумышленнику возможность постоянно устанавливать свое программное приложение диска на настольные и портативные компьютеры, несмотря на форматирование , удаление данных или переустановку операционной системы. диска Он заражает прошивку жесткого диска, которая, в свою очередь, добавляет инструкции в главную загрузочную запись компьютера , что приводит к установке программного обеспечения при каждой загрузке . [14] Он способен заразить некоторые жесткие диски Seagate , Maxtor , Western Digital , Samsung , [14] IBM , Micron Technology и Toshiba . [4]

Нарушение Equation Group в 2016 г.

[ редактировать ]В августе 2016 года хакерская группа, называющая себя The Shadow Brokers , объявила, что украла вредоносный код у Equation Group. [15] «Лаборатория Касперского» заметила сходство между украденным кодом и ранее известным кодом из имеющихся у нее образцов вредоносного ПО Equation Group, включая особенности, уникальные для способа реализации Equation Group алгоритма шифрования RC6 , и поэтому пришла к выводу, что это объявление является законным. [16] Самые последние даты украденных файлов относятся к июню 2013 года, что побудило Эдварда Сноудена предположить, что вероятная изоляция, вызванная утечкой информации о глобальных и внутренних усилиях АНБ по наблюдению, остановила взлом The Shadow Brokers Equation Group. Эксплойты против устройств адаптивной безопасности Cisco и межсетевых экранов Fortinet были описаны в некоторых образцах вредоносного ПО, выпущенных The Shadow Brokers. [17] EXTRABACON, эксплойт Simple Network Management Protocol против программного обеспечения Cisco ASA, был эксплойтом нулевого дня . на момент объявления [17] Компания Juniper также подтвердила, что ее брандмауэры NetScreen были затронуты. [18] Эксплойт EternalBlue использовался для проведения разрушительной всемирной атаки программы-вымогателя WannaCry .

См. также

[ редактировать ]- Раскрытие информации о глобальном надзоре (2013 – настоящее время)

- Разведывательные операции США за рубежом

- Взлом прошивки

Ссылки

[ редактировать ]- ^ Фокс-Брюстер, Томас (16 февраля 2015 г.). «Уравнение = АНБ? Исследователи раскрывают огромный «американский киберарсенал» » . Форбс . Проверено 24 ноября 2015 г.

- ^ Менн, Джозеф (17 февраля 2015 г.). «Российские исследователи разоблачают прорывную шпионскую программу США» . Рейтер . Проверено 24 ноября 2015 г.

- ^ «Документы Сноудена, взломанные АНБ, подтверждают» . Перехват . 19 августа 2016 года . Проверено 19 августа 2016 г.

- ^ Перейти обратно: а б с д GReAT (16 февраля 2015 г.). «Уравнение: Звезда Смерти галактики вредоносных программ» . Securelist.com . Лаборатория Касперского . Проверено 16 августа 2016 г.

SecureList , Костин Райу (директор глобальной исследовательской и аналитической группы «Лаборатории Касперского»): «Мне кажется, у Equation Group самые крутые игрушки. Время от времени они делятся ими с группой Stuxnet и группой Flame, но они изначально доступны только для сотрудников Equation Group. Equation Group определенно являются мастерами, а остальным, возможно, дают хлебные крошки. Время от времени они дают им какие-нибудь вкусности для интеграции в Stuxnet и Flame».

- ^ Перейти обратно: а б с Гудин, Дэн (16 февраля 2015 г.). «Как «всемогущие» хакеры, связанные с АНБ, прятались 14 лет — и наконец были найдены» . Арс Техника . Проверено 24 ноября 2015 г.

- ^ Кирк, Джереми (17 февраля 2015 г.). «Уничтожение вашего жесткого диска — единственный способ остановить эту сверхсовременную вредоносную программу» . ПКМир . Проверено 24 ноября 2015 г.

- ^ Гудин, Дэн (7 марта 2017 г.). «После разоблачения взлома АНБ сотрудники ЦРУ спросили, в чем ошибка Equation Group» . Арс Техника . Проверено 21 марта 2017 г.

- ^ «Что Equation сделало не так и как мы можем избежать того же?» . Убежище 7 . Викиликс . Проверено 21 марта 2017 г.

- ^ «Группа Equation: главный создатель кибершпионажа» . Лаборатория Касперского . 16 февраля 2015 года . Проверено 24 ноября 2015 г.

- ^ Перейти обратно: а б с д «Группа уравнений: вопросы и ответы (версия: 1.5)» (PDF) . Лаборатория Касперского . Февраль 2015 г. Архивировано из оригинала (PDF) 17 февраля 2015 г. Проверено 24 ноября 2015 г.

- ^ Гудин, Дэн (11 марта 2015 г.). «Новый дымящийся пистолет еще больше связывает АНБ со всемогущими хакерами Equation Group» . Арс Техника . Проверено 24 ноября 2015 г.

- ^ «Уравнение Фанни: «Я твой отец, Stuxnet» » . Лаборатория Касперского. 17 февраля 2015 года . Проверено 24 ноября 2015 г.

- ^ «Группа уравнений равна АНБ / IRATEMONK» . Блог F-Secure : Новости из лаборатории . 17 февраля 2015 года . Проверено 24 ноября 2015 г.

- ^ Перейти обратно: а б Шнайер, Брюс (31 января 2014 г.). «IRATEMONK: Эксплойт дня АНБ» . Шнайер по безопасности . Проверено 24 ноября 2015 г.

- ^ Гудин, Дэн (15 августа 2016 г.). «Группа утверждает, что взломала хакеров, связанных с АНБ, и публикует эксплойты в качестве доказательства» . Арс Техника . Проверено 19 августа 2016 г.

- ^ Гудин, Дэн (16 августа 2016 г.). «Подтверждено: утечка хакерского инструмента произошла от «всемогущей» группы, связанной с АНБ» . Арс Техника . Проверено 19 августа 2016 г.

- ^ Перейти обратно: а б Томсон, Иэн (17 августа 2016 г.). «Cisco подтверждает, что две уязвимости «АНБ» Shadow Brokers реальны» . Регистр . Проверено 19 августа 2016 г.

- ^ Паули, Даррен (24 августа 2016 г.). «Эксплойт Equation Group поражает новую версию Cisco ASA, Juniper Netscreen» . Регистр . Проверено 30 августа 2016 г.

Внешние ссылки

[ редактировать ]- Группа уравнений: Вопросы и ответы от «Лаборатории Касперского» , Версия: 1.5, февраль 2015 г.

- Уравнение Фанни: «Я твой отец, Stuxnet» , «Лаборатория Касперского » , февраль 2015 г.

- Исходник fanny.bmp — на GitHub , 30 ноября 2020 г.

- Техническая запись — на GitHub , 10 февраля 2021 г.