Управление ИТ-рисками

Управление ИТ-рисками — это применение методов управления рисками к информационным технологиям с целью управления ИТ-рисками . Существуют различные методологии управления ИТ-рисками, каждая из которых включает в себя определенные процессы и этапы. [ 1 ]

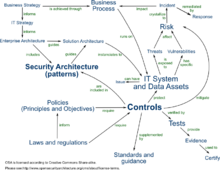

Система управления ИТ-рисками (ITRMS) является компонентом более широкой системы управления рисками предприятия (ERM). [ 2 ] ITRMS также интегрированы в более широкие системы управления информационной безопасностью (ISMS). Постоянное обновление и обслуживание СМИБ, в свою очередь, является частью систематического подхода организации к выявлению, оценке и управлению рисками информационной безопасности. [ 3 ]

Определения

[ редактировать ]В « Руководстве по проверке сертифицированных аудиторов информационных систем» ISACA 2006 года дано следующее определение управления рисками: « Управление рисками – это процесс выявления уязвимостей и угроз информационным ресурсам, используемым организацией для достижения бизнес-целей, и принятия решения о том, какие контрмеры , если таковые имеются, следует предпринять для их устранения. принять меры по снижению риска до приемлемого уровня, исходя из ценности информационного ресурса для организации » . [ 4 ]

По данным NIST, « управление рисками позволяет ИТ-менеджерам сбалансировать операционные и экономические затраты на защитные меры с целями миссии путем обеспечения безопасности ИТ-систем и данных » . [ 5 ]

Американский национальный учебный и образовательный центр по обеспечению информации определяет управление рисками в сфере ИТ как: [ 6 ]

- Полный процесс выявления, контроля и минимизации воздействия неопределенных событий. Целью программы управления рисками является снижение риска, а также получение и поддержание одобрения DAA. Этот процесс облегчает управление рисками безопасности на каждом уровне управления на протяжении всего жизненного цикла системы. Процесс утверждения состоит из трех элементов: анализ рисков , сертификация и утверждение.

- Элемент управленческой науки, связанный с идентификацией, измерением, контролем и минимизацией неопределенных событий. Эффективная программа управления рисками включает в себя следующие четыре этапа:

- Оценка рисков, полученная на основе оценки угроз и уязвимостей.

- Решение руководства.

- Контроль реализации.

- Обзор эффективности.

- Полный процесс выявления, измерения и минимизации неопределенных событий, влияющих на ресурсы AIS. Он включает в себя анализ рисков , анализ затрат и выгод, выбор средств защиты, тестирование и оценку безопасности, внедрение средств защиты и проверку систем.

- Полный процесс идентификации, контроля и устранения или минимизации неопределенных событий, которые могут повлиять на системные ресурсы. Он включает в себя анализ рисков, анализ затрат и выгод, выбор, внедрение и тестирование, оценку безопасности средств защиты и общий анализ безопасности.

Методология

[ редактировать ]Хотя конкретные методы могут различаться, процессы управления рисками обычно включают определение контекста, проведение оценки рисков и управление рисками. Методологии управления рисками, основанные на таких стандартах, как ISO/IEC 27005 , BS 7799 , NIST SP 800-39 и Risk IT, подчеркивают структурированный подход к этим процессам. [ 1 ] В следующей таблице сравниваются ключевые процессы в ведущих платформах:

| ИСО/МЭК 27005:2008 | БС 7799-3:2006 | НИСТ СП 800-39 | Риск ИТ |

|---|---|---|---|

| Установление контекста | Организационный контекст | Рамка | Домены RG и RE, включая толерантность к ИТ-рискам и практики управления рисками |

| Оценка риска | Оценка риска | Оценивать | Процессы анализа и оценки рисков |

| Обработка рисков | Обработка рисков | Отвечать | Выбор вариантов реагирования на риски и планов лечения |

| Принятие риска | Не указан | Не указан | RG3.4 Принятие ИТ-рисков |

| Мониторинг рисков | Текущая управленческая деятельность | Монитор | Независимая гарантия управления ИТ-рисками |

Установление контекста

[ редактировать ]Первым шагом в рамках ISO/IEC 27005 является установление контекста. Этот шаг включает сбор соответствующей информации об организации и определение критериев, объема и границ деятельности по управлению рисками. Это включает в себя соблюдение требований законодательства, обеспечение комплексной проверки и поддержку создания системы управления информационной безопасностью (СУИБ). Область действия может включать планы отчетности об инцидентах, планы обеспечения непрерывности бизнеса или сертификацию продукции.

Ключевые критерии включают оценку риска, принятие риска и оценку воздействия, на которые влияют: [ 7 ]

- Законодательные и нормативные требования

- Стратегическая ценность информационных процессов для бизнеса

- заинтересованных сторон Ожидания

- Негативные последствия для репутации организации

Определение миссии, ценностей, структуры, стратегии, местоположения и культурной среды организации имеет решающее значение, а также документирование ограничений, таких как бюджетные, культурные, политические и технические факторы, которые будут определять процесс управления рисками.

Оценка риска

[ редактировать ]

Оценка рисков, важнейший компонент управления ИТ-рисками, выполняется в определенные моменты времени (например, ежегодно или по требованию) и предоставляет моментальный снимок оцененных рисков. Он формирует основу для постоянного управления рисками, которое включает анализ, планирование, внедрение, контроль и мониторинг мер безопасности.

Оценки рисков могут быть итеративными, начиная с оценок высокого уровня для выявления основных рисков, за которыми следует более детальный анализ в последующих итерациях. Обычно включаются следующие шаги: [ 6 ]

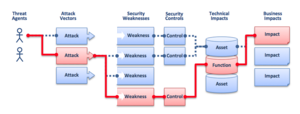

- Идентификация рисков. Распознавание потенциальных источников потерь, таких как активы , угрозы , уязвимости и бизнес-процессы.

- Оценка риска – оценка вероятности и воздействия выявленных рисков, часто с использованием количественных или качественных методов.

- Оценка риска – сравнение уровней риска с заранее определенными критериями приемлемости и определение приоритетности рисков для лечения.

Структура ISO 27005 делит процесс на следующие этапы: [ 7 ]

| ИСО 27005 | Риск ИТ |

|---|---|

| Анализ рисков | RE2 Анализ рисков, включая разработку сценариев риска и экспертную оценку |

| Идентификация рисков | Включено в RE2.2 Оценка ИТ-риска |

| Оценка риска | RE2.2 Оценка ИТ-риска |

| Оценка риска | RE2.2 Оценка ИТ-риска |

Идентификация рисков

[ редактировать ]Этот процесс определяет активы (как основные, так и вспомогательные), угрозы и уязвимости , которые могут повлиять на организацию. Кроме того, он включает в себя идентификацию бизнес-процессов и существующих или планируемых мер безопасности. Результатом этого шага является список рисков, угроз и потенциальных последствий, связанных с активами и бизнес-процессами. [ 7 ]

Оценка риска

[ редактировать ]Оценка риска оценивает вероятность и последствия выявленных рисков. Два распространенных подхода:

- Количественная оценка риска – математический расчет, основанный на показателях безопасности, таких как ожидание единичного убытка (SLE) и годовое ожидание убытка (ALE).

- Качественная оценка риска – описательные методы, такие как интервью и экспертные оценки, которые являются более быстрыми и требуют меньше данных, но менее точны. [ 8 ]

Для обоих методов значения риска рассчитываются для каждого актива, а результат документируется в реестре рисков .

Оценка риска

[ редактировать ]На этом этапе результаты анализа рисков сравниваются с критериями приемлемости рисков организации. Список рисков расставлен по приоритетам и даны рекомендации по обработке рисков. Риски, смягчение которых обходится слишком дорого, могут быть приняты или переданы (например, посредством страхования).

Снижение рисков

[ редактировать ]Снижение риска включает определение приоритетов и реализацию мер по снижению риска, рекомендованных в ходе оценки риска. Поскольку устранить все риски нецелесообразно, организации должны применять наиболее экономичные средства контроля, чтобы снизить риск до приемлемого уровня, одновременно минимизируя влияние на другие операции.

Обычно рассматриваются следующие стратегии: [ 5 ]

- Допущение риска – принятие потенциального риска и продолжение деятельности.

- Избегание риска – Устранение риска путем предотвращения рискованных действий.

- Ограничение риска – внедрение средств контроля для минимизации воздействия рисков.

- Перенос риска – использование других вариантов, таких как покупка страховки, для передачи риска.

По оценкам, остаточные риски, то есть те, которые остаются после лечения, обеспечивают адекватную защиту, и при необходимости могут быть приняты дальнейшие меры.

Информирование о рисках

[ редактировать ]Информирование о рисках — это непрерывный двунаправленный процесс, обеспечивающий общее понимание риска всеми заинтересованными сторонами. Эффективная коммуникация влияет на принятие решений и способствует развитию культуры осведомленности о рисках во всей организации. Одним из методов достижения этой цели является метод обзора снижения риска. [ 9 ] который представляет риски, меры и остаточные риски в понятной форме.

Мониторинг и анализ рисков

[ редактировать ]Управление рисками — это непрерывный процесс, который требует регулярного мониторинга и анализа, чтобы гарантировать, что реализованные меры безопасности остаются эффективными по мере изменения бизнес-условий, угроз и уязвимостей. Регулярные аудиты и проверки безопасности необходимы для проверки мер безопасности и оценки остаточных рисков. [ 1 ]

Новые уязвимости, такие как атаки нулевого дня , необходимо устранять посредством постоянного мониторинга, управления исправлениями и обновления средств контроля. Сравнительный анализ лучших практик и участие в мероприятиях по профессиональному развитию важны для поддержания современных методов управления рисками.

ИТ-оценка и оценка

[ редактировать ]Чтобы обеспечить эффективность мер безопасности, средства контроля должны постоянно тестироваться и проверяться, включая как технические системы, так и процедурные средства контроля. Тесты на проникновение и оценки уязвимостей являются распространенными методами проверки эффективности мер безопасности. Регулярные проверки и повторная авторизация систем необходимы при внесении существенных изменений. [ 5 ]

Управление рисками также должно быть интегрировано в жизненный цикл разработки систем (SDLC), чтобы гарантировать, что риски учитываются на протяжении всего жизненного цикла ИТ-систем. На каждом этапе SDLC используются конкретные мероприятия по управлению рисками, от первоначального планирования до ликвидации системы. [ 10 ]

Интеграция в жизненный цикл разработки системы

[ редактировать ]Эффективное управление рисками полностью интегрировано в жизненный цикл разработки систем (SDLC). SDLC обычно включает пять этапов: инициирование, разработка или приобретение, внедрение, эксплуатация или обслуживание и утилизация. Действия по управлению рисками остаются последовательными на всех этапах, обеспечивая выявление, оценку и смягчение потенциальных рисков на каждом этапе. [ 11 ]

| Этап SDLC | Фазовые характеристики | Деятельность по управлению рисками |

|---|---|---|

| Инициация | Определяет потребность в ИТ-системе и ее область применения. | Выявленные риски поддерживают разработку системных требований, включая потребности в безопасности и концепцию операций. |

| Разработка или приобретение | Проектирование, покупка или строительство системы | Оценки рисков помогают принимать решения по безопасности во время разработки системы, влияя на компромиссы в архитектуре и дизайне. |

| Выполнение | Система настроена, протестирована и проверена | Управление рисками гарантирует, что требования безопасности выполняются и оцениваются до начала работы системы. |

| Эксплуатация или обслуживание | Система работает и обновляется | Непрерывная оценка рисков проводится всякий раз, когда происходят существенные изменения, или через регулярные промежутки времени для повторной авторизации. |

| Утилизация | Система выведена из эксплуатации | Риски управляются для обеспечения безопасного удаления, включая очистку данных и миграцию системы, где это необходимо. |

Безопасность в SDLC

[ редактировать ]Включение безопасности в SDLC имеет важное значение для предотвращения появления дорогостоящих уязвимостей на более позднем этапе жизненного цикла системы. Ранняя интеграция мер безопасности на этапах инициации и разработки может значительно снизить затраты на устранение уязвимостей безопасности. Это также позволяет повторно использовать существующие стратегии и инструменты безопасности, что приводит к повышению безопасности и экономической эффективности. [ 12 ]

В SDLC интегрированы следующие соображения безопасности:

- Требования безопасности к информационным системам. Потребности безопасности заложены в проект системы с самого начала.

- Корректная обработка в приложениях: Защита от ошибок и обеспечение целостности данных.

- Криптографический контроль: обеспечение шифрования данных как при хранении, так и при передаче для предотвращения несанкционированного доступа.

- Безопасность системных файлов: реализация контроля версий, ограничения доступа и тщательное тестирование системных файлов.

- Управление техническими уязвимостями: мониторинг уязвимостей и своевременное применение исправлений для защиты от возникающих угроз.

Внедряя эти методы, организации могут гарантировать безопасность своих ИТ-систем с самого начала, снижая вероятность возникновения уязвимостей и дорогостоящих инцидентов безопасности на более поздних этапах жизненного цикла системы.

Критика управления рисками как методологии

[ редактировать ]Управление рисками как методология подвергалось критике за его субъективность, особенно при оценке стоимости активов, а также вероятности и воздействия угроз. Часто используемые вероятностные модели могут чрезмерно упрощать сложные риски. Несмотря на эту критику, управление рисками остается важным инструментом управления ИТ-рисками. [ 1 ]

Методы управления рисками

[ редактировать ]Различные методы поддерживают процесс управления ИТ-рисками. Некоторые из наиболее широко используемых включают в себя: [ 1 ]

- CRAMM – разработан британским правительством в соответствии с ISO/IEC 17799 и другими стандартами.

- EBIOS – разработан правительством Франции и соответствует основным стандартам безопасности.

- Факторный анализ информационных рисков (FAIR) – строгий подход к определению и анализу факторов риска ИТ.

- Octave — разработанный Университетом Карнеги-Меллона , он широко используется для оценки безопасности на основе рисков.

Стандарты

[ редактировать ]Различные стандарты предоставляют рекомендации по управлению ИТ-рисками, включая серию ISO/IEC 27000 и NIST SP 800-30.

См. также

[ редактировать ]- Управление информационной безопасностью

- ИСО/МЭК 27001

- Оценка уязвимостей (вычисления)

- Тест на проникновение

- Угроза

- Уязвимость (вычисления)

Ссылки

[ редактировать ]- ^ Jump up to: а б с д и Кацикас, Сократис К. (2009). «35». В Вакке, Джон (ред.). Справочник по компьютерной и информационной безопасности . Публикации Моргана Кауфмана. Elsevier Inc. с. 605. ИСБН 978-0-12-374354-1 .

- ^ «ISACA THE RISK IT FRAMEWORK (требуется регистрация)» (PDF) . Архивировано из оригинала (PDF) 5 июля 2010 г. Проверено 14 декабря 2010 г.

- ^ Управление рисками Enisa, Инвентаризация оценки рисков, стр. 46

- ^ ИСАКА (2006). Руководство по обзору CISA, 2006 г. Ассоциация аудита и контроля информационных систем. п. 85. ИСБН 978-1-933284-15-6 .

- ^ Jump up to: а б с Феринга, Алексис; Гоген, Алиса; Стоунбернер, Гэри (1 июля 2002 г.). «Руководство по управлению рисками для систем информационных технологий» . doi : 10.6028/NIST.SP.800-30 – через csrc.nist.gov.

{{cite journal}}: Для цитирования журнала требуется|journal=( помощь ) - ^ Jump up to: а б «Словарь терминов» . www.niatec.iri.isu.edu .

- ^ Jump up to: а б с ISO/IEC, «Информационные технологии. Методы обеспечения безопасности. Управление рисками информационной безопасности». ISO/IEC FIDIS 27005:2008.

- ^ Официальное (ISC)2 Руководство по CISSP CBK . Управление рисками: Публикации Ауэрбаха. 2007. с. 1065.

- ^ «Обзор снижения риска» . rro.sourceforge.net .

- ^ Гулик, Джессика; Фальсинг, Джим; Россман, Харт; Шолль, Мэтью; Стайн, Кевин; Кисель, Ричард (16 октября 2008 г.). «Аспекты безопасности в жизненном цикле разработки системы» . doi : 10.6028/NIST.SP.800-64r2 – через csrc.nist.gov.

{{cite journal}}: Для цитирования журнала требуется|journal=( помощь ) - ^ Феринга, Алексис; Гоген, Алиса; Стоунбернер, Гэри (1 июля 2002 г.). «Руководство по управлению рисками для систем информационных технологий» . НИСТ. doi : 10.6028/NIST.SP.800-30 – через csrc.nist.gov.

{{cite journal}}: Для цитирования журнала требуется|journal=( помощь ) - ^ Гулик, Джессика; Фальсинг, Джим; Россман, Харт; Шолль, Мэтью; Стайн, Кевин; Кисель, Ричард (16 октября 2008 г.). «Аспекты безопасности в жизненном цикле разработки системы» . НИСТ. doi : 10.6028/NIST.SP.800-64r2 – через csrc.nist.gov.

{{cite journal}}: Для цитирования журнала требуется|journal=( помощь )