Гиперджекинг

| Часть серии о |

| Компьютерный взлом |

|---|

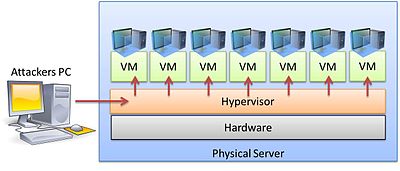

Гиперджекинг — это атака, при которой хакер получает злонамеренный контроль над гипервизором , который создает виртуальную среду внутри хоста виртуальной машины (ВМ). [1] Суть атаки состоит в том, чтобы нацелиться на операционную систему, которая находится ниже операционной системы виртуальных машин, чтобы программа злоумышленника могла работать, а приложения на виртуальных машинах выше нее полностью не обращали внимания на ее присутствие.

Обзор

[ редактировать ]

Гиперджекинг предполагает установку вредоносного поддельного гипервизора , который может управлять всей серверной системой. Обычные меры безопасности неэффективны, поскольку операционная система не будет знать, что машина взломана. При гиперджекинге гипервизор специально работает в скрытом режиме и работает под машиной, что затрудняет его обнаружение и повышает вероятность получения доступа к компьютерным серверам, где он может повлиять на работу всего учреждения или компании. Если хакер получит доступ к гипервизору, можно будет манипулировать всем, что подключено к этому серверу. [2] Гипервизор представляет собой единую точку отказа, когда речь идет о безопасности и защите конфиденциальной информации. [3]

Чтобы атака гиперджекинга была успешной, злоумышленнику необходимо получить контроль над гипервизором следующими методами: [4]

- Внедрение мошеннического гипервизора под исходный гипервизор

- Непосредственное получение контроля над исходным гипервизором

- Запуск мошеннического гипервизора поверх существующего гипервизора

Методы смягчения последствий

[ редактировать ]Некоторые основные особенности проектирования виртуальной среды могут помочь снизить риски гиперджекинга:

- Управление безопасностью гипервизора должно быть отделено от обычного трафика. Эта мера больше связана с сетью, чем с самим гипервизором. [1]

- Гостевые операционные системы никогда не должны иметь доступа к гипервизору. Инструменты управления не следует устанавливать или использовать из гостевой ОС. [1]

- Регулярное обновление гипервизора. [1]

Известные атаки

[ редактировать ]По состоянию на начало 2015 года не было никаких сообщений о реальной демонстрации успешного гиперджекинга, кроме испытаний «доказательства концепции». Уязвимость VENOM ( CVE - 2015-3456 ) был обнаружен в мае 2015 года и потенциально мог затронуть многие центры обработки данных. [5] Гиперджекинги случаются редко из-за сложности прямого доступа к гипервизорам; однако гиперджекинг считается реальной угрозой. [6]

29 сентября 2022 года Mandiant и VMware совместно обнародовали свои выводы о том, что хакерская группа успешно осуществила гиперджекинг-атаки на основе вредоносного ПО в реальных условиях. [7] воздействие на несколько целевых систем в явной шпионской кампании. [8] [9] В ответ Mandiant выпустила руководство по безопасности с рекомендациями по усилению защиты среды гипервизора VMware ESXi . [10]

См. также

[ редактировать ]Ссылки

[ редактировать ]- ^ Jump up to: а б с д «ГИПЕРДЖЕКИНГ» . Телелинк . Архивировано из оригинала 27 февраля 2015 года . Проверено 27 февраля 2015 г.

- ^ Грей, Дэниел. «Гиперджекинг — будущая угроза компьютерному серверу» . СисЧат . Проверено 27 февраля 2015 г.

- ^ Райан, Шерстобитов. «Безопасность виртуализации. Часть 2» . Журнал виртуализации . Проверено 27 февраля 2015 г.

- ^ Сугано, Алан. «Безопасность и виртуализация серверов» . WindowsITPro . Архивировано из оригинала 27 февраля 2015 года . Проверено 27 февраля 2015 г.

- ^ «Уязвимость ВЕНОМА» . CrowdStrike.com . Проверено 18 октября 2016 г.

- ^ «Распространенные уязвимости виртуализации и способы снижения рисков» . Лаборатория тестирования на проникновение . 25 февраля 2013 года . Проверено 27 февраля 2015 г.

- ^ Марви, Александр; Коппен, Джереми; Ахмед, Туфаил; Лепор, Джонатан (29 сентября 2022 г.). «Плохие VIB(E)s, часть первая: исследование устойчивости новых вредоносных программ в гипервизорах ESXi» . Мандиантский блог . Архивировано из оригинала 30 сентября 2022 года . Проверено 30 сентября 2022 г.

- ^ Гринберг, Энди (29 сентября 2022 г.). «Таинственные хакеры являются объектами «гиперджекинга» для коварного шпионажа» . Проводной . Архивировано из оригинала 30 сентября 2022 года . Проверено 30 сентября 2022 г.

- ^ Хардкасл, Джессика Лайонс (29 сентября 2022 г.). «Скрытое вредоносное ПО нацелено на магазины VMware для шпионажа на уровне гипервизора» . Регистр . Архивировано из оригинала 30 сентября 2022 года . Проверено 30 сентября 2022 г.

- ^ Марви, Александр; Блаум, Грег (29 сентября 2022 г.). «Плохие VIB(E), часть вторая: обнаружение и усиление защиты в гипервизорах ESXi» . Мандиантский блог . Архивировано из оригинала 30 сентября 2022 года . Проверено 30 сентября 2022 г.