Безопасность облачных вычислений

| Часть серии о |

| Компьютерный взлом |

|---|

Безопасность облачных вычислений или, проще говоря, облачная безопасность — это широкий набор политик, технологий, приложений и средств контроля, используемых для защиты виртуализированной интеллектуальной собственности, данных, приложений, услуг и связанной с ними инфраструктуры облачных вычислений . Это поддомен компьютерной безопасности , сетевой безопасности и, в более широком смысле, информационной безопасности .

Проблемы безопасности, связанные с облаком [ править ]

Облачные вычисления и хранилища предоставляют пользователям возможность хранить и обрабатывать свои данные в сторонних центрах обработки данных . [1] Организации используют облако в различных моделях обслуживания (с такими аббревиатурами, как SaaS , PaaS и IaaS ) и моделях развертывания ( частные , общедоступные , гибридные и общественные ). [2]

Проблемы безопасности, связанные с облачными вычислениями, обычно подразделяются на две категории: как проблемы безопасности, с которыми сталкиваются поставщики облачных услуг (организации, предоставляющие программное обеспечение , платформу или инфраструктуру как услугу через облако) и проблемы безопасности, с которыми сталкиваются их клиенты (компании или организации, которые размещают приложения или хранят данные в облаке). [3] Однако ответственность является общей и часто подробно описывается в «модели общей ответственности за безопасность» или «модели общей ответственности» облачного провайдера. [4] [5] [6] Поставщик должен обеспечить безопасность своей инфраструктуры и защиту данных и приложений своих клиентов, в то время как пользователь должен принять меры для защиты своего приложения и использовать надежные пароли и меры аутентификации. [5] [6]

Когда организация решает хранить данные или размещать приложения в общедоступном облаке, она теряет возможность иметь физический доступ к серверам, на которых размещается ее информация. В результате потенциально конфиденциальные данные подвергаются риску инсайдерских атак. Согласно отчету Cloud Security Alliance за 2010 год , инсайдерские атаки входят в семерку крупнейших угроз облачных вычислений. [7] Поэтому поставщики облачных услуг должны обеспечить тщательную проверку биографических данных сотрудников, имеющих физический доступ к серверам в центре обработки данных. Кроме того, дата-центры рекомендуется регулярно проверять на предмет подозрительной активности.

В целях экономии ресурсов, сокращения затрат и поддержания эффективности поставщики облачных услуг часто хранят данные нескольких клиентов на одном сервере. В результате существует вероятность того, что личные данные одного пользователя могут просмотреть другие пользователи (возможно, даже конкуренты). Чтобы справиться с такими деликатными ситуациями, поставщики облачных услуг должны обеспечить надлежащую изоляцию данных и логическое разделение хранилищ. [2]

Широкое использование виртуализации при реализации облачной инфраструктуры создает уникальные проблемы безопасности для клиентов или арендаторов общедоступных облачных служб. [8] Виртуализация меняет взаимоотношения между ОС и базовым оборудованием — будь то вычисления, системы хранения данных или даже сети. Это вводит дополнительный уровень — виртуализацию, который сам по себе должен быть правильно настроен, управляем и защищен. [9] Особые опасения включают возможность компрометации программного обеспечения виртуализации или « гипервизора ». Хотя эти опасения в основном носят теоретический характер, они существуют. [10] Например, взлом на рабочей станции администратора с помощью управляющего ПО виртуализации может привести к выходу из строя всего центра обработки данных или его перенастройке по желанию злоумышленника.

Элементы управления облачной безопасностью [ править ]

Архитектура облачной безопасности эффективна только при наличии правильных защитных реализаций. Эффективная архитектура облачной безопасности должна учитывать проблемы, которые могут возникнуть при управлении безопасностью, и следовать всем передовым практикам, процедурам и рекомендациям для обеспечения безопасной облачной среды. Управление безопасностью решает эти проблемы с помощью элементов управления безопасностью. Эти элементы управления защищают облачные среды и предназначены для защиты любых слабых мест в системе и снижения последствий атак. Несмотря на то, что в архитектуре облачной безопасности существует множество типов элементов управления, их обычно можно найти в одной из следующих категорий:

- Средства сдерживания

- Эти средства контроля представляют собой административные механизмы, предназначенные для уменьшения атак на облачную систему и используемые для обеспечения соответствия внешним средствам контроля. Подобно предупреждающему знаку на заборе или объекте, средства сдерживания обычно снижают уровень угрозы, информируя потенциальных злоумышленников о том, что если они продолжат действовать, для них будут неблагоприятные последствия. [11] (Некоторые считают их подмножеством превентивных мер контроля.) Примерами таких мер контроля можно считать политики, процедуры, стандарты, руководящие принципы, законы и правила, которые направляют организацию в направлении обеспечения безопасности. Хотя большинство злоумышленников игнорируют такие сдерживающие средства контроля, такие средства контроля предназначены для защиты от неопытных или любопытных людей, желающих взломать ИТ-инфраструктуру организации.

- Превентивный контроль

- Основная цель превентивного контроля — укрепить систему против инцидентов, как правило, за счет уменьшения, если не полного устранения уязвимостей, а также предотвращения доступа несанкционированных злоумышленников к системе или проникновения в нее. [12] Этого можно достичь либо добавлением программного обеспечения или реализаций функций (таких как защита брандмауэра, защита конечных точек и многофакторная аутентификация), либо удалением ненужных функций, чтобы свести к минимуму поверхность атаки (как в одноядерных приложениях). Кроме того, в такой контроль включено обучение людей посредством тренингов и упражнений по вопросам безопасности, поскольку человеческая ошибка является самым слабым местом безопасности. Например, строгая аутентификация пользователей облака снижает вероятность того, что неавторизованные пользователи смогут получить доступ к облачным системам, и повышает вероятность того, что пользователи облака будут точно идентифицированы. В целом, превентивные меры контроля влияют на вероятность возникновения события, связанного с убытком, и предназначены для предотвращения или устранения подверженности систем вредоносным действиям.

- Детективное управление

- Детективные средства контроля предназначены для обнаружения и надлежащего реагирования на любые происходящие инциденты. В случае атаки система детективного контроля подаст сигнал профилактическим или корректирующим мерам для решения проблемы. Детективные меры безопасности функционируют не только во время такого действия, но и после того, как оно произошло. Мониторинг безопасности системы и сети, включая механизмы обнаружения и предотвращения вторжений, обычно используются для обнаружения атак на облачные системы и поддерживающую инфраструктуру связи. Большинство организаций приобретают или создают специальный центр управления безопасностью (SOC), члены которого постоянно контролируют ИТ-инфраструктуру организации с помощью журналов и программного обеспечения для управления информацией о безопасности и событиями (SIEM). SIEM — это решения безопасности, которые помогают организациям и командам безопасности анализировать «данные журналов в режиме реального времени для быстрого обнаружения инцидентов безопасности». [13] SIEMS – не единственные примеры детективного контроля. Существуют также средства контроля физической безопасности, системы обнаружения вторжений и инструменты защиты от вирусов и вредоносных программ, которые имеют разные функции, сосредоточенные вокруг конкретной цели обнаружения нарушений безопасности в ИТ-инфраструктуре.

- Корректирующий контроль

- Корректирующие меры уменьшают последствия инцидента, как правило, ограничивая ущерб. Такие меры контроля включают технические, физические и административные меры, которые применяются во время или после инцидента для восстановления систем или ресурсов до их предыдущего состояния после инцидента безопасности. [14] Существует множество примеров корректирующего контроля, как физического, так и технического. Например, перевыпуск карты доступа или устранение физического ущерба можно рассматривать как корректирующий контроль. Однако технические меры контроля, такие как прекращение процесса, и административные меры контроля, такие как реализация плана реагирования на инциденты, также могут считаться корректирующими мерами. Корректирующие меры направлены на восстановление и устранение любого ущерба, причиненного инцидентом безопасности или несанкционированной деятельностью. Значение необходимо для изменения функции безопасности.

Аспекты безопасности облачной

Проектирование облачной безопасности характеризуется уровнями безопасности, планированием, проектированием, программированием и передовыми практиками, которые существуют внутри системы облачной безопасности. Разработка облачной безопасности требует, чтобы составленная и визуальная модель (дизайн и пользовательский интерфейс) характеризовалась задачами внутри облака. Этот процесс разработки облачной безопасности включает в себя такие вещи, как доступ к руководителям, методы и средства управления для обеспечения безопасности приложений и информации. Он также включает в себя способы борьбы с проницаемостью, согласованностью, опасной позицией и, в целом, безопасностью. Процессы внедрения стандартов безопасности в администрирование и деятельность облака предполагают подход, который соответствует последовательным руководящим принципам и важным частям безопасности структуры. [15]

Чтобы интерес к развитию облачных технологий был жизнеспособным, компании должны осознавать различные части облака и то, как они могут влиять на них и помогать им. Эти интересы могут включать, например, инвестиции в облачные вычисления и безопасность. Это, конечно, приводит к стимулированию успеха облачных разработок.

Хотя идея облачных вычислений не нова, ассоциации все активнее поддерживают ее из-за ее гибкой масштабируемости, относительной надежности и экономичности услуг. Однако, несмотря на стремительный отказ от него в некоторых секторах и дисциплинах, исследования и статистика показывают, что ловушки, связанные с безопасностью, являются наиболее заметным препятствием на пути к его широкому отказу. [ нужна ссылка ]

Обычно рекомендуется выбирать и внедрять меры информационной безопасности в соответствии с рисками и пропорционально им, обычно путем оценки угроз, уязвимостей и воздействий. Проблемы облачной безопасности можно сгруппировать по-разному; Gartner назвал семь [16] в то время как Cloud Security Alliance выявил двенадцать проблемных областей. [17] Брокеры безопасности доступа к облаку (CASB) — это программное обеспечение, которое находится между пользователями облака и облачными приложениями и обеспечивает видимость использования облачных приложений, защиту данных и управление для мониторинга всей активности и соблюдения политик безопасности. [18]

Безопасность и конфиденциальность [ править ]

Любая служба без «защищенной» среды считается «мягкой» целью. Виртуальные серверы должны быть защищены так же, как и физический сервер, от утечки данных , вредоносного ПО и эксплуатируемых уязвимостей. «Потеря или утечка данных составляет 24,6%, а вредоносное ПО, связанное с облаком, — 3,4% угроз, вызывающих сбои в облаке». [19]

Управление идентификацией [ править ]

Каждое предприятие будет иметь собственную систему управления идентификацией для контроля доступа к информации и вычислительным ресурсам. Поставщики облачных услуг либо интегрируют систему управления идентификацией клиента в свою собственную инфраструктуру, используя технологию федерации или единого входа , либо систему идентификации на основе биометрических данных. [1] или предоставить собственную систему управления идентификацией. [20] CloudID, [1] например, обеспечивает сохраняющую конфиденциальность облачную и межкорпоративную биометрическую идентификацию. Он связывает конфиденциальную информацию пользователей с их биометрическими данными и хранит ее в зашифрованном виде. Используя метод шифрования с возможностью поиска, биометрическая идентификация выполняется в зашифрованном домене, чтобы гарантировать, что поставщик облачных услуг или потенциальные злоумышленники не получат доступ к каким-либо конфиденциальным данным или даже содержимому отдельных запросов. [1]

Физическая охрана [ править ]

Поставщики облачных услуг физически защищают ИТ- оборудование (серверы, маршрутизаторы, кабели и т. д.) от несанкционированного доступа, помех, кражи, пожаров, наводнений и т. д. и гарантируют, что основные поставки (например, электричество) достаточно надежны, чтобы свести к минимуму возможность сбоев. Обычно это достигается за счет обслуживания облачных приложений в профессионально выбранных, спроектированных, построенных, управляемых, контролируемых и обслуживаемых центрах обработки данных.

Кадровая безопасность [ править ]

Различные проблемы информационной безопасности, связанные с ИТ-специалистами и другими специалистами, связанными с облачными сервисами, обычно решаются посредством мероприятий до, во время и после трудоустройства, таких как проверка безопасности потенциальных сотрудников, повышение осведомленности о безопасности и программы обучения, а также профилактические мероприятия.

Конфиденциальность [ править ]

Поставщики услуг гарантируют, что все важные данные (например, номера кредитных карт) замаскированы или зашифрованы и что только авторизованные пользователи имеют доступ к данным во всей их полноте. Более того, цифровые удостоверения и учетные данные должны быть защищены, как и любые данные, которые поставщик собирает или предоставляет о деятельности клиентов в облаке.

Тестирование на проникновение [ править ]

Тестирование на проникновение — это процесс проведения наступательных тестов безопасности системы, службы или компьютерной сети с целью обнаружения в ней слабых мест безопасности. Поскольку облако представляет собой общую среду с другими клиентами или арендаторами, поэтапное соблюдение правил тестирования на проникновение является обязательным требованием. Сканирование и тестирование на проникновение изнутри или снаружи облака должны быть разрешены поставщиком облака. Нарушение правил допустимого использования может привести к прекращению предоставления услуги. [21]

и тестирование проникновение на Облачные уязвимости

Сканирование облака снаружи и изнутри с использованием бесплатных или коммерческих продуктов имеет решающее значение, поскольку без защищенной среды ваш сервис считается уязвимой целью. Виртуальные серверы должны быть защищены так же, как и физический сервер, от утечки данных , вредоносного ПО и эксплуатируемых уязвимостей. «Потеря или утечка данных составляют 24,6%, а вредоносное ПО, связанное с облаком, — 3,4% угроз, вызывающих сбои в облаке»

Сканирование и тестирование на проникновение изнутри или снаружи облака должны быть разрешены поставщиком облака. Поскольку облако представляет собой общую среду с другими клиентами или арендаторами, поэтапное соблюдение правил тестирования на проникновение является обязательным требованием. Нарушение политик допустимого использования может привести к прекращению работы сервиса. Некоторая ключевая терминология, которую следует усвоить при обсуждении тестирования на проникновение, — это разница между тестированием на уровне приложения и сетевом уровне. Понимание того, что требуется от вас как тестировщика, иногда является самым важным шагом в процессе. Тестирование сетевого уровня относится к тестированию, которое включает внутренние/внешние соединения, а также взаимосвязанные системы по всей локальной сети. Нередко осуществляются атаки социальной инженерии, поскольку наиболее уязвимым звеном безопасности зачастую является сотрудник.

Тестирование белого ящика

Тестирование при условии, что «злоумышленник» обладает полным знанием внутренней сети, ее устройства и реализации.

Тестирование серого ящика

Тестирование при условии, что «злоумышленник» частично знаком с внутренней сетью, ее устройством и реализацией.

Тестирование «черного ящика»

Тестирование при условии, что «злоумышленник» не имеет предварительных знаний о внутренней сети, ее конструкции и реализации.

Безопасность данных [ править ]

Существует множество угроз безопасности, связанных с облачными службами данных. Сюда входят традиционные угрозы и нетрадиционные угрозы. К традиционным угрозам относятся: прослушивание сети , незаконное вторжение и атаки типа «отказ в обслуживании», а также конкретные угрозы облачных вычислений, такие как атаки по побочным каналам, уязвимости виртуализации и злоупотребление облачными сервисами. Чтобы смягчить эти угрозы, меры безопасности часто полагаются на мониторинг трех областей триады ЦРУ. Триада ЦРУ относится к конфиденциальности (включая контроль доступа, что можно понять из следующего. [22] ), целостность и доступность.

Важно отметить, что многие эффективные меры безопасности охватывают несколько или все три категории. Например, шифрование может использоваться для предотвращения несанкционированного доступа, а также для обеспечения целостности данных). С другой стороны, резервные копии обычно обеспечивают целостность и доступность, а межсетевые экраны обеспечивают только конфиденциальность и контроль доступа. [23]

Конфиденциальность [ править ]

Конфиденциальность данных — это свойство, заключающееся в том, что содержимое данных не предоставляется и не раскрывается незаконным пользователям. Аутсорсинговые данные хранятся в облаке и находятся вне прямого контроля владельцев. Только авторизованные пользователи могут получить доступ к конфиденциальным данным, в то время как другие, включая CSP, не должны получать никакой информации о данных. Между тем, владельцы данных рассчитывают в полной мере использовать облачные службы данных, например, поиск данных, вычисление данных и совместное использование данных , без утечки содержимого данных CSP или другим злоумышленникам. Конфиденциальность означает, что данные должны храниться строго конфиденциально для владельца указанных данных.

Примером мер безопасности, обеспечивающих конфиденциальность, является шифрование, позволяющее только авторизованным пользователям получить доступ к данным. Для шифрования можно использовать парадигму симметричного или асимметричного ключа. [24]

Контроль доступа [ править ]

Контролируемость доступа означает, что владелец данных может выполнять выборочное ограничение доступа к своим данным, переданным в облако. Легальные пользователи могут быть авторизованы владельцем для доступа к данным, в то время как другие не могут получить к ним доступ без разрешения. Кроме того, желательно обеспечить детальный контроль доступа к передаваемым на аутсорсинг данным, т. е. разным пользователям должны быть предоставлены разные привилегии доступа в отношении разных фрагментов данных. Авторизация доступа должна контролироваться только владельцем в ненадежных облачных средах.

Контроль доступа также можно назвать доступностью. Хотя несанкционированный доступ должен быть строго запрещен, доступ для административных или даже потребительских целей должен быть разрешен, но также должен контролироваться. Контроль доступности и доступа гарантирует, что надлежащий объем разрешений предоставляется нужным лицам.

Честность [ править ]

Целостность данных требует поддержания и обеспечения точности и полноты данных. Владелец данных всегда ожидает, что его или его данные в облаке будут храниться правильно и надежно. Это означает, что данные не должны быть незаконно подделаны, неправильно изменены, намеренно удалены или злонамеренно сфабрикованы. Если какие-либо нежелательные операции повреждают или удаляют данные, владелец должен иметь возможность обнаружить повреждение или потерю. Кроме того, когда часть переданных на аутсорсинг данных повреждена или утеряна, пользователи данных все равно могут их восстановить. Эффективные средства контроля целостности выходят за рамки защиты от злоумышленников и также защищают данные от непреднамеренных изменений.

Примером контроля безопасности, обеспечивающего целостность, является автоматическое резервное копирование информации.

Риски и уязвимости облачных вычислений [ править ]

Хотя облачные вычисления находятся на переднем крае информационных технологий, существуют риски и уязвимости, которые следует учитывать, прежде чем полностью инвестировать в них. Для облака существуют средства контроля и службы безопасности, но, как и в случае с любой другой системой безопасности, их успех не гарантирован. Более того, некоторые риски выходят за рамки безопасности активов и могут также включать проблемы производительности и даже конфиденциальности. [25]

Проблемы конфиденциальности [ править ]

Облачные вычисления по-прежнему являются новой технологией и поэтому развиваются в относительно новых технологических структурах. В результате все облачные сервисы должны пройти оценку воздействия на конфиденциальность или PIA перед выпуском своей платформы. Потребители, которые намерены использовать облака для хранения данных своих клиентов, также должны знать об уязвимостях нефизического хранилища для частной информации. [26]

Несанкционированный доступ к интерфейсу управления [ править ]

Из-за автономного характера облака потребителям часто предоставляются интерфейсы управления для мониторинга своих баз данных. Благодаря наличию элементов управления в таком скопленном месте и легкому доступу к интерфейсу для удобства пользователей существует вероятность того, что один участник сможет получить доступ к интерфейсу управления облаком; давая им большой контроль и власть над базой данных. [27]

данных Уязвимости восстановления

Возможности облака по распределению ресурсов по мере необходимости часто приводят к тому, что ресурсы остаются в памяти и иным образом передаются другому пользователю в более позднем событии. Для этих ресурсов памяти или хранилища текущие пользователи могут получить доступ к информации, оставленной предыдущими. [27]

Интернет-уязвимости [ править ]

Для доступа к облаку требуется подключение к Интернету и, следовательно, интернет-протоколы. Таким образом, он открыт для многих уязвимостей интернет-протокола, таких как атаки «человек посередине». Кроме того, из-за сильной зависимости от подключения к Интернету в случае сбоя соединения потребители будут полностью отрезаны от любых облачных ресурсов. [27]

Уязвимости шифрования [ править ]

Криптография — это постоянно развивающаяся область и технология. То, что было безопасным 10 лет назад, по сегодняшним стандартам может считаться значительным риском безопасности. По мере развития технологий и старения старых технологий будут появляться новые методы взлома шифрования, а также фатальные недостатки в старых методах шифрования. Поставщики облачных услуг должны постоянно обновлять свое шифрование, поскольку данные, которые они обычно содержат, особенно ценны. [28]

Юридические вопросы [ править ]

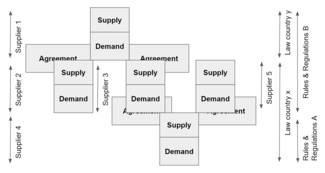

Законодательство о конфиденциальности часто варьируется от страны к стране. Поскольку информация хранится в облаке, трудно определить, под какую юрисдикцию попадают данные. Трансграничные облака особенно популярны, учитывая, что крупнейшие компании выходят за пределы нескольких стран. Другие юридические дилеммы, связанные с двусмысленностью облака, связаны с различиями в регулировании конфиденциальности между информацией, которой обмениваются между собой, и информацией, которой делятся внутри организаций. [26]

Атаки [ править ]

Существует несколько различных типов атак на облачные вычисления, один из которых до сих пор остается неиспользованным — это компрометация инфраструктуры. Хотя это и не до конца известно, оно указано как атака с наибольшей отдачей. [29] Что делает это настолько опасным, так это то, что человек, осуществляющий атаку, может получить уровень привилегий, позволяющий иметь root-доступ к машине. От подобных атак очень сложно защититься, поскольку они настолько непредсказуемы и неизвестны. Атаки этого типа также называются эксплойтами нулевого дня , потому что от них трудно защититься, поскольку уязвимости ранее были неизвестны и не проверялись до тех пор, пока атака не произошла.

DoS- атаки направлены на то, чтобы системы были недоступны для пользователей. Поскольку программное обеспечение для облачных вычислений используется большим количеством людей, предотвращение таких атак становится все труднее. Сейчас, когда облачные вычисления становятся все более популярными, это открывает новые возможности для атак из-за более широкого использования виртуализации центров обработки данных и облачных сервисов. [30]

С началом глобальной пандемии, которая началась в начале 2020 года, произошел массовый переход на удаленную работу, из-за чего компании стали более полагаться на облако. Этот масштабный сдвиг не остался незамеченным, особенно киберпреступниками и злоумышленниками, многие из которых увидели возможность атаковать облако из-за этой новой среды удаленной работы. Компаниям приходится постоянно напоминать своим сотрудникам о необходимости сохранять бдительность, особенно удаленно. Постоянно следя за новейшими мерами и политиками безопасности, сбои в общении — это лишь часть того, что эти киберпреступники ищут и на что охотятся.

Перенос работы в домохозяйство имел решающее значение для продолжения работы работников, но по мере того, как произошел переход на удаленную работу, быстро возникло несколько проблем с безопасностью. Необходимость конфиденциальности данных, использования приложений, персональных устройств и Интернета вышла на первый план. Пандемия привела к накоплению большого количества данных, особенно в секторе здравоохранения. Большие данные накапливаются в секторе здравоохранения сейчас больше, чем когда-либо, из-за растущей пандемии коронавируса. Облако должно иметь возможность безопасно организовывать данные и обмениваться ими со своими пользователями. Качество данных зависит от четырех факторов: точности, избыточности, полноты и последовательности. [31]

Пользователям пришлось задуматься о том, что огромные объемы данных распространяются по всему миру. В разных странах существуют определенные законы и правила, которые необходимо соблюдать. Различия в политике и юрисдикции приводят к риску, связанному с облаком. Теперь, когда они работают из дома, работники стали больше использовать свои личные устройства. Преступники видят в этом росте возможность эксплуатировать людей, разрабатывается программное обеспечение для заражения устройств людей и получения доступа к их облаку. Нынешняя пандемия поставила людей в ситуацию, когда они невероятно уязвимы и подвержены атакам. Переход на удаленную работу был настолько внезапным, что многие компании просто оказались не готовы справиться с задачами и последующей рабочей нагрузкой, в которой они оказались глубоко укоренившимися. Необходимо принять более жесткие меры безопасности, чтобы ослабить вновь возникшую напряженность внутри организаций.

Атаки, которые могут быть совершены на системы облачных вычислений, включают атаки «человек посередине» , фишинговые атаки, атаки аутентификации и атаки вредоносных программ. Одной из крупнейших угроз считаются атаки вредоносных программ, таких как троянские кони .

Недавнее исследование, проведенное в 2022 году, показало, что метод внедрения троянского коня представляет собой серьезную проблему, оказывающую вредное воздействие на системы облачных вычислений. Троянская атака на облачные системы пытается внедрить в систему приложение или службу, которая может повлиять на облачные службы, изменив или остановив их функциональные возможности. Когда облачная система определяет атаки как законные, выполняется услуга или приложение, которое может повредить и заразить облачную систему. [32]

Шифрование [ править ]

Некоторые передовые алгоритмы шифрования , применяемые в облачных вычислениях, повышают защиту конфиденциальности. В практике, называемой крипто-уничтожением , ключи можно просто удалить, когда данные больше не используются.

Шифрование на основе атрибутов (ABE) [ править ]

Шифрование на основе атрибутов — это тип шифрования с открытым ключом , при котором секретный ключ пользователя и зашифрованный текст зависят от атрибутов (например, страны, в которой он живет, или типа его подписки). В такой системе расшифровка зашифрованного текста возможна только в том случае, если набор атрибутов пользовательского ключа совпадает с атрибутами зашифрованного текста.

Некоторые из сильных сторон шифрования на основе атрибутов заключаются в том, что оно пытается решить проблемы, существующие в текущих реализациях инфраструктуры открытых ключей (PKI) и шифрования на основе идентификации (IBE). Полагаясь на атрибуты, ABE позволяет избежать необходимости напрямую делиться ключами, как в случае с PKI, а также необходимости знать личность получателя, как в случае с IBE.

За эти преимущества приходится платить, поскольку ABE страдает от проблемы перераспределения ключей дешифрования. Поскольку ключи дешифрования в ABE содержат только информацию о структуре доступа или атрибутах пользователя, проверить фактическую личность пользователя сложно. Таким образом, злоумышленники могут намеренно раскрыть информацию о своих атрибутах, чтобы неавторизованные пользователи могли имитировать ее и получить доступ. [33]

Политика шифрования текста ABE (CP-ABE) [ править ]

Политика шифрования ABE (CP-ABE) — это тип шифрования с открытым ключом. В CP-ABE стратегией доступа управляет шифратор. Основная исследовательская работа CP-ABE сосредоточена на разработке структуры доступа. Схема шифрования на основе атрибутов политики шифрования состоит из четырех алгоритмов: установка, шифрование, создание ключей и расшифровка. [34] Алгоритм установки принимает параметры безопасности и описание вселенной атрибутов в качестве входных данных и выводит общедоступные параметры и главный ключ. Алгоритм шифрования принимает данные в качестве входных данных. Затем он шифрует его для создания зашифрованного текста, который сможет расшифровать только пользователь, обладающий набором атрибутов, удовлетворяющих структуре доступа. Затем алгоритм KeyGen использует главный ключ и атрибуты пользователя для разработки закрытого ключа. Наконец, алгоритм дешифрования принимает в качестве входных данных общедоступные параметры, зашифрованный текст, закрытый ключ и атрибуты пользователя. Используя эту информацию, алгоритм сначала проверяет, соответствуют ли атрибуты пользователей структуре доступа, а затем расшифровывает зашифрованный текст для возврата данных.

Ключевая политика ABE (KP-ABE) [ править ]

Шифрование на основе атрибутов с ключевой политикой, или KP-ABE, является важным типом шифрования на основе атрибутов . KP-ABE позволяет отправителям шифровать свои сообщения с помощью набора атрибутов, как и любая другая система шифрования на основе атрибутов. Затем для каждого шифрования генерируются частные ключи пользователя, которые содержат алгоритмы дешифрования для расшифровки сообщения, и эти частные ключи пользователя предоставляют пользователям доступ к конкретным сообщениям, которым они соответствуют. В системе KP-ABE зашифрованные тексты или зашифрованные сообщения помечаются создателями набором атрибутов, в то время как личные ключи пользователя выдаются, которые определяют, какой тип зашифрованного текста может расшифровать ключ. [35] Закрытые ключи определяют, какие зашифрованные тексты может расшифровать пользователь. [36] В KP-ABE наборы атрибутов используются для описания зашифрованных текстов, а закрытые ключи связаны с указанной политикой, которую пользователи будут использовать для расшифровки зашифрованных текстов. Недостаток KP-ABE заключается в том, что в KP-ABE шифратор не контролирует, кто имеет доступ к зашифрованным данным, за исключением описательных атрибутов, что создает зависимость от эмитента ключа, предоставляющего или запрещающего доступ пользователям. Следовательно, создание других систем ABE, таких как шифрование на основе атрибутов политики шифрованного текста. [37]

Полностью гомоморфное шифрование (FHE) [ править ]

Полностью гомоморфное шифрование — это криптосистема, которая поддерживает произвольные вычисления над зашифрованным текстом, а также позволяет вычислять сумму и произведение зашифрованных данных без расшифровки. Еще одна интересная особенность полностью гомоморфного шифрования, или сокращенно FHE, заключается в том, что оно позволяет выполнять операции без необходимости использования секретного ключа. [38] FHE связан не только с облачными вычислениями, но и с электронным голосованием. Полностью гомоморфное шифрование оказалось особенно полезным при разработке облачных вычислений и вычислительных технологий. Однако по мере развития этих систем потребность в облачной безопасности также возросла. FHE стремится обеспечить безопасность передачи данных, а также хранение облачных вычислений с помощью своих алгоритмов шифрования. [39] Его цель — стать гораздо более безопасным и эффективным методом шифрования в более крупных масштабах, способным справиться с огромными возможностями облака.

Шифрование с возможностью поиска (SE) [ править ]

Шифрование с возможностью поиска — это криптографическая система, которая предлагает функции безопасного поиска по зашифрованным данным. [40] [41] Схемы SE можно разделить на две категории: SE, основанные на криптографии с секретным ключом (или симметричным ключом), и SE, основанные на криптографии с открытым ключом. Чтобы повысить эффективность поиска, SE с симметричным ключом обычно создает индексы ключевых слов для ответа на запросы пользователей. Это имеет очевидный недостаток, заключающийся в предоставлении мультимодальных маршрутов доступа для несанкционированного получения данных в обход алгоритма шифрования путем применения к платформе альтернативных параметров в общей облачной среде. [42]

Соответствие [ править ]

Многочисленные законы и правила, касающиеся хранения и использования данных. В США к ним относятся законы о конфиденциальности или защите данных, Стандарт безопасности данных индустрии платежных карт (PCI DSS), Закон о переносимости и подотчетности медицинского страхования (HIPAA), Закон Сарбейнса-Оксли , Федеральный закон об управлении информационной безопасностью 2002 года (FISMA). и Закон о защите конфиденциальности детей в Интернете 1998 года , среди других. Подобные стандарты существуют и в других юрисдикциях, например, сингапурский стандарт многоуровневой облачной безопасности .

Подобные законы могут применяться в разных правовых юрисдикциях и могут весьма заметно отличаться от тех, которые применяются в США. Пользователям облачных услуг часто может потребоваться знать о юридических и нормативных различиях между юрисдикциями. Например, данные, хранящиеся у поставщика облачных услуг, могут находиться, скажем, в Сингапуре и зеркально отражаться в США. [43]

Многие из этих правил предусматривают определенные меры контроля (например, строгие меры контроля доступа и контрольные журналы) и требуют регулярной отчетности. Клиенты облачных услуг должны гарантировать, что их поставщики облачных услуг надлежащим образом выполняют такие требования, что позволяет им выполнять свои обязательства, поскольку в значительной степени они сохраняют ответственность.

- Непрерывность бизнеса и восстановление данных

- Поставщики облачных услуг имеют планы обеспечения непрерывности бизнеса и восстановления данных , чтобы гарантировать сохранение обслуживания в случае стихийного бедствия или чрезвычайной ситуации и восстановление любых потерь данных. [44] Эти планы могут быть переданы клиентам и проверены ими, что в идеале согласуется с собственными механизмами обеспечения непрерывности работы клиентов. Могут быть уместны совместные учения по обеспечению непрерывности, например, имитирующие крупный сбой в сети Интернет или электроснабжении.

- Журнал и контрольный журнал

- Помимо создания журналов и журналов аудита , поставщики облачных услуг работают со своими клиентами, чтобы гарантировать, что эти журналы и журналы аудита надлежащим образом защищены, поддерживаются столько, сколько требует клиент, и доступны для целей судебно-медицинской экспертизы (например, eDiscovery ). .

- Уникальные требования соответствия

- Помимо требований, которым подчиняются клиенты, центры обработки данных, используемые поставщиками облачных услуг, также могут подвергаться требованиям соответствия. Использование поставщика облачных услуг (CSP) может привести к дополнительным проблемам безопасности в отношении юрисдикции данных, поскольку данные клиента или арендатора могут не оставаться в одной системе, в том же центре обработки данных или даже в облаке одного и того же поставщика. [45]

- Европейского Союза GDPR ввел новые требования к соблюдению требований к данным клиентов.

и договорные вопросы Юридические

Помимо проблем безопасности и соответствия, перечисленных выше, поставщики облачных услуг и их клиенты будут согласовывать условия ответственности (например, оговаривающие, как будут разрешаться инциденты, связанные с потерей или компрометацией данных), интеллектуальной собственности и прекращения обслуживания (когда данные и заявки в конечном итоге возвращаются заказчику). Кроме того, существуют соображения по поводу получения данных из облака, которые могут быть вовлечены в судебные разбирательства. [46] Эти вопросы обсуждаются в соглашениях об уровне обслуживания (SLA).

Публичные записи [ править ]

Юридические вопросы могут также включать требования к ведению документации в государственном секторе , где многие агентства по закону обязаны хранить и предоставлять электронные записи определенным образом. Это может быть определено законодательством, или закон может требовать от агентств соблюдения правил и практики, установленных агентством по ведению учета. Государственные учреждения, использующие облачные вычисления и хранилища, должны учитывать эти опасения.

См. также [ править ]

Ссылки [ править ]

- ↑ Перейти обратно: Перейти обратно: а б с д Хагигат, Мохаммед; Зонуз, Саман; Абдель-Мотталеб, Мохамед (ноябрь 2015 г.). «CloudID: надежная облачная и межкорпоративная биометрическая идентификация». Экспертные системы с приложениями . 42 (21): 7905–7916. дои : 10.1016/j.eswa.2015.06.025 . S2CID 30476498 .

- ↑ Перейти обратно: Перейти обратно: а б Шринивасан, Мадхан Кумар; Сарукеси, К.; Родригес, Пол; Манодж, М. Сай; Ревати, П. (2012). «Современная таксономия безопасности облачных вычислений». Материалы Международной конференции по достижениям в области вычислений, коммуникаций и информатики - ICACCI '12 . стр. 470–476. дои : 10.1145/2345396.2345474 . ISBN 978-1-4503-1196-0 . S2CID 18507025 .

- ^ «Болотные вычисления, они же облачные вычисления» . Журнал веб-безопасности. 28 декабря 2009 г. Архивировано из оригинала 31 августа 2019 г. Проверено 25 января 2010 г.

- ^ «Матрица управления облаком v4» (xlsx) . Альянс облачной безопасности. 15 марта 2021 г. Проверено 21 мая 2021 г.

- ↑ Перейти обратно: Перейти обратно: а б Тоцци, К. (24 сентября 2020 г.). «Как избежать ошибок модели общей ответственности за облачную безопасность» . Блог Пал-Альто . Пало-Альто Сети . Проверено 21 мая 2021 г.

- ^ «Основные угрозы облачным вычислениям, версия 1.0» (PDF) . Альянс облачной безопасности. Март 2010 года . Проверено 19 сентября 2020 г.

- ^ Винклер, Вик. «Облачные вычисления: проблемы безопасности виртуального облака» . Журнал Technet, Microsoft . Проверено 12 февраля 2012 г.

- ^ Хики, Кэтлин (18 марта 2010 г.). «Темное облако: исследование выявило риски безопасности в виртуализации» . Новости государственной безопасности. Архивировано из оригинала 30 января 2012 года . Проверено 12 февраля 2012 г.

- ^ Винклер, Иоахим Р. (2011). Защита облака: методы и тактика облачной компьютерной безопасности . Эльзевир. п. 59. ИСБН 978-1-59749-592-9 .

- ^ Андресс, Джейсон (2014). «Физическая безопасность». Основы информационной безопасности . стр. 131–149. дои : 10.1016/B978-0-12-800744-0.00009-9 . ISBN 978-0-12-800744-0 .

- ^ Добродетель, Тимоти; Рейни, Джастин (2015). «Оценка информационных рисков». Учебное пособие HCISPP . стр. 131–166. дои : 10.1016/B978-0-12-802043-2.00006-9 . ISBN 978-0-12-802043-2 .

- ↑ Мартурано, Г. (4 декабря 2020b). Детективный контроль безопасности. Получено 1 декабря 2021 г. с https://lifars.com/2020/12/detective-security-controls/ .

- ↑ Валковски, Д. (22 августа 2019 г.). Что такое контроль безопасности? Получено 1 декабря 2021 г. с https://www.f5.com/labs/articles/education/what-are-security-controls .

- ^ «Архитектура облачной безопасности» . ООО «ГайдПойнт Секьюрити». 2023 . Проверено 6 декабря 2023 г.

- ^ «Gartner: Семь рисков безопасности облачных вычислений» . Инфомир . 2 июля 2008 г. Проверено 25 января 2010 г.

- ^ «Основные угрозы облачным вычислениям плюс: отраслевая аналитика» . Альянс облачной безопасности. 20 октября 2017 г. Проверено 20 октября 2018 г.

- ^ «Что такое CASB (брокер безопасности доступа к облаку)?» . ШифрОблако. Архивировано из оригинала 31 августа 2018 г. Проверено 30 августа 2018 г.

- ^ Ахмад Дахари бин Ярно; Шахрин бин Бахаром; Марьям Шахпасанд (2017). «Ограничения и проблемы тестирования облачной безопасности» (PDF) . Журнал прикладных технологий и инноваций . 1 (2): 89–90.

- ^ Чиковски, Э. (25 октября 2013 г.). «Управление идентификацией в облаке» . ООО "Информа" . Проверено 6 декабря 2013 г.

- ^ Гуарда, Тереза; Ороско, Уолтер; Аугусто, Мария Фернанда; Морилло, Джованна; Наваррете, Сильвия Аревало; Пинто, Филипе Мота (2016). «Тестирование проникновения в виртуальных средах». Материалы 4-й Международной конференции по информационной и сетевой безопасности - ICINS'16 . стр. 9–12. дои : 10.1145/3026724.3026728 . ISBN 978-1-4503-4796-9 . S2CID 14414621 .

- ^ Тан, Цзюнь; Цуй, Ён; Ли, Ци; Рен, Куи; Лю, Цзянчуань; Буя, Раджкумар (28 июля 2016 г.). «Обеспечение безопасности и сохранения конфиденциальности облачных служб данных». Обзоры вычислительной техники ACM . 49 (1): 1–39. дои : 10.1145/2906153 . S2CID 11126705 .

- ^ «Конфиденциальность, целостность и доступность — триада ЦРУ» . СертМайк . 04.08.2018 . Проверено 27 ноября 2021 г.

- ^ Тебризчи, Хамед; Кучаки Рафсанджани, Маржан (декабрь 2020 г.). «Опрос проблем безопасности в облачных вычислениях: проблемы, угрозы и решения» . Журнал суперкомпьютеров . 76 (12): 9493–9532. дои : 10.1007/s11227-020-03213-1 . S2CID 255070071 .

- ^ Кэрролл, Мариана; ван дер Мерве, Альта; Коце, Паула (август 2011 г.). «Безопасные облачные вычисления: преимущества, риски и средства контроля». 2011 Информационная безопасность для Южной Африки . стр. 1–9. CiteSeerX 10.1.1.232.2868 . дои : 10.1109/ISSA.2011.6027519 . ISBN 978-1-4577-1481-8 . S2CID 6208118 .

- ↑ Перейти обратно: Перейти обратно: а б Свантессон, Дэн; Кларк, Роджер (июль 2010 г.). «Конфиденциальность и потребительские риски в облачных вычислениях». Обзор компьютерного права и безопасности . 26 (4): 391–397. дои : 10.1016/j.clsr.2010.05.005 . hdl : 1885/57037 . S2CID 62515390 .

- ↑ Перейти обратно: Перейти обратно: а б с Гробауэр, Бернд; Валлошек, Тобиас; Стокер, Эльмар (март 2011 г.). «Понимание уязвимостей облачных вычислений». Безопасность IEEE Конфиденциальность . 9 (2): 50–57. дои : 10.1109/MSP.2010.115 . S2CID 1156866 .

- ^ Рукавицын Андрей Н.; Борисенко Константин А.; Холод, Иван Иванович; Шоров, Андрей В. (2017). «Метод обеспечения конфиденциальности и целостности данных в облачных вычислениях». 2017 XX Международная конференция IEEE по мягким вычислениям и измерениям (SCM) . стр. 272–274. дои : 10.1109/SCM.2017.7970558 . ISBN 978-1-5386-1810-3 . S2CID 40593182 .

- ^ Яо, Хуэйпин; Шин, Дунван (2013). «На пути к предотвращению атак на телефон Android с помощью QR-кода с помощью предупреждений безопасности». Материалы 8-го симпозиума ACM SIGSAC по информационной, компьютерной и коммуникационной безопасности - ASIA CCS '13 . п. 341. дои : 10.1145/2484313.2484357 . ISBN 9781450317672 . S2CID 1851039 .

- ^ Икбал, Салман; Мэт Киа, мисс Лайха; Дхагиги, Бабак; Хусейн, Музаммил; Хан, Сулеман; Хан, Мухаммад Хуррам; Раймонд Чу, Ким-Кван (октябрь 2016 г.). «Об атаках на облачную безопасность: классификация и обнаружение и предотвращение вторжений как услуга». Журнал сетевых и компьютерных приложений . 74 : 98–120. дои : 10.1016/j.jnca.2016.08.016 . S2CID 9060910 .

- ^ Алашаб, Зияд Р.; Анбар, Мохаммед; Сингх, Манмит Махинджит; Леау, Ю-Бэн; Аль-Сай, Захер Али; Абу Альхайджа, Сами (март 2021 г.). «Влияние кризиса пандемии коронавируса на технологии и приложения облачных вычислений» . Журнал электронной науки и технологий . 19 (1): 100059. doi : 10.1016/j.jnlest.2020.100059 .

- ^ Канакер, Хасан; Абдель Карим, Надер; АБ Аввад, Самер; ХА Исмаил, Нурул; Зраку, Джамал; М.Ф. Аль Али, Абдулла (20 декабря 2022 г.). «Обнаружение заражения троянскими конями в облачной среде с использованием машинного обучения» . Международный журнал интерактивных мобильных технологий . 16 (24): 81–106. дои : 10.3991/ijim.v16i24.35763 .

- ^ Сюй, Шэнминь; Юань, Цзямин; Сюй, Гуовэнь; Ли, Инцзю; Лю, Симэн; Чжан, Инхуэй; Ин, Цзобин (октябрь 2020 г.). «Эффективное шифрование на основе атрибутов политики зашифрованного текста с возможностью отслеживания черного ящика» . Информационные науки . 538 : 19–38. дои : 10.1016/j.ins.2020.05.115 . S2CID 224845384 .

- ^ Бетанкур, Джон; Сахай, Амит; Уотерс, Брент (май 2007 г.). «Шифрование на основе атрибутов политики зашифрованного текста» (PDF) . Симпозиум IEEE по безопасности и конфиденциальности 2007 г. (SP '07) . Симпозиум IEEE 2007 г. по безопасности и конфиденциальности (SP '07). стр. 321–334. дои : 10.1109/СП.2007.11 . ISBN 978-0-7695-2848-9 . S2CID 6282684 .

- ^ Ван, Чанцзи; Луо, Цзяньфа (2013). «Эффективная схема шифрования на основе атрибутов ключевой политики с постоянной длиной зашифрованного текста» . Математические проблемы в технике . 2013 : 1–7. дои : 10.1155/2013/810969 . S2CID 55470802 .

- ^ Ван, Чанг-Цзи; Ло, Цзянь-Фа (ноябрь 2012 г.). «Схема шифрования на основе атрибутов ключевой политики с зашифрованным текстом постоянного размера». 2012 Восьмая Международная конференция по вычислительному интеллекту и безопасности . стр. 447–451. дои : 10.1109/СНГ.2012.106 . ISBN 978-1-4673-4725-9 . S2CID 1116590 .

- ^ Бетанкур, Джон; Сахай, Амит; Уотерс, Брент (май 2007 г.). «Шифрование на основе атрибутов политики зашифрованного текста» (PDF) . Симпозиум IEEE по безопасности и конфиденциальности 2007 г. (SP '07) . Симпозиум IEEE 2007 г. по безопасности и конфиденциальности (SP '07). стр. 321–334. дои : 10.1109/СП.2007.11 . ISBN 978-0-7695-2848-9 . S2CID 6282684 .

- ^ Армкнехт, Фредерик; Катценбайссер, Стефан; Питер, Андреас (2012). «Гомоморфное шифрование сдвигового типа и его применение к полностью гомоморфному шифрованию» (PDF) . Прогресс в криптологии — AFRICACRYPT 2012 . Конспекты лекций по информатике. Том. 7374. стр. 234–251. дои : 10.1007/978-3-642-31410-0_15 . ISBN 978-3-642-31409-4 .

- ^ Чжао, Фэн; Ли, Чао; Лю, Чун Фэн (2014). «Решение для обеспечения безопасности облачных вычислений, основанное на полностью гомоморфном шифровании». 16-я Международная конференция по передовым коммуникационным технологиям . стр. 485–488. дои : 10.1109/icact.2014.6779008 . ISBN 978-89-968650-3-2 . S2CID 20678842 .

- ^ Ван, Цянь; Он, Мэйци; Ду, Минсинь; Чоу, Шерман С.М.; Лай, Рассел В.Ф.; Цзоу, Цинь (1 мая 2018 г.). «Шифрование с возможностью поиска по многофункциональным данным». Транзакции IEEE для надежных и безопасных вычислений . 15 (3): 496–510. дои : 10.1109/TDSC.2016.2593444 . S2CID 13708908 .

- ^ Сахаини, Т. (2016). «Повышение безопасности современных ИКТ-систем с помощью мультимодальной биометрической криптосистемы и непрерывной аутентификации пользователей». Международный журнал информационной и компьютерной безопасности . 8 (1): 55. doi : 10.1504/IJICS.2016.075310 .

- ^ «Управление юридическими рисками, возникающими при использовании облачных вычислений» . ДЛА Пайпер. 29 августа 2014 года . Проверено 22 ноября 2014 г.

- ^ «Пришло время изучить преимущества облачного аварийного восстановления» . Dell.com. Архивировано из оригинала 15 мая 2012 г. Проверено 26 марта 2012 г.

- ^ Винклер, Иоахим Р. (2011). Защита облака: методы и тактика облачной компьютерной безопасности . Эльзевир. стр. 65, 68, 72, 81, 218–219, 231, 240. ISBN. 978-1-59749-592-9 .

- ^ Адамс, Ричард (2013). «Появление облачных хранилищ и необходимость новой модели процесса цифровой криминалистики» (PDF) . В Руане, Кейюн (ред.). Киберпреступность и облачная криминалистика: приложения для процессов расследования . Справочник по информатике. стр. 79–104. ISBN 978-1-4666-2662-1 .

Дальнейшее чтение [ править ]

- Моубрей, Миранда (15 апреля 2009 г.). «Туман над Гримпенской трясиной: облачные вычисления и закон» . СКРИПТ-ред . 6 (1): 132–146. дои : 10.2966/scrip.060109.132 .

- Мэзер, Тим; Кумарасвами, Субра; Латиф, Шахед (2009). Облачная безопасность и конфиденциальность: корпоративный взгляд на риски и соблюдение требований . O'Reilly Media, Inc. ISBN 9780596802769 .

- Винклер, Вик (2011). Защита облака: методы и тактика облачной компьютерной безопасности . Эльзевир. ISBN 9781597495929 .

- Оттенхаймер, Дави (2012). Защита виртуальной среды: как защитить предприятие от атак . Уайли. ISBN 9781118155486 .

- BS ISO/IEC 27017 : «Информационные технологии. Методы обеспечения безопасности. Кодекс практики управления информационной безопасностью на основе ISO/IEC 27002 для облачных сервисов». (2015)

- BS ISO/IEC 27018 : «Информационные технологии. Методы обеспечения безопасности. Правила защиты личной информации (PII) в общедоступных облаках, действующих в качестве процессоров PII». (2014)

- BS ISO/IEC 27036-4 : «Информационные технологии. Методы обеспечения безопасности. Информационная безопасность в отношениях с поставщиками. Рекомендации по безопасности облачных сервисов» (2016 г.)

Внешние ссылки [ править ]

- Альянс облачной безопасности

- Облачная безопасность Check Point

- Решения облачной безопасности

- Почему облачная безопасность требует нескольких уровней

- Руководство для начинающих по облачной безопасности

- Руководство Министерства обороны США по требованиям безопасности облачных вычислений (CC SRG)

Архив [ править ]

- Архивировано 21 октября 2018 г. в Wayback Machine.