KWallet

| |

| Разработчик(и) | ГДЕ |

|---|---|

| Стабильная версия | 5.247.0 [1] |

| Репозиторий | github |

| Написано в | В основном C++ ( Qt ), немного C |

| Операционная система | Кросс-платформенный |

| Тип | |

| Лицензия | Различные LGPL [а] |

| Веб-сайт | приложения |

KDE Wallet Manager (KWallet) — это бесплатное программное обеспечение для управления паролями с открытым исходным кодом, написанное на C++ для операционных систем UNIX. KDE Wallet Manager работает в ОС на базе Linux, и его основной функцией является хранение зашифрованных паролей в кошельках KDE. [2] Основная функция менеджера кошелька KDE (KWallet) — собирать учетные данные пользователя, такие как пароли или идентификаторы, и шифровать их с помощью алгоритма симметричного блочного шифрования Blowfish или шифрования GNU Privacy Guard .

Установка

[ редактировать ]KDE Wallet Manager (KWallet) требует ОС на базе Linux и KDE Software Compilation, среды рабочего стола такой как Kubuntu. [3]

Расширения браузера

[ редактировать ]Менеджер KDE Wallet (KWallet) может быть интегрирован с различными веб-браузерами, включая Chrome, Opera и Edge.

Чтобы использовать интеграцию менеджера кошелька KDE (KWallet) в Google Chrome или любых других браузерах на основе Chromium, пользователю необходимо запустить браузер с аргументом --password-store=kwallet5 или --password-store=detect . [4]

Исторически для Firefox существовало отдельное дополнение. Это дополнение позволяет пользователям хранить пароли внутри себя через менеджер кошелька KDE (KWallet) вместо менеджера паролей Firefox по умолчанию.

С момента выпуска Firefox v57 и перехода от расширения на основе XUL к WebExtensions не было попыток создать новое дополнение для поддержки нового Firefox.

Konqueror и Falkon, официальный веб-браузер K Desktop Environment (KDE), содержат менеджер KDE Wallet (KWallet) для хранения конфиденциальных паролей в зашифрованном виде.

API

[ редактировать ]API-интерфейсы KDE Wallet Manager запускают события аутентификации, когда приложение делает запрос через протокол Desktop Communications (DCOP), который является основным механизмом межпроцессного взаимодействия (IPC) KDE, который вызывает отображение диалогового окна пароля для приложения. Это приведет к запуску диалогового окна пароля процессом демона KDE. Пользователи могут либо отменить диалоговое окно, которое закроет приложение, либо заполнить поле пароля. Если поле пароля заполнено, кошелек откроется автоматически. Доступ к протоколу связи рабочего стола KDE Wallet Manager (DCOP) возможен только локально, поскольку это протокол межпроцессного взаимодействия (IPC), который обрабатывается через локальные сокеты UNIX. [5]

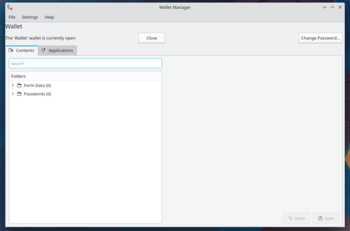

графический интерфейс

[ редактировать ]В графическом интерфейсе KDE Wallet Manager пользователи могут управлять каждым назначенным им кошельком и паролем.

KDE Wallet Manager позволяет пользователям сохранять или удалять кошельки, а пользователи могут определять, какие приложения кошелька следует просматривать при попытке доступа к сохраненному паролю. [5]

Ниже приведены списки действий, которые пользователи могут выполнять в графическом интерфейсе менеджера кошелька KDE (KWallet):

- Создать новый кошелек

- Изменить кошелек по умолчанию

- Заблокировать кошелек

- Храните пароли в кошельке

- Разблокировать пароль кошелька

- Обновить информацию о кошельке

- Просмотр сохраненных паролей в Кошельке [5]

Кошельки

[ редактировать ]

Кошелек — это термин для хранения паролей, используемый в программном обеспечении KDE Wallet Manager. Кошельки могут быть созданы пользователем вручную или предложены в диалоговом окне, когда пользователь вводит пароль в любой среде рабочего стола KDE или на веб-сайте. После создания кошелек может хранить различные пароли и контролируется одним мастер-паролем. Таким образом, пользователям не нужно запоминать различные пароли, вместо этого они могут просто управлять ими, запомнив один мастер-пароль для кошелька. Кошелек по умолчанию называется «kdewallet», и при необходимости пользователи могут создавать свои собственные.

Управление кошельками

[ редактировать ]Пользователи могут управлять кошельками в собственном окне KDE Wallet Manager. Упаковку или объединение кошельков можно выполнить путем перетаскивания. Если пользователь хочет экспортировать информацию в другие места, например на флэш-накопители, это окно позволяет пользователю выбрать, экспортировать ли данные в зашифрованном виде или нет. Указав главный пароль, пользователь может аналогичным образом импортировать зашифрованные данные.

Также возможна настройка предпочтений кошельков: пользователь может установить определенные кошельки в качестве кошельков по умолчанию. Настройка закрытия кошелька позволяет пользователю закрыть кошелек после:

- Закрыть, если не используется в течение

- Закрыть при запуске заставки

- Закрыть, когда приложение перестанет его использовать

Шифрование пароля

[ редактировать ]Данные, хранящиеся в менеджере кошелька KDE, можно зашифровать двумя основными способами. Алгоритм GNU Privacy Guard (GnuPG или GPG) используется, если в операционной системе пользователя на базе Linux установлена библиотека GnuPG Made Easy. В противном случае используется алгоритм симметричного блочного шифрования Blowfish. [6]

Алгоритм симметричного блочного шифрования Blowfish

[ редактировать ]Менеджер кошелька KDE шифрует данные, хранящиеся в кошельке, с использованием алгоритма симметричного блочного шифрования Blowfish в режиме CBC. Для защиты информации пользователя зашифрованные данные Blowfish аутентифицируются с помощью алгоритма хеширования SHA-1.

Шифрование Blowfish менеджера KDE Wallet обеспечивает более быстрое шифрование по сравнению с Khufu, RC5, DES, IDEA и Trip-DES. Blowfish шифрует со скоростью 18 тактов на байт в 32-битных микропроцессорах.

Алгоритм Blowfish менеджера KDE Wallet может выполняться в памяти в пределах 5 КБ, а простую структуру легко реализовать и легко определить надежность алгоритма. Алгоритм имеет переменную длину ключа, которая может достигать 448 байт, и позволяет выполнять базовые операции сложения слов и операции XOR. [7]

Шифрование GNU Privacy Guard

[ редактировать ]Пользователи могут создать кошелек на базе GNU Privacy Guard (GnuPG или GPG) для хранения особо конфиденциальных паролей. Для этого пользователям необходимо установить библиотеку GnuPG Made Easy. Если библиотека установлена и как только программное обеспечение обнаружит GNU Privacy Guard (GnuPG или GPG), пользователям будет предложено выбрать ключ для нового кошелька. [6] Пользователь по-прежнему может шифровать пароли с помощью алгоритма симметричного блочного шифрования Blowfish, поскольку библиотека шифрования GNU Privacy Guard включает алгоритм симметричного блочного шифрования DSA/Blowfish. [8]

Безопасность менеджера KDE Wallet

[ редактировать ]Использование менеджера кошелька KDE (KWallet) может упростить управление паролями, но не обеспечивает более высоких условий безопасности для системы пользователя. Вместо получения других паролей пользователя злоумышленники могут получить мастер-пароль для кошельков пользователя через компьютер пользователя.

Поскольку каталог зашифрованных файлов менеджера кошелька KDE (KWallet) расположен в предсказуемых файлах, он может быть уязвим для вирусов или червей, которые запрограммированы на атаку самой системы управления паролями. [5]

Известные уязвимости

[ редактировать ]- Хеш-функция SHA-1, используемая в менеджере кошелька KDE (KWallet), криптографически взломана. Google и CWI Amsterdam доказали, что два идентичных дайджеста SHA-1 отображают два разных PDF-контента. Различные компании, включая Microsoft, прекратили поддержку SHA-1; однако менеджер кошелька KDE (KWallet) использует SHA512 в версиях выше 4.13 или с подключаемым модулем аутентификации или использует хэш-функцию SHA-1.

- «kwallet-pam в KDE KWallet до версии 5.12.6 позволяет локальным пользователям получать право собственности на произвольные файлы посредством атаки по символическим ссылкам». [ нужна ссылка ]

- «fishProtocol::installConnection в fish/fish.cpp в KDE kio-extras до 20.04.0 выполняет вызов кэша аутентификации, даже если пользователь не установил опцию KeepPassword. Это может привести к непреднамеренному сохранению пароля в KWallet». [ нужна ссылка ]

- «kwalletd в KWallet до версии KDE Applications 14.12.0 использует Blowfish с режимом ECB вместо режима CBC при шифровании хранилища паролей, что облегчает злоумышленникам подбор паролей с помощью атаки кодовой книги». [ нужна ссылка ]

- «SHA-1 не является устойчивым к коллизиям, что облегчает контекстно-зависимым злоумышленникам проведение спуфинговых атак, о чем свидетельствуют атаки с использованием SHA-1 в TLS 1.2. ПРИМЕЧАНИЕ. Этот CVE существует для предоставления общего идентификатора для ссылки. эта проблема SHA-1 сама по себе не является технологической рекомендацией». [9]

- «Проблема была обнаружена в пароле-store.sh при проходе в Simple Password Store версий 1.7.x до 1.7.2. Процедура проверки подписи анализирует выходные данные GnuPG с неполным регулярным выражением, что позволяет удаленным злоумышленникам подделывать подписи файлов в конфигурации. файлы и сценарии расширения. Изменение файла конфигурации позволяет злоумышленнику внедрить дополнительные ключи шифрования, находящиеся под его контролем, тем самым раскрывая злоумышленнику пароли. Изменение сценариев расширения позволяет злоумышленнику выполнить произвольный код». [10]

- «В GnuPG 2.2.21 и 2.2.22 (и Gpg4win 3.1.12) происходит переполнение массива, что приводит к сбою или, возможно, неуказанному другому воздействию, когда жертва импортирует ключ OpenPGP злоумышленника, и этот ключ имеет настройки AEAD. Переполнение вызвано ошибкой g10/key-check.c. ПРИМЕЧАНИЕ. GnuPG 2.3.x не затрагивается. GnuPG 2.2.23 является фиксированной версией». [11]

- «Был обнаружен недостаток в способе подделки подписей сертификатов с использованием коллизий, обнаруженных в алгоритме SHA-1. Злоумышленник мог использовать эту слабость для создания поддельных подписей сертификатов. Эта проблема затрагивает версии GnuPG до 2.2.18». [12]

- «GnuPG 1.x до 1.4.16 генерирует ключи RSA, используя последовательности введений с определенными шаблонами, которые вводят побочный канал, который позволяет физически находящимся в непосредственной близости злоумышленникам извлекать ключи RSA посредством атаки с выбранным зашифрованным текстом и акустического криптоанализа во время расшифровки. ПРИМЕЧАНИЕ: приложения Обычно не ожидается защиты от акустических атак по побочным каналам, поскольку, возможно, ответственность за это лежит на физическом устройстве. Соответственно, проблемы этого типа обычно не получают идентификатор CVE. Однако для этой проблемы разработчик указал безопасность. политика, в которой GnuPG должна обеспечивать сопротивление по побочным каналам, а нарушения политики безопасности, указанные разработчиком, входят в сферу действия CVE». [13]

- «Недополнение целого числа в функции ksba_oid_to_str в Libksba до версии 1.3.2, используемой в GnuPG, позволяет удаленным злоумышленникам вызвать отказ в обслуживании (сбой) через созданный OID в (1) сообщении S/MIME или (2) на основе ECC. Данные OpenPGP, что вызывает переполнение буфера». [14]

- «Уязвимость использования после освобождения в kbx/keybox-blob.c в GPGSM в GnuPG версий 2.x–2.0.16 позволяет удаленным злоумышленникам вызвать отказ в обслуживании (сбой) и, возможно, выполнить произвольный код через сертификат с большим количеством альтернативных имен субъектов, которые неправильно обрабатываются в операции перераспределения при импорте сертификата или проверке его подписи». [15]

- «mainproc.c в GnuPG до версии 2.2.8 неправильно обрабатывает исходное имя файла во время действий расшифровки и проверки, что позволяет удаленным злоумышленникам подделать выходные данные, которые GnuPG отправляет по файловому дескриптору 2, другим программам, использующим опцию «—status-fd 2». Например, данные OpenPGP могут представлять собой исходное имя файла, содержащее символы перевода строки в сочетании с кодами состояния GOODSIG или VALIDSIG». [16]

- «Функция проверки целостности в OpenPGP при обработке сообщения, зашифрованного с использованием режима обратной связи по шифру (CFB), позволяет удаленным злоумышленникам восстановить часть открытого текста с помощью атаки с выбранным зашифрованным текстом, когда известны первые 2 байта блока сообщения. и доступен оракул или другой механизм, позволяющий определить, не удалась ли проверка целостности». [17]

- «Переполнение буфера на основе кучи в функции Ask_outfile_name в openfile.c для GnuPG (gpg) 1.4 и 2.0 при интерактивном запуске может позволить злоумышленникам выполнить произвольный код через сообщения с расширениями «C-escape», что приводит к вызову функции make_printable_string. вернуть более длинную строку, чем ожидалось, при создании приглашения». [18]

- «GnuPG 1.4.6 и более ранние версии, а также GPGME до 1.1.4 при запуске из командной строки визуально не различают подписанные и неподписанные части сообщений OpenPGP с несколькими компонентами, что может позволить удаленным злоумышленникам подделать содержимое сообщения без обнаружения. ." [19]

- «mainproc.c в GnuPG до версии 2.2.8 неправильно обрабатывает исходное имя файла во время действий расшифровки и проверки, что позволяет удаленным злоумышленникам подделать выходные данные, которые GnuPG отправляет по файловому дескриптору 2, другим программам, использующим опцию «—status-fd 2». Например, данные OpenPGP могут представлять собой исходное имя файла, содержащее символы перевода строки в сочетании с кодами состояния GOODSIG или VALIDSIG». [20]

- «Функции смешивания в генераторе случайных чисел в Libgcrypt до 1.5.6, 1.6.x до 1.6.6 и 1.7.x до 1.7.3 и GnuPG до 1.4.21 облегчают злоумышленникам получение значений 160 бит. используя знания предыдущих 4640 бит». [21]

- «kbx/keybox-search.c в GnuPG до 1.4.19, 2.0.x до 2.0.27 и 2.1.x до 2.1.2 неправильно обрабатывает побитовый сдвиг влево, что позволяет удаленным злоумышленникам вызвать отказ в обслуживании. (недопустимая операция чтения) через созданный файл связки ключей, связанный с расширениями знаков и «memcpy с перекрывающимися диапазонами». [22]

Примечания

[ редактировать ]- ^ Только LGPL-2.0, LGPL-2.0 или более поздняя версия, LGPL-2.1 или более поздняя версия и LGPL-3.0 или более поздняя версия.

Ссылки

[ редактировать ]- ^ «v5.247.0» . Проверено 9 января 2024 г.

- ^ Чжан, Цзе; Ло, Синь; Аккаладеви, Сомашекер; Зигельмайер, Дженнифер (2009). «Улучшение отзыва нескольких паролей: эмпирическое исследование» . Европейский журнал информационных систем . 18 (2): 165–176. дои : 10.1057/ejis.2009.9 . ISSN 0960-085X . S2CID 7244341 .

- ^ Грей, Джошуа; Франкейра, Вирджиния, Нидерланды; Ю, Иджун (2016). «Аналитический анализ рисков безопасности при использовании локальных менеджеров паролей» . Семинары 24-й Международной конференции по разработке требований IEEE (REW), 2016 г. (PDF) . Пекин, Китай: IEEE. стр. 114–121. дои : 10.1109/REW.2016.034 . ISBN 978-1-5090-3694-3 . S2CID 15971740 .

- ^ Томан, Зина Хусейн; Томан, Сара Хусейн; Хазар, Манар Джунди (2019). «Углубленное сравнение программных платформ для разработки настольных приложений с использованием веб-технологий» . Журнал Юго-Западного университета Цзяотун . 54 (4). дои : 10.35741/issn.0258-2724.54.4.1 . ISSN 0258-2724 . S2CID 209057621 .

- ^ Перейти обратно: а б с д Маллиган, Дж.; Эльбирт, Эй Джей (2005). «Компромиссы безопасности и удобства использования настольных компьютеров: оценка систем управления паролями» . Безопасность информационных систем . 14 (2): 10–19. дои : 10.1201/1086/45241.14.2.20050501/88289.3 . ISSN 1065-898X . S2CID 21253225 .

- ^ Перейти обратно: а б Дудашова, Людмила; Вакулик, Мартин; Прохазка, Якуб (29 декабря 2021 г.). «Психологический капитал в профессиональной, клинической и школьной психологии: обзорное исследование» . Чехословацкая психология . 65 (6): 558–574. дои : 10.51561/cspsych.65.6.558 . ISSN 0009-062X . S2CID 245578091 .

- ^ Муса, А. (2005). «Производительность шифрования данных на основе Blowfish» . 47-й Международный симпозиум ЭЛМАР, 2005 г. IEEE. стр. 131–134. дои : 10.1109/elmar.2005.193660 . ISBN 953-7044-04-1 . ISSN 1334-2630 . S2CID 21814142 .

- ^ Агили, Хамед (26 июля 2018 г.), «Повышение безопасности с использованием алгоритма Blow Fish в облачном хранилище с дедупликацией» , Фундаментальные исследования в области электротехники , Конспекты лекций по электротехнике, том. 480, Сингапур: Springer Singapore, стр. 723–731, doi : 10.1007/978-981-10-8672-4_54 , ISBN. 978-981-10-8671-7 , S2CID 69654258 , получено 27 мая 2022 г.

- ^ «НВД-CVE-2005-4900» . nvd.nist.gov . Проверено 27 мая 2022 г.

В данную статью включен текст из этого источника, находящегося в свободном доступе .

В данную статью включен текст из этого источника, находящегося в свободном доступе . - ^ «ПНВ-CVE-2018-12356» . nvd.nist.gov . Проверено 27 мая 2022 г.

В данную статью включен текст из этого источника, находящегося в свободном доступе .

В данную статью включен текст из этого источника, находящегося в свободном доступе . - ^ «НВД-CVE-2020-25125» . nvd.nist.gov . Проверено 27 мая 2022 г.

В данную статью включен текст из этого источника, находящегося в свободном доступе .

В данную статью включен текст из этого источника, находящегося в свободном доступе . - ^ «ПНВ-CVE-2019-14855» . nvd.nist.gov . Проверено 27 мая 2022 г.

В данную статью включен текст из этого источника, находящегося в свободном доступе .

В данную статью включен текст из этого источника, находящегося в свободном доступе . - ^ «ПНВ-CVE-2013-4576» . nvd.nist.gov . Проверено 27 мая 2022 г.

В данную статью включен текст из этого источника, находящегося в свободном доступе .

В данную статью включен текст из этого источника, находящегося в свободном доступе . - ^ «ПНВ-CVE-2014-9087» . nvd.nist.gov . Проверено 27 мая 2022 г.

В данную статью включен текст из этого источника, находящегося в свободном доступе .

В данную статью включен текст из этого источника, находящегося в свободном доступе . - ^ «ПНВ-CVE-2010-2547» . nvd.nist.gov . Проверено 27 мая 2022 г.

В данную статью включен текст из этого источника, находящегося в свободном доступе .

В данную статью включен текст из этого источника, находящегося в свободном доступе . - ^ «НВД-CVE-2018-12020» . nvd.nist.gov . Проверено 27 мая 2022 г.

В данную статью включен текст из этого источника, находящегося в свободном доступе .

В данную статью включен текст из этого источника, находящегося в свободном доступе . - ^ «ПНВ-CVE-2005-0366» . nvd.nist.gov . Проверено 27 мая 2022 г.

В данную статью включен текст из этого источника, находящегося в свободном доступе .

В данную статью включен текст из этого источника, находящегося в свободном доступе . - ^ «ПНВ-CVE-2006-6169» . nvd.nist.gov . Проверено 27 мая 2022 г.

В данную статью включен текст из этого источника, находящегося в свободном доступе .

В данную статью включен текст из этого источника, находящегося в свободном доступе . - ^ «ПНВ-CVE-2007-1263» . nvd.nist.gov . Проверено 27 мая 2022 г.

В данную статью включен текст из этого источника, находящегося в свободном доступе .

В данную статью включен текст из этого источника, находящегося в свободном доступе . - ^ «НВД-CVE-2018-12020» . nvd.nist.gov . Проверено 27 мая 2022 г.

В данную статью включен текст из этого источника, находящегося в свободном доступе .

В данную статью включен текст из этого источника, находящегося в свободном доступе . - ^ «ПНВ-CVE-2016-6313» . nvd.nist.gov . Проверено 27 мая 2022 г.

В данную статью включен текст из этого источника, находящегося в свободном доступе .

В данную статью включен текст из этого источника, находящегося в свободном доступе . - ^ «НВД-CVE-2015-1607» . nvd.nist.gov . Проверено 27 мая 2022 г.

В данную статью включен текст из этого источника, находящегося в свободном доступе .

В данную статью включен текст из этого источника, находящегося в свободном доступе .