Макгаффин (шифр)

Эта статья включает список литературы , связанную литературу или внешние ссылки , но ее источники остаются неясными, поскольку в ней отсутствуют встроенные цитаты . ( Август 2023 г. ) |

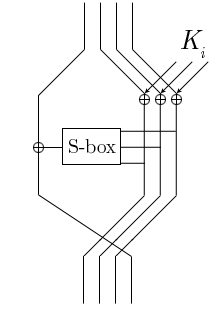

Функция Фейстеля шифра Макгаффина | |

| Общий | |

|---|---|

| Дизайнеры | Брюс Шнайер , Мэтт Блейз |

| Впервые опубликовано | 1994-12-14 |

| Получено из | ПРИНАДЛЕЖАЩИЙ |

| Деталь шифрования | |

| Размеры ключей | 128 бит |

| Размеры блоков | 64 бита |

| Структура | Несбалансированная сеть Фейстеля |

| Раунды | 32 |

В криптографии созданный Макгаффин — это блочный шифр, в 1994 году Брюсом Шнайером и Мэттом Блейзом на семинаре Fast Software Encryption . Он был задуман как катализатор для анализа новой структуры шифрования, известной как обобщенные несбалансированные сети Фейстеля (GUFN). Криптоанализ Бартом протекал очень быстро, настолько быстро, что шифр был взломан в той же мастерской Винсентом Рейменом и Пренилом .

Алгоритм [ править ]

Шнайер и Блейз основали MacGuffin на DES , их главное изменение заключалось в том, что блок данных не делится на равные половины в сети Фейстеля. Вместо этого 48 бит 64-битного блока данных передаются через функцию округления, выходные данные которой подвергаются операции XOR с остальными 16 битами блока данных. Алгоритм был экспериментальным и предназначался для изучения свойств безопасности несбалансированных сетей Фейстеля.

На соседней диаграмме показан один раунд Макгаффина. 64-битный блок данных разбит на четыре 16-битных слова (каждое представлено одной строкой). Три крайних правых подвергаются операции XOR с битами подключа, полученными из секретного ключа. Затем они проходят через восемь S-блоков , каждый из которых принимает шесть бит входных данных и производит два бита выходных данных. Выходные данные (всего 16 бит) затем рекомбинируются и подвергаются операции XOR с самым левым словом блока данных. Затем новый крайний левый блок поворачивается в крайнее правое положение результирующего блока данных. Затем алгоритм продолжается с дополнительными раундами.

Макгаффина Расписание ключей представляет собой модифицированную версию самого алгоритма шифрования. Поскольку MacGuffin представляет собой сеть Фейстеля, расшифровка не составляет труда; просто запустите алгоритм шифрования в обратном порядке.

Шнайер и Блейз рекомендовали использовать 32 раунда и указали Макгаффину 128-битный ключ.

Криптоанализ Макгаффина [ править ]

На том же семинаре, где был представлен Макгаффин, Реймен и Пренил показали, что он уязвим для дифференциального криптоанализа . Они показали, что 32 раунда MacGuffin слабее, чем 16 раундов DES, поскольку потребовалось «несколько часов», чтобы получить хорошие дифференциальные характеристики для DES с хорошими начальными значениями, и столько же времени, чтобы получить хорошие дифференциальные характеристики для MacGuffin без начальных значений. . Они обнаружили, что можно получить ключ последнего раунда с помощью дифференциального криптоанализа и на его основе отменить последний раунд; а затем повторите атаку до конца раундов.

Реймен и Пренель пытались атаковать Макгаффина с помощью различных S-box, взятых непосредственно из DES. Эта версия оказалась немного более сильной, но они предупреждают, что разработка алгоритма, способного противостоять только известным атакам, как правило, не является хорошим принципом проектирования.

Ссылки [ править ]

- Брюс Шнайер, Мэтт Блейз (декабрь 1994 г.). Алгоритм блочного шифрования Макгаффина ( PDF / PostScript ) . 2-й международный семинар по быстрому программному шифрованию (FSE '94). Левен : Шпрингер-Верлаг . стр. 97–110 . Проверено 24 августа 2007 г.

- Винсент Реймен, Барт Пренил (декабрь 1994 г.). Криптоанализ Макгаффина (PDF/PostScript) . ФСЕ '94. Левен: Springer-Verlag. стр. 353–358 . Проверено 24 августа 2007 г.