УРОДЛИВЫЙ

Эта статья включает список общих ссылок , но в ней отсутствуют достаточные соответствующие встроенные цитаты . ( сентябрь 2015 г. ) |

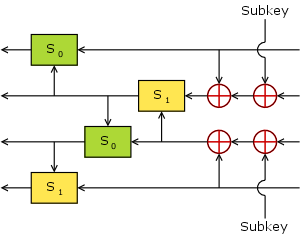

Функция Фейстеля FEAL | |

| Общий | |

|---|---|

| Дизайнеры | Акихиро Симидзу и Сёдзи Миягути (NTT) |

| Впервые опубликовано | ФЕАЛ-4 в 1987 году; ФЕАЛ-Н/НХ в 1990 году |

| Деталь шифрования | |

| Размеры ключей | 64-битная (FEAL), 128-битная (FEAL-NX) |

| Размеры блоков | 64 бита |

| Структура | Сеть Фейстеля |

| Раунды | Первоначально 4, затем 8, затем переменное (рекомендуется 32) |

| Лучший публичный криптоанализ | |

| Линейный криптоанализ может взломать FEAL-4 с помощью пяти известных открытых текстов (Мацуи и Ямагиши, 1992). Дифференциальная атака разрушает FEAL-N/NX менее чем за 31 раунд (Бихам и Шамир, 1991). | |

В криптографии , FEAL ( алгоритм быстрого шифрования данных ) — это блочный шифр предложенный в качестве альтернативы стандарту шифрования данных (DES) и предназначенный для гораздо более быстрой работы в программном обеспечении. Алгоритм на основе Фейстеля был впервые опубликован в 1987 году Акихиро Симидзу и Сёдзи Миягути из NTT . Шифр восприимчив к различным формам криптоанализа и послужил катализатором в открытии дифференциального и линейного криптоанализа .

Было несколько различных версий FEAL, хотя все они являются шифрами Фейстеля , используют одну и ту же базовую функцию округления и работают с 64-битным блоком . Одна из самых ранних разработок теперь называется FEAL-4 и имеет четыре раунда и 64-битный ключ .

Проблемы с FEAL-4 были обнаружены с самого начала: Берт ден Бур рассказал об уязвимости во время неопубликованной сессии на той же конференции, где шифр был впервые представлен. В более поздней статье (den Boer, 1988) описывается атака, требующая 100–10 000 выбранных открытых текстов , а Шон Мерфи (1990) обнаружил улучшение, требующее всего 20 выбранных открытых текстов. Методы Мерфи и ден Бура содержат элементы, аналогичные тем, которые используются в дифференциальном криптоанализе .

Конструкторы ответили удвоением количества патронов FEAL-8 (Симидзу и Миягути, 1988). Однако и восьми раундов оказалось недостаточно — в 1989 году на конференции Securicom Эли Бихам и Ади Шамир описали дифференциальную атаку на шифр, упомянутую в (Miyaguchi, 1989). Гилберт и Шассе (1990) впоследствии опубликовали статистическую атаку, аналогичную дифференциальному криптоанализу, для которой требуется 10 000 пар выбранных открытых текстов.

В ответ разработчики представили шифр с переменным циклом FEAL-N (Миягути, 1990), где «N» выбирался пользователем, вместе с FEAL-NX , который имел больший 128-битный ключ. Дифференциальный криптоанализ Бихама и Шамира (1991) показал, что и FEAL-N, и FEAL-NX можно взломать быстрее, чем исчерпывающий поиск N ≤ 31. Более поздние атаки, предшественники линейного криптоанализа, могут сначала взломать версии при условии известного открытого текста (Тарди -Корфдир и Гилберт, 1991), а затем (Мацуи и Ямагиши, 1992), причем последний нарушает FEAL-4 с 5 известными открытыми текстами, FEAL-6 со 100 и FEAL-8 с 2 15 .

В 1994 году Охта и Аоки представили линейную криптоаналитическую атаку на FEAL-8, требующую 2 12 известные открытые тексты. [1]

См. также [ править ]

Примечания [ править ]

- ^ «Q79: Что такое ФЕАЛ?» . X5.net . Проверено 19 февраля 2013 г.

Ссылки [ править ]

- Эли Бихам, Ади Шамир: Дифференциальный криптоанализ Feal и N-Hash. ЕВРОКРИПТ 1991: 1–16.

- Берт ден Бур, Криптоанализ FEAL, EUROCRYPT 1988: 293–299.

- Анри Жильбер, Ги Шассе: статистическая атака криптосистемы FEAL-8. КРИПТО 1990: 22–33.

- Сёдзи Миягути: Семейство шифров FEAL. КРИПТО 1990: 627–638.

- Сёдзи Миягути: Криптосистема FEAL-8 и призыв к атаке. КРИПТО 1989: 624–627.

- Мицуру Мацуи, Ацухиро Ямагиши: новый метод известной атаки открытого текста на шифр FEAL. ЕВРОКРИПТ 1992: 81–91.

- Шон Мерфи, Криптоанализ FEAL-4 с 20 выбранными открытыми текстами. Дж. Криптология 2 (3): 145–154 (1990).

- А. Симидзу и С. Миягути, Алгоритм быстрого шифрования данных FEAL, Достижения в криптологии — Eurocrypt '87, Springer-Verlag (1988), 267–280.

- Энн Тарди-Корфдир, Анри Жильбер: известная атака открытым текстом на FEAL-4 и FEAL-6. КРИПТО 1991: 172–181.