ДЕС-Х

В криптографии предназначенный DES-X (или DESX ) представляет собой вариант DES (стандарт шифрования данных), с симметричным ключом блочного шифра для увеличения сложности атаки методом перебора . Техника, используемая для увеличения сложности, называется отбеливанием ключа .

Исходный алгоритм DES был указан в 1976 году с размером ключа 56 бит : 2. 56 возможности для ключа . США Была критика, что исчерпывающий поиск может быть в силах крупных правительств, особенно Агентства национальной безопасности (АНБ). Одной из схем увеличения размера ключа DES без существенного изменения алгоритма была DES-X, предложенная Роном Ривестом в мае 1984 года.

Алгоритм был включен в RSA Security компании криптографическую библиотеку BSAFE с конца 1980-х годов.

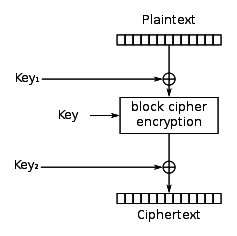

DES-X дополняет DES путем выполнения XOR дополнительных 64 бит ключа (K 1 ) к открытому тексту перед применением DES, а затем выполнения XOR еще 64 битов ключа (K 2 ) после шифрования:

Размер ключа таким образом увеличивается до 56 + (2 × 64) = 184 бита.

Однако эффективный размер ключа (безопасность) увеличивается только до 56+64−1− lb(M) = 119 − lb(M) = ~119 бит, где M — количество выбранных пар открытый текст/зашифрованный текст, которые злоумышленник может получить. , а lb обозначает двоичный логарифм . Более того, размер ключа уменьшается до 88 бит при использовании 2 32.5 известный открытый текст и использование расширенной атаки слайдом.

DES-X также увеличивает устойчивость DES к дифференциальному и линейному криптоанализу , хотя улучшение гораздо меньше, чем в случае атак методом перебора. Подсчитано, что для дифференциального криптоанализа потребуется 2 61 выбранные открытые тексты (против 2 47 для DES), тогда как для линейного криптоанализа потребуется 2 60 известные открытые тексты (против 2 43 для DES или 2 61 для DES с независимыми подразделами. [ 1 ] ) Обратите внимание, что при 2 64 открытых текстов (в данном случае известных или выбранных одинаково), DES (или любой другой блочный шифр 64 бита с размером блока ) полностью разрушается, поскольку становится доступной вся кодовая книга шифра.

Несмотря на дифференциальные и линейные атаки, на данный момент лучшей атакой на DES-X является атака слайдом с известным открытым текстом. открыл Бирюков-Вагнер [ 2 ] который имеет сложность 2 32.5 известные открытые тексты и 2 87.5 время анализа. Более того, атака легко преобразуется в атаку только зашифрованного текста с той же сложностью данных и 2 95 сложность времени в автономном режиме.

См. также

[ редактировать ]Ссылки

[ редактировать ]- ^ Бихам, Эли; Шамир, Ади (1991). «Дифференциальный криптоанализ DES-подобных криптосистем» . Журнал криптологии . 4 : 3–72. дои : 10.1007/BF00630563 . S2CID 33202054 .

- ^ Бирюков, Алекс; Вагнер, Дэвид (2000). «Продвинутые скользящие атаки». Достижения в криптологии — EUROCRYPT 2000 (PDF) . Конспекты лекций по информатике. Том. 1807. стр. 589–606. дои : 10.1007/3-540-45539-6_41 . ISBN 978-3-540-67517-4 .

- Килиан, Джо; Рогауэй, Филипп (1996). «Как защитить DES от полного поиска ключей». Достижения криптологии — КРИПТО '96 . Конспекты лекций по информатике. Том. 1109. стр. 252–267. дои : 10.1007/3-540-68697-5_20 . ISBN 978-3-540-61512-5 .

- П. Рогауэй, Безопасность DESX (PDF), CryptoBytes 2 (2) (лето 1996 г.).