КВ-26

Эта статья включает список литературы , связанную литературу или внешние ссылки , но ее источники остаются неясными, поскольку в ней отсутствуют встроенные цитаты . ( Март 2009 г. ) |

TSEC /KW-26 под кодовым названием ROMULUS представляла собой систему шифрования, используемую правительством США , а затем и странами НАТО . Он был разработан в 1950-х годах Агентством национальной безопасности (АНБ) для защиты фиксированных телетайпов , работающих 24 часа в сутки. Он использовал электронные лампы и логику с магнитным сердечником , заменив старые системы, такие как SIGABA и британскую 5-UCO , в которых использовались роторы и электромеханические реле .

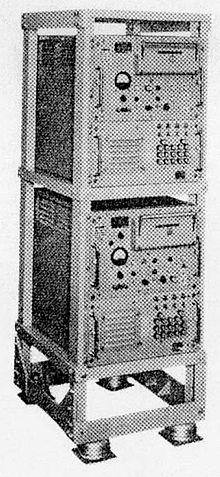

Система KW-26 (передатчик или приемник) содержала более 800 ядер и примерно 50 схем драйверов электронных ламп, занимая чуть больше половины стандартной 19-дюймовой стойки . Большая часть места в стойке и большая часть входной мощности мощностью 1 кВт требовались для схем электронных ламп специального назначения, необходимых для обеспечения совместимости с несколькими конфигурациями входных и выходных цепей. Требования военных служб к многочисленным режимам и скоростям значительно увеличили затраты и задержали доставку. АНБ заявляет, что сомнительно, чтобы когда-либо использовалось более трех или четырех возможных конфигураций.

В KW-26 использовался разработанный АНБ алгоритм шифрования на основе сдвиговых регистров . Алгоритм создавал непрерывный поток битов , которые были обработаны пятибитным кодом телетайпа Бодо для создания зашифрованного текста на передающей стороне и открытого текста на принимающей стороне. В терминологии АНБ этот поток битов называется ключом . Информация, необходимая для инициализации алгоритма, которую сегодня большинство криптографов называют ключом, АНБ называет криптопеременной . Обычно каждому KW-26 раз в день присваивалась новая криптопеременная.

АНБ разработало общее устройство заполнения (CFD) для загрузки криптопеременной. В нем использовалась формата Remington Rand (UNIVAC) перфокарта (45 столбцов, круглые отверстия). Оператор вставил карту ежедневного ключа в CFD и надежно закрыл дверь, зафиксировав карту на месте. Колоды карт были созданы АНБ и отправлены курьером. Карты строго учитывались.

Поскольку в KW-26 использовался потоковый шифр , если одна и та же карта-ключ использовалась дважды, шифрование могло быть взломано. Чтобы предотвратить повторное использование, карта автоматически разрезалась пополам при повторном открытии CFD. По мере старения устройств контакты устройства считывания карт становились менее надежными, и операторы прибегали к различным уловкам, например, ударяли по крышке устройства считывания карт отверткой, чтобы заставить их работать должным образом. В рамках регламентного обслуживания устройства были произведены чистка считывателей карт и проверка подпружинивания контактов.

Поскольку KW-26 отправлял непрерывный поток битов, он обеспечивал безопасность потока трафика . Кто-то, перехвативший поток зашифрованного текста, не мог определить, сколько реальных сообщений было отправлено, что делало невозможным анализ трафика . Одной из проблем с KW-26 была необходимость синхронизировать приёмник и передатчик. Часы с кварцевым управлением в KW-26 были способны поддерживать синхронизацию обоих концов цепи в течение многих часов, даже когда физический контакт между передающим и принимающим устройствами был потерян. Эта возможность сделала KW-26 идеально подходящим для использования в ненадежных КВ-радиосхемах. Однако, когда устройства все-таки рассинхронизировались, на каждом конце пришлось вставить новую ключ-карту. Преимущество безопасности дорожного движения терялось каждый раз, когда вставлялись новые карты. На практике эксплуатационный протокол приводил к тому, что карты заменялись чаще, чем было желательно для обеспечения максимальной безопасности схемы. Особенно это касалось радиосетей, где операторы часто меняли карты по много раз в день в ответ на потерю радиосвязи. В любом случае нужно было менять карты хотя бы раз в день, чтобы шифровальная комбинация не повторялась.

Ранние устройства KW-26 защищали сеть CRITICOMM , которая использовалась для защиты цепей связи, используемых для координации сбора разведывательной информации . Первоначальный заказ на производство этого приложения, полученный компанией Burroughs в 1957 году, составлял 1500 единиц. Другие службы требовали KW-26, и в конечном итоге, начиная с начала 1960-х годов, было построено около 14 000 единиц для ВМС США, армии, ВВС, Агентства оборонной связи, Государственного департамента и ЦРУ . Его также предоставили союзникам США.

Когда военный корабль США « Пуэбло» был захвачен Северной Кореей в 1968 году, на борту находились KW-26. В ответ АНБ внесло изменения в другие подразделения, работающие в этой области, предположительно каким-то образом изменив криптоалгоритм, возможно, изменив отводы обратной связи сдвигового регистра. Начиная с середины 1980-х годов система KW-26 была выведена из эксплуатации АНБ и заменена более совершенным твердотельным шифратором данных TSEC/ KG-84 .