шифр Лоренца

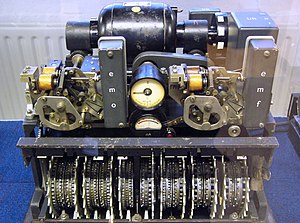

Lorenz SZ40 , SZ42a и SZ42b — немецкие роторные машины потокового шифрования, использовавшиеся немецкой армией во время Второй мировой войны . Они были разработаны компанией C. Lorenz AG в Берлине . Название модели SZ произошло от слова Schlüssel-Zusatz , что означает шифрование . В приборах реализован Вернама поточный шифр .

Британские криптоаналитики , которые называли зашифрованный немецкий телетайпный трафик « Рыбой» , назвали машину и ее трафик «Тунни» (имеется в виду тунец) и вывели ее логическую структуру за три года до того, как увидели такую машину. [1]

Машины SZ представляли собой линейные приспособления к стандартным телетайпам . Экспериментальная линия с использованием машин SZ40 была начата в июне 1941 года. Усовершенствованные машины SZ42 начали активно использоваться с середины 1942 года для связи на высоком уровне между немецким верховным командованием в Вюнсдорфе недалеко от Берлина и армейскими командованиями по всей оккупированной Европе. [2] Более совершенный SZ42A поступил на вооружение в феврале 1943 года, а SZ42B — в июне 1944 года. [3]

радиотелетайп (RTTY), а не наземные линии связи. Для этого трафика использовался [4] Эти (NoMo) с кодировкой звуковой частоты сообщения без азбуки Морзе были приняты британскими Y-станциями в Нокхолте в Кенте, на их удаленной станции в Хайер-Уинкомбе. [5] в Уилтшире и в Дании-Хилл на юге Лондона и перенаправлены в государственную школу кодирования и шифрования в Блетчли-Парке (BP). Некоторые из них были расшифрованы ручными методами, прежде чем процесс был частично автоматизирован, сначала с помощью машин Робинсона , а затем с помощью компьютеров Колосс . [6] Расшифрованные сообщения Лоренца внесли один из наиболее значительных вкладов в Великобритании Ultra военную разведку и в победу союзников в Европе из-за стратегического характера информации высокого уровня, полученной в результате расшифровки Лоренца. [7]

История [ править ]

После Второй мировой войны группа британских и американских криптоаналитиков вошла в Германию с передовыми войсками, чтобы захватить документы, технологии и персонал различных немецких организаций радиоразведки, прежде чем эти секреты могут быть уничтожены, разграблены или захвачены Советским Союзом. . Их называли Комитетом целевой разведки : TICOM. [8] [9]

От пленных немецких криптографов докторов Хуттенхайна и Фрике они узнали о разработке SZ40 и SZ42 a/b. [10] Проектировалась машина, которую можно было прикрепить к любому телетайпу. Первая машина называлась SZ40 (старого типа) и имела десять роторов с фиксированными кулачками. Было признано, что защищенность этой машины невелика. У окончательного SZ40 было двенадцать роторов с подвижными кулачками. Крайние правые пять роторов назывались Spaltencäsar назвал Чи их колесами , но Билл Тутте . Крайние пять левых были названы Springcäsar , от Пси- колеса до Тутте. Два средних ротора Vorgeleger назвал Mu Тутте или мотор-колеса.

Пять битов данных каждого телеграфного символа, закодированного в ITA2, сначала обрабатывались пятью колесами ци , а затем дополнительно обрабатывались пятью пси- колесами. Кулачки на колесах немного меняли значение, если оно было в поднятом положении, но оставляли его неизменным, если в опущенном положении.

Шифр Вернама [ править ]

Гилберт Вернам был инженером-исследователем AT&T Bell Labs , который в 1917 году изобрел систему шифрования, в которой использовалась логическая функция «исключающее или» (XOR) , обозначенная ⊕. [11] Это представлено следующей « таблицей истинности », где 1 представляет «истину», а 0 — «ложь».

| Вход | А ⊕ Б | |

|---|---|---|

| А | Б | |

| 0 | 0 | 0 |

| 0 | 1 | 1 |

| 1 | 0 | 1 |

| 1 | 1 | 0 |

Другие названия этой функции: «Не равно» (NEQ), сложение по модулю 2 (без «переноса») и вычитание по модулю 2 (без «заимствования»).

Шифр Вернама представляет собой алгоритм с симметричным ключом , то есть один и тот же ключ используется как для шифрования открытого текста для создания зашифрованного текста , так и для расшифровки зашифрованного текста для получения исходного открытого текста:

и:

Это обеспечивает существенную взаимность, которая позволяет использовать одну и ту же машину с одинаковыми настройками как для шифрования, так и для дешифрования.

Идея Вернама заключалась в том, чтобы использовать традиционную практику телеграфии с бумажной лентой открытого текста в сочетании с бумажной лентой ключа. Каждая ключевая лента должна была быть уникальной (одноразовая лента ), но создание и распространение таких лент представляло значительные практические трудности. В 1920-х годах четыре человека в разных странах изобрели роторные шифровальные машины, которые создавали ключевой поток вместо ленты. [12] Lorenz SZ40/42 1940 года был одним из них. [13]

Принцип действия [ править ]

Логическое функционирование системы Танни было проработано задолго до того, как криптоаналитики Блетчли-Парка увидели одну из машин — что произошло только в 1945 году, когда Германия капитулировала перед союзниками. [14]

| ОК/ Чи название колеса | А | Б | С | Д | И | Ф | Г | ЧАС | я | К | л | М |

|---|---|---|---|---|---|---|---|---|---|---|---|---|

| колесо БП имя [15] | пс 1 | пс 2 | пс 3 | пс 4 | пс 5 | м 37 | м 61 | х 1 | х 2 | х 3 | х 4 | х 5 |

| Количество кулачки (штифты) | 43 | 47 | 51 | 53 | 59 | 37 | 61 | 41 | 31 | 29 | 26 | 23 |

Машина SZ служила линейным дополнением к стандартному телетайпу Лоренца. Он имел металлическое основание размером 19 × 15,5 дюймов (48 × 39 см) и высоту 17 дюймов (43 см). [13] Символы телетайпа состояли из пяти битов данных (или «импульсов»), закодированных в Международном телеграфном алфавите № 2 (ITA2) . Машина генерировала поток псевдослучайных символов. Они образовывали ключ, который объединялся с входными символами открытого текста для формирования выходных символов зашифрованного текста. Комбинация осуществлялась с помощью процесса XOR (или сложения по модулю 2). [16]

Ключевой поток состоял из двух составных частей, которые были объединены с помощью XOR. Они создавались двумя наборами по пять колес, которые вращались вместе. Криптоаналитик из Блетчли-Парка Билл Татт назвал их колесами χ (« ци ») и колесами ψ (« пси »). Каждое колесо имело ряд кулачков (или «штифтов») по окружности. Эти кулачки можно было установить в поднятое (активное) или опущенное (неактивное) положение. В поднятом положении они генерировали «1», что меняло значение бита, в нижнем положении они генерировали «0», оставляя бит неизменным. [17] Количество кулачков на каждом колесе равнялось количеству импульсов, необходимых для того, чтобы они совершили полный оборот. Все эти числа взаимно просты друг с другом, что дает максимально возможное время до повторения шаблона. Это произведение количества положений колес. Для набора колес χ это было 41 × 31 × 29 × 26 × 23 = 22 041 682, а для колес ψ — 43 × 47 × 51 × 53 × 59 = 322 303 017. Число различных способов установки всех двенадцати колес составило 1,603 × 10. 19 т.е. 16 миллиардов миллиардов.

Набор из пяти колес χ переместился на одну позицию после того, как каждый символ был зашифрован. Однако пять колес ψ периодически продвигались вперед. Их движение контролировалось двумя μ (« му ») или «моторами». последовательными колесами [18] Мотор-колесо SZ40 μ 61 шагал каждый раз, а мотор-колесо μ 37 шагал только в том случае, если первое мотор-колесо имело значение «1». Затем колеса ψ шагнули только в том случае, если второе мотор-колесо имело значение «1». [19] Модели SZ42A и SZ42B добавили дополнительную сложность этому механизму, известному в Блетчли-Парке как «Ограничения» . Два из четырех различных ограничений касались характеристик открытого текста, а также автоклавов . [20]

Таким образом, ключевой поток, генерируемый машинами SZ, имел компонент χ и компонент ψ . Символически ключ, который был объединен с открытым текстом для шифрования и с зашифрованным текстом для дешифрования, можно представить следующим образом. [18]

- ключ = χ -ключ ⊕ ψ -ключ

Однако, чтобы указать, что компонент ψ термин расширенный psi часто не менялся от символа к символу, использовался , обозначаемый как: Ψ' . Таким образом, шифрование можно символически представить как:

- открытый текст ⊕ χ -поток ⊕ ψ' -поток = зашифрованный текст

и расшифровка как:

- зашифрованный текст ⊕ χ -поток ⊕ ψ' -поток = открытый текст.

Операция [ править ]

Каждое звено «Тунни» имело по четыре машины СЗ с передающим и приемным телетайпом на каждом конце. Чтобы шифрование и дешифрование работали, передающая и принимающая машины должны были быть настроены идентично. В этом было два компонента; установка шаблонов кулачков на колесах и вращение колес для начала шифрования сообщения. До лета 1944 года настройки кулачков менялись реже. Кулачки колес ψ первоначально менялись только ежеквартально, но позже - ежемесячно, колеса χ менялись ежемесячно, а рисунок колес двигателя менялся ежедневно. С 1 августа 1944 года все рисунки колес менялись ежедневно. [21]

Первоначально настройки колеса для сообщения отправлялись получателю с помощью 12-буквенного индикатора, отправляемого в незашифрованном виде, причем буквы были связаны с положениями колеса в книге. В октябре 1942 года это было изменено на использование книги одноразовых настроек в так называемой книге QEP. Последние две цифры записи в книге QEP были отправлены принимающему оператору, чтобы он нашел ее в своей копии книги QEP и установил колеса своей машины. В каждой книге содержалось сто и более комбинаций. После того, как все комбинации в книге QEP были использованы, она заменялась новой. [22] Настройки сообщения никогда не должны были использоваться повторно, но иногда они обеспечивали «глубину», которую мог использовать криптоаналитик. [23]

Как это было в обычной телеграфной практике, сообщения любой длины вводились в телетайп с помощью перфоратора для бумажной ленты . Типичная последовательность операций заключается в том, что оператор-отправитель набирает сообщение, устанавливает связь с оператором-получателем, использует переключатель EIN/AUS на машине SZ, чтобы подключить его к цепи, а затем пропускает ленту через считыватель. [13] На принимающей стороне оператор аналогичным образом подключал свою машину SZ к цепи, и выходные данные распечатывались на непрерывной липкой ленте. Поскольку это была практика, открытый текст не содержал символов «возврата каретки», «перевода строки» или нулевого символа (пустая лента, 00000). [4]

Криптоанализ [ править ]

Британские криптографы в Блетчли-парке установили принцип работы машины к январю 1942 года, даже не видя машины Лоренца, и этот подвиг стал возможен благодаря ошибкам, допущенным немецкими операторами.

Перехват [ править ]

Трафик Tunny был известен операторам Y Station, привыкшим слушать передачу кода Морзе , как «новая музыка». Первоначально его перехват был сосредоточен в отделении Y министерства иностранных дел, которым управляет столичная полиция, в Дании-Хилл в Камберуэлле , Лондон. Но из-за нехватки ресурсов в то время (около 1941 года) этому вопросу не уделялось должного внимания. Новая станция Y, Нокхолт в Кенте , была позже построена специально для перехвата трафика Танни, чтобы сообщения можно было эффективно записывать и отправлять в Блетчли-Парк. [24] Начальник станции Y Гарольд Кенуорти перешел на должность руководителя Нокхолта. Позже его назначили главой Научно-исследовательского центра Министерства иностранных дел (FORDE).

Взлом кода [ править ]

было передано сообщение объемом около 4000 знаков 30 августа 1941 года из Афин в Вену . Однако сообщение на другом конце не было получено правильно. Затем оператор-получатель отправил отправителю некодированный запрос с просьбой о повторной передаче сообщения. Это позволило взломщикам кодов узнать, что происходит.

Затем отправитель повторно передал сообщение, но, что особенно важно, не изменил настройки ключа по сравнению с исходным «HQIBPEXEZMUG». Это была запрещенная практика; использование разных ключей для каждого отдельного сообщения имеет решающее значение для безопасности любого потокового шифра. Это не имело бы значения, если бы два сообщения были идентичными, однако во второй раз оператор внес в сообщение ряд небольших изменений, например, используя сокращения, сделав второе сообщение несколько короче.

Из этих двух связанных зашифрованных текстов, известных криптоаналитикам как глубина , опытный криптоаналитик бригадный генерал Джон Тилтман из исследовательского отдела выделил два открытых текста и, следовательно, ключевой поток . Но даже почти 4000 символов ключа было недостаточно, чтобы команда могла понять, как генерируется поток; это было слишком сложно и казалось случайным.

Через три месяца исследовательский отдел передал задачу математику Биллу Татту . Он применил технику, которой его научили во время обучения криптографии, — запись ключа вручную и поиск повторений. Тутте сделал это с помощью оригинального телетайпа с 5-битным Международным телеграфным алфавитом № 2 (ITA2) (который был развитием кода Бодо (ITA1) ), что привело его к его первоначальному прорыву в распознавании 41-битного повторения. [14] [25] В течение следующих двух месяцев, вплоть до января 1942 года, Тутте и его коллеги разработали полную логическую структуру шифровальной машины. Этот замечательный образец реверс-инжиниринга позже был описан как «один из величайших интеллектуальных подвигов Второй мировой войны». [14]

После взлома Танни была создана специальная команда взломщиков кодов под руководством Ральфа Тестера , большинство из которых первоначально было переведено из « Алана Тьюринга » Хижины 8 . Команда стала известна как Testery . Он выполнил большую часть последующей работы по взлому сообщений Танни, но ему помогали машины из дополнительной секции Макса Ньюмана, известной как Ньюманри . [26]

Дешифровальные машины [ править ]

Британцы построили несколько сложных машин для помощи в атаке на Танни. Первым был британский Танни . [27] [28] Эта машина была разработана Блетчли Парком на основе реверс-инжиниринга , выполненного командой Тилтмана в Тестере, для имитации шифровальной машины Лоренца. Когда Testery обнаружил настройки вертушки, машина Tunny была настроена и запущена так, чтобы сообщения можно было распечатать.

семейство машин, известных как « Робинсоны Для компании Newmanry было построено ». Они использовали две бумажные ленты вместе с логическими схемами, чтобы найти настройки х- штифтов машины Лоренца. [29] У Робинсонов были серьезные проблемы с синхронизацией двух бумажных лент, и они работали относительно медленно, читая всего 2000 символов в секунду.

Самой важной машиной был Колосс , десять из которых использовались к концу войны, первая из которых вступила в строй в декабре 1943 года. Хотя они и не были полностью программируемыми, они были гораздо более эффективными, чем их предшественники, что представляло собой достижение в области электронных цифровых компьютеров . Компьютеры Colossus были разработаны и построены Томми Флауэрсом из Доллис-Хилл исследовательской станции почтового отделения с использованием алгоритмов, разработанных Биллом Таттом и его командой математиков. [30] Колосс оказался эффективным и быстрым против двенадцатироторной онлайн-телетайпной шифровальной машины Lorenz SZ42.

Некоторые влиятельные фигуры сомневались в предложенной им конструкции дешифровальной машины, и Флауэрс приступил к реализации проекта, частично финансируя его сам. [31] [32] Как и более поздний ENIAC 1946 года, Colossus не имел сохраненной программы и программировался через коммутационные панели и соединительные кабели. Он был быстрее, надежнее и эффективнее, чем Робинсоны, что ускоряло процесс поиска Лоренца χ настроек вертушки . Поскольку Колосс сгенерировал предполагаемые ключи электронным способом, ему нужно было прочитать только одну ленту. Это было сделано с помощью оптического считывателя, который со скоростью 5000 символов в секунду работал намного быстрее, чем у Робинсонов, а это означало, что лента двигалась со скоростью почти 30 миль в час (48 км/ч). [33] Это, а также синхронизация электроники через оптически считываемые отверстия звездочек бумажной ленты полностью устранили проблемы синхронизации Робинсонов. Руководство Блетчли-Парка, которое скептически относилось к способности Флауэрса создать работоспособное устройство, немедленно начало оказывать на него давление, чтобы тот построил другое. После окончания войны машины «Колосс» были демонтированы по приказу Уинстона Черчилля, [34] но GCHQ сохранил двух из них. [35]

Руководители Testery и взломщики кодов Tunny

- Ральф Тестер : лингвист и руководитель Testery

- Джерри Робертс : начальник смены, лингвист и старший взломщик кодов.

- Питер Эрикссон: начальник смены, лингвист и старший взломщик кодов

- Виктор Мастерс: начальник смены

- Денис Освальд: лингвист и старший взломщик кодов

- Питер Хилтон : взломщик кодов и математик

- Питер Бененсон : взломщик кодов

- Питер Эджерли: взломщик кодов

- Джон Кристи: взломщик кодов

- Джон Томпсон: взломщик кодов

- Рой Дженкинс : взломщик кодов

- Шон Уайли : взломщик кодов

- Том Колвилл: генеральный менеджер

К концу войны «Тестери» выросла до девяти криптографов и 24 девушек из ОВД (так тогда называли женщин, выполнявших эту должность), а общий штат сотрудников составлял 118 человек, организованных в три смены и работающих круглосуточно.

Выжившие машины [ править ]

Шифровальные машины Лоренца производились в небольшом количестве; сегодня в музеях сохранилась лишь горстка.

В Германии примеры можно увидеть в Музейном форуме Хайнца Никсдорфа , компьютерном музее в Падерборне , и Немецком музее , музее науки и техники в Мюнхене. [36] Еще две машины Лоренца выставлены в Блетчли-парке и Национальном музее вычислительной техники в Соединенном Королевстве. Другой пример выставлен в Национальном криптологическом музее в Мэриленде, США.

Джон Уэттер и Джон Петер, волонтеры Национального музея вычислительной техники, купили на eBay телетайп Lorenz за 9,50 фунтов стерлингов, который был найден в садовом сарае в Саутенд-он-Си . [37] [38] Выяснилось, что это военная версия времен Второй мировой войны, она была отремонтирована и в мае 2016 года установлена рядом с машиной SZ42 в галерее музея «Тунни».

См. также [ править ]

Примечания [ править ]

- ^ Хинсли 1993 , с. 141

- ^ Хинсли 1993 , с. 142

- ^ Коупленд 2006 , стр. 38, 39, «Немецкая машина для тунцов».

- ↑ Перейти обратно: Перейти обратно: а б Гуд, Мичи и Тиммс, 1945 , с. 4 немецких тунца

- ^ «Национальный архив: перехват немецких телетайпов на станции Министерства иностранных дел Нокхольт - детали HW 50/79» . Проверено 15 декабря 2023 г.

- ^ Хорошо 1993 , стр. 160–165.

- ^ «История шифра Лоренца и колоссальной машины» . Стэнфордский университет . Проверено 9 сентября 2018 г.

- ^ Пэрриш 1986 , с. 276.

- ^ Резабек 2017 , I Введение: Происхождение TICOM.

- ^ Хаттенхайн и Фрике, 1945 , стр. 16–19.

- ^ Маленький , с. 2

- ^ Маленький , с. 3

- ↑ Перейти обратно: Перейти обратно: а б с Гуд, Мичи и Тиммс, 1945 , с. 10 немецких тунцов

- ↑ Перейти обратно: Перейти обратно: а б с Сейл, Тони , Шифр Лоренца и как его взломал Блетчли-Парк , получено 21 октября 2010 г.

- ^ Гуд, Мичи и Тиммс 1945 , 1 Введение: 11 German Tunny, 11B Шифровальная машина Tunny, с. 6.

- ^ Гуд, Мичи и Тиммс 1945 , с. 6 немецких тунцов

- ^ Churchhouse 2002 , стр. 156, 157.

- ↑ Перейти обратно: Перейти обратно: а б Гуд, Мичи и Тиммс, 1945 , с. 7 немецких тунцов

- ^ Робертс, Эрик , Приложение Lorenz Key SZ40/42 , Стэнфордский университет

- ^ Гуд, Мичи и Тиммс 1945 , с. 8 немецких тунцов

- ^ Гуд, Мичи и Тиммс 1945 , с. 14 немецких тунцов

- ^ Коупленд 2006 , с. 45, «Немецкая машина для тунцов».

- ^ Churchhouse 2002 , с. 34

- ^ Гуд, Мичи и Тиммс 1945 , с. 281 в Нокхолте

- ^ Весь 1998 г. , стр. 356, 357

- ^ Робертс 2009

- ^ Хэлтон 1993

- ^ Блетчли-Парк завершает работу над эпической машиной Танни The Register, 26 мая 2011 г. , по состоянию на май 2011 г.

- ^ Коупленд 2006 , с. 66, «Машина против машины».

- ^ «Биография профессора Тутте — Комбинаторика и оптимизация» . 13 марта 2015 г. Архивировано из оригинала 19 августа 2019 г. Проверено 13 мая 2017 г.

- ^ Боден, Маргарет Энн (2006). Разум как машина: история когнитивной науки . Оксфорд: Кларендон Пресс. п. 159. ИСБН 9780199543168 .

- ^ Аткинсон, Пол (2010). Компьютеры . Великобритания: Книги реакции. п. 29. ISBN 9781861897374 .

- ^ Цветы 2006 , с. 100

- ↑ Вердикт мира: Британия между вчерашним днем и будущим, Коррелли Барнетт, 2002 г.

- ^ Коупленд 2006 , с. 173.

- ^ «Криптология» . Немецкий музей . Проверено 30 октября 2014 г.

- ^ О'Коннелл, Пэдди (29 мая 2016 г.). «Секретная немецкая кодовая машина времен Второй мировой войны найдена на eBay» . Дом радиовещания . Новости Би-би-си . Проверено 6 ноября 2016 г.

- ^ Гейл, Дэмиен; Мейкле, Джеймс (29 мая 2016 г.). «Устройство, использовавшееся в нацистской кодирующей машине, найдено в продаже на eBay» . Хранитель . Лондон . Проверено 6 ноября 2016 г.

Ссылки [ править ]

- Черчхаус, Роберт (2002), Коды и шифры: Юлий Цезарь, загадка и Интернет , Кембридж: Издательство Кембриджского университета, ISBN 978-0-521-00890-7

- Коупленд, Джек , изд. (2006), Колосс: Секреты компьютеров для взлома кодов Блетчли-Парка , Оксфорд: Oxford University Press, ISBN 978-0-19-284055-4

- Дэвис, Дональд В. , Шифровальная машина Лоренца SZ42 (перепечатано в «Выборах из криптологии: история, люди и технологии» , Artech House, Норвуд, 1998)

- Флауэрс, Томас Х. (2006), Колосс в Коупленде, 2006 , стр. 91–100.

- Гуд, Джек (1993), Загадка и рыба в Hinsley & Stripp 1993 , стр. 149–166.

- Хорошо, Джек ; Мичи, Дональд ; Тиммс, Джеффри (1945), Общий отчет о Танни: с акцентом на статистические методы , Государственный архив Великобритании HW 25/4 и HW 25/5, заархивировано из оригинала 17 сентября 2010 г. , получено 15 сентября 2010 г. (факсимильная копия)

- Сейл, Тони (2001), Часть «Общего отчета о Танни», «История Ньюманри», в формате Тони Сейла (PDF) , получено 20 сентября 2010 г. (Расшифровка большей части этого документа в формате PDF)

- Эллсбери, Грэм, Общий отчет о Танни с акцентом на статистические методы , получено 3 ноября 2010 г. (Интернет-расшифровка части 1)

- Хэлтон, Кен (1993), The Tunny Machine в Hinsley & Stripp 1993 , стр. 167–174.

- Хинсли, Флорида ; Стрипп, Алан, ред. (1993) [1992], Взломщики кодов: внутренняя история Блетчли-парка , Оксфорд: Oxford University Press, ISBN 978-0-19-280132-6

- Хинсли, FH (1993), Введение в рыбу в Hinsley & Stripp 1993 , стр. 141–148.

- Хаттенхайн, Орр; Фрике (1945), Криптоаналитическое исследование OKW / Chi по загадке, сообщениям Хагелина и шифрованным телепринтерам , TICOM

- Кляйн, Мелвилл, Обеспечение связи с записями: TSEC/KW-26 (PDF) , заархивировано из оригинала (PDF) 15 марта 2012 г. , получено 17 сентября 2010 г.

- Пэрриш, Томас (1986), Ультраамериканцы: роль США в нарушении нацистских кодексов , Нью-Йорк: Штейн и Дэй, ISBN 978-0-8128-3072-9

- Резабек, Рэнди (2017), TICOM: Охота на взломщиков кодов Гитлера , опубликовано независимо, ISBN 978-1-5219-6902-1 , заархивировано из оригинала 26 мая 2022 г. , получено 16 января 2021 г.

- Робертс, Джерри (2006), Секция главных тестировщиков в Коупленде, 2006 , стр. 249–259.

- Робертс, Джерри (2009), Мой сверхсекретный взлом кода во время Второй мировой войны: последний британец, выживший в тесте Блетчли-Парка (видео) , Университетский колледж Лондона

- Сейл, Тони , Шифр Лоренца и как его взломал Блетчли-Парк , получено 21 октября 2010 г.

- Тутте, WT (19 июня 1998 г.), Фиш и я (PDF) , заархивировано из оригинала (PDF) 12 февраля 2015 г. , получено 13 февраля 2015 г. Стенограмма лекции, прочитанной профессором Тутте в Университете Ватерлоо.

- Запись о слове «Тунни» в GC&CS. криптографическом словаре

Дальнейшее чтение [ править ]

- Будянский, Стивен (2000), Битва умов: полная история взлома кодов во Второй мировой войне , Free Press, ISBN 978-0684859323 Содержит короткий, но информативный раздел (страницы 312–315), описывающий работу Tunny и способы атаки на него.

- Флауэрс, TH (1983), «Дизайн колосса» , Анналы истории вычислений , 5 (3): 239–252, doi : 10.1109/mahc.1983.10079 , S2CID 39816473 * Пол Гэннон, Колосс: величайший секрет Блетчли-Парка (Атлантические книги, 2006). Используя недавно рассекреченные материалы и занимаясь исключительно попытками взлома Танни. Проясняет многие предыдущие заблуждения о трафике рыбы, шифровальной машине Лоренца и Колоссе.

- Смолл, Альберт В. (1944), The Special Fish Report , получено 21 сентября 2010 г.

- Смит, Майкл (2007) [1998], Станция X: Взломщики кодов из Блетчли-парка , серия Pan Grand Strategy (изд. Pan Books), Лондон: Pan MacMillan Ltd, ISBN 978-0-330-41929-1 Содержит длинный раздел (страницы 148–164) о Танни и нападении на него британцев.

Внешние ссылки [ править ]

- CryptoCellar Фроде Вейруда. Исторические документы и публикации о дополнении Lorenz Key SZ42. Проверено 22 апреля 2016 г.

- Шифры Лоренца и Колосс

- Фотографии и описание Танни

- Упрощенный набор инструментов для шифрования Лоренца

- Брэйлсфорд, Дэвид. «Рыбные коды: еще один секрет Блетчли» (видео) . Брэйди Харан . Архивировано из оригинала 12 декабря 2021 г. Проверено 10 июля 2015 г.

- Машина «Тунни» и ее решение - бригадный генерал Джон Тилтман - Агентство национальной безопасности

- Общий отчет о Танни: с акцентом на статистические методы - Национальный архив Великобритании

- Общий отчет о Танни: с акцентом на статистические методы - Джек Гуд, Дональд Мичи, Джеффри Тиммс - 1945 г.

- Virtual Lorenz 3D 3D-моделирование Lorenz SZ40/42 на основе браузера.