Двойной Дракон (хакерская группа)

Двойной Дракон (также известный как APT41 , BARIUM , Axiom , Winnti , Wicked Panda , Wicked Spider, [ 1 ] TG-2633 , Бронзовый Атлас , Красный Келпи , Черная Муха , [ 2 ] или Брасс Тайфун [ 3 ] ) — хакерская организация, предположительно связанная с Министерством государственной безопасности Китая (МСБ). [ 4 ] Отнесенная к категории постоянной постоянной угрозы , эта организация была названа Министерством юстиции США в сентябре 2020 года в связи с обвинениями, выдвинутыми против пяти граждан Китая и двух граждан Малайзии по обвинению в компрометации более 100 компаний по всему миру. [ 5 ] [ 6 ] [ 7 ] [ 8 ]

В 2019 году компания по кибербезопасности FireEye с высокой уверенностью заявила, что группу спонсировала Коммунистическая партия Китая (КПК), проводя операции с целью получения финансовой выгоды. [ 9 ] Название «Двойной Дракон» происходит от двойственности их деятельности, поскольку они занимаются шпионажем и личной финансовой выгодой. [ 10 ] Устройства, которые они используют, обычно используются для государственной разведки.

Расследования, проведенные FireEye, выявили деятельность APT 41 в различных секторах, таких как здравоохранение, телекоммуникации и технологии. [ 9 ] Группа осуществляет большую часть своей финансовой деятельности в индустрии видеоигр, включая студии разработки, дистрибьюторов и издателей. [ 11 ]

| Формирование | 2012 |

|---|---|

| Тип | Расширенная постоянная угроза |

| Цель | Кибершпионаж , кибервойна , киберпреступность |

Область | Китай |

| Методы | целевой фишинг , вредоносное ПО , атака на цепочку поставок |

Официальный язык | Мандарин |

| Владелец | Министерство государственной безопасности |

Ранее назывался | APT 41, Барий, Виннти, Злой Паук, Злая Панда, TG-2633, Бронзовый Атлас, Красный Келпи, Черная Муха |

Связанный персонал

[ редактировать ]

В своей предыдущей деятельности APT 41 использовала домены, зарегистрированные под названиями «Чжан Сюгуан» ( упрощенный китайский : 张旭光) и «Вольфжи». Эти онлайн-персонажи связаны с деятельностью APT 41 и конкретными интернет-форумами на китайском языке, хотя количество других лиц, работающих в группе, неизвестно. [ 9 ] «Чжан Сюгуан» активно участвует в онлайн-форуме «Альянс китайских хакеров» (упрощенный китайский: 华夏黑 客同盟). Информация, касающаяся этого человека, включает его год рождения (1989) и место его прежнего проживания во Внутренней Монголии КНР. [ 12 ] В 2011 году этот персонаж также разместил на форуме информацию об онлайн-игре Age of Wushu , используя прозвище «injuriesa». [ 9 ] Электронная почта и онлайн-домены, связанные с «Вольфжи», также ведут к профилю сообщества специалистов по обработке и анализу данных. Сообщения на форуме также предполагают, что человек родом из Пекина или близлежащей провинции Хэбэй . [ 9 ] [ 12 ]

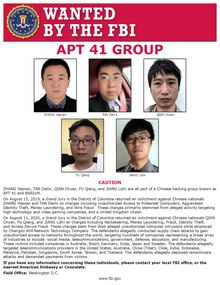

ФБР опубликовало объявления о розыске Хаорана Чжана, Дайлин Тана, Чуан Цяня, Цян Фу и Личжи Цзяна, которые, как они установили , связаны с APT 41. [ 1 ] предъявило Чжану и Тану обвинение 15 августа 2019 года Большое жюри округа Колумбия по обвинениям, связанным с хакерскими преступлениями, такими как несанкционированный доступ к защищенным компьютерам, кража личных данных при отягчающих обстоятельствах, отмывание денег и мошенничество с использованием электронных средств связи. [ 13 ] Эти действия были проведены в отношении высокотехнологичных компаний, компаний, производящих видеоигры, и шести неназванных лиц из США и Великобритании , когда они работали вместе. 11 августа 2020 года ФБР также предъявило Цяну, Фу и Цзяну обвинения в рэкете , отмывании денег, мошенничестве и краже личных данных . [ 13 ] Все трое входили в состав управленческой команды компании Chengdu 404 Network Technology, где они вместе с коллегами планировали кибератаки на компании и частных лиц в таких отраслях, как связь, средства массовой информации, безопасность и правительство. [ 14 ] Подобные операции должны были проводиться в таких странах, как США, Бразилия , Германия , Индия , Япония , Швеция , Индонезия , Малайзия , Пакистан , Сингапур , Южная Корея , Тайвань и Таиланд . [ 1 ]

В августе 2020 года Вонг Онг Хуа и Лин Ян Чинг были обвинены, среди прочего, в рэкете, сговоре, краже личных данных, краже личных данных при отягчающих обстоятельствах и мошенничестве. [ 1 ] Министерство юстиции США заявляет, что два малазийских бизнесмена работали с китайскими хакерами, чтобы атаковать компании видеоигр в США, Франции, Южной Корее, Японии и Сингапуре и получать прибыль от этих операций. [ 15 ] Эти схемы, в частности серия компьютерных вторжений с участием игровой индустрии, были реализованы малазийской компанией Sea Gamer Mall, основанной Вонгом. [ 1 ] 14 сентября 2020 г. власти Малайзии арестовали обоих лиц в Ситаване. [ 1 ]

Связи с китайским правительством

[ редактировать ]Операции APT 41 описываются как « подработка » из-за баланса шпионажа, поддерживаемого китайским государством, и финансово мотивированной деятельности вне государственного разрешения во время простоя. [ 9 ] [ 16 ] [ 17 ] Таким образом, труднее определить, являются ли конкретные инциденты направленными государством или нет. [ 18 ] Организация провела множество операций против 14 стран, в первую очередь США. К таким действиям относятся случаи слежения , компрометации цепочек поставок бизнеса и сбора наблюдения . данных [ 19 ] В 2022 году APT 41 был связан с кражей не менее 20 миллионов долларов в виде помощи в связи с COVID-19 в США. [ 20 ]

APT 41 использует для кибершпионажа, вредоносное ПО которое обычно принадлежит исключительно китайскому правительству. [ 21 ] Эта характеристика характерна для других продвинутых постоянных угроз, поскольку позволяет им получать информацию для слежки за высокопоставленными целями или вступать с ними в контакт для получения информации, которая отвечает национальным интересам . [ 22 ] Об отношении APT 41 к китайскому государству может свидетельствовать тот факт, что никакая эта информация не находится в темной сети и не может быть получена КПК. [ 23 ]

Нацеленность на APT 41 соответствует национальным планам китайского правительства по переходу в области высоких исследований и разработок и увеличению производственных возможностей. Подобные инициативы совпадают с планом китайского правительства « Сделано в Китае 2025 », направленным на перемещение китайского производства в такие ценные отрасли, как фармацевтика , производство полупроводников и другие высокотехнологичные отрасли. [ 9 ] [ 24 ]

FireEye также с умеренной уверенностью оценила, что APT 41 может участвовать в контрактных работах, связанных с правительством Китая. Установленные личности, связанные с группой, ранее рекламировали свои навыки найма хакеров. Использование ими HOMEUNIX и PHOTO в своих личных и финансово мотивированных операциях, которые представляют собой недоступное для общественности вредоносное ПО, используемое другими спонсируемыми государством субъектами шпионажа, также свидетельствует об этой позиции. [ 9 ] В Китае также признают, что более опытные хакеры, как правило, работают в частном секторе по государственным контрактам из-за более высокой оплаты труда. [ 25 ] В отчете FireEye также отмечается, что китайское государство зависит от подрядчиков в оказании помощи в других государственных операциях, направленных на кибершпионаж, о чем свидетельствуют предыдущие китайские продвинутые постоянные угрозы, такие как APT 10 . [ 9 ] [ 26 ] Некоторые считают, что APT 41 потенциально состоит из квалифицированных китайских граждан, которые используются и работают китайским правительством, что приводит к предположению, что члены группы часто работают на двух работах, что подтверждается их рабочими часами. [ 9 ] [ 27 ]

Техники

[ редактировать ]Методы работы APT 41 отличаются, особенно в использовании пассивных бэкдоров по сравнению с традиционными. Хотя традиционные бэкдоры, используемые другими продвинутыми постоянными угрозами, легко обнаружить, этот метод часто гораздо сложнее идентифицировать. [ 9 ] Методы, применяемые в финансово мотивированной деятельности APT 41, также включают в себя компрометацию цепочки поставок программного обеспечения . Это позволило им внедрять коды в законные файлы для распространения, что ставит под угрозу другие организации, крадя данные и изменяя системы. [ 28 ] Также часто используются сложные вредоносные программы, чтобы оставаться незамеченными при извлечении данных. [ 27 ] Буткиты также представляют собой тип вредоносного ПО, используемого группой, которое трудно обнаружить и труднее найти среди других групп, занимающихся кибершпионажем и киберпреступностью , что затрудняет обнаружение вредоносного кода системами безопасности. [ 9 ] Они также использовали программу запуска Deadeye и вредоносное ПО Lowkey для проведения мгновенной разведки, оставаясь при этом незамеченными. [ 29 ]

Целевая фишинговая электронная почта регулярно используется APT 41 как для кибершпионажа, так и для финансовых атак. [ 11 ] Группа разослала множество вводящих в заблуждение электронных писем, в которых пытаются получить информацию от высокопоставленных лиц после сбора личных данных, чтобы повысить вероятность успеха. [ 30 ] Цели варьировались от медиа- групп для шпионской деятельности до обмена биткойнов с целью получения финансовой выгоды. [ 9 ]

Деятельность

[ редактировать ]Шпионская деятельность

FireEye считает, что цель APT 41 коррелирует с национальной стратегией и целями Китая, особенно в отношении технологий. [ 9 ] [ 27 ] [ 31 ] Нацеливание на технологические компании согласуется с интересом Китая к разработке высокотехнологичных инструментов внутри страны, о чем свидетельствуют 12-я и 13-я пятилетние планы. [ 9 ] FireEye считает, что атака на организации в различных секторах свидетельствует о выполнении APT 41 конкретно поставленных задач. Кампании, приписываемые APT 41, также демонстрируют, что группа используется для получения информации перед крупными политическими и финансовыми событиями. [ 9 ] [ 31 ] Они атаковали компании в 14 разных странах (и Гонконге), включая Францию, Индию, Италию, Японию, Мьянму, Нидерланды, Сингапур, Южную Корею, Южную Африку, Швейцарию, Таиланд, Турцию, Великобританию и США. [ 32 ] Они также были обнаружены в нескольких различных отраслях, включая здравоохранение, телекоммуникации и технологии. [ 32 ]

Немецкая компания TeamViewer AG , стоящая за популярным одноименным программным обеспечением, позволяющим удаленно управлять системой, в июне 2016 года была взломана APT 41, согласно данным конференции по безопасности FireEye. [ 33 ] Группе удалось получить доступ к системам пользователей TeamViewer по всему миру и получить управленческие данные и информацию о компаниях. [ 33 ] В 2021 году APT 41 запустила в Индии несколько фишинговых атак, которые были обнаружены BlackBerry Research and Intelligence. Они также украли данные, относящиеся к новому налоговому законодательству, а также записи и статистику по COVID-19. Группа замаскировала себя под правительство Индии, чтобы остаться незамеченными. [ 34 ]

Финансово мотивированная деятельность

APT 41 нацелена на индустрию видеоигр, поскольку большая часть ее деятельности сосредоточена на финансовой выгоде. [ 9 ] Китайские интернет-форумы показали, что ассоциированные члены, связанные с APT 41, рекламировали свои хакерские навыки в нерабочее время в Китае ради собственной выгоды. [ 27 ] В одном случае, о котором сообщила FireEye, группа смогла генерировать виртуальную игровую валюту и продавать ее покупателям через подпольные рынки и схемы отмывания денег . [ 1 ] [ 9 ] [ 19 ] который можно было продать за 300 000 долларов США. [ 31 ] Хотя это нетипичный метод, используемый группой для сбора денег, APT 41 также попыталась использовать программу-вымогатель, чтобы получить прибыль от своей деятельности. [ 9 ]

FireEye сообщает, что, поскольку большая часть финансово мотивированной деятельности APT 41 происходит поздно ночью или рано утром, это может означать, что эта деятельность совершенно не связана с их шпионской деятельностью. [ 9 ] FireEye сообщает, что деятельность APT 41 происходит в среднем с 10:00 до 23:00 по китайскому стандартному времени , что типично для китайских технических работников, которые следуют графику работы « 996 ». [ 9 ]

APT 41 использует цифровые сертификаты , полученные от разработчиков и производителей видеоигр, для подписи своих вредоносных программ. [ 1 ] [ 35 ] Благодаря применению более 19 различных цифровых сертификатов они нацелены как на игровые, так и на неигровые организации, чтобы избежать обнаружения и обеспечить совместимость с целевыми системами. [ 9 ] В 2012 году сертификат южнокорейского издателя игр был использован APT 41 для подписи вредоносного ПО, которое они используют против других представителей игровой индустрии. [ 9 ] В 2021 году APT 41 предприняла серию атак на нелегальную игорную индустрию Китая. [ 36 ]

Министерство юстиции США

[ редактировать ]16 сентября 2020 года Министерство юстиции США обнародовало ранее засекреченные обвинения против 5 граждан Китая и 2 граждан Малайзии за взлом более 100 компаний по всему миру. [ 1 ] [ 37 ] К ним относятся фирмы, занимающиеся социальными сетями, университетами, поставщиками телекоммуникационных услуг, разработкой программного обеспечения, компьютерного оборудования, видеоигр, некоммерческими организациями, аналитическими центрами, иностранными правительствами и сторонниками демократии в Гонконге. [ 1 ] [ 38 ] Сообщается, что атаки включали кражу кода, сертификатов подписи кода, данных клиентов и деловой информации. [ 37 ] Заместитель генерального прокурора Джеффри Розен говорит, что эти действия включали в себя установку хакерами «черных ходов» в программное обеспечение, которые обеспечивали прямой доступ к системам компании-поставщика программного обеспечения. [ 39 ] Двое китайских хакеров также провели атаки на игровую индустрию США, в которых участвовали как минимум 6 компаний в Нью-Йорке , Техасе , Вашингтоне , Иллинойсе , Калифорнии и Великобритании. [ 37 ]

Окружной суд округа Колумбия США выдал ордера на арест учетных записей, серверов, доменных имен и веб-страниц, используемых хакерами для проведения своих операций. ФБР, как и другие компании частного сектора, отвечало за исполнение ордеров. [ 1 ] Microsoft также разработала технические меры для предотвращения постоянного доступа к компьютерным системам жертв. Федеральное бюро расследований опубликовало отчет, содержащий техническую информацию, которая может быть использована группами частного сектора. [ 1 ]

Министерство юстиции поздравило правительство Малайзии, особенно Генеральную прокуратуру Малайзии и Королевскую полицию Малайзии , за сотрудничество и помощь в аресте двух малайских граждан, особенно с учетом того, что арест иностранных хакеров в целом затруднен. [ 1 ] [ 38 ] В пресс-релизе упоминаются Microsoft , Google , Facebook и Verizon Media как группы, которые помогли их расследованию. [ 1 ] ФБР также выразило благодарность Бюро расследований Министерства юстиции Тайваня , которое помогло предоставить информацию властям США после обнаружения серверов APT 41, установленных в Калифорнии. [ 40 ] [ 41 ]

Напротив, Розен критикует Коммунистическую партию Китая за бездействие, когда дело дошло до помощи ФБР в аресте пяти китайских хакеров, связанных с APT 41. [ 38 ] [ 39 ] Розен также заявил, что Коммунистическая партия Китая «делает Китай безопасным для своих киберпреступников», продолжая помогать им в шпионаже. [ 39 ] Представитель Министерства иностранных дел Китая Ван Вэньбинь заявил, что США используют свои собственные проблемы кибербезопасности, чтобы «напасть на Китай» посредством распространения ложной информации и политических манипуляций. [ 37 ]

Это заявление было сделано во время предвыборной кампании президента Дональда Трампа , в ходе которой Коммунистическая партия Китая ассоциировалась с различными атаками кибершпионажа. Наряду с Россией и Ираном , Китай был упомянут в оценке национальной угрозы выборам. [ 39 ] [ 42 ]

Ссылки с другими группами

[ редактировать ]Деятельность APT 41 пересекается с публичной отчетностью о других группах, таких как Barium и Winnti. [ 2 ] С технической точки зрения цифровые сертификаты и вредоносное ПО во многом совпадают. По данным FireEye, одним из наиболее заметных сходств является использование схожих вредоносных программ, в частности HIGHNOON, в различных сферах деятельности. [ 2 ] Об использовании вредоносного ПО HIGHNOON сообщила компания FireEye, и оно было сгруппировано в группу APT 15 (также известную как Ke3chang, Vixen Panda, GREF, Playful Dragon). [ 9 ] Однако позже выяснилось, что это работа нескольких китайских групп, которые используют общие инструменты и стратегии. Цифровой сертификат, распространяемый компанией видеоигр YNK Japan, использовался APT 41, а также другими группами APT, такими как APT 17 и APT 20. [ 9 ] Цифровой сертификат, предположительно выданный центром сертификации Microsoft , также использовался APT 41 и APT 40. [ 9 ] Частное вредоносное ПО, используемое APT 41, связано с другими предполагаемыми группами, спонсируемыми китайским государством, что может указывать на то, что APT 41 делился ресурсами с другими группами. [ 9 ] [ 17 ]

См. также

[ редактировать ]Ссылки

[ редактировать ]- ^ Jump up to: а б с д и ж г час я дж к л м н «Семь международных киберобвиняемых, включая участников «Apt41», обвинены в кампаниях по компьютерному вторжению против более чем 100 жертв по всему миру» (пресс-релиз). Вашингтон. Министерство юстиции США. 16 сентября 2020 года. Архивировано из оригинала 6 декабря 2022 года . Проверено 20 апреля 2021 г.

- ^ Jump up to: а б с «APT 41 — Карты групп угроз: Энциклопедия субъектов угроз» . apt.thaicert.or.th . Архивировано из оригинала 2 июня 2021 г. Проверено 29 мая 2021 г.

- ^ «Как Microsoft называет субъектов угроз» . Майкрософт . Проверено 21 января 2024 г.

- ^ Волц, Дастин (08 марта 2022 г.). «Правительства штатов США пострадали от хакерской активности Китая» . Уолл Стрит Джорнал . ISSN 0099-9660 . Архивировано из оригинала 10 марта 2022 г. Проверено 10 марта 2022 г.

- ^ Чимпану, Каталин. «США обвиняют пятерых хакеров из спонсируемой государством группы APT41» . ЗДНет . Архивировано из оригинала 16 сентября 2020 г. Проверено 17 сентября 2020 г.

- ^ «Выступление заместителя директора ФБР Дэвида Боудича на пресс-конференции, посвященной обвинениям в киберпространстве, связанным с Китаем» . Федеральное бюро расследований . Архивировано из оригинала 17 сентября 2020 г. Проверено 17 сентября 2020 г.

- ^ Родзи, Надира Х. (17 сентября 2020 г.). «Руководителям малайзийской компании, производящей цифровые игры, грозит экстрадиция после того, как США обвинили их в киберпреступлениях» . «Стрейтс Таймс» . Архивировано из оригинала 18 сентября 2020 г. Проверено 17 сентября 2020 г.

- ^ Ён, Чарисса (16 сентября 2020 г.). «Китай выступает в качестве убежища для своих киберпреступников, — заявляют США» . «Стрейтс Таймс» . Архивировано из оригинала 17 сентября 2020 г. Проверено 17 сентября 2020 г.

- ^ Jump up to: а б с д и ж г час я дж к л м н тот п д р с т в v В х и С аа APT41: Операция по двойному шпионажу и киберпреступности (отчет). Огненный Глаз. 07.08.2019. Архивировано из оригинала 07 мая 2021 г. Проверено 20 апреля 2020 г.

- ^ «[Видео] Состояние взлома: APT41 — Двойной дракон: Шпион, который меня фрагментировал» . Огненный Глаз . Архивировано из оригинала 2 июня 2021 г. Проверено 29 мая 2021 г.

- ^ Jump up to: а б Кендзьерский, Стефан; Джаханхани, Хамид (2020), Критическая национальная инфраструктура, C4ISR и кибероружие в эпоху цифровых технологий , Передовые науки и технологии для приложений безопасности, Cham: Springer International Publishing, стр. 3–21, doi : 10.1007/978-3-030- 35746-7_1 , ISBN 978-3-030-35745-0 , S2CID 216513092 , получено 25 мая 2021 г.

- ^ Jump up to: а б Эдди, Макс (07 августа 2019 г.). «APT41 — это не обычная китайская хакерская группа» . PCMag Австралия . Архивировано из оригинала 2 июня 2021 г. Проверено 29 мая 2021 г.

- ^ Jump up to: а б «Китайские и малазийские хакеры обвинены США в атаках» . Новости Би-би-си . 16 сентября 2020 г. Архивировано из оригинала 2 июня 2021 г. Проверено 29 мая 2021 г.

- ^ Геллер, Эрик (16 сентября 2020 г.). «США обвиняют 5 китайских хакеров и 2 их сообщников в широкой кампании кибератак» . ПОЛИТИКА . Архивировано из оригинала 02 декабря 2022 г. Проверено 29 мая 2021 г.

- ^ «Министерство юстиции сообщает, что пять граждан Китая взломали 100 американских компаний» . Новости Эн-Би-Си . 16 сентября 2020 г. Архивировано из оригинала 2 июня 2021 г. Проверено 29 мая 2021 г.

- ^ Стеффенс, Тимо (2020), «Продвинутые постоянные угрозы» , Атрибуция продвинутых постоянных угроз , Берлин, Гейдельберг: Springer Berlin Heidelberg, стр. 3–21, doi : 10.1007/978-3-662-61313-9_1 , ISBN 978-3-662-61312-2 , S2CID 226742586 , получено 25 мая 2021 г.

- ^ Jump up to: а б Бинг, Джозеф Менн, Джек Стаббс, Кристофер (07 августа 2019 г.). «Китайские правительственные хакеры подозреваются в подработке с целью получения прибыли» . Рейтер . Архивировано из оригинала 31 мая 2021 г. Проверено 29 мая 2021 г.

{{cite news}}: CS1 maint: несколько имен: список авторов ( ссылка ) - ^ Бейтман, Джон. Война, терроризм и катастрофы в киберстраховании: понимание и реформирование исключений . Фонд Карнеги за международный мир. OCLC 1229752520 .

- ^ Jump up to: а б Кианпур, Мазахер (2021). «Социально-технический анализ первопричин кражи интеллектуальной собственности США с помощью кибербезопасности - случай APT41». arXiv : 2103.04901 [ cs.CR ].

- ^ Фитцпатрик, Сара; Рамгопал, Кит (5 декабря 2022 г.). «Хакеры, связанные с правительством Китая, украли миллионы пособий по Covid, - сообщает Секретная служба» . Новости Эн-Би-Си . Архивировано из оригинала 5 декабря 2022 года . Проверено 5 декабря 2022 г.

- ^ Нотон, Лиам; Дейли, Герберт (2020), Дополненная человечность: данные, конфиденциальность и безопасность , Передовые науки и технологии для приложений безопасности, Чам: Springer International Publishing, стр. 73–93, номер документа : 10.1007/978-3-030-35746-7_5 , ISBN 978-3-030-35745-0 , S2CID 216436285 , получено 25 мая 2021 г.

- ^ Лайтфут, Кэти (2020). Изучение китайских кибератак: цели и меры по снижению угроз (Msc). Ютический колледж. ПроКвест 2478472331 . Архивировано из оригинала 31 марта 2022 г. Проверено 25 мая 2021 г.

- ^ Чен, Мин Шен (2019). «Сбор данных Китая о гражданах США: последствия, риски и решения» (PDF) . Журнал научной политики и управления . 15 . Архивировано (PDF) из оригинала 27 января 2021 г. Проверено 25 мая 2021 г.

- ^ «Потенциал киберответа Китая на усиление напряженности между США и Китаем» (пресс-релиз). Росслин. Агентство кибербезопасности и безопасности инфраструктуры. 1 октября 2020 года. Архивировано из оригинала 20 апреля 2021 года . Проверено 20 апреля 2021 г.

- ^ Вонг, Эдвард (22 мая 2013 г.). «Хакеры считают, что Китай — страна возможностей» . Нью-Йорк Таймс . ISSN 0362-4331 . Архивировано из оригинала 25 мая 2021 г. Проверено 25 мая 2021 г.

- ^ Лайалл, Николас (01 марта 2018 г.). «Китайские киберополченцы» . thediplomat.com . Архивировано из оригинала 02 марта 2018 г. Проверено 25 мая 2021 г.

- ^ Jump up to: а б с д Австралийские университеты под атакой: проект CiLab PACE (PDF) (отчет). Университет Маккуори. 2020. Архивировано (PDF) из оригинала 4 мая 2021 г.

- ^ Ким, Бонг-Дже; Ли, Сок-Вон (2020). «Понимание и рекомендации требований безопасности на основе онтологии предметной области: когнитивный трехуровневый подход» . Журнал систем и программного обеспечения . 169 : 110695. doi : 10.1016/j.jss.2020.110695 . ISSN 0164-1212 . S2CID 221592911 .

- ^ capsnetdroff (04 августа 2022 г.). «Расшифровка китайского хакерского синдиката – APT 41» . CAPS Индия . Архивировано из оригинала 2 мая 2023 г. Проверено 2 мая 2023 г.

- ^ О'Лири, Дэниел Э. (2019). «Что раскрывают фишинговые электронные письма: исследовательский анализ попыток фишинга с использованием анализа текста» . Электронный журнал ССРН . дои : 10.2139/ssrn.3427436 . ISSN 1556-5068 . S2CID 239250225 . Архивировано из оригинала 21 марта 2021 г. Проверено 25 мая 2021 г.

- ^ Jump up to: а б с Доффман, Зак. «Шпионы днем, воры ночью: китайские хакеры используют инструменты шпионажа для личной выгоды: отчет» . Форбс . Архивировано из оригинала 2 июня 2021 г. Проверено 29 мая 2021 г.

- ^ Jump up to: а б XTI, SOCRadar (15 марта 2022 г.). «Профиль глубокой паутины: APT41/Двойной дракон» . SOCRadar® Cyber Intelligence Inc. Архивировано из оригинала 2 мая 2023 г. Проверено 2 мая 2023 г.

- ^ Jump up to: а б Ху, Чуньхуэй; Чжан, Лин; Ло, Сиань; Чен, Цзяньфэн (15 апреля 2020 г.). «Исследование глобальной системы оценки рисков стратегической безопасности киберпространства на основе службы знаний» . Материалы 3-й Международной конференции по геоинформатике и анализу данных 2020 г. Icgda 2020. Нью-Йорк, штат Нью-Йорк, США: ACM. стр. 140–146. дои : 10.1145/3397056.3397084 . ISBN 978-1-4503-7741-6 . S2CID 220281616 .

- ^ capsnetdroff (04 августа 2022 г.). «Расшифровка китайского хакерского синдиката – APT 41» . CAPS Индия . Архивировано из оригинала 2 мая 2023 г. Проверено 2 мая 2023 г.

- ^ «Атаки на цепочку поставок программного обеспечения | CISA» . www.cisa.gov . 20 мая 2021 г. Архивировано из оригинала 24 мая 2021 г. Проверено 29 мая 2021 г.

- ^ Старкс, Тим (12 июля 2021 г.). «Подозреваемые китайские хакеры возвращаются с необычными атаками на отечественные игорные компании» . www.cyberscoop.com . Киберсовок. Архивировано из оригинала 17 июля 2021 года . Проверено 17 июля 2021 г.

- ^ Jump up to: а б с д «Министерство юстиции предъявило китайским хакерам обвинение во взломе 100 компаний (3)» . news.bloomberglaw.com . Архивировано из оригинала 2 июня 2021 г. Проверено 29 мая 2021 г.

- ^ Jump up to: а б с О'Киф, Дастин Волц, Аруна Вишванатха и Кейт (16 сентября 2020 г.). «США обвиняют граждан Китая в кибератаках на более чем 100 компаний» . Уолл Стрит Джорнал . ISSN 0099-9660 . Архивировано из оригинала 2 июня 2021 г. Проверено 29 мая 2021 г.

{{cite news}}: CS1 maint: несколько имен: список авторов ( ссылка ) - ^ Jump up to: а б с д Джонсон, Кевин. «5 граждан Китая и двое подозреваемых из Малайзии арестованы в рамках глобальной хакерской кампании, направленной против игр» . США СЕГОДНЯ . Архивировано из оригинала 2 июня 2021 г. Проверено 29 мая 2021 г.

- ^ «Тайвань и США обвиняют китайских хакеров в массовых кибератаках» . Новости Тайваня . 18 сентября 2020 г. Архивировано из оригинала 2 июня 2021 г. Проверено 29 мая 2021 г.

- ^ «Агент ФБР благодарит Тайвань за помощь в обвинении китайских хакеров — Фокус Тайвань» . focustaiwan.tw (на китайском языке). 18 сентября 2020 г. Архивировано из оригинала 2 июня 2021 г. Проверено 29 мая 2021 г.

- ^ Эванина, Уильям (07 августа 2020 г.). «ЗАЯВЛЕНИЕ ДИРЕКТОРА NCSC УИЛЬЯМА ЭВАНИНА: НОВАЯ ИНФОРМАЦИЯ О ВЫБОРНОЙ УГРОЗЕ ДЛЯ АМЕРИКАНСКОЙ ОБЩЕСТВЕННОСТИ» (пресс-релиз). Офис директора национальной разведки. Архивировано из оригинала 19 ноября 2020 г. Проверено 29 мая 2021 г.