Алгоритм с симметричным ключом

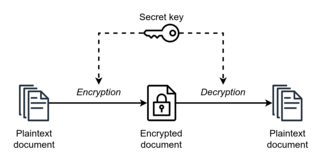

Алгоритмы с симметричным ключом [ а ] — это алгоритмы криптографии , , которые используют одни и те же криптографические ключи как для шифрования открытого текста так и для дешифрования зашифрованного текста . Ключи могут быть идентичными или между двумя ключами может быть простое преобразование. [ 1 ] На практике ключи представляют собой общий секрет между двумя или более сторонами, который может использоваться для поддержания частной информационной связи. [ 2 ] Требование, чтобы обе стороны имели доступ к секретному ключу, является одним из основных недостатков шифрования с симметричным ключом по сравнению с шифрованием с открытым ключом (также известным как шифрование с асимметричным ключом). [ 3 ] [ 4 ] Однако алгоритмы шифрования с симметричным ключом обычно лучше подходят для массового шифрования. За исключением одноразового блокнота, они имеют меньший размер ключа, что означает меньше места для хранения и более быструю передачу. В связи с этим шифрование с асимметричным ключом часто используется для замены секретного ключа на шифрование с симметричным ключом. [ 5 ] [ 6 ] [ 7 ]

Типы

[ редактировать ]В шифровании с симметричным ключом могут использоваться как потоковые, так и блочные шифры . [ 8 ]

Потоковые шифры шифруют цифры (обычно байты ) или буквы (в шифрах замены) сообщения по одной. Пример — ЧаЧа20 . Шифры замены — хорошо известные шифры, но их легко расшифровать с помощью таблицы частот . [ 9 ]

Блочные шифры берут несколько битов и шифруют их в одном блоке, дополняя открытый текст, чтобы получить кратный размер блока. Алгоритм расширенного стандарта шифрования (AES), одобренный NIST в декабре 2001 года, использует 128-битные блоки.

Реализации

[ редактировать ]Примеры популярных алгоритмов с симметричным ключом включают Twofish , Serpent , AES (Rijndael), Camellia , Salsa20 , ChaCha20 , Blowfish , CAST5 , Kuznyechik , RC4 , DES , 3DES , Skipjack , Safer и IDEA . [ 10 ]

Использовать в качестве криптографического примитива

[ редактировать ]Симметричные шифры обычно используются для достижения других криптографических примитивов, помимо простого шифрования. [ нужна ссылка ]

Шифрование сообщения не гарантирует, что оно останется неизменным в зашифрованном виде. Следовательно, часто к зашифрованному тексту добавляется код аутентификации сообщения , чтобы гарантировать, что получатель заметит изменения в зашифрованном тексте. Коды аутентификации сообщений могут быть созданы на основе шифра AEAD (например, AES-GCM ).

Однако симметричные шифры не могут использоваться в целях неотказуемости, кроме как с привлечением дополнительных сторон. [ 11 ] См. стандарт ISO/IEC 13888-2 .

Другое применение — создание хэш-функций на основе блочных шифров. См. функцию одностороннего сжатия для описания нескольких таких методов.

Построение симметричных шифров

[ редактировать ]Многие современные блочные шифры основаны на конструкции, предложенной Хорстом Фейстелом . Конструкция Фейстеля позволяет строить обратимые функции из других функций, которые сами по себе не являются обратимыми. [ нужна ссылка ]

Безопасность симметричных шифров

[ редактировать ]Симметричные шифры исторически были восприимчивы к атакам с известным открытым текстом , атакам с выбранным открытым текстом , дифференциальному криптоанализу и линейному криптоанализу . Тщательное построение функций для каждого раунда может значительно снизить шансы на успешную атаку. [ нужна ссылка ] Также можно увеличить длину ключа или число раундов процесса шифрования, чтобы лучше защититься от атак. Однако это приводит к увеличению вычислительной мощности и снижению скорости выполнения процесса из-за количества операций, которые необходимо выполнить системе. [ 12 ]

Большинство современных алгоритмов с симметричным ключом, по-видимому, устойчивы к угрозе постквантовой криптографии . [ 13 ] Квантовые компьютеры экспоненциально увеличат скорость декодирования этих шифров; в частности, алгоритм Гровера потребует извлечения квадратного корня из времени, традиционно необходимого для атаки методом перебора , хотя эти уязвимости можно компенсировать за счет удвоения длины ключа. [ 14 ] Например, 128-битный шифр AES не будет защищен от такой атаки, поскольку он сократит время, необходимое для проверки всех возможных итераций, с более чем 10 квинтиллионов лет до примерно шести месяцев. Напротив, квантовому компьютеру по-прежнему потребуется столько же времени для декодирования 256-битного шифра AES, сколько обычному компьютеру потребуется для декодирования 128-битного шифра AES. [ 15 ] По этой причине AES-256 считается «квантово-устойчивым». [ 16 ] [ 17 ]

Управление ключами

[ редактировать ]Ключевое заведение

[ редактировать ]Алгоритмы с симметричным ключом требуют, чтобы и отправитель, и получатель сообщения имели один и тот же секретный ключ. Все ранние криптографические системы требовали, чтобы отправитель или получатель каким-то образом получили копию этого секретного ключа по физически защищенному каналу.

Почти все современные криптографические системы по-прежнему используют алгоритмы с симметричными ключами для внутреннего шифрования большей части сообщений, но они устраняют необходимость в физически безопасном канале за счет использования обмена ключами Диффи-Хеллмана или какого-либо другого протокола с открытым ключом для безопасного достижения соглашения о новый новый секретный ключ для каждого сеанса/разговора (прямая секретность).

Генерация ключей

[ редактировать ]При использовании асимметричных шифров для передачи ключей генераторы псевдослучайных ключей почти всегда используются для генерации сеансовых ключей симметричного шифрования. Однако отсутствие случайности в этих генераторах или в их векторах инициализации является катастрофическим и в прошлом приводило к криптоаналитическим нарушениям. Поэтому важно, чтобы реализация использовала для своей инициализации источник высокой энтропии . [ 18 ] [ 19 ] [ 20 ]

Взаимный шифр

[ редактировать ]Этот раздел нуждается в дополнительных цитатах для проверки . ( декабрь 2015 г. ) |

Взаимный шифр — это шифр, при котором, так же, как кто-то вводит открытый текст в криптографическую систему, чтобы получить зашифрованный текст , можно ввести зашифрованный текст в то же место в системе, чтобы получить открытый текст. Взаимный шифр иногда называют самообратным шифром . [ 21 ] [ 22 ]

Практически все механические шифровальные машины реализуют обратный шифр — математическую инволюцию каждой введенной буквы. Вместо того, чтобы проектировать два типа машин: одну для шифрования, другую для дешифрования, все машины могут быть идентичными и могут быть настроены (ключами) одинаковым образом. [ 23 ]

Примеры взаимных шифров включают:

- Атбаш

- Шифр Бофорта [ 24 ]

- машина Энигма [ 25 ]

- Мария-Антуанетта и Аксель фон Ферсен общались с помощью взаимного шифра. [ 26 ]

- Полиалфавитный шифр Порта является взаимообратным. [ 27 ]

- Фиолетовый шифр [ 28 ]

- RC4

- РОТ13

- XOR-шифр

- Шифр Ватьяяна

Большинство всех современных шифров можно классифицировать либо как поточный шифр , большинство из которых использует взаимный объединитель шифров XOR , либо как блочный шифр , большинство из которых используют шифр Фейстеля или схему Лая-Месси с взаимным преобразованием в каждом раунде. [ нужна ссылка ]

Примечания

[ редактировать ]- ^ Другими терминами шифрования с симметричным ключом являются шифрование с секретным ключом , с одним ключом , с общим ключом , с одним ключом и шифрование с закрытым ключом . Использование последнего и первого терминов может создать двусмысленность с аналогичной терминологией, используемой в криптографии с открытым ключом . Криптографию с симметричным ключом следует противопоставлять криптографии с асимметричным ключом .

Ссылки

[ редактировать ]- ^ Картит, Заид (февраль 2016 г.). «Применение алгоритмов шифрования для обеспечения безопасности данных в облачном хранилище, Kartit и др.» . Достижения в области повсеместных сетей: материалы UNet15 : 147. ISBN 9789812879905 .

- ^ Делфс, Ганс; Кнебл, Хельмут (2007). «Шифрование с симметричным ключом» . Введение в криптографию: принципы и приложения . Спрингер. ISBN 9783540492436 .

- ^ Маллен, Гэри; Муммерт, Карл (2007). Конечные поля и приложения . Американское математическое общество. п. 112. ИСБН 9780821844182 .

- ^ «Демистификация симметричных и асимметричных методов шифрования» . Гики для гиков. 28 сентября 2017 г.

- ^ Джонсон, Лейтон (2016), «Основы оценки компонентов безопасности» , Справочник по оценке, тестированию и оценке средств контроля безопасности , Elsevier, стр. 531–627, doi : 10.1016/b978-0-12-802324-2.00011-7 , ISBN 9780128023242 , S2CID 63087943 , получено 6 декабря 2021 г.

- ^ Альварес, Рафаэль; Кабальеро-Хиль, Кандидо; Сантоха, Хуан; Самора, Антонио (27 июня 2017 г.). «Алгоритмы облегченного обмена ключами» . Датчики . 17 (7): 1517. дои : 10.3390/s17071517 . ISSN 1424-8220 . ПМК 5551094 . ПМИД 28654006 .

- ^ Бернштейн, Дэниел Дж.; Ланге, Таня (14 сентября 2017 г.). «Постквантовая криптография» . Природа . 549 (7671): 188–194. Бибкод : 2017Natur.549..188B . дои : 10.1038/nature23461 . ISSN 0028-0836 . ПМИД 28905891 . S2CID 4446249 .

- ^ Пельцль и Паар (2010). Понимание криптографии . Берлин: Springer-Verlag. п. 30 . Бибкод : 2010uncr.book.....P .

- ^ Чтобы сражаться, Михир; Рогауэй, Филипп (2005). Введение в современную криптографию (PDF) .

- ^ Редер, Том. «Криптография с симметричным ключом» . www.cs.cornell.edu . Проверено 5 февраля 2017 г.

- ^ «ИСО/МЭК 13888-2:2010» . ИСО . Проверено 4 февраля 2020 г.

- ^ Дэвид Р. Мирза Ахмад; Райан Рассел (2002). Защита вашей сети от взлома (2-е изд.). Рокленд, Массачусетс: Syngress. стр. 165–203. ISBN 1-932266-18-6 . OCLC 51564102 .

- ^ Дэниел Дж. Бернштейн (2009). «Введение в постквантовую криптографию» (PDF) . Постквантовая криптография .

- ^ Дэниел Дж. Бернштейн (3 марта 2010 г.). «Гровер против МакЭлиса» (PDF) .

{{cite journal}}: Для цитирования журнала требуется|journal=( помощь ) - ^ Вуд, Ламонт (21 марта 2011 г.). «Часы для шифрования тикают» . Компьютерный мир . Проверено 5 декабря 2022 г.

- ^ О'Ши, Дэн (29 апреля 2022 г.). «AES-256 присоединяется к квантовому сопротивлению» . Жестокая электроника . Проверено 5 декабря 2022 г.

- ^ Вайсбаум, Франсуа; Лугрин, Томас (2023), Малдер, Валентин; Мермуд, Ален; Кредиторы, Винсент; Телленбах, Бернхард (ред.), «Симметричная криптография» , Тенденции в области защиты данных и технологий шифрования , Cham: Springer Nature Switzerland, стр. 7–10, doi : 10.1007/978-3-031-33386-6_2 , ISBN 978-3-031-33386-6 , получено 12 сентября 2023 г.

- ^ Ян Голдберг и Дэвид Вагнер. «Случайность и браузер Netscape» . Январь 1996 г. Журнал доктора Добба. цитировать: «Очень важно, чтобы секретные ключи генерировались из непредсказуемого источника случайных чисел».

- ^

Ристенпарт, Томас; Йилек, Скотт (2010). «Когда хорошая случайность становится плохой: уязвимости сброса виртуальной машины и хеджирующая криптография» (PDF) . Симпозиум NDSS 2010 .

Генераторы случайных чисел (ГСЧ) неизменно являются слабым звеном в безопасном использовании криптографии.

- ^ «Симметричная криптография» . Джеймс. 11 марта 2006 г.

- ^ Пол Реверс и Марк Саймонс. Крипто-музей. «Энигма Ура» . 2009.

- ^ Крис Кристенсен. «Простые шифры замены» . 2006.

- ^ Грег Гебель. «Механизация шифров» . 2018.

- ^ «... истинный шифр Бофорта. Обратите внимание, что у нас есть взаимное шифрование ; шифрование и дешифрование - это одно и то же». -- Хелен Ф. Гейнс. «Криптоанализ: исследование шифров и их решение» . 2014. п. 121.

- ^ Грег Гебель. «Механизация шифров» . 2018.

- ^ Фридрих Л. Бауэр. «Расшифрованные секреты: методы и принципы криптологии» . 2006. п. 144

- ^ Дэвид Саломон. «Кодирование данных и компьютерных коммуникаций» . 2006. п. 245

- ^ Грег Гебель. «Американские взломщики кодов в тени войны» . 2018.