Оценка интеллекта

Эта статья включает список общих ссылок , но в ней отсутствуют достаточные соответствующие встроенные цитаты . ( Ноябрь 2009 г. ) |

Эта статья , возможно, содержит оригинальные исследования . ( сентябрь 2023 г. ) |

Оценка разведки , или просто разведданные , представляет собой разработку прогнозов поведения или рекомендуемых действий руководству организации на основе широкого спектра доступной явной и скрытой информации (разведывательных данных). Оценки разрабатываются в ответ на требования к заявлениям руководства для обоснования принятия решений . Оценка может проводиться от имени государственной , военной или коммерческой организации , причем каждой из них доступен ряд источников информации.

В ходе оценки разведывательной информации имеющаяся информация и предыдущие оценки анализируются на предмет актуальности и актуальности. Если требуется дополнительная информация, аналитик может направить сбор данных.

Исследования разведки — это академическая область, касающаяся оценки разведки, особенно в отношении международных отношений и военной науки .

Процесс

[ редактировать ]

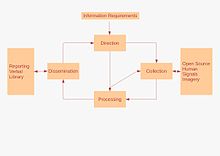

Оценка разведывательных данных основана на требовании или потребностях клиента, которые могут быть постоянными требованиями или адаптированными к конкретным обстоятельствам или запросу на информацию (RFI). «Требование» передается в оценочное агентство и обрабатывается в рамках информационного цикла — структурированного метода реагирования на запрос информации.

В RFI может быть указано, в каком формате запрашивающая сторона предпочитает потреблять продукт.

Запрос рассматривается менеджером по требованиям, который затем ставит соответствующие задачи для ответа на запрос. Это будет включать в себя обзор существующих материалов, разработку нового аналитического продукта или сбор новой информации для анализа.

Новая информация может быть собрана с помощью одного или нескольких различных методов сбора; человеческий источник , электронные и коммуникационные перехваты , изображения или открытые источники . Характер ЗПИ и срочность, придаваемая ему, могут указывать на то, что некоторые типы сбора не подходят из-за времени, необходимого для сбора или проверки собранной информации. Дисциплины сбора разведывательной информации, а также используемые источники и методы часто строго засекречены и разрознены, при этом аналитикам требуется соответствующий высокий уровень допуска .

Процесс получения известной информации о ситуациях и объектах, важных для RFI, характеризующий то, что известно, и попытки прогнозирования будущих событий называется « всех источников оценкой, анализом или обработкой » . Аналитик использует несколько источников для взаимного подтверждения или исключения собранной информации, делая вывод вместе с определенной степенью уверенности в этом выводе.

Если уже имеется достаточная текущая информация, анализ может быть поставлен непосредственно без привязки к дальнейшему сбору.

Затем результаты анализа передаются обратно запрашивающей стороне в указанном формате, хотя с учетом ограничений как на RFI, так и на методы, используемые в анализе, этот формат также может быть доступен для других целей и соответственно распространяться . Анализ будет записан на определенном уровне классификации, а альтернативные версии потенциально доступны на нескольких уровнях классификации для дальнейшего распространения.

Цикл целевой разведки

[ редактировать ]

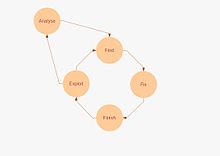

Этот подход, известный как Find-Fix-Finish-Exploit-Assess ( F3EA ), [1] является дополнением к циклу разведки и ориентирован на само вмешательство; если объект оценки четко определен и существуют условия для проведения той или иной формы вмешательства против этого объекта, может использоваться подход к оценке, ориентированный на цель.

Определяется предмет действия или цель, и первоначально предпринимаются усилия по поиску цели для дальнейшего развития. Эта деятельность позволит определить, где вмешательство в отношении цели будет иметь наиболее благоприятный эффект.

Когда принято решение о вмешательстве, предпринимаются действия для фиксации цели, подтверждая, что вмешательство будет иметь высокую вероятность успеха, и ограничивая способность объекта предпринимать независимые действия.

На заключительном этапе осуществляется вмешательство, возможно, арест, задержание или применение других методов сбора.

После вмешательства осуществляется эксплуатация цели, что может привести к дальнейшему совершенствованию процесса для связанных целей. Результаты этапа эксплуатации также будут использоваться в других мероприятиях по оценке разведывательных данных.

Теория информационного цикла разведки

[ редактировать ]Цикл разведывательной информации использует теорию секретности и регулирование секретной разведки в США для переосмысления традиционного разведывательного цикла с учетом следующих четырех предположений:

- Разведка – это секретная информация

- Интеллект – общественное благо

- Интеллект движется циклично

- Интеллект накапливается

Информация преобразуется из частной в секретную и общедоступную в зависимости от того, кто ее контролирует. Например, частная информация источника становится секретной информацией (разведывательными данными), когда контроль над ее распространением передается офицеру разведки, а затем становится общедоступной информацией, когда офицер разведки в дальнейшем распространяет ее среди общественности любым количеством способов, включая формальные. отчетность, предупреждение об угрозах и другие. Четвертое предположение о том, что разведданные накапливаются, приводит к возникновению конфликтных ситуаций, когда информация переходит из одного типа в другой. Первая конфликтная точка – сбор – возникает при переходе частной информации к секретной информации (разведывательной информации). Второй конфликтный момент – распространение – возникает, когда секретная информация переходит в общедоступную. Таким образом, концепция разведки с использованием этих предположений демонстрирует причины методов сбора (для облегчения перехода к частной тайне) и конфликтов распространения, а также может определять этические стандарты поведения среди всех агентов в процессе разведки. [2] [3]

См. также

[ редактировать ]- Разведка из всех источников

- Цикл разведки

- Список дисциплин сбора разведывательной информации

- Военная разведка

- Наблюдение

- Оценка угроз

- Исследования будущего

Ссылки

[ редактировать ]- ^ Джереми Скахилл (15 октября 2015 г.). «Найти, исправить, закончить» . Перехват_ . Проверено 30 октября 2016 г.

- ^ Стоттлмайр, Стивен (2022). «Переосмысление разведки после Бенгази» . дои : 10.13140/RG.2.2.19732.99204 .

{{cite journal}}: Для цитирования журнала требуется|journal=( помощь ) - ^ Стоттлмайр, Стивен (2021). «Разведывательное сообщество США, секретность и «досье Стила»: новая концепция разведывательного процесса» . Журнал европейских и американских исследований разведки . 4 (2): 11–28.

Дальнейшее чтение

[ редактировать ]- Опросы

- Эндрю, Кристофер. Только для глаз президента: секретная разведка и американское президентство от Вашингтона до Буша (1996)

- Блэк, Ян и Моррис, Тайные войны Бенни Израиля: история разведывательных служб Израиля (1991)

- Бунгерт, Хайке и др. ред. Секретная разведка в двадцатом веке (2003), очерки ученых

- Даллес, Аллен В. Искусство разведки: легендарный мастер шпионажа Америки об основах сбора разведывательной информации для свободного мира (2006)

- Кан, Дэвид Взломщики кодов: всеобъемлющая история секретной связи с древних времен в Интернете (1996), 1200 страниц

- Лернер, К. Ли и Бренда Уилмот Лернер, ред. Энциклопедия шпионажа, разведки и безопасности (2003 г.), 1100 страниц. 850 статей, наиболее сильных по технологиям

- Одом, генерал Уильям Э. Исправление разведки: для более безопасной Америки, второе издание (Yale Nota Bene) (2004)

- О'Тул, Джордж. Почетное предательство: история американской разведки, шпионажа, тайных действий от американской революции до ЦРУ (1991)

- Оуэн, Дэвид. Скрытые секреты: полная история шпионажа и технологий, используемых для его поддержки (2002), популярный

- Ричелсон, Джеффри Т. Век шпионов: разведка в двадцатом веке (1997)

- Ричелсон, Джеффри Т. Разведывательное сообщество США (4-е изд. 1999 г.)

- Шульский, Абрам Н. и Шмитт, Гэри Дж. «Тихая война: понимание мира разведки» (3-е изд. 2002 г.), 285 страниц.

- Уэст, Найджел. МИ-6: Операции британской секретной разведывательной службы 1909–1945 (1983)

- Уэст, Найджел. Секретная война: история SOE, британской диверсионной организации во время войны (1992)

- Вольстеттер, Роберта. Перл-Харбор: предупреждение и решение (1962)

- Первая мировая война

- Бизли, Патрик. Комната 40 . (1982). Описывает взлом немецких кодов разведкой РН, включая взятку турками, телеграмму Циммермана и неудачу в Ютландии.

- Мэй, Эрнест (ред.) Знание своих врагов: оценка разведки перед двумя мировыми войнами (1984)

- Тачман, Барбара В. Телеграмма Циммермана (1966)

- Ярдли, Герберт О. Американская черная палата (2004)

- Вторая мировая война

- 1931–1945

- Бэбингтон Смит, Констанс . Воздушный шпион: история фоторазведки во Второй мировой войне (1957) - первоначально опубликовано как Evidence in Camera в Великобритании.

- Бизли, Патрик. Совершенно особая разведка: история Центра оперативной разведки Адмиралтейства, 1939–1945 (1977)

- Хинсли, FH Британская разведка во Второй мировой войне (1996) (сокращенная версия многотомной официальной истории)

- Джонс, Р.В. Самая секретная война: Британская научная разведка 1939–1945 (2009)

- Кан, Дэвид. Шпионы Гитлера: немецкая военная разведка во Второй мировой войне (1978)

- Кан, Дэвид. Овладев загадкой: гонка за взлом немецких кодексов подводных лодок, 1939–1943 (1991)

- Китсон, Саймон. Охота на нацистских шпионов: борьба со шпионажем в Виши, Франция , Чикаго: University of Chicago Press, (2008). ISBN 978-0-226-43893-1

- Левин, Рональд. Американская магия: коды, шифры и поражение Японии (1982)

- Мэй, Эрнест (ред.) Знание своих врагов: оценка разведки перед двумя мировыми войнами (1984)

- Смит, Ричард Харрис. УСС: Тайная история первого центрального разведывательного управления Америки (2005)

- Стэнли, Рой М. Фоторазведка времен Второй мировой войны (1981)

- Уорк, Уэсли К. Главный враг: британская разведка и нацистская Германия, 1933–1939 (1985)

- Уорк, Уэсли К. «Криптографическая невиновность: истоки сигнальной разведки в Канаде во время Второй мировой войны», в: Journal of Contemporary History 22 (1987).

- Эпоха холодной войны

- 1945–1991

- Олдрич, Ричард Дж. Скрытая рука: Великобритания, Америка и секретная разведка времен холодной войны (2002).

- Эмброуз, Шпионы Стивена Э. Айка: Эйзенхауэр и разведывательное управление (1981).

- Андрей, Христофор и Василий Митрохины. Меч и щит: Архив Митрохина и тайная история КГБ (1999)

- Андрей, Кристофер и Олег Гордиевские. КГБ: внутренняя история его зарубежных операций от Ленина до Горбачева (1990).

- Богл, Лори, изд. Шпионаж и шпионаж времен холодной войны (2001), очерки ученых

- Кипение, Грэм. Тайные студенты на параде: воспоминания JSSL о холодной войне, CRAIL , PlaneTree, 2005. ISBN 1-84294-169-0

- Доррил, Стивен. МИ-6: Внутри тайного мира секретной разведывательной службы Ее Величества (2000).

- Дзяк, Джон Дж. Чекистый: История КГБ (1988)

- Эллиотт, Джеффри и Шукман, Гарольд. Секретные классы. Нерассказанная история холодной войны . Лондон, St Ermin's Press, исправленное издание, 2003 г. ISBN 1-903608-13-9

- Келер, Джон О. Штази: Нерассказанная история тайной полиции Восточной Германии (1999)

- Островский, Виктор Обманом (1990)

- Персико, Джозеф . Кейси: Жизнь и секреты Уильяма Дж. Кейси - от УСС до ЦРУ (1991)

- Прадос, Джон. Секретные войны президентов: тайные операции ЦРУ и Пентагона после Второй мировой войны (1996)

- Розицке, Гарри. Секретные операции ЦРУ: шпионаж, контрразведка и тайные действия (1988)

- Трэхэйр, Ричард К.С. Энциклопедия шпионажа, шпионов и секретных операций времен холодной войны (2004) , написанная австралийским ученым; содержит превосходное историографическое введение

- Вайнштейн, Аллен и Александр Васильев. Лес с привидениями: советский шпионаж в Америке - сталинская эпоха (1999).