Сигнальная разведка в современной истории

До разработки радаров и других электронных технологий радиоразведка (SIGINT) и коммуникационная разведка (COMINT) были по сути синонимами. Сэр Фрэнсис Уолсингем руководил бюро перехвата почты с некоторыми криптоаналитическими возможностями во время правления Елизаветы I , но технология была лишь немногим менее развита, чем люди с дробовиками во время Первой мировой войны, которые глушили голубиную почту и перехватывали передаваемые сообщения.

Сигналы флага иногда перехватывались, и попытки помешать им сделали занятие связиста одним из самых опасных на поле боя. [ нужна ссылка ] . Расцвет телеграфа в середине 19 века предоставил больше возможностей для перехвата и подделки сигналов, как это было показано в Чанселлорсвилле .

Сигнальная разведка стала гораздо более важной для военной (и в некоторой степени дипломатической) разведки в целом с механизацией армий, разработкой тактики блицкрига , использованием подводных лодок и торговых рейдерских войн, а также развитием практически осуществимой радиосвязи . Даже измерительная и сигнатурная разведка (MASINT) предшествовала электронной разведке (ELINT) с методами звукового определения местоположения артиллерии. SIGINT — это анализ преднамеренных сигналов как для коммуникационных, так и для некоммуникационных (например, радиолокационных) систем, тогда как MASINT — это анализ непреднамеренной информации, включая, помимо прочего, электромагнитные сигналы, которые представляют основной интерес для SIGINT.

Происхождение [ править ]

Электронный перехват появился еще в 1900 году, во время англо -бурских войн . В конце 1890-х годов Королевский флот установил на своих кораблях беспроводные устройства, произведенные Маркони в ограниченном объеме использовала беспроводную сигнализацию , а британская армия . Некоторые радиоприемники были захвачены бурами и использовались для передачи важных сообщений. Поскольку в то время передавали только британцы, никакой специальной интерпретации сигналов не требовалось. [1]

Императорский российский флот также экспериментировал с беспроводной связью под руководством Александра Попова , который впервые установил радиостанцию на севший на мель линкор в 1900 году. Рождение радиоразведки в современном понимании датируется русско-японской войной .

Когда российский флот готовился к конфликту с Японией в 1904 году, британский корабль HMS Diana, стоявший в Суэцком канале , впервые в истории смог перехватить радиосигналы российского военно-морского флота, отправляемые для мобилизации флота.«Отчет разведки о сигналах, перехваченных HMS Diana в Суэце, показывает, что скорость работы была чрезвычайно медленной по британским стандартам, в то время как переводчики Королевского флота особенно критически относились к плохим стандартам грамматики и орфографии среди российских операторов». [2]

Японцы также разработали возможности беспроводного перехвата и сумели прослушать примитивную на тот момент русскую связь. Их успехи подчеркнули важность этого нового источника военной разведки, и в последующие годы все крупные державы создали возможности для использования этого информационного ресурса.

Австро -венгерское Эвиденцбюро смогло всесторонне следить за продвижением итальянской армии во время итало-турецкой войны 1911 года, отслеживая сигналы, которые отправлялись серией ретрансляционных станций из Триполи в Рим . Во Франции Второму бюро Генерального штаба было поручено радиоперехват.

Первая мировая война [ править ]

Именно в ходе войны новый метод сбора разведывательной информации – радиоразведка – достиг зрелости. [3] Британцы, в частности, накопили большой опыт в новой области радиоразведки и взлома кодов.

Неспособность должным образом защитить свои коммуникации фатально скомпрометировала русскую армию в ее наступлении в начале Первой мировой войны и привела к ее катастрофическому поражению от немцев под командованием Людендорфа и Гинденбурга в битве при Танненберге .

Франция располагала значительными средствами радиоразведки во время Первой мировой войны. Комендант Картье разработал систему беспроводных мачт, в том числе одну на Эйфелевой башне, для перехвата немецких сообщений. Первая такая станция была построена еще в 1908 году, но через несколько лет была разрушена наводнением. На ранних этапах войны французские перехваты имели неоценимое значение для военного планирования и предоставили главнокомандующему Жозефу Жоффру важную информацию , которая позволила ему провести успешную контратаку против немцев на Марне в сентябре 1914 года.

В 1918 году французские перехватчики перехватили сообщение, написанное новым шифром ADFGVX , которое было криптоанализировано Жоржем Пенвеном . Это заранее предупредило союзников о весеннем наступлении Германии 1918 года .

Мониторинг военно-морских сигналов в США начался в 1918 году, но сначала использовался в качестве вспомогательного средства для военно-морского и торгового судоходства. В октябре 1918 года, незадолго до окончания войны, ВМС США установили свою первую установку пеленгации на своей станции в Бар-Харборе, штат Мэн , к которой вскоре присоединились еще пять станций на атлантическом побережье, а затем и вторая группа из 14 установок. [4] Эти станции после окончания Первой мировой войны не сразу использовались для разведки. Хотя в 1924 году в ВМФ было 52 средневолновые пеленгаторные станции, большинство из них пришло в упадок.

Взлом морских кодексов

К началу Первой мировой войны всемирная коммерческая подводная кабельная сеть связи за предыдущие полвека была создана , позволяющая странам передавать информацию и инструкции по всему миру. Были разработаны методы перехвата этих сообщений посредством наземной передачи, поэтому теоретически все кабели, проходящие через враждебную территорию, могут быть перехвачены.

После объявления войны одним из первых действий Британии было перерезание всех немецких подводных кабелей. В ночь на 3 августа 1914 года кабельное судно «Алерт» обнаружило и перерезало пять немецких трансатлантических кабелей, идущих по Ла-Маншу . Вскоре после этого шесть кабелей, проходящих между Великобританией и Германией, были перерезаны. [5] Это вынудило немцев использовать либо телеграфную линию, которая соединялась через британскую сеть и которую можно было прослушивать, либо радио, которое британцы затем могли перехватить. С тех пор разрушение более защищенных проводных коммуникаций с целью улучшить качество разведывательной работы стало регулярной практикой. Хотя одна сторона может заглушить радиосвязь другой, разведывательная ценность плохо защищенной радиосвязи может быть настолько высокой, что придется принять сознательное решение не вмешиваться в радиопередачи противника.

Хотя Британия теперь могла перехватывать немецкие сообщения, коды и шифры использовались, чтобы скрыть смысл сообщений. Ни в Великобритании, ни в Германии в начале войны не было каких-либо организованных организаций для декодирования и интерпретации сообщений — у Королевского флота была только одна беспроводная станция для перехвата сообщений — в Стоктоне-он-Тис . [6] [7]

Однако установки, принадлежавшие Почте и компании Маркони , а также частным лицам, имевшим доступ к радиооборудованию, начали записывать сообщения из Германии. Поняв, что странные сигналы, которые они получали, были сообщениями немецких военно-морских сил, они доставили их в Адмиралтейство. Контр-адмирал Генри Оливер поручил сэру Альфреду Юингу создать службу перехвата и расшифровки. Среди первых новобранцев были Аластер Деннистон , Фрэнк Адкок , Джон Бизли , Фрэнсис Берч , Уолтер Гораций Бруфорд , Уильям Нобби Кларк , Фрэнк Сирил Тиаркс и Дилли Нокс . В начале ноября 1914 года капитан Уильям Холл был назначен новым директором разведывательного отдела вместо Оливера. [6]

Подобная организация была создана в отделе военной разведки военного министерства , которая стала известна как MI1b , и полковник Макдонах предложил, чтобы две организации работали вместе. Никаких успехов добиться не удалось, за исключением организации системы сбора и хранения сообщений, пока французы не получили копии немецких военных шифров. Обе организации действовали параллельно, расшифровывая сообщения, касающиеся Западного фронта . Друг Юинга, адвокат по имени Рассел Кларк, а также его друг, полковник Хипписли, подошли к Юингу, чтобы объяснить, что они перехватывали немецкие сообщения. Юинг организовал для них работу со станции береговой охраны в Ханстентоне в Норфолке . и станциями Маркони они составили ядро службы перехвата, известной как служба «Y» Вместе с почтовым отделением , которая быстро разрослась до такой степени, что могла перехватывать почти все официальные немецкие сообщения. [6]

По счастливой случайности кодовая книга СКМ была получена с немецкого легкого крейсера «Магдебург» , который сел на мель на острове Оденсхольм у берегов подконтрольной России Эстонии . Книги были официально переданы Первому лорду Уинстону Черчиллю 13 октября. [6] SKM сам по себе был неполным средством декодирования сообщений, поскольку они обычно были не только зашифрованы, но и кодированы, а те, которые можно было понять, были в основном сводками погоды. Вход в решение проблемы был найден в серии сообщений, переданных с немецкого передатчика Norddeich, которые все были последовательно пронумерованы, а затем повторно зашифрованы. Шифр был взломан, фактически взломан дважды, поскольку он был изменен через несколько дней после того, как он был впервые раскрыт, и была определена общая процедура интерпретации сообщений. [6]

Второй важный код — кодовая книга Handelsverkehrsbuch (HVB), используемая немецким военно-морским флотом, — был захвачен в самом начале войны с немецко-австралийского парохода «Хобарт» , захваченного в Порт-Филип-Хедс недалеко от Мельбурна 11 августа 1914 года. Код использовался особенно легкими силами, такими как патрульные катера, а также для выполнения повседневных задач, таких как выход из гавани и вход в нее. Код использовался подводными лодками, но с более сложным ключом. Третья кодовая книга была обнаружена после затопления немецкого эсминца SMS S119 в бою у острова Тексель . Он содержал копию кодовой книги Verkehrsbuch (VB), предназначенной для использования в телеграммах, отправляемых за границу военным кораблям и военно-морским атташе, посольствам и консульствам. Его величайшее значение во время войны заключалось в том, что он позволял получить доступ к связи между военно-морскими атташе в Берлине, Мадриде, Вашингтоне, Буэнос-Айресе, Пекине и Константинополе. [6]

Немецкий флот имел обыкновение каждый день передавать по радио точное местоположение каждого корабля и регулярно предоставлять отчеты о местонахождении в море. Можно было составить точную картину нормальной работы Флота открытого моря , более того, по выбранным ими маршрутам можно было сделать вывод о том, где располагались оборонительные минные поля и где было безопасно действовать кораблям. Всякий раз, когда наблюдалось изменение нормальной схемы, это немедленно сигнализировало о том, что должна произойти какая-то операция, и могло быть выдано предупреждение. Также была доступна подробная информация о передвижениях подводных лодок. [6]

Пеленгация [ править ]

Использование радиоприемного оборудования для определения местоположения передатчика также получило развитие во время войны. Капитан Г. Дж. Раунд, работавший на Маркони , начал проводить эксперименты с радиопеленгатором для армии Франции в 1915 году. Холл поручил ему построить систему пеленгации для военно-морского флота. Он был расположен в Лоустофте , а другие станции были построены в Леруике , Абердине , Йорке , Фламборо-Хед и Бирчингтоне , и к маю 1915 года Адмиралтейство смогло отслеживать немецкие подводные лодки, пересекающие Северное море. Некоторые из этих станций также действовали как станции «Y» для сбора немецких сообщений, но в комнате 40 был создан новый раздел для определения положения кораблей на основе донесений о направлении. [6]

В комнате 40 располагалась очень точная информация о позициях немецких кораблей, но приоритетом Адмиралтейства оставалось сохранить существование этих сведений в тайне. С июня 1915 года регулярные разведывательные сводки о позициях кораблей перестали передаваться всем флагманам, а только самому адмиралу Джеллико . Точно так же он был единственным человеком, получившим точные карты немецких минных полей, подготовленные на основе информации из комнаты 40. Немецкий флот не предпринимал никаких попыток ограничить использование беспроводной связи до 1917 года, и то только в ответ на предполагаемое использование британцами пеленгации, а не потому, что он считал, что сообщения декодируются. [6]

Становилось все более очевидным, что, как бы ни были важны расшифровки, не менее важно точно проанализировать предоставленную информацию. Иллюстрацию этому предоставил кто-то из Адмиралтейства, который слишком много знал о SIGINT, но не до конца понимал ее. Он спросил аналитиков, где находится позывной «ДК», которым пользовался немецкий командующий, находясь в гавани. [8] Аналитики точно ответили на его вопрос, сказав, что это было «в Нефритовой реке ». К сожалению, командующий Флотом открытого моря в море использовал другой идентификатор , вплоть до того, что перевел на берег того же оператора беспроводной связи, чтобы сообщения из гавани звучали одинаково. Дезинформация была передана Джеллико, командующему британским флотом, который действовал соответствующим образом и двинулся с меньшей скоростью, чтобы сэкономить топливо. в Ютландское сражение конечном итоге состоялось, но позднее время позволило противнику уйти.

Вера Джеллико в криптографическую разведку была также поколеблена расшифрованным отчетом, в котором находился немецкий крейсер СМС Регенсбург рядом с ним во время Ютландской битвы . Оказалось, что штурман «Равенсбурга» отклонился от расчета местоположения на 10 миль (16 км). Во время Ютландии пеленгация на судах флота использовалась ограниченно, но большая часть информации поступала с береговых станций. Ночью была перехвачена целая цепочка сообщений, указывающих с высокой степенью достоверности, как немецкий флот намеревался совершить побег, но краткое изложение, переданное Джеллико, не убедило его в точности в свете других неудач, произошедших в течение дня. .

Telegram и Циммерманн успехи другие

Комната 40 сыграла важную роль в нескольких морских сражениях во время войны, в частности, в обнаружении крупных немецких вылазок в Северное море . Битва у Доггер-Бэнка была выиграна в немалой степени благодаря перехватам, позволившим ВМФ расположить свои корабли в нужном месте. «Предупрежденные о новом немецком набеге [на Англию] в ночь с 23 на 24 января по радиоперехвату, силы [адмирала сэра Дэвида] Битти встретились у Доггер-Бэнка... Превосходящие по численности немцы обратились в бегство... Кайзер, опасаясь потерять крупные корабли, приказал своему флоту избегать дальнейших рисков». [9]

Он сыграл жизненно важную роль в последующих морских столкновениях, в том числе в Ютландском сражении , когда на их перехват был отправлен британский флот. Возможности пеленгации позволяли отслеживать и определять местонахождение немецких кораблей, подводных лодок и цеппелинов . Перехваты также позволили вне всякого сомнения доказать, что немецкое командование санкционировало потопление «Лузитании » в мае 1915 года, несмотря на громкие отрицания со стороны Германии в то время. Система оказалась настолько успешной, что к концу войны более 80 миллионов слов, составляющих весь объем немецкой беспроводной передачи за время войны, были перехвачены операторами Y-станций и расшифрованы. [10] Однако самым поразительным успехом стала расшифровка телеграммы Циммермана , телеграммы министерства иностранных дел Германии, отправленной через Вашингтон своему послу Генриху фон Эккардту в Мексике .

Найджел Из открытого текста телеграммы де Грей и Уильям Монтгомери узнали о предложении министра иностранных дел Германии Артура Циммермана Мексике территорий Соединенных Штатов Аризоны, Нью-Мексико и Техаса как соблазна присоединиться к войне в качестве союзника Германии. Телеграмма была передана в США капитаном Холлом, и была разработана схема (с участием пока еще неизвестного агента в Мексике и кражи со взломом), чтобы скрыть, как ее открытый текст стал доступен, а также как США получили во владение копию. Телеграмма была обнародована Соединенными Штатами, которые 6 апреля 1917 года объявили войну Германии, вступив в войну на стороне союзников.

Межвоенный период [ править ]

Поскольку важность перехвата и дешифрования твердо подтверждена опытом военного времени, в межвоенный период страны создали постоянные агентства, занимающиеся этой задачей.

Эти агентства проводили значительную работу SIGINT в период между мировыми войнами, хотя секретность, окружавшая ее, была чрезвычайной. Хотя проводимая работа в основном касалась COMINT, также появилась ELINT с развитием радаров в 1930-х годах .

Соединенное Королевство [ править ]

В 1919 году комитет секретной службы британского кабинета министров под председательством лорда Керзона рекомендовал создать агентство по взлому кодов в мирное время, и эта задача была поручена тогдашнему -морской разведки директору военно Хью Синклеру . [11] британской армии Синклер объединил сотрудников MI1b Королевского флота и Комнаты 40 в первое агентство по взлому кодов мирного времени: Правительственную школу кодов и шифров (GC&CS). Первоначально организация состояла примерно из 25–30 офицеров и такого же количества служащих. [11] Она называлась «Государственная школа кодов и шифров» — псевдоним, выбранный Виктором Форбсом из Министерства иностранных дел . [12]

Аластер Деннистон , который был ведущим членом «Комнаты 40», был назначен ее оперативным руководителем. Первоначально он находился под контролем Адмиралтейства и располагался в Уотергейт-Хаусе, Адельфи, Лондон. [11] Его общественная функция заключалась в том, чтобы «давать советы по вопросам безопасности кодов и шифров, используемых всеми правительственными ведомствами, и помогать в их предоставлении», но также имела секретную директиву «изучить методы шифрованной связи, используемые иностранными державами». [13] GC&CS официально сформировалась 1 ноября 1919 года и произвела первую расшифровку 19 октября. [11] [14]

К 1922 году основное внимание GC&CS было сосредоточено на дипломатическом трафике, при этом «никакой служебный трафик никогда не стоил того, чтобы его распространять». [15] и поэтому по инициативе лорда Керзона оно было передано из Адмиралтейства в Министерство иностранных дел . GC&CS перешла под контроль Хью Синклера, который к 1923 году был одновременно главой SIS и директором GC&CS. [11] В 1925 году обе организации разместились на разных этажах Broadway Buildings, напротив парка Сент-Джеймс . [11] Сообщения, расшифрованные GC&CS, распространялись в файлах в синей оболочке, которые стали известны как «BJ».

В 1920-е годы GC&CS успешно считывал дипломатические шифры Советского Союза. Однако в мае 1927 года, во время скандала по поводу тайной советской поддержки всеобщей забастовки и распространения подрывной пропаганды, премьер-министр Стэнли Болдуин обнародовал подробности расшифровки. [16]

К 1940 году GC&CS работал над дипломатическими кодами и шифрами 26 стран, используя более 150 дипломатических криптосистем. [17]

Германия [ править ]

С середины двадцатых годов немецкая военная разведка Абвер начала перехватывать и криптоанализировать дипломатический трафик. При Германе Геринге нацистское исследовательское бюро ( Forschungsamt или «FA») имело подразделения для перехвата внутренних и международных сообщений. В 1930-е годы в FA проник французский шпион, но трафик вырос до такой степени, что его стало трудно пересылать.

Помимо станций перехвата в Германии, ФА создала станцию перехвата в Берне, Швейцария. Взлом немецкого кода проник в большинство криптосистем, за исключением Великобритании и США. [1] Военнослужащие немецкого легиона Кондор во время гражданской войны в Испании использовали КОМИНТ против своих противников.

США [ править ]

Бюро шифров США было создано в 1919 году и добилось определенного успеха на Вашингтонской военно-морской конференции в 1921 году благодаря криптоанализу Герберта Ярдли . Военный министр Генри Л. Стимсон закрыл Бюро шифров США в 1929 году со словами «Джентльмены не читают почту друг друга».

К счастью для КОМИНТА США, армия предоставила дом Уильяму Фридману после того, как Стимсон закрыл операцию в Ярдли. [18] Там были разработаны в основном ручные цилиндрические и полосовые шифры, но в результате достижений Фридмана в криптоанализе приоритетом стали машинные шифры, такие как M134, также известный как SIGABA . Хотя SIGABA была роторной машиной, подобно немецкой машине «Энигма» , никогда не было известно, что она была взломана. На смену ему пришли электронные шифровальные устройства.

Усилия American Sigint начались в начале 1930-х годов с растущей напряженности в отношениях с японцами. начал Военно-морской флот внедрение высокочастотной пеленгации (HF/DF) в одиннадцати запланированных местах, в основном на Атлантическом побережье. Первый оперативный перехват произошел с того места, которое позже будет называться станцией CAST , в Кавите на Филиппинах. В июле 1939 года эта функция перешла от обучения и исследований и разработок к операциям, и ВМС официально учредили Организацию стратегического слежения в соответствии с Политикой пеленгации.

К декабрю 1940 года служба связи ВМФ OP-20-G использовала HF/DF на немецких надводных кораблях и подводных лодках. Обучение продолжалось, и началось сотрудничество с англичанами. В апреле 1941 года британцы передали ВМС США образец своего лучшего комплекта HF/DF от Marconi.

Вторая мировая война [ править ]

Использование SIGINT имело еще более серьезные последствия во время Второй мировой войны . Совместные усилия по перехвату и криптоанализу всех британских войск во Второй мировой войне проходили под кодовым названием «Ультра», которым руководила Государственная школа кодов и шифров в Блетчли-парке . К 1943 году, когда была такова степень проникновения средств связи Оси, а также скорость и эффективность распространения полученных разведданных, сообщения иногда доходили до полевых командиров союзников раньше предполагаемых получателей. Это преимущество исчезло только тогда, когда немецкие сухопутные войска отступили в пределы своих границ и начали использовать защищенную проводную связь. По этой причине битва при Арденнах застала союзников врасплох.

Настоящая мировая война, SIGINT по-прежнему имела тенденцию действовать отдельно на разных театрах военных действий. Безопасность связи со стороны союзников была более централизованной. С точки зрения союзников, критически важными перспективами на театральном уровне были Ultra SIGINT против немцев на европейском театре военных действий (включая битву за Атлантику , Средиземноморский театр военных действий ) и MAGIC против японцев на Тихоокеанском театре военных действий и Китайско-бирманском театре военных действий. -Индийский театр.

Вся немецкая система высшего командования пострадала от . преднамеренного дробления власти Гитлером, когда за власть боролись партийные, государственные и военные организации Герман Геринг также стремился к власти ради власти, но по мере того, как война продолжалась, его эффективность была гораздо менее эффективной, и он стал больше сосредоточиться на личном статусе и удовольствиях.

Германия добилась определенных успехов в SIGINT против союзников, особенно с помощью Торгового кодекса и, в начале войны, чтения сообщений американских атташе. Немецкая воздушная разведка во время битвы за Британию страдала от структурной проблемы, которая подчиняла разведку операциям. Оперативники часто делали выводы, которые лучше всего соответствовали их планам, а не подгоняли выводы под информацию. [19]

Напротив, британская воздушная разведка была систематической: от самых чувствительных «Ультра» самого высокого уровня до значительных разведывательных результатов, полученных в результате анализа трафика и криптоанализа систем низкого уровня. К счастью для британцев, дисциплина связи в немецкой авиации была плохой, и немцы редко меняли позывные, что позволяло британцам делать точные выводы о боевом порядке в воздухе.

Япония была наименее эффективной из крупнейших держав в SIGINT. Помимо официальной битвы сигналов между союзниками и странами Оси, рос интерес к советским шпионским коммуникациям, который продолжался и после войны.

Британская радиоразведка [ править ]

Британская правительственная школа кодирования и шифрования переехала в Блетчли-Парк в Милтон-Кинсе , Бакингемшир В начале Второй мировой войны . Ключевым преимуществом было географическое расположение Блетчли.

Командир Аластер Деннистон был оперативным руководителем GC&CS. GC&CS Среди ключевых криптоаналитиков , переехавших из Лондона в Блетчли-Парк, были Джон Тилтман , Дилвин «Дилли» Нокс , Джош Купер и Найджел де Грей . У этих людей было разное образование: среди них были лингвисты, чемпионы по шахматам и знатоки кроссвордов, а в случае Нокса — папирология . [18] [21] В ходе одной из уловок по вербовке в 1941 году газету Daily Telegraph попросили организовать конкурс кроссвордов, после чего многообещающим участникам осторожно предложили «определенный тип работы как вклад в военные усилия». [22]

Деннистон, однако, осознавал, что использование противником электромеханических шифровальных машин означает, что также потребуются формально подготовленные математики; из Оксфорда Питер Твинн присоединился к GC&CS в феврале 1939 года; [23] из Кембриджа Алан Тьюринг [24] и Гордон Уэлчман начал обучение в 1938 году и явился в Блетчли на следующий день после объявления войны вместе с Джоном Джеффрисом . Среди привлеченных позднее криптоаналитиков были математики Дерек Таунт . [25] Джек Гуд , [26] Билл Олл , [27] и Макс Ньюман ; историк Гарри Хинсли и чемпионы по шахматам Хью Александер и Стюарт Милнер-Барри . Джоан Кларк (впоследствии заместитель начальника Хижины 8 ) была одной из немногих женщин, работавших в Блетчли полноценным криптоаналитиком. [28] [29]

При правильном использовании немецкие шифры «Энигма» и «Лоренц» должны были быть практически неуязвимыми, но недостатки в немецких криптографических процедурах и плохая дисциплина среди выполняющего их персонала создавали уязвимости, которые делали атаки Блетчли едва осуществимыми.Однако эти уязвимости можно было устранить путем относительно простых усовершенствований процедур противника. [30] и такие изменения, несомненно, были бы осуществлены, если бы Германия хоть намекнула на успех Блетчли.Таким образом, разведданные, полученные Блетчли, считались в Великобритании во время войны « сверхсекретными » - даже выше, чем обычно самый высокий класс секретности. [31] – и безопасность была превыше всего.

Первоначально беспроводной связи в Блетчли-парке была открыта комната .Он был установлен в водонапорной башне особняка под кодовым названием «Станция X» - термин, который теперь иногда применяется к усилиям по взлому кодов в Блетчли в целом. [32] Из-за длинных радиоантенн, простирающихся из комнаты беспроводной связи, радиостанция была перенесена из Блетчли-парка в соседний Уоддон-холл, чтобы не привлекать внимание к этому месту. [33]

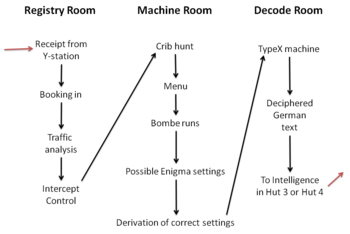

Впоследствии другие станции прослушивания — Y-станции , такие как станции в Чиксандсе в Бедфордшире, Боманор-Холле , Лестершире (где располагалась штаб-квартира группы «Y» военного министерства) и Бистон-Хилл Y-станция в Норфолке — собирали необработанные сигналы. для переработки в Блетчли.Закодированные сообщения записывались вручную и отправлялись в Блетчли на бумаге курьерами на мотоциклах или (позже) по телетайпу.

Работа Блетчли сыграла важную роль в разгроме подводных лодок в битве за Атлантику , а также в победах британских военно-морских сил в битве при мысе Матапан и битве при Нордкапе . В 1941 году «Ультра» оказала мощное влияние на кампанию в пустыне Северной Африки против немецких войск под командованием генерала Эрвина Роммеля . Генерал сэр Клод Окинлек писал, что если бы не «Ультра», «Роммель наверняка добрался бы до Каира». Дешифровки « Ультра » занимают видное место в истории операции САЛАМ , Ласло Алмаши смелой миссии через Ливийскую пустыню в тылу врага в 1942 году. [34] До высадки в Нормандии в день «Д» в июне 1944 года союзники знали расположение всех, кроме двух, из пятидесяти восьми немецких дивизий на западном фронте.

Сообщается, что Уинстон Черчилль сказал королю Георгу VI : «Именно благодаря секретному оружию генерала Мензиса, использованному на всех фронтах, мы выиграли войну!» Верховный главнокомандующий союзников Дуайт Д. Эйзенхауэр в конце войны назвал «Ультру» «решающей» для победы союзников. [35] Официальный историк британской разведки во время Второй мировой войны сэр Гарри Хинсли утверждал, что «Ультра» сократила войну «не менее чем на два года, а, вероятно, на четыре года»; и что в отсутствие «Ультры» неизвестно, чем бы закончилась война. [36]

Немецкие коды [ править ]

Большинство немецких сообщений, расшифрованных в Блетчли, были созданы той или иной версией шифровальной машины «Энигма» , но важное меньшинство было создано еще более сложной двенадцатироторной онлайновой шифровальной машиной-телетайпом Лоренца SZ42 .

За пять недель до начала войны в Варшаве польское бюро шифров продемонстрировало свои достижения в взломе «Энигмы» изумленному французскому и британскому персоналу. [30] Британцы использовали информацию и методы поляков, а также клон «Энигмы», отправленный им в августе 1939 года, что значительно увеличило их (ранее очень ограниченный) успех в расшифровке сообщений «Энигмы». [37]

Бомба представляла собой электромеханическое устройство, функция которого заключалась в обнаружении некоторых повседневных настроек машин «Энигма» в различных немецких военных сетях . [18] [38] [39] Ее новаторский дизайн был разработан Аланом Тьюрингом (при существенном вкладе Гордона Уэлчмана), а спроектировал машину Гарольд «Док» Кин из Британской компании по производству табуляторов .Каждая машина имела высоту и ширину около 7 футов (2,1 м), глубину 2 фута (0,61 м) и весила около тонны. [40]

На пике своего развития GC&CS прочитывал около 4000 сообщений в день. [41] Как защита от нападения врага [42] большинство бомб было рассредоточено по объектам в Адстоке и Уэйвендоне (обе позже были заменены объектами в Стэнморе и Исткоте ) и Гейхерсте . [43] [44]

Сообщения Люфтваффе были первыми, которые были прочитаны в большом количестве. В немецком военно-морском флоте процедуры были гораздо более строгими, и необходимо было захватить кодовые книги, прежде чем их можно будет взломать. Когда в феврале 1942 года немецкий флот представил четырехроторную систему «Энигма» для связи со своими атлантическими подводными лодками, этот трафик стал нечитаемым на десять месяцев. Великобритания производила модифицированные бомбы, но именно успех бомбы ВМС США был основным источником чтения сообщений этой версии «Энигмы» до конца войны.Сообщения отправлялись туда и обратно через Атлантику по зашифрованным телетайпам.

SIGINT сыграла важнейшую роль для Королевского флота в защите торговых судов во время битвы за Атлантику . Хотя ультракриптоанализ, безусловно, сыграл свою роль в борьбе с немецкими подводными лодками, HF/DF и анализ трафика дополняли друг друга.

Неясно, почему командование немецких подводных лодок считало, что частая радиосвязь не представляет опасности для их лодок, хотя они, казалось, были уверены в безопасности своих шифров «Энигмы», как в первоначальной трехроторной, так и в последующих четырехроторных версиях (известных как «Тритон»). немцам и Шарк союзникам). Существовало очевидное, взаимно усиливающее убеждение, что волчьей стаи атаки групп подводных лодок гораздо более смертоносны, чем отдельные операции, и уверенность в том, что связь безопасна. Возможно, немцы недооценили HF/DF даже больше, чем британский криптоанализ. [45] Судя по всему, немцы не осознали, что союзники не ограничились медленными пеленгаторами с ручным управлением, а также недооценили количество пеленгаторов на море. С другой стороны, внедрение новой защищенной системы связи надолго прервало бы работу подводных лодок, поскольку о постепенном переходе на новую систему не могло быть и речи.

Сообщения Лоренца имели кодовое название «Танни» в Блетчли-парке. Их массово отправляли только с середины 1942 года. Сети Танни использовались для передачи сообщений высокого уровня между немецким верховным командованием и полевыми командирами. С помощью ошибок немецких операторов криптоаналитики Testery ( названной в честь Ральфа Тестера , ее руководителя) разработали логическую структуру машины, несмотря на незнание ее физической формы. Они разработали автоматическое оборудование для дешифрования, кульминацией которого стал «Колосс» , первый в мире программируемый цифровой электронный компьютер. Он был спроектирован и построен Томми Флауэрсом и его командой на исследовательской станции почтового отделения в Доллис-Хилл . Первый был доставлен в Блетчли-Парк в декабре 1943 года и введен в эксплуатацию в феврале следующего года. Усовершенствования были разработаны для Mark 2 Colossus, первый из которых работал в Блетчли-парке утром в день «Д» в июне. Затем Флауэрс производил по одному Колоссу в месяц до конца войны, всего их было десять, одиннадцатый был построен частично. Машинами управляли в основном Ренсы в секции под названием Ньюманри в честь его руководителя Макса Ньюмана .

«Служба радиобезопасности» была создана МИ-8 в 1939 году для контроля над сетью станций пеленгации и перехвата для обнаружения незаконных передач, исходящих от немецких шпионов в Великобритании. Вскоре эта служба перехватила сеть передач немецкой секретной службы по всей Европе. Успешная расшифровка была достигнута на раннем этапе с помощью кодов, полученных из британской системы XX (Двойной крест) , которая «перевернула» немецких агентов и использовала их для дезориентации немецкой разведки. Сочетание двойных агентов и обширное проникновение в передачи немецкой разведки способствовало осуществлению ряда весьма успешных программ стратегической дезинформации на протяжении Второй мировой войны.

Итальянские коды [ править ]

Прорывы были также достигнуты с итальянскими сигналами. Во время гражданской войны в Испании итальянский военно-морской флот использовал модель K коммерческого Enigma без коммутационной панели; это было решено Ноксом в 1937 году. Когда Италия вступила в войну в 1940 году, использовалась улучшенная версия машины, хотя с ее помощью отправлялся небольшой трафик, а в итальянских кодах и шифрах произошли «огромные изменения». Ноксу был предоставлен новый отдел для работы над вариациями «Энигмы», в который он укомплектовал женщин («девочки Дилли»), в том числе Маргарет Рок , Джин Перрен, Клэр Хардинг, Рэйчел Рональд, Элизабет Грейнджер; и Мэвис Левер [46] – который первым вторгся в итальянское военно-морское сообщение. Она разобрала сигналы, раскрывающие оперативные планы итальянского флота перед битвой у мыса Матапан в 1941 году, что привело к победе Великобритании. [47]

Вступив во Вторую мировую войну в июне 1940 года, итальянцы использовали книжные коды для большинства своих военных сообщений.Исключением был итальянский военно-морской флот , который после битвы у мыса Матапан начал использовать C-38 версию Бориса Хагелина роторной шифровальной машины , в частности, для направления своих военно-морских конвоев и конвоев торгового флота на конфликт в Северной Африке. [48] Как следствие, Дж. Р. М. Батлер нанял своего бывшего ученика Бернарда Уилсона, чтобы тот присоединился к команде с двумя другими людьми в Хижине 4. [49] [50] В июне 1941 года Уилсон стал первым из команды, кто расшифровал систему Хагелин, что позволило военным командирам направить Королевский флот и Королевские ВВС Роммеля на потопление вражеских кораблей, перевозящих грузы из Европы в Африканский корпус . Это привело к увеличению потерь при доставке, и, прочитав перехваченные перевозки, команда узнала, что в период с мая по сентябрь 1941 года запасы топлива для Люфтваффе в Северной Африке сократились на 90%. [51] После интенсивного языкового курса в марте 1944 года Уилсон перешел на коды на основе японского языка. [52]

Японские коды [ править ]

В 1935 году в Гонконге было создано подразделение Государственной школы кодов и шифров — Дальневосточное объединенное бюро (FECB) для изучения японских сигналов. Военно-морской штаб FECB переехал в 1940 году в Сингапур, затем в Коломбо , Цейлон , затем в Килиндини , Момбасу , Кения. Благодаря мастерству и удаче им удалось расшифровать японские коды. [53] Сотрудники армии и военно-воздушных сил отправились из Сингапура в Экспериментальный центр беспроводной связи в Дели , Индия.

В начале 1942 года в Бедфордской школе специальной разведки межведомственных служб в Бедфорде, в здании напротив главного почтового отделения, был открыт шестимесячный ускоренный курс японского языка для 20 студентов Оксфорда и Кембриджа. Этот курс повторялся каждые шесть месяцев до конца войны. Большинство из тех, кто закончил эти курсы, работали над расшифровкой японских военно-морских сообщений в Хижине 7 под руководством Джона Тилтмана . К середине 1945 года в этой операции было задействовано более 100 человек, которые тесно сотрудничали с FECB и Службой радиоразведки США в Арлингтон-Холле , штат Вирджиния. В результате этих совместных усилий к августу того же года японский торговый флот понес на море 90% потерь. [ нужна ссылка ] В 1999 году Майкл Смит написал: «Только сейчас британские взломщики кодов (такие как Джон Тилтман , Хью Фосс и Эрик Нэйв ) начинают получать заслуженное признание за взлом японских кодов и шифров». [54]

СИГНАЛ США [ править ]

Во время Второй мировой войны армия и флот США управляли независимыми организациями SIGINT с ограниченной координацией, сначала на чисто личной основе, а затем через комитеты. [55]

После высадки в Нормандии подразделения армейской радиоэлектронной разведки сопровождали основные подразделения, при этом анализ трафика был более важен, чем тщательно структурированная криптоаналитическая информация. генерала Брэдли Группа армий , созданная 1 августа 1944 года, имела радиоразведку, включая доступ к «Ультре». Подчиненная Паттону Третья армия имела в своем штабе роту радиотехнической разведки двойного размера, а две регулярные роты были приписаны к XV и VIII корпусам. [56]

ВМС США использовали SIGINT в своей противолодочной войне , используя SIGINT берегового или корабельного базирования для направления патрульных самолетов дальнего действия на подводные лодки. [57]

Сотрудничество союзников на Тихоокеанском театре военных действий включало объединенное радиоотделение флота RAN/USN в Мельбурне (FRUMEL) и Центральное бюро , которое было прикреплено к штаб-квартире командующего союзниками в юго-западной части Тихого океана. [58]

Сначала Центральное бюро состояло на 50% из американского персонала, на 25% из австралийской армии и на 25% из личного состава Королевских ВВС Австралии (RAAF), но к нему присоединились дополнительные австралийские сотрудники. Кроме того, операторы RAAF, прошедшие обучение в Таунсвилле, Квинсленд, перехвату японской телеграфной катаканы в новое Центральное бюро были включены .

Пока Центральное бюро не получило замену оборудования для обработки данных взамен утраченного на Филиппинах , по состоянию на январь 1942 года станции ВМС США на Гавайях (Hypo), Коррехидоре (Cast) и OP-20-G (Вашингтон) расшифровывали японский трафик задолго до того, как Центральное бюро получило замену оборудования для обработки данных, которое было потеряно на Филиппинах. Армия США или Центральное бюро в Австралии. Ролик, естественно, завершился эвакуацией персонала разведки с Филиппин. В середине 1943 года Центральное бюро взломало две важные криптосистемы японской армии.

Японские коды [ править ]

Армия США поделилась с ВМС США атакой Purple на японские дипломатические криптосистемы. После создания Армейского агентства безопасности сигналов криптографическая школа на станции Винт-Хилл-Фармс в Уоррентоне, штат Вирджиния , готовила аналитиков. В ходе реальных учений новые аналитики сначала решили систему идентификаторов центров сообщений японской армии. До тех пор, пока позже, в 1943 году, криптосистемы японской армии не были взломаны, информация о боевом порядке и движении японцев поступала исключительно на основе пеленгации и анализа дорожного движения.

Аналитики дорожного движения начали отслеживать японские подразделения практически в реальном времени. Решающим результатом стало обнаружение движения по морю двух японских пехотных дивизий из Шанхая в Новую Гвинею . Их конвой был перехвачен подводными лодками США, что привело к практически полному уничтожению этих подразделений. [56]

В состав армейских подразделений на Тихом океане входила 978-я рота связи США, базирующаяся в секретном «лагере X» Союзного разведывательного бюро недалеко от Бодезерта, Квинсленд, к югу от Брисбена. [59] Это подразделение играло ключевую роль в операциях в тылу Японии, включая связь с партизанами и организацией Coastwatcher . Он также отправил радистов к партизанам, а затем двинулся вместе с силами, вторгшимися на Филиппины.

Стратегические станции ВМС США, нацеленные против японских источников в начале войны, включали станцию HYPO на Гавайях, станцию CAST на Филиппинах, станцию BAKER на Гуаме и другие места, включая Пьюджет-Саунд и остров Бейнбридж . КОМИНТ США осознавал растущую угрозу еще до нападения на Перл-Харбор , но ряд ошибок, а также неверные в ретроспективе приоритеты помешали любой оперативной подготовке к нападению. Тем не менее, эта атака придала гораздо больший приоритет КОМИНТУ как в Вашингтоне, округ Колумбия , так и в штабе Тихоокеанского флота в Гонолулу . Организационная настройка скорректировала многие предвоенные соревнования между армией и флотом.

Пожалуй, наиболее драматично то, что перехват японских военно-морских сообщений [60] предоставил информацию, которая дала адмиралу Нимицу преимущество в засаде, которая привела к поражению японского флота в битве за Мидуэй , через шесть месяцев после нападения на Перл-Харбор .

также ВВС армии США имели собственные возможности радиоэлектронной разведки. Вскоре после нападения на Перл-Харбор лейтенант Говард Браун из 2-й роты связи в Маниле приказал подразделению изменить цель перехвата с японской дипломатической связи на связь военно-воздушных сил. Вскоре подразделение анализировало японские тактические сети и разрабатывало боевую разведку.

Они узнали, что японская сеть связи «воздух-земля» — это Сама , остров Хайнань , с одной станцией в Индокитае , одной станцией недалеко от Гонконга , а остальные 12 находятся в нерабочем состоянии. [56] В армейской сети находились две японские военно-морские базы, которые занимались как операциями, так и переправкой самолетов для проведения новых операций. Анализ все еще зашифрованного трафика помог Макартуру предсказать действия японцев, когда американские войска отступали в Батаане.

, была построена австралийско-американская станция перехвата Позже в Таунсвилле , Квинсленд . ВВС США на Дальнем Востоке и подчиненная им 5-я воздушная армия взяли под свой контроль 126-ю дивизию в июне 1943 года. В конечном итоге в июне 1943 года 126-я дивизия была передана под оперативный контроль ВВС США на Дальнем Востоке для поддержки 5-й воздушной армии. Перехват и анализ трафика компании способствовали нападению на голландскую Новую Гвинею в 1944 году. [56]

Холодная война [ править ]

После окончания Второй мировой войны западные союзники начали быстрое сокращение численности войск. В конце Второй мировой войны в США все еще существовала организация КОМИНТ, разделенная между армией и флотом. [61] В плане 1946 года Россия, Китай и [отредактировано] страна были указаны в качестве высокоприоритетных целей.

С 1943 по 1980 год в рамках проекта «Венона» , в основном осуществляемого США при поддержке Австралии и Великобритании, удалось получить информацию (некоторые, как ни странно, лишь частично), из советского шпионского трафика. Хотя Советы изначально использовали теоретически небьющиеся одноразовые блокноты для трафика, некоторые из их операций нарушали правила безопасности связи и некоторые из блокнотов использовались повторно. Это повторное использование привело к уязвимости, которая была использована.

Венона предоставил существенную информацию о масштабах советского шпионажа против Запада, но критики утверждают, что некоторые сообщения были интерпретированы неправильно или даже являются ложными. Частично проблема заключается в том, что некоторые лица, даже в зашифрованном трафике, идентифицировались только по кодовым именам, таким как «Квант». Квантум был источником информации о ядерном оружии США, и его часто называют Юлиусом Розенбергом . Однако это имя могло относиться к любому из множества шпионов.

Тактическая радиоразведка США [ править ]

После развертывания в Бейруте генерал-лейтенант Альфред М. Грей-младший провел обзор последствий действий отряда 2-го радиобатальона , который шел с этими силами. Частично причина этого заключалась в том, что нерегулярные подразделения, представлявшие наибольшую угрозу, не следовали обычным военным процедурам работы с сигналами и использовали нестандартные частоты и позывные. Не имея информации АНБ об этих группах, отряду пришлось добывать эту информацию из собственных ресурсов.

Признавая, что национальные источники могут просто не иметь информации о конкретной среде или что они могут быть не доступны для бойцов, генерал-лейтенант Грей распорядился создать функцию SIGINT, которая могла бы работать с элитными морскими разведчиками, которые ищут потенциальных врагов. Поначалу ни командиры разведки, ни радиобатальоны не считали это целесообразным, но получили приказ следовать.

Первоначально они прикрепили к группе разведки во время учений одного морского пехотинца радиобатальона с приемником перехвата AN/GRR-8. В команду был отправлен уважаемый морской пехотинец, капрал Кайл О'Мэлли, без каких-либо указаний о том, что ему следует делать. Учения не продемонстрировали, что приставка, состоящая из одного человека, не имеющего квалификации Force Recon, была полезной.

В 1984 году капитан Э. Л. Гиллеспи, назначенный в Объединенное командование специальных операций , был предупрежден о том, что он должен отчитаться перед 2-м радиобатальоном для разработки концепции операций по интеграции возможностей SIGINT с Force Recon, используя свой опыт совместной службы в специальных операциях. И снова непосредственные командиры не проявили энтузиазма.

Тем не менее, было составлено заявление о миссии: «Проводить ограниченную коммуникационную разведку и определенные операции радиоэлектронной борьбы в поддержку операций разведки сил во время миссий передовых сил или специальных операций». Было решено, что минимальной практической единицей будет группа SIGINT из 6 человек с независимой связью дальнего/ближнего радиуса действия и оборудованием SIGINT/EW. Было нецелесообразно прикреплять его к самой маленькой команде Force Recon из четырех человек.

Генерал Грей распорядился, чтобы это подразделение называлось группой радиоразведки (RRT), и что было проведено адекватное планирование и подготовка для части операций передовых сил предстоящих учений Solid Shield-85. Будут сформированы две команды по шесть человек из морских пехотинцев, прикомандированных из радиобатальона, без особого энтузиазма по поводу этого задания. Один морской пехотинец сказал: «Корпус морской пехоты не может сделать со мной ничего такого, чего я не смог бы вынести». [62] Force Recon потребовала, чтобы кандидаты RRT прошли отборочный курс, и, к удивлению Force Recon, они прошли его с отличием. Обе команды были задействованы в учениях, и RRT успешно поддерживали связь между Force Recon и SEAL , собирали значимые разведданные, нарушали связь противоборствующих сил и были эвакуированы без каких-либо нарушений.

С 1986 года RRT сопровождали развертывание MEU (SOC) . Их первая боевая роль была в операции «Эрнест Уилл» , затем в операции «Богомол» , за которой последовало участие во вторжении США в Панаму в 1989 году.

Новейшая история [ править ]

Угроза терроризма [ править ]

Терроризм со стороны иностранных группировок стал все более серьезной проблемой, начиная с конца 20-го века, о чем свидетельствует нападение Аль-Каиды в 1992 году в Йемене , взрыв грузовика во Всемирном торговом центре в 1993 году , взрыв башен Хобар в 1995 году в Саудовской Аравии и взрывы 1998 года. посольств США в Дар-эс-Саламе, Танзания, и Найроби, Кения . Группы стран третьего мира и ненациональные группы, обладающие современными коммуникационными технологиями, во многих отношениях являются более сложной мишенью для SIGINT, чем страны, которые рассылают большие объемы трафика. По словам отставного коменданта морской пехоты США Альфреда М. Грея-младшего , некоторые из серьезных проблем, связанных с этими целями, заключаются в следующем:

- По своей сути низкая вероятность перехвата/обнаружения (LPI/LPD), поскольку стандартные радиостанции могут работать с перестройкой частоты, расширять спектр и передавать пакетами.

- Могут использоваться дополнительные частоты, которые обычно не контролируются. К ним относятся гражданский диапазон , морской диапазон (СВ, ВЧ, УКВ ), персональные радиослужбы , такие как MURS , FRS / GMRS , а также более высокие частоты для связи на малом расстоянии.

- Широкое использование телефонов, почти всегда цифровых. Сотовые и спутниковые телефоны, хотя и беспроводные, сложно перехватить, как и передачу голоса по IP (VoIP).

- Коммерческое надежное шифрование голоса и данных

- «Чрезвычайно большое разнообразие и сложность потенциальных целей, создающая проблему «иголки в стоге сена»» [63]

В результате терактов 11 сентября следовало ожидать активизации усилий разведки США, как внутри страны, так и за рубежом. Ключевой вопрос, конечно же, заключался в том, могла ли американская разведка предотвратить или смягчить эти атаки и как она могла бы предотвратить будущие нападения. Продолжается столкновение между защитниками гражданских свобод и теми, кто утверждает, что их потеря является приятным обменом на повышение безопасности. [ нужна ссылка ]

Другая возможность — использование программных инструментов, которые выполняют высокопроизводительную глубокую проверку пакетов . По словам вице-президента по маркетингу компании Narus, «Narus практически не контролирует использование своей продукции после ее продажи. , оператору решать, вводить ли эти термины в систему...

«Это законное приложение для подслушивания было запущено в феврале 2005 года, задолго до того, как осведомитель Кляйн якобы узнал, что AT&T устанавливала устройства Narus в безопасных, контролируемых АНБ комнатах в коммутационных центрах по всей стране. Но это не значит, что правительство не может этого сделать. написать собственный код, чтобы выполнить грязную работу. Narus даже предлагает клиентам комплекты для разработки программного обеспечения». [64] Инструменты того же типа, что и законные приложения безопасности интернет-провайдеров, также имеют возможность перехвата и анализа COMINT.

Бывший технический специалист AT&T Марк Кляйн , который сообщил, что AT&T предоставляла доступ АНБ,В заявлении говорится, что в помещении АНБ находился Narus STA 6400, куда AT&T якобы копировала трафик. «Известно, что устройство Нарус использовалось, в частности, правительственными спецслужбами из-за его способности просеивать большие объемы данных в поисках заранее запрограммированных целей». [64]

космических Сотрудничество Европейских систем

Франция запустила Гелиос 1А в качестве военного спутника фоторазведки 7 июля 1995 года. [65] Демонстратор технологии Cerise (спутник) SIGINT также был запущен в 1995 году. Эксперимент по распространению радиосигнала S80-T был запущен в 1992 году как предшественник экспериментов ELINT. Clementine, демонстратор технологии ELINT второго поколения, был запущен в 1999 году.

Финансовое давление в 1994-1995 годах вынудило Францию искать сотрудничества Испании и Италии для Hélios 1B и участия Германии в Helios 2 . [66] Гелиос 2А был запущен 18 декабря 2004 года. [67] Построенный компанией EADS - Astrium для Французского космического агентства (CNES), он был выведен на солнечно-синхронную полярную орбиту на высоте около 680 километров.

На одной и той же ракете-носителе находились французские и испанские научные спутники, а также четыре Essaim («Рой»). экспериментальных спутника ELINT [68] [69]

Германия запустила свою первую разведывательную спутниковую систему SAR-Lupe 19 декабря 2006 года. Дальнейшие спутники запускались примерно с шестимесячными интервалами, и вся система этой группировки радаров с синтезированной апертурой из пяти спутников достигла полной эксплуатационной готовности 22 июля 2008 года. . [70] SAR обычно считается датчиком MASINT , но здесь важно то, что Германия получает доступ к французскому спутнику ELINT.

Совместная французско-итальянская программа «Орфей» — гражданская и военная спутниковая система двойного назначения. [71] запустила свой первый спутник 8 июня 2007 года. [72] Италия разрабатывает поляриметрический РСА Cosmo-Skymed X-диапазона, который будет работать на двух спутниках. Два других будут иметь дополняющую французскую электрооптическую полезную нагрузку. Второй «Орфео» планируется запустить в начале 2008 года.

См. также [ править ]

Ссылки [ править ]

- ↑ Перейти обратно: Перейти обратно: а б Ли, Варфоломей. «Радиоспионы – Эпизоды эфирных войн» (PDF) . Проверено 8 октября 2007 г.

- ^ Отчет HMS Diana о российских сигналах, перехваченных в Суэце , 28 января 1904 года, Военно-морская библиотека Министерства обороны, Лондон.

- ^ Дуглас Л. Уилер. «Путеводитель по истории разведки 1800–1918 годов» (PDF) . Журнал исследований разведки США .

- ^ Кланси, Патрик, «Битва за Атлантику, Том I. Союзная коммуникационная разведка, декабрь 1942 г. - май 1945 г. [SRH-005]» , HyperWar: Гипертекстовая история Второй мировой войны , HyperWar Foundation , получено 15 октября 2007 г.

- ^ Винклер, Джонатан Рид (июль 2009 г.). «Информационная война в Первой мировой войне». Журнал военной истории . 73 (3): 845–867. дои : 10.1353/jmh.0.0324 . S2CID 201749182 .

- ↑ Перейти обратно: Перейти обратно: а б с д и ж г час я Бизли, Патрик (1982). Комната 40: Британская военно-морская разведка, 1914–1918 гг . Hamish Hamilton Ltd. Лонг-Акр, Лондон: ISBN 0-241-10864-0 .

- ^ «Марли Клоуз, Стоктон-он-Тис: штаб-квартира разведки Королевского флота» . Би-би-си . 1 ноября 2015 года . Проверено 27 мая 2016 г.

- ^ Кан 1996

- ^ Ливси, Энтони, Исторический атлас Первой мировой войны, Холт; Нью-Йорк, 1994 с. 64

- ^ «Взлом кода и перехват беспроводных сетей» .

- ↑ Перейти обратно: Перейти обратно: а б с д и ж Джонсон, Джон (1997). Эволюция британских сигинтов: 1653–1939 гг . ХМСО. п. 44. АСИН B002ALSXTC .

- ^ Макси, Кеннет (2003). Искатели: как радиоперехват изменил ход обеих мировых войн . Касселл Милитари. п. 58. ИСБН 0-304-36545-9 .

- ^ Смит, Майкл (2001). «GC&CS и первая холодная война». В Смите, Майкл; Эрскин, Ральф (ред.). Действие этого дня: Блетчли-Парк от взлома кода «Энигмы» до рождения современного компьютера . Бантам Пресс. стр. 16–17. ISBN 978-0593049105 .

- ^ Ганнон, Пол (2011). Внутри комнаты 40: Взломщики кодов Первой мировой войны . Издательство Иэна Аллана. ISBN 978-0-7110-3408-2 .

- ^ Деннистон, Аластер Г. (1986). «Правительственный код и школа шифров между войнами». Разведка и национальная безопасность . 1 (1): 48–70. дои : 10.1080/02684528608431841 .

- ^ Олдрич, 2010, с. 18

- ^ Дэвид Альварес, GC&CS и американский дипломатический криптоанализ

- ↑ Перейти обратно: Перейти обратно: а б с Будянский, Стивен (2000), Битва умов: полная история взлома кодов во Второй мировой войне , Free Press, ISBN 978-0-684-85932-3

- ^ Лунд, Эрл, Битва за Британию: немецкий взгляд; Приложение, Воздушная разведка Люфтваффе во время битвы за Британию , получено 6 октября 2007 г.

- ^ Сейл, Тони , Поток информации от немецких шифров к разведке и командирам союзников. , получено 30 июня 2011 г.

- ^ Хилл, Мэрион (2004), Люди Блетчли-Парка , Страуд, Глостершир: The History Press, стр. 13, ISBN 978-0-7509-3362-9

- ^ Маккей, Синклер (26 августа 2010 г.), «Телеграфный кроссворд: Креативное хобби победило - ученые из Блетчли освоили кроссворд Телеграфа» , The Telegraph , заархивировано из оригинала 31 августа 2010 г.

- ^ Твинн, Питер (1993) Загадка обороны ,

- ^ Ходжес, Эндрю (1992), Алан Тьюринг: Загадка , Лондон: Винтаж , с. 148, ISBN 978-0099116417

- ^ Насмешка, Дерек , Хат 6: 1941-1945 , с. 101

- ^ Гуд, Джек , Энигма и Рыбка , с. 154

- ^ Тутт, Уильям Т. (2006), Моя работа в Блетчли-парке, Приложение 4

- ^ Берман, Энни. «Расшифровка гендера - расшифровка гендера. Гендерный дискурс труда в Блетчли-Парке, 1939–1945 годы» (PDF) . Проверено 27 октября 2013 г.

- ^ «Женщины-взломщики кодов» . Исследования Блетчли-Парка . Проверено 3 ноября 2013 г.

- ↑ Перейти обратно: Перейти обратно: а б Милнер-Барри 1993 , с. 92

- ^ Хинсли и Стрип 1993 , с. Ошибка vii

- ^ Уотсон, Боб (1993), Приложение: Как сформировались здания Блетчли-парка , стр. 307

- ^ Смит, Майкл ; Баттерс, Линдси (2007) [2001], Тайны Блетчли-Парка: Официальный путеводитель по сувенирам , Bletchley Park Trust, стр. 10

- ^ Гросс, Куно, Михаэль Рольке и Андраш Зборай, Операция САЛАМ - самая смелая миссия Ласло Алмаси в войне в пустыне, Бельвиль, Мюнхен, 2013 г.

- ^ Уинтерботэм, FW (1974), The Ultra Secret , Нью-Йорк: Harper & Row, стр. 154, 191, ISBN 0-06-014678-8

- ^ Хинсли, сэр Гарри (1996) [1993], Влияние ULTRA во Второй мировой войне (PDF) , получено 23 июля 2012 г.

- ^ Твинн, Питер 1993), Загадка абвера в ( Hinsley & Stripp 1993 , стр. 127

- ^ Себаг-Монтефиоре, Хью (2004) [2000], Загадка: Битва за код (изд. Cassell Military в мягкой обложке), Лондон: Weidenfeld & Nicolson, стр. 375 , ISBN 978-0-297-84251-4

- ^ Картер, Фрэнк (2004), От бомбовых остановок до ключей-загадок (PDF) , Центр кодов Блетчли-Парк, заархивировано из оригинала (PDF) 8 января 2010 г. , получено 31 марта 2010 г.

- ^ Эллсбери, Грэм (1988), «2. Описание бомбы» , Бомба Тьюринга: что это было и как она работала , получено 1 мая 2010 г.

- ^ Картер, Фрэнк, «Бомба Тьюринга» , The Rutherford Journal , ISSN 1177-1380.

- ^ "Outstations from the Park" , Bletchley Park Jewels , заархивировано из оригинала 13 декабря 2009 г. , получено 16 апреля 2010 г.

- ^ Томс, Сьюзен (2005), «Энигма и связь с Исткотом» , заархивировано из оригинала 4 декабря 2008 г. , получено 16 апреля 2010 г.

- ^ Уэлчман 1997 , с. 141

- ^ Барратт, Джон (2002), «Энигма и Ультра - война шифров» , Military History Online.com , Барратт, 2002 г.

- ^ Gray 2012 , стр. 132–3.

- ^ Бэти, Мэвис (2011), Разгадывая загадку итальянского военно-морского флота , с. 81 в Erskine & Smith 2011 , стр. 79–92.

- ^ Хинсли, сэр Гарри (1996) [1993], Влияние ULTRA во Второй мировой войне , заархивировано из оригинала 6 июля 2012 г. , получено 23 июля 2012 г. Стенограмма лекции, прочитанной во вторник, 19 октября 1993 г., в Кембриджском университете.

- ^ Дакин, Алек Нейлор (1993), The Z Watch в Hut 4, Часть I в Hinsley & Stripp 1993 , стр. 50–56.

- ^ Уилкинсон, Патрик (1993), итальянские военно-морские шифры в Hinsley & Stripp 1993 , стр. 61–67.

- ^ «Июль 1941 года» . Блетчли Парк. Архивировано из оригинала 20 июля 2011 года . Проверено 23 февраля 2013 г.

- ^ Анна Пукас (28 апреля 2012 г.). «Наши семейные герои войны» . Ежедневный экспресс . Архивировано из оригинала 14 января 2016 года.

{{cite web}}: CS1 maint: bot: исходный статус URL неизвестен ( ссылка ) - ^ Смит, Майкл. «Момбаса была базой для британской шпионской операции на высоком уровне» . Coastweek.com . Береговая неделя . Проверено 20 июня 2013 г.

- ^ Смит 2001 , стр. 127–51.

- ^ Томас Л. Бернс (1990), Истоки Агентства национальной безопасности, 1940–1952 , Агентство национальной безопасности, заархивировано из оригинала 3 января 2008 г.

- ↑ Перейти обратно: Перейти обратно: а б с д Джозеф, Браун (2006), «Вклад в анализ радиотрафика» , Army Communicator , заархивировано из оригинала 13 июня 2007 г. , получено 15 октября 2007 г.

- ^ Кот, Оуэн Р. младший (март 2000 г.), Третья битва: инновации в молчаливой борьбе ВМС США в холодной войне с советскими подводными лодками , Программа исследований безопасности Массачусетского технологического института, Cote 200, заархивировано из оригинала 10 апреля 2006 г. , получено 4 ноября 2020 г.

- ^ Данн, Питер (9 апреля 2000 г.), Центральное бюро Австралии во время Второй мировой войны: Центр исследований и контроля по перехвату и криптоанализу японской разведки , получено 16 октября 2006 г.

- ^ Данн, Питер (2003), 978-я рота связи, базирующаяся в лагере Табрагальба, недалеко от Бодезерта, QLB, во время Второй мировой войны , получено 5 октября 2007 г.

- ^ Агентство национальной безопасности , Битва за Мидуэй , АНБ Мидуэй, заархивировано из оригинала 21 августа 2007 г. , получено 2 октября 2007 г.

- ^ Ханьок, Роберт Дж. (2002), «Глава 1 - Le Grand Nombre Des Rues Sans Joie: [Удалено] и франко-вьетнамская война, 1950–1954 гг.», Спартанцы во тьме: американская разведка и война в Индокитае, 1945–1975 гг. (PDF) , Центр криптологической истории, Агентство национальной безопасности

- ^ Джереми Чоат (2007), История и миссия [2-й радиобатальон морской пехоты, взвод радиоразведки] , 2RRP, заархивировано из оригинала 25 июня 2007 г. , получено 19 октября 2007 г.

- ^ Грей, Альфред М. (зима 1989–1990 гг.), «Глобальные проблемы разведки в 1990-е годы» (PDF) , American Intelligence Journal : 37–41 , получено 8 октября 2007 г.

- ↑ Перейти обратно: Перейти обратно: а б Сингел, Райан (4 июля 2006 г.), «Информаторы о шпионской комнате АНБ» , Wired , ATTWired, заархивировано из оригинала 30 апреля 2008 г. , получено 8 октября 2007 г.

- ^ Федерация американских ученых, Гелиос , FAS Helios , данные получены 19 октября 2007 г.

- ^ Марк Урбан, UK Eyes Alpha: внутренняя история британской разведки. Глава 5: Циркон , Urban 1996 , получено 19 октября 2007 г.

- ^ Тарик Малик (18 декабря 2004 г.), Ariane 5 успешно вращается вокруг французского спутника Helios 2A , Space.com , Malik 2004 , получено 19 октября 2007 г.

- ^ Джонатан Макдауэлл (25 декабря 2004 г.), Космический отчет Джонатана № 541: Гелиос 2 , Макдауэлл 2004 г., заархивировано из оригинала 22 июля 2007 г. , получено 19 октября 2007 г.

- ^ Space Daily (3 июля 2005 г.), «ESSAIM, Микроспутники в формировании» , Space Daily , ESSAIM 2005 , получено 19 октября 2007 г.

- ^ [1] Космический полет сейчас - запущен космический корабль радиолокационной разведки.

- ^ Deagel.com (19 октября 2007 г.), Успешный запуск второго немецкого спутника наблюдения Сар-Лупе , Deagel 2007 , получено 19 октября 2007 г.

- ^ Уильям Аткинс (9 июня 2007 г.), «Итальянский спутник COSMO-SkyMed запущен для изучения мировой погоды» , ITwire , Atkins 2007 , получено 19 октября 2007 г.

Библиография [ править ]

- Олдрич, Р.Дж. (2010), GCHQ: История самого секретного разведывательного управления Великобритании без цензуры , Лондон: HarperCollins Press, ISBN 978-0-00-727847-3

- Альварес, Дэвид (2001), «Самое полезное и сотрудничество: GC&CS и развитие американского дипломатического криптоанализа, 1941–1942», Смит, Майкл; Эрскин, Ральф (ред.), «Действие в этот день: Блетчли-Парк от взлома кода загадки до рождения современного компьютера» , Bantam Press, ISBN 978-0593049105

- Будянский, Стивен (2000), Битва умов: полная история взлома кодов во Второй мировой войне , Free Press, стр. 176–179 , ISBN 978-0684859323

- Холмс, WJ (1979), Обоюдоострые секреты: операции военно-морской разведки США в Тихом океане во время Второй мировой войны , Аннаполис, Мэриленд: Blue Jacket Books/Naval Institute Press, ISBN 1-55750-324-9

- Кан, Дэвид (1996), Взломщики кодов: всеобъемлющая история секретных коммуникаций с древних времен в Интернете , Нью-Йорк: Scribner, ISBN 0684831309

- Ли, Варфоломей (2006), Радиошпионы - Эпизоды эфирных войн (PDF) , получено 8 октября 2007 г.

- Паркер, Фредерик Д., Бесценное преимущество: коммуникационная разведка ВМС США и сражения в Коралловом море, на Мидуэе и на Алеутских островах , Агентство национальной безопасности, Центральная служба безопасности , получено 20 ноября 2006 г.

- Прадос, Джон (1995), Расшифровка объединенного флота: секретная история американской разведки и японского флота во Второй мировой войне , Нью-Йорк: Random House, ISBN 0-679-43701-0