Управление идентификацией

Управление идентификацией ( IdM ), также известное как управление идентификацией и доступом ( IAM или IdAM ), представляет собой структуру политик и технологий, гарантирующих, что нужные пользователи (которые являются частью экосистемы, связанной с предприятием или внутри него) имеют соответствующий доступ. к технологическим ресурсам. Системы IdM подпадают под общую сферу ИТ-безопасности и управления данными . Системы управления идентификацией и доступом не только идентифицируют, аутентифицируют и контролируют доступ для отдельных лиц, которые будут использовать ИТ-ресурсы, но также к оборудованию и приложениям, к которым сотрудники должны иметь доступ. [1] [2]

IdM направлен на обеспечение надлежащего доступа к ресурсам во все более гетерогенных технологических средах и соответствие все более строгим требованиям соответствия. [3]

Термины «управление идентификацией» ( IdM ) и «управление идентификацией и доступом» используются взаимозаменяемо в области управления доступом к идентификации. [4]

Системы, продукты, приложения и платформы управления идентификацией управляют идентифицирующими и вспомогательными данными об объектах, включая отдельных лиц, компьютерное оборудование и программные приложения .

IdM охватывает такие вопросы, как то, как пользователи получают удостоверение , роли и иногда разрешения, которые предоставляет удостоверение, защита этого удостоверения и технологии, поддерживающие эту защиту (например, сетевые протоколы , цифровые сертификаты , пароли и т. д.).

Определения

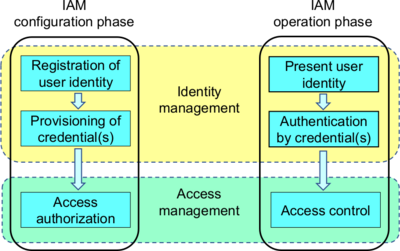

[ редактировать ]Управление идентификацией ( ID Management ) — или управление идентификацией и доступом ( IAM ) — это организационно-технические процессы сначала регистрации и авторизации прав доступа на этапе конфигурации, а затем на этапе эксплуатации для идентификации, аутентификации и контроля отдельных лиц или групп пользователей. люди имеют доступ к приложениям, системам или сетям на основе ранее авторизованных прав доступа. Управление идентификацией (IdM) — это задача контроля информации о пользователях на компьютерах. Такая информация включает в себя информацию, удостоверяющую личность пользователя, и информацию, описывающую данные и действия, к которым им разрешен доступ и/или выполнение. Сюда также входит управление описательной информацией о пользователе, а также о том, как и кем эта информация может быть доступна и изменена. Помимо пользователей, управляемые объекты обычно включают в себя аппаратные и сетевые ресурсы и даже приложения. [5] На диаграмме ниже показана взаимосвязь между этапами настройки и эксплуатации IAM, а также различие между управлением идентификацией и управлением доступом.

Контроль доступа – это обеспечение прав доступа, определенных как часть авторизации доступа .

Цифровая идентификация — это присутствие организации в Интернете, включающее личную идентифицирующую информацию (PII) и вспомогательную информацию. См . ОЭСР [6] и НИСТ [7] рекомендации по защите личных данных. [8] Его можно интерпретировать как кодификацию идентификационных имен и атрибутов физического экземпляра таким образом, чтобы облегчить обработку.

Функция

[ редактировать ]В реальном контексте разработки онлайн-систем управление идентификацией может включать пять основных функций:

- Функция чистой идентификации: создание, управление и удаление идентификационных данных без учета доступа или прав;

- Функция доступа пользователя (входа в систему): Например: смарт-карта и связанные с ней данные, используемые клиентом для входа в службу или услуги (традиционный взгляд);

- Сервисная функция: система, которая предоставляет пользователям и их устройствам персонализированные, ролевые, онлайновые, мультимедийные (контент) и услуги присутствия по требованию.

- Федерация идентификации: система, которая использует федеративную идентификацию для аутентификации пользователя без знания его пароля.

- Функция аудита: мониторинг узких мест, неисправностей и подозрительного поведения.

Чистая идентичность

[ редактировать ]Общая модель идентичности может быть построена на основе небольшого набора аксиом, например, что все идентичности в данном пространстве имен уникальны или что такие идентичности имеют определенное отношение к соответствующим сущностям в реальном мире. Такая аксиоматическая модель выражает «чистую идентичность» в том смысле, что модель не ограничена конкретным контекстом приложения.

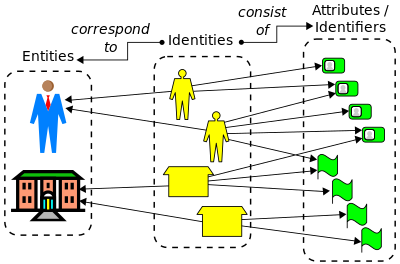

В общем, сущность (реальная или виртуальная) может иметь несколько идентификаторов, и каждый идентификатор может включать в себя несколько атрибутов, некоторые из которых уникальны в пределах данного пространства имен. На диаграмме ниже показаны концептуальные отношения между идентификаторами и сущностями, а также между идентификаторами и их атрибутами.

В большинстве теоретических и всех практических моделей цифровой идентичности данный объект идентичности состоит из конечного набора свойств (значений атрибутов). Эти свойства записывают информацию об объекте либо для целей, внешних по отношению к модели, либо для управления моделью, например, при классификации и поиске. Модель «чистой идентичности» строго не касается внешней семантики этих свойств.

Наиболее распространенное отклонение от «чистой идентичности» на практике происходит со свойствами, предназначенными для обеспечения определенного аспекта идентичности, например цифровой подписи. [3] или программный токен , который модель может использовать внутри себя для проверки некоторых аспектов личности для достижения внешней цели. В той степени, в которой модель выражает такую семантику внутри себя, она не является чистой моделью.

Сравните эту ситуацию со свойствами, которые могут использоваться извне в целях информационной безопасности, например, для управления доступом или правами, но которые просто сохраняются, поддерживаются и извлекаются без специальной обработки моделью. Отсутствие внешней семантики внутри модели квалифицирует ее как модель «чистой идентичности».

Таким образом, управление идентификацией можно определить как набор операций над данной моделью идентификации или, в более общем плане, как набор возможностей по отношению к ней.

На практике управление идентификацией часто расширяется и отражает то, как содержимое модели должно предоставляться и согласовываться между несколькими моделями идентификации. Процесс сверки счетов также может называться деинициализацией. [9]

Доступ пользователя

[ редактировать ]Пользовательский доступ позволяет пользователям присваивать определенный цифровой идентификатор в приложениях, что позволяет назначать и оценивать элементы управления доступом на основе этого идентификатора. Использование единого удостоверения для данного пользователя в нескольких системах упрощает задачи администраторов и пользователей. Это упрощает мониторинг и проверку доступа и позволяет организациям минимизировать чрезмерные привилегии, предоставляемые одному пользователю. Обеспечение безопасности доступа пользователей имеет решающее значение в этом процессе, поскольку оно включает в себя защиту целостности и конфиденциальности учетных данных пользователей и предотвращение несанкционированного доступа. Внедрение надежных механизмов аутентификации, таких как многофакторная аутентификация (MFA), регулярные проверки безопасности и строгий контроль доступа, помогает защитить личность пользователей и конфиденциальные данные. Доступ пользователя можно отслеживать от начала до прекращения доступа пользователя. [10]

Когда организации развертывают процесс или систему управления идентификацией, их мотивацией обычно является не управление набором идентификационных данных, а скорее предоставление соответствующих прав доступа этим объектам через их идентификационные данные. Другими словами, управление доступом обычно является мотивацией для управления идентификацией, и, следовательно, эти два набора процессов тесно связаны. [11]

Услуги

[ редактировать ]Организации продолжают добавлять услуги как для внутренних пользователей, так и для клиентов. Многие такие службы требуют управления идентификацией для надлежащего предоставления этих услуг. Управление идентификацией все чаще отделяется от функций приложений, так что одно удостоверение может обслуживать многие или даже все виды деятельности организации. [11]

Для внутреннего использования управление идентификацией развивается для контроля доступа ко всем цифровым активам, включая устройства, сетевое оборудование, серверы, порталы, контент, приложения и/или продукты.

Службы часто требуют доступа к обширной информации о пользователе, включая адресные книги, предпочтения, права и контактную информацию. Поскольку на большую часть этой информации распространяются требования конфиденциальности и/или конфиденциальности, контроль доступа к ней имеет жизненно важное значение. [12]

Федерация удостоверений

[ редактировать ]Федерация удостоверений включает в себя одну или несколько систем, которые совместно используют доступ пользователей и позволяют пользователям входить в систему на основе аутентификации в одной из систем, участвующих в федерации. Это доверие между несколькими системами часто называют «Кругом доверия». В этой настройке одна система действует как поставщик удостоверений (IdP), а другая система (системы) выступает в качестве поставщика услуг (SP). Когда пользователю необходимо получить доступ к какой-либо услуге, контролируемой SP, он сначала проходит аутентификацию по IdP. После успешной аутентификации IdP отправляет поставщику услуг безопасное «утверждение». «Утверждения SAML, заданные с использованием языка разметки, предназначенного для описания утверждений безопасности, могут использоваться проверяющим для заявления проверяющей стороне о личности заявителя. Утверждения SAML могут быть дополнительно подписаны цифровой подписью». [13]

Популярные языки SAML

[ редактировать ]Наиболее популярными эталонными реализациями спецификаций SAML являются Shibboleth и Simple-SAML.php . Оба этих языка также предоставляют возможности единого входа (SSO). [14]

Возможности системы

[ редактировать ]В дополнение к созданию, удалению и изменению идентификационных данных пользователя, как с помощью, так и самообслуживания, управление идентификацией контролирует вспомогательные данные объекта для использования приложениями, такие как контактная информация или местоположение.

- Аутентификация : проверка того, что объект является тем, кем/чем он утверждает, используя пароль, биометрические данные, такие как отпечаток пальца, или отличительное поведение, такое как рисунок жеста на сенсорном экране.

- Авторизация : управление информацией об авторизации, которая определяет, какие операции объект может выполнять в контексте конкретного приложения. Например, одному пользователю может быть разрешено вводить заказ на продажу, а другому пользователю разрешено утверждать запрос кредита для этого заказа.

- Роли : Роли — это группы операций и/или другие роли. Пользователям предоставляются роли, часто связанные с определенной работой или функцией работы. Ролям предоставляются полномочия, которые фактически авторизуют всех пользователей, которым предоставлена эта роль. Например, роль администратора пользователя может быть уполномочена сбрасывать пароль пользователя, а роль системного администратора может иметь возможность назначать пользователя определенному серверу.

- Делегирование : Делегирование позволяет локальным администраторам или руководителям выполнять изменения системы без глобального администратора или позволяет одному пользователю разрешать другому выполнять действия от его имени. Например, пользователь может делегировать право на управление офисной информацией.

- Обмен. SAML Протокол является распространенным средством обмена идентификационной информацией между двумя идентификационными доменами. [15] OpenID Connect — еще один такой протокол.

Конфиденциальность

[ редактировать ]Размещение личной информации в компьютерных сетях обязательно вызывает проблемы конфиденциальности . При отсутствии надлежащей защиты данные могут быть использованы для осуществления наблюдения обществом . [16]

Социальные сети и онлайн-сервисы социальных сетей широко используют управление идентификацией. Помощь пользователям в принятии решения о том, как управлять доступом к их личной информации, стала вопросом, вызывающим широкую озабоченность. [17] [18]

Кража личных данных

[ редактировать ]Кража личных данных происходит, когда воры получают доступ к идентификационной информации, например, к личным данным, необходимым для доступа к банковскому счету.

Исследовать

[ редактировать ]Исследования, связанные с управлением идентичностью, охватывают такие дисциплины, как технологии, социальные науки, гуманитарные науки и право. [19]

Децентрализованное управление идентификацией — это управление идентификацией на основе децентрализованных идентификаторов (DID). [20]

Европейские исследования

[ редактировать ]В рамках Седьмой исследовательской рамочной программы Европейского Союза с 2007 по 2013 год стартовало несколько новых проектов, связанных с управлением идентификацией.

Проект PICOS исследует и разрабатывает современную платформу для обеспечения доверия, конфиденциальности и управления идентификацией в мобильных сообществах. [21]

PrimeLife разрабатывает концепции и технологии, помогающие людям защитить автономность и сохранить контроль над личной информацией независимо от их деятельности. [22]

SWIFT фокусируется на расширении функций идентификации и интеграции в сети, одновременно решая проблемы удобства использования и конфиденциальности, а также использует технологию идентификации как ключ к интеграции сервисной и транспортной инфраструктур в интересах пользователей и поставщиков. [23]

Текущие проекты

[ редактировать ]Текущие проекты включают «Будущее идентичности в информационном обществе» (FIDIS), [24] ГИД, [25] и ПРЕМЬЕР. [26]

Публикации

[ редактировать ]К академическим журналам , публикующим статьи, посвященные управлению идентификацией, относятся:

- Этика и информационные технологии

- Идентичность в информационном обществе

- Наблюдение и общество [ нужна ссылка ]

Менее специализированные журналы публикуют статьи по этой теме и, например, имеют специальные выпуски по идентичности, такие как:

- Интернет-обзор информации . [27]

Стандартизация

[ редактировать ]ISO (а точнее ISO/IEC JTC 1 , SC27 «Методы ИТ-безопасности», WG5 «Методы управления доступом к идентификационным данным и конфиденциальности») проводит некоторую работу по стандартизации управления идентификационными данными ( ISO 2009 ), такую как разработка структуры управления идентификационными данными, включая определение терминов, связанных с идентичностью. Опубликованные стандарты и текущие рабочие элементы включают следующее:

- ISO/IEC 24760-1 Структура управления идентификацией. Часть 1: Терминология и концепции.

- ISO/IEC 24760-2 Структура управления идентификацией. Часть 2. Эталонная архитектура и требования.

- ISO/IEC DIS 24760-3 Структура управления идентификацией. Часть 3: Практика

- ISO/IEC 29115 Гарантия аутентификации объекта

- ISO/IEC 29146 Структура управления доступом

- ISO/IEC CD 29003 Проверка и проверка личности

- ISO/IEC 29100 Структура конфиденциальности

- Архитектура конфиденциальности ISO/IEC 29101

- ISO/IEC 29134 Методика оценки воздействия на конфиденциальность

Последствия для организации

[ редактировать ]В каждой организации обычно есть роль или отдел, который отвечает за управление схемой цифровых идентификаторов своего персонала и собственных объектов, которые представлены идентификаторами объектов или идентификаторами объектов (OID). [28] Организационные политики, процессы и процедуры, связанные с надзором за управлением идентификацией, иногда называют управлением и администрированием идентификации (IGA). Существуют коммерческие программные инструменты, помогающие автоматизировать и упростить такие функции управления идентификацией на уровне организации. [29] Насколько эффективно и правильно используются такие инструменты, входит в сферу более широких режимов корпоративного управления, управления рисками и соблюдения требований .

С 2016 года специалисты по управлению идентификацией и доступом имеют собственную профессиональную организацию IDPro. В 2018 году комитет инициировал публикацию Аннотированной библиографии, в которой перечислен ряд важных публикаций, книг, презентаций и видеороликов. [30]

Системы управления

[ редактировать ]Система управления идентификацией относится к информационной системе или набору технологий, которые можно использовать для управления идентификацией на предприятии или в сети. [31]

Следующие термины используются в отношении «системы управления идентификацией»: [32]

- Система управления доступом

- идентификацией и доступом управления Система

- Система управления правами

- Система инициализации пользователей

Управление идентификацией , также известное как управление идентификацией и доступом (IAM), представляет собой структуру безопасности идентификации, которая работает для аутентификации и авторизации доступа пользователей к таким ресурсам, как приложения, данные, системы и облачные платформы. Он стремится обеспечить, чтобы только нужные люди получали правильные инструменты и по правильным причинам. По мере того, как наша цифровая экосистема продолжает развиваться, развивается и мир управления идентификацией. [33]

«Управление идентификацией» и «управление доступом и идентификацией» (или AIM) — это термины, которые используются взаимозаменяемо под названием «управление идентификацией», в то время как само управление идентификацией подпадает под сферу ИТ-безопасности. [34] и конфиденциальность информации [35] [36] и риск конфиденциальности [37] а также исследования удобства использования и электронного включения. [38] [39]

Существует три компонента управления идентификацией и доступом (IAM) :

- Управление доступом/единый вход для проверки личности пользователей, прежде чем они смогут получить доступ к сети и приложениям.

- Управление идентификацией для обеспечения предоставления пользователям доступа в соответствии с соответствующими политиками доступа для адаптации и изменения ролей/обязанностей.

- Управление привилегированным доступом для контроля и мониторинга доступа к учетным записям с высоким уровнем привилегий, приложениям и системным ресурсам.

Эти технологии можно комбинировать с помощью управления идентификацией, которое обеспечивает основу для автоматизированных рабочих процессов и процессов. [40]

Режимы управления идентификацией

[ редактировать ]Согласно анализу, проведенному FIDIS Network of Excellence, идентичность концептуализируется тремя различными способами: [41]

- Idem-идентичность: приписывание одинаковости от третьего лица (т. е. объективированное). Такая объективированная перспектива может быть применена не только к другим, но и к самому себе.

- Ipse-идентичность: Перспектива ipse-идентичности — это взгляд от первого лица на то, что конституирует себя как непрерывное существо (idem) с течением времени, испытывая при этом множественность и различия здесь и сейчас.

- Я-идентичность: «Я» (Г.Х. Мид) — это организованный набор установок других, которые человек принимает на себя. Оно со-конституировано «Я», перспективой от первого лица, которая включает в себя разнообразие перспектив от третьего лица, с которыми оно сталкивается и развивается. Таким образом, «я» постоянно перестраивается перед лицом меняющихся взглядов на себя со стороны третьего лица.

В учебнике Бертино и Такахаши: [42] определены три категории идентичности, которые в некоторой степени совпадают с концепциями идентичности FIDIS:

- «Я-идентичность»: что я определяю как идентичность

- «Наша идентичность»: что другие и я определяем как идентичность

- «Их идентичность»: что другие определяют как мою идентичность

Цели использования систем управления идентификацией

[ редактировать ]Системы управления идентификацией связаны с созданием, администрированием и развертыванием:

- Идентификаторы: данные, используемые для идентификации субъекта.

- Учетные данные: данные, подтверждающие утверждения о личности или ее частях.

- Атрибуты: данные, описывающие характеристики субъекта.

Целями систем управления идентификацией являются:

- Идентификация: кто является пользователем – используется при входе в систему или поиске в базе данных.

- Аутентификация: это настоящий пользователь? Системы должны предоставить доказательства!

- Авторизация и неотказуемость: Авторизация документов или транзакций с помощью eID и чаще всего с помощью цифровой подписи на основе eID. Генерирует невозможность отказа и квитанции.

Коммерческие решения

[ редактировать ]Системы, продукты, приложения и платформы управления идентификацией представляют собой коммерческие решения для управления идентификацией, реализованные для предприятий и организаций. [43]

Технологии, услуги и термины, связанные с управлением идентификацией, включают активный каталог Microsoft Windows , поставщиков услуг , поставщиков удостоверений , веб-службы , контроль доступа , цифровые удостоверения , менеджеры паролей , единый вход , токены безопасности , службы токенов безопасности (STS), рабочие процессы. , OpenID , WS-Security , WS-Trust , SAML 2.0 , OAuth и RBAC . [44]

Электронное управление идентификацией

[ редактировать ] этой статьи Фактическая точность может быть нарушена из-за устаревшей информации . ( январь 2012 г. ) |

В целом можно сказать, что электронный IdM охватывает управление любой формой цифровой идентичности. Акцент на управлении идентификацией восходит к разработке каталогов, таких как X.500 , где пространство имен служит для хранения именованных объектов, которые представляют собой реальные «идентифицированные» объекты, такие как страны, организации, приложения, подписчики или устройства. Сертификаты, определенные стандартом X.509 ITU-T , содержат атрибуты идентичности в виде двух имен каталогов: субъекта сертификата и эмитента сертификата. Сертификаты X.509 и системы PKI служат для подтверждения онлайновой «идентичности» субъекта. Следовательно, с точки зрения ИТ, управление идентификацией можно рассматривать как управление информацией (содержащейся в каталоге), которая представляет элементы, идентифицированные в реальной жизни (например, пользователи, организации, устройства, услуги и т. д.). Проектирование таких систем требует явных задач по сбору информации и идентификации.

Эволюция управления идентификацией тесно связана с развитием интернет- технологий. В среде статических веб-страниц и статических порталов начала 1990-х годов корпорации исследовали доставку информативного веб-контента, например «белых страниц» сотрудников. Впоследствии, по мере изменения информации (из-за текучести кадров, выделения и отмены предоставления), возможность более эффективно выполнять обновления самообслуживания и службы поддержки превратилась в то, что сегодня стало известно как управление идентификацией. [update].

Решения

[ редактировать ]Решения , подпадающие под категорию управления идентификацией, могут включать в себя:

Управление личностями

- учетной записи пользователя Предоставление и отмена предоставления

- Автоматизация рабочих процессов

- Делегированное администрирование

- Синхронизация паролей

- Сброс пароля самостоятельного обслуживания

Контроль доступа

- Менеджер паролей

- Единый вход (SSO)

- Единый вход в Интернет (Web SSO)

- Управление доступом на основе ролей (RBAC)

- Управление доступом на основе атрибутов (ABAC)

Службы каталогов

- x.500 и LDAP

- Microsoft Active Directory

- Microsoft Entra ID (формально Microsoft Azure Active Directory)

- Электронный каталог NetIQ

- Репозиторий идентификационных данных (службы каталогов для администрирования атрибутов учетных записей пользователей)

- метаданных Репликация и синхронизация

- Виртуализация каталогов ( Виртуальный каталог )

- электронного бизнеса Системы каталогов масштаба

- Системы следующего поколения — составные адаптивные службы каталогов (CADS) и CADS SDP.

Другие категории

- Объединение прав доступа пользователей к веб-приложениям в ненадежных сетях.

- Сеть с поддержкой каталогов и 802.1X EAP

Стандарты

[ редактировать ]- SAML 2.0

- OAuth

- OpenID

- Liberty Alliance - консорциум, продвигающий федеративное управление идентификацией.

- Шибболет (Интернет2) – Стандарты идентичности, ориентированные на образовательную среду.

- Глобальный трастовый центр

- Центральная служба аутентификации

- НИСТ СП 800-63

См. также

[ редактировать ]- Контроль доступа

- Аутентификация

- Авторизация

- Служба каталогов

- Федеративная идентичность

- Сеть, управляемая идентификацией

- Служба проверки личности

- Поставщик удостоверений

- Безопасность на основе идентификации

- Обнаружение угроз конфиденциальности и реагирование на них

- Конфиденциальность информации

- Управление мобильной идентификацией

- Многофакторная аутентификация

- Взаимная аутентификация

- OAuth

- Онлайн-управление идентификацией

- OpenID

- Управление паролями

- Управление доступом на основе ролей

- Самостоятельная идентичность

- Единый вход

- Моделирование пользователей

Ссылки

[ редактировать ]- ^ Страуд, Форрест (22 июня 2015 г.). «Что такое управление идентификацией и доступом (IAM)? Определение в вебпедии» . webopedia.com . Проверено 27 февраля 2019 г.

- ^ Сильва, Эдельберто Франко; Мучалуат-Сааде, Дебора Кристина; Фернандес, Наталья Кастро (1 января 2018 г.). «ACROSS: универсальная структура для управления доступом на основе атрибутов с распределенными политиками для виртуальных организаций» . Компьютерные системы будущего поколения . 78 : 1–17. дои : 10.1016/j.future.2017.07.049 . ISSN 0167-739X .

- ^ Jump up to: а б Сравнивать: «Глоссарий Gartner в области ИТ > Управление идентификацией и доступом (IAM)» . Гартнер . Проверено 2 сентября 2016 г.

Управление идентификацией и доступом (IAM) — это дисциплина безопасности, которая позволяет нужным лицам получать доступ к нужным ресурсам в нужное время и по правильным причинам. [...] IAM решает критически важную задачу обеспечения надлежащего доступа к ресурсам во все более гетерогенных технологических средах и удовлетворения все более строгих требований соответствия.

- ^ «управление идентификацией (управление идентификаторами)» . Поисковая безопасность. 1 октября 2013 года . Проверено 2 марта 2017 г.

- ^ «Что такое управление идентификацией (управление идентификаторами)? – Определение с сайта WhatIs.com» . Поисковая безопасность . Проверено 20 декабря 2019 г.

- ^ Функциональные требования к системам повышения конфиденциальности Фред Картер, Семинар ОЭСР по управлению цифровой идентификацией, Тронхейм, Норвегия, 9 мая 2007 г. (презентация PPT)

- ↑ Руководство по защите конфиденциальности информации, позволяющей установить личность (PII). Архивировано 13 августа 2009 г. в Wayback Machine , Рекомендации Национального института стандартов и технологий, январь 2009 г.

- ↑ PII (информация, позволяющая установить личность). Архивировано 28 апреля 2009 г. в Wayback Machine , Центр демократии и технологий, 14 сентября 2007 г.

- ^ «Что такое IAM? Объяснение управления идентификацией и доступом» . ЦСО онлайн . Проверено 24 апреля 2024 г.

- ^ «Облачные документы IBM» . console.bluemix.net . Проверено 3 декабря 2018 г.

- ^ Jump up to: а б «Что такое управление идентификацией (управление идентификаторами)? – Определение с сайта WhatIs.com» . Поисковая безопасность . Проверено 3 декабря 2018 г.

- ^ Networks, Комитет Института медицины (США) по региональным данным здравоохранения; Дональдсон, Молла С.; Лор, Кэтлин Н. (1994). Конфиденциальность и конфиденциальность персональных данных . Издательство национальных академий (США).

- ^ Берр, Уильям Э.; Додсон, Донна Ф.; Полк, В. Тимоти (2006). «Информационная безопасность» (PDF) . Специальное издание NIST . CiteSeerX 10.1.1.153.2795 . дои : 10.6028/NIST.SP.800-63v1.0.2 . OCLC 655513066 . Проверено 10 октября 2015 г.

- ^ Лабицке, Себастьян. «Предотвращение непреднамеренных потоков личной информации: управление корпоративной идентификацией и социальные сети в Интернете» .

- ^ «Рабочие группы | Identity Commons» . Idcommons.org . Проверено 12 января 2013 г.

- ^ Тейлор, Губы и орган 2009 .

- ^ Гросс, Acquisti & Heinz 2005 .

- ^ Тейлор 2008 .

- ^ Гальперин и Бэкхаус 2008 .

- ^ «Децентрализованные идентификаторы (DID)» . Консорциум Всемирной паутины . 8 июня 2020 г. Проверено 22 июня 2020 г.

- ^ ПИКИ

- ^ «PrimeLife – Управление конфиденциальностью и идентификацией в Европе на всю жизнь» .

- ^ «ist-swift.org» .

- ^ ФИДИСКорд (ДР). «Дом: Будущее идентичности в информационном обществе» .

- ^ «Создание европейской архитектуры управления идентификацией для электронного правительства» . istrg.som.surrey.ac.uk . Архивировано из оригинала 8 мая 2009 года.

- ^ «PRIME – Управление конфиденциальностью и идентификацией для Европы» . Портал проекта PRIME . 28 сентября 2006 г. Архивировано из оригинала 10 октября 2007 г.

- ^ «Специальный выпуск: Специальный раздел: Управление цифровой идентификацией» . Интернет-обзор информации . 33 (3). Брэдфорд: Издательство MCB University Press. 19 июня 2009 г. ISSN 1468-4527 . OCLC 807197565 , 676858452 . Проверено 29 января 2021 г.

- ^ Идентификаторы объектов (OID'S) , PostgreSQL: Введение и концепции, Брюс Момджян, 21 ноября 1999 г.

- ^ Каннер, Бен (24 июля 2018 г.). «17 лучших платформ управления и администрирования идентификационных данных 2018 года» . Обзор решений . Проверено 17 декабря 2019 г.

- ^ «Аннотированная библиография» (PDF) . Проверено 6 сентября 2019 г.

- ^ «Что такое управление идентификацией и контроль доступа? | Окта» . okta.com . Проверено 22 ноября 2020 г.

- ^ «Что такое управление идентификацией (ID-менеджмент)? Определение из SearchSecurity» . Безопасность . Проверено 16 апреля 2023 г.

- ^ «История управления идентификацией» . Sailpoint.com . СейлПойнт Технологии . Проверено 12 мая 2021 г.

- ^ «Управление идентификацией как составляющая ИТ-безопасности» .

- ^ Ранненберг, Кай; Ройер, Денис; Дойкер, Андре, ред. (2009). Будущее идентичности в информационном обществе . Берлин, Гейдельберг: Springer Berlin Heidelberg. дои : 10.1007/978-3-642-01820-6 . ISBN 978-3-540-88480-4 . S2CID 153140099 .

- ^ Фрич, Лотар (март 2013 г.). «Экосистема чистой конфиденциальности будущего Интернета» . Будущий Интернет . 5 (1): 34–45. дои : 10.3390/fi5010034 .

- ^ Пайнтсил, Эбенезер; Фрич, Лотар (2013), «Метод анализа рисков на основе исполняемых моделей для систем управления идентификацией: использование иерархических цветных сетей Петри», Доверие, конфиденциальность и безопасность в цифровом бизнесе , Springer Berlin Heidelberg, стр. 48–61, doi : 10.1007 /978-3-642-40343-9_5 , ISBN 978-3-642-40342-2

- ^ Фрич, Лотар; Фуглеруд, Кристин Скейде; Сольхейм, Ивар (1 декабря 2010 г.). «На пути к инклюзивному управлению идентификацией» . Идентичность в информационном обществе . 3 (3): 515–538. дои : 10.1007/s12394-010-0075-6 . ISSN 1876-0678 .

- ^ Рёссволль, Тилль Хальбах; Фрич, Лотар (2013). «Надежное и инклюзивное управление идентификацией для приложений в социальных сетях». В Куросу, Масааки (ред.). Взаимодействие человека и компьютера. Пользователи и контексты использования . Конспекты лекций по информатике. Том. 8006. Шпрингер Берлин Гейдельберг. стр. 68–77. дои : 10.1007/978-3-642-39265-8_8 . ISBN 978-3-642-39265-8 .

- ^ «Что такое управление идентификацией и доступом?» . Sailpoint.com . СейлПойнт Технологии . Проверено 12 мая 2021 г.

- ^ Хильдебрандт М., Купс Э.Дж. и де Врис К. (2008). D7.14a: Там, где самоидентичность встречается с самоидентичностью: концептуальные исследования . Брюссель: ДОВЕРИЕ. http://www.fidis.net/fileadmin/fidis/deliverables/fidis-WP7-del7.14a-idem_meets_ipse_conceptual_explorations.pdf , по состоянию на 9 декабря 2019 г.

- ^ Бертино, Элиза. (2010). Управление идентификацией: концепции, технологии и системы . Такахаши, Кенджи. Бостон, Массачусетс: Artech House. ISBN 978-1-60807-039-8 . ОСЛК 700220032 .

- ^ «БЕСПЛАТНОЕ приложение для проверки для 4,2 миллиарда онлайн-пользователей» .

- ^ «Безопасность управления идентификацией» .

Источники

[ редактировать ]- Гросс, Ральф; Аквисти, Алессандро; Хайнц, Дж. Х. (2005). «Раскрытие информации и конфиденциальность в социальных сетях». Семинар по конфиденциальности в электронном обществе; Материалы семинара ACM 2005 г. по вопросам конфиденциальности в электронном обществе . стр. 71–80. дои : 10.1145/1102199.1102214 . ISBN 978-1595932280 . S2CID 9923609 .

- Гальперин, Рут; Бэкхаус, Джеймс (2008). «Дорожная карта исследований идентичности в информационном обществе» . Идентичность в информационном обществе . 1 (1) (опубликовано в 2009 г.): 71. doi : 10.1007/s12394-008-0004-0 .

- Лусоли, Вайнер; Мильтген, Кэролайн (2009). «Молодежь и новые цифровые услуги. Исследование мотивации, восприятия и принятия рисков» . Научно-технические отчеты JRC (EUR 23765 EN) (опубликованы в марте 2009 г.). дои : 10.2791/68925 . ISBN 9789279113307 . Архивировано из оригинала 16 марта 2017 года . Проверено 17 марта 2009 г.

- ИСО, МЭК (2009). «Информационные технологии — методы обеспечения безопасности — основа управления идентификацией» . ISO/IEC WD 24760 (рабочий проект).

- Полман, МБ (2008). Oracle Identity Management: архитектура управления, рисков и соответствия требованиям . Публикации Ауэрбаха. ISBN 978-1-4200-7247-1 .

- Паундер, CNM (2008). «Девять принципов оценки того, защищена ли конфиденциальность в обществе наблюдения» . Идентичность в информационном обществе . 1 (опубликовано в 2009 г.): 1. doi : 10.1007/s12394-008-0002-2 .

- Тейлор, Джон А.; Липс, Мириам; Орган, Джо (2009). «Практика идентификации в правительстве: надзор за гражданами и стремление к улучшению государственных услуг» . Идентичность в информационном обществе . 1 : 135. дои : 10.1007/s12394-009-0007-5 .

- Тейлор, Джон А. (2008). «Нулевая конфиденциальность». IEEE-спектр . 45 (7): 20. doi : 10.1109/MSPEC.2008.4547499 .

- Уильямсон, Грэм; Да, Дэвид; Шарни, Илан; Сполдинг, Кент (1 сентября 2009 г.). Управление идентификацией: учебник для начинающих . МК Пресс. ISBN 978-1-58347-093-0 .

- Берналь Бернабе, Хорхе; Эрнандес-Рамос, Хосе Л.; Скармета, Антонио (2017). «Целостная система управления идентификацией, сохраняющая конфиденциальность, для Интернета вещей» . Мобильные информационные системы . 2017 (6384186): 1–20. дои : 10.1155/2017/6384186 .

Внешние ссылки

[ редактировать ]- Общедоступное руководство по управлению конфиденциальностью и идентификацией

- Обзор управления идентификацией ( Computer Weekly )

- Безопасные широко распространенные идентификационные данные для федеративных телекоммуникаций (SWIFT)

- Управление идентификацией и обмен информацией в соответствии со стандартом ISO 18876. Системы промышленной автоматизации и интеграция.

- 50 принципов обработки данных для слабосвязанного управления идентификацией: SlideShare

- Перестаньте запоминать пароль и переключитесь на управление идентификацией: Business Insider

- НИСТ СП 800-63