Конечный пользователь

При разработке продукта конечный пользователь (иногда конечный пользователь ) [а] — это человек, который в конечном итоге использует или намеревается в конечном итоге использовать продукт. [1] [2] [3] Конечный пользователь отличается от пользователей, которые поддерживают или сопровождают продукт. [4] например системные операторы , системные администраторы , администраторы баз данных, [5] эксперты в области информационных технологий (ИТ), специалисты по программному обеспечению и компьютерные техники. Конечные пользователи обычно не обладают техническими знаниями или навыками разработчиков продуктов. [6] дизайнеры легко упускают из виду и забывают этот факт: он приводит к тому, что функции снижают удовлетворенность клиентов. [2] В информационных технологиях конечные пользователи не являются клиентами в обычном смысле этого слова — обычно они являются сотрудниками клиента. [7] Например, если крупная розничная корпорация покупает пакет программного обеспечения для использования своими сотрудниками, даже если крупная розничная корпорация была клиентом , приобретшим программное обеспечение, конечными пользователями являются сотрудники компании, которые будут использовать программное обеспечение на работе.

Контекст [ править ]

Конечные пользователи являются одним из трех основных факторов, усложняющих управление информационными системами . Положение конечного пользователя изменилось с положения 1950-х годов (когда конечные пользователи не взаимодействовали с мэйнфреймом ; компьютерные эксперты программировали и управляли мэйнфреймом) на положение 2010-х годов, когда конечный пользователь сотрудничает и консультирует систему управленческой информации и информации. Технологический отдел о своих потребностях в отношении системы или продукта. Это поднимает новые вопросы, такие как: Кто управляет каждым ресурсом? Какова роль отдела ИСУ ? и Каковы оптимальные отношения между конечным пользователем и отделом ИСУ? [8]

Расширение прав и возможностей [ править ]

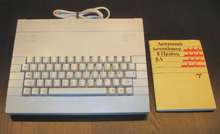

Концепция конечного пользователя впервые появилась в конце 1980-х годов и с тех пор вызвала множество споров. Одной из задач была цель предоставить пользователю больше свободы путем добавления расширенных функций и функций (для более опытных пользователей) и добавления дополнительных ограничений (чтобы предотвратить случайное стирание пользователем-новичком базы данных всей компании). [9] Это явление появилось как следствие потребительства компьютерной продукции и программного обеспечения. В 1960-х и 1970-х годах пользователями компьютеров обычно были эксперты по программированию и ученые-компьютерщики . Однако в 1980-е годы, и особенно в середине-конце 1990-х и начале 2000-х годов, обычные люди начали использовать компьютерные устройства и программное обеспечение в личных и рабочих целях. ИТ-специалистам пришлось справляться с этой тенденцией разными способами. В 2010-х годах пользователи теперь хотят иметь больше контроля над системами, которыми они управляют, решать свои собственные проблемы и иметь возможность настраивать системы в соответствии со своими потребностями. Очевидными недостатками был риск повреждения систем и данных, которыми контролировали пользователи, из-за отсутствия у них знаний о том, как правильно управлять компьютером/программным обеспечением на продвинутом уровне. [10]

Чтобы привлечь пользователя, компаниям в первую очередь нужно было учитывать интересы конечных пользователей в своих новых продуктах, выпусках программного обеспечения и обновлениях. Необходимо было установить партнерство между программистами-разработчиками и обычными конечными пользователями, чтобы обе стороны могли максимально эффективно использовать продукты. [11] Основным примером влияния общественности на требования конечных пользователей являются публичные библиотеки. Новые технологии повлияли на них по-разному: от оцифровки карточного каталога до перехода на электронные книги , электронные журналы и предложение онлайн-услуг. Библиотекам пришлось претерпеть множество изменений, чтобы справиться с ситуацией. [12] включая обучение существующих библиотекарей навыкам работы с Web 2.0 и базами данных , а также найм экспертов по информационным технологиям и программному обеспечению.

Документация конечного пользователя [ править ]

Цель документации конечного пользователя (например, руководств и руководств по продуктам) — помочь пользователю понять определенные аспекты систем и предоставить все ответы в одном месте. [13] Пользователям доступно множество документации, которая поможет им понять и правильно использовать определенный продукт или услугу. Из-за того, что доступная информация обычно очень обширна, противоречива или неоднозначна (например, руководство пользователя на сотнях страниц, включая рекомендации по использованию расширенных функций), многие пользователи страдают от информационной перегрузки . Поэтому они становятся неспособными принять правильный образ действий. Это необходимо учитывать при разработке продуктов и услуг и необходимой документации к ним. [14]

Хорошо написанная документация необходима для того, чтобы пользователь мог на нее ссылаться. Некоторые ключевые аспекты такой документации: [13]

- Конкретные заголовки и подзаголовки подразделов, которые помогут читателю найти разделы.

- Использование видеороликов, аннотированных снимков экрана , текста и ссылок, которые помогут читателю понять, как использовать устройство или программу.

- Структурированное предоставление информации, начиная с самых основных инструкций, написанных простым языком, без специального жаргона и сокращений , и заканчивая информацией, которая понадобится пользователям среднего или продвинутого уровня (эти разделы могут включать жаргон и аббревиатуры, но каждый новый термин должен быть определено или прописано при первом использовании)

- Легко искать в справочном руководстве, находить информацию и получать доступ к информации

- Читателю описываются конечные результаты (например, «Если программа установлена правильно, в левом углу экрана появится значок и светодиод ...») загорится

- Подробные пронумерованные шаги, позволяющие пользователям с различными уровнями квалификации (от новичка до продвинутого) пошагово выполнить установку, использование и устранение неполадок продукта или услуги.

- Уникальный унифицированный указатель ресурсов (URL-адреса), позволяющий пользователю перейти на веб-сайт продукта и найти дополнительную помощь и ресурсы.

Иногда пользователи не обращаются к доступной им документации по разным причинам: от того, что руководство кажется слишком большим или из-за непонимания содержащегося в нем жаргона и сокращений. В других случаях пользователи могут обнаружить, что в руководстве делается слишком много предположений о том, что пользователь уже имеет знания о компьютерах и программном обеспечении, и поэтому инструкции могут пропустить эти начальные шаги (с точки зрения пользователей). Таким образом, разочарованный пользователь может сообщить о ложных проблемах из-за своей неспособности разобраться в программном обеспечении или аппаратном обеспечении компьютера. Это, в свою очередь, заставляет компанию концентрироваться на предполагаемых проблемах, а не на реальных проблемах программного обеспечения. [15]

Безопасность [ править ]

В 2010-х годах большое внимание уделяется безопасности и конфиденциальности пользователей. С ростом роли компьютеров в жизни людей люди носят с собой ноутбуки и смартфоны и используют их для планирования встреч, совершения онлайн-покупок с использованием кредитных карт и поиска информации. За этой деятельностью потенциально могут наблюдать компании, правительства или частные лица, что может привести к нарушению конфиденциальности, краже личных данных , шантажу и другим серьезным проблемам. Кроме того, многие предприятия, от малого бизнеса стартапов до огромных корпораций, используют компьютеры и программное обеспечение для проектирования, производства, продвижения на рынок и продажи своих продуктов и услуг, а предприятия также используют компьютеры и программное обеспечение в своих бэк-офисных процессах (например, в работе с персоналом , заработная плата и др.). Таким образом, людям и организациям важно знать, что информация и данные, которые они хранят, используют или передают по компьютерным сетям или хранят в компьютерных системах, безопасны.

Однако разработчики программного и аппаратного обеспечения сталкиваются со многими проблемами при разработке системы, которая могла бы быть удобной для пользователя , доступной круглосуточно практически на любом устройстве и быть по-настоящему безопасной. Утечки безопасности случаются даже у отдельных лиц и организаций, которые принимают меры безопасности для защиты своих данных и информации (например, брандмауэры , шифрование , надежные пароли ). Сложности создания такой безопасной системы связаны с тем, что поведение людей не всегда рационально или предсказуемо. Даже в очень хорошо защищенной компьютерной системе злоумышленник может позвонить работнику, выдать себя за частного детектива, работающего на компанию-разработчика программного обеспечения, и попросить у него пароль — нечестный процесс, называемый фишингом . Кроме того, даже при наличии хорошо защищенной системы, если работник решит поместить электронные файлы компании на USB-накопитель, чтобы забрать их домой и поработать над ними на выходных (вопреки политике многих компаний), а затем потеряет этот USB-накопитель. , данные компании могут быть скомпрометированы. Поэтому разработчикам необходимо создавать системы, интуитивно понятные пользователю, чтобы иметь информационная безопасность и безопасность системы. [16]

Еще одним ключевым шагом к обеспечению безопасности конечных пользователей является информирование людей и сотрудников об угрозах безопасности и о том, что они могут сделать, чтобы избежать их или защитить себя и организацию. Четко подчеркивая, что возможности и риски делают пользователей более осведомленными и информированными во время использования продуктов.

Некоторые ситуации, которые могут подвергнуть пользователя риску:

- Автоматический вход в качестве администратора

- Опции автозаполнения, при которых компьютер или программа запоминает личную информацию пользователя и файлы cookie HTTP.

- Открытие нежелательной почты с подозрительными электронными письмами и/или открытие/запуск вложений или компьютерных файлов, содержащихся в них.

- Электронная почта может отслеживаться третьими лицами, особенно при использовании подключений Wi-Fi.

- Небезопасный Wi-Fi или использование общедоступной сети Wi-Fi в кафе или отеле.

- Слабые пароли (с использованием собственного имени человека, собственной даты рождения, имени или даты рождения детей или легко угадываемых паролей, например «1234»).

- Вредоносные программы, такие как вирусы

Даже если принятые меры безопасности сильны, выбор, который делает пользователь, и его/ее поведение оказывают серьезное влияние на то, насколько на самом деле защищена его информация. Таким образом, информированный пользователь — это тот, кто может защитить и обеспечить максимальную безопасность системы, которую он использует. [17] Из-за важности безопасности конечных пользователей и влияния, которое она может оказать на организации, правительство Великобритании разработало руководство для государственного сектора, чтобы помочь государственным служащим научиться быть более осведомленными о безопасности при использовании правительственных сетей и компьютеров. Хотя это ориентировано на определенный сектор, этот тип образовательных усилий может быть информативным для любого типа пользователей. Это помогает разработчикам соблюдать нормы безопасности, а конечным пользователям быть в курсе связанных с этим рисков. [18] Реймерс и Андерссон провели ряд исследований привычек конечных пользователей в области безопасности и обнаружили, что одно и то же повторное обучение/обучение передовым практикам безопасности может оказать заметное влияние на восприятие соблюдения правильных привычек конечного пользователя в области сетевой безопасности, особенно относительно вредоносных программ и программ-вымогателей. [19]

Закон [ править ]

В лицензионных соглашениях с конечным пользователем конечный пользователь отличается от торгового посредника, который устанавливает программное обеспечение, или от организации, которая приобретает программное обеспечение и управляет им. [20] [ не удалось пройти проверку ]

Определенные американские продукты и информация, связанные с обороной, требуют разрешения на экспорт от правительства США в соответствии с Правилами международной торговли оружием и Правилами экспортного контроля . [21] Чтобы получить лицензию на экспорт, экспортер должен указать как конечного пользователя, так и конечное использование для получения сертификата конечного пользователя . [22]

В Великобритании существуют документы, сопровождающие лицензии на продукты, указанные в заявлениях об обязательствах конечного пользователя. [ нужны разъяснения ] [23]

См. также [ править ]

Примечания [ править ]

- ^ При использовании в качестве прилагательного слово « конечный пользователь» обычно пишется через дефис ; при использовании в качестве существительного конечный пользователь не пишется через дефис . Таким образом, «хороший опыт для конечного пользователя» противопоставляется «хорошему опыту для конечного пользователя».

Ссылки [ править ]

- ^ Словарь компьютерных и интернет-терминов . Бизнес-путеводители Бэррона (8-е изд.). Хауппож, Нью-Йорк : Образовательная серия Бэррона . 2003. с. 171. ИСБН 978-0764121661 . OCLC 50480181 .

человек в конечном итоге намеревался использовать продукт

- ↑ Перейти обратно: Перейти обратно: а б Хоу, Денис (29 марта 1997 г.). «Запись FOLDOC для «конечного пользователя» » . Foldoc.org . Лондон . Проверено 28 июня 2015 г.

Человек, который использует компьютерное приложение, в отличие от тех, кто его разработал.

- ^ Институт правовой информации. «Кодекс США § 8541 – Определения» . www.law.cornell.edu . Кодекс США. Итака, Нью-Йорк : Юридическая школа Корнелла . Проверено 28 июня 2015 г.

Термин «конечный пользователь» в отношении товара, услуги или технологии означает лицо, которое получает и в конечном итоге использует товар, услугу или технологию.

- ^ Рабочая группа ФИПС по стандартам систем управления базами данных (1979). Рекомендации по стандартам систем управления базами данных . Вашингтон, округ Колумбия : Национальное бюро стандартов . п. 58. ОСЛК 6862471 .

Конечными пользователями являются лица, выполняющие функции приложения. К конечным пользователям относятся пользователи «параметрических» и обобщенных функций, но они не являются персоналом службы поддержки системы.

- ^ Шеперд, Джон К. (1990). Управление базами данных: теория и применение . Хомвуд, Иллинойс : Irwin Professional Publishing. п. 20. ISBN 978-0256078299 . ОСЛК 20491157 .

- ^ О'Нил, Патрик (1994). Принципы работы с базами данных. Производительность программирования . Сан-Франциско : Издательство Морган Кауфманн . стр. 4–5 . ISBN 978-1558602199 . OCLC 30777731 .

Одной из наиболее важных особенностей СУБД является то, что относительно неопытные пользователи, называемые конечными пользователями , имеют право извлекать информацию из базы данных. Пользователь вводит запрос на клавиатуре терминала, запрашивая систему базы данных отобразить ответ на экране терминала или на распечатанном листе.

- ^ Криссис, Мэри Бет; Конрад, Майк; Шрам, Сэнди (2011). CMMI для разработки: Рекомендации по интеграции процессов и улучшению продуктов . Река Аппер-Сэддл, Нью-Джерси : Аддисон-Уэсли . п. 581 . ISBN 9780321711502 . OCLC 884168009 .

Сторона, которая в конечном итоге использует поставленный продукт или получает выгоду от предоставленной услуги. (См. также «клиент».) Конечные пользователи могут быть или не быть клиентами (которые могут заключать и принимать соглашения или разрешать платежи).

- ^ Райнер-младший, Р. Келли; Принц, Брэд; Цегельски, Кейси (2014). Введение в информационные системы. Поддержка и преобразование бизнеса (Пятое изд.). Уайли. стр. 12–13. ISBN 978-1-118-67436-9 .

- ^ ЛУПТОН, КЭРОЛ (1 февраля 1998 г.). «Расширение прав и возможностей пользователей или семейная самостоятельность? Модель семейной групповой конференции». Британский журнал социальной работы . 28 (1): 107–128. doi : 10.1093/oxfordjournals.bjsw.a011302 . JSTOR 23714792 .

- ^ «Могут ли ИТ справиться с расширенными правами конечных пользователей?» . Форбс . Проверено 3 ноября 2015 г.

- ^ Каппельман, Леон А; Гайнс, Карл Стивен (1995). «Обучение и расширение возможностей конечных пользователей». Журнал системного менеджмента . 46 (5). Кливленд: 36. ПроКвест 199819277 .

- ^ Зейдлер-де Алвис, Рагна; Фюлес-Убах, Симона (2010). «Факторы успеха будущего информационных центров, коммерческих и публичных библиотек: исследование из Германии». Перекредитование и подача документов . 38 (3): 183–188. дои : 10.1108/02641611011072387 .

- ↑ Перейти обратно: Перейти обратно: а б «10 примеров отличной документации для конечного пользователя» . blog.screensteps.com . Проверено 3 ноября 2015 г. [ самостоятельно опубликованный источник? ]

- ^ Стротер, Джудит Б.; Улин, Ян М.; Фазал, Зохра (1 января 2012 г.). Стротер, Джудит Б.; Улин, Ян М.; Фазал, Зохра (ред.). Информационная перегрузка: международный вызов профессиональным инженерам и техническим коммуникаторам . John Wiley & Sons, Inc., стр. 1–12. дои : 10.1002/9781118360491.ch1 . ISBN 9781118360491 .

- ^ Уилкинсон, Пол Джонстон (2003). Документация конечного пользователя (докторская). Даремские диссертации, Даремский университет. стр. 2–6.

- ^ Стэнтон, Джеффри М.; Стэм, Кэтрин Р.; Мастранжело, Пол; Джолтон, Джеффри (1 марта 2005 г.). «Анализ поведения конечных пользователей в области безопасности». Компьютеры и безопасность . 24 (2): 124–133. дои : 10.1016/j.cose.2004.07.001 .

- ^ Трибелхорн, Бен (2007). «Безопасность конечного пользователя» (PDF) . Компьютерная безопасность . Колледж Харви Мадда . Проверено 4 ноября 2015 г.

- ^ «Руководство по безопасности устройств конечных пользователей: Введение – GOV.UK» . www.gov.uk. Проверено 4 ноября 2015 г.

- ^ К. Реймерс, Д. Андерссон (2017) БЕЗОПАСНОСТЬ СЕТИ ВЫСШЕГО ОБРАЗОВАНИЯ: ПРОБЛЕМА КОНЕЧНЫХ ПОЛЬЗОВАТЕЛЕЙ И РАЗВИВАЮЩИЕСЯ УГРОЗЫ, Труды ICERI2017, стр. 1787–1796.

- ^ «Что такое КОНЕЧНЫЙ ПОЛЬЗОВАТЕЛЬ?» . thelawdictionary.org . Юридический словарь Блэка. 19 октября 2012 г. Проверено 28 июня 2015 г.

- ^ «Обзор контроля над оборонной торговлей» (PDF) . www.pmddtc.state.gov . Вашингтон, округ Колумбия : Государственный департамент США . Проверено 28 июня 2015 г.

- ^ «Сертификат о непередаче и использовании» (PDF) . www.pmddtc.state.gov . Вашингтон, округ Колумбия : Государственный департамент США . Архивировано из оригинала (PDF) 27 октября 2018 г. Проверено 28 июня 2015 г.

- ^ «Часто задаваемые вопросы о деятельности конечных пользователей | Найдите законы, юридическую информацию, новости и адвокатов» . Финдлоу Великобритания . Архивировано из оригинала 4 марта 2016 г. Проверено 4 ноября 2015 г.

Внешние ссылки [ править ]

- Уорд, Сандра Н.; Осегеда, Лаура М. (06 декабря 2019 г.), «Обучение конечных пользователей студентов университетов онлайн-поиску» , Обслуживание конечных пользователей в научно-технических библиотеках , Routledge, стр. 17–32, ISBN 978-0-429-34610-1 , получено 23 декабря 2023 г.