Компьютерный вирус

Компьютерный вирус [ 1 ] — это тип вредоносного ПО , которое при запуске копирует себя, изменяя другие компьютерные программы и вставляя свой собственный код . в эти программы [ 2 ] [ 3 ] Если эта репликация успешна, говорят, что пораженные участки «заражены» компьютерным вирусом — метафора, заимствованная из биологических вирусов . [ 4 ]

Компьютерным вирусам обычно требуется хост-программа . [ 5 ] Вирус записывает свой собственный код в хост-программу. При запуске программы сначала запускается написанная вирусная программа, вызывая заражение и повреждение. Напротив, компьютерному червю не нужна хост-программа, поскольку он представляет собой независимую программу или фрагмент кода. Таким образом, он не ограничен хост-программой , но может работать независимо и активно осуществлять атаки. [ 6 ] [ 7 ]

Авторы вирусов используют социальной инженерии методы и подробные знания об уязвимостях системы безопасности для первоначального заражения систем и распространения вируса. Вирусы используют сложные стратегии предотвращения обнаружения/скрытности, чтобы обойти антивирусное программное обеспечение . [ 8 ] Мотивы создания вирусов могут включать стремление получить прибыль (например, с помощью программ-вымогателей ), желание отправить политическое послание, личное развлечение, продемонстрировать наличие уязвимости в программном обеспечении, саботаж и отказ в обслуживании или просто желание изучить кибербезопасности проблемы . , искусственная жизнь и эволюционные алгоритмы . [ 9 ]

По состоянию на 2013 год компьютерные вирусы ежегодно наносили экономический ущерб на миллиарды долларов. [ 10 ] индустрия антивирусного программного обеспечения В ответ возникла , продающая или бесплатно распространяющая защиту от вирусов среди пользователей различных операционных систем . [ 11 ]

История

[ редактировать ]Первая академическая работа по теории самовоспроизводящихся компьютерных программ была сделана в 1949 году Джоном фон Нейманом , который читал в Университете Иллинойса лекции по «Теории и организации сложных автоматов ». Работа фон Неймана позже была опубликована как «Теория самовоспроизводящихся автоматов». В своем эссе фон Нейман описал, как можно создать компьютерную программу, воспроизводящую саму себя. [ 12 ] Разработка фон Неймана самовоспроизводящейся компьютерной программы считается первым в мире компьютерным вирусом, а его считают теоретическим «отцом» компьютерной вирусологии. [ 13 ] В 1972 году Вейт Рисак, непосредственно опираясь на работу фон Неймана по самовоспроизведению , опубликовал свою статью «Самовоспроизводящиеся автоматы с минимальным обменом информацией». [ 14 ] В статье описан полнофункциональный вирус, написанный на языке программирования ассемблер для компьютерной системы SIEMENS 4004/35. В 1980 году Юрген Краус написал дипломную работу «Selbstreproduktion bei Programmen» (Самовоспроизведение программ) в Дортмундском университете . [ 15 ] В своей работе Краус постулировал, что компьютерные программы могут вести себя подобно биологическим вирусам.

Вирус Creeper был впервые обнаружен в сети ARPANET , предшественнике Интернета , в начале 1970-х годов. [ 16 ] Creeper — экспериментальная самовоспроизводящаяся программа, написанная Бобом Томасом из BBN Technologies в 1971 году. [ 17 ] Creeper использовал сеть ARPANET для заражения DEC PDP-10 компьютеров под управлением операционной системы TENEX . [ 18 ] Creeper получил доступ через ARPANET и скопировал себя в удаленную систему, где появилось сообщение: «Я CREEPER. ПОЙМАЙ МЕНЯ, ЕСЛИ СМОЖЕШЬ!» был отображен. [ 19 ] Программа Reaper создана для удаления Creeper. [ 20 ]

В 1982 году программа под названием « Elk Cloner » стала первым вирусом для персональных компьютеров, появившимся «в дикой природе», то есть за пределами одного компьютера или компьютерной лаборатории, где она была создана. [ 21 ] Написанная в 1981 году Ричардом Скрентой , девятиклассником средней школы Маунт-Ливан недалеко от Питтсбурга , она прикреплялась к операционной системе Apple DOS 3.3 и распространялась через дискету . [ 21 ] При 50-м использовании вирус Elk Cloner активировался, заразил персональный компьютер и отобразил короткое стихотворение, начинающееся со слов «Elk Cloner: Программа с индивидуальностью».

В 1984 году Фред Коэн из Университета Южной Калифорнии написал свою статью «Компьютерные вирусы – теория и эксперименты». [ 22 ] Это была первая статья, в которой самовоспроизводящаяся программа прямо называлась «вирусом» — термин, введенный наставником Коэна Леонардом Адлеманом . В 1987 году Фред Коэн опубликовал демонстрацию того, что не существует алгоритма , который мог бы идеально обнаружить все возможные вирусы. [ 23 ] Фреда Коэна Теоретический компрессионный вирус [ 24 ] был примером вируса, который не был вредоносным программным обеспечением ( вредоносным ПО ), но был предположительно доброжелательным (с благими намерениями). Однако антивирусные специалисты не принимают понятие «доброжелательные вирусы», поскольку любую желаемую функцию можно реализовать без участия вируса (например, в Windows по выбору пользователя доступно автоматическое сжатие). Любой вирус по определению вносит несанкционированные изменения в компьютер, что нежелательно, даже если никакого ущерба не было нанесено или не было запланировано. На первой странице Вирусной энциклопедии доктора Соломона объясняется нежелательность вирусов, даже тех, которые ничего не делают, кроме размножения. [ 25 ] [ 26 ]

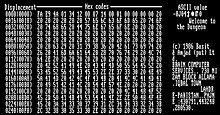

Статья, описывающая «полезные функции вируса», была опубликована Дж. Б. Ганном под заголовком «Использование функций вируса для предоставления виртуального интерпретатора APL под контролем пользователя» в 1984 году. [ 27 ] Первым совместимым с IBM PC, «диким» вирусом, был вирус загрузочного сектора, получивший название (c)Brain . [ 28 ] созданный в 1986 году и выпущенный в 1987 году Амджадом Фаруком Алви и Баситом Фаруком Алви в Лахоре, Пакистан , как сообщается, для предотвращения несанкционированного копирования написанного ими программного обеспечения. [ 29 ] первый вирус, специально нацеленный на Microsoft Windows , WinVir, был обнаружен в апреле 1992 года, через два года после выпуска Windows 3.0 . [ 30 ] Вирус не содержал Windows API вызовов , а полагался на прерывания DOS . Несколько лет спустя, в феврале 1996 года, австралийские хакеры из команды разработчиков вирусов VLAD создали вирус Bizatch (также известный как вирус «Boza»), который был первым известным вирусом, нацеленным на Windows 95 . В конце 1997 года был выпущен зашифрованный резидентный стелс-вирус Win32.Cabanas — первый известный вирус, нацеленный на Windows NT (он также был способен заражать хосты Windows 3.0 и Windows 9x). [ 31 ]

Даже домашние компьютеры были поражены вирусами. Первым, появившимся на Amiga, был вирус загрузочного сектора под названием SCA-вирус , который был обнаружен в ноябре 1987 года. [ 32 ]

Дизайн

[ редактировать ]Части

[ редактировать ]Компьютерный вирус обычно состоит из трех частей: механизм заражения, который находит и заражает новые файлы, полезная нагрузка, представляющая собой вредоносный код, который необходимо выполнить, и триггер, который определяет, когда активировать полезную нагрузку. [ 33 ]

- Механизм заражения

- Также называемый вектором заражения, именно так вирус распространяется. Некоторые вирусы имеют программу поиска , которая находит и заражает файлы на диске. [ 34 ] Другие вирусы заражают файлы во время их запуска, например вирус Иерусалима DOS .

- Курок

- также известная как логическая бомба Эта часть вируса, полезная нагрузка . , определяет условия, при которых активируется [ 35 ] Этим условием может быть определенная дата, время, наличие другой программы, размер диска , превышающий пороговое значение, [ 36 ] или открытие определенного файла. [ 37 ]

- Полезная нагрузка

- Полезная нагрузка — это тело вируса, выполняющее вредоносную деятельность. Примеры вредоносных действий включают повреждение файлов, кражу конфиденциальной информации или слежку за зараженной системой. [ 38 ] [ 39 ] Активность полезной нагрузки иногда заметна, поскольку она может привести к замедлению или «зависанию» системы. [ 34 ] Иногда полезные данные не являются разрушительными, и их основная цель — распространить сообщение как можно большему количеству людей. Это называется вирусной мистификацией . [ 40 ]

Фазы

[ редактировать ]Фазы вируса — это жизненный цикл компьютерного вируса, описанный по аналогии с биологией . Этот жизненный цикл можно разделить на четыре фазы:

- Фаза покоя

- На этом этапе вирусная программа простаивает. Вирусной программе удалось получить доступ к компьютеру или программному обеспечению целевого пользователя, но на этом этапе вирус не предпринимает никаких действий. В конечном итоге вирус активируется «триггером», который указывает, какое событие приведет к запуску вируса. Не все вирусы имеют эту стадию. [ 34 ]

- Фаза распространения

- Вирус начинает распространяться, размножаясь и размножаясь. Вирус помещает свою копию в другие программы или в определенные системные области на диске. Копия может не быть идентична распространяемой версии; вирусы часто «трансформируются» или изменяются, чтобы избежать обнаружения ИТ-специалистами и антивирусным программным обеспечением. Каждая зараженная программа теперь будет содержать клон вируса, который сам вступит в фазу распространения. [ 34 ]

- Фаза запуска

- Спящий вирус переходит в эту фазу при активации и теперь выполняет функцию, для которой он был предназначен. Фаза запуска может быть вызвана различными системными событиями, включая подсчет количества раз, когда эта копия вируса создавала копии самой себя. [ 34 ] Триггер может возникнуть, когда сотрудника увольняют с работы или по истечении определенного периода времени, чтобы уменьшить подозрения.

- Этап исполнения

- Это реальная работа вируса, при которой будет высвобождаться «полезная нагрузка». Это может быть разрушительным, например, удаление файлов на диске, сбой системы или повреждение файлов, или относительно безобидным, например появление на экране юмористических или политических сообщений. [ 34 ]

Цели и репликация

[ редактировать ]Компьютерные вирусы заражают множество различных подсистем на своих компьютерах и программном обеспечении. [ 41 ] Одним из способов классификации вирусов является анализ того, находятся ли они в двоичных исполняемых файлах (таких как файлы .EXE или .COM ), файлах данных (таких как документы Microsoft Word или файлы PDF ) или в загрузочном секторе хоста жесткого диска (или некоторая комбинация всего этого). [ 42 ] [ 43 ]

Резидентный вирус (или просто «резидентный вирус») при запуске устанавливается как часть операционной системы, после чего остается в оперативной памяти с момента загрузки компьютера до его выключения. Резидентные вирусы перезаписывают код обработки прерываний или другие функции , и когда операционная система пытается получить доступ к целевому файлу или сектору диска, код вируса перехватывает запрос и перенаправляет поток управления на модуль репликации, заражая цель. Напротив, нерезидентный вирус (или «нерезидентный вирус») при запуске сканирует диск на предмет целей, заражает их, а затем завершает работу (т. е. он не остается в памяти после завершения выполнения). [ 44 ]

Многие распространенные приложения, такие как Microsoft Outlook и Microsoft Word , позволяют . встраивать макросы в документы или электронные письма, чтобы эти программы могли запускаться автоматически при открытии документа Макровирус встроенный в эти документы , (или «документный вирус») — это вирус, написанный на макроязыке и так что когда пользователи открывают файл, код вируса исполняется и может заразить компьютер пользователя. опасно Это одна из причин того, что открывать неожиданные или подозрительные вложения в электронных письмах . [ 45 ] [ 46 ] Хотя отказ от открытия вложений в сообщениях электронной почты от неизвестных лиц или организаций может помочь снизить вероятность заражения вирусом, в некоторых случаях вирус устроен так, что электронное письмо принадлежит авторитетной организации (например, крупному банк или компания-эмитент кредитной карты).

Вирусы загрузочного сектора специально нацелены на загрузочный сектор и/или главную загрузочную запись. [ 47 ] хоста (MBR) жесткого диска , твердотельного накопителя или съемного носителя информации ( флэш-накопители , дискеты и т. д.). [ 48 ]

Наиболее распространенным способом передачи компьютерных вирусов в загрузочный сектор является физический носитель. При чтении VBR накопителя зараженная дискета или USB-накопитель, подключенный к компьютеру, перенесет данные, а затем изменит или заменит существующий загрузочный код. В следующий раз, когда пользователь попытается запустить рабочий стол, вирус немедленно загрузится и запустится как часть основной загрузочной записи. [ 49 ]

Почтовые вирусы — это вирусы, которые намеренно, а не случайно, используют систему электронной почты для распространения. Хотя зараженные вирусом файлы могут быть случайно отправлены как вложения к электронной почте , почтовые вирусы осведомлены о функциях системы электронной почты. Обычно они нацелены на определенный тип системы электронной почты ( Microsoft Outlook ), собирают адреса электронной почты из различных источников и могут добавлять свои копии ко всем отправляемым электронным письмам или могут генерировать сообщения электронной почты, содержащие свои копии в виде вложений. чаще всего используется [ 50 ]

Обнаружение

[ редактировать ]Чтобы избежать обнаружения пользователями, некоторые вирусы используют различные виды обмана . Некоторые старые вирусы, особенно на платформе DOS , гарантируют, что дата «последнего изменения» хост-файла остается неизменной, когда файл заражен вирусом. Однако этот подход не обманывает антивирусное программное обеспечение , особенно те, которые поддерживают и датируют циклические избыточные проверки изменений файлов. [ 51 ] Некоторые вирусы могут заражать файлы, не увеличивая их размер и не повреждая файлы. Они достигают этого путем перезаписи неиспользуемых областей исполняемых файлов. Их называют кариесными вирусами . Например, вирус CIH , или Чернобыльский вирус, заражает переносимые исполняемые файлы. Поскольку в этих файлах много пустых пробелов, вирус длиной 1 КБ не увеличивал размер файла. [ 52 ] Некоторые вирусы пытаются избежать обнаружения, уничтожая задачи, связанные с антивирусным программным обеспечением, прежде чем оно сможет их обнаружить (например, Conficker ). Вирус также может скрыть свое присутствие с помощью руткита , не показывая себя в списке системных процессов или маскируясь внутри доверенного процесса. [ 53 ] В 2010-х годах, когда компьютеры и операционные системы становятся больше и сложнее, старые методы сокрытия необходимо обновить или заменить. Защита компьютера от вирусов может потребовать перехода файловой системы на детальное и явное разрешение для каждого вида доступа к файлам. [ нужна ссылка ] Кроме того, лишь небольшая часть известных вирусов действительно вызывает реальные инциденты, прежде всего потому, что многие вирусы остаются ниже теоретического эпидемического порога. [ 54 ]

Перехваты запросов на чтение

[ редактировать ]Хотя некоторые виды антивирусного программного обеспечения используют различные методы противодействия скрытым механизмам, после заражения любые попытки «очистить» систему становятся ненадежными. В операционных системах Microsoft Windows файловая система NTFS является собственной. Это не оставляет антивирусному программному обеспечению никакой альтернативы, кроме как отправлять запрос на чтение файлов Windows, которые обрабатывают такие запросы. Некоторые вирусы обманывают антивирусное программное обеспечение, перехватывая его запросы к операционной системе. Вирус может скрыться, перехватив запрос на чтение зараженного файла, обработав сам запрос и вернув незараженную версию файла антивирусному программному обеспечению. Перехват может происходить путем внедрения кода реальных файлов операционной системы, которые будут обрабатывать запрос на чтение. Таким образом, антивирусное программное обеспечение, пытающееся обнаружить вирус, либо не сможет прочитать зараженный файл, либо запрос на чтение будет обработан с незараженной версией того же файла. [ 55 ]

Единственный надежный способ избежать «невидимых» вирусов — это загрузка с заведомо «чистого» носителя. Затем можно использовать программное обеспечение безопасности для проверки неактивных файлов операционной системы. Большинство программ обеспечения безопасности полагаются на сигнатуры вирусов или используют эвристику . [ 56 ] [ 57 ] Программное обеспечение безопасности также может использовать базу данных « хэшей » файлов для файлов ОС Windows, поэтому программное обеспечение безопасности может идентифицировать измененные файлы и запрашивать установочный носитель Windows для замены их подлинными версиями. В более старых версиях Windows криптографические хеш-функции файлов ОС Windows, хранящихся в Windows, — чтобы обеспечить проверку целостности/подлинности файлов — могли быть перезаписаны, чтобы средство проверки системных файлов сообщало, что измененные системные файлы являются подлинными, поэтому используйте хэши файлов. сканирование измененных файлов не всегда гарантирует обнаружение заражения. [ 58 ]

Самомодификация

[ редактировать ]Большинство современных антивирусных программ пытаются найти вирусные шаблоны внутри обычных программ, сканируя их на наличие так называемых вирусных сигнатур . [ 59 ] Различные антивирусные программы используют разные методы поиска при обнаружении вирусов. Если антивирусный сканер обнаружит такой образец в файле, он выполнит другие проверки, чтобы убедиться, что он обнаружил вирус, а не просто случайную последовательность в невинном файле, прежде чем он уведомит пользователя о том, что файл заражен. Затем пользователь может удалить или (в некоторых случаях) «очистить» или «вылечить» зараженный файл. Некоторые вирусы используют методы, которые затрудняют обнаружение с помощью сигнатур, но, вероятно, не делают его невозможным. Эти вирусы изменяют свой код при каждом заражении. То есть каждый зараженный файл содержит отдельный вариант вируса. [ нужна ссылка ]

Одним из способов уклонения от обнаружения сигнатуры является использование простого шифрования для шифрования (кодирования) тела вируса, оставляя только модуль шифрования и статический криптографический ключ в открытом виде , который не меняется от одного заражения к другому. [ 60 ] В этом случае вирус состоит из небольшого модуля расшифровки и зашифрованной копии кода вируса. Если вирус зашифрован разными ключами для каждого зараженного файла, единственной частью вируса, которая остается неизменной, является модуль расшифровки, который (например) добавляется в конец. В этом случае антивирусный сканер не может напрямую обнаружить вирус по сигнатурам, но все же может обнаружить модуль расшифровки, что делает возможным косвенное обнаружение вируса. Поскольку это будут симметричные ключи, хранящиеся на зараженном хосте, вполне возможно расшифровать окончательный вирус, но это, вероятно, не требуется, поскольку самомодифицирующийся код - такая редкость, что обнаружение таких ключей может быть достаточной причиной для того, чтобы антивирусные сканеры могли их обнаружить. хотя бы «пометить» файл как подозрительный. [ нужна ссылка ] Старым, но компактным способом будет использование арифметических операций, таких как сложение или вычитание, и использование логических условий, таких как XORing . [ 61 ] где каждый байт в вирусе имеет константу, так что операцию «исключающее ИЛИ» нужно было повторить только для расшифровки. Модификация кода является подозрительной, поэтому код, выполняющий шифрование/дешифрование, может быть частью сигнатуры во многих определениях вирусов. [ нужна ссылка ] Более простой и старый подход не использовал ключ, где шифрование состояло только из операций без параметров, таких как увеличение и уменьшение, побитовое вращение, арифметическое отрицание и логическое НЕ. [ 61 ] Некоторые вирусы, называемые полиморфными вирусами, используют средства шифрования внутри исполняемого файла, в которых вирус шифруется при определенных событиях, таких как отключение антивирусного сканера для обновлений или перезагрузка компьютера . [ 62 ] Это называется криптовирусология .

Полиморфный код был первым методом, представившим серьезную угрозу для антивирусных сканеров. Как и обычные зашифрованные вирусы, полиморфный вирус заражает файлы своей зашифрованной копией, которая декодируется модулем дешифрования . Однако в случае полиморфных вирусов этот модуль расшифровки также модифицируется при каждом заражении. Таким образом, хорошо написанный полиморфный вирус не имеет частей, которые остаются идентичными при каждом заражении, что очень затрудняет его непосредственное обнаружение с использованием «сигнатур». [ 63 ] [ 64 ] Антивирусное программное обеспечение может обнаружить его путем расшифровки вирусов с помощью эмулятора или путем статистического анализа структуры зашифрованного тела вируса. Чтобы включить полиморфный код, вирус должен иметь полиморфный механизм (также называемый «мутирующий механизм» или « мутационный механизм») где-то в его зашифрованном теле. См. полиморфный код для получения технических подробностей о том, как работают такие двигатели. [ 65 ]

Некоторые вирусы используют полиморфный код таким образом, что значительно ограничивают частоту мутаций вируса. Например, вирус можно запрограммировать так, чтобы он лишь незначительно мутировал с течением времени, или его можно запрограммировать так, чтобы он воздерживался от мутации при заражении файла на компьютере, который уже содержит копии вируса. Преимущество использования такого медленного полиморфного кода состоит в том, что антивирусным специалистам и исследователям становится сложнее получить репрезентативные образцы вируса, поскольку файлы-приманки, зараженные за один раз, обычно содержат идентичные или похожие образцы вируса. Это повысит вероятность того, что обнаружение антивирусным сканером будет ненадежным и что некоторые экземпляры вируса смогут избежать обнаружения.

Чтобы избежать обнаружения путем эмуляции, некоторые вирусы полностью переписывают себя каждый раз, когда им приходится заражать новые исполняемые файлы. Говорят, что вирусы, использующие эту технику, находятся в метаморфическом коде . Чтобы обеспечить метаморфизм, необходим «метаморфический двигатель». Метаморфический вирус обычно очень большой и сложный. Например, W32/Simile состоял из более чем 14 000 строк кода ассемблера , 90% которого является частью метаморфического движка. [ 66 ] [ 67 ]

Эффекты

[ редактировать ]Ущерб вызван сбоем системы, повреждением данных, тратой ресурсов компьютера, увеличением затрат на обслуживание или кражей личной информации. [ 10 ] Несмотря на то, что ни одно антивирусное программное обеспечение не может обнаружить все компьютерные вирусы (особенно новые), исследователи компьютерной безопасности активно ищут новые способы, позволяющие антивирусным решениям более эффективно обнаруживать новые вирусы до того, как они станут широко распространены. [ 68 ]

Вирус мощности — это компьютерная программа, которая выполняет определенный машинный код для достижения максимальной рассеиваемой мощности процессора ( тепловой энергии отдача для центральных процессоров ). [ 69 ] Охлаждающие устройства компьютера предназначены для рассеивания мощности до расчетной тепловой мощности , а не максимальной мощности, и вирус питания может привести к перегреву системы, если у нее нет логики для остановки процессора. Это может привести к необратимому физическому повреждению. Силовые вирусы могут быть вредоносными, но зачастую представляют собой наборы тестового программного обеспечения, используемые для интеграционного и термического тестирования компонентов компьютера на этапе проектирования продукта или для сравнительного тестирования продукта . [ 70 ]

Приложения для проверки стабильности — это аналогичные программы, которые имеют тот же эффект, что и вирусы энергопотребления (высокая загрузка ЦП), но остаются под контролем пользователя. Их используют для тестирования процессоров, например, при разгоне . Спин-блокировка в плохо написанной программе может вызвать аналогичные симптомы, если она длится достаточно долго.

Разные микроархитектуры обычно требуют разного машинного кода для достижения максимальной мощности. Примеры такого машинного кода, по-видимому, не распространяются в справочных материалах по ЦП. [ 71 ]

Векторы инфекции

[ редактировать ]Поскольку программное обеспечение часто разрабатывается с функциями безопасности, предотвращающими несанкционированное использование системных ресурсов, многим вирусам приходится использовать и манипулировать ошибками безопасности , которые являются дефектами безопасности в системе или прикладном программном обеспечении, чтобы распространяться и заражать другие компьютеры. Стратегии разработки программного обеспечения , которые создают большое количество «ошибок», обычно также создают потенциальные « дыры» или «входы» для вируса.

Чтобы воспроизвести себя, вирусу необходимо разрешить выполнение кода и запись в память. По этой причине многие вирусы прикрепляются к исполняемым файлам , которые могут быть частью легитимных программ (см. внедрение кода ). Если пользователь попытается запустить зараженную программу, код вируса может быть выполнен одновременно. [ 72 ] В операционных системах, которые используют расширения файлов для определения ассоциаций программ (например, Microsoft Windows), расширения могут быть скрыты от пользователя по умолчанию. Это позволяет создать файл другого типа, чем тот, который кажется пользователю. Например, можно создать исполняемый файл с именем «picture.png.exe», в котором пользователь видит только «picture.png» и, следовательно, предполагает, что этот файл представляет собой цифровое изображение и, скорее всего, безопасен, однако при открытии он запускает исполняемый файл на клиентском компьютере. [ 73 ] Вирусы могут быть установлены на съемные носители, например флэш-накопители . Диски можно оставить на стоянке правительственного здания или в другом месте в надежде, что любопытные пользователи вставят диск в компьютер. В ходе эксперимента 2015 года исследователи из Мичиганского университета обнаружили, что 45–98 процентов пользователей подключают флэш-накопитель неизвестного происхождения. [ 74 ]

Подавляющее большинство вирусов нацелено на системы под управлением Microsoft Windows . Это связано с большой долей Microsoft на рынке пользователей настольных компьютеров . [ 75 ] Разнообразие программных систем в сети ограничивает разрушительный потенциал вирусов и вредоносных программ. [ а ] Операционные системы с открытым исходным кодом, такие как Linux, позволяют пользователям выбирать из множества сред рабочего стола , инструментов упаковки и т. д., а это означает, что вредоносный код, нацеленный на любую из этих систем, затронет только часть всех пользователей. Многие пользователи Windows используют один и тот же набор приложений, что позволяет вирусам быстро распространяться среди систем Microsoft Windows, нацеливая одни и те же эксплойты на большое количество хостов. [ 76 ] [ 77 ] [ 78 ] [ 79 ]

В то время как Linux и Unix в целом всегда изначально запрещали обычным пользователям вносить изменения в среду операционной системы без разрешения, пользователям Windows обычно не запрещается вносить эти изменения, а это означает, что вирусы могут легко получить контроль над всей системой на хостах Windows. Эта разница сохранилась отчасти из-за широкого использования учетных записей администратора в современных версиях, таких как Windows XP . В 1997 году исследователи создали и выпустили вирус для Linux, известный как « Bliss ». [ 80 ] Bliss, однако, требует, чтобы пользователь запускал его явно, и он может заражать только те программы, которые пользователь имеет доступ к изменению. В отличие от пользователей Windows, большинство пользователей Unix не входят в систему как администратор или «пользователь root» , за исключением случаев установки или настройки программного обеспечения; в результате, даже если пользователь запустил вирус, он не смог нанести вред его операционной системе. Вирус Блисс так и не получил широкого распространения и остается в основном исследовательским диковинкой. Позже его создатель опубликовал исходный код в Usenet , что позволило исследователям увидеть, как он работает. [ 81 ]

До того, как компьютерные сети получили широкое распространение, большинство вирусов распространялись на съемных носителях , особенно на дискетах . На заре появления персональных компьютеров многие пользователи регулярно обменивались информацией и программами на дискетах. Некоторые вирусы распространяются, заражая программы, хранящиеся на этих дисках, тогда как другие внедряются в загрузочный сектор диска , гарантируя, что они будут запускаться, когда пользователь загрузит компьютер с диска, обычно случайно. Персональные компьютеры той эпохи пытались сначала загрузиться с дискеты, если она осталась в приводе. Пока дискеты не вышли из употребления, это была наиболее успешная стратегия заражения, а вирусы загрузочного сектора были наиболее распространены в «дикой природе» на протяжении многих лет. Традиционные компьютерные вирусы появились в 1980-х годах в результате распространения персональных компьютеров и, как следствие, увеличения количества систем досок объявлений (BBS), использования модемов и совместного использования программного обеспечения. Совместное использование программного обеспечения на досках объявлений напрямую способствовало распространению троянских программ, а вирусы были написаны для заражения популярного программного обеспечения. Условно-бесплатное и контрафактное программное обеспечение были одинаково распространенными переносчиками вирусов на BBS. [ 82 ] [ 83 ] Вирусы могут увеличить вероятность распространения на другие компьютеры, заражая файлы в сетевой файловой системе или файловой системе, к которой имеют доступ другие компьютеры. [ 84 ]

Макровирусы стали обычным явлением с середины 1990-х годов. Большинство этих вирусов написаны на языках сценариев для программ Microsoft, таких как Microsoft Word и Microsoft Excel , и распространяются по всему Microsoft Office, заражая документы и электронные таблицы . Поскольку Word и Excel были также доступны для Mac OS , большинство из них могло также распространиться на компьютеры Macintosh . Хотя большинство этих вирусов не имели возможности отправлять зараженные сообщения электронной почты , те вирусы, которые использовали преимущества Microsoft Outlook интерфейса модели компонентных объектов (COM). [ 85 ] [ 86 ] Некоторые старые версии Microsoft Word позволяют макросам дублировать себя с помощью дополнительных пустых строк. Если два макровируса одновременно заражают документ, их комбинация, если она также самовоспроизводится, может выглядеть как «спаривание» двух и, скорее всего, будет обнаружена как вирус, уникальный среди «родителей». [ 87 ]

Вирус также может отправить ссылку на веб-адрес в виде мгновенного сообщения всем контактам (например, адресам электронной почты друзей и коллег), хранящимся на зараженном компьютере. Если получатель, думая, что ссылка исходит от друга (доверенного источника), перейдет по ссылке на веб-сайт, вирус, размещенный на сайте, может заразить этот новый компьютер и продолжить распространение. [ 88 ] Впервые о вирусах, распространяющихся с помощью межсайтового скриптинга, было сообщено в 2002 году. [ 89 ] и были академически продемонстрированы в 2005 году. [ 90 ] Было зарегистрировано множество случаев использования вирусов межсайтового скриптинга в «дикой природе», эксплуатирующих такие веб-сайты, как MySpace (с червем Samy) и Yahoo! .

Контрмеры

[ редактировать ]

В 1989 году ADAPSO подразделение индустрии программного обеспечения опубликовало книгу «Борьба с электронным вандализмом» . [ 91 ] в котором они последовали за риском потери данных как «дополнительный риск потери доверия клиентов». [ 92 ] [ 93 ] [ 94 ]

Многие пользователи устанавливают антивирусное программное обеспечение , которое может обнаруживать и уничтожать известные вирусы, когда компьютер пытается загрузить или запустить исполняемый файл (который может распространяться, в виде вложения электронной почты или на флэш-накопителях USB например, ). Некоторые антивирусные программы блокируют известные вредоносные веб-сайты, которые пытаются установить вредоносное ПО. Антивирусное программное обеспечение не меняет основную способность хостов передавать вирусы. Пользователи должны регулярно обновлять свое программное обеспечение для устранения уязвимостей безопасности («дыр»). Антивирусное программное обеспечение также необходимо регулярно обновлять, чтобы распознавать новейшие угрозы . Это связано с тем, что злонамеренные хакеры и другие лица постоянно создают новые вирусы. Немецкий институт AV-TEST публикует оценки антивирусного ПО для Windows [ 95 ] и Андроид. [ 96 ]

Примеры антивирусного и вредоносного программного обеспечения для Microsoft Windows включают дополнительный пакет Microsoft Security Essentials. [ 97 ] (для Windows XP, Vista и Windows 7) для постоянной защиты — средство удаления вредоносных программ для Windows. [ 98 ] (теперь входит в состав обновлений Windows (безопасности) во « Вторник исправлений », второй вторник каждого месяца) и Защитник Windows (необязательная загрузка в случае Windows XP). [ 99 ] Кроме того, из Интернета можно бесплатно загрузить несколько эффективных антивирусных программ (обычно предназначенных для некоммерческого использования). [ 100 ] Некоторые такие бесплатные программы почти так же хороши, как коммерческие. конкуренты. [ 101 ] Распространенным уязвимостям безопасности присваиваются идентификаторы CVE США и они вносятся в Национальную базу данных уязвимостей . Секуния ПСИ [ 102 ] — это пример программного обеспечения, бесплатного для личного использования, которое проверит компьютер на наличие уязвимого устаревшего программного обеспечения и попытается его обновить. программах-вымогателях и фишинге Предупреждения о появляются в виде пресс-релизов на доске объявлений Центра рассмотрения жалоб на интернет-преступления . Программа-вымогатель — это вирус, который размещает на экране пользователя сообщение о том, что экран или система останутся заблокированными или непригодными для использования до тех пор, пока не будет произведен выкуп . Фишинг — это обман, при котором злоумышленник выдает себя за друга, эксперта по компьютерной безопасности или другого доброжелательного человека с целью убедить целевое лицо раскрыть пароли или другую личную информацию.

Другие часто используемые профилактические меры включают своевременные обновления операционной системы, обновления программного обеспечения, тщательный просмотр Интернета (избегание сомнительных веб-сайтов) и установку только надежного программного обеспечения. [ 103 ] Некоторые браузеры помечают сайты, о которых было сообщено в Google и которые были подтверждены Google как хостинг вредоносного ПО. [ 104 ] [ 105 ]

Существует два распространенных метода, которые антивирусное программное обеспечение использует для обнаружения вирусов, как описано в статье об антивирусном программном обеспечении . Первый и, безусловно, наиболее распространенный метод обнаружения вирусов — использование списка определений сигнатур вирусов . Это работает путем изучения содержимого памяти компьютера (его оперативной памяти (ОЗУ) и загрузочных секторов ) и файлов, хранящихся на фиксированных или съемных дисках (жестких дисках, дискетах или флэш-накопителях USB), и сравнения этих файлов с база данных известных вирусных «сигнатур». Сигнатуры вирусов — это просто строки кода, которые используются для идентификации отдельных вирусов; для каждого вируса разработчик антивируса пытается выбрать уникальную строку подписи, которую нельзя найти в легитимной программе. Разные антивирусные программы используют разные «сигнатуры» для идентификации вирусов. Недостаток этого метода обнаружения заключается в том, что пользователи защищены только от вирусов, которые обнаруживаются по сигнатурам в их последнем обновлении определений вирусов, но не защищены от новых вирусов (см. « атака нулевого дня »). [ 106 ]

Второй метод поиска вирусов — использование эвристического алгоритма, основанного на обычном поведении вирусов. Этот метод может обнаруживать новые вирусы, для которых фирмы по антивирусной безопасности еще не определили «сигнатуру», но он также приводит к большему количеству ложных срабатываний, чем использование сигнатур. Ложные срабатывания могут иметь разрушительные последствия, особенно в коммерческой среде, поскольку могут привести к тому, что компания проинструктирует персонал не использовать компьютерную систему компании до тех пор, пока ИТ-службы не проверят систему на наличие вирусов. Это может замедлить производительность обычных работников.

Стратегии и методы восстановления

[ редактировать ]Ущерб, наносимый вирусами, можно уменьшить, регулярно создавая резервные копии данных (и операционных систем) на различных носителях, которые либо остаются неподключенными к системе (большую часть времени, как на жестком диске), либо доступны только для чтения , либо нет. доступны по другим причинам, например, из-за использования разных файловых систем . Таким образом, если данные будут потеряны из-за вируса, можно будет снова начать использовать резервную копию (которая, как мы надеемся, будет последней). [ 107 ] Если сеанс резервного копирования на оптических носителях, таких как CD и DVD, закрыт, он становится доступным только для чтения и больше не может быть подвержен воздействию вируса (при условии, что вирус или зараженный файл не были скопированы на CD / DVD ). Аналогично, операционную систему на загрузочном компакт-диске можно использовать для запуска компьютера, если установленные операционные системы станут непригодными для использования. Резервные копии на съемных носителях необходимо тщательно проверять перед восстановлением. Вирус Gammama, например, распространяется через съемные флэш-накопители . [ 108 ] [ 109 ]

Многие веб-сайты, управляемые компаниями-разработчиками антивирусного программного обеспечения, предоставляют бесплатное онлайн-сканирование на вирусы с ограниченными возможностями «очистки» (в конце концов, цель веб-сайтов — продавать антивирусные продукты и услуги). Некоторые веб-сайты, например Google , дочерняя компания VirusTotal.com , позволяют пользователям загружать один или несколько подозрительных файлов для сканирования и проверки одной или несколькими антивирусными программами за одну операцию. [ 110 ] [ 111 ] Кроме того, из Интернета можно бесплатно загрузить несколько эффективных антивирусных программ (обычно предназначенных для некоммерческого использования). [ 112 ] Microsoft предлагает дополнительную бесплатную антивирусную утилиту под названием Microsoft Security Essentials , средство удаления вредоносных программ для Windows , которое обновляется в рамках обычного режима обновления Windows, а также более старый дополнительный инструмент защиты от вредоносных программ (удаления вредоносных программ) Защитник Windows , который был обновлен до антивирусный продукт в Windows 8.

Некоторые вирусы отключают восстановление системы и другие важные инструменты Windows, такие как диспетчер задач и CMD . Примером вируса, который делает это, является CiaDoor. Многие такие вирусы можно удалить, перезагрузив компьютер, войдя в « безопасный режим » Windows с использованием сети, а затем используя системные инструменты или Microsoft Safety Scanner . [ 113 ] Восстановление системы в Windows Me , Windows XP , Windows Vista и Windows 7 позволяет восстановить реестр и важные системные файлы до предыдущей контрольной точки. Часто вирус приводит к «зависанию» или «зависанию» системы, а последующая полная перезагрузка приводит к повреждению точки восстановления системы, созданной в тот же день. Точки восстановления предыдущих дней должны работать при условии, что вирус не предназначен для повреждения файлов восстановления и не существует в предыдущих точках восстановления. [ 114 ] [ 115 ]

Microsoft Средство проверки системных файлов (улучшенное в Windows 7 и более поздних версиях) можно использовать для проверки и восстановления поврежденных системных файлов. [ 116 ] Одним из решений является восстановление более ранней «чистой» (без вирусов) копии всего раздела с клонированного диска , образа диска или резервной копии. Восстановление более раннего резервного «образа диска» относительно простое, обычно удаляет все вредоносного ПО и может быть быстрее, чем «дезинфекция» компьютера или переустановка и перенастройка операционной системы и программ с нуля, как описано ниже, с последующим восстановлением пользовательских настроек. [ 107 ] Переустановка операционной системы — еще один способ удаления вируса. Можно восстановить копии важных пользовательских данных, загрузившись с Live CD или подключив жесткий диск к другому компьютеру и загрузившись с операционной системы второго компьютера, соблюдая особую осторожность, чтобы не заразить этот компьютер, запустив на нем любые зараженные программы. оригинальный привод. Затем исходный жесткий диск можно переформатировать, а ОС и все программы установить с исходного носителя. После восстановления системы необходимо принять меры предосторожности, чтобы избежать повторного заражения любыми восстановленными исполняемыми файлами . [ 117 ]

Популярная культура

[ редактировать ]Первое известное описание самовоспроизводящейся программы в художественной литературе содержится в рассказе Человек со шрамами « Грегори Бенфорда » 1970 года , в котором описывается компьютерная программа под названием «ВИРУС», которая при установке на компьютер с возможностью набора номера через телефонный модем случайным образом набирает телефонные номера до тех пор, пока не попадает в модем, которому отвечает другой компьютер, а затем пытается запрограммировать отвечающий компьютер своей собственной программой, так что второй компьютер также начинает набирать случайные числа в поисках еще одного компьютера для программирования. Программа быстро распространяется в геометрической прогрессии через уязвимые компьютеры, и ей можно противостоять только второй программой под названием VACCINE. [ 118 ] Его история была основана на реальном компьютерном вирусе, написанном на FORTRAN , который Бенфорд создал и запустил на лабораторном компьютере в 1960-х годах в качестве доказательства концепции и о котором он рассказал Джону Бруннеру в 1970 году. [ 119 ]

Идея получила дальнейшее развитие в двух романах 1972 года: «Когда Харли была одна» Дэвида Герролда и «Смертельный человек » Майкла Крайтона , и стала основной темой романа Наездник на ударной волне» « Джона Бруннера 1975 года . [ 120 ]

1973 года Майкла Крайтона В научно-фантастическом фильме «Мир Дикого Запада» впервые упоминается концепция компьютерного вируса, который является центральной темой сюжета, которая заставляет андроидов выходить из-под контроля. [ 121 ] [ нужен лучший источник ] Персонаж Алана Оппенгеймера резюмирует проблему, заявляя, что «… здесь есть четкая закономерность, которая предполагает аналогию с процессом инфекционного заболевания, распространяющимся из одной… области в другую». На что приводятся ответы: «Возможно, есть поверхностное сходство с болезнью» и «Должен признаться, мне трудно поверить в болезнь машин». [ 122 ]

Другое вредоносное ПО

[ редактировать ]Термин «вирус» также неправильно используется для обозначения других типов вредоносных программ . «Вредоносное ПО» включает в себя компьютерные вирусы, а также многие другие формы вредоносного программного обеспечения, такие как компьютерные «черви» , программы-вымогатели , шпионские программы , рекламное ПО , троянские кони , кейлоггеры , руткиты , буткиты , вредоносные вспомогательные объекты браузера (BHO) и другое вредоносное программное обеспечение. Большинство активных вредоносных угроз представляют собой троянские программы или компьютерные черви, а не компьютерные вирусы. Термин «компьютерный вирус», придуманный Фредом Коэном в 1985 году, является неправильным. [ 123 ] Вирусы часто выполняют на зараженных хост-компьютерах тот или иной вид вредоносной деятельности, например захват пространства на жестком диске или времени центрального процессора (ЦП), доступ и кражу частной информации (например, номеров кредитных карт , номеров дебетовых карт , номеров телефонов, имен, адреса электронной почты, пароли, банковская информация, домашние адреса и т. д.), повреждение данных, отображение политических, юмористических или угрожающих сообщений на экране пользователя, рассылка спама по электронной почте, регистрация нажатий клавиш или даже вывод компьютера из строя. Однако не все вирусы несут разрушительную « полезную нагрузку » и пытаются скрыть себя — определяющей характеристикой вирусов является то, что они представляют собой самовоспроизводящиеся компьютерные программы, которые модифицируют другое программное обеспечение без согласия пользователя, внедряясь в указанные программы, подобно биологическому вирусу. вирус, размножающийся в живых клетках.

См. также

[ редактировать ]- Ботнет

- Сравнение компьютерных вирусов

- Закон о компьютерном мошенничестве и злоупотреблениях

- Компьютерная безопасность

- Криминальное ПО

- Основные войны

- Криптовирусология

- Регистрация нажатий клавиш

- Вредоносное ПО

- Исходный код вируса

- Спам (электронный)

- Мошенничество с техподдержкой

- Троянский конь (компьютеры)

- Вирусная мистификация

- Восстановление файлов Windows 7

- Центр действий Windows

- Зомби (информатика)

Примечания

[ редактировать ]- ^ Это аналогично тому, как генетическое разнообразие в популяции снижает вероятность того, что одна болезнь уничтожит популяцию в биологии .

Ссылки

[ редактировать ]- ^ «Интернет заразился вирусом» . Нью-Йорк Таймс . 6 августа 2014 года. Архивировано из оригинала 11 апреля 2020 года . Проверено 3 сентября 2020 г.

- ^

- Столлингс, Уильям (2012). Компьютерная безопасность: принципы и практика . Бостон: Пирсон. п. 182. ИСБН 978-0-13-277506-9 .

- «Червь против вируса: в чем разница и имеет ли это значение?» . Академия Аваст . Avast Software sro Архивировано из оригинала 15 марта 2021 года . Проверено 9 марта 2021 г.

- ^ Пикейра, Хосе Р.К.; де Васконселос, Адольфо А.; Габриэль, Карлос ECJ; Араужо, Ванесса О. (2008). «Динамические модели компьютерных вирусов» . Компьютеры и безопасность . 27 (7–8): 355–359. дои : 10.1016/j.cose.2008.07.006 . ISSN 0167-4048 . Архивировано из оригинала 28 декабря 2022 г. Проверено 30 октября 2022 г.

- ^

- Алан Соломон (14 июня 2011 г.). «Все о вирусах» . VX Небеса . Архивировано из оригинала 17 января 2012 г. Проверено 17 июля 2014 г.

- Эйкок, Джон (2006). Компьютерные вирусы и вредоносное ПО . Спрингер. п. 14 . ISBN 978-0-387-30236-2 .

- ^ «Червь против вируса: в чем разница и имеет ли это значение?» . Академия Аваст . Avast Software sro Архивировано из оригинала 15 марта 2021 года . Проверено 9 марта 2021 г.

- ^ Да, Сан-Су. (2012). Информатика и ее приложения: CSA 2012, Чеджу, Корея, 22-25 ноября 2012 г. Спрингер. п. 515. ИСБН 978-94-007-5699-1 . OCLC 897634290 .

- ^ Ю, Вэй; Чжан, Нань; Фу, Синьвэнь; Чжао, Вэй (октябрь 2010 г.). «Самодисциплинарные черви и меры противодействия: моделирование и анализ». Транзакции IEEE в параллельных и распределенных системах . 21 (10): 1501–1514. дои : 10.1109/tpds.2009.161 . ISSN 1045-9219 . S2CID 2242419 .

- ^

- Филиол, Эрик (2005). Компьютерные вирусы: от теории к приложениям . Спрингер. п. 8 . ISBN 978-2-287-23939-7 .

- Харли, Дэвид; и др. (2001). Обнаружены вирусы . МакГроу-Хилл. п. 6 . ISBN 0-07-222818-0 .

- Людвиг, Марк А. (1996). Маленькая черная книга компьютерных вирусов: Том 1, Основные технологии . Публикации American Eagle. стр. 16–17. ISBN 0-929408-02-0 .

- Эйкок, Джон (2006). Компьютерные вирусы и вредоносное ПО . Спрингер. п. 27 . ISBN 978-0-387-30236-2 .

- ^ Белл, Дэвид Дж.; и др., ред. (2004). "Вирус" . Киберкультура: ключевые понятия . Рутледж. п. 154 . ISBN 9780203647059 .

- ^ Перейти обратно: а б «Вирусы, которые могут стоить вам дорого» . Архивировано из оригинала 25 сентября 2013 г.

- ^ Граннеман, Скотт. «Linux против Windows-вирусов» . Регистр . Архивировано из оригинала 7 сентября 2015 года . Проверено 4 сентября 2015 г.

- ^ фон Нейман, Джон (1966). «Теория самовоспроизводящихся автоматов» (PDF) . Очерки клеточных автоматов . Издательство Университета Иллинойса: 66–87. Архивировано (PDF) из оригинала 13 июня 2010 г. Проверено 10 июня 2010 г.

- ^ Эрик Филиол, Компьютерные вирусы: от теории к приложениям, Том 1. Архивировано 14 января 2017 г. в Wayback Machine , Birkhäuser, 2005, стр. 19–38. ISBN 2-287-23939-1 .

- ^ Рисак, Вейт (1972), «Самовоспроизводящиеся автоматы с минимальной передачей информации» , Журнал машиностроения и электротехники , заархивировано из оригинала 05 октября 2010 г.

- ^ Краус, Юрген (февраль 1980 г.), Самовоспроизведение в программах (PDF) , заархивировано из оригинала (PDF) 14 июля 2015 г. , получено 8 мая 2015 г.

- ^ «Список вирусов» . Архивировано из оригинала 16 октября 2006 г. Проверено 7 февраля 2008 г.

- ^ Томас Чен; Жан-Марк Робер (2004). «Эволюция вирусов и червей» . Архивировано из оригинала 9 августа 2013 г. Проверено 16 февраля 2009 г.

- ^ Парикка, Юсси (2007). Цифровые заражения: медиа-археология компьютерных вирусов . Нью-Йорк: Питер Лэнг. п. 50. ISBN 978-0-8204-8837-0 . Архивировано из оригинала 16 марта 2017 г.

- ^ «Червь Creeper, первый компьютерный вирус» . История информации . Архивировано из оригинала 28 мая 2022 года . Проверено 16 июня 2022 г. [ ненадежный источник? ]

- ^ Рассел, Дебора; Гангеми, GT (1991). Основы компьютерной безопасности . О'Рейли. п. 86 . ISBN 0-937175-71-4 .

- ^ Перейти обратно: а б Аник Джесданун (1 сентября 2007 г.). «Школьная шутка положила начало 25 годам проблем с безопасностью» . CNBC . Архивировано из оригинала 20 декабря 2014 года . Проверено 12 апреля 2013 г.

- ^ Коэн, Фред (1984), Компьютерные вирусы - теория и эксперименты , заархивировано из оригинала 18 февраля 2007 г.

- ^ Коэн, Фред, Необнаружимый компьютерный вирус. Архивировано 25 мая 2014 г. в Wayback Machine , 1987, IBM.

- ^ Бургер, Ральф, 1991. Компьютерные вирусы и защита данных , стр. 19–20.

- ^ Alan Solomon; Dmitry O Gryaznov (1995). Dr. Solomon's Virus Encyclopedia . Aylesbury, Buckinghamshire, U.K.: S & S International PLC. ISBN 1-897661-00-2 .

- ^ Алан Соломон (14 июня 2011 г.). «Все о вирусах» . VX Небеса . Архивировано из оригинала 17 января 2012 г. Проверено 17 июля 2014 г.

- ^ Ганн, Дж. Б. (июнь 1984 г.). «Использование вирусных функций для предоставления виртуального интерпретатора APL под контролем пользователя». ACM SIGAPL APL Архив четырех цитат . 14 (4). ACM Нью-Йорк, Нью-Йорк, США: 163–168. дои : 10.1145/384283.801093 . ISSN 0163-6006 .

- ^ «Восстановление вируса загрузочного сектора» . Антивирус.about.com. 10 июня 2010 г. Архивировано из оригинала 12 января 2011 г. Проверено 27 августа 2010 г.

- ^ «Амджад Фарук Алви, изобретатель первого поста Загама о компьютерном вирусе» . Ютуб. Архивировано из оригинала 6 июля 2013 г. Проверено 27 августа 2010 г.

- ^ «Вирус Винвир» . Архивировано из оригинала 8 августа 2016 года . Проверено 10 июня 2016 г.

- ^ Граймс, Роджер (2001). Вредоносный мобильный код: защита от вирусов для Windows . О'Рейли. стр. 99–100 . ISBN 9781565926820 .

- ^ «СКА-вирус» . Центр вирусных испытаний Гамбургского университета. 05.06.1990. Архивировано из оригинала 8 февраля 2012 г. Проверено 14 января 2014 г.

- ^ Людвиг, Марк (1998). Гигантская черная книга компьютерных вирусов . Шоу-Лоу, Аризона: Американский орел. п. 15 . ISBN 978-0-929408-23-1 .

- ^ Перейти обратно: а б с д и ж Столлингс, Уильям (2012). Компьютерная безопасность: принципы и практика . Бостон: Пирсон. п. 183. ИСБН 978-0-13-277506-9 .

- ^ Людвиг, Марк (1998). Гигантская черная книга компьютерных вирусов . Шоу-Лоу, Аризона: Американский орел. п. 292 . ISBN 978-0-929408-23-1 .

- ^ «Основные понятия о вредоносном ПО» (PDF) . cs.colostate.edu. Архивировано (PDF) из оригинала 9 мая 2016 г. Проверено 25 апреля 2016 г.

- ^ Грегори, Питер (2004). Компьютерные вирусы для чайников . Хобокен, Нью-Джерси: Паб Wiley. п. 210. ИСБН 0-7645-7418-3 .

- ^ «Полезная нагрузка» . энциклопедия.kaspersky.com . Архивировано из оригинала 06 декабря 2023 г. Проверено 26 июня 2022 г.

- ^ «Что такое вредоносная полезная нагрузка?» . CloudFlare . Архивировано из оригинала 30 сентября 2023 г. Проверено 26 июня 2022 г.

- ^ Сзор, Питер (2005). Искусство исследования и защиты компьютерных вирусов . Река Аппер-Сэддл, Нью-Джерси: Аддисон-Уэсли. п. 43. ИСБН 0-321-30454-3 .

- ^ Серацци, Джузеппе; Занеро, Стефано (2004). «Модели распространения компьютерных вирусов» (PDF) . В Кальзароссе Мария Карла; Геленбе, Эрол (ред.). Инструменты повышения производительности и приложения для сетевых систем . Конспекты лекций по информатике. Том. 2965. стр. 26–50. Архивировано (PDF) из оригинала 18 августа 2013 г.

- ^ Авойн, Гильдас (2007). Безопасность компьютерных систем: основные понятия и решаемые упражнения . EPFL Press / CRC Press. стр. 21–22. ISBN 9781420046205 . Архивировано из оригинала 16 марта 2017 г.

- ^ Брэйн, Маршалл; Фентон, Уэсли (апрель 2000 г.). «Как работают компьютерные вирусы» . HowStuffWorks.com. Архивировано из оригинала 29 июня 2013 года . Проверено 16 июня 2013 г.

- ^

- Полк, Уильям Т. (1995). Антивирусные инструменты и методы для компьютерных систем . Уильям Эндрю (Эльзевир). п. 4. ISBN 9780815513643 . Архивировано из оригинала 16 марта 2017 г.

- Саломон, Дэвид (2006). Основы компьютерной безопасности . Спрингер. стр. 47–48. ISBN 9781846283413 . Архивировано из оригинала 16 марта 2017 г.

- Граймс, Роджер (2001). Вредоносный мобильный код: защита от вирусов для Windows . О'Рейли. стр. 37–38 . ISBN 9781565926820 .

- ^ Граймс, Роджер (2001). «Макровирусы» . Вредоносный мобильный код: защита от вирусов для Windows . О'Рейли. ISBN 9781565926820 .

- ^ Эйкок, Джон (2006). Компьютерные вирусы и вредоносное ПО . Спрингер. п. 89. ИСБН 9780387341880 . Архивировано из оригинала 16 марта 2017 г.

- ^ «Что такое вирус загрузочного сектора?» . Архивировано из оригинала 18 ноября 2015 г. Проверено 16 октября 2015 г.

- ^

- Скудис, Эдвард (2004). «Механизмы и цели заражения» . Вредоносное ПО: борьба с вредоносным кодом . Прентис Холл Профессионал. стр. 37–38. ISBN 9780131014053 . Архивировано из оригинала 16 марта 2017 г.

- Аноним (2003). Максимальная безопасность . Издательство Самс. стр. 331–333. ISBN 9780672324598 . Архивировано из оригинала 6 июля 2014 г.

- ^ Мишра, Умакант (2012). «Обнаружение вирусов загрузочного сектора – применение ТРИЗ для улучшения антивирусных программ» . Электронный журнал ССРН . дои : 10.2139/ssrn.1981886 . ISSN 1556-5068 . S2CID 109103460 .

- ^ Дэйв Джонс. 2001 г. (декабрь 2001 г.). «Создание системы обнаружения вирусов электронной почты для вашей сети. Linux J. 2001, 92, 2-».

{{cite journal}}: Для цитирования журнала требуется|journal=( помощь ) CS1 maint: числовые имена: список авторов ( ссылка ) - ^ Бела Г. Липтак, изд. (2002). Справочник приборостроителя (3-е изд.). Бока-Ратон: CRC Press. п. 874. ИСБН 9781439863442 . Проверено 4 сентября 2015 г.

- ^ «Стратегии и методы обнаружения компьютерных вирусов» (PDF) . Архивировано (PDF) из оригинала 23 октября 2013 года . Проверено 2 сентября 2008 г.

- ^ «Что такое руткит – определение и объяснение» . www.kaspersky.com . 09.03.2022 . Проверено 26 июня 2022 г.

- ^ Кефарт, Джо; Уайт, СР (1993). «Измерение и моделирование распространенности компьютерных вирусов». Материалы Симпозиума компьютерного общества IEEE 1993 года по исследованиям в области безопасности и конфиденциальности . стр. 2–15. дои : 10.1109/RISP.1993.287647 . ISBN 0-8186-3370-0 . S2CID 8436288 . Архивировано из оригинала 9 февраля 2023 г. Проверено 13 октября 2023 г.

- ^ Сзор, Питер (2005). Искусство исследования и защиты компьютерных вирусов . Бостон: Аддисон-Уэсли. п. 285. ИСБН 0-321-30454-3 . Архивировано из оригинала 16 марта 2017 г.

- ^ Фокс-Брюстер, Томас. «Netflix отказывается от антивирусов, что предвещает смерть отрасли» . Форбс . Архивировано из оригинала 6 сентября 2015 года . Проверено 4 сентября 2015 г.

- ^ «Как работает антивирусное программное обеспечение» . Стэнфордский университет. Архивировано из оригинала 7 июля 2015 года . Проверено 4 сентября 2015 г.

- ^ «www.sans.org» . Архивировано из оригинала 25 апреля 2016 г. Проверено 16 апреля 2016 г.

- ^ Джейкобс, Стюарт (1 декабря 2015 г.). Инженерная информационная безопасность: применение концепций системного проектирования для обеспечения безопасности информации . Джон Уайли и сыновья. ISBN 9781119104711 .

- ^ Бишоп, Мэтт (2003). Компьютерная безопасность: искусство и наука . Аддисон-Уэсли Профессионал. п. 620. ИСБН 9780201440997 . Архивировано из оригинала 16 марта 2017 г.

- ^ Перейти обратно: а б Джон Эйкок (19 сентября 2006 г.). Компьютерные вирусы и вредоносное ПО . Спрингер. стр. 35–36. ISBN 978-0-387-34188-0 . Архивировано из оригинала 16 марта 2017 года.

- ^ «Что такое полиморфный вирус? — Определение с сайта WhatIs.com» . Поисковая безопасность . Архивировано из оригинала 08 апреля 2018 г. Проверено 7 августа 2018 г.

- ^ Кизза, Джозеф М. (2009). Руководство по безопасности компьютерных сетей . Спрингер. п. 341 . ISBN 9781848009165 .

- ^ Эйлам, Эльдад (2011). Реверс: секреты реверс-инжиниринга . Джон Уайли и сыновья. п. 216. ИСБН 9781118079768 . Архивировано из оригинала 16 марта 2017 г.

- ^ «Вирусный бюллетень: Глоссарий – Полиморфный вирус» . Virusbtn.com. 01.10.2009. Архивировано из оригинала 1 октября 2010 г. Проверено 27 августа 2010 г.

- ^ Перрио, Фредрик; Питер Ферри; Петер Сзор (май 2002 г.). «Поразительное сходство» (PDF) . Архивировано из оригинала (PDF) 27 сентября 2007 года . Проверено 9 сентября 2007 г.

- ^ «Вирусный бюллетень: Глоссарий — Метаморфический вирус» . Virusbtn.com. Архивировано из оригинала 22 июля 2010 г. Проверено 27 августа 2010 г.

- ^ Касперский, Евгений (21 ноября 2005 г.). «Современная антивирусная индустрия и ее проблемы» . SecureLight. Архивировано из оригинала 5 октября 2013 года.

- ^ Нориндер, Людвиг (3 декабря 2013 г.). «Разведение power-вирусов для ARM-устройств» . Архивировано из оригинала 24 марта 2024 г. Проверено 24 марта 2024 г.

- ^ Ганесан, Картик; Джо, Чонхо; Бирчер, В. Ллойд; Касеридис, Димитрис; Ю, Жибин; Джон, Лизи К. (сентябрь 2010 г.). «Максимальная мощность на уровне системы (SYMPO)» . Материалы 19-й международной конференции по параллельным архитектурам и методам компиляции — PACT '10 . п. 19. дои : 10.1145/1854273.1854282 . ISBN 9781450301787 . S2CID 6995371 . Проверено 19 ноября 2013 г.

- ^ «Проблемы тепловых характеристик от кремния до систем» (PDF) . Архивировано из оригинала (PDF) 9 февраля 2018 г. Проверено 29 августа 2021 г.

- ^ «Основы вирусов» . США-CERT. Архивировано из оригинала 3 октября 2013 г.

- ^ «Уведомление о вирусе: компания AVERT компании Network Associates обнаружила первый вирус, который может заразить файлы JPEG, и присвоила ему низкий уровень риска» . Архивировано из оригинала 4 мая 2005 г. Проверено 13 июня 2002 г.

- ^ «Пользователи действительно подключают USB-накопители, которые они находят» (PDF) .

- ^ «Доля рынка операционных систем» . netmarketshare.com . Архивировано из оригинала 12 мая 2015 г. Проверено 16 мая 2015 г.

- ^ Муки, К.К.; и др. (2005). Linux: функции безопасности, аудита и контроля . ИСАКА. п. 128. ИСБН 9781893209787 . Архивировано из оригинала 1 декабря 2016 г.

- ^ Токсен, Боб (2003). Реальная безопасность Linux: предотвращение, обнаружение и восстановление вторжений . Прентис Холл Профессионал. п. 365. ИСБН 9780130464569 . Архивировано из оригинала 1 декабря 2016 г.

- ^ Нойес, Кэтрин (3 августа 2010 г.). «Почему Linux более безопасен, чем Windows» . ПКМир . Архивировано из оригинала 1 сентября 2013 г.

- ^ Рагги, Эмилио; и др. (2011). Начало Ubuntu Linux Апресс п. 148. ИСБН 9781430236276 . Архивировано из оригинала 16 марта 2017 г.

- ^ «McAfee обнаруживает первый вирус для Linux» (пресс-релиз). McAfee, через Акселя Болдта. 5 февраля 1997 г. Архивировано из оригинала 17 декабря 2005 г.

- ^ Болдт, Аксель (19 января 2000 г.). «Блаженство, вирус Linux » . Архивировано из оригинала 14 декабря 2005 года.

- ^ Дэвид Ким; Майкл Г. Соломон (17 ноября 2010 г.). Основы безопасности информационных систем . Издательство Джонс и Бартлетт. стр. 360–. ISBN 978-1-4496-7164-8 . Архивировано из оригинала 16 марта 2017 года.

- ^ «1980-е годы – ИТ-энциклопедия Касперского» . Архивировано из оригинала 18 апреля 2021 г. Проверено 16 марта 2021 г.

- ^ «Что такое компьютерный вирус?» . Actlab.utexas.edu. 31 марта 1996 г. Архивировано из оригинала 27 мая 2010 г. Проверено 27 августа 2010 г.

- ^ Полное руководство по борьбе с вредоносным, шпионским ПО, фишингом и спамом . Realtimepublishers.com. 1 января 2005 г., стр. 48–. ISBN 978-1-931491-44-0 . Архивировано из оригинала 16 марта 2017 года.

- ^ Эли Б. Коэн (2011). Решение информационных проблем . Информационная наука. стр. 27–. ISBN 978-1-932886-47-4 . Архивировано из оригинала 19 декабря 2017 г.

- ^ Веселин Бончев. «Проблемы идентификации макровирусов» . ФРИСК Софтвер Интернэшнл . Архивировано из оригинала 5 августа 2012 г.

- ^ «Фотовирус» Facebook распространяется по электронной почте» . 19 июля 2012 г. Архивировано из оригинала 29 мая 2014 г. Проверено 28 апреля 2014 г.

- ^ Беренд-Ян Вевер. «Ошибка XSS на странице входа в Hotmail» . Архивировано из оригинала 4 июля 2014 г. Проверено 7 апреля 2014 г.

- ^ Уэйд Алкорн. «Вирус межсайтового скриптинга» . «bindshell.net». Архивировано из оригинала 23 августа 2014 г. Проверено 13 октября 2015 г.

- ^ Юджин Х. Спаффорд; Кэтлин А. Хифи; Дэвид Дж. Фербраш (1989). Борьба с электронным вандализмом . ADAPSO . Подразделение индустрии программного обеспечения

- ^ «Ка-Бум: Анатомия компьютерного вируса». Информационная неделя . 3 декабря 1990 г. с. 60.

- ^ «Находка» . trove.nla.gov.au . Архивировано из оригинала 18 апреля 2021 г. Проверено 3 сентября 2020 г.

- ^ Ховав, Анат (август 2005 г.). «Реакция рынка капитала на дефектные ИТ-продукты» . Компьютеры и безопасность . 24 (5): 409–424. дои : 10.1016/j.cose.2005.02.003 .

- ^ «Подробные отчеты испытаний — домашний пользователь (Windows)» . AV-Test.org. Архивировано из оригинала 7 апреля 2013 г. Проверено 8 апреля 2013 г.

- ^ «Подробные отчеты испытаний — мобильные устройства Android» . AV-Test.org. 22 октября 2019 г. Архивировано из оригинала 7 апреля 2013 г.

- ^ «Основы безопасности Microsoft» . Архивировано из оригинала 21 июня 2012 года . Проверено 21 июня 2012 г.

- ^ «Средство удаления вредоносных программ» . Майкрософт . Архивировано из оригинала 21 июня 2012 года . Проверено 21 июня 2012 г.

- ^ «Защитник Windows» . Майкрософт . Архивировано из оригинала 22 июня 2012 года . Проверено 21 июня 2012 г.

- ^ Рубенкинг, Нил Дж. (17 февраля 2012 г.). «Лучший бесплатный антивирус 2012 года» . pcmag.com. Архивировано из оригинала 30 августа 2017 г.

- ^ Рубенкинг, Нил Дж. (10 января 2013 г.). «Лучший антивирус 2013 года» . pcmag.com. Архивировано из оригинала 25 апреля 2016 г.

- ^ Рубенкинг, Нил Дж. «Обзор и рейтинг Secunia Personal Software Inspector 3.0» . PCMag.com . Архивировано из оригинала 16 января 2013 г. Проверено 19 января 2013 г.

- ^ «Руководство из 10 шагов по защите от вирусов» . GrnLight.net. Архивировано из оригинала 24 мая 2014 года . Проверено 23 мая 2014 г.

- ^ «Безопасный просмотр Google» . Архивировано из оригинала 14 сентября 2014 г.

- ^ «Сообщить о вредоносном программном обеспечении (URL) в Google» . Архивировано из оригинала 12 сентября 2014 г.

- ^ Чжан, Ю; и др. (2008). «Новый иммунный подход к обнаружению вируса Windows PE» . В Тане, Чанцзе; и др. (ред.). Расширенный интеллектуальный анализ данных и приложения: 4-я международная конференция, ADMA 2008, Чэнду, Китай, 8–10 октября 2008 г., материалы . Спрингер. п. 250. ИСБН 9783540881919 . Архивировано из оригинала 16 марта 2017 г.

- ^ Перейти обратно: а б «Хорошие привычки безопасности | US-CERT» . 2 июня 2009 г. Архивировано из оригинала 20 апреля 2016 г. Проверено 16 апреля 2016 г.

- ^ «W32.Gammama.AG» . Симантек. Архивировано из оригинала 13 июля 2014 г. Проверено 17 июля 2014 г.

- ^ «Вирусы! В! Космос!» . GrnLight.net. Архивировано из оригинала 24 мая 2014 г. Проверено 17 июля 2014 г.

{{cite web}}: CS1 maint: неподходящий URL ( ссылка ) - ^ «VirusTotal.com (дочерняя компания Google)» . Архивировано из оригинала 16 июня 2012 г.

- ^ «ВирСкан.орг» . Архивировано из оригинала 26 января 2013 г.

- ^ Рубенкинг, Нил Дж. «Лучший бесплатный антивирус 2014 года» . pcmag.com. Архивировано из оригинала 30 августа 2017 г.

- ^ «Сканер безопасности Microsoft» . Архивировано из оригинала 29 июня 2013 г.

- ^ «Удаление вируса-Помощь» . Архивировано из оригинала 31 января 2015 г. Проверено 31 января 2015 г.

- ^ «Удаление W32.Gammamima.AG — Помощь по удалению» . Симантек. 27 августа 2007 г. Архивировано из оригинала 4 августа 2014 г. Проверено 17 июля 2014 г.

- ^ «support.microsoft.com» . Архивировано из оригинала 7 апреля 2016 г. Проверено 16 апреля 2016 г.

- ^ «www.us-cert.gov» (PDF) . Архивировано (PDF) из оригинала 19 апреля 2016 г. Проверено 16 апреля 2016 г.

- ^ Бенфорд, Грегори (май 1970 г.). «Человек со шрамом». Венчурная научная фантастика . Том. 4, нет. 2. С. 122–.

- ↑ Ноябрь 1999 г., "запоздалые мысли" к "Человеку со шрамами", Грегори Бенфорд.

- ^ Клют, Джон. «Бруннер, Джон» . Энциклопедия научной фантастики . Издательская группа Орион. Архивировано из оригинала 17 декабря 2018 года . Проверено 30 января 2013 г.

- ^ Краткое описание Westworld на IMDB . Проверено 28 ноября 2015 г.

- ^ Майкл Крайтон (21 ноября 1973 г.). Мир Дикого Запада (фильм). 201 S. Kinney Road, Тусон, Аризона, США: Metro-Goldwyn-Mayer. Событие происходит на 32 минуте.

И здесь есть четкая закономерность, которая наводит на мысль об аналогии с инфекционным процессом, распространяющимся из одной курортной зоны в другую». ... «Возможно, есть поверхностное сходство с болезнью». болезнь техники.

{{cite AV media}}: CS1 maint: местоположение ( ссылка ) - ^ Людвиг, Марк (1998). Гигантская черная книга компьютерных вирусов . Шоу-Лоу, Аризона: Американский орел. п. 13 . ISBN 978-0-929408-23-1 .

Дальнейшее чтение

[ редактировать ]- Бургер, Ральф (16 февраля 2010 г.) [1991]. Компьютерные вирусы и защита данных . Счеты. п. 353. ИСБН 978-1-55755-123-8 .

- Граннеман, Скотт (6 октября 2003 г.). «Linux против Windows-вирусов» . Регистр . Архивировано из оригинала 7 сентября 2015 года . Проверено 10 августа 2017 г.

- Людвиг, Марк (1993). Компьютерные вирусы, искусственная жизнь и эволюция . American Eagle Publications, Inc. Тусон, Аризона 85717: ISBN 0-929408-07-1 . Архивировано из оригинала 4 июля 2008 года.

{{cite book}}: CS1 maint: местоположение ( ссылка ) - Марк Руссинович (ноябрь 2006 г.). о расширенной очистке от вредоносных программ Видео (Интернет ( WMV / MP4 )). Корпорация Майкрософт. Архивировано из оригинала 4 сентября 2016 года . Проверено 24 июля 2011 г.

- Парикка, Юсси (2007). Цифровые инфекции. Медиа-археология компьютерных вирусов . Цифровые образования. Нью-Йорк: Питер Лэнг. ISBN 978-0-8204-8837-0 .

Внешние ссылки

[ редактировать ]- Вирусы в Керли (DMOZ)

- Портал безопасности Майкрософт

- Сайт CERT правительства США (компьютерная группа готовности к чрезвычайным ситуациям)

- «Компьютерные вирусы – теория и эксперименты» – оригинальная статья Фреда Коэна, 1984 г.

- Взлом контркультуры Эндрю Росс (О взломе, 1990)