Варез

В этой статье есть несколько проблем. Пожалуйста, помогите улучшить его или обсудите эти проблемы на странице обсуждения . ( Узнайте, как и когда удалять эти сообщения )

|

Варез — это общий компьютерный и более широкий культурный термин, обозначающий пиратское программное обеспечение (т. е. незаконно скопированное, часто после отмены мер по борьбе с пиратством), которое распространяется через Интернет . Warez чаще всего используется как существительное , форма множественного числа ware (сокращение от компьютерного программного обеспечения ), и произносится как слово wares / ˈ w ɛər z / . [ 1 ] Обход защиты от копирования ( взлом ) является важным шагом в создании вареза, и на основе этого общего механизма определение, ориентированное на программное обеспечение, было расширено и теперь включает другие материалы, защищенные авторским правом, включая фильмы и игры. Глобальный массив варез-групп был назван «Сценой», что происходит от более раннего описания как « варез-сцена ». Распространение и торговля произведениями, защищенными авторским правом , без выплаты гонораров или гонораров, как правило, нарушает национальные и международные законы и соглашения об авторском праве . Термин «варез» охватывает как поддерживаемые, так и неподдерживаемые ( отказные от ПО ) элементы, а юридические запреты, регулирующие создание и распространение варез, распространяются как на движимых прибылью, так и на «энтузиастов» производителей и распространителей таких предметов.

Терминология

[ редактировать ]В этом разделе есть несколько проблем. Пожалуйста, помогите улучшить его или обсудите эти проблемы на странице обсуждения . ( Узнайте, как и когда удалять эти сообщения )

|

Варез и его краткая форма W4r3z , [ 2 ] являются множественным представлением слова «посуда» (сокращение от компьютерного программного обеспечения), [ 2 ] [ 3 ] и являются терминами, используемыми для обозначения «[пиратского] программного обеспечения, распространяемого через Интернет». [ 4 ] то есть «[s]программное обеспечение, которое было незаконно скопировано и предоставлено» [ 5 ] [ 6 ] например, после «деактивации кодов защиты». [ 2 ] «Взлом», или обход защиты от копирования, является важной частью процесса вареза». [ 7 ] и благодаря этой общности определение компьютерного программного обеспечения было расширено и теперь включает в себя другие формы материалов, находящихся под защитой авторских прав, особенно фильмы. [ 7 ] Как отмечает Аарон Швабах, этот термин охватывает как поддерживаемые, так и неподдерживаемые материалы (последние неподдерживаемые, называемые заброшенным ПО ), а юридические средства, направленные на пресечение создания и распространения варез, предназначены как для заинтересованных в прибыли, так и для «энтузиастов». [ 7 ] Следовательно, этот термин относится к произведениям, защищенным авторским правом, которые распространяются без гонораров и гонораров и, таким образом, продаются с общим нарушением закона об авторском праве. [ 8 ]

Термин варез, который следует произносить как слово «изделия» (/ˈwɛərz/), был придуман в 1990-х годах; [ 5 ] его происхождение принадлежит неизвестному члену подпольного компьютерного круга, [ нужна ссылка ] но с тех пор стало обычным явлением среди пользователей Интернета и средств массовой информации. [ нужна ссылка ] Чаще всего оно используется как существительное: [ 5 ] «Мой сосед вчера скачал 10 гигабайт вареза»; но также использовался как глагол: [ 8 ] «Новая Windows была выпущена за месяц до того, как компания официально выпустила ее». [ 8 ] Глобальное собрание варез-групп получило название « Варез-сцена » или, что более двусмысленно, «Сцена». [ 9 ] : стр.72 [ 10 ] [ 6 ]

Хотя термин «пиратство» обычно используется для описания значительного спектра видов деятельности, большинство из которых являются незаконными, относительно нейтральным значением в этом контексте является «...использование или воспроизведение работы другого лица». без разрешения». [ 11 ] Некоторые группы (включая проект GNU Фонда свободного программного обеспечения , FSF) возражают против использования этого и других слов, таких как «кража», поскольку они представляют собой попытку создать у читателя определенное впечатление:

Издатели часто называют запрещенное копирование «пиратством». Таким образом, они подразумевают, что незаконное копирование с этической точки зрения эквивалентно нападению на корабли в открытом море, похищению и убийству людей, находящихся на них. [ 12 ]

FSF выступает за использование таких терминов, как «запрещенное копирование», «несанкционированное копирование» или «обмен информацией с соседом». [ 12 ] Следовательно, термин «пират программного обеспечения» является спорным; FSF высмеивает его использование, в то время как многие самопровозглашенные пираты гордятся этим термином. [ нужна ссылка ] и некоторые группы (например, «Пираты с подходами ») полностью поддерживают это. [ нужна ссылка ]

Сайты прямой загрузки [DDL] — это веб-сайты, индексирующие ссылки на места, где файлы можно напрямую загрузить на компьютер пользователя; многие такие сайты ссылаются на бесплатные файлообменники для размещения материалов. [ 13 ] Сайты DDL не размещают материалы напрямую и позволяют избежать комиссий, которые обычно сопровождают хостинг больших файлов.

Мотивации и аргументы

[ редактировать ]Возможно, этот раздел содержит оригинальные исследования . ( Август 2016 г. ) |

Производство и/или распространение вареза является незаконным в большинстве стран из-за защиты, предусмотренной Соглашением ТРИПС . [ 14 ] программного обеспечения Нарушители обычно используют международный характер проблемы авторских прав , чтобы избежать применения законов в конкретных странах. [ нужна ссылка ] Нарушения обычно игнорируются в более бедных странах третьего мира и других странах со слабой или несуществующей защитой интеллектуальной собственности. [ 15 ] Кроме того, в некоторых странах первого мира есть лазейки в законодательстве, позволяющие продолжать варез. [ 16 ] [ 17 ]

Существует также движение, примером которого являются такие группы, как Пиратская партия и ученые из Института Мизеса , что сама идея интеллектуальной собственности является анафемой для свободного общества. [ 18 ] [ 19 ] [ 20 ] Это контрастирует с некоторыми более традиционными защитниками открытого исходного кода, такими как Лоуренс Лессиг , которые выступают за золотую середину между свободой и интеллектуальной собственностью. [ 21 ]

Законность

[ редактировать ]Этот раздел нуждается в дополнительных цитатах для проверки . ( Август 2016 г. ) |

Как правило, существует четыре элемента уголовного нарушения авторских прав: наличие действующего авторского права, нарушение авторских прав, умышленное нарушение и нарушение либо существенное, либо преследующее коммерческую выгоду (на уровнях, часто установленных законом ). [ 22 ] [ 23 ] [ 24 ] Предложение вареза обычно понимается как форма нарушения авторских прав , которая наказуема как гражданское правонарушение или преступление . [ 22 ] : 6 [ 7 ] : 307

Часто сайты, на которых размещены торрент-файлы, утверждают, что они не нарушают никаких законов, поскольку не предоставляют фактических данных; скорее, сайты предлагают только ссылки на другие места или узлы, содержащие материалы, нарушающие авторские права. [ нужна ссылка ] Однако многие обвинения и приговоры свидетельствуют об обратном. Например, Дмитрий Мадер, гражданин Франции, который управляет сайтом проката фильмов Wawa-Mania, был оштрафован на 20 000 евро и заочно приговорен европейским судом к году тюремного заключения (после побега из Франции на Филиппины) за его роль в управлении сайтом. [ 25 ] В США до 2004 года более 80 человек были привлечены к ответственности и осуждены за торговлю варез-продукцией (в соответствии с Законом о NET и другими законами), в частности за пиратство фильмов и программного обеспечения, причем ряд лиц были заключены в тюрьму, в том числе некоторые энтузиасты. торговцы. [ 7 ] : стр.308 [ 26 ]

Однако законы и их применение к варезной деятельности могут сильно различаться в разных странах; [ нужна ссылка ] например, хотя Wawa-Mania находится под санкциями во Франции, она продолжает работать через хост в Молдове и за счет использования эквадорского домена верхнего уровня. [ 25 ] Следовательно, хотя известные веб-хосты и провайдеры доменов [ ВОЗ? ] как правило, не разрешайте хостинг варезов и удаляйте сайты, на которых они размещены, [ нужна ссылка ] частные предприятия и мелкие коммерческие предприятия продолжают позволять торговле варезом продолжаться. [ нужна ссылка ] А в некоторых странах и в некоторые времена поощрялось «пиратство» программного обеспечения, а международные и обычные национальные правовые меры защиты игнорировались. [ нужна ссылка ] Спор между Ираном и Соединенными Штатами по поводу членства в ВТО и последующее блокирование США попыток Ирана стать полноправным членом побудили Иран поощрять копирование американского программного обеспечения; следовательно, произошел последующий всплеск иранских веб-сайтов «варез» и «крекз» (поскольку иранские законы не запрещают размещать их на территории Ирана ). [ нужна ссылка ] Такую же политику приняла Антигуа, [ нужна ссылка ] и другие. [ нужна ссылка ]

Распределение

[ редактировать ]

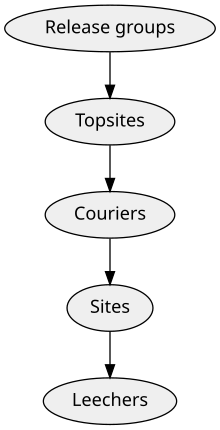

Warez часто распространяются за пределами The Scene (набор групп варез) через торренты (файлы, включая информацию трекера, размер фрагмента, размер несжатого файла, комментарии, размер которых варьируется от 1 КБ до 400 КБ), загруженные на популярный P2P. веб-сайт партнера или друга взломщика или команды взлома. NFO часто создаются для того, чтобы указать , или FILE ID.DIZ кто создал выпуск. Затем он перехватывается (загружается) пользователями трекера и распространяется на другие сайты обмена с помощью P2P или из других источников, таких как группы новостей . Оттуда его смогут скачать миллионы пользователей по всему миру. Часто один релиз дублируется, переименовывается, а затем повторно загружается на разные сайты, так что в конечном итоге отследить исходный файл становится невозможно. Еще один все более популярный метод распространения Warez — через хостинг в один клик . [ 27 ] В начале 1990-х годов варез часто публиковали на досках объявлений, где был раздел варез.

Рост нарушений прав на программное обеспечение

[ редактировать ]Несанкционированное копирование стало постоянным явлением, которое началось с того, что в продажу поступило высококачественное коммерческое программное обеспечение. Будь то кассета или дискета, энтузиасты взлома нашли способ дублировать программное обеспечение и распространять его без разрешения производителя. Сообщества бутлегеров были построены вокруг Apple II , Commodore 64 , 8-битных компьютеров Atari , ZX Spectrum , Amiga , Atari ST и других систем. целые сети BBS Возникли для передачи нелегального программного обеспечения от одного пользователя к другому. Такие машины, как Amiga и Commodore 64, имели международную сеть, через которую программное обеспечение, недоступное на одном континенте, в конечном итоге попадало в каждый регион через системы досок объявлений .

В 1980-х годах также было обычным использовать физические дискеты и почтовую службу для распространения программного обеспечения в деятельности, известной как почтовая торговля . До продажи программного обеспечения на дисках CD-ROM и после того, как стали доступны жесткие диски, программное обеспечение не требовало наличия дискеты в приводе при запуске и использовании программы. Таким образом, пользователь мог установить его на свой компьютер и отправить диск следующему человеку, который мог бы сделать то же самое. Почтовая торговля, получившая особенно широкое распространение в континентальной Европе, даже использовалась многими ведущими группами взломщиков в качестве основного канала взаимодействия. Нарушение авторских прав на программное обеспечение через почтовую торговлю также было наиболее распространенным способом для многих любителей компьютеров в странах Восточного блока получить новое западное программное обеспечение для своих компьютеров.

Схемы защиты от копирования для ранних систем были разработаны для предотвращения случайных попыток копирования, поскольку «взломщики» обычно выпускали скопированную игру «пиратскому» сообществу в тот день, когда она была предназначена для продажи.

Знаменитым событием в истории политики авторского права на программное обеспечение стало открытое письмо Билла Гейтса из Microsoft от 3 февраля 1976 года, в котором он утверждал, что качество доступного программного обеспечения увеличится, если «программное пиратство» станет менее распространенным. Однако до начала 1990-х годов большинство людей еще не считали нарушение авторских прав на программное обеспечение серьезной проблемой. В 1992 году Ассоциация издателей программного обеспечения начала борьбу с этим явлением, выпустив рекламный видеоролик « Не копируйте эту дискету ». Он и Альянс программного обеспечения для бизнеса остаются наиболее активными организациями по борьбе с нарушениями прав во всем мире, хотя, чтобы компенсировать значительный рост в последние годы, они заручились поддержкой Американской ассоциации звукозаписывающей индустрии (RIAA), Американской ассоциации киноискусства ( MPAA), а также Американское общество композиторов, авторов и издателей (ASCAP) и Broadcast Music Incorporated (BMI).

Сегодня большинство варез-файлов распространяются среди общественности через BitTorrent и хостинги One-Click . В число наиболее популярных компаний-разработчиков программного обеспечения, на которые нацелены нападения, входят Adobe, Microsoft, Nero, Apple, DreamWorks и Autodesk, и это лишь некоторые из них. Чтобы уменьшить распространение незаконного копирования, некоторые компании нанимают людей для выпуска «поддельных» торрентов (известных как отравление торрентами ), которые выглядят реальными и предназначены для загрузки, но во время загрузки человек не осознает, что компания-владелец программное обеспечение получило свой IP-адрес . Затем они свяжутся со своим интернет-провайдером , и компания/провайдер может предпринять дальнейшие юридические действия. [ нужны разъяснения ]

Причины, ускорившие его рост

[ редактировать ]Подобно телевизорам и телефонам , компьютеры стали необходимостью для каждого человека в век информации . По мере роста использования компьютеров росли и компьютерные преступления, и программное обеспечение .

В середине 1990-х годов средний пользователь Интернета все еще пользовался коммутируемым доступом со средней скоростью от 28,8 до 33,6 кбит/с . Если кто-то хочет загрузить часть программного обеспечения, размер которого может составлять около 200 МБ , время загрузки может превышать один день, в зависимости от сетевого трафика, интернет-провайдера и сервера. Примерно в 1997 году широкополосная связь начала набирать популярность благодаря значительно возросшей скорости сети. Поскольку проблемы «передачи файлов большого размера» стали менее серьезными, варез стал более распространенным и начал затрагивать большие программные файлы, такие как анимация и фильмы .

Раньше файлы распространялись по технологии «точка-точка» : центральный загрузчик распределял файлы среди загрузчиков. Благодаря этим системам большое количество загрузчиков популярного файла используют все большую полосу пропускания . Если загрузок слишком много, сервер может стать недоступным. Противоположное верно для одноранговой сети; чем больше загрузчиков, тем быстрее происходит распространение файлов. Благодаря технологии роения, реализованной в обмена файлами системах , таких как eDonkey2000 или BitTorrent , загрузчики помогают загрузчику, взяв на себя часть его обязанностей по загрузке. Существует множество сайтов со ссылками на веб-сайты хостинга в один клик и другие сайты, куда можно загружать файлы, которые способствуют увеличению количества варезов.

Распространение через скомпрометированные FTP-серверы.

[ редактировать ]До развития современных одноранговых систем совместного использования и услуг домашнего широкополосного доступа к совместному использованию варез иногда прибегали группы варез, сканирующие Интернет в поисках слабозащищенных компьютерных систем с высокоскоростными соединениями. Эти слабозащищенные системы могут быть скомпрометированы из-за плохой безопасности FTP и создания на сервере специального каталога со скромным именем для хранения нелегального контента. [ 28 ] [ 29 ]

Распространенной ошибкой ранних администраторов FTP было разрешение каталога с именем /incoming, обеспечивающего полный доступ для чтения и записи внешним пользователям, но сами файлы в /incoming были скрыты; создав каталог внутри /incoming, этот скрытый каталог позволит затем нормально просматривать файлы. [ нужна ссылка ] Пользователям взломанного сайта будет предложено войти в систему и перейти в такое место, как /incoming/data/warez, чтобы найти варез-контент. Сообщения можно было оставить другим пользователям вареза, загрузив обычный текстовый файл с сообщением внутри. [ нужна ссылка ]

Хакеры также будут использовать известные программные ошибки, чтобы незаконно получить полный административный удаленный контроль над компьютером, и установить скрытую службу FTP для размещения своих продуктов. [ нужна ссылка ] Эта служба FTP обычно работала с необычным номером порта или с неанонимным именем входа, например «логин: warez / пароль: warez», чтобы предотвратить обнаружение законными пользователями; информация об этой скомпрометированной системе затем будет распространена среди избранной группы людей, которые были участниками варез-сцены. [ нужна ссылка ]

Для членов варез-группы было важно регулировать, кто имел доступ к этим скомпрометированным FTP-серверам, чтобы поддерживать низкое использование полосы пропускания сети. [ нужна ссылка ] Сайт, который внезапно стал очень популярным, был бы замечен реальными владельцами оборудования, поскольку их бизнес-системы стали работать медленно или не хватало дискового пространства; расследование использования системы неизбежно приведет к обнаружению и удалению вареза, а также ужесточению безопасности сайта. [ нужна ссылка ]

Автоматизированное распространение вареза через IRC-ботов

[ редактировать ]По мере того, как возможность компрометации и получения полного удаленного контроля над бизнес-серверами становилась все более развитой, варез-группы взламывали сервер и устанавливали IRC- бота на взломанные системы вместе со службой FTP , или же IRC-бот сам обеспечивал общий доступ к файлам. Это программное обеспечение будет разумно регулировать доступ к незаконным данным, используя очереди файлов для ограничения использования полосы пропускания или работая только в нерабочее время в ночное время, когда компания, владеющая скомпрометированным оборудованием, закрыта на весь день. [ 28 ]

Чтобы объявить о существовании взломанного сайта, программное обеспечение IRC присоединялось к общедоступным IRC warez каналам в качестве бота и каждые несколько минут отправляло сообщения на канал с периодическими сообщениями о состоянии, предоставляя информацию о том, сколько людей вошли в систему warez-хоста, как сколько файлов в настоящее время загружается, каково соотношение загрузки/выгрузки (чтобы заставить пользователей вносить собственные данные, прежде чем они смогут загрузить), какой дистрибьютор Warez запускает бота и другую информацию о статусе. [ 30 ]

Эта функциональность все еще существует, и ее все еще можно найти на варез -каналах IRC в качестве альтернативы современным и оптимизированным системам распространения P2P . [ 31 ] [ 32 ] Возможность найти и скомпрометировать плохо защищенные системы, на которых можно создать незаконный сайт распространения варез, только увеличилась с ростом популярности широкополосного доступа домашними пользователями, которые могут не до конца понимать последствия для безопасности постоянного включения своего домашнего компьютера и подключения к нему. Интернет [ нужна ссылка ]

Типы

[ редактировать ]Этот раздел нуждается в дополнительных цитатах для проверки . ( Август 2016 г. ) |

Обычно различают разные подтипы вареза. Показанные здесь необычные варианты написания обычно использовались в качестве имен каталогов на взломанном сервере, чтобы упорядочить файлы, а не собирать их все в одну случайную коллекцию.

- Приложения – Приложения : обычно это розничная версия пакета программного обеспечения.

- Взломы – взломанные приложения: модифицированный исполняемый файл или несколько (обычно один) и/или библиотека (обычно одна) или несколько и/или патч, предназначенный для превращения пробной версии программного пакета в полную версию и/или обхода защиты от копирования. .

- Dox — к видеоиграм : к ним относятся NoCD, кряки, трейнеры, чит-коды и т. д. дополнения

- EBook – Электронные книги : к ним относятся нелицензионные копии электронных книг, отсканированные книги, отсканированные комиксы и т. д.

- Игры – Видеоигры. В этой сцене основное внимание уделяется как компьютерным, так и консольным играм, часто выпускаемым в виде образа диска ISO или другого формата.

- Хаки – упрощенные/специальные инструменты взлома : программы, предназначенные для выполнения определенных хаков одним нажатием кнопки, обычно с ограниченной областью применения, такие как AOHell и AOL4Free. [ 33 ] [ 34 ]

- Keygens – Программное обеспечение Keygen – это инструменты, которые повторяют процесс регистрации/активации подлинного программного продукта и генерируют необходимые ключи для активации программного обеспечения.

- Фильмы – Фильмы : Несанкционированные копии фильмов могут быть выпущены в кинотеатрах или с компакт-дисков/DVD/Blu-ray до фактической даты продажи.

- MP3 — аудио MP3 : аудио из альбомов, синглов или других источников, обычно получаемое путем копирования компакт-диска или радиопередачи и выпускаемое в сжатом аудиоформате MP3.

- MV/MVids – Музыкальные видеоклипы – Можно копировать с телевизора, HDTV, DVD или VCD.

- NoCD , NoDVD , FixExe — модификация файла, позволяющая запускать установленную программу без вставки компакт-диска или DVD-диска в привод.

- RIP – игра, которую не нужно устанавливать ; любая необходимая запись реестра может быть включена в виде файла .reg. RIP-игры можно скопировать из музыкальных и/или видеофайлов, а для видеоигр — из ПЗУ , что позволяет уменьшить размер загружаемого файла. [ 35 ] RIP, в которых ничего не вырвано, иногда называют DP (прямое воспроизведение).

- Портативные устройства — портативные приложения : похожи на RIP, но в данном случае это программные приложения, а не видеоигры. Суть портативного программного обеспечения в том, что оно может быть размещено на съемном носителе (или в любом месте локального жесткого диска) и не требует установки; обычно он сжимается в один исполняемый файл с помощью такого программного обеспечения, как VMware ThinApp или MoleBox .

- Скрипты – Скрипты : к ним относятся нелицензионные копии коммерческих скриптов (таких как vBulletin, Invision Power Board и т. д.), написанных компаниями на PHP , ASP и других языках.

- Субтитры : субтитры : могут быть интегрированы в ТВ-рип или фильм.

- Серийные номера — относится к набору ключей продукта , таких как серийные номера , которые предоставляются для активации пробного программного обеспечения без оплаты.

- Шаблоны . Веб-шаблоны : к ним относятся просочившиеся шаблоны коммерческих веб-сайтов, закодированные компаниями.

- TV-Rips – Телевизионные программы : телешоу или фильмы, обычно с вырезанной рекламой. Обычно выпускают через несколько часов после выхода в эфир. DVD-рипы телесериалов подпадают под этот подтип.

- XXX – Порнография : это могут быть наборы изображений, видео на платных сайтах или фильмы, продаваемые в розничной торговле.

- Нулевой день или нулевой день — любая работа, защищенная авторским правом, которая была выпущена в тот же день, что и исходный продукт, а иногда и раньше. [ 36 ] В группах распространения варез считается признаком умения взломать и распространить программу в тот же день, когда она была коммерческим выпуском.

Нарушение прав на фильм

[ редактировать ]на фильмы нарушение авторских прав Крупные студии считали невозможным. Когда в начале и середине 1990-х годов коммутируемое соединение было обычным явлением, фильмы, распространяемые через Интернет, как правило, были небольшими. Чтобы уменьшить их размер, обычно использовали программное обеспечение для сжатия , что значительно снижало качество видео. В то время самой большой угрозой нарушения авторских прав было программное обеспечение.

Однако, наряду с ростом широкополосного подключения к Интернету, начавшимся примерно в 1998 году, фильмы более высокого качества начали получать широкое распространение – с выпуском DeCSS образы , ISO- скопированные непосредственно с оригинальных DVD-дисков, постепенно становились возможным методом распространения. Сегодня обмен фильмами стал настолько распространенным явлением, что вызвал серьезное беспокойство среди киностудий и представляющих их организаций. По этой причине MPAA часто проводит кампании во время трейлеров к фильмам, пытаясь отговорить людей копировать материалы без разрешения. В отличие от музыкальной индустрии, где музыкальные онлайн-магазины существовали уже несколько лет, киноиндустрия перешла на онлайн-продвижение только в 2006 году, после запуска Amazon Unbox .

Из-за этого в кинотеатрах иногда запрещают использование фотоаппаратов.

Форматы файлов

[ редактировать ]Версия программного обеспечения на компакт -диске может содержать до 700 мегабайт данных, что создавало проблемы при отправке через Интернет, особенно в конце 1990-х годов, когда широкополосная связь была недоступна для большинства домашних потребителей. Эти проблемы еще в большей степени применимы к выпуску однослойного DVD , который может содержать до 4,7 ГБ данных. На сцене вареза стало стандартной практикой разбивать выпуски на множество отдельных частей, называемых дисками, с использованием нескольких форматов сжатия файлов: (исторический TAR , LZH , ACE , UHA, ARJ ), ZIP и чаще всего RAR . Первоначальная цель этих «дисков» заключалась в том, чтобы каждый файл .rar мог поместиться на одной 3½-дюймовой дискете емкостью 1,44 МБ . С ростом размера игр это становится невозможным, поскольку придется использовать сотни дисков. Средний размер дисков, выпускаемых сегодня группами, составляет 50 или 100 мегабайт , однако нередко встречаются диски и до 200 мегабайт.

Этот метод имеет множество преимуществ по сравнению с отправкой одного большого файла:

- Двухслойное сжатие иногда позволяет добиться почти десятикратного улучшения по сравнению с исходным изображением DVD/CD. Общий размер файла сокращается, а также сокращается время передачи и требуемая полоса пропускания.

- Если во время передачи файлов возникла проблема и данные были повреждены, необходимо повторно отправить только несколько поврежденных файлов RAR вместо повторной отправки всего большого файла.

- Этот метод также позволяет загружать отдельные «диски» из разных источников, что является первой попыткой современной сегментированной загрузки.

- В случае веб-сайтов с хостингом в один клик загрузка нескольких файлов из одного или нескольких источников может значительно увеличить скорость загрузки. Это связано с тем, что даже если источник(и) обеспечивает низкую скорость загрузки на отдельных дисках, одновременная загрузка нескольких дисков позволит пользователю достичь гораздо большей скорости загрузки.

Несмотря на то, что многие современные ftp-программы поддерживают сегментированную загрузку, сжатие через RAR, ZIP и разбивка файлов не изменилась.

Релизы программного обеспечения часто бывают двух видов. Полная форма — это полная версия игры или приложения, обычно выпускаемая в виде образов записываемых дисков CD или DVD ( BIN или ISO файлы ). Рип — это урезанная версия названия, в которой в формате PDF опущены дополнения, включенные в официальный DVD/CD (обычно руководства , файлы справки, учебные пособия и аудио/видео носители). При копировании игры обычно все игровое видео удаляется, а звук сжимается в MP3 или Vorbis , который затем перед воспроизведением необходимо декодировать в исходную форму. Сегодня такие рипы очень редки, поскольку большинство современных широкополосных соединений могут легко обрабатывать полные файлы, а звук обычно уже каким-то образом сжат исходным производителем.

Варез и вредоносное ПО

[ редактировать ]Существует распространенное мнение, что варез-сайты представляют собой высокий риск с точки зрения вредоносного ПО . [ 37 ] Кроме того, есть несколько документов, показывающих, что действительно существует корреляция между варезными сайтами/сайтами обмена файлами и вредоносным ПО . В частности, одно исследование [ 38 ] показывает, что из всех доменов, классифицированных исследованием как пиратские , заражены 7,1% (в то время как среди случайных доменов заражены только 0,4%); еще одно исследование [ 39 ] утверждает, что «вредоносность» контента сайтов, которые они классифицировали как пиратские (в частности, варез- сайты), является самой высокой среди всех исследованных категорий сайтов. Домены, связанные со средствами защиты от копирования, входят в число наиболее вредоносных сайтов. [ 40 ] [ 41 ] Другое исследование было специально нацелено на инструменты защиты от копирования, такие как взломы и генераторы ключей. Они пришли к выводу, что большинство этих программ направлены на заражение компьютера пользователя одним или несколькими типами вредоносных программ. Вероятность того, что конечный пользователь подвергнется воздействию вредоносного кода при работе со взломанными приложениями или играми, составляет более 50%. [ 40 ]

С другой стороны, заражение вареза непосредственно с места вареза — очень необычное явление. Вредоносный контент обычно добавляется третьими лицами на более позднем этапе. [ 42 ]

Демография

[ редактировать ]Трейдеры Warez во многом похожи как на хакеров, так и на взломщиков. Первичные группы распространения варез включают в себя один взломщик, который делает все защищенные от копирования технологии в варезах неработоспособными. В отличие от типичного возраста хакера и взломщика, общий возраст и демографические характеристики варез-трейдера — это пожилые и женатые ИТ-специалисты. Потребность во внимании — еще одно сходство между группами, а также убеждение, что цифровая собственность должна быть бесплатной. [ 43 ] [ 44 ]

См. также

[ редактировать ]Ссылки

[ редактировать ]- ^ Адамсик, Кристофер (1 ноября 2008 г.). « Warez» — нарушение авторских прав? Нарушение авторских прав в цифровой форме: юридические лазейки и децентрализация». TechTrends: объединение исследований и практики для улучшения обучения . 52 (6): 10–12. дои : 10.1007/s11528-008-0207-0 . ISSN 8756-3894 . S2CID 150417186 .

- ^ Jump up to: а б с Сотрудники Коллинза (2014 г.). «Варез [перенаправляется с W4r3z]» . Словарь английского языка Коллинза, полный и несокращенный (12-е изд.). Нью-Йорк, штат Нью-Йорк: HarperCollins . Проверено 26 августа 2016 г. Обратите внимание, что это определение, в отличие от заявлений в этой статье и цитат из Оксфорда, предполагает, что на происхождение и произношение этого термина «влияло англизированное произношение Хуареса, мексиканского города, известного своей контрабандой».

- ^ Сазерленд, Джон (17 июня 1999 г.). «Взлом нашей этики» . Хранитель .

это «товары», скрещенные с «Хуаресом», столицей мексиканской контрабанды напротив Эль-Пасо.

- ^ «Энциклопедия PCMag, определение слова варез» . Журнал ПК . Нью-Йорк, штат Нью-Йорк: Зифф Дэвис – PCMag Digital Group. 2016 . Проверено 26 августа 2016 г.

- ^ Jump up to: а б с Сотрудники Оксфордских словарей (2016). «Варез» . Американский английский словарь . Оксфорд, Великобритания: Издательство Оксфордского университета. Архивировано из оригинала 27 августа 2016 года . Проверено 26 августа 2016 г. Обратите внимание: это определение также идентично определению в британско-английской версии словаря этого издателя.

- ^ Jump up to: а б Чандра, Приянк (2016). «Порядок на сцене Вареза: объяснение подземного виртуального сообщества с помощью CPR Framework» . Материалы конференции CHI 2016 г. по человеческому фактору в вычислительных системах . Чи '16. Нью-Йорк, штат Нью-Йорк: Ассоциация вычислительной техники (ACM). стр. 372–383. дои : 10.1145/2858036.2858341 . ISBN 9781450333627 . S2CID 15919355 . Проверено 26 августа 2016 г.

- ^ Jump up to: а б с д и Швабах, Аарон (2014). Интернет и право: технологии, общество и компромиссы . Академический сборник электронных книг EBSCO (2-е, исправленное изд.). Санта-Барбара, Калифорния: ABC-CLIO. стр. 247f и passim . ISBN 978-1610693509 . Проверено 26 августа 2016 г. Более раннее издание Швабах, А. (2006). Интернет и закон… . Проблемы современного мира ABC-CLIO. стр. 307–309 и passim . ISBN 978-1851097319 . , с тем же издателем и датой доступа. Страницы со ссылкой на 247f относятся к изданию 2014 года, а страницы со ссылкой на 307ff относятся к изданию 2006 года, в обоих случаях номер страницы указан в верхнем индексе в разметке «rp».

- ^ Jump up to: а б с «Связано с Варезом (сценой)» .

- ^ Витт, Стивен (2015). Как музыка стала бесплатной: конец индустрии, начало века и терпеливый ноль пиратства . Лондон: Пингвин. ISBN 978-0698152526 . Проверено 26 августа 2016 г. Страницы отображаются в виде надстрочной разметки «rp» и являются встроенными.

- ^ Рен, Альф (2004). «Политика контрабанды: экономика чести на варезной сцене». Журнал социально-экономики . 33 (3 июля): 359–374. дои : 10.1016/j.socec.2003.12.027 . S2CID 46154259 .

- ^ Ред. из АХД. «Пират» . Словарь английского языка американского наследия (4-е изд.). Бартлби.com . Архивировано из оригинала 29 июня 2008 г. Проверено 18 февраля 2010 г.

- ^ Jump up to: а б См. «пиратство» и «воровство» в разделе « Слова, которых следует избегать (или использовать с осторожностью), поскольку они перегружены или вводят в заблуждение» Фонд свободного программного обеспечения

- ^ Шарки (2 февраля 2008 г.). «Расширенный поиск контента, защищенного авторским правом. Часть IV. Веб-сайты DDL» . FileShareFreak . Проверено 18 февраля 2010 г.

- ^ Дентон, Адам (2011). «Права интеллектуальной собственности в современной цифровой экономике» (PDF) . МСЭ . п. 15.

Нарушение авторских прав является гражданским правонарушением в большинстве юрисдикций.

- ^ Смит, Майкл В. (1999). «Приведение законов об интеллектуальной собственности развивающихся стран в соответствие со стандартами ТРИПС: препятствия и ловушки, с которыми сталкиваются усилия Вьетнама по нормализации режима интеллектуальной собственности» . Журнал международного права Case Western Reserve . 31 (1): 211, 223–235 . Проверено 13 июня 2019 г.

- ^ Адамсик, Кристофер (7 декабря 2008 г.). « Warez» — нарушение авторских прав? Нарушение авторских прав в цифровой форме: юридические лазейки и децентрализация». ТехТренды . 52 (6): 10–12. дои : 10.1007/s11528-008-0207-0 . S2CID 150417186 .

- ^ Пененберг, Адам Л. «Взлом лазеек» . Форбс . Проверено 12 июня 2019 г.

- ^ Хьюберт, Джейкоб Х. (3 февраля 2011 г.). «Борьба с интеллектуальной собственностью | Либертарианство сегодня» . Институт Мизеса . Проверено 12 июня 2019 г.

- ^ Ван дер Сар, Эрнесто (07.06.2019). «Пиратство является этически приемлемым для многих юристов Гарварда, как показывают исследования» . ТоррентФрик . Проверено 12 июня 2019 г.

- ^ Копралева, Ива (20 января 2017 г.). «Имеют ли пиратские партии отношение к европейской политике?» . Европейский совет по международным отношениям . Проверено 12 июня 2019 г.

- ^ «Интервью с Лоуренсом Лессигом» . Всемирная организация интеллектуальной собственности . Проверено 12 июня 2019 г.

- ^ Jump up to: а б Гольдман, Эрик (18 января 2004 г.). «Варезная торговля и уголовное нарушение авторских прав» . Юридический факультет Университета Санта-Клары : 2–5 . Проверено 13 июня 2019 г.

- ^ 17 USC § 506

- ^ Лорен, Лидия Паллас (январь 1999 г.). «Оцифровка, коммерциализация, криминализация: эволюция уголовного нарушения авторских прав и важность требования о умышленности» . Обзор права Вашингтонского университета . 77 (3): 866–867 . Проверено 13 июня 2019 г.

- ^ Jump up to: а б [Максвелл] Энди (11 апреля 2015 г.). «Приговоренному к тюремному заключению оператору Warez грозит иск о возмещении ущерба в размере 30 миллионов долларов» . ТоррентФрик . Проверено 26 августа 2016 г.

- ^ Гольдман, Эрик (2004). «Варезная торговля и уголовное нарушение авторских прав». Журнал Общества авторских прав США . 51 (2): 395–436, особенно. 427. ССНН 487163 . См. также Голдман, Эрик (2004-01-07), «Варезная торговля и уголовное нарушение авторских прав», Рабочий документ, см. [1] или [2] .

- ^ Лауингер, Тобиас; Кирда, Энгин; Мичиарди, Пьетро (2012). «Плата за пиратство? Анализ спорных схем вознаграждения хостеров в один клик» – через Springer Science+Business Media .

- ^ Jump up to: а б Козиол, Джек (2003). Обнаружение вторжений с помощью Snort . Издательство Самс. п. 72 . ISBN 978-1-57870-281-7 . ( Просмотреть цитируемую страницу с помощью Google Книги )

- ^ Разоблачение пиратства в области программного обеспечения: как программное обеспечение крадут и продают через Интернет - Пол Крейг, Рон Хоник, Марк Бернетт, опубликовано Syngress, 2005, ISBN 1-932266-98-4 , Глава 7 – Цепочка распространения, страницы 144–145 ( просмотреть цитируемые страницы с помощью Google Книги )

- ^ Пол Крейг; Рон Хоник; Марк Бернетт (2005). «Глава 7. Цепочка сбыта» . Разоблачение пиратства в области программного обеспечения: как программное обеспечение крадут и продают через Интернет . Сингресс. стр. 145–148 . ISBN 978-1-932266-98-6 . ( Просмотр цитируемых страниц с помощью Google Книги )

- ^ Гольдман, Эрик (2004). «Варезная торговля и уголовное нарушение авторских прав» . Серия рабочих документов SSRN . дои : 10.2139/ssrn.487163 . ISSN 1556-5068 .

- ^ «Дорога к отказу от вареза: Закон о запрете электронных краж и уголовное нарушение авторских прав, 82 Or. L. Rev. 369 (2003)» . Эрик Голдман . Проверено 23 февраля 2019 г.

- ^ Николас Райан (17 апреля 1997 г.). «Правда – Николас Райан» . Yale Herald (Дэвид Кассель). Архивировано из оригинала 3 июля 2016 г. Проверено 14 мая 2017 г.

- ^ Дэвид Кассель (22 апреля 1997 г.). «Преступник AOL4FREE рассказывает свою историю» . Проводной . Проверено 14 мая 2017 г.

- ^ Разоблачение пиратства в области программного обеспечения: как программное обеспечение крадут и продают через Интернет - Пол Крейг, Рон Хоник, Марк Бернетт, опубликовано Syngress, 2005, ISBN 1-932266-98-4 , Глава 4 – Крекеры, страницы 88–90 ( просмотреть цитируемые страницы с помощью Google Книги )

- ^

Геринг, Верна В. (1 августа 2004 г.). «Глава 3: Предоставляют ли хакеры общественную услугу» . Интернет в общественной жизни . Роуман и Литтлфилд. п. 47. ИСБН 978-0-7425-4234-1 .

В идеале варез d00d пытается выпустить «варез нулевого дня», копии коммерческого программного обеспечения, скопированные, взломанные и переизданные в первый день, когда программное обеспечение становится доступным для розничной продажи.

- ^ Лейден, Джон (21 апреля 2005 г.). «Сайт Warez пронизан мобильным вредоносным ПО» . Регистр .

- ^ Александр Мощук; Таня Брагина; Стивен Д. Гриббл и Генри М. Леви (февраль 2006 г.), А. Мощук, Т. Брагин, С.Д. Гриббл и Х.М. Леви. Исследование шпионского ПО в сети с помощью сканера. (PDF) , В материалах 13-й конференции по безопасности сетей и распределенных систем (NDSS '06), заархивировано из оригинала (PDF) 8 марта 2014 г. , получено 2 июля 2013 г.

- ^ Икинчи, Али (май 2007 г.), Monkey-Spider: Обнаружение вредоносных веб-сайтов (PDF) , Университет Мангейма, Лаборатория надежных распределенных систем

- ^ Jump up to: а б Маркус Каммерштеттер; Кристиан Платцер; Гилберт Вондрачек (2012). «Суета, взломы и вредоносное ПО: взгляд на экосистему защиты от копирования» (PDF) . Материалы конференции ACM 2012 года по компьютерной и коммуникационной безопасности . ККС '12. Роли, Северная Каролина, США: ACM. стр. 809–820. дои : 10.1145/2382196.2382282 . ISBN 978-1-4503-1651-4 . S2CID 3423843 . Архивировано из оригинала (PDF) 14 августа 2015 г. Проверено 3 июля 2013 г.

- ^ Али Икинджи; Торстен Хольц; Феликс Фрейлинг (2008). «Monkey-Spider: обнаружение вредоносных веб-сайтов с помощью Honeyclients с низким уровнем взаимодействия» (PDF) . В трудах по безопасности, защищенности и надежности . Архивировано из оригинала (PDF) 2 января 2013 г. Проверено 3 июля 2013 г.

- ^ Энди (11 ноября 2013 г.). «Группа пиратских релизов шпионила за скачивателями уже 9 месяцев» . ТоррентФрик .

- ^ Гольдман, Эрик (2005). «Проблемы регулирования варезной торговли» . Компьютерный обзор социальных наук . 23 : 24–28. дои : 10.1177/0894439304271531 . S2CID 6231304 . ССНР 652702 .

- ^ «Превращение нулевого дня в день Д для угроз кибербезопасности» . itBusinessEdge . Архивировано из оригинала 24 января 2021 г. Проверено 8 октября 2016 г.

Дальнейшее чтение

[ редактировать ]- Чандра, Приянк (2016). «Порядок на сцене Вареза: объяснение подземного виртуального сообщества с помощью CPR Framework» . Материалы конференции CHI 2016 г. по человеческому фактору в вычислительных системах . Чи '16. Нью-Йорк, штат Нью-Йорк: Ассоциация вычислительной техники (ACM). стр. 372–383. дои : 10.1145/2858036.2858341 . ISBN 9781450333627 . S2CID 15919355 . Проверено 26 августа 2016 г.

- Ева, Мартин Пол (2021). Варез Инфраструктура и эстетика пиратства . Бруклин, Нью-Йорк. ISBN 978-1-68571-036-1 .

{{cite book}}: CS1 maint: отсутствует местоположение издателя ( ссылка ) - Гольдман, Эрик (2004). «Варезная торговля и уголовное нарушение авторских прав». Журнал Общества авторских прав США . 51 (2): 395–436, особенно. 427. ССНН 487163 . См. также: Эрик Голдман (07.01.2004), «Варезная торговля и уголовное нарушение авторских прав», рабочий документ, на [3] или [4] .

- Голдман, Эрик (2005), «Проблемы регулирования варез-торговли», Social Science Computer Review, Vol. 23, № 24, см. [5] .

- Рен, Альф (2004). «Политика контрабанды: экономика чести на варезной сцене». Журнал социально-экономики . 33 (3 июля): 359–374. дои : 10.1016/j.socec.2003.12.027 . S2CID 46154259 .

- Розокофф, Жаклин (2 февраля 2012 г.). «Правила, которым должны следовать все цифровые музыкальные сервисы» (пост в блоге) . TuneCore . Бруклин, Нью-Йорк: TuneCore , Inc. Проверено 26 августа 2016 г.

- Швабах, Аарон (2014). Интернет и право: технологии, общество и компромиссы . Академический сборник электронных книг EBSCO (2-е, исправленное изд.). Санта-Барбара, Калифорния: ABC-CLIO. стр. 247f и passim . ISBN 978-1610693509 . Проверено 26 августа 2016 г. Более раннее издание Швабах, А. (2006). Интернет и закон… . Проблемы современного мира ABC-CLIO. стр. 307–309 и passim . ISBN 978-1851097319 . , с тем же издателем и датой доступа.

- Витт, Стивен (2015). Как музыка стала бесплатной: конец индустрии, начало века и терпеливый ноль пиратства . Лондон: Пингвин. стр. 71f, 88f. 99, 105 и далее, 139 и далее, 161 и далее, 183, 217, 226, 268 и далее и пассим . ISBN 978-0698152526 . Проверено 26 августа 2016 г.

Внешние ссылки

[ редактировать ]- 2600: Путеводитель по пиратству - статья о варез-сцене (открытый текст ASCII и сканы изображений из 2600: The Hacker Quarterly )

- «Теневой Интернет» - статья о современных «топ-сайтах» варез на сайте Wired News .

- Даркнет и будущее распространения контента

- BSA – Глобальное исследование пиратства – 2005 г. ( PDF )

- BSA – Глобальное исследование пиратства – 2004 г. (PDF)

- Заказное неправомерное поведение – Структурирование незаконной деятельности, Альф Рен. Исследование нелегальной субкультуры, известной как «варез-сцена». (PDF)

- Текстовые файлы пиратства — историческая коллекция документов, опубликованная лицами, связанными с варезом.

- Варез-торговля и уголовное нарушение авторских прав — статья о варез-торговле и законодательстве, включая обзор судебных преследований в США в соответствии с Законом о запрете электронной кражи.