Компьютерная безопасность нарушена из-за аппаратного сбоя

Эта статья написана как личное размышление, личное эссе или аргументативное эссе , в котором излагаются личные чувства редактора Википедии или представлен оригинальный аргумент по определенной теме. ( Май 2011 г. ) |

Компьютерная безопасность, нарушенная из-за сбоя оборудования, — это отрасль компьютерной безопасности, применяемая к оборудованию.Цель компьютерной безопасности включает защиту информации и собственности от кражи, коррупции или стихийных бедствий , позволяя при этом информации и собственности оставаться доступными и продуктивными для предполагаемых пользователей. [1] Такую секретную информацию можно было получить разными способами. В этой статье основное внимание уделяется восстановлению данных из-за неправильного использования оборудования или его сбоя. Оборудование может быть использовано не по назначению или использовано для получения секретных данных. В этой статье собраны основные типы атак, которые могут привести к краже данных.

Компьютерная безопасность может включать в себя такие устройства, как клавиатуры, мониторы или принтеры (например, благодаря электромагнитному или акустическому излучению) или компоненты компьютера, такие как память, сетевая карта или процессор (благодаря анализу времени или температуры). например).

Устройства [ править ]

Монитор [ править ]

Монитор — это основное устройство, используемое для доступа к данным на компьютере. Было показано, что мониторы излучают или отражают данные в окружающей среде, потенциально предоставляя злоумышленникам доступ к информации, отображаемой на мониторе.

Электромагнитные излучения [ править ]

Видеодисплеи излучают:

- узкополосные гармоники цифровых тактовых сигналов;

- широкополосные гармоники различных «случайных» цифровых сигналов, таких как видеосигнал. [2]

известная как компрометирующие излучения или излучение TEMPEST Электромагнитная передача данных, (кодовое слово для программы правительства США, направленной на решение этой проблемы), вызывает серьезную озабоченность в чувствительных компьютерных приложениях. Подслушивающие могут восстановить содержимое видеоэкрана по радиочастотным излучениям. [3] Каждая (излучаемая) гармоника видеосигнала удивительно похожа на сигнал телевещания. Поэтому можно восстановить изображение, отображаемое на видеодисплее, по излучаемому излучению с помощью обычного телевизионного приемника. [2] Если не принять меры профилактики, подслушивание видеодисплея возможно на расстоянии до нескольких сотен метров с использованием только обычного черно-белого ТВ-приемника, направленной антенны и антенного усилителя. С некоторых типов видеодисплеев можно даже снять информацию на расстоянии более 1 километра. Если используется более сложное оборудование приема и декодирования, максимальное расстояние может быть значительно больше. [4]

Компромиссные размышления [ править ]

То, что отображается на мониторе, отражается на окружающей среде. Изменяющиеся во времени диффузные отражения света, излучаемого ЭЛТ-монитором, можно использовать для восстановления исходного изображения на мониторе. [5] Это метод подслушивания для слежки на расстоянии за данными, которые отображаются на произвольном экране компьютера, включая распространенные в настоящее время ЖК-мониторы.

Этот метод использует отражения оптических излучений экрана в различных объектах, которые обычно находятся рядом с экраном, и использует эти отражения для восстановления исходного содержимого экрана. К таким объектам относятся очки, чайники, ложки, пластиковые бутылки и даже глаз пользователя. Эту атаку можно успешно использовать для слежки даже за мелкими шрифтами с использованием недорогого готового оборудования (менее 1500 долларов) на расстоянии до 10 метров. Использование более дорогого оборудования позволило провести эту атаку с расстояния более 30 метров, продемонстрировав, что подобные атаки возможны с другой стороны улицы или из соседнего здания. [6]

Многие объекты, которые можно найти на обычном рабочем месте, могут быть использованы посторонним человеком для получения информации с дисплея компьютера. [7] Особенно хорошие результаты были получены при отражениях в очках пользователя или чайнике, расположенном на столе рядом с экраном. Отражения, исходящие от глаз пользователя, также дают хорошие результаты. Однако за глазами труднее следить на расстоянии, поскольку они являются быстродвижущимися объектами и требуют длительного времени экспозиции. Использование более дорогого оборудования с меньшим временем экспозиции помогает решить эту проблему. [8]

Отражения от изогнутых поверхностей на близких объектах действительно представляют существенную угрозу конфиденциальности данных, отображаемых на экране. Полностью лишить законной силы эту угрозу, не скрывая при этом экран от законного пользователя, кажется трудным, без использования занавесок на окнах или аналогичных форм сильного оптического экранирования. Однако большинство пользователей не знают об этом риске и, возможно, не захотят закрывать шторы в хороший день. [9] Отражение объекта (дисплея компьютера) в изогнутом зеркале создает виртуальное изображение, расположенное за отражающей поверхностью. Для плоского зеркала это виртуальное изображение имеет тот же размер и находится за зеркалом на том же расстоянии, что и исходный объект. Однако с изогнутыми зеркалами ситуация сложнее. [10]

Клавиатура [ править ]

Электромагнитные излучения [ править ]

Компьютерные клавиатуры часто используются для передачи конфиденциальных данных, таких как пароли. Поскольку клавиатуры содержат электронные компоненты, они излучают электромагнитные волны. Эти излучения могут раскрыть конфиденциальную информацию, например, нажатия клавиш. [11] Электромагнитные излучения оказались угрозой безопасности компьютерного оборудования. [9] На рисунке ниже показано, как считывается нажатие клавиши и какой материал необходим.

Суть подхода заключается в том, чтобы получить необработанный сигнал непосредственно с антенны и обработать весь захваченный электромагнитный спектр. Благодаря этому методу были обнаружены четыре различных вида компрометирующих электромагнитных излучений, генерируемых проводными и беспроводными клавиатурами. Эти выбросы приводят к полному или частичному восстановлению нажатия клавиш. Лучшая практическая атака полностью восстанавливала 95% нажатий клавиш клавиатуры PS/2 на расстоянии до 20 метров, даже через стены. [11] Поскольку каждая клавиатура имеет определенный отпечаток пальца, основанный на несоответствии тактовой частоты, она может определить клавиатуру-источник компрометирующего излучения, даже если одновременно используются несколько клавиатур одной и той же модели. [12]

Ниже описаны четыре различных способа компрометации электромагнитных излучений.

Техника перехода ниспадающему по фронту

Когда клавиша нажата, отпущена или удерживается нажатой, клавиатура отправляет на компьютер пакет информации, известный как скан-код. [13] Протокол, используемый для передачи этих кодов сканирования, представляет собой двунаправленную последовательную связь, основанную на четырех проводах: Vcc (5 В), земля, данные и часы. [13] Сигналы синхронизации и данных генерируются одинаково. Следовательно, обнаруженное компрометирующее излучение представляет собой комбинацию обоих сигналов. Однако края данных и линии синхронизации не накладываются друг на друга. Таким образом, их можно легко разделить для получения независимых сигналов. [14]

Техника обобщенного перехода

Атака Falling Edge Transition ограничивается частичным восстановлением нажатий клавиш. Это существенное ограничение. [15] GTT — это улучшенная атака с переходом по падающему фронту, которая восстанавливает почти все нажатия клавиш. Действительно, между двумя трассами имеется ровно один нарастающий фронт данных. Если злоумышленникам удастся обнаружить этот переход, они смогут полностью восстановить нажатия клавиш. [15]

Техника Модуляции [ править ]

Гармоники, создающие угрозу электромагнитному излучению, возникают в результате непреднамеренных излучений, таких как излучение часов, нелинейных элементов, перекрестных помех, загрязнения земли и т. д. Теоретическое определение причин этих компрометирующих излучений является очень сложной задачей. [16] Эти гармоники соответствуют несущей частотой примерно 4 МГц, которая, скорее всего, является внутренней тактовой частотой микроконтроллера внутри клавиатуры. Эти гармоники коррелируют как с тактовыми сигналами, так и с сигналами данных, которые описывают модулированные сигналы (по амплитуде и частоте), а также полное состояние как тактовых сигналов, так и сигналов данных. Это означает, что скан-код можно полностью восстановить по этим гармоникам. [16]

Техника матрицы сканирования

Производители клавиатур располагают клавиши в виде матрицы. Контроллер клавиатуры, часто 8-битный процессор, анализирует столбцы один за другим и восстанавливает состояние сразу 8 клавиш. Этот процесс сканирования матрицы можно описать как 192 клавиши (некоторые клавиши могут не использоваться, например, в современных клавиатурах используется 104/105 клавиш), расположенных в 24 столбцах и 8 строках. [17] Эти столбцы непрерывно пульсируют один за другим в течение не менее 3 мкс. Таким образом, эти выводы могут действовать как антенны и генерировать электромагнитные излучения. Если злоумышленнику удастся уловить эти излучения, он сможет легко восстановить столбец нажатой клавиши. Даже если этот сигнал не полностью описывает нажатую клавишу, он все равно дает частичную информацию о передаваемом скан-коде, т.е. номере столбца. [17]

Обратите внимание, что процедура сканирования матрицы выполняется непрерывно. Когда ни одна клавиша не нажата, у нас все еще есть сигнал, состоящий из нескольких эквидистантных пиков. Эти излучения могут быть использованы для дистанционного обнаружения присутствия компьютеров с питанием. Что касается беспроводных клавиатур, беспроводная передача пакетов данных может использоваться в качестве электромагнитного триггера для точного определения момента нажатия клавиши, а излучения сканирования матрицы используются для определения столбца, к которому она принадлежит. [17]

Резюме [ править ]

Некоторые методы могут быть нацелены только на некоторые клавиатуры. В этой таблице приведены методы, которые можно использовать для определения нажатия клавиш на разных типах клавиатуры.

| Название техники | Проводная клавиатура | Клавиатура ноутбука | Беспроводная клавиатура |

|---|---|---|---|

| Техника перехода по падающему фронту | Да | Да | |

| Обобщенная техника перехода | Да | Да | |

| Техника модуляции | Да | Да | |

| Техника сканирования матрицы | Да | Да | Да |

В своей статье под названием «Компрометация электромагнитных излучений проводных и беспроводных клавиатур» Мартин Вуанью и Сильвен Пасини протестировали 12 различных моделей клавиатур с разъемами PS/2, USB и беспроводной связью в различных условиях: полубезэховая камера, небольшой офис, соседний офис и квартира в многоквартирном доме. В таблице ниже представлены их результаты.

| Тип клавиатуры | Количество протестированных клавиатур | ТОЛСТЫЙ | ГТТ | МТ | МСТ |

|---|---|---|---|---|---|

| ПС/2 | 7 | 7/7 | 6/7 | 4/7 | 5/7 |

| USB | 2 | 0/2 | 0/2 | 0/2 | 2/2 |

| Ноутбук | 2 | 1/2 | 1/2 | 0/2 | 2/2 |

| Беспроводная связь | 1 | 0/1 | 0/1 | 0/1 | 1/1 |

Акустические излучения [ править ]

Атаки на излучения, вызванные человеческим типированием, в последние годы вызвали интерес. В частности, работы показали, что акустические излучения клавиатуры действительно пропускают информацию, которую можно использовать для восстановления набранного текста. [18]

Клавиатуры ПК и ноутбуков уязвимы для атак, основанных на различении звука, издаваемого разными клавишами. [19] Эта атака принимает на вход аудиосигнал, содержащий запись одного слова, набранного одним человеком на клавиатуре, и словарь слов. Предполагается, что набранное слово присутствует в словаре. Цель атаки — восстановить исходное слово из сигнала. [20] Эта атака использует в качестве входных данных 10-минутную аудиозапись того, как пользователь набирает текст на английском языке с помощью клавиатуры, а затем восстанавливает до 96% набранных символов. [21] Эта атака недорогая, поскольку другое необходимое оборудование — это параболический микрофон, и она неинвазивна, поскольку не требует физического вмешательства в систему. Атака использует нейронную сеть для распознавания нажимаемой клавиши. [19] Он сочетает в себе обработку сигналов, эффективные структуры данных и алгоритмы для успешного восстановления отдельных слов длиной 7–13 символов на основе записи щелчков, сделанных при их вводе на клавиатуре. [18] Звук щелчков может незначительно отличаться от клавиши к клавише, поскольку клавиши расположены в разных положениях на клавиатурной пластине, хотя щелчки разных клавиш звучат похоже на человеческое ухо. [19]

В среднем на 20 кликов приходилось всего 0,5 неверных распознаваний, что показывает подверженность клавиатуры подслушиванию с помощью этой атаки. [22] Атака очень эффективна: на стандартном ПК каждое слово занимает менее 20 секунд. Вероятность успеха в нахождении правильного слова для слов, состоящих из 10 и более символов, составляет 90% или выше, а вероятность успеха составляет 73% для всех проверенных слов. [18] На практике злоумышленник обычно может определить, является ли текст случайным. Злоумышленник также может выявить случаи, когда пользователь вводит имена пользователей и пароли. [23] Рассматривались короткие аудиосигналы, содержащие одно слово длиной семь и более символов. Это означает, что сигнал длится всего несколько секунд. Такие короткие слова часто выбирают в качестве пароля. [18] Доминирующими факторами, влияющими на успех атаки, являются длина слова и, что более важно, количество повторяющихся символов в слове. [18]

Это процедура, позволяющая эффективно распознавать слово из аудиозаписей звуков щелчков клавиатуры. [24] Совсем недавно было продемонстрировано извлечение информации из другого типа излучений: акустических излучений механических устройств, таких как матричные принтеры. [18]

Подслушивание видео с клавиатуры [ править ]

Хотя извлечение конфиденциальной информации путем наблюдения за тем, как кто-то печатает на клавиатуре, может показаться легкой задачей, оно становится чрезвычайно сложной задачей, если ее приходится автоматизировать. Однако автоматизированный инструмент необходим в случае длительных процедур наблюдения или длительной активности пользователя, поскольку человек способен восстановить лишь несколько символов в минуту. В статье «ClearShot: подслушивание ввода с клавиатуры из видео» представлен новый подход к автоматическому восстановлению текста, набираемого на клавиатуре, исключительно на основе видео, на котором пользователь печатает. [25]

Автоматическое распознавание нажимаемых пользователем клавиш — сложная задача, требующая сложного анализа движений. Эксперименты показывают, что человеку для восстановления нескольких предложений требуются долгие часы замедленного анализа видео. [26] Злоумышленник может установить устройство наблюдения в комнате жертвы, может получить контроль над существующей камерой, воспользовавшись уязвимостью в программном обеспечении управления камерой, или может просто направить мобильный телефон со встроенной камерой на клавиатуру ноутбука, когда жертва работа в общественном пространстве. [26]

Анализ Бальзаротти разделен на два основных этапа (рисунок ниже).На первом этапе видео, записанное камерой, анализируется с использованием методов компьютерного зрения. Для каждого кадра видео анализ компьютерного зрения вычисляет набор клавиш, которые, вероятно, были нажаты, набор клавиш, которые наверняка не были нажаты, а также положение символов пробела. Поскольку результаты этого этапа анализа зашумлены, второй этап требуется , называемый анализом текста. Цель этого этапа — устранить ошибки, используя как языковые, так и контекстно-зависимые методы. Результатом этого этапа является восстановленный текст, где каждое слово представлено списком возможных кандидатов, ранжированных по вероятности. [26]

Принтер [ править ]

Акустические излучения [ править ]

С помощью акустических излучений возможна атака, позволяющая восстановить то, что печатает матричный принтер, обрабатывающий английский текст. Он основан на записи звука, издаваемого принтером, если микрофон находится достаточно близко к нему. Эта атака восстанавливает до 72% напечатанных слов и до 95%, если знать текст с помощью микрофона, находящегося на расстоянии 10 см от принтера. [27]

После фазы предварительного обучения («a» на рисунке ниже) атака («b» на рисунке ниже) полностью автоматизирована и использует комбинацию машинного обучения, обработки звука и методов распознавания речи, включая функции спектра, скрытые Марковские модели и линейная классификация. [5] Основная причина, по которой реконструкция печатного текста работает, заключается в том, что издаваемый звук становится громче, если в определенный момент времени в бумагу попадает больше игл. [9] Существует корреляция между количеством игл и интенсивностью акустического излучения. [9]

Был проведен этап обучения, на котором слова из словаря распечатывались, а характерные звуковые характеристики этих слов извлекались и сохранялись в базе данных. Обученные характеристические признаки использовались для распознавания печатного английского текста. [9] Но эта задача нетривиальна. Основные проблемы включают в себя:

- Идентификация и извлечение звуковых характеристик, которые соответствующим образом улавливают акустическое излучение матричных принтеров;

- Компенсация размытых и перекрывающихся особенностей, вызванных значительным временем затухания излучений;

- Выявление и устранение неправильно распознанных слов для увеличения общего процента правильно распознанных слов (коэффициента распознавания). [9]

Компоненты компьютера [ править ]

Сетевая карта [ править ]

Временная атака [ править ]

Атаки по времени позволяют злоумышленнику извлечь секреты, хранящиеся в системе безопасности, путем наблюдения за временем, которое требуется системе для ответа на различные запросы. [28]

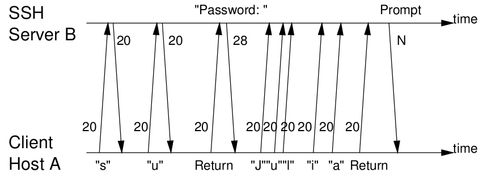

SSH предназначен для обеспечения безопасного канала между двумя хостами. Несмотря на используемые механизмы шифрования и аутентификации, у SSH есть недостатки. В интерактивном режиме каждое отдельное нажатие клавиши, которое набирает пользователь, отправляется на удаленный компьютер в отдельном IP-пакете сразу после нажатия клавиши, что приводит к утечке информации о времени между нажатиями клавиш при вводе пользователем текста. Ниже на рисунке представлена команда su, обработанная через SSH-соединение.

Достаточно очень простых статистических методов, чтобы раскрыть конфиденциальную информацию, такую как длина паролей пользователей или даже паролей root. Используя передовые статистические методы обработки информации о времени, полученной из сети, перехватчик может узнать важную информацию о том, что пользователи вводят в сеансах SSH. [29] Поскольку время, необходимое операционной системе для отправки пакета после нажатия клавиши, как правило, незначительно по сравнению с временем между нажатиями клавиш, это также позволяет злоумышленнику узнать точное время между нажатиями клавиш при вводе пользователем текста по времени прибытия пакетов. [30]

Память [ править ]

Физическая химия [ править ]

Проблемы с остаточной намагниченностью затрагивают не только очевидные области, такие как ОЗУ и ячейки энергонезависимой памяти, но также могут возникать и в других областях устройства из-за эффектов горячих носителей (которые изменяют характеристики полупроводников в устройстве) и различных других эффектов, которые рассматривается наряду с более очевидными проблемами остаточной намагниченности ячеек памяти. [31] Можно анализировать и восстанавливать данные из этих ячеек и полупроводниковых устройств в целом еще долго после того, как они (теоретически) должны были исчезнуть. [32]

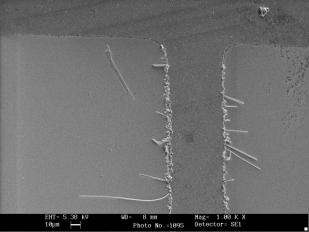

Электромиграция, то есть физическое перемещение атома в новые места (физическое изменение самого устройства), является еще одним типом атаки. [31] Он включает перемещение атомов металла из-за высокой плотности тока - явление, при котором атомы уносятся «электронным ветром» в направлении, противоположном обычному току, образуя пустоты на отрицательном электроде, а также холмики и усы на положительном электроде. . Образование пустот приводит к локальному увеличению плотности тока и джоулевому нагреву (взаимодействию электронов и ионов металлов с образованием тепловой энергии), вызывая дальнейшие эффекты электромиграции. Когда внешнее напряжение снимается, нарушенная система имеет тенденцию вернуться к исходному равновесному состоянию, что приводит к обратному потоку, который залечивает часть повреждений, вызванных электромиграцией. Однако в долгосрочной перспективе это может привести к выходу устройства из строя, но в менее экстремальных случаях это просто приводит к заметным изменениям рабочих характеристик устройства.

Например, раскопки пустот приводят к увеличению сопротивления проводки, а рост усов приводит к образованию контактов и утечке тока. [33] Пример проводника, у которого наблюдается рост усов из-за электромиграции, показан на рисунке ниже:

Один из примеров образования пустот (в данном случае достаточно серьезных, чтобы привести к полному выходу из строя) показан на этом рисунке:

Температура [ править ]

Вопреки распространенному мнению, модули DRAM, используемые в большинстве современных компьютеров, сохраняют свое содержимое в течение нескольких секунд после отключения питания, даже при комнатной температуре и даже если они удалены из материнской платы. [34]

Многие продукты выполняют криптографические и другие вычисления, связанные с безопасностью, с использованием секретных ключей или других переменных, которые оператор оборудования не должен иметь возможность считывать или изменять. Обычное решение — хранить секретные данные в энергозависимой памяти внутри корпуса, чувствительного к несанкционированному вмешательству. Процессоры безопасности обычно хранят секретный ключ в статической оперативной памяти, из которой отключается питание в случае несанкционированного доступа к устройству. При температуре ниже -20 °C содержимое SRAM может «заморозиться». Интересно знать период времени, в течение которого устройство статического ОЗУ будет сохранять данные после отключения питания. Низкие температуры могут увеличить время хранения данных SRAM до многих секунд или даже минут. [35]

Эксплойты чтения/записи благодаря FireWire [ править ]

технику Максимилиан Дорнсейф представил на этих слайдах , которая позволила ему взять под контроль компьютер Apple благодаря iPod. Атакам требовался первый общий этап, на котором программное обеспечение iPod было модифицировано так, чтобы оно действовало как ведущее устройство на шине FireWire. Затем iPod имел полный доступ для чтения и записи на компьютере Apple, когда iPod был подключен к порту FireWire. [36] FireWire используется: аудиоустройствами, принтерами, сканерами, камерами, GPS и т. д. Как правило, устройство, подключенное через FireWire, имеет полный доступ (чтение/запись). Действительно, стандарт OHCI (стандарт FireWire) гласит:

Физические запросы, включая запросы на физическое чтение, физическую запись и блокировку некоторых регистров CSR (раздел 5.5), обрабатываются непосредственно хост-контроллером без помощи системного программного обеспечения.

— Стандарт OHCI

Таким образом, любое устройство, подключенное по FireWire, может читать и записывать данные в память компьютера. Например, устройство может:

- Захватите содержимое экрана;

- Просто найдите в памяти такие строки, как логин, пароли;

- Сканируйте возможный ключевой материал;

- Поиск криптографических ключей, хранящихся в оперативной памяти;

- Анализируйте всю физическую память, чтобы понять структуру логической памяти.

или

- Испортить память;

- Изменение содержимого экрана;

- Изменить UID/GID определенного процесса;

- Внедрить код в процесс;

- Внедрить дополнительный процесс.

Процессор [ править ]

Атака на кэш [ править ]

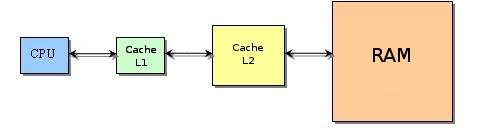

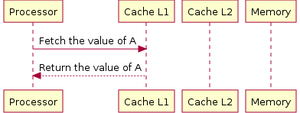

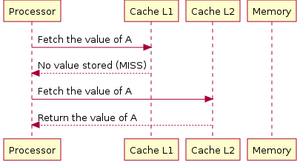

Чтобы увеличить вычислительную мощность, процессоры обычно оснащаются кэш-памятью , которая уменьшает задержку доступа к памяти. Ниже на рисунке показана иерархия между процессором и памятью. Сначала процессор ищет данные в кэше L1, затем L2, затем в памяти.

Когда данные находятся не там, где ищет процессор, это называется промахом кэша. Ниже на рисунках показано, как процессор извлекает данные при наличии двух уровней кэша.

|  |  |

К сожалению, кэши содержат лишь небольшую часть данных приложения и могут привести к дополнительной задержке транзакции памяти в случае промаха. Это также связано с дополнительным потреблением энергии, которое связано с активацией устройств памяти, расположенных ниже в иерархии памяти. Штраф за промах уже использовался для атаки на алгоритмы симметричного шифрования, такие как DES. [37] Основная идея, предложенная в этой статье, заключается в принудительном промахе кэша, пока процессор выполняет алгоритм шифрования AES для известного открытого текста. [38] Атаки позволяют непривилегированному процессу атаковать другой процесс, работающий параллельно на том же процессоре, несмотря на такие методы разделения, как защита памяти, песочница и виртуализация. [39]

Временная атака [ править ]

Тщательно измеряя количество времени, необходимое для выполнения операций с закрытым ключом, злоумышленники могут найти фиксированные показатели Диффи-Хеллмана , факторизовать ключи RSA и взломать другие криптосистемы. Атака на уязвимую систему не требует больших вычислительных затрат и часто требует только известного зашифрованного текста. [40] Атаку можно рассматривать как проблему обнаружения сигнала. Сигнал состоит из изменений синхронизации из-за целевого бита экспоненты, а также шума, возникающего в результате неточностей измерений и изменений синхронизации из-за неизвестных битов экспоненты. Свойства сигнала и шума определяют количество измерений времени, необходимых для атаки. Атаки по времени потенциально могут быть использованы против других криптосистем, включая симметричные функции. [41]

Повышение привилегий [ править ]

Простой и универсальный бэкдор процессора может использоваться злоумышленниками как средство повышения привилегий, чтобы получить привилегии, эквивалентные привилегиям любой конкретной работающей операционной системы. [42] Кроме того, непривилегированный процесс одного из непривилегированных приглашенных доменов, работающий поверх монитора виртуальной машины, может получить привилегии, эквивалентные привилегиям монитора виртуальной машины. [42]

Лоик Дюфло изучал процессоры Intel в статье « Ошибки ЦП, бэкдоры ЦП и последствия для безопасности »; он объясняет, что процессор определяет четыре различных кольца привилегий, пронумерованных от 0 (самый привилегированный) до 3 (наименее привилегированный). Код ядра обычно выполняется в кольце 0, тогда как код пользовательского пространства обычно выполняется в кольце 3. Использование некоторых критически важных для безопасности инструкций языка ассемблера ограничено кодом кольца 0. Чтобы повысить привилегии через бэкдор, злоумышленник должен: [43]

- активировать бэкдор, приведя ЦП в нужное состояние;

- внедрить код и запустить его в кольце 0;

- вернитесь на кольцо 3, чтобы вернуть систему в стабильное состояние. Действительно, когда код выполняется в кольце 0, системные вызовы не работают: выход из системы в кольце 0 и запуск случайного системного вызова (обычно exit()) может привести к сбою системы.

Бэкдоры, которые представляет Лоик Дюфло, просты, поскольку они изменяют только поведение трех инструкций языка ассемблера и имеют очень простые и конкретные условия активации, поэтому их случайная активация очень маловероятна. Недавние изобретения начали нацелены на эти типы атак эскалации на базе процессоров.

Ссылки [ править ]

- ^ Компьютерная безопасность

- ^ Jump up to: Перейти обратно: а б Эк, 1985, стр.2.

- ^ Кун, 1998, стр.1.

- ^ Эк, 1985, стр.3.

- ^ Jump up to: Перейти обратно: а б Бэкес, 2010, стр. 4.

- ^ Бэкес, 2008, стр.1.

- ^ Бэкес, 2008, стр.4.

- ^ Бэкес, 2008, стр.11.

- ^ Jump up to: Перейти обратно: а б с д и ж Бэкес, 2008, стр.2.

- ^ Бэкес, 2008, стр.3.

- ^ Jump up to: Перейти обратно: а б Вуанью, 2009, стр.1.

- ^ Вуанью, 2009, стр.2.

- ^ Jump up to: Перейти обратно: а б Вуанью, 2009, стр.5.

- ^ Вуанью, 2009, стр.6.

- ^ Jump up to: Перейти обратно: а б Вуанью, 2009, стр.7.

- ^ Jump up to: Перейти обратно: а б Вуанью, 2009, стр.8.

- ^ Jump up to: Перейти обратно: а б с Вуанью, 2009, стр.9.

- ^ Jump up to: Перейти обратно: а б с д и ж Бергер, 2006, стр.1.

- ^ Jump up to: Перейти обратно: а б с Асонов, 2004, стр.1.

- ^ Бергер, 2006, стр.2.

- ^ Чжуан, 2005, стр.1.

- ^ Асонов, 2004, стр.4.

- ^ Чжуан, 2005, стр.4.

- ^ Бергер, 2006, стр.8.

- ^ Бальзаротти, 2008, стр.1.

- ^ Jump up to: Перейти обратно: а б с Бальзаротти, 2008, стр.2.

- ^ Бэкес, 2010, стр.1.

- ^ Брамли, 2003, стр.1.

- ^ Песня, 2001, стр.1.

- ^ Песня, 2001, стр.2.

- ^ Jump up to: Перейти обратно: а б Гутманн, 2001, с. 1

- ^ Гутманн, 2001, с. 4

- ^ Гутманн, 2001, стр.5.

- ^ Хальдерман, 2008, стр. 1.

- ^ Скоробогатов, 2002, стр.3.

- ^ Дорнсейф, 2004 г.

- ^ Бертони, 2005, стр.1.

- ^ Бертони, 2005, стр.3.

- ^ Шамир, 2005, стр.1.

- ^ Кохер, 1996, стр.1.

- ^ Кохер, 1996, стр.9.

- ^ Jump up to: Перейти обратно: а б Дюфло, 2008, стр.1.

- ^ Дюфло, 2008, стр.5.

Библиография [ править ]

Акустика [ править ]

- Асонов Д.; Агравал, Р. (2004). «Акустические излучения клавиатуры». Симпозиум IEEE по безопасности и конфиденциальности, 2004 г. Материалы. 2004 . стр. 3–11. CiteSeerX 10.1.1.89.8231 . дои : 10.1109/SECPRI.2004.1301311 . ISBN 978-0-7695-2136-7 . ISSN 1081-6011 . S2CID 216795 .

- Чжуан, Ли; Чжоу, Фэн; Тайгар, доктор юридических наук (2005). «Возвращение к акустическим излучениям клавиатуры». Транзакции ACM по информационной и системной безопасности (TISSEC) . Материалы 12-й конференции ACM по компьютерной и коммуникационной безопасности. Транзакции ACM в информационных системах . Том. 13, нет. 1. Александрия, Вирджиния, США: ACM Нью-Йорк, Нью-Йорк, США. стр. 373–382. CiteSeerX 10.1.1.117.5791 . дои : 10.1145/1609956.1609959 . ISBN 978-1-59593-226-6 . ISSN 1094-9224 .

- Бергер, Игаэль; Шерсть, Авишай; Йередор, Арье (2006). «Словарные атаки с использованием акустических излучений клавиатуры». Материалы 13-й конференции ACM «Компьютерная и коммуникационная безопасность – CCS '06» . Александрия, Вирджиния, США: ACM Нью-Йорк, Нью-Йорк, США. стр. 245–254. CiteSeerX 10.1.1.99.8028 . дои : 10.1145/1180405.1180436 . ISBN 978-1-59593-518-2 . S2CID 2596394 .

- Бэкес, Майкл; Дюрмут, Маркус; Герлинг, Себастьян; Пинкаль, Манфред; Спорледер, Кэролайн (2010), «Акустические атаки на принтеры по побочным каналам» (PDF) , Материалы 19-го симпозиума по безопасности USENIX , Вашингтон, округ Колумбия, ISBN 978-1-931971-77-5

Атака на кэш [ править ]

- Освик, Даг Арне; Шамир, Ади; Тромер, Эран (2006). «Атаки на кэш и меры противодействия: случай AES». Темы криптологии – CT-RSA 2006 . Конспекты лекций по информатике. Том. 3860. Сан-Хосе, Калифорния, США: Springer-Verlag Berlin, Гейдельберг. стр. 1–20. CiteSeerX 10.1.1.60.1857 . дои : 10.1007/11605805_1 . ISBN 978-3-540-31033-4 . ISSN 0302-9743 .

{{cite book}}:|periodical=игнорируется ( помогите ) - Пейдж, Дэниел (2005), «Архитектура разделенного кэша как механизм защиты побочного канала» (PDF) , Архив криптологии ePrint

- Бертони, Гвидо; Заккария, Витторио; Бревельери, Лука; Монкьеро, Маттео; Палермо, Джанлука (2005). «Мощная атака AES, основанная на промахе кэша и мерах противодействия» (PDF) . Международная конференция по информационным технологиям: кодирование и вычисления (ITCC'05) – Том II . Том. 1. Вашингтон, округ Колумбия, США: Компьютерное общество IEEE, Лос-Аламитос, Калифорния, США. стр. 586–591. CiteSeerX 10.1.1.452.3319 . дои : 10.1109/ITCC.2005.62 . ISBN 978-0-7695-2315-6 . S2CID 9364961 .

Химический [ править ]

- Гутманн, Питер (2001), «Остаточная намагниченность данных в полупроводниковых устройствах» (PDF) , Материалы 10-й конференции по симпозиуму по безопасности USENIX SSYM'01 , том. 10, Ассоциация USENIX Беркли, Калифорния, США, с. 4, заархивировано из оригинала (PDF) 21 февраля 2007 г. , получено 13 декабря 2010 г.

Электромагнитный [ править ]

- Кун, Маркус Г.; Андерсон, Росс Дж. (1998). «Мягкая буря: скрытая передача данных с использованием электромагнитных излучений». Сокрытие информации . Конспекты лекций по информатике. Том. 1525. стр. 124–142. CiteSeerX 10.1.1.64.6982 . дои : 10.1007/3-540-49380-8_10 . ISBN 978-3-540-65386-8 .

- Ван Эк, Вим; Лаборато, Неер (1985), "Электромагнитное излучение от видеодисплеев: риск подслушивания?" , Компьютеры и безопасность , вып. 4, нет. 4, стр. 269–286, CiteSeerX 10.1.1.35.1695 , doi : 10.1016/0167-4048(85)90046-X

- Кун, Маркус Г. (2002). «Опасность оптического подслушивания ЭЛТ-дисплеев во временной области» . Материалы симпозиума IEEE 2002 г. по безопасности и конфиденциальности . стр. 3–. CiteSeerX 10.1.1.7.5870 . дои : 10.1109/SECPRI.2002.1004358 . ISBN 978-0-7695-1543-4 . S2CID 2385507 .

- Вуанью, Мартин; Пасини, Сильвен (2009), «Компрометация электромагнитных излучений проводных и беспроводных клавиатур» (PDF) , В материалах 18-й конференции по симпозиуму по безопасности USENIX (SSYM'09) , стр. 1–16.

- Бэкес, Майкл; Дюрмут, Маркус; Унру, Доминик (2002). «Опасность оптического прослушивания ЭЛТ-дисплеев во временной области» (PDF) . Материалы симпозиума IEEE 2002 г. по безопасности и конфиденциальности . Окленд, Калифорния, США. стр. 158–169. CiteSeerX 10.1.1.7.5870 . дои : 10.1109/SECPRI.2002.1004358 . ISBN 978-0-7695-3168-7 . S2CID 2385507 .

{{cite book}}: CS1 maint: отсутствует местоположение издателя ( ссылка )

FireWire [ править ]

- Дорнсейф, Максимилиан (2004), «Владелец iPod» (PDF) , PacSec

- Дорнсейф, Максимилиан (2005), «Вся ваша память FireWire принадлежит нам» (PDF) , CanSecWest , заархивировано из оригинала (PDF) 29 декабря 2009 г. , получено 17 декабря 2010 г.

Ошибка процессора и бэкдоры [ править ]

- Дюфло, Лоик (2008). «Ошибки ЦП, бэкдоры ЦП и последствия для безопасности». Компьютерная безопасность – ESORICS 2008 . Конспекты лекций по информатике. Том. 5283. стр. 580–599. дои : 10.1007/978-3-540-88313-5_37 . ISBN 978-3-540-88312-8 .

{{cite book}}:|periodical=игнорируется ( помогите ) - Дюфло, Лоик (2008), «Использование режима управления системой ЦП для обхода функций безопасности операционной системы» (PDF) , Proceedings of CanSecWest , стр. 580–599, заархивировано из оригинала (PDF) 26 мая 2006 г.

- Ваксман, Адам (2010), «Микропроцессоры с защитой от несанкционированного доступа» (PDF) , Труды симпозиума IEEE по безопасности и конфиденциальности , Окленд, Калифорния, заархивировано из оригинала (PDF) 21 сентября 2013 г.

Температура [ править ]

- Скоробогатов, Сергей (2002), «Остаточная намагниченность данных при низкой температуре в статической оперативной памяти» (PDF) , Технический отчет - Кембриджский университет. Компьютерная лаборатория , Кембридж, Великобритания: Компьютерная лаборатория Кембриджского университета, ISSN 1476-2986.

- Халдерман, Дж. Алекс; Шон, Сет Д.; Хенингер, Надя ; Кларксон, Уильям; Пол, Уильям; Каландрино, Джозеф А.; Фельдман, Ариэль Дж.; Аппельбаум, Джейкоб; Фельтен, Эдвард В. (2009). «Чтобы мы не помнили: атаки с холодной загрузкой на ключи шифрования». Чтобы не помнить: атаки с холодной загрузкой на ключи шифрования (PDF) . Том. 52. ACM Нью-Йорк, Нью-Йорк, США. стр. 45–60. дои : 10.1145/1506409.1506429 . ISBN 978-1-931971-60-7 . ISSN 0001-0782 . S2CID 7770695 . Архивировано из оригинала (PDF) 4 сентября 2011 г.

{{cite book}}:|periodical=игнорируется ( помогите )

Временные атаки [ править ]

- Сун, Дон Сяодун; Вагнер, Дэвид; Тянь, Сюйцин (2001), «Анализ времени нажатия клавиш и атак по времени на SSH» (PDF) , Материалы 10-й конференции по симпозиуму по безопасности USENIX , том. 10, Вашингтон, округ Колумбия, США: Ассоциация USENIX Беркли, Калифорния, США, стр. 337–352.

- Кохер, Пол К. (1996). «Временные атаки на реализации Диффи-Хеллмана, RSA, DSS и других систем». Достижения в криптологии – КРИПТО '96 . Конспекты лекций по информатике. Том. 1109. Санта-Барбара, Калифорния, США: Спрингер-Верлаг, Лондон, Великобритания. стр. 104–113. CiteSeerX 10.1.1.40.5024 . дои : 10.1007/3-540-68697-5_9 . ISBN 978-3-540-61512-5 . S2CID 15475583 .

{{cite book}}:|periodical=игнорируется ( помогите ) - Брамли, Дэвид; Бонех, Дэн (2003), «Удаленные атаки по времени практичны» (PDF) , Материалы 12-й конференции по симпозиуму по безопасности USENIX SSYM'03 , том. 12, нет. 5, Вашингтон, округ Колумбия, США: Ассоциация USENIX, Беркли, Калифорния, США, стр. 5. 701, CiteSeerX 10.1.1.12.2615 , номер документа : 10.1016/j.comnet.2005.01.010

Другое [ править ]

- Бальзаротти, Д.; Кова, М.; Винья, Г. (2008). «Четкий снимок : подслушивание ввода с клавиатуры из видео». Симпозиум IEEE по безопасности и конфиденциальности 2008 г. (2008 г.) . Окленд, Калифорния. стр. 170–183. CiteSeerX 10.1.1.219.239 . дои : 10.1109/SP.2008.28 . ISBN 978-0-7695-3168-7 . ISSN 1081-6011 . S2CID 1498613 .

{{cite book}}: CS1 maint: отсутствует местоположение издателя ( ссылка ) - Дюфло, Лоик (2007), Вклад в безопасность операционных систем и микропроцессоров (PDF) (на французском языке)