машина Энигма

| Шифровальная машина Энигма |

|---|

| машина Энигма |

| Разгадывая загадку |

| Связанный |

Машина «Энигма» — это шифровальное устройство, разработанное и использовавшееся в начале-середине 20 века для защиты коммерческих , дипломатических и военных коммуникаций. Он широко использовался нацистской Германией во время Второй мировой войны во всех отраслях немецкой армии . Машина «Энигма» считалась настолько надежной, что ее использовали для шифрования самых сверхсекретных сообщений. [1]

«Энигма» имеет электромеханический роторный механизм , который шифрует 26 букв алфавита. При обычном использовании один человек вводит текст на клавиатуре Enigma, а другой записывает, какой из 26 индикаторов над клавиатурой загорается при каждом нажатии клавиши. Если вводится простой текст, подсвеченные буквы являются зашифрованным текстом . Ввод зашифрованного текста преобразует его обратно в читаемый открытый текст. Роторный механизм меняет электрические соединения между клавишами и лампочками при каждом нажатии клавиши.

Безопасность системы зависит от настроек машины, которые обычно менялись ежедневно, на основе заранее раздаваемых списков секретных ключей, а также от других настроек, которые менялись для каждого сообщения. Принимающая станция должна будет знать и использовать точные настройки, используемые передающей станцией для расшифровки сообщения.

Хотя нацистская Германия за прошедшие годы внесла в «Энигму» ряд усовершенствований, которые затруднили усилия по расшифровке, они не помешали Польше взломать машину уже в декабре 1932 года и прочитать сообщения до и во время войны. Рассказ Польши о своих достижениях позволил союзникам использовать зашифрованные с помощью «Энигмы» сообщения в качестве основного источника разведывательной информации. [2] Многие комментаторы говорят, что поток Ультра разведывательной информации , полученной в результате расшифровки «Энигмы», Лоренца и других шифров, существенно сократил войну и, возможно, даже изменил ее исход. [3]

История

[ редактировать ]Машина «Энигма» была изобретена немецким инженером Артуром Шербиусом в конце Первой мировой войны . [4] Немецкая фирма Scherbius & Ritter, соучредителем которой был Шербиус, запатентовала идею шифровальной машины в 1918 году и начала продавать готовый продукт под торговой маркой Enigma в 1923 году, первоначально ориентированной на коммерческие рынки. [5] Ранние модели использовались в коммерческих целях с начала 1920-х годов и были приняты на вооружение военными и правительственными службами нескольких стран, в первую очередь нацистской Германии , до и во время Второй мировой войны . [6]

Было выпущено несколько моделей Enigma. [7] но немецкие военные модели, имевшие коммутационную панель , были наиболее сложными. Также использовались японские и итальянские модели. [8] После принятия (в несколько измененной форме) на вооружение ВМС Германии в 1926 году, а вскоре после этого и на вооружение немецкой армии и авиации, название «Энигма» стало широко известно в военных кругах. Довоенное немецкое военное планирование делало упор на быстрые, мобильные силы и тактику, позже известную как блицкриг , которые зависят от радиосвязи для управления и координации. Поскольку злоумышленники, скорее всего, перехватывали радиосигналы, сообщения необходимо было защищать с помощью надежного шифрования. Компактная и легко переносимая машина Enigma удовлетворила эту потребность.

Разгадывая загадку

[ редактировать ]

Французский шпион Ганс-Тило Шмидт получил доступ к немецким шифровальным материалам, включая ежедневные ключи, использовавшиеся в сентябре и октябре 1932 года. Эти ключи включали настройки коммутационной панели. Французы передали материал полякам . Примерно в декабре 1932 года Мариан Реевский , польский математик и криптолог из Польского бюро шифров , использовал теорию перестановок. [9] и недостатки в немецких процедурах шифрования военных сообщений, позволяющие взломать ключи сообщений коммутационной панели машины «Энигма». [10] Реевский использовал предоставленные французами материалы и поток сообщений, имевший место в сентябре и октябре, чтобы найти неизвестную проводку ротора. В результате польские математики смогли построить свои собственные машины «Энигма», получившие название « двойники Энигмы ». Реевскому помогали коллеги-математики-криптологи Ежи Ружицкий и Хенрик Зигальский , оба из которых были наняты вместе с Реевским из Познанского университета эта территория принадлежала Германии , который был выбран из-за знания его студентами немецкого языка, поскольку до Всемирной войны . Первая война. Польское бюро шифров разработало методы, позволяющие победить коммутационную панель и найти все компоненты ежедневного ключа, что позволило Бюро шифров читать немецкие сообщения «Энигмы», начиная с января 1933 года. [11]

Со временем немецкие криптографические процедуры улучшились, и Бюро шифров разработало методы и разработало механические устройства для продолжения чтения трафика Enigma. В рамках этих усилий поляки использовали особенности роторов, составили каталоги, построили циклометр (изобретенный Реевским), чтобы помочь составить каталог со 100 000 записей, изобрели и произвели листы Зыгальского , а также построили электромеханическую криптологическую бомбу (изобретенную Реевским). ) для поиска настроек ротора. В 1938 году у поляков было шесть бомб (множественное число от «бомба» ), но когда в том же году немцы добавили еще два ротора, в десять раз больше бомб . для чтения трафика понадобилось бы [12]

26 и 27 июля 1939 г. [13] в Пюрах , к югу от Варшавы , поляки познакомили представителей французской и британской военной разведки с польскими методами и оборудованием для дешифрования «Энигмы» , включая листы Зыгальского и шифровальную бомбу, и пообещали каждой делегации реконструированную польскими силами «Энигму» (устройства вскоре были доставлены ). [14]

В сентябре 1939 года 4-я британская военная миссия, в которую входили Колин Габбинс и Вера Аткинс шифровальщиков Мариана Реевского , Ежи Ружицкого и Хенрика Зигальского , отправилась в Польшу, намереваясь эвакуировать из страны . Однако криптологи были эвакуированы собственным начальством в Румынию, которая в то время была союзной Польшей страной. По дороге из соображений безопасности сотрудники Польского бюро шифров намеренно уничтожили свои записи и оборудование. Из Румынии они отправились во Францию, где возобновили свою криптологическую работу, сотрудничая по телетайпу с британцами , которые начали работу по расшифровке немецких сообщений «Энигмы», используя польское оборудование и методы. [15]

Гордон Уэлчман , ставший главой Хижины 6 в Блетчли-парке, писал: «Хижина 6 Ультра никогда бы не сдвинулась с мертвой точки, если бы мы в самый последний момент не узнали от поляков подробности обеих немецких военных версий коммерческой машины «Энигма» и используемых ею рабочих процедур». Передача теории и технологий из Польши в Пири сформировала решающую основу для последующих усилий по расшифровке британской загадки времен Второй мировой войны в Блетчли-Парке , где работал Уэлчман. [16]

Во время войны британские криптологи расшифровали огромное количество сообщений, зашифрованных с помощью «Энигмы». Информация, полученная из этого источника, получившего кодовое название « Ультра британское », оказала существенную помощь военным усилиям союзников . [а]

Хотя у Enigma были некоторые криптографические слабости, на практике именно немецкие процедурные недостатки, ошибки оператора, неспособность систематически вносить изменения в процедуры шифрования, а также захват союзниками ключевых таблиц и оборудования во время войны позволили криптологам союзников добиться успеха. [17] [18]

Абвер . использовал разные версии машин «Энигма» В ноябре 1942 года во время операции «Факел» была захвачена машина, у которой не было коммутационной панели, а три ротора были заменены так, чтобы они вращались 11, 15 и 19 раз, а не один раз на каждые 26 букв, плюс пластина слева действовала как четвертый ротор. . [19] С октября 1944 года немецкая оборона использовала Schlüsselapparat 41 . [20]

Кодекс Абвера был взломан 8 декабря 1941 года Дилли Ноксом . Агенты отправляли сообщения в Абвер в виде простого кода, который затем пересылался с помощью машины «Энигма». Простые коды были взломаны и помогли взломать ежедневный шифр «Энигмы». Взлом кода позволил системе двойного креста работать. [19]

Дизайн

[ редактировать ]

Как и другие роторные машины, машина «Энигма» представляет собой комбинацию механической и электрической подсистем. Механическая подсистема состоит из клавиатуры ; набор вращающихся дисков, называемых роторами, расположенных рядом вдоль шпинделя ; один из различных шаговых компонентов для вращения хотя бы одного ротора при каждом нажатии клавиши, а также ряд лампочек, по одной на каждую букву. Эти конструктивные особенности являются причиной того, что машина «Энигма» первоначально называлась роторной шифровальной машиной во время ее интеллектуального создания в 1915 году. [21]

Электрический путь

[ редактировать ]

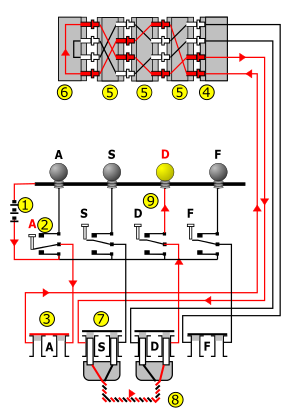

Электрический путь — это путь прохождения тока. Управляя этим явлением, машина «Энигма» смогла шифровать сообщения. [21] Механические части действуют, образуя изменяющуюся электрическую цепь . При нажатии клавиши на шпинделе вращаются один или несколько роторов. По бокам роторов расположен ряд электрических контактов, которые после вращения совпадают с контактами на других роторах или с фиксированной проводкой на обоих концах шпинделя. Когда роторы правильно выровнены, каждая клавиша на клавиатуре подключена к уникальному электрическому пути через ряд контактов и внутреннюю проводку. Ток, обычно от батареи, течет через нажатую клавишу во вновь сконфигурированный набор цепей и обратно, в конечном итоге зажигая одну индикаторную лампу , которая показывает выходную букву. Например, при шифровании сообщения, запускающего ANX... , оператор сначала нажимает клавишу A , и Z может загореться лампочка , поэтому Z будет первой буквой зашифрованного текста . Затем оператор таким же образом нажимает N , затем X и так далее.

Ток течет от батареи (1) через нажатый двунаправленный переключатель клавиатуры (2) к коммутационной панели (3). Далее он проходит через (неиспользуемую в данном случае, поэтому показанную закрытой) вилку «А» (3), через входное колесо (4), через проводку трех (Вермахт Энигма) или четырех ( Кригсмарине М4 и Абвера варианты ) установлены роторы (5) и поступает в отражатель (6). Отражатель возвращает ток по совершенно другому пути обратно через роторы (5) и входное колесо (4), проходя через разъем «S» (7), соединенный кабелем (8) с разъемом «D», и еще один двунаправленный переключатель (9) для включения соответствующей лампы. [22]

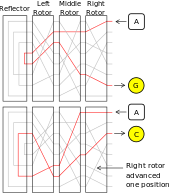

Повторяющиеся изменения электрического пути через скремблер Enigma реализуют шифр многоалфавитной замены , который обеспечивает безопасность Enigma. На диаграмме справа показано, как изменяется электрический путь при каждом нажатии клавиши, что вызывает вращение как минимум правого ротора. Ток проходит в набор роторов, в отражатель и обратно, а затем снова выходит через роторы. Серые линии — это другие возможные пути внутри каждого ротора; они жестко подключены с одной стороны каждого ротора к другой. Буква A разному при последовательных нажатиях клавиш: сначала на G , а затем на C. шифруется по - Это связано с тем, что правый ротор делает шаг (поворачивается на одну позицию) при каждом нажатии клавиши, отправляя сигнал по совершенно другому маршруту. В конце концов, другие роторы вступают в действие при нажатии клавиши.

Роторы

[ редактировать ]

Роторы (альтернативно колеса или барабаны , Walzen по-немецки) составляют сердце машины Enigma. Каждый ротор представляет собой диск диаметром примерно 10 см (3,9 дюйма), изготовленный из эбонита или бакелита, с 26 латунными подпружиненными электрическими контактными штырями, расположенными по кругу на одной стороне, а на другой стороне расположены 26 соответствующих электрических контактов в форме из круглых пластин. Штыри и контакты представляют собой алфавит — обычно это 26 букв от A до Z, как и предполагается в остальной части этого описания. Когда роторы установлены рядом на шпинделе, штыри одного ротора упираются в пластинчатые контакты соседнего ротора, образуя электрическое соединение. Внутри корпуса ротора 26 проводов соединяют каждый контакт на одной стороне с контактом на другой по сложной схеме. Большинство роторов обозначены римскими цифрами, и каждая выпущенная копия ротора I, например, имеет такую же проводку, как и все остальные. То же самое справедливо и для специальных тонких бета- и гамма-роторов, используемых в М4 Морской вариант .

Сам по себе ротор выполняет только очень простой тип шифрования — простой шифр замены . Например, контакт, соответствующий букве E, может быть подключен к контакту буквы T на противоположной стороне и так далее. Безопасность Enigma достигается за счет использования нескольких последовательно соединенных роторов (обычно трех или четырех) и регулярного шагового движения роторов, что позволяет реализовать шифр многоалфавитной замены.

Каждый ротор можно установить в одно из 26 начальных положений при установке в машину Enigma. После установки ротор можно повернуть в правильное положение вручную, используя рифленое колесо, которое выступает из внутренней крышки Enigma при закрытии. Чтобы оператор мог знать положение ротора, к каждому ротору прикреплена шина с буквами (или буквенное кольцо), прикрепленная к внешней стороне диска ротора, с 26 символами (обычно буквами); один из них виден через окно для этой прорези в крышке, что указывает на вращательное положение ротора. В ранних моделях алфавитное кольцо крепилось к диску ротора. Более поздним улучшением стала возможность регулировать алфавитное кольцо относительно диска ротора. Положение кольца было известно как Ringstellung («настройка кольца»), и эта настройка была частью первоначальной настройки, необходимой перед операционным сеансом. Говоря современным языком, это была часть вектора инициализации .

Каждый ротор содержит одну или несколько выемок, которые контролируют шаг ротора. В военных вариантах насечки расположены на алфавитном кольце.

«Энигмы» армии и ВВС использовались с несколькими несущими винтами, первоначально с тремя. 15 декабря 1938 года это число изменилось до пяти, из которых трое были выбраны для данной сессии. Для различения роторы были отмечены римскими цифрами : I, II, III, IV и V, все с одинарными насечками для оборота, расположенными в разных точках алфавитного кольца. Этот вариант, вероятно, был задуман как мера безопасности, но в конечном итоге позволил атаковать метод польских часов и британский банбуризм .

Военно-морская версия Вермахта «Энигма» всегда имела больше роторов, чем другие виды вооружений: сначала шесть, затем семь и, наконец, восемь. Дополнительные роторы имели маркировку VI, VII и VIII, все с разной проводкой и имели две выемки, что приводило к более частому обороту. Четырехроторная машина Naval Enigma (M4) располагала дополнительным винтом в том же пространстве, что и трехвинтовая версия. Это было достигнуто за счет замены исходного отражателя на более тонкий и добавления тонкого четвертого ротора. Этот четвертый ротор был одним из двух типов, Бета или Гамма , и никогда не ступенчато, но его можно было вручную установить в любое из 26 положений. Один из 26 заставил машину работать идентично трехвинтовой машине.

Степпинг

[ редактировать ]Чтобы избежать простой реализации простого (разрешимого) шифра замены, каждое нажатие клавиши заставляло один или несколько роторов совершать шаг на одну двадцать шестую полного оборота, прежде чем были выполнены электрические соединения. Это изменило алфавит замены, используемый для шифрования, гарантируя, что криптографическая замена будет разной в каждом новом положении ротора, создавая более мощный полиалфавитный шифр замены. Шаговый механизм немного менялся от модели к модели. Правый ротор делал один шаг при каждом нажатии клавиши, а другие роторы делали шаг реже.

Оборот

[ редактировать ]

Выдвижение ротора, отличного от левого, назвали оборотом англичане . Это достигалось за счет храпового механизма. Каждый ротор имел храповой механизм с 26 зубьями, и каждый раз, когда нажималась клавиша, набор подпружиненных собачек синхронно двигался вперед, пытаясь войти в зацепление с храповым механизмом. Буквенное кольцо ротора справа обычно предотвращало это. Когда это кольцо вращалось вместе с ротором, выемка, выточенная в нем, в конечном итоге совпадала с собачкой, позволяя ей войти в зацепление с храповым механизмом и продвинуть ротор слева. Правая собачка, не имевшая ротора и кольца справа, приводила ротор в движение при каждом нажатии клавиши. [23] Для ротора с одним пазом в правом положении средний ротор делал один шаг на каждые 26 шагов правого ротора. Аналогично для второго и третьего роторов. Для ротора с двумя пазами ротор слева от него будет переворачиваться дважды за каждый оборот.

Первые пять введенных роторов (I – V) имели по одной выемке каждый, а дополнительные военно-морские роторы VI, VII и VIII имели по две выемки. Положение выемки на каждом роторе определялось буквенным кольцом, которое можно было регулировать относительно сердечника, содержащего межсоединения. Точки на кольцах, в которых они приводили в движение следующее колесо, были следующими. [24]

| Ротор | Позиции оборота | Мнемоника АД |

|---|---|---|

| я | Р | Королевский |

| II | Ф | Флаги |

| III | В | Волна |

| IV | К | Короли |

| V | А | Выше |

| VI, VII и VIII | А и Н |

В конструкции также предусмотрена функция, известная как двойной шаг . Это происходило, когда каждая собачка совмещалась как с храповым механизмом своего ротора, так и с вращающимся кольцом с надрезом соседнего ротора. Если собачка зацеплялась с храповым механизмом посредством совмещения с выемкой, то при движении вперед она давила как на храповик, так и на выемку, продвигая оба ротора. В трехроторной машине двойной такт затрагивал только второй ротор. Если при движении вперед храповой механизм третьего ротора был задействован, второй ротор снова начнет двигаться при последующем нажатии клавиши, что приведет к двум последовательным шагам. Второй ротор также толкает первый ротор вперед после 26 шагов, но поскольку первый ротор все равно движется вперед при каждом нажатии клавиши, двойного шага не происходит. [23] Этот двойной шаг приводил к отклонению роторов от регулярного движения одометра .

При трех колесах и только одинарных насечках на первом и втором колесах машина имела период 26×25×26 = 16900 (а не 26×26×26 из-за двухступенчатости). [23] Исторически сложилось так, что сообщения ограничивались несколькими сотнями букв, поэтому не было никаких шансов повторить какое-либо комбинированное положение ротора в течение одного сеанса, что лишало криптоаналитиков ценных подсказок.

Чтобы освободить место для четвертого несущего винта ВМФ, отражатель сделали значительно тоньше. Четвертый ротор поместился в освободившееся пространство. Никаких других изменений внесено не было, что облегчило переход. Поскольку собачек было всего три, четвертый ротор никогда не двигался, но его можно было вручную установить в одно из 26 возможных положений.

Устройством, которое было разработано, но не реализовано до конца войны, было Lückenfüllerwalze (колесо для заполнения зазоров), которое осуществляло неравномерный шаг. Это позволяло настраивать вырезы во всех 26 положениях. Если бы количество насечек было относительно простым, равным 26, а количество насечек было бы разным для каждого колеса, шаг был бы более непредсказуемым. Как и Umkehrwalze-D, он также позволял переконфигурировать внутреннюю проводку. [25]

Входное колесо

[ редактировать ]Входное колесо тока ( Eintrittswalze на немецком языке), или входной статор , соединяет коммутационную панель с узлом ротора. Если коммутационная плата отсутствует, вместо этого входное колесо соединяет клавиатуру и ламповую панель с узлом ротора. Хотя точная используемая проводка не имеет сравнительно небольшого значения для безопасности, она оказалась препятствием для прогресса Реевского во время его изучения проводки ротора. Коммерческая Enigma соединяет клавиши в порядке их последовательности на QWERTZ- клавиатуре: Q → A , W → B , E → C и так далее. Военная «Энигма» соединяет их в прямом алфавитном порядке: A → A , B → B , C → C и так далее. Реевскому потребовались вдохновенные догадки, чтобы проникнуть в эту модификацию.

Отражатель

[ редактировать ]

За исключением моделей A и B , последний ротор стоял перед «отражателем» (нем. Umkehrwalze , что означает «реверсивный ротор»), запатентованной функцией. [26] уникальный для Enigma среди различных роторных машин того периода. Рефлектор соединял выходы последнего ротора попарно, перенаправляя ток обратно через роторы по другому маршруту. Рефлектор гарантировал, что Энигма будет взаимной ; таким образом, при наличии двух одинаково настроенных машин сообщение может быть зашифровано на одной и расшифровано на другой без необходимости использования громоздкого механизма для переключения между режимами шифрования и дешифрования. Рефлектор позволил сделать конструкцию более компактной, но он также дал Энигме свойство, которое ни одна буква никогда не шифровала сама по себе. Это была серьезная криптологическая ошибка, которую впоследствии использовали взломщики кодов.

В модели «C» отражатель можно было вставить в одно из двух разных положений. В модели «D» отражатель можно было установить в 26 возможных положениях, хотя во время шифрования он не перемещался. В « Энигме» Абвера отражатель во время шифрования шагал так же, как и другие колеса.

В Enigma немецкой армии и ВВС отражатель был зафиксирован и не вращался; было четыре версии. Оригинальная версия имела маркировку «А». [27] и был заменен на Umkehrwalze B 1 ноября 1937 года. Третья версия, Umkehrwalze C, недолго использовалась в 1940 году, возможно, по ошибке, и была решена Hut 6 . [28] Четвертая версия, впервые замеченная 2 января 1944 года, имела перемонтируемый отражатель под названием Umkehrwalze D , прозванный британцами «Дядя Дик», что позволяло оператору «Энигмы» изменять соединения как часть ключевых настроек.

Плата подключения

[ редактировать ]

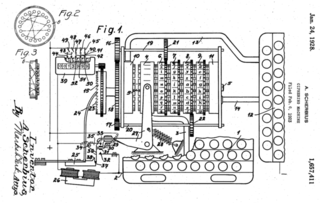

Коммутационная плата ( Steckerbrett на немецком языке) позволяла использовать переменную проводку, которую мог переконфигурировать оператор (видно на передней панели рисунка 1; некоторые патч-корды можно увидеть на крышке). Он был представлен на версиях немецкой армии в 1928 году. [29] и вскоре был принят на вооружение Рейхсмарине (ВМС Германии). Коммутационная плата обеспечивала большую криптографическую стойкость, чем дополнительный ротор, поскольку имела 150 триллионов возможных настроек (см. ниже). [30] Загадку без коммутационной панели (известную как незавершенная загадка ) можно решить относительно просто, используя ручные методы; эти методы, как правило, терпели поражение из-за коммутационной панели, что побудило криптоаналитиков союзников разработать специальные машины для ее решения.

Кабель, помещенный в коммутационную панель, соединял буквы попарно; например, E и Q могут быть многоуровневой парой. В результате эти буквы поменялись местами до и после блока скремблирования несущего винта. Например, когда оператор нажимал E , сигнал перенаправлялся на Q перед входом в роторы. Одновременно можно было использовать до 13 пар стекеров, хотя обычно использовалось только 10.

Ток протекал от клавиатуры через коммутационную панель и поступал к входному ротору или Eintrittswalze . Каждая буква на коммутационной панели имела два гнезда. Вставив заглушку, отключил верхний разъем (от клавиатуры) и нижний разъем (к входному ротору) этой буквы. Вилка на другом конце перекрестного кабеля была вставлена в разъемы другой буквы, таким образом переключив соединения двух букв.

Аксессуары

[ редактировать ]

Другие функции сделали различные машины Enigma более безопасными и удобными. [31]

Напишите макс.

[ редактировать ]Некоторые M4 Enigmas использовали Schreibmax , небольшой принтер , который мог печатать 26 букв на узкой бумажной ленте. Это устранило необходимость в втором операторе для чтения ламп и расшифровки букв. Шрайбмакс . был помещен наверх машины «Энигма» и подключен к ламповой панели Для установки принтера пришлось снять крышку лампы и лампочки. Это повысило удобство и безопасность работы; Принтер можно было установить удаленно, так что офицер связи, управляющий машиной, больше не должен был видеть расшифрованный открытый текст .

устройство дистанционного чтения

[ редактировать ]Еще одним аксессуаром стала выносная ламповая панель Fernlesegerät . У машин, оснащенных дополнительной панелью, деревянный корпус «Энигмы» был шире и в нем можно было хранить дополнительную панель. Версия с ламповой панелью могла быть подключена позже, но для этого, как и в случае со Schreibmax , требовалось снять ламповую панель и лампочки. [22] Удаленная панель позволяла человеку читать расшифрованный текст так, чтобы его не видел оператор.

Часы

[ редактировать ]

В 1944 году Люфтваффе представило переключатель на распределительной панели, названный Uhr (часы), небольшую коробку с переключателем на 40 позиций. Он заменил стандартные разъемы. После подключения вилок, как указано в ежедневном листе ключей, оператор переводил переключатель в одно из 40 положений, каждое из которых создавало различную комбинацию проводки вилки. Большинство этих штекерных соединений, в отличие от штекеров по умолчанию, не были парными. [22] В одном положении переключателя Ур не менял буквы местами, а просто эмулировал 13 проводов штекера штекерами.

Математический анализ

[ редактировать ]Преобразование «Энигмы» для каждой буквы можно математически определить как произведение перестановок . [9] Предположим, что это трехроторная «Энигма» немецкой армии/ВВС, пусть P обозначает преобразование коммутационной панели, U обозначает преобразование отражателя ( ), а L , M , R обозначают соответственно левого, среднего и правого роторов. Тогда шифрование E можно выразить как

После каждого нажатия клавиши роторы вращаются, меняя трансформацию. Например, если правый ротор R повернуть на n позиций, преобразование станет

где ρ — циклическое перестановочное отображение A в B, B в C и т. д. и левый роторы можно представить как j и k вращений M и L. Аналогично, средний Тогда преобразование шифрования можно описать как

Объединив три ротора из набора из пяти, каждая из 3-х настроек ротора по 26 позиций, и коммутационную панель с десятью соединенными парами букв, военная Энигма имеет 158 962 555 217 826 360 000 различных настроек (почти 159 квинтиллионов или около 67 бит ). [30]

- Выберите 3 ротора из набора из 5 роторов = 5 x 4 x 3 = 60.

- 26 позиций на ротор = 26 x 26 x 26 = 17 576

- Плагин = 26! / (6! х 10! х 2^10) = 150 738 274 937 250

- Умножьте каждое из вышеперечисленных = 158 962 555 217 826 360 000.

Операция

[ редактировать ]Основная операция

[ редактировать ]Немецкому оператору Enigma будет предоставлено открытое текстовое сообщение для шифрования. После настройки своей машины он набирал сообщение на клавиатуре «Энигмы». При каждом нажатии буквы загоралась одна лампочка, обозначающая другую букву в соответствии с псевдослучайной заменой, определяемой электрическими путями внутри машины. Буква, обозначенная лампой, обычно записывается вторым оператором как буква зашифрованного текста . Нажатие клавиши также перемещало один или несколько роторов, так что следующее нажатие клавиши использовало другой электрический путь, и, таким образом, происходила другая замена, даже если та же буква открытого текста была введена снова. При каждом нажатии клавиши происходило вращение как минимум правого ротора и реже двух других, в результате чего другой алфавит замены для каждой буквы в сообщении использовался . Этот процесс продолжался до тех пор, пока сообщение не было завершено. Зашифрованный текст, записанный вторым оператором, затем передавался, обычно по радио, кодом Морзе. , оператору другой машины Enigma. Этот оператор вводил зашифрованный текст и — пока все настройки дешифровальной машины были идентичны настройкам шифровальной машины — при каждом нажатии клавиши происходила обратная подстановка и появлялось сообщение открытого текста.

Подробности

[ редактировать ]

При использовании «Энигмы» требовался список ежедневных ключевых настроек и вспомогательных документов. В немецкой военной практике связь была разделена на отдельные сети, каждая из которых использовала разные настройки. Эти коммуникационные сети были названы ключами в Блетчли-парке и получили кодовые названия , такие как Красный , Зяблик и Акула . Каждому устройству, работающему в сети, был предоставлен один и тот же список настроек для его «Энигмы», действительный в течение определенного периода времени. Процедуры немецкой военно-морской «Энигмы» были более сложными и более безопасными, чем в других службах, и использовали вспомогательные кодовые книги . Кодовые книги ВМФ были напечатаны красными водорастворимыми чернилами на розовой бумаге, чтобы их можно было легко уничтожить в случае опасности или в случае затопления судна.

Настройка машины «Энигма» (ее криптографический ключ в современных терминах; Schlüssel на немецком языке) определяла каждый настраиваемый оператором аспект машины:

- Порядок колес ( Walzenlage ) — выбор роторов и порядок их установки.

- Настройки кольца ( Ringstellung ) — положение каждого алфавитного кольца относительно проводки его ротора.

- Штекерные соединения ( Steckerverbindungen ) — пары букв в коммутационной панели, соединенные между собой.

- В очень поздних версиях проводка перенастраиваемого отражателя.

- Начальное положение роторов ( Grundstellung ) – выбранное оператором, должно быть разным для каждого сообщения.

Чтобы сообщение было правильно зашифровано и расшифровано, и отправитель, и получатель должны были настроить свою Enigma одинаковым образом; Выбор и порядок ротора, положения колец, соединения коммутационной панели и положения пускового ротора должны быть идентичными. За исключением стартовых позиций, эти настройки были установлены заранее, распределены по ключевым спискам и менялись ежедневно. Например, настройки для 18-го числа месяца в списке ключей немецкой Энигмы Люфтваффе под номером 649 (см. изображение) были следующими:

- Wheel order: IV, II, V

- Настройки звонка: 15, 23, 26

- Соединения на штекерной панели: EJ OY IV AQ KW FX MT PS LU BD

- Реконфигурируемая проводка отражателя: IU AS DV GL FT OX EZ CH MR KN BQ PW

- Группы показателей: lsa zbw vcj rxn

«Энигма» была спроектирована так, чтобы обеспечить безопасность, даже если проводка ротора была известна противнику, хотя на практике для защиты конфигурации проводки были приложены значительные усилия. Если проводка секретная, общее количество возможных конфигураций составляет около 3 × 10. 114 (приблизительно 380 бит); при известной проводке и других эксплуатационных ограничениях это сокращается примерно до 10 23 (76 бит). [32] Из-за большого количества возможностей пользователи Enigma были уверены в ее безопасности; Тогда у противника не было возможности даже начать попытку грубой атаки .

Индикатор

[ редактировать ]Большая часть ключа сохранялась постоянной в течение установленного периода времени, обычно дня. Для каждого сообщения использовалось разное начальное положение ротора - концепция, аналогичная вектору инициализации в современной криптографии. Причина в том, что шифрование многих сообщений с идентичными или почти идентичными настройками (называемыми в криптоанализе глубокими ) индекс позволит провести атаку с использованием статистической процедуры, такой как Фридмана совпадений . [33] Начальное положение роторов передавалось непосредственно перед зашифрованным текстом, обычно после шифрования. Точный используемый метод был назван индикаторной процедурой . Слабость конструкции и небрежность оператора при использовании этих процедур индикаторов были двумя основными недостатками, которые сделали возможным взлом Enigma.

Одна из самых ранних процедур индикатора для Enigma была криптографически ошибочной и позволила польским криптоаналитикам совершить первоначальный взлом коммутационной панели Enigma. В ходе процедуры оператор настраивал свою машину в соответствии с секретными настройками, которыми пользовались все операторы в сети. В настройках было задано начальное положение роторов ( Grundstellung ), скажем, AOH . Оператор поворачивал роторы до тех пор, пока AOH в окна роторов не стал виден . В этот момент оператор сам выбирал произвольную начальную позицию для сообщения, которое он собирался отправить. Оператор мог выбрать EIN , и это стало настройкой сообщения для этого сеанса шифрования. Затем оператор дважды ввел EIN в машину, в результате чего был получен зашифрованный индикатор, например XHTLOA . Затем это было передано, и в этот момент оператор поворачивал роторы к настройкам своего сообщения, в данном примере EIN , а затем вводил открытый текст сообщения.

На принимающей стороне оператор устанавливал для машины первоначальные настройки ( AOH ) и вводил первые шесть букв сообщения ( XHTLOA ). В этом примере на лампах появился EINEIN , чтобы оператор узнал настройку сообщения , которую отправитель использовал для шифрования этого сообщения. Принимающий оператор устанавливал свои роторы на EIN , вводил остальную часть зашифрованного текста и получал расшифрованное сообщение.

Эта схема индикаторов имела два недостатка. Во-первых, использование глобальной начальной позиции ( Grundstellung ) означало, что во всех ключах сообщений использовалась одна и та же полиалфавитная замена. В более поздних процедурах индикатора оператор выбирал свою начальную позицию для шифрования индикатора и отправлял эту начальную позицию в открытом виде. Вторая проблема заключалась в повторении индикатора, что было серьезным недостатком безопасности. Настройка сообщения была закодирована дважды, в результате чего возникла связь между первым и четвертым, вторым и пятым, третьим и шестым символом. Эти недостатки безопасности позволили Польскому бюро шифров взломать довоенную систему «Энигма» еще в 1932 году. Ранняя процедура индикатора была впоследствии описана немецкими криптоаналитиками как «техника ошибочного индикатора». [34]

Во время Второй мировой войны кодовые книги использовались только каждый день для настройки роторов, их колец и коммутационной панели. Для каждого сообщения оператор выбирал случайную стартовую позицию, скажем WZA , и случайный ключ сообщения, например SXT . Он переместил роторы в стартовое положение WZA и закодировал ключ сообщения SXT . Предположим, результатом стал УХЛ . Затем он установил ключ сообщения SXT в качестве начальной позиции и зашифровал сообщение. Далее он передавал начальную позицию WZA , ключ закодированного сообщения UHL , а затем зашифрованный текст. Приемник установил начальную позицию в соответствии с первой триграммой WZA и декодировал вторую триграмму UHL , чтобы получить настройку сообщения SXT . Затем он использовал эту настройку сообщения SXT в качестве начальной позиции для расшифровки сообщения. Таким образом, каждая основная настройка была разной, и новая процедура позволила избежать недостатка безопасности, связанного с настройками двойного кодирования сообщений. [35]

Эту процедуру использовали только Вермахт и Люфтваффе . Процедуры Кригсмарине по отправке сообщений с помощью «Энигмы» были гораздо более сложными и детальными. Перед шифрованием сообщение было закодировано с использованием кодовой книги Kurzsignalheft . Kurzsignalheft содержал таблицы для преобразования предложений в группы из четырех букв. Было включено очень много вариантов, например, вопросы логистики, такие как дозаправка и встреча с кораблями снабжения, позиции и списки координат, названия гаваней, страны, оружие, погодные условия, позиции и корабли противника, таблицы дат и времени. Другая кодовая книга содержала Kenngruppen и Spruchschlüssel : ключ идентификации и ключ сообщения. [36]

Дополнительная информация

[ редактировать ]Армейская машина «Энигма» использовала только 26 символов алфавита. Пунктуация заменена редкими сочетаниями символов. Пробел был опущен или заменен знаком X. Обычно знак X использовался в качестве точки.

В других частях вооруженных сил некоторые знаки препинания были другими. Вермахт . заменил запятую на ZZ, а вопросительный знак на FRAGE или FRAQ

Кригсмарине . заменила запятую на Y, а вопросительный знак на UD Комбинация CH, например, « Acht » (восемь) или « Richtung » (направление), была заменена на Q (AQT, RIQTUNG). Два, три и четыре нуля были заменены на CENTA, MILLE и MYRIA.

Вермахт передавали сообщения группами по пять символов и Люфтваффе и считали буквы.

Кригсмарине использовала группы из четырех символов и подсчитывала эти группы.

Часто используемые имена или слова были максимально разнообразны. Такие слова, как Minenuchboot (сапер), можно записать как MINENSUCHBOOT, MINBOOT или MMMBOOT. Чтобы усложнить криптоанализ, сообщения были ограничены 250 символами. Более длинные сообщения были разделены на несколько частей, каждая из которых использовала свой ключ сообщения. [37] [38]

Пример процесса шифрования

[ редактировать ]Замены символов в машине «Энигма» в целом могут быть выражены в виде строки букв, в которой каждая позиция занята символом, который заменит символ в соответствующей позиции в алфавите. Например, заданная конфигурация машины, которая шифрует A-L, B-U, C-S,... и Z-J, может быть компактно представлена как

LUSHQOXDMZNAIKFREPCYBWVGTJ

и шифрование определенного символа с помощью этой конфигурации можно представить путем выделения зашифрованного символа, как в

D > LUS(H)QOXDMZNAIKFREPCYBWVGTJ

Поскольку операция шифрования сообщения машиной «Энигма» представляет собой серию таких конфигураций, каждая из которых связана с одним шифруемым символом, последовательность таких представлений может использоваться для представления работы машины при шифровании сообщения. Например, процесс шифрования первого предложения основной части знаменитого «послания Дёница». [39] к

RBBF PMHP HGCZ XTDY GAHG UFXG EWKB LKGJ

может быть представлено как

0001 F > KGWNT(R)BLQPAHYDVJIFXEZOCSMU CDTK 25 15 16 26 0002 O > UORYTQSLWXZHNM(B)VFCGEAPIJDK CDTL 25 15 16 01 0003 L > HLNRSKJAMGF(B)ICUQPDEYOZXWTV CDTM 25 15 16 02 0004 G > KPTXIG(F)MESAUHYQBOVJCLRZDNW CDUN 25 15 17 03 0005 E > XDYB(P)WOSMUZRIQGENLHVJTFACK CDUO 25 15 17 04 0006 N > DLIAJUOVCEXBN(M)GQPWZYFHRKTS CDUP 25 15 17 05 0007 D > LUS(H)QOXDMZNAIKFREPCYBWVGTJ CDUQ 25 15 17 06 0008 E > JKGO(P)TCIHABRNMDEYLZFXWVUQS CDUR 25 15 17 07 0009 S > GCBUZRASYXVMLPQNOF(H)WDKTJIE CDUS 25 15 17 08 0010 I > XPJUOWIY(G)CVRTQEBNLZMDKFAHS CDUT 25 15 17 09 0011 S > DISAUYOMBPNTHKGJRQ(C)LEZXWFV CDUU 25 15 17 10 0012 T > FJLVQAKXNBGCPIRMEOY(Z)WDUHST CDUV 25 15 17 11 0013 S > KTJUQONPZCAMLGFHEW(X)BDYRSVI CDUW 25 15 17 12 0014 O > ZQXUVGFNWRLKPH(T)MBJYODEICSA CDUX 25 15 17 13 0015 F > XJWFR(D)ZSQBLKTVPOIEHMYNCAUG CDUY 25 15 17 14 0016 O > FSKTJARXPECNUL(Y)IZGBDMWVHOQ CDUZ 25 15 17 15 0017 R > CEAKBMRYUVDNFLTXW(G)ZOIJQPHS CDVA 25 15 18 16 0018 T > TLJRVQHGUCXBZYSWFDO(A)IEPKNM CDVB 25 15 18 17 0019 B > Y(H)LPGTEBKWICSVUDRQMFONJZAX CDVC 25 15 18 18 0020 E > KRUL(G)JEWNFADVIPOYBXZCMHSQT CDVD 25 15 18 19 0021 K > RCBPQMVZXY(U)OFSLDEANWKGTIJH CDVE 25 15 18 20 0022 A > (F)CBJQAWTVDYNXLUSEZPHOIGMKR CDVF 25 15 18 21 0023 N > VFTQSBPORUZWY(X)HGDIECJALNMK CDVG 25 15 18 22 0024 N > JSRHFENDUAZYQ(G)XTMCBPIWVOLK CDVH 25 15 18 23 0025 T > RCBUTXVZJINQPKWMLAY(E)DGOFSH CDVI 25 15 18 24 0026 Z > URFXNCMYLVPIGESKTBOQAJZDH(W) CDVJ 25 15 18 25 0027 U > JIOZFEWMBAUSHPCNRQLV(K)TGYXD CDVK 25 15 18 26 0028 G > ZGVRKO(B)XLNEIWJFUSDQYPCMHTA CDVL 25 15 18 01 0029 E > RMJV(L)YQZKCIEBONUGAWXPDSTFH CDVM 25 15 18 02 0030 B > G(K)QRFEANZPBMLHVJCDUXSOYTWI CDWN 25 15 19 03 0031 E > YMZT(G)VEKQOHPBSJLIUNDRFXWAC CDWO 25 15 19 04 0032 N > PDSBTIUQFNOVW(J)KAHZCEGLMYXR CDWP 25 15 19 05

где буквы, следующие за каждым сопоставлением, — это буквы, которые появляются в окнах на этом этапе (единственные изменения состояния, видимые оператору), а цифры показывают основное физическое положение каждого ротора.

Отображения символов для данной конфигурации машины, в свою очередь, являются результатом серии таких отображений, применяемых при каждом проходе через компонент машины: входными данными служит шифрование символа, полученное в результате применения отображения данного компонента. к отображению последующего компонента. Например, четвертый шаг приведенного выше шифрования можно расширить, чтобы показать каждый из этих этапов, используя одно и то же представление отображений и выделение зашифрованного символа:

G > ABCDEF(G)HIJKLMNOPQRSTUVWXYZ P EFMQAB(G)UINKXCJORDPZTHWVLYS AE.BF.CM.DQ.HU.JN.LX.PR.SZ.VW 1 OFRJVM(A)ZHQNBXPYKCULGSWETDI N 03 VIII 2 (N)UKCHVSMDGTZQFYEWPIALOXRJB U 17 VI 3 XJMIYVCARQOWH(L)NDSUFKGBEPZT D 15 V 4 QUNGALXEPKZ(Y)RDSOFTVCMBIHWJ C 25 β R RDOBJNTKVEHMLFCWZAXGYIPS(U)Q c 4 EVTNHQDXWZJFUCPIAMOR(B)SYGLK β 3 H(V)GPWSUMDBTNCOKXJIQZRFLAEY V 2 TZDIPNJESYCUHAVRMXGKB(F)QWOL VI 1 GLQYW(B)TIZDPSFKANJCUXREVMOH VIII P E(F)MQABGUINKXCJORDPZTHWVLYS AE.BF.CM.DQ.HU.JN.LX.PR.SZ.VW F < KPTXIG(F)MESAUHYQBOVJCLRZDNW

Здесь шифрование начинается тривиально с первого «отображения», представляющего клавиатуру (которое не имеет никакого эффекта), за которым следует плагин, настроенный как AE.BF.CM.DQ.HU.JN.LX.PR.SZ.VW, который не имеет никакого эффекта. эффект на «G», затем ротор VIII в положении 03, который сопоставляет G с A, затем ротор VI в положении 17, который сопоставляет A с N, ... и, наконец, снова коммутационная панель, которая сопоставляет B в F, создавая общее сопоставление, указанное на последнем этапе: G в F.

Эта модель имеет 4 ротора (линии с 1 по 4), а отражатель (линия R) также меняет местами (искажает) буквы.

Модели

[ редактировать ]Семейство Enigma включало в себя несколько дизайнов. Самыми ранними были коммерческие модели начала 1920-х годов. Начиная с середины 1920-х годов немецкие военные начали использовать Enigma, внеся ряд изменений, связанных с безопасностью. Различные страны либо приняли, либо адаптировали эту конструкцию для своих собственных шифровальных машин.

|

Было построено около 40 000 машин Enigma. [40] [41] После окончания Второй мировой войны союзники продали трофейные машины «Энигма», которые до сих пор считались безопасными, развивающимся странам. [42]

Коммерческая загадка

[ редактировать ]

23 февраля 1918 г. [43] Артур Шербиус подал заявку на патент на шифровальную машину, использующую роторы . [44] Шербиус и Э. Рихард Риттер основали фирму Scherbius & Ritter. Они обратились со своим дизайном в ВМС Германии и министерство иностранных дел, но ни одно из агентств не заинтересовалось. Затем Scherbius & Ritter передала права на патент компании Gewerkschaft Securitas, которая основала Chiffriermaschinen Aktien-Gesellschaft 9 июля 1923 года (Cipher Machines Stock Corporation); Шербиус и Риттер входили в совет директоров.

Торговый автомат «Энигма» (1923 г.)

[ редактировать ]Chiffriermaschinen AG начала рекламировать роторную машину Enigma Handelsmaschine , которая была выставлена на Конгрессе Международного Почтового Союза в 1924 году. Машина была тяжелой и громоздкой, в нее входила пишущая машинка . Его размеры составляли 65×45×38 см и весили около 50 килограммов (110 фунтов).

Написание загадки (1924)

[ редактировать ]Это тоже была модель с пишущей машинкой. С принтером возник ряд проблем, и его конструкция не была стабильной до 1926 года. В обеих ранних версиях Энигмы отсутствовал рефлектор, и приходилось переключаться между шифрованием и дешифрованием.

Машина с лампой накаливания, Enigma A (1924 г.)

[ редактировать ]Рефлектор, предложенный коллегой Шербиуса Вилли Корном, [26] был представлен в версии с лампой накаливания.

Машина была также известна как военная Энигма. Он имел два ротора и отражатель, вращаемый вручную. Пишущая машинка была исключена, а для печати использовались лампы накаливания. Работа несколько отличалась от более поздних моделей. Перед следующим нажатием клавиши оператор должен был нажать кнопку, чтобы продвинуть правый ротор на один шаг.

Энигма Б (1924)

[ редактировать ]

Модель Enigma B была представлена в конце 1924 года и имела аналогичную конструкцию. [45] , носившие название Enigma, Обе модели A и B сильно отличались от более поздних версий: они отличались физическим размером и формой, а также криптографически отсутствием отражателя. Эта модель машины Enigma называлась Glowlamp Enigma или Glühlampenmaschine, поскольку ее продукция производилась на ламповой панели, а не на бумаге. Этот метод вывода был гораздо более надежным и экономически выгодным. Следовательно, цена этой машины была на 1/8 ниже, чем у ее предшественницы. [21]

Энигма С (1926)

[ редактировать ]Модель C была третьей моделью так называемых «Загадок ламп накаливания» (после A и B), и в ней снова не было пишущей машинки. [21]

Энигма Д (1927)

[ редактировать ]Enigma C быстро уступила место Enigma D (1927). Эта версия широко использовалась: поставки в Швецию, Нидерланды, Великобританию, Японию, Италию, Испанию, США и Польшу. В 1927 году Хью Фосс из Британской правительственной школы кодирования и шифрования смог показать, что коммерческие машины «Энигма» можно взломать при наличии подходящих шпаргалок. [46] Вскоре Enigma D станет пионером в использовании стандартной раскладки клавиатуры, которая будет использоваться в немецких компьютерах. Эта раскладка «QWERTZ» очень похожа на американский формат клавиатуры QWERTY , используемый во многих языках.

«Военно-морской шифр D»

[ редактировать ]Другие страны использовали машины Enigma. Итальянский флот принял коммерческую Enigma как «Navy Cipher D». Испанцы также использовали коммерческие машины Enigma во время Гражданской войны . Британским взломщикам кодов удалось взломать эти машины, у которых не было коммутационной панели. [47] Машины «Энигма» также использовались дипломатическими службами.

Энигма Н (1929)

[ редактировать ]

Существовала также большая восьмироторная печатная модель Enigma H Enigma II называл , которую рейхсвер . В 1933 году Польское бюро шифров обнаружило, что оно использовалось для военной связи высокого уровня, но вскоре было изъято из обращения, поскольку оно было ненадежным и часто заглушалось. [48]

Энигма К

[ редактировать ]Швейцарцы использовали версию Enigma под названием Model K или Swiss K для военных и дипломатических целей, которая была очень похожа на коммерческую Enigma D. Код машины взломали Польша, Франция, Великобритания и США; последний дал ему кодовое название ИНДИГО. Модель Enigma T под кодовым названием Tirpitz использовалась в Японии.

Военная загадка

[ редактировать ]Различные службы Вермахта использовали различные версии Enigma и часто заменяли их, иногда адаптированными из других служб. «Энигма» редко передавала стратегические сообщения высокого уровня, которые, когда они не были срочными, передавались курьером, а когда срочные — другими криптографическими системами, включая Geheimschreiber .

Радиоклавиша С

[ редактировать ]Рейхсмарине была первым военным подразделением, принявшим на вооружение Энигму. Эта версия, получившая название Funkschlüssel C («Радиошифр C»), была запущена в производство к 1925 году и принята на вооружение в 1926 году. [49]

На клавиатуре и ламповой панели было 29 букв — AZ, Ä, Ö и Ü, расположенных в алфавитном порядке, в отличие от порядка QWERTZUI. [50] Роторы имели 28 контактов, причем буква X была подключена для обхода роторов в незашифрованном виде. [18] Три ротора были выбраны из пяти. [51] и отражатель можно было вставить в одно из четырех различных положений, обозначенных α, β, γ и δ. [52] В июле 1933 года машина была незначительно доработана. [53]

Энигма G (1928–1930)

[ редактировать ]К 15 июля 1928 г. [54] Немецкая армия ( Рейхсвер ) представила свою собственную эксклюзивную версию машины «Энигма» — «Энигма G» .

Абвер использовал G. Enigma Этот вариант «Энигмы» представлял собой четырехколесную бесступенчатую машину с множеством выемок на роторах. Эта модель была оснащена счетчиком, который увеличивался при каждом нажатии клавиши, поэтому ее также называют «счетчиком» или Zählwerk Enigma.

Загадка Вермахта I (1930–1938)

[ редактировать ]машина Enigma G была модифицирована до Enigma I. К июню 1930 года [55] Энигма I также известна как Вермахт или «Служебная Энигма» и широко использовалась немецкими военными службами и другими правительственными организациями (такими как железные дороги) . [56] ) до и во время Второй мировой войны .

Основное различие между Enigma I (версия немецкой армии 1930 года) и коммерческими моделями Enigma заключалось в добавлении коммутационной панели для замены пар букв, что значительно повышало криптографическую надежность.

Другие отличия включали использование фиксированного отражателя и перемещение ступенчатых насечек с корпуса ротора на подвижные буквенные кольца. Размеры машины составляли 28 × 34 × 15 см (11,0 × 13,4 × 5,9 дюйма) и весили около 12 кг (26 фунтов). [57]

В августе 1935 года ВВС представили Вермахту Энигму для своей связи. [55]

M3 (1934)

[ редактировать ]К 1930 году Рейхсвер предложил ВМФ принять на вооружение эту машину, сославшись на преимущества повышенной безопасности (благодаря коммутационной панели) и упрощения межведомственной связи. [58] В конце концов Рейхсмарине согласилось, и в 1934 г. [59] принял на вооружение военно-морскую версию армейской «Энигмы», получившую обозначение Funkschlüssel или M3 . Хотя в то время армия использовала только три ротора, ВМФ указал на выбор три из пяти возможных. [60]

Два дополнительных ротора (1938 г.)

[ редактировать ]В декабре 1938 года армия выпустила два дополнительных ротора, так что три ротора были выбраны из набора из пяти. [55] В 1938 году ВМФ добавил еще два несущих винта, а затем еще один в 1939 году, чтобы можно было выбирать три ротора из набора из восьми. [60]

М4 (1942)

[ редактировать ]Четырехроторная «Энигма» была представлена ВМФ для движения подводных лодок 1 февраля 1942 года под названием М4 (сеть была известна как «Тритон» , или «Акула» союзникам ). Дополнительный ротор был установлен в том же пространстве путем разделения отражателя на комбинацию тонкого отражателя и тонкого четвертого ротора.

-

Enigma G, использовавшаяся Абвером , имела четыре ротора, отсутствие коммутационной панели и множество выемок на роторах.

-

Enigma-K немецкого производства, используемая швейцарской армией, имела три ротора и отражатель, но не имела коммутационной панели. У него были заменены роторы на месте и дополнительная ламповая панель.

-

Модель Enigma T (Tirpitz), модифицированная коммерческая Enigma K, производимая для использования японцами.

-

Машина «Энигма» в Имперском военном музее Великобритании.

-

Enigma используется в России

-

Энигма в радиомашине 7-й танковой дивизии. штаб, август 1941 г.

Выжившие машины

[ редактировать ]

Попытка разгадать загадку не была раскрыта до 1970-х годов. С тех пор интерес к машине «Энигма» возрос. Загадки выставлены на всеобщее обозрение в музеях по всему миру, а некоторые из них находятся в руках частных коллекционеров и любителей компьютерной истории. [61]

В Немецком музее в Мюнхене представлены немецкие военные варианты с тремя и четырьмя винтами, а также несколько гражданских версий. В Немецком музее шпионажа в Берлине также представлены два военных варианта. [62] Машины «Энигма» также выставлены в Национальном центре кодов в Блетчли-парке , в штаб-квартире правительственной связи , Музее науки в Лондоне , Парке открытий Америки в Теннесси, Музее Войска Польского в Варшаве, Музее шведской армии ( Armémuseum ) в Стокгольме , Военный музей Ла-Коруньи в Испании, Военный мемориальный музей Красного Креста Нурланда в Нарвике , [63] Норвегия, Музей артиллерии, инженеров и связи в Хямеэнлинне , Финляндия. [64] Технический университет Дании в Люнгби, Дания, в бункере Скандерборг в Скандерборге, Дания, а также на Австралийском военном мемориале и в фойе Австралийского управления связи , оба в Канберре , Австралия. В Институте Юзефа Пилсудского в Лондоне выставлена редкая польская двойная «Энигма», собранная во Франции в 1940 году. [65] [66] В 2020 году благодаря поддержке Министерства культуры и национального наследия он стал собственностью Музея истории Польши. [67]

В Соединенных Штатах машины Enigma можно увидеть в Музее истории компьютеров в Маунтин-Вью, штат Калифорния , и в национальной безопасности Агентства Национальном криптологическом музее в Форт-Мид , штат Мэриленд, где посетители могут попробовать свои силы в шифровании и расшифровке сообщений. Две машины, приобретенные после захвата U-505 во время Второй мировой войны, выставлены рядом с подводной лодкой в Музее науки и промышленности в Чикаго , штат Иллинойс. Трехроторная Enigma выставлена в Discovery Park of America в Юнион-Сити, штат Теннесси . Четырехроторное устройство выставлено в коридоре ANZUS Пентагона на втором этаже, кольцо А, между коридорами 8 и 9. Эта машина предоставлена взаймы из Австралии. В Академии ВВС США в Колорадо-Спрингс на факультете компьютерных наук выставлена машина. Есть также машина, расположенная в Национальном музее Второй мировой войны в Новом Орлеане. В Международном музее Второй мировой войны недалеко от Бостона выставлено семь машин «Энигма», в том числе четырехроторная модель подводной лодки, один из трех сохранившихся примеров машины «Энигма» с принтером, одна из менее чем десяти сохранившихся десятироторных кодовых машин. , образец, взорванный отступающим подразделением немецкой армии, и две трехроторные Энигмы, которыми посетители могут управлять для кодирования и декодирования сообщений. Компьютерный музей Америки в Розуэлле, штат Джорджия, имеет трехроторную модель с двумя дополнительными роторами. Машина полностью восстановлена, и у CMoA имеются оригинальные документы о покупке немецкой армией 7 марта 1936 года. В Национальном музее вычислительной техники также хранятся уцелевшие машины Enigma в Блетчли, Англия. [68]

В Канаде Enigma-K, выпущенный швейцарской армией, находится в Калгари, Альберта. Он находится в постоянной экспозиции Военно-морского музея Альберты на территории Военных музеев Калгари. Четырехроторная машина Enigma выставлена в Музее военной связи и электроники на базе канадских вооруженных сил (CFB) Кингстон в Кингстоне, Онтарио .

Иногда машины Enigma продаются на аукционах; цены в последние годы варьировались от 40 000 долларов США. [69] [70] до 547 500 долларов США [71] в 2017 году. Реплики доступны в различных формах, включая точную реконструированную копию модели Naval M4, реализованную в электронике «Энигму» (Энигма-Э), различные тренажеры и аналоги «бумага-ножницы».

Редкая машина абвера «Энигма», получившая обозначение G312, была украдена из музея Блетчли-Парк 1 апреля 2000 года. В сентябре мужчина, назвавшийся «Мастером», отправил записку с требованием 25 000 фунтов стерлингов и угрозой уничтожить машину, если выкуп не будет получен. оплаченный. В начале октября 2000 года официальные лица Блетчли-Парка объявили, что заплатят выкуп, но заявленный срок прошел, а от шантажиста не было вестей. Вскоре после этого машина была анонимно отправлена журналисту BBC Джереми Паксману с отсутствующими тремя роторами.

В ноябре 2000 года торговец антиквариатом Деннис Йейтс был арестован после того, как позвонил в газету «Санди Таймс» и попросил организовать возврат недостающих частей. После инцидента машина «Энигма» была возвращена в Блетчли-Парк. В октябре 2001 года Йейтс был приговорен к десяти месяцам тюремного заключения и отсидел три месяца. [72]

В октябре 2008 года испанская ежедневная газета El País сообщила, что 28 машин «Энигма» были случайно обнаружены на чердаке штаба армии в Мадриде. Эти четырехроторные коммерческие машины помогли франкистским националистам выиграть гражданскую войну в Испании , потому что, хотя британский криптолог Альфред Дилвин Нокс в 1937 году взломал шифр, созданный машинами Франко «Энигма», это не было раскрыто республиканцам, которым не удалось взломать шифр. . Националистическое правительство продолжало использовать свои «50 загадок» до 1950-х годов. Некоторые машины выставлены в испанских военных музеях. [73] [74] в том числе один в Национальном музее науки и технологий (MUNCYT) в Ла-Корунье и один в Музее испанской армии . Два из них были переданы британскому GCHQ. [75]

Болгарские клавиатурой военные использовали машины Enigma с кириллической ; один из них выставлен в Национальном военно-историческом музее в Софии . [76]

3 декабря 2020 года немецкие дайверы, работающие от имени Всемирного фонда природы, обнаружили разрушенную машину «Энигма» во Фленсбург-Ферт (часть Балтийского моря ), которая, как полагают, принадлежала затопленной подводной лодке. [77] Эта машина «Энигма» будет отреставрирована и станет собственностью Археологического музея земли Шлезвиг-Гольштейн . [78]

M4 Enigma был поднят в 1980-х годах с немецкого тральщика R15, затонувшего у побережья Истрии машина была выставлена на обозрение в парке военной истории Пивка в Словении . в 1945 году . 13 апреля 2023 года [79]

Производные

[ редактировать ]«Энигма» оказала влияние на разработку шифровальных машин, породив другие роторные машины . Как только британцы открыли принцип работы «Энигмы», они создали роторный шифр Typex , который немцы считали неразрешимым. [80] Typex изначально был создан на основе патентов Enigma; [81] Typex даже включает в себя функции из описаний патентов, которые не были включены в настоящую машину Enigma. Британцы не платили никаких роялти за использование патентов. [81] В США криптолог Уильям Фридман разработал машину М-325 . [82] начиная с 1936 года, [83] это логически похоже. [84]

Такие машины, как SIGABA , NEMA , Typex и т. д., не считаются производными Enigma, поскольку их внутренние функции шифрования математически не идентичны преобразованию Enigma.

Уникальная роторная машина под названием «Криптограф» была построена в 2002 году Татьяной ван Варк из Нидерландов. В этом устройстве используются 40-точечные роторы, позволяющие использовать буквы, цифры и некоторые знаки препинания; каждый ротор содержит 509 деталей. [85]

-

Японский клон Enigma, получивший кодовое название GREEN от американских криптографов.

-

Роторная машина Татьяны ван Варк, вдохновленная «Энигмой».

-

Электронная реализация машины Enigma, продаваемой в сувенирном магазине Блетчли-Парк.

Симуляторы

[ редактировать ]См. также

[ редактировать ]- Аластер Деннистон

- Арлингтон Холл

- Арне Берлинг

- Боманор-холл , величественный дом, использовавшийся во время Второй мировой войны для военной разведки.

- Криптоанализ загадки

- Эрхард Мартенс — исследовал безопасность Enigma

- Эрих Фелльгибель

- ECM Mark II — шифровальная машина, использовавшаяся американцами во Второй мировой войне.

- Фриц Тиле

- Гисберт Хасеньягер — ответственный за безопасность Enigma

- Лаборатория вычислительных машин ВМС США

- Typex — шифровальная машина, использовавшаяся британцами во Второй мировой войне, основанная на принципах коммерческой машины Enigma.

Пояснительные примечания

[ редактировать ]- ^ Большая часть немецкого шифрованного трафика была зашифрована на машине Enigma, и термин «Ультра» часто использовался почти как синоним слова « Энигма расшифровывает ». Ultra также включал в себя расшифровку немецких машин Lorenz SZ 40 и 42 , которые использовались немецким верховным командованием, а также расшифровку шифров Хагелина и других итальянских шифров и кодов, а также японских шифров и кодов, таких как Purple и JN-25 .

Ссылки

[ редактировать ]Цитаты

[ редактировать ]- ^ «ЭнигмаИстория» . cryptomuseum.com . Проверено 16 декабря 2020 г.

- ^ Ешьте 2021 .

- ^ Киган, Джон, сэр (2003). Разведка на войне . Нью-Йорк: Альфред А. Кнопф.

{{cite book}}: CS1 maint: несколько имен: список авторов ( ссылка ) - ^ Сингх, Саймон (26 января 2011 г.). Кодовая книга: наука о секретности от Древнего Египта до квантовой криптографии . Издательская группа Кнопфа Doubleday. ISBN 978-0-307-78784-2 .

- ^ «История загадки» . Крипто-музей . Проверено 1 декабря 2017 г.

- ^ Лорд, Боб (1998–2010). «Руководство по Энигме» . Проверено 31 мая 2011 г.

- ^ Хамер, Дэвид Х.; Салливан, Джефф; Вейруд, Фроде (июль 1998 г.). «Вариации Enigma: расширенное семейство машин» (PDF) . Криптология . XXII (3): 211–229. дои : 10.1080/0161-119891886885 . ISSN 0161-1194 . Проверено 18 февраля 2016 г.

- ^ «Четырехроторная машина-загадка» . Международный музей шпионажа . Проверено 21 февраля 2023 г.

- ^ Перейти обратно: а б Реевский 1980 .

- ^ Васкес и Хименес-Серал 2018 .

- ^ Владислав Козачук, Загадка: Как немецкий машинный шифр был взломан и как он был прочитан союзниками во Второй мировой войне , отредактированный и переведенный Кристофером Каспареком, Фредериком, Мэриленд, Университетские публикации Америки, 1984, ISBN 978-0- 89093-547-7, с. 21.

- ^ Козачук 1984 , стр. 63.

- ^ Эрскин 2006 , стр. 294–305.

- ^ Козачук 1984 , стр. 59–60, 236.

- ^ Козачук 1984 , стр. 69–94.

- ^ Уэлчман 1982 , с. 289.

- ^ Кан 1991 .

- ^ Перейти обратно: а б Стрип, 1993 год .

- ^ Перейти обратно: а б Рэнкин, Николас (2011). Коммандос Яна Флеминга: история 30-го штурмового отряда во Второй мировой войне . Издательство Оксфордского университета. ISBN 978-0199782826 .

- ^ «Немецкие шифровальные машины времен Второй мировой войны» (PDF) . Центр криптологической истории . Агентство национальной безопасности . 2014. С. 22–25. Архивировано из оригинала (PDF) 14 мая 2023 года . Проверено 21 января 2024 г.

- ^ Перейти обратно: а б с д «Загадочная история» . cryptomuseum.com . Проверено 16 декабря 2020 г.

- ^ Перейти обратно: а б с Рейменанц, Дирк; Технические подробности машины Enigma Cipher Machines & Cryptology

- ^ Перейти обратно: а б с Хамер, Дэвид (январь 1997 г.). «Загадка: действия, связанные с« двойным шагом »среднего ротора» . Криптология . 21 (1): 47–50. дои : 10.1080/0161-119791885779 . Архивировано из оригинала (zip) 19 июля 2011 года.

- ^ Сейл, Тони . «Технические характеристики роторов Энигмы» . Технические характеристики Энигмы . Проверено 15 ноября 2009 г.

- ^ «Валик для заполнения зазоров» . Cryptomuseum.com . Проверено 17 июля 2012 г.

- ^ Перейти обратно: а б Де Леу, Карл Мария Майкл; Бергстра, Дж. А. (2007). История информационной безопасности: всеобъемлющий справочник . Амстердам: Эльзевир. п. 393. ИСБН 9780080550589 .

- ^ Маркс и Вейруд 2000 .

- ^ Маркс 2001 , стр. 101–141.

- ^ Крейг П. Бауэр: Тайная история - История криптологии . CRC Press, Бока-Ратон, 2013 г., стр. 248. ISBN 978-1-4665-6186-1.

- ^ Перейти обратно: а б Ван Манен, Дирк-Ян; Йохан О.А., Робертссон (2016). «Коды и шифры» . Гео ЭксПро . Проверено 13 октября 2023 г.

- ^ Реверс, Пол (2008). «Аксессуары Энигмы» . Проверено 22 июля 2010 г.

- ^ Миллер, А. Рэй (январь 1995 г.). «Криптоматематика Энигмы» . Криптология . 19 (1): 65–80. дои : 10.1080/0161-119591883773 .

- ^ Фридман, ВФ (1922). Индекс совпадения и его применение в криптологии . Отдел шифров. Публикация 22. Женева, Иллинойс, США: Riverbank Laboratories. OCLC 55786052 .

- ^ Хаттенхайн и Фрике 1945 , стр. 4, 5.

- ^ Рейменанц, Дирк; Процедуры сообщений Enigma Шифровальные машины и криптология

- ^ Рейменанц, Дирк; немецких подводных лодок Kurzsignalen о шифровальных машинах и криптологии

- ^ «Переведенная общая процедура Enigma 1940 года » . codeandciphers.org.uk . Проверено 16 октября 2006 г.

- ^ «Переведенный офицер и штабная процедура «Энигмы » 1940 года » . codeandciphers.org.uk . Проверено 16 октября 2006 г.

- ^ «Сообщение Дёница — 1 мая 1945 года» . Проверено 27 ноября 2018 г.

- ^ Бауэр 2000 , с. 123.

- ↑ Приказы Рейхсвера и Вермахта загадки. Архивировано 29 июня 2021 года в Wayback Machine в CryptoCellar Фроде Вейруда, доступ осуществлен 29 июня 2021 года.

- ^ Бауэр 2000 , с. 112.

- ^ «Патент Германии № 416219 от 23 февраля 1918 г.» (PDF) .

- ^ США 1657411 , Шербиус, Артур, «Шифровальная машина», выдан 24 января 1928 г., передан Chiffriermaschinen AG.

- ^ «изображение Энигмы Типа Б» . Архивировано из оригинала 21 октября 2005 года.

- ^ Экспозиция Трастового музея Блетчли-Парк

- ^ Смит 2006 , с. 23.

- ^ Козачук 1984 , стр. 28.

- ^ Кан 1991 , стр. 39–41, 299.

- ^ Ульбрихт 2005 , с. 4.

- ^ Кан 1991 , стр. 40, 299.

- ^ Бауэр 2000 , с. 108.

- ^ Стрипп 1993 , пластина 3.

- ^ Кан 1991 , стр. 41, 299.

- ^ Перейти обратно: а б с Кру и Деворс 2002 , с. 97.

- ^ Смит 2000 , с. 73.

- ^ Стрипп 1993 , с. 83.

- ^ Кан 1991 , с. 43.

- ^ Кан 1991 , с. 43 говорит об августе 1934 года. Kruh & Deavours 2002 , p. 15 октября 2004 года.

- ^ Перейти обратно: а б Кру и Деворс 2002 , с. 98.

- ^ Нг, Дэвид. «Машина «Энигма» времен Второй мировой войны неожиданно нашла дом в Беверли-Хиллз» . Лос-Анджелес Таймс . 22 января 2015 г.

- ^ «Машина-загадка: расшифровка шифровальной машины» . Немецкий музей шпионажа (на немецком языке) . Проверено 3 февраля 2024 г.

- ^ «Военный музей» .

- ^ «Национальный музей сигналов» .

- ^ «Выставка Enigma в Лондоне отдает дань уважения полякам» . Польское радио из Заграницы . Архивировано из оригинала 23 апреля 2016 года . Проверено 5 апреля 2016 г.

- ^ «13 марта 2016 г., «Энигма Эстафета» – как поляки передали эстафету британцам в борьбе за победу во Второй мировой войне» . Институт Ю. Пилсудского в Лондоне . Архивировано из оригинала 22 апреля 2016 года . Проверено 5 апреля 2016 г.

- ^ "Enigma w kolekcji MHP - Muzeum Historii Polski" . Архивировано из оригинала 11 ноября 2021 года . Проверено 11 ноября 2021 г.

- ^ «Национальный музей вычислительной техники» . Национальный музей вычислительной техники . Проверено 16 декабря 2020 г.

- ^ Хамер, Дэвид; Машины Enigma - известные места * Архивировано 4 ноября 2011 г. в Wayback Machine.

- ^ Хамер, Дэвид; Цены продажи Enigma и NEMA – все цены конвертированы в доллары США. Архивировано 27 сентября 2011 г. на Wayback Machine.

- ^ Кристи; 4 Аукцион «Загадка Ротора»

- ^ «Человек заключен в тюрьму из-за машины «Энигма»» . Новости Би-би-си . 19 октября 2001 года . Проверено 2 мая 2010 г.

- ^ Грэм Кили. Нацистские машины «Энигма» помогли генералу Франко в гражданской войне в Испании , The Times , 24 октября 2008 г., стр. 47.

- ^ «Taller de Cryptografía – Enigmas españolas» . Crypto.es. Архивировано из оригинала 11 июня 2013 года . Проверено 8 сентября 2013 г.

- ^ «Шнайер о безопасности: редкая испанская машина-загадка» . Шнайер.com. 26 марта 2012 года . Проверено 8 сентября 2013 г.

- ^ «Оборудование связи» . znam.bg. 29 ноября 2003 г. Архивировано из оригинала 13 января 2015 г. Проверено 13 января 2015 г.

- ^ «Дайверы обнаружили в Балтийском море загадочную нацистскую машину времен Второй мировой войны» . Рейтер . 3 декабря 2020 года. Архивировано из оригинала 3 декабря 2020 года . Проверено 3 декабря 2020 г.

- ^ Welle (www.dw.com), Deutsche. «Немецкие дайверы передали шифровальную машину Enigma в Балтии | DW | 04.12.2020» . DW.COM .

- ^ «Раскрытие загадки в парке военной истории Пивка» . 13 апреля 2023 г.

- ^ Феррис, Джон Роберт (2005). Интеллект и стратегия: избранные очерки . Серия Касс - Исследования разведки. Нью-Йорк, штат Нью-Йорк: Ф. Касс. п. 165. ИСБН 978-0415361958 . OCLC 243558411 .

- ^ Перейти обратно: а б Гринберг, Джоэл (2014). Гордон Уэлчман: архитектор сверхразума в Блетчли-Парке . Лондон: Pen & Sword Books Ltd., с. 85. ИСБН 9781473885257 . OCLC 1023312315 .

- ^ Карл Мария Майкл де Леув; Ян Бергстра (28 августа 2007 г.). История информационной безопасности: Комплексный справочник . Эльзевир Наука. стр. 407–. ISBN 978-0-08-055058-9 .

- ^ Маклоу, Тимоти (2015). Шифровальная машина SIGABA / ECM II: «Прекрасная идея (PDF)» . Форт Джордж Г. Мид, доктор медицинских наук: Центр криптологической истории, АНБ. стр. 16.

- ^ Бауэр, Фридрих Людвиг (2007). Расшифрованные тайны: методы и принципы криптологии (4-я редакция и расширенное изд.). Берлин: Шпрингер. п. 133. ИСБН 9783540245025 . OCLC 255507974 .

- ^ ван Варк, Татьяна Кодирующая машина

Общие и цитируемые ссылки

[ редактировать ]- Бауэр, Флорида (2000). Расшифрованные секреты (2-е изд.). Спрингер. ISBN 978-3-540-66871-8 .

- Комер, Тони (27 января 2021 г.). «Решающая роль Польши в разгадке загадки и преобразовании операций SIGINT Великобритании» . Комментарий. РУСИ . Проверено 20 апреля 2022 г.

- Эрскин, Ральф (декабрь 2006 г.). «Поляки раскрывают свои секреты: отчет Аластера Деннистона о встрече в июле 1939 года в Пири». Криптология . 30 (4). Филадельфия, Пенсильвания: 294–305. дои : 10.1080/01611190600920944 . S2CID 13410460 .

- Хаттенхайн, Орр; Фрике (1945). «Криптоаналитическое исследование OKW/Chi по загадкам, сообщениям Хагелина и шифрованным телепринтерам» . ТИКОМ.

- Кан, Дэвид (1991). Овладев загадкой: гонка за расшифровку кодов немецких подводных лодок, 1939–1943 гг . Компания Хоутон Миффлин. ISBN 978-0-395-42739-2 .

- Козачук, Владислав (1984). Каспарек, Кристофер (ред.). Загадка: как был взломан немецкий машинный шифр и как его прочитали союзники во Второй мировой войне . Фредерик, доктор медицинских наук: Университетские публикации Америки. ISBN 978-0-89093-547-7 .

- Козачук, Владислав . «Происхождение Энигмы/УЛЬТРА» . Архивировано из оригинала 17 июля 2003 года.

- Крух, Л.; Деворс, К. (2002). «Коммерческая загадка: начало машинной криптографии». Криптология . 26 : 1–16. дои : 10.1080/0161-110291890731 . S2CID 41446859 .

- Маркс, Филип (апрель 2001 г.). «Реверсивный ролик D: сменный отражатель Enigma - Часть I». Криптология . 25 (2): 101–141. дои : 10.1080/0161-110191889842 . ISSN 0161-1194 . S2CID 11111300 .

- Маркс, Филип; Вейруд, Фроде (2000). «Восстановление проводки Umkehrwalze A Enigma» (PDF) . Криптология . 24 (1): 55–66. CiteSeerX 10.1.1.622.1584 . дои : 10.1080/0161-110091888781 . S2CID 4473786 . Архивировано из оригинала (PDF) 13 февраля 2012 года.

- Реевский, Мариан (1980). «Применение теории перестановок для взлома шифра-загадки» (PDF) . Приложения Mathematicae . 16 (4): 543–559. дои : 10.4064/am-16-4-543-559 . ISSN 1730-6280 .

- Смит, Майкл (2000). Станция X: Взломщики кодов Блетчли-парка . Кастрюля. ISBN 978-0-7522-7148-4 .

- Смит, Майкл (2006). «Как все началось: Блетчли-Парк идет на войну». В Коупленде, Б. Джек (ред.). Колосс: Секреты компьютеров для взлома кодов в Блетчли-Парке . Оксфорд: Издательство Оксфордского университета. ISBN 978-0-19-284055-4 .

- Стрипп, Алан (1993). Хинсли, Ф.Х.; Стрипп, Алан (ред.). Машина-загадка: ее механизм и использование .

{{cite book}}:|work=игнорируется ( помогите ) - Ульбрихт, Хайнц (2005). безопасность: вклад в историю разведывательных служб ( Шифровальная машина «Энигма» — обманная . PDF) (Диссертация) Кандидатская диссертация (на немецком языке). Библиотека Брауншвейгского университета. дои : 10.24355/dbbs.084-200511080100-324 .

- Васкес, Мануэль; Хименес-Серал, Пас (4 марта 2018 г.). «Восстановление военной загадки с помощью перестановок - заполнение деталей решения Реевского». Криптология . 42 (2): 106–134. дои : 10.1080/01611194.2016.1257522 . S2CID 4451333 .

- Уэлчман, Гордон (1982). История Хижины Шесть: Взлом кодов Энигмы . МакГроу-Хилл. ISBN 978-0-07-069180-3 .

Дальнейшее чтение

[ редактировать ]- Олдрич, Ричард Джеймс (2010). GCHQ: История самого секретного разведывательного управления Великобритании без цензуры . ХарперПресс. ISBN 978-0-00-727847-3 .

- Бертран, Гюстав (1973). Загадка: или Величайшая загадка войны 1939–1945 годов . Плон.

- Кальвокоресси, Питер (2001). Совершенно секретно Ультра . М&М Болдуин. стр. 98–103. ISBN 978-0-947712-41-9 .

- Грайм, Джеймс. «Недостаток загадки» . Числофил . Брэйди Харан . Архивировано из оригинала 30 марта 2013 года . Проверено 7 апреля 2013 г.

- Хит, Ник, Взлом нацистов: секретная история женщин, взломавших коды Гитлера TechRepublic, 27 марта 2015 г.

- Херивел, Джон (2008). Херивелизм: И немецкая военная загадка . М&М Болдуин.

- Кин, Джон (1 августа 2012 г.). Гарольд «Док» Кин и бомба в Блетчли-парке . М&М Болдуин. ISBN 978-0-947712-48-8 .

- Лардж, Кристина (6 октября 2003 г.). Угон «Энигмы: история инсайдера» . Уайли. ISBN 978-0-470-86346-6 .

- Маркс, Филип. «Umkehrwalze D: Перемонтируемый отражатель Enigma - Часть I», Cryptologia 25 (2), апрель 2001 г., стр. 101–141.

- Маркс, Филип. «Umkehrwalze D: Перемонтируемый отражатель Enigma — Часть II», Cryptologia 25 (3), июль 2001 г., стр. 177–212.

- Маркс, Филип. «Umkehrwalze D: Перемонтируемый отражатель Enigma - Часть III», Cryptologia 25 (4), октябрь 2001 г., стр. 296–310.

- Пайоле, Поль (1985). Notre spy chez Гитлер [ Наш шпион с Гитлером ] (на французском языке). Роберт Лаффон.

- Перера, Том (2010). Внутри ЭНИГМЫ . Бедфорд, Великобритания: Радиосообщество Великобритании . ISBN 978-1-905086-64-1 .

- Перера, Том. История ЭНИГМЫ: история, технология и расшифровка , 2-е издание, компакт-диск, 2004 г., Artifax Books, ISBN 1-890024-06-6 примеры страниц

- Ребекка Рэтклифф: В поисках безопасности. Немецкие расследования безопасности Энигмы. В: Разведка и национальная безопасность 14 (1999) Выпуск 1 (Специальный выпуск) С. 146–167.

- Рэтклифф, Ребекка (1 января 2005 г.). Винкель, Брайан Дж. (ред.). Как статистика заставила немцев поверить в безопасность Enigma и почему они ошибались: пренебрежение практической математикой шифровальных машин . Артех Хаус. ISBN 978-1-58053-996-8 .

{{cite book}}:|work=игнорируется ( помогите ) - Реевский, Мариан . «Как польские математики расшифровали загадку». Архивировано 4 октября 2011 года в Wayback Machine , Annals of the History of Computing 3 , биограф Алана Тьюринга, считает эту статью , 1981. Эндрю Ходжес «полным отчетом» (см. «Алан Ходжеса» Тьюринг: Загадка , Уокер и компания, издание в мягкой обложке 2000 г., стр. 548, сноска 4.5).

- Кирантес, Артуро (апрель 2004 г.). «Модель Z: версия загадки, состоящая только из цифр». Криптология . 28 (2): 153–156. дои : 10.1080/0161-110491892845 . S2CID 44319455 .

- Себаг-Монтефиоре, Хью (2011). Энигма: Битва за код . Орион. ISBN 978-1-78022-123-6 .

- Ульбрихт, Хайнц. Enigma Clock, Cryptologia , 23 (3), апрель 1999 г., стр. 194–205.

- Тьюринг, Дермот (2018). X, Y & Z: Реальная история того, как была взломана «Энигма» . Глостершир, Англия: History Press. ISBN 978-0-7509-8782-0 . OCLC 1029570490 .

- Уинтерботэм, ФРВ (1999). Ультра секрет . Вайденфельд и Николсон. ISBN 978-0-297-64405-7 .

- Нерассказанная история взломщика кодов Enigma — Министерство обороны (Великобритания)

Внешние ссылки

[ редактировать ]- Гордон Корера, недооцененные польские взломщики кодов Enigma, журнал BBC News, 4 июля 2014 г.

- Давний список мест, где выставлены машины Enigma

- Национальный кодовый центр Блетчли-Парк. Дом британских взломщиков кодов во время Второй мировой войны. Архивировано 9 декабря 2009 года в Wayback Machine.

- Машины Enigma на веб-сайте Музея криптографии

- Фотографии четырехроторной военно-морской загадки, включая изображения машины в формате Flash (SWF). Архивировано 24 июля 2011 г. на Wayback Machine.

- Фотографии и демонстрация Enigma, сделанная сотрудником АНБ в RSA

- Машина «Энигма» в Керли

- Буклет идентификационной группы

- Процесс создания копии Enigma M4. Архивировано 18 марта 2013 г. в Wayback Machine.

- Взлом шифров ВМС Германии

- машина Энигма

- Сломанные потоковые шифры

- Криптографическое оборудование

- Устройства шифрования

- Военные коммуникации Германии

- Военная техника, представленная в 1920-х годах.

- Продукты, представленные в 1918 году

- Роторные машины

- Сигнальная разведка Второй мировой войны

- Военная техника Германии времен Второй мировой войны