Криптоанализ загадки

| Шифровальная машина Энигма |

|---|

| машина Энигма |

| Разгадывая загадку |

| Связанный |

Криптоанализ системы шифрования «Энигма» позволил западным союзникам во Второй мировой войне прочитать значительные объемы с помощью азбуки Морзе радиосообщений держав Оси , которые были зашифрованы с помощью машин «Энигма» . В результате были получены военные разведданные , которым, наряду с данными других расшифрованных радио- и телетайпных передач Оси, было присвоено кодовое название «Ультра» .

Машины «Энигма» представляли собой семейство портативных шифровальных машин с роторными шифраторами . [1] Хорошие операционные процедуры, если их правильно соблюдать, сделали бы в то время машину «Энигма» с коммутационной панелью неуязвимой для союзников. [2] [3] [4]

Немецкая «Энигма», оснащенная коммутационной панелью, стала основной криптосистемой Германского Рейха , а затем и других держав Оси. В декабре 1932 года его «взломал» математик Мариан Реевский в польского генерального штаба Бюро шифров . [5] используя математическую теорию групп перестановок в сочетании с предоставленными французами разведывательными материалами, полученными от немецкого шпиона. К 1938 году Реевский изобрел устройство — криптологическую бомбу , а Хенрик Зигальский разработал свои листы , чтобы сделать взлом шифра более эффективным. За пять недель до начала Второй мировой войны, в конце июля 1939 года, на конференции к югу от Варшавы Польское бюро шифров поделилось своими методами и технологиями взлома загадок с французами и британцами.

Во время немецкого вторжения в Польшу основной персонал Польского шифровального бюро был эвакуирован через Румынию во Францию, где PC Bruno при поддержке французских объектов они создали станцию радиоразведки . Успешное сотрудничество поляков, французов и англичан продолжалось до июня 1940 года, когда Франция капитулировала перед немцами.

британского С этого момента Школа кодирования и шифрования правительства в Блетчли-Парке создала обширные криптоаналитические возможности. Первоначально расшифровка касалась в основном сообщений Люфтваффе (немецкие военно-воздушные силы) и нескольких сообщений Хир (немецкая армия), поскольку Кригсмарине (немецкий военно-морской флот) использовал гораздо более безопасные процедуры для использования Энигмы. Алан Тьюринг , математик и логик Кембриджского университета , предложил большую часть оригинальных идей, которые привели к модернизации польской криптологической бомбы, используемой для расшифровки немецких шифров «Энигмы». Однако Кригсмарине представила версию «Энигмы» с четвертым ротором для своих подводных лодок , в результате чего эти сообщения долгое время не могли быть расшифрованы. С перехватом ключей шифрования и использованием гораздо более быстрых бомб ВМС США возобновилось регулярное и быстрое чтение сообщений подводных лодок.

Общие принципы [ править ]

Машины «Энигма» создали полиалфавитный шифр замены . Во время Первой мировой войны изобретатели в нескольких странах поняли, что чисто случайная последовательность ключей, не содержащая повторяющихся шаблонов, в принципе сделает шифр полиалфавитной замены невзламываемым. [6] Это привело к разработке роторных машин , которые изменяют каждый символ открытого текста для создания зашифрованного текста с помощью скремблера, состоящего из набора роторов , которые изменяют электрический путь от символа к символу между устройством ввода и устройством вывода. Это постоянное изменение электрического пути приводит к очень длительному периоду времени, прежде чем паттерн – ключевая последовательность или алфавит замещения – повторится.

Расшифровка зашифрованных сообщений включает в себя три этапа, которые в ту эпоху определялись несколько иначе, чем в современной криптографии. [7] Во-первых, идентификация ; используемой системы, в данном случае Enigma во-вторых, взлом системы путем установления того, как именно происходит шифрование, и, в-третьих, решение , которое включает в себя поиск способа настройки машины для отдельного сообщения, то есть ключа сообщения . [8] Сегодня часто предполагается, что злоумышленник знает, как работает процесс шифрования (см. принцип Керкхоффса ), и взлом часто используется для разгадывания ключа. Однако машины «Энигма» имели так много потенциальных состояний внутренней проводки, что реконструкция машины независимо от конкретных настроек была очень сложной задачей.

Машина Энигма [ править ]

Роторная машина «Энигма» потенциально была превосходной системой. Он генерировал шифр полиалфавитной замены с периодом перед повторением алфавита замены, который был намного длиннее, чем любое сообщение или набор сообщений, отправленных с тем же ключом.

Однако основным недостатком системы было то, что ни одно письмо нельзя было зашифровать само по себе. Это означало, что некоторые возможные решения можно было быстро исключить, поскольку одна и та же буква появлялась в одном и том же месте как в зашифрованном тексте, так и в предполагаемой части открытого текста. Сравнение возможного открытого текста Keine besonderen Ereignisse (буквально «нет особых событий» — возможно, лучше перевести как «не о чем сообщать»; фраза, регулярно используемая одним немецким аванпостом в Северной Африке) с частью зашифрованного текста может дать следующее:

| Зашифрованный текст | ТО | ЧАС | Дж | И | П | Д | ТО | М | вопрос | Н | Дж | С | ТО | С | Г | А | В | ЧАС | л | И | я | ЧАС | И | С | ТО | П | Дж | С | М | Н | В |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Позиция 1 | К | И | я | Н | И | Б | И | С | ТО | Н | Д | И | Р | И | Н | И | Р | И | я | Г | Н | я | С | С | И | ||||||

| Позиция 2 | К | И | я | Н | И | Б | И | С | ТО | Н | Д | И | Р | И | Н | И | Р | И | я | Г | Н | я | С | С | И | ||||||

| Позиция 3 | К | И | я | Н | И | Б | И | С | ТО | Н | Д | И | Р | И | Н | И | Р | И | я | Г | Н | я | С | С | И | ||||||

| Позиции 1 и 3 для возможного открытого текста невозможны из-за совпадения букв. Красные клетки представляют эти столкновения .Позиция 2 возможна. | |||||||||||||||||||||||||||||||

Структура [ править ]

Механизм «Энигмы» состоял из клавиатуры, подключенной к батарее , и пластины или колеса для ввода тока (нем. Eintrittswalze ), расположенного на правом конце скремблера (обычно через коммутационную панель в военных версиях). [9] Он содержал набор из 26 контактов, которые обеспечивали электрическое соединение с набором из 26 подпружиненных штырей на правом роторе. Внутренняя проводка сердечника каждого ротора обеспечивала электрический путь от контактов на одной стороне к различным точкам соединения на другой. Левая сторона каждого ротора имела электрическое соединение с ротором слева от него. Крайний левый ротор затем коснулся отражателя ( нем. Umkehrwalze ). Отражатель представлял собой набор из тринадцати парных соединений для возврата тока обратно через роторы скремблера и, в конечном итоге, на фонарный щит, где загоралась лампа под буквой. [10]

Всякий раз, когда нажималась клавиша на клавиатуре, шагающее движение срабатывало , перемещающее крайний правый ротор на одно положение. Поскольку он перемещался при каждом нажатии клавиши, его иногда называют быстрым ротором . Когда выемка на этом роторе зацепилась с собачкой на среднем роторе, он тоже сдвинулся; и то же самое с самым левым («медленным») ротором.

Существует огромное количество способов организации соединений внутри каждого ротора скремблера, а также между входной пластиной и клавиатурой, коммутационной панелью или ламповой панелью. Для отражательной пластины вариантов ее возможных разводок меньше, но все же большое количество. [11]

Каждый ротор скремблера можно было установить в любое из 26 исходных положений (любая буква алфавита). Для машин «Энигма» всего с тремя роторами их последовательность в скремблере, известная криптоаналитикам союзников как (WO) порядок колес , могла быть выбрана из шести возможных.

| Левый | Середина | Верно |

|---|---|---|

| я | II | III |

| я | III | II |

| II | я | III |

| II | III | я |

| III | я | II |

| III | II | я |

Более поздние модели Enigma включали алфавитное кольцо , похожее на шину, вокруг сердечника каждого ротора. Его можно было установить в любом из 26 положений относительно сердечника ротора. Кольцо имело одну или несколько выемок, которые сцеплялись с собачкой, продвигающей следующий ротор влево. [12]

Еще позже три винта для скремблера были выбраны из набора из пяти или, в случае ВМС Германии, из восьми винтов. Алфавитные кольца роторов VI, VII и VIII содержали две выемки, что, несмотря на сокращение периода алфавита замещения, затрудняло расшифровку.

Большинство военных «Энигм» также имели коммутационную панель (нем. Steckerbrett ). Это изменило электрический путь между клавиатурой и входным колесом скремблера и, в противоположном направлении, между скремблером и ламповой панелью. Он сделал это путем взаимного обмена буквами, так что, если A был подключен к G то нажатие клавиши A привело бы к попаданию тока в скремблер в позиции G , а если бы G была нажата, ток вошел бы в позицию A. , Те же соединения применялись и для тока, выходящего на панель лампы.

Чтобы расшифровать немецкие военные сообщения «Энигмы», необходимо знать следующую информацию.

Логическая структура машины (неизменяемая)

- Проводка между клавиатурой (и ламповой панелью) и входной панелью.

- Электропроводка каждого ротора.

- Количество и положение оборотных насечек на кольцах роторов.

- Схема подключения отражателей.

Внутренние настройки (обычно изменяются реже, чем внешние настройки)

- Выбор используемых роторов и их расположение на шпинделе ( Walzenlage или «порядок колес»).

- Положения алфавитного кольца относительно сердечника каждого используемого ротора ( Ringstellung или «настройки кольца»).

Внешние настройки (обычно меняются чаще, чем внутренние настройки)

- Соединения коммутационной панели ( Steckerverbindungen или «значения Stecker»).

- Ротор располагается в начале шифрования текста сообщения.

Обнаружение логической структуры машины можно назвать «взломом» ее, это разовый процесс, за исключением случаев, когда в машины были внесены изменения или дополнения. Поиск внутренних и внешних настроек для одного или нескольких сообщений можно назвать «решением». [13] – хотя для этого процесса часто используется и взлом.

Свойства безопасности [ править ]

Различные модели Enigma обеспечивали разные уровни безопасности. Наличие коммутационной панели ( Steckerbrett ) существенно повышало безопасность шифрования. Каждую пару букв, которые были соединены вместе выводом штепсельной панели, называли партнерами стеккера , а буквы, которые оставались несоединенными, называли самоскладывающимися . [14] В целом, незащищенная «Энигма» использовалась для коммерческого и дипломатического трафика и ее можно было относительно легко взломать ручными методами, тогда как атаковать версии с помощью коммутационной панели было гораздо сложнее. Британцы читали незашифрованные сообщения «Энигмы», отправленные во время гражданской войны в Испании . [15] а также некоторые итальянские военно-морские перевозки , зашифрованные в начале Второй мировой войны.

Надежность шифров, созданных машиной «Энигма», была результатом большого количества чисел, связанных с процессом скремблирования.

- Он создал шифр полиалфавитной замены с периодом ( 16 900 ), который во много раз превышал длину самого длинного сообщения.

- 3-роторный скремблер можно было установить 26 × 26 × 26 = 17 576 способов, а 4-роторный скремблер — 26 × 17 576 = 456 976 способов.

- При L- выводах на коммутационной панели количество способов замены пар букв было равно

Однако способ, которым немцы использовали Enigma, означал, что если настройки для одного дня (или любого другого периода, представленного каждой строкой таблицы настроек) были установлены, остальные сообщения для этой сети в этот день могли быстро быть расшифровано. [18]

Безопасность шифров Enigma имела фундаментальные недостатки, которые оказались полезными для криптоаналитиков.

- Письмо никогда не могло быть зашифровано само по себе, из-за рефлектора. [19] Это свойство очень помогло при использовании шпаргалок — коротких участков открытого текста, которые считались где-то в зашифрованном тексте, — и могло использоваться для исключения шпаргалки в определенной позиции. Что касается возможного местоположения, если какая-либо буква в шпаргалке совпадала с буквой в зашифрованном тексте в той же позиции, это местоположение можно было исключить. [20] Именно эту особенность британский математик и логик Алан Тьюринг использовал при проектировании британской бомбы .

- Соединения коммутационной панели были взаимными, так что если A было подключено к N, то N также стало A. Именно это свойство побудило математика Гордона Уэлчмана из Блетчли-Парка предложить ввести в бомбу диагональную плату , что существенно сократило количество неправильные настройки несущего винта, которые обнаружили бомбы. [21]

- Выемки в алфавитных кольцах роторов I–V находились в разных положениях, что помогло криптоаналитикам определить порядок колес , наблюдая, когда средний ротор переворачивается правым ротором. [22]

- В использовании некоторых версий Enigma были недостатки как в политике, так и на практике. [ нужны разъяснения ]

- Критический материал был раскрыт без предварительного уведомления. [ нужны разъяснения ]

Ключевая настройка [ изменить ]

Основное удобство работы Enigma заключалось в ее симметричности (или самоинверсии ). Это означало, что дешифрование работало так же, как и шифрование , так что при вводе зашифрованного текста последовательность загоравшихся ламп давала открытый текст .

Идентичная настройка машин на передающей и приемной сторонах была достигнута с помощью процедур настройки ключей. Они менялись время от времени и в разных сетях . Они состояли из установочных листов в кодовой книге . [23] [24] которые были распространены среди всех пользователей сети и регулярно менялись. Ключ сообщения был передан в индикаторе [25] как часть преамбулы сообщения. Слово « ключ» также использовалось в Блетчли-Парке для описания сети, в которой использовались те же таблицы настроек «Энигмы». Первоначально они были записаны цветными карандашами и получили названия красный , голубой и т. д., а позже и названия птиц, таких как пустельга . [26] Во время Второй мировой войны настройки большинства сетей действовали 24 часа, хотя к концу войны некоторые менялись чаще. [27] В листах были колонки, в которых для каждого дня месяца были указаны используемые роторы и их положения, положения колец и соединения коммутационной панели. В целях безопасности даты располагались на странице в обратном хронологическом порядке, чтобы каждую строку можно было отрезать и уничтожить, когда она будет закончена. [28]

| Датам [Дата] | Положение рулона [Роторы] | Положение кольца [Настройки звонка] | Штекерные соединения [Настройки плагина] | Базовое положение [Начальные настройки ротора] |

|---|---|---|---|---|

| 31 | I II III | ВНМ | HK CN IO FY JM LW | РАО |

| 30 | III I II | ЦКУ | CK IZ QT NP JY GW | ВКН |

| 29 | II III I | БХН | FR LY OX IT BM GJ | 11 |

До 15 сентября 1938 г. [30] оператор передачи указал оператору(ам) приема, как настроить свои роторы, выбрав трехбуквенный ключ сообщения (ключ, специфичный для этого сообщения) и дважды зашифровав его, используя указанные начальные положения кольца ( Grundstellung ). Полученный в результате 6-буквенный индикатор затем передавался перед зашифрованным текстом сообщения. [31] Предположим, что указанным Grundstellung было RAO , а выбранным 3-буквенным ключом сообщения был IHL , оператор установил бы роторы на RAO и дважды зашифровал бы IHL . Результирующий зашифрованный текст, DQYQQT , будет передан, после чего роторы будут заменены на ключ сообщения ( IHL ), а затем само сообщение зашифруется. Принимающий оператор будет использовать указанный Grundstellung RAO для расшифровки первых шести букв, получая IHLIHL . Оператор-получатель, увидев повторяющийся ключ сообщения, будет знать, что никакого повреждения не было, и использовать МГП для расшифровки сообщения.

Слабость этой индикаторной процедуры обусловлена двумя факторами. Во-первых, использование глобального Grundstellung — оно было изменено в сентябре 1938 года, так что оператор выбирал свою начальную позицию для шифрования ключа сообщения и отправлял начальную позицию в открытом виде, за которой следовал зашифрованный ключ сообщения. Вторая проблема заключалась в повторении ключа сообщения внутри индикатора, что было серьезным недостатком безопасности. [32] Настройка сообщения была закодирована дважды, в результате чего возникла связь между первым и четвертым, вторым и пятым, третьим и шестым символом. Эта проблема безопасности позволила Польскому бюро шифров взломать довоенную систему «Энигма» еще в 1932 году. 1 мая 1940 года немцы изменили процедуру шифрования ключа сообщения только один раз.

усилия Британские

В 1927 году Великобритания открыто приобрела коммерческую «Энигму». Его работа была проанализирована и составлена отчетность. Хотя ведущий британский криптограф Дилли Нокс (ветеран Первой мировой войны Королевского флота и криптоаналитической деятельности в Комнате 40 ) работал над расшифровкой, у него были только те сообщения, которые он генерировал сам, чтобы практиковаться. После того, как Германия поставила модифицированные коммерческие машины националистической стороне во время гражданской войны в Испании , а итальянский флот (который также помогал националистам) использовал версию коммерческой Энигмы, у которой не было коммутационной панели, Британия смогла перехватывать радиопередачи. . В апреле 1937 г. [33] Нокс впервые расшифровал шифровальную систему «Энигмы», используя технику, которую он назвал «застегиванием, чтобы обнаружить проводку ротора». [34] и еще один, который он назвал роддингом для решения сообщений. [35] Это во многом зависело от шпаргалок и навыков разгадывателя кроссвордов на итальянском языке, поскольку за раз получалось ограниченное количество букв, расположенных через промежутки.

Великобритания не имела возможности читать сообщения, транслируемые Германией, которая использовала военную машину «Энигма». [36]

прорывы Польские

этого раздела Тон или стиль могут не отражать энциклопедический тон , используемый в Википедии . ( Ноябрь 2023 г. ) |

В 1920-х годах немецкие военные начали использовать трехроторную «Энигму», безопасность которой была повышена в 1930 году за счет добавления коммутационной панели. [37] Польское бюро шифров пыталось взломать его из-за угрозы, с которой Польша столкнулась со стороны Германии, но первые попытки не увенчались успехом. Математики, ранее оказавшие большие услуги по взлому русских шифров и кодов, в начале 1929 года Польское бюро шифров пригласило студентов-математиков Познанского университета, которые хорошо владели немецким языком, поскольку эта территория была освобождена от Германии только после Первой мировой войны. – пройти курс криптологии. [38]

После курса Бюро наняло нескольких студентов для работы на неполный рабочий день в филиале Бюро, открытом в Познани. 1 сентября 1932 года 27-летний математик Мариан Реевский и двое его коллег- выпускников математики Познанского университета , Хенрик Зигальский и Ежи Ружицкий , были приняты на работу в Бюро в Варшаве. [39] Их первой задачей была реконструкция четырехбуквенного военно-морского кода Германии. [40]

Ближе к концу 1932 года Реевскому предложили поработать пару часов в день над взломом шифра «Энигмы». Его работа над ним, возможно, началась в конце октября или начале ноября 1932 года. [41]

Метод характеристик Реевского [ править ]

Мариан Реевски быстро заметил основные процедурные недостатки немцев, заключающиеся в указании единой настройки индикатора ( Grundstellung ) для всех сообщений в сети в течение дня и повторении выбранного оператором ключа сообщения в зашифрованном 6-буквенном индикаторе. Эти процедурные ошибки позволили Реевскому расшифровать ключи сообщения, не зная никаких проводов машины. В приведенном выше примере, когда DQYQQT является зашифрованным индикатором, известно, что первая буква D и четвертая буква Q представляют одну и ту же букву, зашифрованную на три позиции друг от друга в последовательности скремблера. Аналогично с Q и Q на второй и пятой позициях, а Y и T на третьей и шестой. Реевский воспользовался этим фактом, собрав достаточный набор сообщений, зашифрованных с помощью одной и той же настройки индикатора, и составив три таблицы для пар 1, 4, 2, 5 и 3, 6. Каждая из этих таблиц может выглядеть примерно так:

| Первое письмо | А | Б | С | Д | И | Ф | Г | ЧАС | я | Дж | К | л | М | Н | ТО | П | вопрос | Р | С | Т | В | V | В | Х | И | С |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Четвертое письмо | Н | С | И | вопрос | Т | я | С | ЧАС | А | Ф | И | Х | Дж | П | В | л | В | Р | С | К | Г | ТО | V | М | Д | Б |

Путь от одной первой буквы до соответствующей четвертой буквы, затем от этой буквы как первой буквы до соответствующей четвертой буквы и так далее, пока первая буква не повторится, образует группу циклов . [42] Следующая таблица содержит шесть групп циклов.

| Группа циклов, начиная с А (9 звеньев) | (А, Н, П, Л, Х, М, Дж, Ж, И, А) |

|---|---|

| Группа циклов, начиная с B (3 звена) | (Б, С, З, Б) |

| Группа циклов, начиная с C (9 звеньев) | (C, Y, D, Q, W, V, O, U, G, C) |

| Группа циклов, начиная с E (3 звена) | (Э, Т, К, Е) |

| Группа циклов, начиная с H (1 звено) | (Ч, Ч) |

| Группа циклов, начиная с R (1 звено) | (Р, Р) |

Реевский признал, что группа циклов должна соединяться с другой группой той же длины. Несмотря на то, что Реевский не знал ни проводки ротора, ни перестановки коммутационной панели, ошибка немца позволила ему сократить количество возможных шифров замены до небольшого числа. Для приведенной выше пары 1,4 существует только 1×3×9=27 возможностей для шифров замены в позициях 1 и 4.

Реевский также пользовался ленью шифровальщика. Множество сообщений будут зашифрованы несколькими шифровальщиками, но некоторые из этих сообщений будут иметь один и тот же индикатор шифрования. Это означало, что оба клерка выбрали одну и ту же стартовую позицию из трех букв. Такое столкновение должно быть редким при случайно выбранных начальных позициях, но ленивые шифровальщики часто выбирают начальные позиции, такие как «AAA», «BBB» или «CCC». Эти ошибки безопасности позволили Реевскому решить каждую из шести перестановок, использованных для шифрования индикатора.

Это решение было выдающимся достижением. Реевский сделал это, не зная ни перестановки коммутационной панели, ни проводки ротора. Даже после решения шести перестановок Реевский не знал, как была установлена коммутационная панель или положение роторов. Знание шести перестановок также не позволило Реевскому прочитать какие-либо сообщения.

Шпион и проводка ротора [ править ]

До того, как Реевский начал работу над «Энигмой», у французов был шпион Ганс-Тило Шмидт , который работал в немецком бюро шифров в Берлине и имел доступ к некоторым документам «Энигмы». Даже с помощью этих документов французы не добились прогресса в раскрытии «Энигмы». Французы решили поделиться материалом со своими британскими и польскими союзниками. На встрече в декабре 1931 года французы предоставили Гвидо Лангеру , главе Польского бюро шифров, копии некоторых материалов «Энигмы». Лангер попросил у французов дополнительные материалы, и Гюстав Бертран из французской военной разведки быстро согласился; Бертран предоставил дополнительные материалы в мае и сентябре 1932 года. [43] Документы включали два руководства на немецком языке и две страницы ежедневных ключей Enigma. [44] [45]

В декабре 1932 года Бюро предоставило Реевскому несколько немецких руководств и ежемесячные ключи. Этот материал позволил Реевскому совершить «один из самых важных прорывов в криптологии ». истории [46] используя теорию перестановок и групп для разработки схемы скремблера «Энигма». [47] [48]

Реевский мог просмотреть дневной шифрованный трафик и найти перестановки в шести последовательных позициях, используемых для шифрования индикатора. Поскольку у Реевского был ключ шифрования на сегодняшний день, он знал и мог проанализировать перестановку коммутационной панели. Он предположил, что раскладка клавиатуры такая же, как и в коммерческой Enigma, поэтому учел это. Он знал порядок ротора, настройки колец и исходное положение. Он разработал набор уравнений, который позволил бы ему найти проводку крайнего правого ротора, предполагая, что два ротора слева не двигаются. [49]

Он попытался решить уравнения, но потерпел неудачу и получил противоречивые результаты. После некоторого размышления он понял, что одно из его предположений должно быть ошибочным.

Реевский обнаружил, что соединения между клавиатурой военной «Энигмы» и входным кольцом не были такими же, как в коммерческой «Энигме», в том же порядке, что и клавиши на немецкой пишущей машинке. Он сделал вдохновенное правильное предположение, что все было в алфавитном порядке. [50] Британец Дилли Нокс был поражен, когда в июле 1939 года узнал, что договоренность была такой простой. [51] [52]

С помощью нового предположения Реевскому удалось решить схему подключения крайнего правого ротора. В шифрованном трафике следующего месяца в крайнем правом положении использовался другой ротор, поэтому Реевский использовал те же уравнения для решения его проводки. Зная эти роторы, были определены оставшийся третий ротор и проводка отражателя. Не захватив ни одного ротора для обратного проектирования, Реевский определил логическую структуру машины.

Затем Польское бюро шифров изготовило несколько копий машины «Энигма»; реплики назывались «двойниками Энигмы» .

Метод гриля [ править ]

Поляки теперь знали секреты подключения машины, но им все еще нужно было определить ежедневные ключи для шифрованного трафика. Поляки будут изучать трафик Enigma и использовать метод характеристик для определения шести перестановок, используемых для индикатора. Затем поляки использовали метод гриля , чтобы определить самый правый ротор и его положение. Этот поиск был бы осложнен перестановкой коммутационной панели, но эта перестановка поменяла местами только шесть пар букв — этого недостаточно, чтобы прервать поиск. Метод гриля также определил проводку коммутационной панели. Метод гриля также можно было использовать для определения среднего и левого роторов и их настройки (и эти задачи были проще, поскольку не было коммутационной панели), но поляки в итоге составили каталог 3×2×26×26=4056. возможных Q перестановки (рефлектор и две крайние левые перестановки ротора), чтобы они могли просто найти ответ.

Единственным оставшимся секретом ежедневного ключа будут настройки кольца, и поляки решат эту проблему грубой силой. Большинство сообщений начиналось с трех букв «ANX» ( an по-немецки означает «кому», а символ «X» использовался в качестве пробела). Это может занять почти 26×26×26=17576 попыток, но это было выполнимо. Как только настройки кольца были найдены, поляки смогли прочитать дневной трафик.

Немцы поначалу облегчили задачу полякам. Порядок роторов менялся только каждый квартал, поэтому полякам не пришлось бы искать порядок роторов. Позже немцы меняли его каждый месяц, но и это не доставило особых хлопот. В конце концов, немцы будут менять порядок роторов каждый день, а в конце войны (после захвата Польши) порядок роторов может меняться в течение дня.

Поляки продолжали совершенствовать свои методы, а немцы совершенствовали меры безопасности.

циклов и карточный Инвариантные каталог длины

Реевский понял, что, хотя буквы в группах циклов были изменены коммутационной панелью, количество и длина циклов не пострадали - в приведенном выше примере шесть групп циклов длиной 9, 9, 3, 3, 1 и 1. Он описал эту инвариантную структуру как характеристику настройки индикатора. [ сомнительно – обсудить ] Всего было 105 456 возможных настроек ротора. [53] [54] Поэтому поляки приступили к созданию карточного каталога этих циклических моделей. [55]

Метод продолжительности цикла позволит избежать использования гриля. В карточном каталоге будет индексироваться длина цикла для всех стартовых позиций (кроме оборотов, произошедших при шифровании индикатора). Дневной трафик будет изучен, чтобы обнаружить циклы в перестановках. Для поиска возможных стартовых позиций будет использован карточный каталог. Существует примерно 1 миллион возможных комбинаций длины цикла и только 105 456 стартовых позиций. Найдя стартовую позицию, поляки использовали двойник Энигмы, чтобы определить циклы в этой начальной позиции без коммутационной панели. Затем поляки сравнивали эти циклы с циклами с (неизвестной) коммутационной панелью и решали перестановку коммутационной панели (простой шифр замены). Тогда поляки смогли найти оставшуюся тайну настроек кольца методом ANX.

Проблема заключалась в составлении большого карточного каталога.

Реевский в 1934 или 1935 году изобрел машину для облегчения составления каталога и назвал ее циклометром . Он «состоял из двух наборов роторов... соединенных проводами, по которым мог течь электрический ток. Ротор N во втором наборе был сдвинут по фазе на три буквы относительно ротора N в первом наборе, тогда как роторы L и M во втором наборе комплект всегда устанавливался так же, как роторы L и M в первом наборе». [56] Подготовка этого каталога с использованием циклометра была, по словам Реевского, «трудоемкой и заняла больше года, но когда он был готов, получение ежедневных ключей стало вопросом [около пятнадцати] минут». [57]

Однако 1 ноября 1937 года немцы заменили рефлектор «Энигмы» , что потребовало создания нового каталога — «задача, которая [говорит Реевский] заняла, ввиду нашего большего опыта, вероятно, несколько меньше года». [57]

Этот метод характеристик перестал работать для сообщений немецкой военно-морской Энигмы 1 мая 1937 года, когда процедура индикатора была изменена на процедуру, включающую специальные кодовые книги (см. 3-роторную Энигму ВМС Германии ниже). [58] Что еще хуже, 15 сентября 1938 года он перестал работать с сообщениями немецкой армии и Люфтваффе, потому что операторам тогда пришлось выбирать свои собственные Grundstellung (начальную настройку ротора) для каждого сообщения. Хотя ключи сообщений немецкой армии по-прежнему будут дважды зашифрованы, дневные ключи не будут дважды зашифрованы при тех же первоначальных настройках, поэтому эту характеристику больше нельзя будет найти или использовать.

Перфорированные листы [ править ]

Хотя метод характеристик больше не работал, включение ключа зашифрованного сообщения дважды привело к явлению, которое смог использовать криптоаналитик Хенрик Зигальский. Иногда (примерно в одном сообщении из восьми) одна из повторяющихся букв в ключе сообщения в обоих случаях зашифровывалась в одну и ту же букву. Эти явления назывались самички. [59] (по-английски «женщины» — термин, позже использованный в Блетчли-парке). [60] [61]

Только ограниченное количество настроек скремблера могло привести к появлению женщин, и их можно было бы идентифицировать по карточному каталогу. Если бы первые шесть букв зашифрованного текста были S ZV S IK , это можно было бы назвать женщиной 1–4; если WHOEHS – ; женщина 2–5 и если AS W CR W , женщина 3–6. Этот метод назывался Netz (от Netzverfahren , «сетчатый метод»), или метод листов Зигальского , поскольку в нем использовались изобретенные им перфорированные листы, хотя в Блетчли-парке имя Зигальского не использовалось по соображениям безопасности. [62] Для успеха требовалось около десяти самок из дневных сообщений.

существовал набор из 26 таких листов Для каждой из шести возможных последовательностей колес . Каждый лист предназначался для левого (самого медленно вращающегося) ротора. Матрицы 51×51 на листах представляли 676 возможных стартовых позиций среднего и правого роторов. Листы содержали около 1000 отверстий в тех позициях, в которых могла оказаться самка. [63] Набор листов для сообщений этого дня будет соответствующим образом расположен друг над другом в устройстве с перфорированными листами . Реевский писал о том, как работало устройство:

Когда листы накладывались и перемещались в правильной последовательности и надлежащим образом относительно друг друга, в соответствии со строго определенной программой, количество видимых отверстий постепенно уменьшалось. И, если имелось достаточное количество данных, в конце концов оставалась единственная апертура, вероятно, соответствующая правильному случаю, то есть решению. По положению отверстия можно было вычислить порядок роторов, положение их колец и, сравнивая буквы шифровальных ключей с буквами в машине, аналогично перестановку S; другими словами, весь ключ шифрования. [64]

Отверстия в листах были тщательно вырезаны бритвенными лезвиями, и за три месяца до следующей крупной неудачи были изготовлены комплекты листов только для двух из шести возможных заказов колес. [65]

Польская бомба [ править ]

После того, как метод характеристик Реевского стал бесполезным, он изобрел электромеханическое устройство, получившее название « Bomba kryptologiczna» , «криптологическая бомба». Каждая машина содержала шесть наборов роторов «Энигмы» для шести позиций повторяющегося трехбуквенного ключа. Как и листовой метод Зыгальского, бомба полагалась на появление самок , но для листового метода требовалось всего три вместо примерно десяти. Шесть бомбочек [66] были построены по одному для каждого из возможных на тот момент порядков колес . Каждая бомба провела исчерпывающий ( грубый анализ) 17 576 [67] возможные ключи сообщений.

Реевский писал об этом устройстве:

Метод бомбы, изобретенный осенью 1938 года, заключался во многом в автоматизации и ускорении процесса восстановления ежедневных ключей. Каждая криптологическая бомба (шесть из которых были построены в Варшаве для Бюро шифров Шифрова до сентября 1939 года) по сути представляла собой совокупность шести «Энигм» с электрическим приводом. Он заменил около ста рабочих и сократил время получения ключа примерно до двух часов. [68]

Шифрованное сообщение передало Grundstellung в открытом виде, поэтому, когда бомба нашла совпадение, оно раскрыло порядок роторов, положения роторов и настройки колец. Единственным оставшимся секретом была перестановка коммутационной панели.

Серьезная неудача [ править ]

15 декабря 1938 года немецкая армия увеличила сложность шифрования Enigma, введя два дополнительных ротора (IV и V). Это увеличило количество возможных заказов колес с 6 до 60. [69] Тогда поляки смогли прочитать лишь небольшую часть сообщений, в которых не использовался ни один из двух новых роторов. У них не было ресурсов для заказа еще 54 бомб или производства 58 комплектов листов Зыгальского. Другие пользователи Enigma получили два новых ротора одновременно. Однако до 1 июля 1939 года Sicherheitsdienst (SD) — разведывательное агентство СС и нацистской партии — продолжало использовать свои машины по-старому с одинаковой настройкой индикаторов для всех сообщений. Это позволило Реевскому повторно использовать свой предыдущий метод, и примерно к началу года он разработал схему подключения двух новых роторов. [69] 1 января 1939 года немцы увеличили количество соединений коммутационной панели с пяти-восьми до семи-десяти, что еще больше затруднило другие методы расшифровки. [57]

Реевский написал в 1979 году в критике Приложения 1, том 1 (1979) официальной истории британской разведки во Второй мировой войне:

мы быстро нашли [проводки] внутри [новых роторов], но [их] введение... подняло число возможных последовательностей [роторов] с 6 до 60... а значит, и работу по поиску ключей увеличило в десять раз . Таким образом, изменение было не качественным, а количественным. Нам пришлось бы значительно увеличить персонал для эксплуатации бомб, производства перфорированных листов... и манипулирования листами. [70] [71]

Вторая мировая война [ править ]

Польские информации раскрытия

Поскольку в 1939 году вероятность войны возросла, Великобритания и Франция пообещали поддержать Польшу в случае действий, угрожающих ее независимости. [72] В апреле Германия вышла из немецко-польского пакта о ненападении от января 1934 года. Польский генеральный штаб, понимая, что может произойти, решил поделиться своей работой по расшифровке «Энигмы» со своими западными союзниками. Мариан Реевский позже писал:

[Это] не [как предположил Гарри Хинсли, криптологические] трудности побудили нас работать с британцами и французами, а только ухудшающаяся политическая ситуация. Если бы у нас вообще не было трудностей, мы бы все равно или даже более того поделились бы с нашими союзниками своими достижениями как своим вкладом в борьбу против Германии. [70] [73]

На конференции под Варшавой 26 и 27 июля 1939 года поляки сообщили французам и британцам, что они взломали «Энигму», и пообещали передать каждому по восстановленной поляками «Энигме» вместе с подробностями своих методов и оборудования для решения «Энигмы», включая «Энигму» Зыгальского. Реевского перфорированные листы и шифровальная бомба . [74] Взамен британцы обязались подготовить два полных комплекта листов Зыгальского для всех 60 возможных заказов колес. [75] Дилли Нокс была членом британской делегации. Он прокомментировал хрупкость опоры польской системы на повторение индикатора, поскольку его можно «в любой момент отменить». [76] В августе два польских двойника «Энигмы» были отправлены в Париж, откуда Гюстав Бертран взял один в Лондон и вручил его Стюарту Мензису из британской секретной разведывательной службы на вокзале Виктория . [77]

Гордон Уэлчман, ставший главой Хижины 6 в Блетчли-парке, писал:

Hut 6 Ultra никогда бы не сдвинулась с мертвой точки, если бы мы в самый последний момент не узнали от поляков подробности как о немецкой военной версии коммерческой машины «Энигма», так и о методах ее эксплуатации. [78]

Петер Кальвокоресси , который стал главой отделения Люфтваффе в Хижине 3, писал о вкладе Польши:

Единственный спорный вопрос: насколько ценен? По мнению самых квалифицированных судей, это ускорило взлом «Энигмы» примерно на год. Британцы не переняли польские методы, но были ими просвещены. [79]

ПК Бруно [ править ]

5 сентября 1939 года Бюро шифров начало подготовку к эвакуации ключевого персонала и оборудования из Варшавы. Вскоре специальный эвакуационный поезд «Эшелон F» перевез их на восток, а затем на юг. К тому времени, когда 17 сентября Бюро шифров было приказано пересечь границу с союзной Румынией, они уничтожили все конфиденциальные документы и оборудование, и у них остался только один очень переполненный грузовик. Автомобиль был конфискован на границе румынским офицером, который отделил военных от гражданского персонала. Воспользовавшись замешательством, трое математиков проигнорировали указания румына. Они ожидали, что в лагере для интернированных их может опознать румынская полиция безопасности, в которой у немецкого абвера и СД были информаторы. [80]

Математики пошли на ближайшую железнодорожную станцию, обменяли деньги, купили билеты и сели на первый поезд, направлявшийся на юг. Примерно через дюжину часов они достигли Бухареста, на другом конце Румынии. Там они пошли в британское посольство. Британцы сказали им «вернуться через несколько дней», и затем они обратились во французское посольство, представившись «друзьями Болека» (польское кодовое имя Бертрана) и попросив поговорить с французским военным офицером. Полковник французской армии позвонил в Париж и затем дал указание трем полякам оказать помощь в эвакуации в Париж. [80]

20 октября 1939 года в PC Bruno под Парижем польские криптологи возобновили работу над немецкими шифрами Enigma в сотрудничестве с Блетчли Парком. [81]

Констебль Бруно и Блетчли Парк тесно сотрудничали, общаясь через телеграфную линию, защищенную с помощью двойников Энигмы. В январе 1940 года Алан Тьюринг провел несколько дней у ПК Бруно, совещаясь со своими польскими коллегами. Он привез полякам полный комплект листов Зыгальского, которые были перфорированы в Блетчли-парке Джоном Джеффрисом с использованием предоставленной поляками информации, и 17 января 1940 года поляки совершили первый прорыв в трафик «Энигмы» военного времени — то есть с 28 октября 1939 года. [82] С этого времени, вплоть до падения Франции в июне 1940 года, 17 процентов ключей «Энигмы», найденных союзниками, были разгаданы в PC Bruno . [83]

Непосредственно перед началом наступления 10 мая 1940 года на Нидерланды и Францию немцы внесли пугающее изменение в процедуру индикатора, прекратив дублирование ключа зашифрованного сообщения. Это означало, что метод листа Зыгальского больше не работал. [84] [85] Вместо этого криптоаналитикам пришлось полагаться на использование слабостей операторов, описанных ниже, в частности на cillies и подсказку Herivel .

Франции После июньского франко-германского перемирия польская криптологическая группа возобновила работу в южной свободной зоне . [86] хотя, вероятно, не на Энигме. [87] Мариан Реевский и Хенрик Зыгальский после многих страданий, опасных путешествий и испанского заключения наконец добрались до Британии. [88] где их призвали в Польскую армию и заставили работать над взломом немецких ручных шифров СС и СД на польском пункте связи в Боксмуре . Поскольку они находились в оккупированной Франции, приглашать их на работу в Блетчли-парке считалось слишком рискованным. [89]

После немецкой оккупации Виши, Франция , некоторые из тех, кто работал на PC Bruno, были захвачены немцами. Несмотря на ужасные обстоятельства, в которых содержались некоторые из них, никто из них не выдал тайну расшифровки «Энигмы». [90]

Эксплуатационные недостатки [ править ]

Помимо некоторых далеко не идеальных характеристик, присущих Энигме, на практике самой большой слабостью системы было большое количество сообщений и некоторые способы использования Энигмы. Основной принцип такого рода шифровальной машины заключается в том, что она должна обеспечивать поток преобразований, которые криптоаналитику трудно предсказать. Некоторые инструкции операторам и неряшливость операторов имели противоположный эффект. Без этих эксплуатационных недостатков Enigma почти наверняка не была бы взломана. [91]

Недостатки, которые использовали криптоаналитики союзников, включали:

- Создание одного из первых учебных пособий по Enigma, содержащих пример открытого текста и его подлинного зашифрованного текста, а также соответствующий ключ сообщения. Когда Реевскому это вручили в декабре 1932 года, это «несколько облегчило [его реконструкцию машины «Энигма]». [84]

- Повторение ключа сообщения, как описано в методе характеристик Реевского выше. (Это помогло Реевскому разгадать проводку «Загадки» в 1932 году и продолжалось до мая 1940 года.)

- Постоянное использование одних и тех же стереотипных выражений в сообщениях — ранний пример того, что Блетчли-Парк позже назвал шпаргалками . Реевский писал, что «... мы полагались на то, что большее количество сообщений начиналось с букв ANX — по-немецки «к», за которыми следовал X в качестве пробела». [92]

- Использование легко угадываемых клавиш, таких как AAA или BBB , или последовательностей, отражающих раскладку клавиатуры Enigma, таких как «три клавиши [набора текста], которые расположены рядом друг с другом [или] по диагонали [друг от друга]... " [93] В Блетчли-парке такие явления называли цилли . [94] [95] Силлис в работе четырехвинтового абвера « Энигма» включал четырехбуквенные имена и немецкие нецензурные выражения. Иногда при использовании сообщений, состоящих из нескольких частей, оператор не вводил ключ для последующей части сообщения, а просто оставлял роторы такими, какими они были в конце предыдущей части, чтобы они стали ключом сообщения для следующей части. [96]

- Имея только три разных ротора для трех позиций скремблера. (Так продолжалось до декабря 1938 года, когда в 1940 году оно было увеличено до пяти, а затем до восьми для военно-морского движения.)

- Используя только шесть выводов коммутационной панели, оставляя 14 букв неразмеченными . (Так продолжалось до января 1939 года, когда количество отводок было увеличено, и незакрепленными осталось лишь небольшое количество букв.)

Другие полезные недостатки, обнаруженные британскими, а затем и американскими криптоаналитиками, включали следующие, многие из которых зависели от частого решения конкретной сети:

- Практика повторной передачи сообщения в идентичной или почти идентичной форме в разных шифровальных сетях. Если сообщение передавалось с использованием как низкоуровневого шифра, который Блетчли-Парк взломал вручную, так и «Энигмы», расшифровка представляла собой отличную основу для дешифрования «Энигмы». [97]

- Для машин, где можно было выбрать больше роторов, чем для них было слотов, правило некоторых сетей предусматривало, что ни один ротор не должен находиться в том же слоте скремблера, что и в предыдущей конфигурации. Это уменьшило количество заказов на колеса, которые приходилось опробовать. [98]

- Не допускать повторения заказа колеса в ежемесячном листе настройки. Это означало, что, когда ключи находили регулярно, можно было сэкономить, исключив возможные заказы на колеса. [99]

- Условие для операторов ВВС о том, что ни одна буква на коммутационной панели не должна быть связана с соседней буквой алфавита. Это уменьшило проблему идентификации соединений коммутационной панели и было автоматизировано в некоторых бомбах с помощью устройства последовательного выбивания Стекера (CSKO). [100]

- Небрежная практика, которую Джон Херивел предвидел вскоре после своего прибытия в Блетчли-Парк в январе 1940 года. Он думал о практических действиях, которые должен был совершить оператор «Энигмы», и о кратчайших путях, которые он мог бы использовать. Он считал, что, установив алфавитные кольца в предписанное положение и закрыв крышку, оператор при выборе первой части индикатора может не повернуть роторы более чем на несколько мест. Поначалу казалось, что это не так, но после изменений в мае 1940 года так называемый наконечник Херивеля . наиболее полезным оказался [94] [101] [102]

- Практика повторного использования некоторых столбцов порядка колес, настроек колец или соединений коммутационной панели из предыдущих месяцев. Получившийся в результате аналитический метод получил в Блетчли-Парке название Parkerismus в честь Реджа Паркера, который благодаря своему тщательному ведению записей заметил это явление. [103]

- Повторное использование перестановки в коде METEO ВВС Германии в качестве перестановки стекера Enigma на сегодняшний день. [104]

Мэвис Левер , член команды Дилли Нокса , вспомнила случай, когда от ВМС Италии поступило необычное сообщение, использование которого привело к победе британцев в битве у мыса Матапан .

Единственная загвоздка Enigma, конечно, заключается в том, что если вы нажмете , вы сможете получить любую другую букву, кроме A. A Я уловил это сообщение и — человек так привык смотреть на вещи и принимать мгновенные решения — я подумал: «Что-то пропало. Что сделал этот парень? В этом сообщении нет ни одной буквы «Л ».Моему парню сказали отправить фиктивное сообщение, а он только что выкурил сигарету и нажал последнюю клавишу на клавиатуре L. , Так что это было единственное письмо, которое не пришло. У нас была самая большая кроватка, которая у нас когда-либо была, шифрование было LLLL , прямо через сообщение, и это дало нам новую проводку для колеса [ротора]. Это то, чему нас учили. Инстинктивно ищите что-то, что пошло не так, или кого-то, кто сделал какую-то глупость и порвал книгу правил. [105]

Послевоенные опросы немецких специалистов по криптографии , проведенные в рамках проекта TICOM , как правило, подтверждают мнение, что немцы хорошо знали, что несвязанная загадка теоретически разрешима, но считали, что составная загадка не была решена. [4]

Расшифровка на основе шпаргалки [ править ]

Термин «шпаргалка» использовался в Блетчли-парке для обозначения любого известного открытого текста или предполагаемого открытого текста в какой-то момент зашифрованного сообщения.

Британская правительственная школа кодирования и шифров (GC&CS) до своего переезда в Блетчли-Парк осознала ценность набора математиков и логиков для работы в группах по взлому кодов. Алан Тьюринг, математик из Кембриджского университета, интересовавшийся криптологией и машинами для реализации логических операций, которого многие считали гением, начал работать в GC&CS на неполный рабочий день примерно со времен Мюнхенского кризиса в 1938 год. [106] Гордон Уэлчман, еще один математик из Кембриджа, также получил начальную подготовку в 1938 году. [107] и они оба явились в Блетчли-Парк 4 сентября 1939 года, на следующий день после того, как Великобритания объявила войну Германии.

Большая часть успеха Польши была связана с повторением индикатора. Но как только Тьюринг переехал в Блетчли-Парк, где он первоначально присоединился к Дилли Ноксу в исследовательском отделе, он приступил к поиску методов, которые не учитывали бы эту слабость, поскольку они правильно предвидели, что немецкая армия и военно-воздушные силы могут последовать примеру немецкого флота. в совершенствовании своей системы показателей.

Поляки использовали раннюю форму расшифровки на основе шпаргалки в те времена, когда на коммутационной панели использовалось только шесть отведений. [58] Этот метод стал известен как метод «Сорок плаксивых слез» по следующей причине. Если сообщение было продолжением предыдущего, открытый текст начинался с FORT (от Fortsetzung за которым следовало время первого сообщения, указанное дважды, в скобках с буквой Y. , что означает «продолжение») , В то время цифры были представлены буквами в верхнем ряду клавиатуры Enigma. Итак, «продолжение сообщения, отправленного в 23:30» было представлено как FORTYWEEPYYWEEPY .

| вопрос | В | И | Р | Т | С | В | я | ТО | П |

| 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 0 |

Шпаргалки были основой британского подхода к разгадке ключей «Энигмы», но угадывание открытого текста сообщения было делом высокой квалификации. Поэтому в 1940 году Стюарт Милнер-Барри устроил в хижине 8 специальную комнату для кроваток . [108] [109]

В первую очередь среди знаний, необходимых для идентификации шпаргалок, был текст предыдущих расшифровок. Блетчли-Парк вел подробные индексы. [110] преамбул сообщений, каждого человека, каждого корабля, каждого подразделения, каждого оружия, каждого технического термина и повторяющихся фраз, таких как формы обращения и другого немецкого военного жаргона. [111] Для каждого сообщения анализ трафика записывал радиочастоту, дату и время перехвата, а также преамбулу, которая содержала дискриминант, идентифицирующий сеть, время происхождения сообщения, позывной исходящей и принимающей станций, а также индикатор параметр. Это позволило сделать перекрестную ссылку нового сообщения на предыдущее. [112] Таким образом, как писал Дерек Таунт , другой кембриджский математик-криптоаналитик, истина о том, что «ничто не достигает такого успеха, как успех», здесь особенно уместна. [99]

Стереотипные сообщения включали Keine besonderen Ereignisse (буквально «нет особых происшествий» — возможно, лучше перевести как «не о чем сообщать»), [113] An die Gruppe («группе») [114] и число, полученное от метеостанций, таких как weub null seqs null null («обзор погоды 0600»). На самом деле это было отображено как WEUBYYNULLSEQSNULLNULL . Слово WEUB является сокращением от Wetterübersicht , YY использовалось в качестве разделителя, а SEQS было общепринятым сокращением от sechs (по-немецки «шесть»). [115] Другой пример: квартирмейстер фельдмаршала Эрвина Роммеля начинал все свои послания своему командиру с одного и того же формального представления. [116]

Благодаря сочетанию вероятного фрагмента открытого текста и того факта, что ни одна буква не может быть зашифрована сама по себе, соответствующий фрагмент зашифрованного текста часто можно было проверить, пробуя все возможные выравнивания шпаргалки по зашифрованному тексту - процедура, известная как перетаскивание шпаргалки . Однако это был лишь один аспект процессов решения ключа. Дерек Таунт писал, что тремя основными личными качествами, которые были необходимы для криптоанализа, были (1) творческое воображение, (2) хорошо развитые критические способности и (3) привычка к дотошности. [117] Навыки решения кроссвордов были, как известно, проверены при наборе некоторых криптоаналитиков. Это было полезно при разработке настроек коммутационной панели, когда рассматривалось возможное решение. Например, если шпаргалкой было слово WETTER (по-немецки «погода»), а возможная расшифровка до того, как были обнаружены настройки коммутационной панели, была TEWWER , легко увидеть, что T и W являются партнерами по стекеру . [118] Эти примеры, хотя и иллюстрируют принципы, значительно упрощают задачи криптоаналитиков.

Плодотворным источником шпаргалок были повторные зашифровки сообщений, которые ранее были расшифрованы либо с помощью ручного шифра нижнего уровня, либо из другой сети Enigma. [119] Это называлось поцелуем и происходило, в частности, с немецкими военно-морскими сообщениями, отправленными в шифре верфи и повторенными дословно в шифре Энигмы. Один немецкий агент в Великобритании, Натали Сергеев под кодовым именем Трежер , которую «перевели» на работу на союзников, была очень многословна в своих сообщениях обратно в Германию, которые затем ретранслировались по сети Абвера «Энигма». поддерживала ее, МИ-5 потому что это давало длинные шпаргалки, а не из-за ее полезности в качестве агента, передающего неверную информацию Абверу . [120]

Иногда, когда возникала особенно острая необходимость разгадать ключи немецкой военно-морской «Энигмы», например, когда арктический конвой устанавливали мины собирался отправиться в путь, ВВС Великобритании в определенной позиции, координата сетки которой в немецкой военно-морской системе не содержала любое слово (например, sechs или sieben ), для которого иногда использовались сокращения или альтернативы. [121] Предупреждающее сообщение о минах, а затем сообщение «все чисто» будет передаваться как с использованием шифра верфи , так и с использованием сети подводных лодок « Энигма». Этот процесс посадки кроватки назывался садоводством . [122]

Хотя цилли на самом деле не были шпаргалками, откровенная болтовня , которую вели между собой операторы «Энигмы», часто давала подсказку о том, какие цилли могут генерироваться. [123]

Когда захваченные немецкие операторы «Энигмы» обнаружили, что их проинструктировали шифровать числа, проговаривая их, а не используя верхний ряд клавиатуры, Алан Тьюринг просмотрел расшифрованные сообщения и определил, что слово eins («один») встречается в 90% сообщений. . [ нужна ссылка ] Тьюринг автоматизировал процесс написания, создав Каталог Eins , в котором предполагалось, что Eins закодированы во всех позициях открытого текста. Каталог включал все возможные позиции ротора для EINS на тот день с порядком колес и разъемами на панели. [124]

Британская бомба [ править ]

Британская бомба представляла собой электромеханическое устройство, разработанное Аланом Тьюрингом вскоре после того, как он прибыл в Блетчли-парк в сентябре 1939 года. Гарольд «Док» Кин из Британской компании по производству табуляторов (BTM) в Летчворте (35 километров (22 мили) от Блетчли) был инженер, который превратил идеи Тьюринга в работающую машину — под кодовым названием CANTAB. [125] Спецификация Тьюринга развивала идеи польской криптологической бомбы, но была разработана для гораздо более общей расшифровки на основе шпаргалки.

Бомба помогла определить порядок колес , начальные положения сердечников ротора и штекер-партнер указанной буквы. Это было достигнуто путем изучения всех 17 576 возможных позиций скремблера для набора порядков колес при сравнении шпарглки и зашифрованного текста, чтобы исключить возможности, противоречащие известным характеристикам Энигмы. По словам Гордона Уэлчмана, «задача бомбы заключалась в том, чтобы просто свести предположения о порядке колес и положениях шифраторов, которые требовали «дальнейшего анализа», до приемлемого числа». [109]

Съемные барабаны в передней части бомбы были подключены идентично соединениям различных роторов Энигмы. Однако, в отличие от них, входные и выходные контакты для левой и правой сторон были отдельными, образуя 104 контакта между каждым барабаном и остальной частью машины. [126] соединить набор скремблеров Это позволило последовательно с помощью 26-жильных кабелей. Электрические соединения между проводкой вращающихся барабанов и задней распределительной панелью осуществлялись с помощью металлических щеток. Когда бомба обнаруживала положение скремблера без каких-либо противоречий, она останавливалась, и оператор записывал это положение, прежде чем перезапустить его.

Хотя Уэлчману было поручено изучить дорожные позывные и дискриминанты «Энигмы», он знал от Тьюринга о конструкции бомбы, и в начале 1940 года, еще до того, как был доставлен первый предсерийный образец бомбы, он показал ему идею повышения ее эффективности. [127] Он использовал взаимность соединений коммутационной панели, чтобы значительно сократить количество настроек скремблера, которые необходимо было учитывать в дальнейшем. Это стало известно как диагональная доска и впоследствии с большим успехом использовалось во всех бомбах. [21] [128]

Криптоаналитик готовил шпаргалку для сравнения с зашифрованным текстом. Это была сложная и изощренная задача, на решение которой американцам позже потребовалось некоторое время. Помимо колыбели, решение о том, какой из многих возможных порядков колес необходимо было принять Тьюринга можно опустить. Банбуризм использовался для создания этой крупной экономики. Затем криптоаналитик составлял меню , в котором указывалось соединение кабелей патч-панелей на задней панели машины и конкретную букву, стеккер которого искался. В меню отражались отношения между буквами шпаргалки и буквами зашифрованного текста. Некоторые из них образовывали петли (или замыкания, как их называл Тьюринг) аналогично циклам, которые использовали поляки.

Взаимный характер штепсельной панели означал, что ни одну букву нельзя было соединить более чем с одной другой буквой. Когда возникало противоречие между двумя разными буквами, которые, по-видимому, были партнерами по стекеру с буквой в меню, бомба обнаруживала это и двигалась дальше. Если же это произошло с буквой, которая не была частью меню, могла произойти ложная остановка. При уточнении набора остановок для дальнейшего изучения криптоаналитик должен исключить остановки, содержащие такое противоречие. Остальные соединения коммутационной панели и настройки алфавитных колец затем будут проработаны, прежде чем позиции скремблера на возможных истинных остановках будут опробованы на машинах Typex , адаптированных для имитации «Энигмы». Все оставшиеся остановки правильно расшифровывают шпаргалку, но только истинная остановка создаст правильный открытый текст всего сообщения. [129]

Чтобы не тратить драгоценное время на меню, которые могли привести к чрезмерному количеству ложных остановок, Тьюринг провел длительный вероятностный анализ (без каких-либо электронных средств) предполагаемого количества остановок на каждый порядок ротора. В качестве стандартной практики было принято использовать только меню, которые, по оценкам, обеспечивали не более четырех остановок на один порядок колес . Это позволило использовать шпаргалку из 8 букв для меню с 3 закрытиями, шпаргалку из 11 букв для меню с 2 закрытиями и шпаргалку из 14 букв для меню только с одним закрытием. Если закрытия не было, в шпаргалке требовалось не менее 16 букв. [129] Однако чем длиннее шпаргалка, тем больше вероятность того, что переворот произойдет среднего ротора.

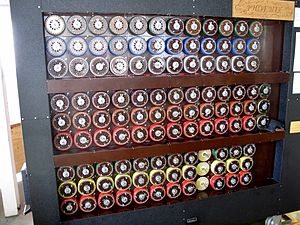

Серийная модель трехроторной бомбы содержала 36 скремблеров, расположенных в три ряда по двенадцать. Каждый блок использовался для разного порядка колес , снабжая его барабанами, соответствующими тестируемым роторам Enigma. Первая бомба получила название «Победа» и была доставлена в Блетчли-Парк 18 марта 1940 года. Следующая бомба, включавшая диагональную доску, была доставлена 8 августа 1940 года. Ее называли бомбой- пауком и называли Agnus Dei, которая вскоре стала называться бомбой -пауком. Агнес , а затем Эгги . Производство британских бомб поначалу было относительно медленным: в июне 1941 года использовалось всего пять бомб, к концу года - 15, [130] 30 к сентябрю 1942 г., 49 к январю 1943 г. [131] но в итоге 210 в конце войны.

Усовершенствованием, которое было разработано для использования в сообщениях из тех сетей, которые запрещали коммутационную панель ( Stecker соединение соседних букв через ), было Consecutive Stecker Knock Out . Он был установлен на 40 бомб и позволил существенно сократить количество ложных остановок. [132]

Первоначально бомбами управляли бывшие военнослужащие БТМ, но в марте 1941 года первый отряд членов Женской Королевской военно-морской службы (известный как Ренс ) прибыл в Блетчли-Парк, чтобы стать операторами бомб. К 1945 году на бомбах работало около 2000 Ренов. [133] Из-за риска взрыва в Блетчли-парке было обнаружено относительно небольшое количество бомб. Две самые крупные аванпосты находились в Исткоте (около 110 бомб и 800 ренов) и Стэнморе (около 50 бомб и 500 ренов). Были также бомбовые станции в Уэйвендоне, Адстоке и Гейхерсте. Связь с Блетчли-Парком осуществлялась по телетайпу .

Когда немецкий военно-морской флот начал использовать 4-роторные бомбы «Энигмы», в Летчворте было произведено около шестидесяти 4-роторных бомб, некоторые из которых — при содействии Главпочтамта . [134] НКР , , произведенные Однако четырехроторные бомбы ВМС США были очень быстрыми и наиболее успешными. Они широко использовались Блетчли-Парком по телетайпной связи (с использованием комбинированной шифровальной машины ) с OP-20-G. [135] как для 3-роторных, так и для 4-роторных работ. [136]

Люфтваффе Enigma[editЗагадка

Хотя немецкая армия, СС, полиция и железная дорога использовали «Энигму» с одинаковыми процедурами, именно Люфтваффе ( ВВС) были первым и наиболее плодотворным источником разведывательной информации «Ультра» во время войны. Сообщения были расшифрованы в хижине 6 в Блетчли-парке и превращены в разведывательные отчеты в хижине 3 . [137] Сеть под кодовым названием «Красная» в Блетчли-парке регулярно и быстро прерывалась с 22 мая 1940 года до окончания боевых действий. Действительно, в отделении ВВС Хижины 3 ожидалось, что к завтраку в Хижине 6 будут установлены настройки нового дня в Хижине 6. Относительная простота решения настроек этой сети была результатом множества шпаргалок и частых ошибок в работе немцев. [138] Известно, что шеф Люфтваффе Герман Геринг использовал его для тривиальных коммуникаций, в том числе для информирования командиров эскадрилий, чтобы убедиться, что пилоты, которых он собирался награждать, были должным образом обработаны вшей. Такие сообщения стали известны сотрудникам Блетчли-парка как «шутки о Геринге». [ нужна ссылка ]

Оборонная [editзагадка

Последним крупным криптоаналитическим успехом Дилли Нокса перед его безвременной кончиной в феврале 1943 года было разгадка загадки Абвера в 1941 году. Перехваты трафика, в котором последовательность индикаторов состояла из 8 букв раньше, чем обычные группы из 5 букв, привели к подозрению, что использовалась 4-роторная машина. [139] Было правильно сделано предположение, что индикатор представляет собой 4-буквенный ключ сообщения, зашифрованный дважды. Сама машина была похожа на модель G Enigma с тремя обычными роторами, хотя и не имела панели подключения. Принципиальное отличие от модели G заключалось в том, что она была оснащена отражателем, который после установки вручную в исходное положение выдвигался с помощью шагового механизма (во всех остальных вариантах отражатель был фиксированным). Сбор набора ключей зашифрованных сообщений для определенного дня позволял собирать циклы (или коробки , как их называл Нокс) аналогично методу, который использовали поляки в 1930-х годах. [140]

Нокс смог вывести, используя свою процедуру застегивания пуговиц , [34] часть проводки ротора, которая в тот день была загружена в быстрое положение. Постепенно ему удалось выяснить проводку всех трех роторов. Как только это было сделано, он смог разобраться с проводкой отражателя. [140] процедуры Нокса Получение настройки индикатора для этого дня было достигнуто с использованием трудоемкой . [35] Это потребовало большого количества проб и ошибок, воображения и навыков решения кроссвордов, но ему помогли Силли .

Абвер — разведывательная . и контрразведывательная служба немецкого командования Шпионы, которых он разместил во вражеских странах, использовали Оливера Стрейчи для своих передач шифр нижнего уровня (который был взломан отделением в Блетчли-парке). Однако затем сообщения часто дословно передавались по внутренней сети «Энигмы» Абвера , что давало наилучшую возможную основу для расшифровки настроек индикатора того дня. Перехват и анализ передач Абвера привели к поразительному положению дел, которое позволило МИ-5 дать категорические заверения, что все немецкие шпионы в Британии контролировались как двойные агенты, работающие на союзников в рамках системы двойного креста . [120]

Загадка немецкой армии [ править ]

Летом 1940 года, после франко-германского перемирия , большая часть трафика Army Enigma осуществлялась по наземным линиям связи, а не по радио, и поэтому была недоступна для Блетчли-парка. Воздушная битва за Британию имела решающее значение, поэтому неудивительно, что концентрация ограниченных ресурсов была сосредоточена на движении Люфтваффе и Абвера . Лишь в начале 1941 года были сделаны первые прорывы в движение немецкой армейской системы «Энигма», и только весной 1942 года она была надежно нарушена, хотя часто и с некоторой задержкой. [141] Неясно, усложнили ли операторы «Энигмы» немецкой армии расшифровку, допустив меньше операционных ошибок. [142]

загадка - морская

Немецкий флот использовал Enigma так же, как немецкая армия и военно-воздушные силы, до 1 мая 1937 года, когда они перешли на существенно другую систему. Здесь использовался тот же тип установочного листа, но, что немаловажно, он включал в себя ключ заземления на период в два, а иногда и три дня. Настройка сообщения была скрыта в индикаторе путем выбора триграммы из книги ( Kenngruppenbuch , или K-Book) и выполнения над ней замены биграммы. [143] Это разгромило поляков, хотя они и подозревали какую-то биграммную подмену.

Порядок действий оператора морской отправки был следующий. Сначала они выбрали триграмму из K-Book, скажем YLA. Затем они просмотрели соответствующие столбцы K-Book, выбрали другую триграмму, скажем YVT, и написали ее в полях вверху формы сообщения:

| . | И | V | Т |

| И | л | А | . |

Затем они заполняли «точки» любыми буквами, говоря:

| вопрос | И | V | Т |

| И | л | А | Г |

Наконец они нашли вертикальные пары букв в таблицах биграмм.

и записал полученные пары: UB, LK, RS и PW, которые были переданы как две группы по четыре буквы в начале и конце зашифрованного сообщения. Принимающий оператор выполнил обратную процедуру, чтобы получить ключ сообщения для настройки роторов «Энигмы».

Поскольку эти процедуры Кригсмарине были гораздо более безопасными, чем процедуры немецкой армии и военно-воздушных сил, в начале 1940 года немецкий флот Enigma представил еще три несущих винта (VI, VII и VIII). [144] Выбор трех роторов из восьми означал, что всего существовало 336 возможных перестановок роторов и их положений.

Алан Тьюринг решил взять на себя ответственность за немецкую военно-морскую «Энигму», потому что «никто больше ничего с этим не делал, и я мог оставить ее себе». [145] Он основал Хижину 8 вместе с Питером Твинном и двумя «девушками». [146] Тьюринг использовал индикаторы и настройки сообщений для дорожного движения с 1 по 8 мая 1937 года, разработанные поляками, а также некоторые очень элегантные выводы для диагностики всей системы индикаторов. После расшифровки сообщений их перевели для передачи в Адмиралтейство в Хижине 4.

« Энигма »

Первый перерыв в трафике во время войны произошел в декабре 1939 года из-за сигналов, которые были перехвачены в ноябре 1938 года, когда использовались только три ротора и шесть выводов коммутационной панели. [147] В нем использовались детские кроватки «Сорок плаксивых».

Захваченный немецкий Funkmaat («радист») по имени Мейер обнаружил, что цифры теперь пишутся как слова. EINS, что по-немецки означает «один», присутствовал примерно в 90% подлинных сообщений ВМС Германии. Был составлен каталог EINS, состоящий из шифрования EINS для всех 105 456 настроек ротора. [148] Их сравнивали с зашифрованным текстом, и когда совпадения были найдены, около четверти из них давали правильный открытый текст. Позже этот процесс был автоматизирован на участке г-на Фриборна с использованием оборудования Холлерита . Когда основной ключ был известен, эта процедура EINS могла дать три биграммы для таблиц, которые затем постепенно собирались. [147]

Для дальнейшего прогресса потребовалось больше информации от немецких пользователей Enigma. Это было достигнуто за счет ряда захватов , захвата частей и кодовых книг «Энигмы». Первый из них произошел 12 февраля 1940 года, когда винты VI и VII, проводка которых на тот момент была неизвестна, были захвачены с немецкой подводной лодки U-33 тральщиком HMS Gleaner .

26 апреля 1940 года направлявшийся в Нарвик немецкий патрульный катер VP2623 , замаскированный под голландский траулер Polares , был захвачен HMS Griffin . В результате были получены инструкция по эксплуатации, листы кодовой книги и записи некоторых передач, которые представляли собой полные шпаргалки. Это подтвердило правильность выводов Тьюринга о процессе триграммы/биграммы и позволило разрушить в общей сложности шестидневные сообщения, причем последнее из них использовало первую из бомб. [147] Однако многочисленные возможные последовательности роторов, а также нехватка пригодных для использования шпаргалок сделали методы, используемые против сообщений «Загадка» армии и ВВС, имеющие очень ограниченную ценность по сравнению с сообщениями ВМФ.

В конце 1939 года Тьюринг расширил метод часов, изобретенный польским криптоаналитиком Ежи Ружицким . Метод Тьюринга стал известен как « Банбуризм ». Тьюринг сказал, что на том этапе «я не был уверен, что это сработает на практике, и на самом деле не был уверен, пока не прошло несколько дней». [149] Банбурисмус использовал большие карты, напечатанные в Банбери (отсюда и название Банбуризмус), чтобы обнаружить корреляции, и статистическую систему подсчета очков, чтобы определить вероятные порядки роторов ( Walzenlage ), которые будут опробованы на бомбах. Такая практика экономила время на бомбардировку и позволяла атаковать больше сообщений. На практике 336 возможных порядков роторов можно было бы сократить до 18, которые можно было бы использовать на бомбах. [150] Знание биграмм было необходимо для банбуризма, и составление таблиц занимало много времени. Отсутствие видимого прогресса привело к тому, что Фрэнк Берч , глава военно-морского отдела, написал 21 августа 1940 года Эдварду Трэвису , заместителю директора Блетчли-парка:

«Меня беспокоит Naval Enigma. Я беспокоился уже давно, но не хотел говорить об этом... Тьюринг и Твинн подобны людям, ожидающим чуда, но не верящим в чудеса...» [151]

Схемы сбора материалов «Энигмы» были задуманы, в том числе в сентябре 1940 года, операция «Безжалостный» лейтенант-коммандером Яном Флемингом (автором романов о Джеймсе Бонде ). Когда это было отменено, Берч сказал Флемингу, что «Тьюринг и Твинн пришли ко мне, как гробовщики, обманутые с красивым трупом…» [152]

Большим достижением стала операция «Клеймор» — рейд коммандос на Лофотенские острова 4 марта 1941 года. Был захвачен немецкий вооруженный траулер «Кребс» , включая полные ключи «Энигмы» за февраль, но без таблиц биграмм и К-книги. Однако материала было достаточно, чтобы восстановить таблицы биграмм с помощью «EINS», и к концу марта они были почти полны. [153]

Затем банбуризм начал становиться чрезвычайно полезным. Хижину 8 расширили и перевели на круглосуточный режим работы, оборудовали кроватку. История Банбуризма в течение следующих двух лет была историей совершенствования методов, борьбы за наличие достаточного количества персонала и устойчивого роста относительной и абсолютной важности скрапирования, поскольку растущее количество бомб ускоряло работу с кроватками. [154] Ценными в этот период были и другие «щипки», например, от немецких метеорологических кораблей «Мюнхен» и «Лауэнбург» , а также подводных лодок U-110 и U-559 .

Несмотря на внедрение 4-роторной системы «Энигма» для подводных лодок Атлантики, анализ трафика, зашифрованного с помощью 3-роторной системы «Энигма», оказался огромной ценностью для военно-морских сил союзников. Банбуризм использовался до июля 1943 года, когда стало более эффективно использовать гораздо больше бомб, которые стали доступны.

» Энигма )

1 февраля 1942 года сообщения «Энигмы» к подводным лодкам Атлантики и обратно, которые Блетчли-Парк назвал «Акулой», стали значительно отличаться от остального сообщения, которое они назвали «Дельфин». [155]

Это произошло потому, что была введена в эксплуатацию новая версия Enigma. Это была разработка трехроторной Энигмы , в которой отражатель был заменен тонким ротором и тонким отражателем. В конце концов появились два ротора четвертого положения, получившие названия Бета и Гамма, и два тонких отражателя, Бруно и Цезарм, которые можно было использовать в любой комбинации. Эти роторы не перемещались ротором вправо, как это было с роторами с I по VIII.

Появление четвертого ротора не застало Блетчли-Парк врасплох, поскольку в захваченных материалах, датированных январем 1941 года, упоминалась его разработка как адаптация трехроторной машины, где четвертое роторное колесо было колесом-рефлектором. [156] Ведь из-за ошибок оператора проводка нового четвертого винта уже была отработана.

Эту серьезную проблему невозможно было решить, используя существующие методы и ресурсы по ряду причин.

- Работа над шифром Shark должна была бы быть независимой от продолжающейся работы над сообщениями в шифре Dolphin.

- Решение ключей Shark на трехроторных бомбах заняло бы в 50–100 раз больше времени, чем средняя работа в ВВС или армии.

- Детские кроватки для подводных лодок в то время были крайне плохими. [157]

Поэтому казалось, что эффективные, быстрые четырехроторные бомбы были единственным путем вперед. Это была огромная проблема, и она доставляла много хлопот. Работу над высокоскоростной машиной начал Винн-Уильямс из TRE в конце 1941 года, а примерно девять месяцев спустя Гарольд Кин из BTM приступил к работе самостоятельно. В начале 1942 года Блетчли-Парк был далек от наличия какой-либо высокоскоростной машины. [158]

В конце концов, после длительного периода невозможности расшифровать сообщения подводных лодок, источник шпаргалок был найден. Это был Kurzsignale (короткие сигналы) — код, который немецкий военно-морской флот использовал для минимизации продолжительности передач, тем самым снижая риск обнаружения с помощью высокочастотных методов пеленгации. Сообщения имели длину всего 22 символа и использовались для сообщения о наблюдениях возможных целей союзников. [159] Копия кодовой книги была захвачена с U-110 9 мая 1941 года. Аналогичная система кодирования использовалась для сводок погоды с подводных лодок, Wetterkurzschlüssel (Краткая кодовая книга погоды). Его копия была захвачена с U-559 29 или 30 октября 1942 года. [160] Эти короткие сигналы использовались для расшифровки сообщений трехроторной «Энигмы», и было обнаружено, что новый ротор имел нейтральное положение, в котором он и соответствующий ему отражатель вели себя точно так же, как трехроторный отражатель «Энигмы». Это позволило расшифровать сообщения, зашифрованные в этом нейтральном положении, с помощью трехроторной машины и, следовательно, с помощью стандартной бомбы. Расшифрованные короткие сигналы предоставили хороший материал для меню бомб для «Акулы». [161] Регулярная расшифровка движения подводных лодок возобновилась в декабре 1942 года. [162]

Энигма - морская

В 1940 году Дилли Нокс хотел установить, использует ли итальянский военно-морской флот ту же систему, которую он взломал во время гражданской войны в Испании; он поручил своим помощникам использовать стержень, чтобы проверить, работает ли шпаргалка PERX ( по -итальянски «для», а X используется для обозначения пробела между словами) для первой части сообщения. Через три месяца успеха не было, но Мэвис Левер , 19-летняя студентка, обнаружила, что роддинг производит PERS для первых четырёх букв одного сообщения. Затем она (вопреки приказу) попыталась выйти за рамки этого и получила PERSONALE (по-итальянски «личный»). Это подтвердило, что итальянцы действительно использовали те же машины и процедуры. [35]

Последующий взлом итальянских военно-морских шифров «Энигма» привел к значительным успехам союзников. Взлом шифра был замаскирован путем отправки разведывательного самолета к известному местонахождению военного корабля перед атакой на него, так что итальянцы предположили, что именно так они были обнаружены. Победе Королевского флота в битве у мыса Матапан в марте 1941 года во многом способствовала разведка «Ультра», полученная по сигналам итальянского военно-морского флота «Энигма».

Американские бомбы [ править ]

В отличие от ситуации в Блетчли-Парке, вооруженные силы США не имели единой криптоаналитической службы. До того, как США вступили в войну, сотрудничество с Великобританией осуществлялось, хотя и со значительной осторожностью со стороны Британии из-за чрезвычайной важности того, чтобы Германия и ее союзники не узнали о том, что ее кодексы нарушаются. Несмотря на некоторое плодотворное сотрудничество между криптоаналитиками, их начальству потребовалось некоторое время, чтобы установить доверительные отношения, в которых как британские, так и американские бомбы использовались к взаимной выгоде.

В феврале 1941 года капитан Абрахам Синков и лейтенант Лео Розен из армии США, а также лейтенанты Роберт Уикс и Прескотт Карриер из ВМС США прибыли в Блетчли-парк, привезя, среди прочего, копию «Пурпурной» шифровальной машины для Блетчли. Японский раздел Парка в Хижине 7 . [163] Все четверо вернулись в Америку через десять недель с военно-морским радиопеленгатором и множеством документов. [164] включая «бумажную загадку». [165]