Вредоносное ПО

| Часть серии о |

| Компьютерный взлом |

|---|

Вредоносное ПО ( разновидность вредоносного программного обеспечения ) [1] Любое программное обеспечение, намеренно созданное для нарушения работы компьютера , сервера , клиента или компьютерной сети пользователя , утечки частной информации, получения несанкционированного доступа к информации или системам, лишения доступа к информации или которое по незнанию вмешивается в компьютерную безопасность и конфиденциальность . [1] [2] [3] [4] [5] Исследователи склонны классифицировать вредоносное ПО на один или несколько подтипов (т.е. компьютерные вирусы , черви , троянские кони , программы-вымогатели шпионское ПО , , рекламное ПО , мошенническое ПО , программы-вайперы и кейлоггеры ). [1]

Вредоносное ПО создает серьезные проблемы для частных лиц и предприятий в Интернете. [6] [7] Согласно отчету Symantec об угрозах интернет-безопасности (ISTR) за 2018 год, количество вариантов вредоносного ПО увеличилось до 669 947 865 в 2017 году, что вдвое больше, чем в 2016 году. [8] Согласно прогнозам, киберпреступность , включающая атаки вредоносных программ, а также другие преступления, совершаемые с помощью компьютеров, будет стоить мировой экономике 6 триллионов долларов США в 2021 году и будет расти со скоростью 15% в год. [9] С 2021 года вредоносное ПО разрабатывается для атак на компьютерные системы, на которых работает критически важная инфраструктура, например, электрораспределительная сеть . [10]

Стратегии защиты от вредоносных программ различаются в зависимости от типа вредоносных программ, но большинство из них можно предотвратить, установив антивирусное программное обеспечение , брандмауэры , применяя регулярные исправления , защищая сети от вторжений, регулярно создавая резервные копии и изолируя зараженные системы . Вредоносное ПО может быть разработано таким образом, чтобы обходить алгоритмы обнаружения антивирусного программного обеспечения. [8]

История [ править ]

Идея самовоспроизводящейся компьютерной программы восходит к первоначальным теориям работы сложных автоматов. [11] Джон фон Нейман показал, что теоретически программа может воспроизводить себя. Это составило результат правдоподобия в теории вычислимости . Фред Коэн экспериментировал с компьютерными вирусами и подтвердил постулат Неймана, а также исследовал другие свойства вредоносных программ, такие как обнаруживаемость и самозапутывание, с использованием элементарного шифрования. Его докторская диссертация 1987 года была посвящена компьютерным вирусам. [12] Сочетание криптографических технологий как части полезной нагрузки вируса, использующее его в целях атаки, было инициализировано и исследовано с середины 1990-х годов и включает в себя первоначальные идеи программ-вымогателей и обхода атак. [13]

До в Интернет широкого распространения доступа вирусы распространялись на персональных компьютерах путем заражения исполняемых программ или загрузочных секторов дискет. Вставляя свою копию в инструкции машинного кода этих программ или загрузочных секторов , вирус заставляет себя запускаться при каждом запуске программы или загрузке диска. Ранние компьютерные вирусы были написаны для Apple II и Macintosh , но они получили более широкое распространение с доминированием IBM PC и системы MS-DOS . Первым «диким» вирусом IBM PC был вирус загрузочного сектора , получивший название (c)Brain , созданный в 1986 году братьями Фаруком Алви в Пакистане. [14] Распространители вредоносного ПО обманом заставляют пользователя загрузиться или запуститься с зараженного устройства или носителя. Например, вирус может заставить зараженный компьютер добавить автоматически запускаемый код на любой USB-накопитель, подключенный к нему. Любой, кто затем подключил флешку к другому компьютеру, настроенному на автозапуск с USB, в свою очередь, заразился и таким же образом передал инфекцию. [15]

Старые почтовые программы автоматически открывали электронную почту в формате HTML, содержащую потенциально вредоносный код JavaScript . Пользователи также могут создавать замаскированные вредоносные вложения электронной почты. В отчете о расследованиях утечек данных за 2018 год Verizon , говорится , , на который ссылается CSO Online что электронная почта является основным методом доставки вредоносного ПО, на него приходится 96% доставки вредоносного ПО по всему миру. [16] [17]

Первые черви, сетевые инфекционные программы, возникли не на персональных компьютерах, а в многозадачных Unix системах . Первым известным червем был червь Морриса 1988 года, который заразил SunOS и VAX BSD системы . В отличие от вируса, этот червь не внедрялся в другие программы. Вместо этого он использовал дыры в безопасности ( уязвимости ) в программах сетевого сервера и запускал себя как отдельный процесс . [18] Такое же поведение используют и современные черви. [19]

С появлением платформы Microsoft Windows в 1990-х годах и гибкими макросами ее приложений стало возможным писать инфекционный код на языке макросов Microsoft Word и подобных программ. Эти макровирусы заражают документы и шаблоны, а не приложения ( исполняемые файлы ), но полагаются на тот факт, что макросы в документе Word представляют собой форму исполняемого кода. [20]

Многие ранние инфекционные программы, в том числе « Червь Морриса» , первый интернет-червь, были написаны как эксперименты или розыгрыши. [21] Сегодня вредоносное ПО используется как хакерами «черной шляпы», так и правительствами для кражи личной, финансовой или деловой информации. [22] [23] Сегодня любое устройство, подключаемое к USB-порту — даже лампы, вентиляторы, динамики, игрушки или периферийные устройства, такие как цифровой микроскоп, — может быть использовано для распространения вредоносного ПО. Устройства могут быть заражены во время производства или поставки, если контроль качества неадекватен. [15]

Цели [ править ]

С появлением широкополосного доступа в Интернет вредоносное программное обеспечение все чаще создается с целью получения прибыли. С 2003 года большинство распространенных вирусов и червей были созданы для захвата контроля над компьютерами пользователей в незаконных целях. [24] Зараженные « компьютеры-зомби » могут использоваться для рассылки спама по электронной почте , для размещения контрабандных данных, таких как детская порнография , [25] или участвовать в типа «отказ в обслуживании» распределенных атаках как форме вымогательства . [26] Вредоносное ПО широко используется против правительственных или корпоративных веб-сайтов для сбора конфиденциальной информации. [27] или нарушить их работу в целом. Кроме того, вредоносное ПО может использоваться против отдельных лиц для получения такой информации, как личные идентификационные номера или данные, номера банков или кредитных карт, а также пароли. [28] [29]

Помимо криминального заработка, вредоносное ПО может использоваться для диверсий, зачастую по политическим мотивам. Stuxnet , например, был разработан для нарушения работы очень специфического промышленного оборудования. Имели место политически мотивированные атаки, которые распространились на крупные компьютерные сети и отключили их, включая массовое удаление файлов и повреждение основных загрузочных записей , что описывается как «убийство компьютера». Такие атаки были совершены на Sony Pictures Entertainment (25 ноября 2014 г. с использованием вредоносного ПО, известного как Shamoon или W32.Disttrack) и Saudi Aramco (август 2012 г.). [30] [31]

Типы [ править ]

Вредоносные программы можно классифицировать по-разному, а некоторые вредоносные программы могут одновременно относиться к двум или более категориям. [1] В целом программное обеспечение можно разделить на три типа: [32] (i) товары; (ii) «серое» ПО и (iii) вредоносное ПО.

| Тип | Характеристики | Примеры | Примечания |

|---|---|---|---|

| Доброе ПО | Получено из надежных источников |

| |

| Серое ПО | Недостаточный консенсус и/или показатели | ||

| Вредоносное ПО | Среди антивирусных программ существует широкое мнение о том, что программа является вредоносной или получена из помеченных источников. |

Вредоносное ПО [ править ]

Вирус [ править ]

Компьютерный вирус — это программное обеспечение, обычно спрятанное внутри другой, казалось бы, безобидной программы, которая может создавать свои копии и вставлять их в другие программы или файлы и обычно выполняет вредоносное действие (например, уничтожает данные). [33] Их сравнивают с биологическими вирусами . [3] Примером этого является переносимое заражение выполнением — метод, обычно используемый для распространения вредоносного ПО, который вставляет дополнительные данные или исполняемый код в PE-файлы . [34] Компьютерный вирус — это программное обеспечение, которое внедряется в какое-либо другое исполняемое программное обеспечение (включая саму операционную систему) целевой системы без ведома и согласия пользователя, и при его запуске вирус распространяется на другие исполняемые файлы.

Червь [ править ]

Червь — это автономное вредоносное программное обеспечение, которое активно распространяется по сети для заражения других компьютеров и может копировать себя, не заражая файлы. Эти определения приводят к наблюдению, что вирус требует от пользователя запуска зараженного программного обеспечения или операционной системы для распространения вируса, тогда как червь распространяется сам. [35]

Руткиты [ править ]

После того как вредоносное программное обеспечение установлено в системе, важно, чтобы оно оставалось скрытым, чтобы избежать обнаружения. Пакеты программного обеспечения, известные как руткиты, позволяют это скрыть, изменяя операционную систему хоста так, чтобы вредоносное ПО было скрыто от пользователя. вредоносного процесса Руткиты могут предотвратить появление в списке процессов системы или запретить чтение его файлов. [36]

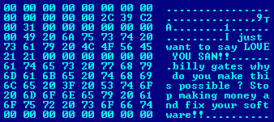

Некоторые типы вредоносного программного обеспечения содержат процедуры, позволяющие избежать попыток идентификации и/или удаления, а не просто скрыть себя. Ранний пример такого поведения записан в журнале Jargon File о паре программ, заразивших систему разделения времени Xerox CP-V :

Каждое задание-призрак обнаруживало факт уничтожения другого задания и запускало новую копию недавно остановленной программы в течение нескольких миллисекунд. Единственный способ убить обоих призраков — убить их одновременно (очень сложно) или намеренно вывести из строя систему. [37]

Бэкдоры [ править ]

Бэкдор — это широкий термин для компьютерной программы, которая позволяет злоумышленнику постоянный несанкционированный удаленный доступ к компьютеру жертвы, часто без его ведома. [38] Злоумышленник обычно использует другую атаку (например, троян , червь или вирус ) для обхода механизмов аутентификации, обычно в незащищенной сети, такой как Интернет, и установки бэкдорного приложения. Бэкдор также может быть побочным эффектом ошибки в легальном программном обеспечении, которую злоумышленник использует для получения доступа к компьютеру или сети жертвы.

Часто высказывалась идея, что производители компьютеров предварительно устанавливают бэкдоры в свои системы для оказания технической поддержки клиентам, но это никогда не было надежно проверено. В 2014 году сообщалось, что правительственные агентства США перенаправляли компьютеры, купленные теми, кого считали «целями», в секретные мастерские, где было установлено программное или аппаратное обеспечение, обеспечивающее удаленный доступ агентства, что считается одной из наиболее продуктивных операций по получению доступа к сетям вокруг. мир. [39] Бэкдоры могут быть установлены с помощью троянских коней, червей , имплантатов или других методов. [40] [41]

Троянский конь [ править ]

Троянский конь выдает себя за обычную безвредную программу или утилиту, чтобы убедить жертву установить его. Троянский конь обычно несет в себе скрытую деструктивную функцию, которая активируется при запуске приложения. Этот термин происходит от древнегреческой истории о троянском коне, вторгся в город Трою . который тайно [42] [43]

Троянские кони обычно распространяются с помощью той или иной формы социальной инженерии , например, когда пользователя обманом заставляют выполнить вложение электронного письма, замаскированное под ничего подозрительного (например, заполнение стандартной формы), или путем загрузки с диска . Хотя их полезная нагрузка может быть любой, многие современные формы действуют как бэкдор, связываясь с контроллером (звоня домой), который затем может иметь несанкционированный доступ к зараженному компьютеру, потенциально устанавливая дополнительное программное обеспечение, такое как кейлоггер, для кражи конфиденциальной информации, программное обеспечение для криптомайнинга или рекламное ПО. для получения дохода оператору трояна. [44] Хотя троянские кони и бэкдоры сами по себе обнаружить нелегко, компьютеры могут работать медленнее, выделять больше тепла или шуметь от вентиляторов из-за интенсивной загрузки процессора или сети, что может произойти при установке программного обеспечения для майнинга криптовалют. Криптомайнеры могут ограничивать использование ресурсов и/или работать только во время простоя, пытаясь избежать обнаружения.

В отличие от компьютерных вирусов и червей, троянские кони обычно не пытаются внедряться в другие файлы или иным образом распространяться. [45]

Весной 2017 года пользователи Mac пострадали от новой версии трояна Proton Remote Access (RAT). [46] обучены извлекать данные паролей из различных источников, таких как данные автозаполнения браузера, связка ключей Mac-OS и хранилища паролей. [47]

Капельницы [ править ]

Дропперы — это подтип троянов, цель которых — доставить вредоносное ПО в заражаемую ими систему, стремясь помешать обнаружению посредством скрытности и небольшой полезной нагрузки. [48] Важно не путать дроппер с лоадером или стейджером. Загрузчик или промежуточный модуль просто загружает расширение вредоносного ПО (например, набор вредоносных функций посредством рефлексивного внедрения библиотеки динамической компоновки) в память. Цель состоит в том, чтобы сделать начальную стадию легкой и незаметной. Дроппер просто загружает в систему дополнительные вредоносные программы.

Программы-вымогатели [ править ]

Программа-вымогатель не позволяет пользователю получить доступ к своим файлам до тех пор, пока не будет выплачен выкуп. Существует две разновидности программ-вымогателей: программы-вымогатели для шифрования и программы-вымогатели для шкафчиков. [49] Программа-вымогатель Locker просто блокирует компьютерную систему, не шифруя ее содержимое, тогда как программа-шифровальщик блокирует систему и шифрует ее содержимое. Например, такие программы, как CryptoLocker , надежно шифруют файлы и расшифровывают их только после уплаты значительной суммы денег. [50]

Некоторые вредоносные программы используются для получения денег путем мошенничества с кликами , создавая впечатление, будто пользователь компьютера нажал на рекламную ссылку на сайте, получая платеж от рекламодателя. По оценкам, в 2012 году от 60 до 70% всех активных вредоносных программ использовали тот или иной вид мошенничества с кликами, а 22% всех кликов по рекламе были мошенническими. [51]

Экраны блокировки или шкафчики экрана — это тип программы-вымогателя «киберполиции», которая блокирует экраны на устройствах Windows или Android по ложному обвинению в сборе незаконного контента, пытаясь напугать жертв и заставить их заплатить комиссию. [52] Jisut и SLocker влияют на устройства Android больше, чем другие экраны блокировки: на долю Jisut приходится почти 60 процентов всех обнаружений программ-вымогателей для Android. [53]

Программы-вымогатели, основанные на шифровании, как следует из названия, представляют собой тип программ-вымогателей, которые шифруют все файлы на зараженном компьютере. Эти типы вредоносных программ затем отображают всплывающее окно, информирующее пользователя о том, что его файлы зашифрованы и что он должен заплатить (обычно в биткойнах) за их восстановление. Некоторыми примерами программ-вымогателей на основе шифрования являются CryptoLocker и WannaCry . [54]

Серое ПО [ править ]

Нежелательное ПО — это любое нежелательное приложение или файл, которые могут ухудшить производительность компьютеров и создать угрозу безопасности, но по которым недостаточно консенсуса или данных, чтобы классифицировать их как вредоносное ПО. [32] Типы «серого» ПО обычно включают в себя шпионское ПО , рекламное ПО , мошеннические программы дозвона , программы-шутки («шуточные программы») и инструменты удаленного доступа . [38] Например, в какой-то момент Sony BMG компакт-диски незаметно установили руткит на компьютеры покупателей с целью предотвращения незаконного копирования. [55]

Потенциально нежелательная программа (ПНП) [ править ]

Потенциально нежелательные программы (ПНП) — это приложения, которые считаются нежелательными, несмотря на то, что они часто намеренно загружаются пользователем. [56] ПНП включают шпионское ПО, рекламное ПО и мошеннические программы дозвона.

Многие продукты безопасности классифицируют неавторизованные генераторы ключей как ПНП, хотя они часто несут в себе настоящие вредоносные программы помимо своей мнимой цели. [57] Фактически, Каммерштеттер и др. (2012) [57] По оценкам, до 55% генераторов ключей могут содержать вредоносное ПО и что около 36% генераторов вредоносных ключей не обнаруживаются антивирусным программным обеспечением.

Рекламное ПО [ править ]

Некоторые типы рекламного ПО (использующие украденные сертификаты) отключают защиту от вредоносных программ и вирусов; есть технические средства защиты. [58]

Шпионское ПО [ править ]

Программы, предназначенные для мониторинга просмотра веб-страниц пользователями, отображения нежелательной рекламы или перенаправления доходов от партнерского маркетинга , называются шпионскими программами . Шпионские программы не распространяются подобно вирусам; вместо этого они обычно устанавливаются с использованием дыр в безопасности. Их также можно скрыть и упаковать вместе с несвязанным программным обеспечением, установленным пользователем. [59] Руткит Sony BMG был предназначен для предотвращения незаконного копирования; но также сообщал о привычках пользователей прослушивать и непреднамеренно создавал дополнительные уязвимости безопасности. [55]

Обнаружение [ править ]

Антивирусное программное обеспечение обычно использует два метода обнаружения вредоносного ПО: (i) статический анализ и (ii) динамический/эвристический анализ. [60] Статический анализ предполагает изучение программного кода потенциально вредоносной программы и создание подписи этой программы. Эта информация затем используется для сравнения файлов, отсканированных антивирусной программой. Поскольку этот подход бесполезен для еще не изученных вредоносных программ, антивирусное программное обеспечение может использовать динамический анализ, чтобы отслеживать, как программа работает на компьютере, и блокировать ее, если она выполняет непредвиденную активность.

Целью любого вредоносного ПО является сокрытие от обнаружения пользователями или антивирусным программным обеспечением. [1] Обнаружить потенциальное вредоносное ПО сложно по двум причинам. Во-первых, сложно определить, является ли программное обеспечение вредоносным. [32] Во-вторых, вредоносное ПО использует технические меры, чтобы затруднить его обнаружение. [60] По оценкам, 33% вредоносных программ не обнаруживаются антивирусным программным обеспечением. [57]

Наиболее часто используемый метод защиты от обнаружения включает шифрование полезной нагрузки вредоносного ПО, чтобы антивирусное программное обеспечение не могло распознать подпись. [32] Такие инструменты, как шифровальщики, поставляются с зашифрованным фрагментом вредоносного кода и заглушкой для расшифровки. Заглушка расшифровывает большой двоичный объект и загружает его в память. Поскольку антивирус обычно не сканирует память, а сканирует только файлы на диске, это позволяет вредоносному ПО избежать обнаружения. Усовершенствованное вредоносное ПО обладает способностью трансформироваться в различные варианты, что снижает вероятность его обнаружения из-за различий в его сигнатурах. Это известно как полиморфное вредоносное ПО. Другие распространенные методы, используемые для уклонения от обнаружения, включают, от обычных к необычным: [61] (1) уклонение от анализа и обнаружения путем снятия отпечатков пальцев окружающей среды при исполнении; [62] (2) путаница в методах обнаружения автоматизированных инструментов. Это позволяет вредоносному ПО избежать обнаружения такими технологиями, как антивирусное программное обеспечение на основе сигнатур, путем изменения сервера, используемого вредоносным ПО; [61] (3) уклонение, основанное на выборе времени. Это когда вредоносное ПО запускается в определенное время или после определенных действий, предпринятых пользователем, поэтому оно выполняется в определенные уязвимые периоды, например, во время процесса загрузки, оставаясь при этом в бездействии в остальное время; (4) запутывание внутренних данных, чтобы автоматизированные инструменты не могли обнаружить вредоносное ПО; [63] (v) методы сокрытия информации, а именно стего-вредоносное ПО ; [64] и (5) бесфайловое вредоносное ПО, которое работает в памяти вместо использования файлов и использует существующие системные инструменты для выполнения вредоносных действий. Использование существующих двоичных файлов для осуществления вредоносных действий — это метод, известный как LotL, или «Жизнь за счет земли». [65] Это уменьшает количество криминалистических артефактов, доступных для анализа. В последнее время эти типы атак участились: в 2017 году их количество увеличилось на 432%, а в 2018 году они составили 35% атак. Такие атаки нелегко осуществить, но они становятся все более распространенными с помощью наборов эксплойтов. [66] [67]

Риски [ править ]

Уязвимое программное обеспечение [ править ]

Уязвимость — это слабость, недостаток или программная ошибка в приложении , компьютере в целом, операционной системе или компьютерной сети , которая используется вредоносным ПО для обхода защиты или получения привилегий, необходимых для запуска. Например, TestDisk 6.4 или более ранней версии содержал уязвимость, позволяющую злоумышленникам внедрить код в Windows. [68] Вредоносное ПО может использовать дефекты безопасности ( ошибки безопасности или уязвимости ) в операционной системе, приложениях (например, браузерах, например, более старых версиях Microsoft Internet Explorer, поддерживаемых Windows XP). [69] ), или в уязвимых версиях плагинов браузера, таких как Adobe Flash Player , Adobe Acrobat или Reader , или Java SE . [70] [71] Например, распространенным методом является использование уязвимости переполнения буфера , когда программное обеспечение, предназначенное для хранения данных в указанной области памяти, не предотвращает передачу большего количества данных, чем может вместить буфер. Вредоносное ПО может предоставлять данные, которые переполняют буфер, с вредоносным исполняемым кодом или данными после окончания; когда к этой полезной нагрузке осуществляется доступ, она делает то, что определяет злоумышленник, а не законное программное обеспечение.

Вредоносное ПО может использовать недавно обнаруженные уязвимости до того, как разработчики успеют выпустить подходящий патч . [6] Даже когда были выпущены новые исправления, устраняющие эту уязвимость, они не обязательно будут установлены немедленно, что позволяет вредоносным программам использовать системы, в которых отсутствуют исправления. Иногда даже применение исправлений или установка новых версий не приводит к автоматическому удалению старых версий. Рекомендации по безопасности от поставщиков подключаемых модулей сообщают об обновлениях, связанных с безопасностью. [72] Распространенным уязвимостям присваиваются идентификаторы CVE США и они вносятся в Национальную базу данных уязвимостей . Секуния ПСИ [73] — это пример программного обеспечения, бесплатного для личного использования, которое проверит компьютер на наличие уязвимого устаревшего программного обеспечения и попытается его обновить. Другие подходы включают использование межсетевых экранов и систем предотвращения вторжений для отслеживания необычных моделей трафика в локальной компьютерной сети. [74]

Чрезмерные привилегии [ править ]

Пользователям и программам может быть назначено больше привилегий , чем им требуется, и этим могут воспользоваться вредоносные программы. Например, из 940 выбранных приложений для Android треть из них запрашивала больше привилегий, чем требовалось. [75] Приложения, предназначенные для платформы Android , могут быть основным источником заражения вредоносным ПО, но одним из решений является использование стороннего программного обеспечения для обнаружения приложений, которым были назначены чрезмерные привилегии. [76]

Некоторые системы позволяют всем пользователям изменять свою внутреннюю структуру, и сегодня такие пользователи будут считаться пользователями с повышенными привилегиями . Это была стандартная рабочая процедура для ранних микрокомпьютерных и домашних компьютерных систем, где не было различия между администратором или пользователем root и обычным пользователем системы. В некоторых системах пользователи, не являющиеся администраторами, задуманы с повышенными привилегиями в том смысле, что им разрешено изменять внутренние структуры системы. В некоторых средах пользователи имеют избыточные привилегии, поскольку им ненадлежащим образом предоставлен статус администратора или эквивалентный статус. [77] Это может быть связано с тем, что пользователи склонны требовать больше привилегий, чем им нужно, поэтому часто в конечном итоге им назначают ненужные привилегии. [78]

Некоторые системы позволяют коду, выполняемому пользователем, получить доступ ко всем правам этого пользователя, что известно как код с повышенными привилегиями. Это также была стандартная рабочая процедура для первых микрокомпьютеров и домашних компьютерных систем. Вредоносное ПО, работающее как код с повышенными привилегиями, может использовать эту привилегию для подрыва системы. Почти все популярные в настоящее время операционные системы, а также многие скриптовые приложения предоставляют коду слишком много привилегий, обычно в том смысле, что когда пользователь выполняет код, система предоставляет этому коду все права этого пользователя.

Слабые пароли [ править ]

Атака учетных данных происходит, когда учетная запись пользователя с административными привилегиями взломана и эта учетная запись используется для предоставления вредоносному ПО соответствующих привилегий. [79] Как правило, атака успешна, поскольку используется самая слабая форма защиты учетной записи, которая обычно представляет собой короткий пароль, который можно взломать с помощью атаки по словарю или методом перебора . Использование надежных паролей и включение двухфакторной аутентификации может снизить этот риск. Если последний включен, даже если злоумышленник сможет взломать пароль, он не сможет использовать учетную запись, не имея токена, которым владеет законный пользователь этой учетной записи.

Использование одной и той же операционной системы [ править ]

Однородность может быть уязвимостью. Например, когда все компьютеры в сети работают под управлением одной и той же операционной системы, при использовании одной из них один червь может использовать их все: [80] В частности, Microsoft Windows или Mac OS X занимают настолько большую долю рынка, что использованная уязвимость, сосредоточенная в любой из операционных систем, может подорвать работу большого количества систем. По оценкам, примерно 83% заражений вредоносным ПО в период с января по март 2020 года были распространены через системы под управлением Windows 10 . [81] Этот риск снижается за счет разделения сетей на разные подсети и установки межсетевых экранов для блокировки трафика между ними. [82] [83]

Смягчение [ править ]

Антивирусное/защитное программное обеспечение [ править ]

Программы защиты от вредоносных программ (иногда их также называют антивирусами ) блокируют и удаляют некоторые или все типы вредоносных программ. Например, Microsoft Security Essentials (для Windows XP, Vista и Windows 7) и Защитник Windows (для Windows 8 , 10 и 11 ) обеспечивают защиту в режиме реального времени. Средство удаления вредоносных программ Windows удаляет вредоносное программное обеспечение из системы. [84] Кроме того, из Интернета можно бесплатно загрузить несколько эффективных антивирусных программ (обычно предназначенных для некоммерческого использования). [85] Тесты показали, что некоторые бесплатные программы могут конкурировать с коммерческими. [85] [86] [87]

Обычно антивирусное программное обеспечение может бороться с вредоносным ПО следующими способами:

- Защита в реальном времени: они могут обеспечить защиту в реальном времени от установки вредоносного программного обеспечения на компьютер. Этот тип защиты от вредоносных программ работает так же, как и антивирусная защита: антивирусное программное обеспечение сканирует все входящие сетевые данные на наличие вредоносных программ и блокирует любые угрозы . встреченные

- Удаление. Программы защиты от вредоносных программ можно использовать исключительно для обнаружения и удаления вредоносных программ, которые уже были установлены на компьютер. Этот тип антивирусного программного обеспечения сканирует содержимое реестра Windows, файлы операционной системы и установленные программы на компьютере и предоставляет список всех обнаруженных угроз, позволяя пользователю выбирать, какие файлы удалить или сохранить, или сравнить. этот список в список известных компонентов вредоносного ПО, удаляя соответствующие файлы. [88]

- Песочница: обеспечьте изолированную программную среду приложений, считающихся опасными (например, веб-браузеров, из которых может быть установлено большинство уязвимостей). [89]

Защита в режиме реального времени [ править ]

Определенный компонент антивирусного программного обеспечения, обычно называемый сканером при доступе или сканером в реальном времени, глубоко подключается к ядру или ядру операционной системы и функционирует аналогично тому, как некоторые вредоносные программы пытаются работать сами, хотя и с информированное разрешение пользователя на защиту системы. Каждый раз, когда операционная система обращается к файлу, сканер при доступе проверяет, заражен ли файл или нет. Обычно при обнаружении зараженного файла выполнение останавливается и файл помещается в карантин, чтобы предотвратить дальнейшее повреждение с целью предотвратить необратимое повреждение системы. Большинство антивирусов позволяют пользователям обойти это поведение. Это может оказать значительное влияние на производительность операционной системы, хотя степень влияния зависит от того, сколько страниц создается в виртуальной памяти . [90]

Песочница [ править ]

Поскольку многие компоненты вредоносного ПО устанавливаются в результате эксплойтов браузера или ошибок пользователя, использование защитного программного обеспечения (некоторые из которых являются антивредоносными, хотя многие и не являются таковыми) для «песочницы» браузеров (по существу изолируют браузер от компьютера и, следовательно, любого вредоносного ПО). вызванные изменения) также может быть эффективным средством ограничения любого причиненного ущерба. [89]

Сканирование безопасности веб-сайта [ править ]

Сканирование уязвимостей веб-сайта проверяет веб-сайт, обнаруживает вредоносное ПО, может выявить устаревшее программное обеспечение и может сообщить об известных проблемах безопасности, чтобы снизить риск взлома сайта.

Сетевая сегрегация [ править ]

Структурирование сети как набора более мелких сетей и ограничение потока трафика между ними только заведомо легитимным может препятствовать способности инфекционного вредоносного ПО реплицироваться в более широкой сети. Программно-определяемые сети предоставляют методы реализации такого контроля.

Изоляция «воздушного зазора» или «параллельная сеть» [ править ]

В крайнем случае, компьютеры можно защитить от вредоносных программ, а риск распространения зараженными компьютерами достоверной информации можно значительно снизить, установив «воздушный зазор» (т. е. полностью отключив их от всех других сетей) и применив усиленный контроль над входом и выход программного обеспечения и данных из внешнего мира. Однако в некоторых ситуациях вредоносное ПО все же может преодолеть «воздушный разрыв», не в последнюю очередь из-за необходимости внедрения программного обеспечения в изолированную сеть, и может нанести ущерб доступности или целостности находящихся в ней активов. Stuxnet — это пример вредоносного ПО, которое попадает в целевую среду через USB-накопитель и наносит ущерб процессам, поддерживаемым в среде, без необходимости кражи данных.

ЭйрХоппер, [91] БитШепот, [92] GSMem [93] и фанат [94] — это четыре метода, предложенные исследователями, которые могут привести к утечке данных из изолированных компьютеров с использованием электромагнитных, тепловых и акустических излучений.

Исследования [ править ]

Используя библиометрический анализ, изучение тенденций исследования вредоносного ПО с 2005 по 2015 год с учетом таких критериев, как влиятельные журналы, высокоцитируемые статьи, области исследований, производительность, частота ключевых слов, учреждения и авторы, выявило ежегодный темп роста 34,1%. Северная Америка лидирует по результатам исследований, за ней следуют Азия и Европа . Китай и Индия были определены как новые страны, вносящие вклад. [95]

См. также [ править ]

- Ботнет

- Взлом браузера

- Сравнение антивирусного ПО

- Компьютерная безопасность

- криптоджекинг

- Криптовирусология

- Яйцо кукушки (метафора)

- Киберпреступность

- Кибершпионаж

- Алгоритм генерации домена

- вредоносное ПО Facebook

- Папка файлов

- Кража личных данных

- Промышленный шпионаж

- вредоносное ПО для Linux

- Вредоносная реклама

- Фишинг

- Вредоносное ПО для торговых точек

- Хактивизм

- Рискованное ПО

- Безопасность в веб-приложениях

- Социальная инженерия (безопасность)

- Целенаправленная угроза

- Мошенничество с техподдержкой

- Программное обеспечение телеметрии

- Тайпсквоттинг

- Причины перегрузки веб-сервера

- Веб-атаки

- Зомби (информатика)

Ссылки [ править ]

- ^ Jump up to: Перейти обратно: а б с д и Тахир, Р. (2018). Исследование вредоносных программ и методов их обнаружения . Архивировано 10 января 2023 года в Wayback Machine . Международный журнал образования и менеджмента , 8 (2), 20.

- ^ «Ненаправленная атака на критически важную инфраструктуру» (PDF) . Группа готовности к компьютерным чрезвычайным ситуациям США (Us-cert.gov). Архивировано (PDF) из оригинала 24 декабря 2016 года . Проверено 28 сентября 2014 г.

- ^ Jump up to: Перейти обратно: а б Кани, Андреа; Гаудези, Марко; Санчес, Эрнесто; Скиллеро, Джованни; Тонда, Альберто (24 марта 2014 г.). «На пути к автоматическому созданию вредоносных программ» . Материалы 29-го ежегодного симпозиума ACM по прикладным вычислениям . САК '14. Нью-Йорк, штат Нью-Йорк, США: Ассоциация вычислительной техники. стр. 157–160. дои : 10.1145/2554850.2555157 . ISBN 978-1-4503-2469-4 . S2CID 14324560 .

- ^ Брюэр, Росс (1 сентября 2016 г.). «Атаки программ-вымогателей: обнаружение, предотвращение и лечение» . Сетевая безопасность . 2016 (9): 5–9. дои : 10.1016/S1353-4858(16)30086-1 . ISSN 1353-4858 . Архивировано из оригинала 10 апреля 2019 года . Проверено 2 декабря 2021 г.

- ^ Чжун, Фантянь; Чен, Зекай; Сюй, Минхуэй; Чжан, Гуомин; Ю, Дунсяо; Ченг, Сючжэнь (2022). «Вредоносное ПО в мозгу: освещение байт-кодов вредоносных программ с помощью изображений для классификации вредоносных программ» . Транзакции IEEE на компьютерах . 72 (2): 438–451. arXiv : 2108.04314 . дои : 10.1109/TC.2022.3160357 . ISSN 0018-9340 . S2CID 236965755 . Архивировано из оригинала 2 сентября 2022 года . Проверено 2 сентября 2022 г.

- ^ Jump up to: Перейти обратно: а б Ким, Джин Ён; Бу, Сок-Джун; Чо, Сон Бэ (1 сентября 2018 г.). «Обнаружение вредоносного ПО нулевого дня с использованием переданных генеративно-состязательных сетей на основе глубоких автокодировщиков» . Информационные науки . 460–461: 83–102. дои : 10.1016/j.ins.2018.04.092 . ISSN 0020-0255 . S2CID 51882216 . Архивировано из оригинала 23 июня 2020 года . Проверено 2 декабря 2021 г.

- ^ Разак, Мохд Файзал Аб; Ануар, Нор Бадрул; Саллех, Росли; Фирдаус, Ахмад (1 ноября 2016 г.). «Рост «вредоносного ПО»: библиометрический анализ изучения вредоносного ПО» . Журнал сетевых и компьютерных приложений . 75 : 58–76. дои : 10.1016/j.jnca.2016.08.022 . Архивировано из оригинала 26 июня 2022 года . Проверено 30 апреля 2022 г.

- ^ Jump up to: Перейти обратно: а б Сяо, Фэй; Сунь, Йи; Ду, Дунгао; Ли, Сюэлэй; Ло, Мин (21 марта 2020 г.). «Новый метод классификации вредоносных программ, основанный на критическом поведении» . Математические проблемы в технике . 2020 : 1–12. дои : 10.1155/2020/6804290 . ISSN 1024-123X .

- ^ Морган, Стив (13 ноября 2020 г.). «Киберпреступность будет стоить миру 10,5 триллионов долларов ежегодно к 2025 году» . Сайт журнала «Киберкриминал» . Предприятия по кибербезопасности. Архивировано из оригинала 5 марта 2022 года . Проверено 5 марта 2022 г.

- ^ Эдер-Нойхаузер, Питер; Жеби, Таня; Фабини, Иоахим (1 июня 2019 г.). «Распространение вредоносного ПО в интеллектуальных сетях: метрика, моделирование и сравнение трех типов вредоносного ПО» . Журнал компьютерной вирусологии и методов взлома . 15 (2): 109–125. дои : 10.1007/s11416-018-0325-y . ISSN 2263-8733 . S2CID 255164530 .

- ^ Джон фон Нейман, «Теория самовоспроизводящихся автоматов», Часть 1: Стенограммы лекций, прочитанных в Университете Иллинойса, декабрь 1949 г., Редактор: А. В. Беркс, Университет Иллинойса, США, 1966 г.

- ^ Фред Коэн, «Компьютерные вирусы», докторская диссертация, Университет Южной Калифорнии, ASP Press, 1988.

- ^ Янг, Адам; Юнг, Моти (2004). Вредоносная криптография – разоблачение криптовирусологии . Уайли. стр. 1 –392. ISBN 978-0-7645-4975-5 .

- ^ Авойн, Гильдас; Паскаль Жюно; Филипп Окслин (2007). Безопасность компьютерных систем: основные понятия и решаемые упражнения . ЭФПЛ Пресс. п. 20. ISBN 978-1-4200-4620-5 .

Авторство первого компьютерного вируса принадлежит двум братьям Баситу Фаруку Алви и Амджаду Фаруку Алви из Пакистана.

- ^ Jump up to: Перейти обратно: а б «USB-устройства, распространяющие вирусы» . CNET . CBS Интерактив. Архивировано из оригинала 24 сентября 2015 года . Проверено 18 февраля 2015 г.

- ^ Отчет о расследовании утечек данных за 2018 год (PDF) (Отчет) (11-е изд.). Веризон. 2018. с. 18. Архивировано (PDF) из оригинала 16 октября 2021 года . Проверено 26 сентября 2022 г.

- ^ Фрулингер, Джош (10 октября 2018 г.). «Основные факты, цифры и статистика по кибербезопасности за 2018 год» . ЦСО онлайн . Архивировано из оригинала 2 июня 2019 года . Проверено 20 января 2020 г.

- ^ Уильям А. Хендрик (4 сентября 2014 г.). «История компьютерных вирусов» . Регистр . Архивировано из оригинала 10 мая 2018 года . Проверено 29 марта 2015 г.

- ^ «Криптомайнинг-червь MassMiner использует множество уязвимостей — Бульвар безопасности» . Бульвар Безопасности . 2 мая 2018 г. Архивировано из оригинала 9 мая 2018 г. . Проверено 9 мая 2018 г.

- ^ «Остерегайтесь вирусов документов Word» . us.norton.com . Архивировано из оригинала 26 сентября 2017 года . Проверено 25 сентября 2017 г.

- ^ Типтон, Гарольд Ф. (26 декабря 2002 г.). Справочник по управлению информационной безопасностью . ЦРК Пресс. ISBN 978-1-4200-7241-9 . Архивировано из оригинала 27 февраля 2023 года . Проверено 16 ноября 2020 г.

- ^ «Вредоносное ПО» . ФЕДЕРАЛЬНАЯ ТОРГОВАЯ КОМИССИЯ - ИНФОРМАЦИЯ ДЛЯ ПОТРЕБИТЕЛЕЙ. Архивировано из оригинала 20 марта 2017 года . Проверено 27 марта 2014 г.

- ^ Эрнандес, Педро. «Microsoft обещает бороться с правительственным кибершпионом» . электронная неделя . Архивировано из оригинала 23 января 2014 года . Проверено 15 декабря 2013 г.

- ^ «Революция вредоносного ПО: изменение цели» . Март 2007 г. Архивировано из оригинала 16 октября 2008 г. Проверено 26 августа 2017 г.

- ^ «Детская порнография: высшее зло вредоносного ПО» . Ноябрь 2009 г. Архивировано из оригинала 22 октября 2013 г. Проверено 22 ноября 2010 г.

- ^ Мир ПК — ПК-зомби: тихая, растущая угроза. Архивировано 27 июля 2008 г. в Wayback Machine .

- ^ Ковач, Эдуард (27 февраля 2013 г.). «Вредоносное ПО MiniDuke, использованное против европейских правительственных организаций» . Софтпедия. Архивировано из оригинала 11 октября 2016 года . Проверено 27 февраля 2013 г.

- ^ Клэберн, Томас (26 октября 2022 г.). «Украинцу предъявлено обвинение правительством США в киберпреступлениях» . theregister.com . Архивировано из оригинала 26 октября 2022 года . Проверено 27 октября 2022 г.

Те, кто внедрил Raccoon, использовали фишинговые сообщения и другие уловки, чтобы заразить вредоносное ПО потенциально миллионы компьютеров жертв по всему миру. После установки код предоставил доступ к учетным данным для входа и другим данным, хранящимся в скомпрометированной системе.

- ^ «Раскрытие информации о еноте» . raccoon.ic3.gov . Архивировано из оригинала 27 февраля 2023 года . Проверено 27 октября 2022 г.

- ^ «Shamoon — новейшее вредоносное ПО, нацеленное на энергетический сектор» . Архивировано из оригинала 23 сентября 2015 года . Проверено 18 февраля 2015 г.

- ^ «Вредоносное ПО, убивающее компьютер, использованное в атаке Sony на тревожный звонок» . Архивировано из оригинала 7 декабря 2017 года . Проверено 18 февраля 2015 г.

- ^ Jump up to: Перейти обратно: а б с д и Молина-Коронадо, Борха; Мори, Усуэ; Мендибуру, Александр; Мигель-Алонсо, Хосе (1 января 2023 г.). «На пути к справедливому сравнению и реалистичной системе оценки детекторов вредоносного ПО для Android на основе статического анализа и машинного обучения» . Компьютеры и безопасность . 124 : 102996. arXiv : 2205.12569 . дои : 10.1016/j.cose.2022.102996 . ISSN 0167-4048 . S2CID 252734950 . Архивировано из оригинала 10 января 2023 года . Проверено 10 января 2023 г.

- ^ «Что такое вирусы, черви и троянские кони?» . Университет Индианы . Попечители Университета Индианы. Архивировано из оригинала 4 сентября 2016 года . Проверено 23 февраля 2015 г.

- ^ Петер Сзор (3 февраля 2005 г.). Искусство исследования и защиты компьютерных вирусов . Пирсон Образование. п. 204. ИСБН 978-0-672-33390-3 .

- ^ «компьютерный вирус – Британская энциклопедия» . Britannica.com . Архивировано из оригинала 13 мая 2013 года . Проверено 28 апреля 2013 г.

- ^ Макдауэлл, Минди. «Понимание скрытых угроз: руткиты и ботнеты» . США-CERT. Архивировано из оригинала 29 марта 2017 года . Проверено 6 февраля 2013 г.

- ^ «Значение слова «хак» » . Catb.org. Архивировано из оригинала 13 октября 2016 года . Проверено 15 апреля 2010 г.

- ^ Jump up to: Перейти обратно: а б Гилл, Хардживан (21 июня 2022 г.). «Вредоносное ПО: виды, анализ и классификации» . дои : 10.31224/2423 . Архивировано из оригинала 10 января 2023 года . Проверено 10 января 2023 г.

{{cite journal}}: Для цитирования журнала требуется|journal=( помощь ) - ^ Сотрудники SPIEGEL (29 декабря 2013 г.). «Внутри ТАО: документы раскрывают главное хакерское подразделение АНБ» . Шпигель онлайн . ШПИГЕЛЬ. Архивировано из оригинала 20 апреля 2017 года . Проверено 23 января 2014 г.

- ^ Эдвардс, Джон. «Главные угрозы зомби, троянских коней и ботов» . ИТ-безопасность. Архивировано из оригинала 9 февраля 2017 года . Проверено 25 сентября 2007 г.

- ^ Аппельбаум, Джейкоб (29 декабря 2013 г.). «Покупка шпионского снаряжения: каталог рекламирует набор инструментов АНБ» . Шпигель онлайн . ШПИГЕЛЬ. Архивировано из оригинала 20 апреля 2017 года . Проверено 29 декабря 2013 г.

- ^ Ландвер, CE; А. Р. Булл; Дж. П. Макдермотт; В. С. Чой (1993). Классификация недостатков безопасности компьютерных программ с примерами (PDF) . Документ ДТИК. Архивировано из оригинала 8 апреля 2013 года . Проверено 5 апреля 2012 г.

- ^ «Троянский конь: [придуман хакером Массачусетского технологического института, ставшим шпионом АНБ, Дэном Эдвардсом] N». Архивировано из оригинала 5 июля 2017 года . Проверено 5 апреля 2012 г.

- ^ «В чем разница между вирусами, червями и троянскими конями?» . Корпорация Симантек. Архивировано из оригинала 13 февраля 2015 года . Проверено 10 января 2009 г.

- ^ «Часто задаваемые вопросы (FAQ) VIRUS-L/comp.virus v2.00 (Вопрос B3: Что такое троянский конь?)» . 9 октября 1995 года. Архивировано из оригинала 24 сентября 2015 года . Проверено 13 сентября 2012 г.

- ^ «Троянец Proton Mac имеет подписи для подписи кода Apple, продаваемые клиентам за 50 тысяч долларов» . AppleInsider. 14 марта 2017 года. Архивировано из оригинала 19 октября 2017 года . Проверено 19 октября 2017 г.

- ^ «Вредоносное ПО, отличное от Windows» . Бетаньюс. 24 августа 2017 года. Архивировано из оригинала 20 октября 2017 года . Проверено 19 октября 2017 г.

- ^ «Троянский дроппер» . MalwareBytes. 30 января 2020 года. Архивировано из оригинала 31 октября 2022 года . Проверено 31 октября 2022 г.

- ^ Ричардсон, Ронни; Норт, Макс (1 января 2017 г.). «Программы-вымогатели: эволюция, смягчение последствий и предотвращение» . Международный обзор менеджмента . 13 (1): 10–21. Архивировано из оригинала 5 октября 2022 года . Проверено 23 ноября 2019 г.

- ^ Фрулингер, Джош (1 августа 2017 г.). «5 крупнейших атак с использованием программ-вымогателей за последние 5 лет» . ОГО. Архивировано из оригинала 24 марта 2018 года . Проверено 23 марта 2018 г.

- ^ «Еще один способ, которым Microsoft разрушает экосистему вредоносного ПО» . Архивировано из оригинала 20 сентября 2015 года . Проверено 18 февраля 2015 г.

- ^ «Распространение программ-вымогателей для Android, исследование» (PDF) . ЭСЕТ . Архивировано (PDF) из оригинала 19 октября 2017 года . Проверено 19 октября 2017 г.

- ^ «Состояние вредоносного ПО, исследование» (PDF) . Вредоносные байты . Архивировано (PDF) из оригинала 21 мая 2017 года . Проверено 19 октября 2017 г.

- ^ О'Кейн П., Сезер С. и Карлин Д. (2018), Эволюция программ-вымогателей. ИЭПП Сеть, 7: 321-327. https://doi.org/10.1049/iet-net.2017.0207

- ^ Jump up to: Перейти обратно: а б Руссинович, Марк (31 октября 2005 г.). «Sony, руткиты и управление цифровыми правами зашли слишком далеко» . Блог Марка . Microsoft MSDN. Архивировано из оригинала 2 июня 2012 года . Проверено 29 июля 2009 г.

- ^ «Рейтинг лучших антивирусных решений» . Арстехника. 15 декабря 2009 г. Архивировано из оригинала 2 февраля 2014 г. Проверено 28 января 2014 г.

- ^ Jump up to: Перейти обратно: а б с Каммерштеттер, Маркус; Платцер, Кристиан; Вондрачек, Гилберт (16 октября 2012 г.). «Суета, кряки и вредоносное ПО» . Материалы конференции ACM 2012 года по компьютерной и коммуникационной безопасности . ККС '12. Нью-Йорк, штат Нью-Йорк, США: Ассоциация вычислительной техники. стр. 809–820. дои : 10.1145/2382196.2382282 . ISBN 978-1-4503-1651-4 . S2CID 3423843 .

- ^ Кейси, Генри Т. (25 ноября 2015 г.). «Последнее рекламное ПО отключает антивирусное программное обеспечение» . Путеводитель Тома . Yahoo.com . Архивировано из оригинала 27 ноября 2015 года . Проверено 25 ноября 2015 г.

- ^ «Информация об одноранговой сети» . ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СЕВЕРНОЙ КАРОЛИНИИ. Архивировано из оригинала 2 июля 2015 года . Проверено 25 марта 2011 г.

- ^ Jump up to: Перейти обратно: а б Сингх, Джагсир; Сингх, Джасвиндер (1 сентября 2018 г.). «Проблемы анализа вредоносного ПО: методы обфускации вредоносного ПО» . Международный журнал науки информационной безопасности . 7 (3): 100–110. Архивировано из оригинала 10 января 2023 года . Проверено 10 января 2023 г.

- ^ Jump up to: Перейти обратно: а б Четыре наиболее распространенных метода уклонения, используемых вредоносными программами. Архивировано 29 мая 2021 года на Wayback Machine . 27 апреля 2015 г.

- ^ Кират, Дилунг; Винья, Джованни; Крюгель, Кристофер (2014). Barecloud: скрытое обнаружение вредоносных программ на основе анализа «голого железа» . АКМ. стр. 287–301. ISBN 978-1-931971-15-7 . Архивировано из оригинала 1 августа 2019 года . Проверено 28 ноября 2018 г.

В свободном доступе по адресу: «Barecloud: скрытое обнаружение вредоносных программ на основе анализа «голого железа»» (PDF) . Архивировано из оригинала (PDF) 4 марта 2016 года . Проверено 28 ноября 2018 г. - ^ Янг, Адам; Юнг, Моти (1997). «Невероятное похищение пароля: о возможности уклончивого электронного шпионажа». Симп. по безопасности и конфиденциальности . IEEE. стр. 224–235. ISBN 0-8186-7828-3 .

- ^ Кабай, Кшиштоф; Кавильоне, Лука; Мазурчик, Войцех; Вендзель, Штеффен; Вудворд, Алан; Зандер, Себастьян (май 2018 г.). «Новые угрозы сокрытия информации: путь вперед». ИТ-специалист . 20 (3): 31–39. arXiv : 1801.00694 . дои : 10.1109/MITP.2018.032501746 . S2CID 22328658 .

- ^ Судхакар; Кумар, Сушил (14 января 2020 г.). «Новая угроза Бесфайловое вредоносное ПО: обзор и проблемы исследования» . Кибербезопасность . 3 (1): 1. doi : 10.1186/s42400-019-0043-x . ISSN 2523-3246 . S2CID 257111442 .

- ^ «Безопасный вход в WebAccess штата Пенсильвания» . webaccess.psu.edu . дои : 10.1145/3365001 . S2CID 219884145 . Архивировано из оригинала 8 марта 2021 года . Проверено 29 февраля 2020 г.

- ^ «Методы уклонения от динамического анализа вредоносных программ: опрос» . Исследовательские ворота . Архивировано из оригинала 14 апреля 2021 года . Проверено 29 февраля 2020 г.

- ^ Немет, Золтан Л. (2015). «Современные бинарные атаки и защита в среде Windows — Борьба с Microsoft EMET за семь раундов» . 2015 13-й Международный симпозиум IEEE по интеллектуальным системам и информатике (SISY) . стр. 275–280. дои : 10.1109/SISY.2015.7325394 . ISBN 978-1-4673-9388-1 . S2CID 18914754 .

- ^ «Глобальный веб-браузер… Тенденции безопасности» (PDF) . Лаборатория Касперского. Ноябрь 2012 г. Архивировано (PDF) из оригинала 2 февраля 2013 г. Проверено 17 января 2013 г.

- ^ Рашид, Фахмида Ю. (27 ноября 2012 г.). «Обновленные браузеры по-прежнему уязвимы для атак, если плагины устарели» . pcmag.com. Архивировано из оригинала 9 апреля 2016 года . Проверено 17 января 2013 г.

- ^ Данчев, Данчо (18 августа 2011 г.). «Касперский: на каждом ПК обнаружено 12 различных уязвимостей» . pcmag.com. Архивировано из оригинала 5 июля 2014 года . Проверено 17 января 2013 г.

- ^ «Бюллетени и рекомендации по безопасности Adobe» . Adobe.com. Архивировано из оригинала 15 ноября 2013 года . Проверено 19 января 2013 г.

- ^ Рубенкинг, Нил Дж. «Обзор и рейтинг Secunia Personal Software Inspector 3.0» . PCMag.com . Архивировано из оригинала 16 января 2013 года . Проверено 19 января 2013 г.

- ^ Моралес, Хосе Андре; Аль-Батайне, Аридж; Сюй, Шоухуай; Сандху, Рави (2010). «Анализ и использование сетевого поведения вредоносных программ» . В Яджодиа, Сушил; Чжоу, Цзяньин (ред.). Безопасность и конфиденциальность в сетях связи . Конспекты лекций Института компьютерных наук, социальной информатики и телекоммуникационной техники. Том. 50. Берлин, Гейдельберг: Шпрингер. стр. 20–34. дои : 10.1007/978-3-642-16161-2_2 . ISBN 978-3-642-16161-2 . Архивировано из оригинала 2 декабря 2021 года . Проверено 2 декабря 2021 г.

- ^ Фелт, Эдриенн Портер ; Чин, Эрика; Ханна, Стив; Песня, Заря; Вагнер, Дэвид (17 октября 2011 г.). «Разрешения Android раскрыты» . Материалы 18-й конференции ACM «Компьютерная и коммуникационная безопасность» . ККС '11. Нью-Йорк, штат Нью-Йорк, США: Ассоциация вычислительной техники. стр. 627–638. дои : 10.1145/2046707.2046779 . ISBN 978-1-4503-0948-6 . S2CID 895039 .

- ^ Ву, Ша; Лю, Цзяцзя (май 2019 г.). «Обнаружение чрезмерно привилегированных разрешений для приложений Android» . ICC 2019–2019 Международная конференция IEEE по коммуникациям (ICC) . стр. 1–6. дои : 10.1109/ICC.2019.8761572 . ISBN 978-1-5386-8088-9 . S2CID 198168673 . Архивировано из оригинала 21 января 2022 года . Проверено 1 января 2022 г.

- ^ «Вредоносное ПО, вирусы, черви, троянские кони и шпионское ПО» . list.ercacinnican.tk . Архивировано из оригинала 5 февраля 2021 года . Проверено 14 ноября 2020 г.

- ^ Матч, Джон; Андерсон, Брайан (2011), Матч, Джон; Андерсон, Брайан (ред.), «Жесткая и мягкая цена апатии» , «Предотвращение хороших людей от плохих поступков: внедрение минимальных привилегий» , Беркли, Калифорния: Apress, стр. 163–175, doi : 10.1007/978-1- 4302-3922-2_10 , ISBN 978-1-4302-3922-2 , заархивировано 27 февраля 2023 года , получено 2 декабря 2021 года.

- ^ Сингх, Вайшали; Пандей, Словакия (2021 г.). «Возвращаясь к атакам на облачную безопасность: атака на учетные данные» . В Ратхоре Виджай Сингх; Дей, Ниланджан; Пьюри, Винченцо; Бабо, Розалина; Полковский, Здзислав; Таварес, Жоау Мануэль РС (ред.). Рост угроз в экспертных приложениях и решениях . Достижения в области интеллектуальных систем и вычислений. Том. 1187. Сингапур: Спрингер. стр. 339–350. дои : 10.1007/978-981-15-6014-9_39 . ISBN 978-981-15-6014-9 . S2CID 224940546 . Архивировано из оригинала 4 марта 2022 года . Проверено 2 декабря 2021 г.

- ^ «LNCS 3786 - Ключевые факторы, влияющие на заражение червями», У. Канлаясири, 2006 г., веб-сайт (PDF): SL40-PDF. Архивировано 27 февраля 2023 г. в Wayback Machine .

- ^ Коэн, Джейсон (28 августа 2020 г.). «На компьютеры под управлением Windows приходится 83% всех атак вредоносного ПО в первом квартале 2020 года» . PCMag Австралия . Архивировано из оригинала 2 декабря 2021 года . Проверено 2 декабря 2021 г.

- ^ Вагнер, Нил; Шахин, Джем Ш.; Уинтерроз, Майкл; Риордан, Джеймс; Пенья, Хайме; Хэнсон, Диана; Стрейлейн, Уильям В. (декабрь 2016 г.). «На пути к автоматизированной поддержке принятия решений в киберпространстве: практический пример сегментации сети в целях безопасности» . Серия симпозиумов IEEE 2016 по вычислительному интеллекту (SSCI) . стр. 1–10. дои : 10.1109/SSCI.2016.7849908 . ISBN 978-1-5090-4240-1 . S2CID 9065830 . Архивировано из оригинала 2 декабря 2021 года . Проверено 1 января 2022 г.

- ^ Хемберг, Эрик; Зипкин, Джозеф Р.; Сковира, Ричард В.; Вагнер, Нил; О'Рейли, Уна-Мэй (6 июля 2018 г.). «Состязательная коэволюция атаки и защиты в среде сегментированной компьютерной сети» . Материалы конференции по генетическим и эволюционным вычислениям . ГЕККО '18. Нью-Йорк, штат Нью-Йорк, США: Ассоциация вычислительной техники. стр. 1648–1655. дои : 10.1145/3205651.3208287 . ISBN 978-1-4503-5764-7 . S2CID 51603533 .

- ^ «Средство удаления вредоносных программ» . Майкрософт. Архивировано из оригинала 21 июня 2012 года . Проверено 21 июня 2012 г.

- ^ Jump up to: Перейти обратно: а б Рубенкинг, Нил Дж. (8 января 2014 г.). «Лучший бесплатный антивирус 2014 года» . pcmag.com. Архивировано из оригинала 30 августа 2017 года . Проверено 4 сентября 2017 г.

- ^ «Бесплатные антивирусные профили в 2018 году» . antivirusgratis.org . Архивировано из оригинала 10 августа 2018 года . Проверено 13 февраля 2020 г. .

- ^ «Быстро определить вредоносное ПО, работающее на вашем компьютере» . techadvisor.co.uk . Архивировано из оригинала 2 сентября 2018 года . Проверено 2 сентября 2018 г.

- ^ «Как работает антивирусное программное обеспечение?» . Архивировано из оригинала 12 января 2017 года . Проверено 16 октября 2015 г.

- ^ Jump up to: Перейти обратно: а б Суппайя, Муругия; Скарфоне, Карен (июль 2013 г.). «Руководство по предотвращению и устранению инцидентов с вредоносным ПО для настольных компьютеров и ноутбуков». Национальный институт стандартов и технологий. дои : 10.6028/nist.sp.800-83r1 .

{{cite journal}}: Для цитирования журнала требуется|journal=( помощь ) - ^ Аль-Салех, Мохаммед Ибрагим; Эспиноза, Антонио М.; Крэндалл, Джедедия Р. (2013). «Характеристика производительности антивируса: общесистемный взгляд» . Информационная безопасность ИЭПП . 7 (2): 126–133. doi : 10.1049/iet-ifs.2012.0192 . ISSN 1751-8717 .

- ^ М. Гури, Г. Кедма, А. Качлон и Ю. Эловичи, «AirHopper: устранение воздушного разрыва между изолированными сетями и мобильными телефонами с помощью радиочастот», Вредоносное и нежелательное программное обеспечение: Америка (MALWARE), 9-я Международная конференция, 2014 г. Конференция по , Фахардо, PR, 2014 г., стр. 58-67.

- ^ М. Гури, М. Мониц, Ю. Мирски и Ю. Эловичи, «BitWhisper: скрытый канал передачи сигналов между компьютерами с воздушным зазором с использованием тепловых манипуляций», 28-й симпозиум IEEE по основам компьютерной безопасности , 2015 г., Верона, 2015 г., стр. 276-289. .

- ^ GSMem: Утечка данных из компьютеров с воздушным зазором через частоты GSM. Мордехай Гури, Ассаф Качлон, Офер Хассон, Габи Кедма, Исроэль Мирский и Юваль Эловичи, Университет Бен-Гуриона в Негеве; Симпозиум USENIX по безопасности 2015 г.

- ^ Ханспах, Майкл; Гетц, Майкл; Дайдакулов Андрей; Эловичи, Юваль (2016). «Fansmitter: утечка акустических данных из компьютеров с воздушным зазором (без динамиков)». arXiv : 1606.05915 [ cs.CR ].

- ^ Разак, Мохд Файзал Аб; Ануар, Нор Бадрул; Саллех, Росли; Фирдаус, Ахмад (1 ноября 2016 г.). «Рост «вредоносного ПО»: библиометрический анализ изучения вредоносного ПО» . Журнал сетевых и компьютерных приложений . 75 : 58–76. дои : 10.1016/j.jnca.2016.08.022 . ISSN 1084-8045 .

Внешние ссылки [ править ]

- Вредоносное ПО в Curlie

- Дополнительная литература: исследовательские статьи и документы о вредоносном ПО на IDMARCH (Международный цифровой медиа-архив)

- Расширенная очистка вредоносного ПО – видео Microsoft