Атаки программ-вымогателей в Украине, 2017 г.

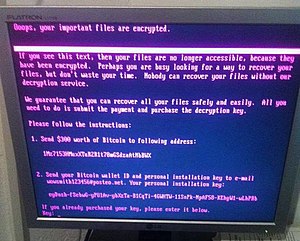

Записка о выкупе Пети отображается во взломанной системе | |

| Дата | 27–28 июня 2017 г. |

|---|---|

| Расположение | Другие локации |

| Тип | Кибератака |

| Причина | Вредоносное ПО , программы-вымогатели , кибертерроризм |

| Исход | Затронуто несколько украинских министерств, банков, метрополитенов и госпредприятий. |

| Подозреваемые | |

серия мощных кибератак с использованием вредоносного ПО Petya 27 июня 2017 года началась , которые захлестнули сайты украинских организаций, включая банки, министерства, газеты и электроэнергетические компании. [ 10 ] Подобные инфекции были зарегистрированы во Франции , Германии , Италии , Польше , России , Великобритании , США и Австралии . [ 3 ] [ 11 ] [ 12 ] По оценкам ESET на 28 июня 2017 года, 80% всех случаев заражения пришлось на Украину, на втором месте по уровню заболеваемости оказалась Германия с показателем около 9%. [ 2 ] 28 июня 2017 года правительство Украины заявило, что атака остановлена. [ 13 ] 30 июня 2017 года агентство Associated Press сообщило, что эксперты сошлись во мнении, что Petya маскируется под программу-вымогатель , хотя на самом деле она была разработана для нанесения максимального ущерба, причем основной целью была Украина. [ 14 ]

Подход

[ редактировать ]Эксперты по безопасности полагают, что атака произошла из-за обновления украинского пакета налогового учета MeDoc , разработанного компанией «Интеллект Сервис». [ 2 ] MeDoc широко использовался налоговыми бухгалтерами в Украине, [ 15 ] данное программное обеспечение было основным вариантом ведения учета для других украинских предприятий. По словам Микко Хиппёнена , эксперта по безопасности компании F-Secure , [ 2 ] У MeDoc было около 400 000 клиентов по всей Украине, что представляло около 90% отечественных фирм страны. [ 8 ] и до атаки был установлен примерно на 1 миллион компьютеров в Украине. [ 16 ]

MeDoc предоставляет периодические обновления своей программы через сервер обновлений. В день атаки, 27 июня 2017 года, обновление для MeDoc было выброшено сервером обновлений, после чего начала проявляться атака вымогателя. Британский эксперт по вредоносному ПО Маркус Хатчинс заявил: «Похоже, что система автоматического обновления программного обеспечения была скомпрометирована и использовалась для загрузки и запуска вредоносного ПО, а не для обновлений программного обеспечения». [ 2 ] Компания-производитель MeDoc заявила, что не принимала преднамеренного участия в атаке с использованием программы-вымогателя, поскольку ее компьютерные офисы также пострадали, и они сотрудничают с правоохранительными органами, чтобы отследить источник атаки. [ 15 ] [ 17 ] Аналогичная атака через программное обеспечение MeDoc была проведена 18 мая 2017 года с использованием программы-вымогателя XData. В Украине пострадали сотни бухгалтерий. [ 18 ]

Кибератака была основана на модифицированной версии программы Petya -вымогателя . Как и атака программы-вымогателя WannaCry в мае 2017 года, Petya использует эксплойт EternalBlue , ранее обнаруженный в старых версиях операционной системы Microsoft Windows . Когда Petya запускается, он шифрует основную таблицу файлов жесткого диска и заставляет компьютер перезагрузиться. Затем он отображает пользователю сообщение, сообщающее ему, что его файлы теперь зашифрованы, и что ему необходимо отправить 300 долларов США в биткойнах на один из трех кошельков, чтобы получить инструкции по расшифровке их компьютера. В то же время программное обеспечение использует протокол блокировки сообщений сервера в Windows для заражения локальных компьютеров в той же сети и любых удаленных компьютеров, которые оно может найти. Кроме того, было обнаружено, что программное обеспечение NotPetya использует вариант Mimikatz , экспериментального эксплойта, обнаруженного в 2011 году и продемонстрировавшего, что пароли пользователей сохраняются в памяти компьютера в Windows, используя эти пароли для распространения по сетям. [ 19 ]

Эксплойт EternalBlue был ранее идентифицирован, и в марте 2017 года Microsoft выпустила исправления для отключения эксплойта для Windows Vista , Windows 7 , Windows 8.1 , Windows 10 , Windows Server 2008 , Windows Server 2012 и Windows Server 2016 . Однако атака WannaCry распространилась на многие компьютерные системы, которые все еще использовали старые операционные системы Windows или более старые версии новых, в которых все еще был эксплойт, или в которых пользователи не предприняли шаги для загрузки исправлений. Microsoft выпустила новые патчи для Windows XP , Windows Server 2003 и Windows 8 на следующий день после атаки WannaCry. Эксперт по безопасности Лесли Кархарт заявила, что «каждый метод эксплуатации, который использовала атака, можно было предотвратить с помощью хорошо документированных средств». [ 20 ]

Эксперты по безопасности обнаружили, что версия Petya, использованная в кибератаках на Украине, была модифицирована и, следовательно, была переименована в NotPetya или Nyetna, чтобы отличить ее от оригинального вредоносного ПО. NotPetya шифровал все файлы на зараженных компьютерах, а не только основную таблицу файлов, а в некоторых случаях файлы компьютера были полностью стерты или перезаписаны таким образом, что их невозможно было отменить путем расшифровки. [ 21 ] [ 22 ] Некоторые эксперты по безопасности заметили, что программное обеспечение может перехватывать пароли и выполнять действия на уровне администратора, которые могут еще больше испортить компьютерные файлы. Они также отметили, что программное обеспечение может идентифицировать конкретные компьютерные системы и обойти заражение этих систем, что позволяет предположить, что атака была более хирургической по своей цели. [ 20 ] В отличие от программного обеспечения WannaCry, в NotPetya так и не был обнаружен « выключатель », который можно было бы использовать для немедленной остановки его распространения. [ 23 ] По словам Николаса Уивера из Калифорнийского университета, хакеры ранее скомпрометировали MeDoc «превратили его в трояна с дистанционным управлением, а затем они были готовы сжечь этот актив, чтобы начать эту атаку». [ 8 ]

Атака

[ редактировать ]Во время атаки система радиационного контроля на Чернобыльской АЭС в Украине вышла из строя. [ 24 ] несколько украинских министерств, банков, метрополитенов и госпредприятий ( Международный аэропорт Борисполь , Укртелеком , Укрпочта , Государственный сберегательный банк Украины , Украинские железные дороги ). Пострадали [ 25 ] На зараженных компьютерах важные компьютерные файлы были перезаписаны и, таким образом, безвозвратно повреждены, несмотря на то, что вредоносная программа отображала пользователю сообщение о том, что все файлы могут быть восстановлены «безопасно и легко», выполнив требования злоумышленников и осуществив запрошенный платеж в валюте Биткойн . [ 26 ]

Считается, что атака, скорее, направлена на то, чтобы нанести ущерб украинскому государству, а не по финансовым причинам. [ 15 ] Нападение произошло накануне украинского государственного праздника - Дня Конституции (празднования годовщины принятия Верховной Радой (парламентом Украины) Конституции Украины 28 июня 1996 года). [ 27 ] [ 28 ] [ 29 ] Большинство правительственных учреждений окажутся пустыми, что позволит кибератаке беспрепятственно распространяться. [ 15 ] Кроме того, некоторые эксперты по безопасности заметили, что программа-вымогатель стирает поврежденные жесткие диски, а не шифрует их, что станет еще одной катастрофой для компаний, пострадавших от этого. [ 15 ]

старший офицер разведки, начальник отряда специального назначения Главного управления разведки Украины полковник Максим Шаповал . был убит Незадолго до начала кибератаки сообщалось, что в Киеве в результате взрыва заминированного автомобиля [ 30 ] Бывший правительственный советник Грузии и Молдовы Молли К. МакКью считала, что это убийство связано с кибератакой. [ 31 ]

28 июня 2017 года правительство Украины заявило, что атака остановлена: «Ситуация находится под полным контролем специалистов по кибербезопасности, сейчас они работают над восстановлением утерянных данных». [ 13 ]

После первой атаки 27 июня эксперты по безопасности обнаружили, что код, заразивший обновление MEDoc, имел бэкдор , который потенциально мог быть использован для запуска еще одной кибератаки. Увидев признаки очередной кибератаки, украинская полиция 4 июля 2017 года провела рейд в офисах MeDoc и конфисковала их серверы. Генеральный директор MeDoc заявил, что они не знали, что на их серверах был установлен бэкдор, снова опроверг свою причастность к атаке и работал над тем, чтобы помочь властям определить источник. [ 16 ] [ 32 ] Охранная компания ESET обнаружила, что бэкдор был установлен в службе обновления MeDoc еще 15 мая 2017 года, тогда как эксперты из группы Talos компании Cisco Systems обнаружили доказательства наличия бэкдора еще в апреле 2017 года; любая ситуация указывает на кибератаку как на «тщательно спланированную и хорошо выполненную операцию». [ 33 ] Украинские чиновники заявили, что «Интеллект-Сервис» «будет привлечен к уголовной ответственности», поскольку перед этими событиями антивирусные компании предупреждали их о слабой безопасности на их серверах, но не предприняли шагов для предотвращения этого. [ 34 ] Талос предупредил, что из-за большого размера обновления MeDoc, содержащего вредоносное ПО NotPetya (1,5 гигабайта), возможно, существовали и другие бэкдоры, которые им еще предстоит найти, и возможна еще одна атака. [ 33 ]

Атрибуция

[ редактировать ]30 июня Служба безопасности Украины (СБУ) сообщила, что конфисковала оборудование, которое использовалось для проведения кибератаки, утверждая, что оно принадлежало российским агентам, ответственным за организацию атаки. [ 35 ] 1 июля 2017 года СБУ заявила, что имеющиеся данные свидетельствуют о том, что те же злоумышленники, которые в Украине в декабре 2016 года атаковали финансовую систему, транспортные и энергетические объекты Украины (с помощью TeleBots и BlackEnergy ) [ 36 ] Это были те же хакерские группы, которые атаковали Украину 27 июня 2017 года. «Это свидетельствует о причастности к этой атаке спецслужб Российской Федерации», — заключили в нем. [ 7 ] [ 37 ] (Кибератака на государственный энергетический компьютер Украины в декабре 2016 года привела к отключению электроэнергии в северной части столицы, Киеве). [ 7 ] Российско-украинские отношения находятся в замороженном состоянии после аннексии Россией Крыма в 2014 году , за которой последовал поддерживаемый российским правительством сепаратистский мятеж на востоке Украины , в результате которого к концу июня 2017 года погибло более 10 000 человек. [ 7 ] (Россия неоднократно отрицала отправку войск или военной техники на восток Украины ). [ 7 ] Украина утверждает, что взлом украинских государственных учреждений является частью того, что они называют « гибридной войной » России против Украины. [ 7 ]

занимающаяся кибербезопасностью 30 июня 2017 года компания ESET, , заявила, что за атакой стояла группа Telebots (которая, как они утверждали, имела связи с BlackEnergy): «До вспышки группа Telebots была нацелена в основном на финансовый сектор. Последняя вспышка была направлена против предприятий. в Украине, но они, видимо, недооценили возможности распространения вредоносного ПО, поэтому вредоносное ПО вышло из-под контроля». [ 7 ] Ранее ESET сообщала, что BlackEnergy атаковала украинскую киберинфраструктуру с 2014 года. [ 38 ] В декабре 2016 года ESET пришла к выводу, что TeleBots произошли от хакеров BlackEnergy и что во второй половине 2016 года TeleBots использовали кибератаки для саботажа украинского финансового сектора. [ 39 ]

Примерно во время рейда на MeDoc 4 июля 10 000 долларов в биткойнах, уже собранные в перечисленных кошельках для NotPetya, были собраны, и эксперты полагали, что они были использованы для покупки места в анонимной сети Tor . В одном сообщении, опубликованном там, предположительно от авторов NotPetya требовалось 100 000 биткойнов (около 2,6 миллиона долларов США), чтобы остановить атаку и расшифровать все затронутые файлы. [ 16 ] было опубликовано второе сообщение, предположительно от авторов NotPetya 5 июля 2017 года на веб-сайте Tor , с требованием от тех, кто хочет расшифровать свои файлы, отправить 100 биткойнов (приблизительно 250 000 долларов США). Сообщение было подписано тем же закрытым ключом, который использовался исходной программой-вымогателем Petya, что позволяет предположить, что за оба случая ответственна одна и та же группа. [ 40 ]

США Согласно сообщениям, процитированным в январе 2018 года, Центральное разведывательное управление заявило, что за кибератакой стоит Россия, а главное разведывательное управление России (ГРУ) разработало NotPetya. [ 41 ] Аналогичным образом, Министерство обороны Соединенного Королевства в феврале 2018 года обвинило Россию в организации кибератаки, поскольку, атакуя системы на Украине, кибератака распространится и затронет основные системы в Соединенном Королевстве и других странах. Россия отрицала свою причастность, указав, что российские системы также пострадали от атаки. [ 42 ]

Wired, Обозреватель журнала посвященный технологиям, Энди Гринберг , рассматривая историю кибератак, сказал, что атаки были совершены российской военной хакерской группой под названием «Песчаный червь». Гринберг утверждал, что за отключениями электроэнергии в Киеве в 2016 году, среди других событий, стоял Песчаный червь. Группа сосредоточилась на взломе финансового сектора Украины и где-то в начале 2017 года смогла получить доступ к серверам обновлений ME Doc, чтобы их можно было использовать злонамеренно для проведения кибератаки в июне 2017 года. [ 19 ]

Затронутые компании

[ редактировать ]Компании, включая Антонов , Киевстар , Vodafone Украина , lifecell TV каналы , ICTV и ATR , Киев Metro UkrGasVydobuvannya (UGV) gas stations WOG , DTEK , EpiCentre K Kyiv International STB , , KredoBank , , , Oshchadbank and others, [ 13 ] более 1500 юридических и физических лиц обратились в Национальную полицию Украины с заявлением о том, что они стали жертвами кибератаки 27 июня 2017 года. [ 43 ] 3 июля 2017 года Ощадбанк вновь заработал на полную мощность. [ 44 ] Компьютеры украинской электроэнергетической компании также отключились из-за атаки; но компания продолжала полноценно работать без использования компьютеров. [ 8 ]

Хотя более 80% пострадавших компаний были из Украины, [ нужно обновить ] программа-вымогатель также распространилась на несколько компаний в других географических регионах, поскольку эти предприятия имеют офисы в Украине и сети по всему миру. Среди неукраинских компаний, сообщивших об инцидентах, связанных с атакой, - производитель пищевых продуктов Mondelez International , [ 45 ] APM Terminals дочерняя компания международной транспортной компании AP Moller-Maersk , FedEx транспортная дочерняя компания TNT Express (в августе 2017 года ее поставки все еще были сорваны из-за атаки), [ 46 ] Китайская судоходная компания COFCO Group , французская компания строительных материалов Saint Gobain , [ 47 ] рекламное агентство WPP plc , [ 48 ] Система здравоохранения Heritage Valley в Питтсбурге , [ 49 ] корпоративное право DLA Piper , [ 50 ] фармацевтическая компания Merck & Co. , [ 51 ] производитель потребительских товаров Reckitt Benckiser и поставщик программного обеспечения Nuance Communications . [ 52 ] Украинский полицейский считает, что атака с использованием программы-вымогателя имела глобальный характер, чтобы отвлечь внимание от направленной кибератаки на Украину. [ 53 ]

Стоимость кибератаки еще не была определена, поскольку спустя неделю после первой атаки компании все еще работали над смягчением ущерба. Reckitt Benckiser понизила оценку продаж на 2% (около $130 млн) во втором квартале в первую очередь из-за атаки, затронувшей ее глобальную цепочку поставок. [ 52 ] [ 54 ] Том Боссерт , советник президента США по внутренней безопасности, заявил, что общий ущерб составил более 10 миллиардов долларов США . [ 19 ] В число предполагаемых убытков, нанесенных конкретным компаниям, вошли более 870 миллионов долларов США для Merck, 400 миллионов долларов США для FedEx, 384 миллиона долларов США для Saint-Gobain и 300 миллионов долларов США для Maersk. [ 19 ]

Реакция

[ редактировать ]Секретарь Совета национальной безопасности и обороны Украины Александр Турчинов заявил, что есть признаки причастности России к кибератаке 27 июня, но прямых доказательств не привел. [ 55 ] Российские официальные лица отрицают свою причастность, называя заявления Украины «необоснованными общими обвинениями». [ 35 ] НАТО Генеральный секретарь Йенс Столтенберг 28 июня 2017 года пообещал, что НАТО продолжит оказывать поддержку Украине в целях укрепления ее киберзащиты . [ 56 ] Пресс-секретарь Белого дома опубликовал 15 февраля 2018 года заявление, в котором приписал атаку российским военным, назвав ее «самой разрушительной и дорогостоящей кибератакой в истории». [ 57 ]

IT-бизнесмен, председатель наблюдательного совета компании «Октава Капитал» Александр Кардаков предложил создать в Украине гражданскую киберзащиту. [ 58 ]

См. также

[ редактировать ]- Декабрь 2015 г. Кибератака на энергосистему Украины.

- Российско-украинская кибервойна

- Утечка файлов Vulkan

Ссылки

[ редактировать ]- ^ Jump up to: а б с д и ж Ротвелл, Джеймс; Титкомб, Джеймс; Макгуган, Кара (27 июня 2017 г.). «Кибератака Petya: программа-вымогатель распространяется по Европе, закрываются фирмы в Украине, Великобритании и Испании» . «Дейли телеграф» . Архивировано из оригинала 16 февраля 2018 года . Проверено 5 апреля 2018 г.

- ^ Jump up to: а б с д и «Налоговое программное обеспечение обвиняется в распространении кибератак» . Новости Би-би-си . 28 июня 2017 года. Архивировано из оригинала 28 июня 2017 года . Проверено 28 июня 2017 г.

- ^ Jump up to: а б с Тернер, Джайлз; Вербяный, Владимир; Кравченко, Степан (27 июня 2017 г.). «Новая кибератака выходит на глобальный уровень и поражает WPP, Роснефть и Maersk» . Блумберг . Архивировано из оригинала 5 ноября 2019 года . Проверено 27 июня 2017 г.

- ^ «Компании снова предупредили об обновлении исправлений, поскольку программа-вымогатель Petya поражает австралийские офисы» . Финансовый обзор . 28 июня 2017 года. Архивировано из оригинала 30 июня 2017 года . Проверено 3 июля 2017 г.

- ^ «Александр Турчинов: Одним из механизмов распространения опасного компьютерного вируса стала система обновления бухгалтерского программного обеспечения – СНБО Украины» . РНБО . Архивировано из оригинала 19 октября 2017 года . Проверено 30 июня 2017 г.

- ^ "СБУ установила причастность спецслужб РФ к атаке вирус-вымогателя "Петя.А"" . Служба безопасности Украины . Архивировано из оригинала 19 октября 2017 года . Проверено 4 июля 2017 г.

- ^ Jump up to: а б с д и ж г «Украина указывает пальцем на российские службы безопасности в недавней кибератаке» . Рейтер . 1 июля 2017 года. Архивировано из оригинала 1 июля 2017 года . Проверено 1 июля 2017 года .

- ^ Jump up to: а б с д Борис, Кристиан (26 июля 2017 г.). «Украина готовится к дальнейшим кибератакам» . Новости Би-би-си . Архивировано из оригинала 26 июля 2017 года . Проверено 26 июля 2017 г.

- ^ Российские военные стояли за кибератакой NotPetya на Украине, заключает ЦРУ. Архивировано 13 января 2018 г. в Wayback Machine Washington Post, 2018 г.

- ^ Прентис, Алессандра (27 июня 2017 г.). «Украинские банки и электроэнергетическая компания пострадали от новой кибератаки» . Рейтер . Архивировано из оригинала 16 июля 2019 года . Проверено 27 июня 2017 г.

- ^ Скотт, Николь Перлрот, Марк; Френкель, Шира (27 июня 2017 г.). «Кибератака поразила Украину, а затем распространилась по всему миру» . Нью-Йорк Таймс . ISSN 0362-4331 . Архивировано из оригинала 13 апреля 2018 года . Проверено 4 июля 2017 г.

{{cite news}}: CS1 maint: несколько имен: список авторов ( ссылка ) - ^ «Глобальная атака программ-вымогателей вызывает хаос» . Новости Би-би-си . 27 июня 2017 года. Архивировано из оригинала 27 июня 2017 года . Проверено 27 июня 2017 г.

Берджесс, Мэтт. «Произошла еще одна «всемирная» атака с использованием программы-вымогателя, и она быстро распространяется» . Проводная Великобритания . Архивировано из оригинала 31 декабря 2017 года . Проверено 27 июня 2017 г. - ^ Jump up to: а б с Кибератака на правительственные и корпоративные сети Украины остановлена. Архивировано 11 мая 2020 года в Wayback Machine , Укринформ (28 июня 2017 г.).

- ^ «Компании все еще страдают от грозной кибератаки» . Ассошиэйтед Пресс . 30 июня 2017 года. Архивировано из оригинала 19 октября 2017 года . Проверено 3 июля 2017 г.

- ^ Jump up to: а б с д и Крамер, Эндрю (28 июня 2017 г.). «Кибератака на Украину была призвана парализовать, а не получить прибыль, как показывают факты» . Нью-Йорк Таймс . Архивировано из оригинала 29 июня 2017 года . Проверено 29 июня 2017 г.

- ^ Jump up to: а б с Саттер, Рафаэль (5 июля 2017 г.). «Украина заявляет, что предотвратила вторую кибератаку после полицейского рейда» . Вашингтон Пост . Ассошиэйтед Пресс . Проверено 5 июля 2017 г. [ мертвая ссылка ]

- ^ Френкель, Шира (27 июня 2017 г.). «Глобальная атака программ-вымогателей: что мы знаем и чего не знаем» . Нью-Йорк Таймс . Архивировано из оригинала 27 июня 2017 года . Проверено 28 июня 2017 г.

- ^ Красномовец, Павел (24 May 2017). "Все, что известно про вирус-вымогатель XData: кто под угрозой и что делать" . AIN.UA (in Russian). Archived from the original on 28 June 2017 . Retrieved 29 June 2017 .

- ^ Jump up to: а б с д Гринберг, Энди (23 августа 2018 г.). «Нерассказанная история NotPetya, самой разрушительной кибератаки в истории» . Проводной . Архивировано из оригинала 22 августа 2018 года . Проверено 23 августа 2018 г.

- ^ Jump up to: а б Борис, Кристиан (4 июля 2017 г.). «День, когда загадочная кибератака нанесла вред Украине» . Би-би-си . Архивировано из оригинала 7 июля 2017 года . Проверено 8 июля 2017 г.

- ^ Политюк, Павел (29 июня 2017 г.). «Глобальная кибератака может прикрыть установку вредоносного ПО в Украине: чиновник полиции» . Рейтер . Архивировано из оригинала 29 июня 2017 года . Проверено 29 июня 2017 г.

- ^ Петров, Аланна (30 июня 2017 г.). «Эксперты: глобальная кибератака больше похожа на «диверсию», чем на программу-вымогатель» . CNN . Архивировано из оригинала 1 июля 2017 года . Проверено 30 июня 2017 г.

- ^ Петров, Аланна (28 июня 2017 г.). «Европол: для атак вредоносных программ не существует «защитного переключателя»» . CNN . Архивировано из оригинала 19 октября 2017 года . Проверено 30 июня 2017 г.

- ^ Гриффин, Эндрю (27 июня 2017 г.). «Система радиационного мониторинга Чернобыля пострадала от всемирной кибератаки» . Независимый . Архивировано из оригинала 18 августа 2019 года . Проверено 27 июня 2017 г.

- ^ Дирден, Лиззи (27 июня 2017 г.). «Кибератака на Украину: хаос в национальном банке, государственном поставщике электроэнергии и аэропорту, атакованном хакерами» . Независимый . Архивировано из оригинала 30 августа 2019 года . Проверено 27 июня 2017 г.

- ^ «Кибератака была связана с данными, а не с деньгами, говорят эксперты» . Новости Би-би-си . 29 июня 2017 года. Архивировано из оригинала 29 июня 2017 года . Проверено 29 июня 2017 г.

«Массовая вспышка программы-вымогателя во вторник на самом деле была чем-то гораздо худшим» . Арс Техника . 28 июня 2017 года. Архивировано из оригинала 17 июля 2017 года . Проверено 28 июня 2017 г. - ↑ 1996: ОБЗОР ГОДА. Архивировано 3 марта 2016 г. в Wayback Machine , Украинский еженедельник (29 декабря 1996 г.).

- ^ Ли, Дэвид (28 июня 2017 г.). « Вакцина создана для масштабной кибератаки» . Новости Би-би-си . Архивировано из оригинала 28 июня 2017 года . Проверено 28 июня 2017 г.

- ^ «Кибератака поразила Украину, а затем распространилась по всему миру» . Нью-Йорк Таймс . 27 июня 2017 года. Архивировано из оригинала 27 июня 2017 года . Проверено 28 июня 2017 г.

- ^ Лун, Алек. «Офицер украинской военной разведки погиб в результате взрыва заминированного автомобиля в Киеве» . Хранитель . Архивировано из оригинала 13 апреля 2019 года . Проверено 28 июня 2017 г.

- ^ МакКью, Молли (27 июня 2017 г.). «Убийство в Киеве показывает, что Запад продолжает подводить Украину» . Вашингтон Пост . Архивировано из оригинала 27 июня 2017 года . Проверено 28 июня 2017 г.

- ^ Стаббс, Джек (5 июля 2017 г.). «Украина пытается сдержать новую киберугрозу после атаки NotPetya» . Рейтер . Архивировано из оригинала 7 июля 2017 года . Проверено 5 июля 2017 г.

- ^ Jump up to: а б Гудин, Дэн (5 июля 2017 г.). «Бэкдор, встроенный в широко используемое налоговое приложение, стал причиной вспышки NotPetya на прошлой неделе» . Арс Техника . Архивировано из оригинала 8 июля 2017 года . Проверено 5 июля 2017 г.

- ^ Саттер, Рафаэль (3 июля 2017 г.). «Официально: фирма в центре кибератаки знала о проблемах» . Ассошиэйтед Пресс . Архивировано из оригинала 5 июля 2017 года . Проверено 7 июля 2017 г.

- ^ Jump up to: а б «Украина заявляет об изъятии оборудования, используемого Россией для проведения вредоносных атак» . Нью-Йорк Таймс . Рейтер . 30 июня 2017 года. Архивировано из оригинала 30 июня 2017 года . Проверено 30 июня 2017 г.

- ^ «Программное обеспечение: BlackEnergy, Black Energy – ATT&CK» . Attack.mitre.org . Архивировано из оригинала 19 октября 2017 года . Проверено 4 июля 2017 г.

- ^ «Служба безопасности Украины обвиняет Россию в недавней кибератаке» . Радио Свободная Европа . 1 июля 2017 года. Архивировано из оригинала 1 июля 2017 года . Проверено 1 июля 2017 года .

- ^ « Русское» вредоносное ПО BlackEnergy наносит удары по украинским СМИ и энергетическим компаниям. Архивировано 15 марта 2017 г. в Wayback Machine », SC Magazine (4 января 2016 г.)

- ^ ' Набор инструментов кибербанды Telebots, напоминающий BlackEnergy. Архивировано 19 октября 2017 г. в Wayback Machine ', SC Magazine (15 декабря 2016 г.)

- ^ Брэндом, Рассел (5 июля 2017 г.). «Авторы программы-вымогателя Petya требуют 250 000 долларов в первом публичном заявлении после атаки» . Грань . Архивировано из оригинала 6 июля 2017 года . Проверено 5 июля 2017 г.

- ^ Накашима, Эллен (12 января 2018 г.). «За кибератакой NotPetya на Украине стояли российские военные, заключает ЦРУ» . Вашингтон Пост . Архивировано из оригинала 13 января 2018 года . Проверено 15 февраля 2018 г.

- ^ Марш, Сара (15 февраля 2018 г.). «Великобритания обвиняет Россию в кибератаке NotPetya в прошлом году» . Хранитель . Архивировано из оригинала 15 февраля 2018 года . Проверено 15 февраля 2018 г.

- ^ ' Вирус Petya поразил более 1,5 тысяч юридических и физических лиц. Архивировано 2 июля 2017 года в Wayback Machine ', Украинская правда (29 июня 2017 г.) (на украинском языке) .

- ^ ' Ощадбанк' возобновит работу всех отделений 3 июля. Архивировано 19 октября 2017 года в Wayback Machine ', Украинская правда (1 июля 2017 г.) (на украинском языке) .

- ^ Восс, Оливер (3 июля 2017 г.). «Фабрика «Милка» простаивает уже неделю» . Тагесспигель (на немецком языке). Архивировано из оригинала 5 июля 2017 года . Проверено 5 июля 2017 г.

- ↑ Клиенты «в ярости» из-за TNT после кибератаки. Архивировано 1 июня 2018 г. в Wayback Machine , BBC News (9 августа 2017 г.).

- ^ Ошар, Эрик; Стаббс, Джек; Прентис, Алессандра (29 июня 2017 г.). «Новый компьютерный вирус распространяется из Украины, чтобы подорвать мировой бизнес» . Рейтер . Архивировано из оригинала 28 июня 2017 года . Проверено 30 июня 2017 г.

- ^ Перлрот, Николь; Скотт, Марк; Френкель, Шира (27 июня 2017 г.). «Кибератака поразила Украину, а затем распространилась по всему миру» . Нью-Йорк Таймс . Архивировано из оригинала 13 апреля 2018 года . Проверено 6 июля 2017 г.

- ^ Хенли, Джон; Солон, Оливия (27 июня 2017 г.). « Атака программы-вымогателя Petya поражает компании по всей Европе и США» . Хранитель . Архивировано из оригинала 1 мая 2021 года . Проверено 6 июля 2017 г.

- ^ Петров, Аланна; Ларсон, Селена (28 июня 2017 г.). «Еще одна крупная атака вредоносного ПО прокатилась по всему миру» . Си-Эн-Эн. Архивировано из оригинала 5 июля 2017 года . Проверено 6 июля 2017 г.

- ^ Массарелла, Линда (27 июня 2017 г.). «Европейская кибератака также взломала штаб-квартиру Merck в США» . Нью-Йорк Пост . Архивировано из оригинала 5 июля 2017 года . Проверено 5 июля 2017 г.

- ^ Jump up to: а б Перлрот, Николь (6 июля 2017 г.). «Постоянный ущерб и поиск улик в кибератаках» . Нью-Йорк Таймс . Архивировано из оригинала 7 июля 2017 года . Проверено 7 июля 2017 г.

- ^ Политюк, Павел; Ошар, Эрик (29 июня 2017 г.). «Глобальная кибератака может прикрыть установку вредоносного ПО в Украине: чиновник полиции» . Киев, Франкфурт: Рейтер . Архивировано из оригинала 29 июня 2017 года . Проверено 30 июня 2017 г.

- ^ Геллер, Мартинна; Сэндл, Пол (6 июля 2017 г.). «Reckitt Benckiser снижает прогнозы продаж после кибератаки» . Рейтер . Архивировано из оригинала 6 июля 2017 года . Проверено 6 июля 2017 г.

- ↑ Украина является «эпидемией» хакеров в глобальных кибератаках. Архивировано 1 июля 2017 г. на Wayback Machine , Radio Free Europe (28 июня 2017 г.).

- ↑ Столтенберг: НАТО увеличит помощь Украине в сфере киберзащиты. Архивировано 2 ноября 2017 г. в Wayback Machine , Укринформ (28 июня 2017 г.).

- ^ «Заявление пресс-секретаря» . Белый дом . Архивировано из оригинала 3 февраля 2021 года . Проверено 11 октября 2019 г. - из Национального архива .

- ^ "Кардаков предложил создать гражданскую кибероборону" . lb.ua. 20 июля 2017 . Retrieved 28 марта 2024 .

Внешние ссылки

[ редактировать ]- Гринберг, Энди (20 июня 2017 г.). «Как вся нация стала российской испытательной лабораторией кибервойны» . Проводной .

- 2017 в компьютерных технологиях

- 2017 в Украине

- Кибератаки

- Хакерство в 2010-х годах

- Преступления июня 2017 года в Европе

- Русско-украинская война

- Террористические инциденты в Украине

- Террористические инциденты в Европе в 2017 году

- Террористические инциденты в Украине в 2010-е годы

- Преступления 2017 года в Украине

- Отключения интернета в 2010-х годах

- Киберпреступность в Индии

- Российско-украинская кибервойна

- Катастрофы 2017 года в Украине