Тайная клеточная система

Система тайных ячеек — это метод организации группы людей, таких как сопротивления бойцы , шпионы , наемники , организованной преступности члены или террористы , чтобы затруднить полиции , военным их поимку или другим враждебным группам. В ячеистой структуре каждая ячейка состоит из относительно небольшого числа людей, которые практически не знают информации об активах организации (например, личности участников) за пределами своей ячейки. Это ограничивает вред, который может быть нанесен организации в целом, если любой отдельный член ячейки перебежит , станет « кротом» , подвергнется слежке или выдаст информацию после задержания и допроса.

Структура системы тайных ячеек может варьироваться от строгой иерархии группы до чрезвычайно распределенной организации, в зависимости от идеологии , ее оперативной зоны, доступных коммуникационных технологий и характера миссии. Преступные организации , тайные операции и подразделения нетрадиционной войны, возглавляемые спецназом, также могут использовать такого рода организационную структуру.

Тайные операции против тайных операций

[ редактировать ]Тайные и тайные операции – это не одно и то же, когда дело касается торговли . Современное определение тайной операции НАТО гласит, что личность спонсора скрывается, но в тайной операции сама операция скрывается от участников. Иными словами, тайный означает «скрытый», а тайный означает «отрицаемый», то есть спонсор тайной операции настолько удален от нее, что спонсор может заявить о своем незнании в случае, если заговор будет раскрыт.

— Спящая ячейка это ячейка или изолированная группа спящих агентов , которая находится в спящем состоянии до тех пор, пока не получит приказы или не решит действовать.

История

[ редактировать ]Французское сопротивление Второй мировой войны

[ редактировать ]Во время Второй мировой войны группы операции «Джедбург» были сформированы для ведения нетрадиционной войны против немецких частей посредством диверсий и ведущих местных сил сопротивления. Они также выступали в качестве связующего звена между командованием союзников и отрядами сопротивления. В их состав входили два офицера — один американец или британец, другой — уроженец района, в котором они будут действовать, желательно из того района, в котором они приземлились, — и третьего члена, который был радистом. Они действовали во Франции и Нидерландах, а аналогичные команды действовали в Юго-Восточной Азии. В ночь с 5 на 6 июня 1944 года первые группы операции «Джедбург» высадились с парашютом в оккупированную Францию. [ 1 ] [ 2 ]

В частности, через французского члена они связывались с доверенными лицами в районе операции и просили их набрать команду доверенных подчиненных (подячейку). Если задача была диверсионной, разведывательной или шпионской, не было необходимости собираться большими отрядами. Если бы отряду предстояло действовать напрямую (часто это была неразумная миссия, если бы значительное число местных жителей не имело военного опыта), для боя необходимо было бы собраться в более крупные подразделения. Даже тогда о тайниках руководства знали только лидеры подячеек. Легитимность команды Джедбурга объяснялась ее известной принадлежностью к союзным державам, и эта структура была более подходящей для нетрадиционных войн, чем для действительно тайных операций. [ объяснить ] .

Национальный фронт освобождения Южного Вьетнама

[ редактировать ]

Эта организация , также известная как Вьетконг , выросла из более ранних антиколониальных групп, сражавшихся с французами, и из антияпонских партизан во время Второй мировой войны. [ 3 ]

Временная Ирландская республиканская армия

[ редактировать ]Современная Временная ирландская республиканская армия (ПИРА) имеет историю, восходящую к ирландским революционным силам начала 20 века. Его доктрина и организация со временем менялись, поскольку в Ирландии менялась политическая, технологическая и культурная ситуация. [ 4 ]

Официально PIRA имела иерархическую структуру, но по мере того, как британские силы безопасности становились более эффективными, она перешла на полуавтономную модель для своих оперативных и некоторых вспомогательных ячеек (таких как транспорт, разведка, прикрытие и безопасность). [ 5 ] Ее руководство считало себя руководителем и созидателем консенсуса. Ячейки самого низкого уровня, обычно состоящие из 2–5 человек, как правило, формировались из людей с существующими личными отношениями. Британские контрповстанцы могли понять командную структуру, но не работу оперативных ячеек.

ИРА [ объяснить ] имел обширную сеть бездействующих или спящих ячеек, поэтому мог вызывать новые специальные организации для любой конкретной операции.

Параллельные организации

[ редактировать ]НФО (Вьетконг) и ПИРА, а также другие движения решили вести параллельные [ объяснить ] политические и военные организации. [ нужна ссылка ] В случае с НФОО, за исключением некоторых лиц, получивших убежище в Северном Вьетнаме, члены политической организации не могли быть открытыми во время войны во Вьетнаме . После окончания войны выжившие чиновники НФО заняли высокие посты.

В случае с ПИРА ее политическое крыло, Шинн Фейн , становилось все более открытым, а затем и полноценным участником политики. У Хамаса и Хезболлы также есть варианты открытой политической/социальной службы и тайных военных крыльев.

Открытый политический/социальный и тайный военный раскол отложил негибкость полностью секретной организации и нехватку ресурсов ЧВК/секретных операций, а также сокращение штатов. [ объяснить ] Как только начнется активное восстание, секретность может ограничить [ объяснить ] свободу действий, искажают информацию о целях и идеалах и ограничивают общение внутри повстанцев. [ 6 ] В такой расколотой организации общественные вопросы могут решаться открыто, в то время как военные действия остаются тайными, а разведывательные функции остаются тайными.

Внешняя поддержка

[ редактировать ]Многие клеточные системы получают поддержку извне клетки. Сюда могут входить лидеры, инструкторы и снабжение (например, помощь Джедбурга французскому Сопротивлению) или убежище для открытой деятельности (например, представители НФО, которые могли бы действовать в Ханое).

Внешняя поддержка не обязательно должна быть явной. Некоторые шиитские группы в Ираке, например, получают помощь от Ирана . [ нужна ссылка ] но это не публичная позиция правительства Ирана и может даже ограничиваться фракциями этого правительства. На ранних этапах поддержки Северного альянса Афганистана в борьбе с Талибаном США использовались тайные операторы ЦРУ и спецназа армии США . По мере эскалации последнего конфликта участие США стало очевидным.

Обратите внимание, что как нетрадиционная война (партизанские операции), так и внешняя внутренняя оборона (противоповстанческие действия) могут быть скрытыми и использовать ячеистую организацию.

В ходе тайной противоповстанческой миссии только избранные лидеры принимающей страны знают об иностранной организации поддержки. Например, в рамках операции «Белая звезда» американские военнослужащие оказывали тайную противоповстанческую помощь Королевской армии Лаоса, начиная с 1959 года, это стало явным в 1961 году и, наконец, прекратило операции в 1962 году.

Модели повстанческого движения и связанные с ними характеристики ячеек

[ редактировать ]Различные виды повстанческих движений различаются по тому, где они размещают подпольные или тайные ячейки. Кроме того, когда определенные типы повстанцев набирают силу, они принижают значение клеточной системы. Они по-прежнему могут использовать ячейки для обеспечения безопасности руководства, но если открытое насилие со стороны организованных подразделений станет значительным, ячейки станут менее важными. В трехступенчатой доктрине Мао [ 7 ] ячейки по-прежнему полезны на этапе II для прикрытия частично занятых партизан, но поскольку на этапе III повстанцы создают постоянные военные подразделения, в центре внимания становятся основные подразделения, а не ячейки.

Различные разновидности повстанческого движения по-разному размещают свои ячейки по отношению к существующему правительству. Полевой устав армии США FM3-07 различает разновидности повстанческих движений. [ 8 ] Опираясь на эту работу, Ниберг ( офицер Корпуса морской пехоты США ) описывает четыре типа клеточных систем. [ 9 ] (есть также новый тип, связанный с транснациональными террористическими восстаниями):

- Традиционный: Формируется медленнее всего. Обычно это восстания коренных народов, которые начинаются с ограниченных целей. Они более безопасны, чем другие, поскольку они, как правило, формируются из людей с уже существующими социальными, культурными или семейными связями. Повстанцы возмущены правительством, которое не признало племенные, расовые, религиозные или языковые группы. Они «понимают, что правительство отрицает их права и интересы, и работают над их установлением или восстановлением. Они редко стремятся свергнуть правительство или контролировать все общество; однако они часто пытаются выйти из-под государственного контроля посредством автономии или полуавтономии». [ нужна ссылка ] Моджахеды в Афганистане и курдское восстание в Ираке являются примерами этой традиционной модели повстанческого движения. «Аль-Каида» в основном действует в таком режиме, но если они станут достаточно сильными в данном регионе, они могут перейти к массовой форме (см. ниже).

- Подрывная деятельность: обычно их возглавляет организация, в состав которой входит по крайней мере часть правящей элиты, некоторые из которых уже находятся в правительстве, а другие проникают в правительство. Когда они применяют насилие, оно преследует конкретную цель, например, принуждение избирателей, запугивание чиновников, а также подрыв и дискредитация правительства. Как правило, существует политическая сила (например, Шинн Фейн или Фронт национального освобождения ), которая направляет вооруженные силы в планировании тщательно скоординированного насилия. «Применение насилия призвано показать некомпетентность системы и спровоцировать правительство на чрезмерно жестокий ответ, который еще больше подрывает ее легитимность». [ нужна ссылка ] Приход нацистов . к власти в 1930-х годах является еще одним примером подрывной деятельности Нацистские члены парламента и уличные бойцы вряд ли были тайными, но общий план нацистского руководства по получению контроля над страной был скрыт. " [ объяснить ] Подрывное повстанческое движение подходит для более либеральной политической среды, которая позволяет повстанцам использовать как законные, так и незаконные методы для достижения своих целей. Эффективное сопротивление правительства может превратить это в модель критической ячейки.

- Критическая ячейка: они вступают в игру, когда политический климат становится менее либеральным, чем тот, который позволял теневым ячейкам. [ объяснить ] . В то время как другие ячейки системы пытаются сформировать разведывательные ячейки внутри правительства, этот тип создает ячейки « теневого правительства », которые могут захватить власть, как только статус-кво будет свергнут. Эта модель включает в себя классический государственный переворот , [ 10 ] и часто пытается свести к минимуму насилие. Примеры включают захват сандинистами существующего правительства, ослабленного внешней народной революцией, или движение Гюлена в Турции . «Повстанцы также стремятся проникнуть в правительственные учреждения, но их цель — разрушить систему изнутри». Внутри правительства формируются тайные ячейки. «Применение насилия остается скрытым до тех пор, пока правительство не станет настолько ослабленным, что высшая организация повстанцев захватит власть при поддержке вооруженных сил. Одним из вариантов этой модели является то, что руководство повстанцев позволяет народной революции разрушить существующее правительство, а затем появляется, чтобы руководить формированием нового правительства. Другой вариант можно увидеть в кубинской революции. [ 11 ] и называется повстанческим движением фокусо (или кубинской модели). Эта модель предполагает единую вооруженную ячейку, которая возникает в разгар деградации легитимности правительства и становится ядром, вокруг которого сплачивается массовая народная поддержка. Повстанцы используют эту поддержку для установления контроля и создания новых институтов». [ нужна ссылка ]

- Ориентированность на массы: в то время как подрывные и тайные [ объяснить ] -клеточные системы работают внутри правительства, система, ориентированная на массы, строит правительство полностью вне существующего, с намерением заменить его. Такие «повстанцы терпеливо создают базу пассивных и активных политических сторонников, одновременно создавая крупные вооруженные элементы партизан и регулярных сил. Они планируют длительную кампанию нарастания насилия, чтобы разрушить правительство и его институты извне. У них есть колодец -развитую идеологию и тщательно определяют свои цели. Они высокоорганизованы и эффективно используют пропаганду и партизанские действия для мобилизации сил для прямого политического и военного вызова правительству». [ нужна ссылка ] Революция, породившая Китайскую Народную Республику , Американская революция и восстание «Сияющего пути» в Перу являются примерами модели, ориентированной на массы. Однажды возникший, этот тип повстанческого движения чрезвычайно трудно победить из-за его большой глубины организации.

Классические модели для работы сотовой системы

[ редактировать ]В примерах здесь будут использоваться криптонимы ЦРУ в качестве соглашения об именах, используемого для идентификации членов сотовой системы. Криптонимы начинаются с двухбуквенного названия страны или субъекта (например, AL), за которым следуют дополнительные буквы, образуя произвольное слово, например «BERRY», «BEN» и «BEATLE» в примере ниже.

Операции под официальным прикрытием

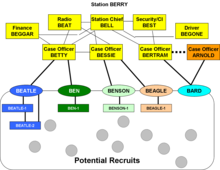

[ редактировать ]Станция BERRY работает от имени страны B в целевой стране BE. В отделении работают три куратора и несколько офицеров поддержки. Куратор БЕТТИ курирует местных агентов БЕНА и БИТЛА. Куратор БЕССИ курирует БЕНСОНА и БИГЛЯ.

Некоторые новобранцы из-за деликатности своего положения или их личных качеств, не подходящих для руководства ячейкой, могут не входить в ячейки, а управляться как одиночки, возможно, кем-то другим, кроме ответственного за набор. В этом примере актив BARD представляет собой другой вид высокочувствительного актива. [ объяснить ] синглтон, который является совместным активом страны B и страны, обозначенной префиксом AR. АРНОЛЬД - куратор посольства страны, АР, который знает только куратора БЕРТРАМА и офицера службы безопасности БЕСТА. АРНОЛЬД не знает ни начальника станции БЕРРИ, ни кого-либо из ее сотрудников. Помимо БЕЛЛА и БЕСТА, сотрудники станции знают БЕРТРАМА только как человека, уполномоченного находиться на станции, и который известен своей игрой на фортепиано на вечеринках в посольстве. Он покрыт [ объяснить ] в качестве атташе по культуре в стране, где очень мало фортепиано. Только персонал, связанный с БАРДом, знает, что АРНОЛЬД — это не просто еще один дружественный [ объяснить ] дипломат.

Напротив, БЕССИ и БЕТТИ знают друг друга, и существуют процедуры для их захвата активов друг друга в случае, если один из двух отключен.

Однако некоторые новобранцы будут иметь право набирать свои собственные ячейки, как это сделали BEATLE. БЕТТИ знает личности БИТЛ-1 и БИТЛ-2, так как он или она проверили их контрразведкой штаба, прежде чем они были завербованы.

Тайное присутствие

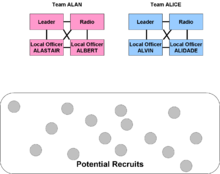

[ редактировать ]На диаграмме в этом разделе показано, что две команды, ALAN и ALICE, успешно вошли в район операции, код страны AL, но знают только о пуле потенциальных рекрутов и еще никого не завербовали. Они общаются друг с другом только через штаб, поэтому компрометация одной команды не повлияет на другую.

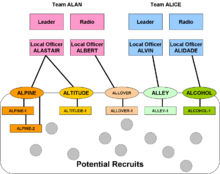

Предположим, что в команде АЛАН АЛАСТЕР является одним из офицеров с местными связями и может нанять двух лидеров ячеек: АЛЬПИЙСКИЙ и ВЫСОТА. Другой местный офицер в команде, АЛЬБЕРТ, набирает ВСЕХ. Когда ALPINE наняла двух членов субячейки, их стали называть ALPINE-1 и ALPINE-2.

АЛЬПАЙН и ВЫСОТА знают только, как связаться с АЛАСТЕРОМ, но они знают, по крайней мере, личности некоторых других членов команды, если АЛАСТЕР будет недоступен, и они примут сообщение от АЛЬБЕРТА. Чаще всего личность (и местонахождение) радиста не разглашается. Однако ALPINE и ALTITUDE не знают друг друга. Они не знают никого из участников команды ALICE.

Легитимность [ объяснить ] Структура подячеек возникла в процессе вербовки сначала куратором, а затем лидерами ячеек. Руководитель ячейки может предложить имена членов подячейки куратору, чтобы куратор мог поручить штаб-квартире проверить данные потенциального новобранца, прежде чем ввести его в подячейку. Однако в принципе члены подячейки должны знать ALPINE, а иногда и других членов ячейки ALPINE, если им нужно работать вместе; если бы у ALPINE-1 и ALPINE-2 были независимые задания, они могли бы не знать друг друга. АЛЬПИЯ-1 и АЛЬПИЯ-2 наверняка не знали АЛАСТЕРА или кого-либо из ячеек ВЫСОТЫ или ВСЕГО.

По мере роста сетей лидер подячейки может создать свою собственную ячейку, поэтому ALPINE-2 может стать лидером ячейки АЛИМОНИЯ.

Отказоустойчивые клеточные структуры

[ редактировать ]Современная теория связи представила методы повышения отказоустойчивости в сотовых организациях. Теория игр и теория графов применялись для изучения оптимального проектирования скрытых сетей. [ 12 ]

Раньше, если члены ячейки знали только лидера ячейки, а лидер нейтрализовался, ячейка была отрезана от остальной организации. Но если бы традиционная ячейка имела независимую связь с иностранной организацией поддержки, штаб-квартира могла бы организовать ее повторное соединение. Другой метод состоит в том, чтобы иметь безличную связь в качестве «побочных связей» между ячейками, например, пару тупиков , один для команды ALAN, чтобы оставить сообщения о «потере контакта», которые должны быть извлечены командой ALICE, и другой тупик, чтобы команда ALICE могла покинуть его. сообщения для команды ALAN.

Эти ссылки предназначены для использования только в случае потери контакта. [ объяснить ] , не гарантирую контакт. Когда группа обнаруживает сообщение в аварийном хранилище, она может сделать всего лишь отправку предупреждающего сообщения в штаб-квартиру. Штаб может определить через систему радиосвязи или другие источники, что противник захватил руководство и всю команду, и приказать другой команде не пытаться вступить в контакт. Если штаб-квартира сможет иметь достаточную уверенность в том, что произошел сбой связи или частичная компрометация, она может отправить новый контакт выжившим.

Когда команда отсечки [ объяснить ] имеет электронные средства связи, такие как Интернет, у него гораздо больше шансов избежать слежки и получить инструкции по чрезвычайным ситуациям, чем использовать тайник, который может находиться под физическим наблюдением. [ нужна ссылка ]

Нетрадиционные модели на примере Аль-Каиды

[ редактировать ]Если Учебное пособие Аль-Каиды [ 13 ] является достоверным, он демонстрирует, что восточные клеточные структуры могут отличаться от западных. Минимальную основную группу лидеров Аль-Каиды можно рассматривать как кольцевую или цепную сеть, в которой каждый лидер/узел возглавляет свою собственную иерархию.

Такие сети функционируют за счет того, что их подсети предоставляют информацию и другие формы поддержки (модель «многие к одному»), в то время как основная группа предоставляет «истину» и решения/направления (модель «один ко многим»). ). Доверие и личные отношения являются важной частью сети Аль-Каиды ( ограничивающим фактором [ объяснить ] , даже несмотря на то, что он обеспечивает повышенную безопасность). Члены ячейки обучаются как «заменяемые» единицы, и «проверка» членов происходит в течение периода обучения под наблюдением основной группы. [ 14 ]

Клетки этой структуры построены наружу, от [ объяснить ] внутреннее лидерское ядро. На первый взгляд это можно сравнить с западной клеточной структурой, исходящей из штаб-квартиры, но центральная роль Запада является бюрократической, в то время как структуры в других незападных культурах строятся на близких личных отношениях, часто выстраиваемых годами, возможно, с участием семьи или других лиц. групповые связи. Таким образом, в такие группы чрезвычайно трудно проникнуть. Тем не менее, ингруппу можно скомпрометировать через COMINT или, в редких случаях, путем компрометации ее участника.

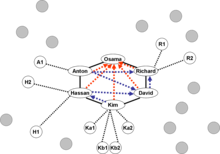

Ядро группы представляет собой кольцо, наложенное на внутреннюю стержневую структуру идеологического авторитета. [ объяснить ] . Каждый член ядра образует еще одну систему узлов и лучей, причем лучи ведут к ячейкам инфраструктуры под контролем члена основной группы и, возможно, к оперативным группам, которые поддерживает штаб-квартира. В такой организации наступает момент, когда оперативная ячейка становится автономной от ядра. Участники, пережившие операцию, могут воссоединиться в разные моменты. [ объяснить ]

В этой модели Усама бен Ладен отвечал за командование организацией и был представителем пропагандистских сообщений, распространяемых пропагандистской ячейкой. Каждый из остальных членов ядра управляет одной или несколькими ячейками инфраструктуры.

Хотя тесная связь [ объяснить ] повышает безопасность, но может ограничивать гибкость и возможность масштабирования организации. Внутригрупповые ценности, которые изначально объединяют ячейку, общие культурные и идеологические ценности, недостаточны для создания дополнительной лояльности к бюрократическому процессу.

«Члены основной группы находятся под тем, что можно было бы назвать «позитивным контролем» — длительные отношения и схожее мышление делают «контроль» не такой уж большой проблемой, но у них есть разные роли, а положение (структурное, финансовое, духовное) определяет власть. , таким образом превращая основную группу в топологическую иерархию». [ 14 ]

На иллюстрации ядра, показанной здесь, каждый участник знает, как связаться с двумя другими членами, а также знает участника(ов), которого он или она считает своим идеологическим превосходством. Сплошные линии показывают базовое общение, пунктирные красные стрелки показывают первый уровень идеологического уважения. [ объяснить ] , а пунктирные синие стрелки показывают второй уровень идеологического уважения.

Если Усама, самый уважаемый, умрет, ядро восстановится. Хотя у каждого из членов есть индивидуальное идеологическое руководство, и они не одинаковы для всех членов, ядро будет воссоздано (в нашем примере) из Ричарда как наиболее уважаемого.

Предположим, что потерь нет и напрямую с Усамой могут связаться только члены основной группы. Члены внешних ячеек и систем поддержки могли знать его только как «Командор», или, как в случае с «Аль-Каидой», лицо Усамы бен Ладена узнаваемо во всем мире, но лишь немногие люди знали, где он находится и даже как его найти. свяжитесь с ним.

Инфраструктурные ячейки

[ редактировать ]Любая тайная или тайная служба, особенно ненациональная, требует выполнения множества технических и административных функций, таких как: [ 14 ]

- Набор/обучение

- Поддельные документы/фальшивая валюта

- Финансы/Сбор средств

- Коммуникации

- Транспорт/Логистика

- Убежища

- Разведка/Контрнаблюдение

- Оперативное планирование

- Оружие и боеприпасы

- Психологические операции

Национальная разведывательная служба [ 15 ] имеет организацию поддержки, занимающуюся такими услугами, как финансы, логистика, объекты (например, убежища ), информационные технологии, связь, обучение, оружие и взрывчатые вещества, медицинские услуги и т. д. Транспорт сам по себе представляет собой огромную функцию, включая необходимость покупать билеты без вызывание подозрений и, при необходимости, использование частных транспортных средств. Финансы включают в себя необходимость переводить деньги, не привлекая внимания организаций финансовой безопасности.

Некоторые из этих функций, такие как финансы, гораздо труднее выполнять в отдаленных районах (например, ) , ФУТП Пакистана чем в городах с большим количеством официальных и неофициальных финансовых учреждений и средств связи для их поддержки. Если финансовый офис находится далеко от удаленной штаб-квартиры, возникает необходимость в курьерах , которым нужно в некоторой степени доверять, но которые могут не знать содержания своих сообщений или фактической личности отправителя и/или получателя. Курьеры, в зависимости от баланса между типом и размером сообщения, безопасностью и доступными технологиями, могут запоминать сообщения, переносить аудио- или видеозаписи или носить с собой компьютерные носители.

Эти ячейки социально встроены (однако в меньшей степени, чем основная группа), структурно встроены, функционально встроены (они специализируются на определенной области) и зависят от базы знаний (похоже, что здесь не так много перекрестного обучения или боковая мобильность в организации). Такие клетки, вероятно, подвергаются как положительному, так и отрицательному контролю («делай то, делай то, не делай этого»). [ 14 ]

| Член | Инфраструктура под командованием |

|---|---|

| Ричард | Финансы |

| Антон | Военная подготовка/операции 1 |

| Хасан | Военная подготовка/операции 2 |

| Дэйвид | Транспорт |

| Ким | Коммуникации и пропаганда |

Лидер военной ячейки несет ответственность за обучение ее членов, а когда операция запланирована, за выбор оперативного командира, определение ему или ему основной цели и организацию всей необходимой поддержки, а затем освобождение ее или его от жесткого контроля для провести встречу [ объяснить ] . Военные лидеры могут иметь прямую, возможно, одностороннюю связь со своими ячейками, или им, возможно, придется передавать Киму сообщения для передачи способами, о которых Антону и Хасану знать не обязательно.

Обратите внимание, что Антон не имеет прямого отношения к Ким. В обычных обстоятельствах он жертвует эффективностью ради безопасности, передавая запросы связи через Хасана. [ объяснить ] Структура безопасности также означает, что Хасан не знает членов ячеек Антона, а Ким может знать только способы общения с ними, но не их личности.

Ким управляет двумя системами ячеек: одна для защищенной связи, другая для пропаганды. Чтобы отправить пропагандистское послание, Усама должен передать его Киму. Если бы Ким был скомпрометирован, у основной группы могли бы возникнуть серьезные проблемы с любыми внешними коммуникациями.

Террористические сети не совпадают полностью [ объяснить ] другим сотовым системам, которые регулярно подчиняются штаб-квартире. Очевидная методология Аль-Каиды, позволяющая оперативным ячейкам решать окончательные даты и средства нападения, демонстрирует оперативную модель, но не периодичность. [ объяснить ] его можно было бы легко использовать для составления контрольного списка показаний, подходящего для центра предупреждения. Такие списки зависят от посещения местного [ объяснить ] шаблон для подачи конкретного предупреждения. [ 16 ]

Обратите внимание, что у Хасана есть два подчиненных, которые еще не создали оперативные ячейки. Этих подчиненных можно считать спящими , но не обязательно со спящей ячейкой.

Оперативные ячейки

[ редактировать ]Для каждой миссии создается одна или несколько оперативных ячеек. [ объяснить ] . Если «Аль-Каида» использует свой типичный метод действий , заключающийся в нескольких одновременных атаках, для каждого целевого объекта может существовать оперативная ячейка. Для некоторых операций могут потребоваться ячейки поддержки в оперативной зоне. Например, может быть более безопасным создать бомбы для местных ячеек, которые будут доставляться ячейками, пришедшими из-за пределов этой территории.

Оперативные ячейки не создаются, а вместо этого «засеваются» с использованием лиц, замеченных или обратившихся за помощью (обе группы «проверяются» путем обучения под наблюдением основной группы, что резко ограничивает возможность выдачи вторжений под чужим флагом). ). Категоризация оперативных ячеек происходит по возможностям, региону, а затем по задачам/операциям. Оперативные ячейки состоят из членов, чье мировоззрение было тщательно проверено, что необходимо для предварительной загрузки, поскольку такие ячейки рассредоточены обратно под свой местный контроль (или отрицательный контроль - запрещенное поведение - при этом положительный контроль приходит только в форме контакта для синхронизации). или поддержка). [ 14 ]

Силы специальных операций США иногда ждут разрешения президента, чтобы совершить атаку или даже переместиться в плацдармы. Стране придется столкнуться с последствиями неуместного нападения, поэтому она может проявлять чрезмерную осторожность, в то время как террористическая сеть может просто пожимать плечами, когда мир расстроен. Предполагая, что оперативная техника Аль-Каиды заключается в отказе от использования позитивного контроля. [ объяснить ] , их действия могут быть более случайными, но [ объяснить ] также более непредсказуемым для контртеррористических сил. Если их ячейки нуждаются в постоянном контроле, существуют каналы связи, которые могут быть обнаружены системой SIGINT, и если их управление может быть нарушено, полевые подразделения не смогут функционировать. Поскольку у террористов практически нет недостатков в атаке, не синхронизированной с другими видами деятельности, отсутствие позитивного контроля становится сильной стороной их подхода к организации ячеек.

Оперативные ячейки должны иметь постоянную внутреннюю связь; есть командир, который может быть на связи с ячейками инфраструктуры или, что менее вероятно с точки зрения безопасности, с основной группой.

Подход Аль-Каиды отличается от подхода более ранних террористических организаций:

- Ячейки избыточны и распределены, что затрудняет их «свертывание».

- Ячейки координируются, а не находятся под «командным контролем SMF» — такая автономия и локальный контроль делают их гибкими и повышают безопасность.

- Внутреннее доверие к ячейке обеспечивает резервирование потенциального командования. [ объяснить ] (провал палестинских операций в прошлом), а также общую базу знаний (что может означать, что со временем внутри ячейки возникает перекрестное обучение, обеспечивающее избыточность наиболее важных навыков и знаний). [ 14 ]

Сети косвенной поддержки

[ редактировать ]На графике выше обратите внимание на сеть косвенной поддержки, контролируемую подгруппой Ричарда.

«Хотя у Аль-Каиды есть элементы организации, предназначенные для поддержки этой структуры, но таких элементов недостаточно для удовлетворения потребностей такой организации, и по соображениям безопасности будут существовать избыточные и вторичные/третичные сети, которые не знают о своей Связь с «Аль-Каидой» Эти сети, в первую очередь связанные со сбором средств и финансовой деятельностью, а также с поставщиками технологий, находятся в отношениях «использования» с «Аль-Каидой» и управляются через посредников или отдельных лиц, которые не информируют их о характере. деятельности, и это может иметь предлог, достаточный для того, чтобы отклонить вопросы или запросы». [ 14 ]

Возможная мера противодействия

[ редактировать ]В 2002 году газета US News & World Report сообщила, что американская разведка начала собирать разведданные об «Аль-Каиде», указывая на то, что «когда-то считалось, что проникнуть в Аль-Каиду почти невозможно, но она оказалась не более сложной целью, чем КГБ или мафия — закрытые общества, которым правительству США потребовались годы, чтобы проникнуть внутрь. «Мы узнаем имена, различные лагеря, в которых они обучались, иерархию, внутреннюю борьбу», — говорит представитель разведки. «Это очень многообещающе». [ 17 ] В отчете также говорится, что собранные данные позволили вербовать информаторов.

В статье, опубликованной в журнале армии США «Военное обозрение» , Дэвид У. Пендалл предположил, что «программа «поймать и отпустить» подозреваемых боевиков может вызвать нежелание или недоверие к таким подозреваемым и помешать им совершать дальнейшие действия или, что, возможно, более важно, вызвать недоверие в лидеры ячеек этих людей в будущем». Автор отметил, что пресс-релиз, описывающий сотрудничество Рамзи бин аль-Шибха с Соединенными Штатами, «обязательно предотвратит возвращение в террористическую ячейку в качестве доверенного члена и, скорее всего, ограничит дальнейшее доверие и назначения близких соратников по ячейке, которые все еще находятся на свободе». Похититель будет решать, когда называть имена, а когда хранить молчание». [ 18 ] Действительно, как только разведка узнает имя и характеристики противника в целом, а также некоторую конфиденциальную информацию, которая, вероятно, будет ему известна, может быть выпущен пресс-релиз, в котором будет рассказано о его сотрудничестве. Такой метод нельзя использовать слишком часто, но при осторожном использовании он может нарушить работу критически важных сетей доверия. Наибольшая неопределенность может быть связана с тем, что вы ставите под сомнение ключевого члена оперативной ячейки, которая стала автономной. [ нужна ссылка ]

См. также

[ редактировать ]Ссылки

[ редактировать ]- ^ Холл, Роджер (1964). Ты наступаешь на мой плащ и кинжал . Бантамские книги.

- ^ Хоган, Дэвид В. (1992). «Глава 3: Спецоперации на европейском театре военных действий» . Специальные операции армии США во Второй мировой войне . Вашингтон, округ Колумбия: Центр военной истории армии США . КМХ Паб 70-42. Архивировано из оригинала 23 августа 2020 года . Проверено 12 июля 2010 г.

- ^ Пайк, Дуглас (1970). Вьетконг: Организация и техника Фронта национального освобождения Южного Вьетнама . МТИ Пресс.

- ^ Лихи, Кевин С. (2005). «Влияние технологий на командование, контроль и организационную структуру повстанческих групп» (PDF) . Архивировано из оригинала (PDF) 30 мая 2008 года.

- ^ Ирландская республиканская армия. «Зеленая книга» . Архивировано из оригинала 30 мая 2008 года . Проверено 4 декабря 2007 г.

- ^ Министерство армии США (декабрь 2006 г.). «FM 3–24: Меры по подавлению восстания» (PDF) .

- ^ Мао, Цзэдун (1967). О затяжной войне . Издательство на иностранных языках, Пекин.

- ^ Министерство армии США (20 февраля 2003 г.). «FM 3-07 (ранее FM 100-20): Операции по обеспечению стабильности и операции поддержки» . Архивировано из оригинала 27 июня 2007 года . Проверено 2 февраля 2008 г.

- ^ Нюберг, Эрик Н. (1991). «Повстанческое движение: неразгаданная тайна» . Командно-штабной колледж Университета морской пехоты США.

{{cite journal}}: Для цитирования журнала требуется|journal=( помощь ) - ^ Латтвак, Эдвард (1968). Государственный переворот: Практическое пособие . Издательство Гарвардского университета.

- ^ Гевара, Эрнесто «Че» (1961). О партизанской войне . Прегер.

- ^ Линделауф, RHA и др. 2009. «Влияние секретности на коммуникационную структуру тайных сетей» Социальные сети 31:126.

- ^ «Руководство по обучению Аль-Каиды» (PDF) . Южный окружной суд США и прокуратура Нью-Йорка представили доказательства по делу о взрывах в посольствах в Африке.

- ^ Jump up to: а б с д и ж г Decision Support Systems, Inc. (31 декабря 2001 г.). «Охота на спящих: отслеживание тайных агентов Аль-Каиды» (PDF) . Архивировано из оригинала (PDF) 28 ноября 2007 года.

- ^ Центральное разведывательное управление США. «Поддержка миссии: кто мы» . Архивировано из оригинала 12 июня 2007 года . Проверено 19 ноября 2007 г.

- ^ Феллман, Филип Вос; Райт, Роксана. «Моделирование террористических сетей – сложные системы среднего уровня» (PDF) . Архивировано из оригинала (PDF) 8 июля 2007 года.

- ^ Каплан, Дэвид Э. (22 сентября 2002 г.). «Беги и стреляй: аресты Аль-Каиды и сбор разведданных придают новую энергию войне с терроризмом» . Новости США и мировой отчет .

- ^ Пендалл, Дэвид В. (январь – февраль 2004 г.). «Операции, основанные на воздействии, и применение национальной власти» . Военное обозрение . Общевойсковой центр армии США . Архивировано из оригинала 30 марта 2008 года . Проверено 4 июля 2019 г. Найдите статью, просматривая «Военного обозрения». каталоги