Криптанализ загадки

| Машина шифра загадки |

|---|

| Загадочная машина |

| Нарушение загадки |

| Связанный |

Криптанализ системы шифрования загадки позволил западным союзникам во Второй мировой войне прочитать значительные количества кодируемых Морсом радиосвязи, о мощностях оси , которые были забиты с использованием машин Enigma . Это дало военную разведку , которая, наряду с другими расшифрованными рассужденными радиосвязанными и телепринтерами , была дана Ultra CodeName Ultra .

Машины Enigma представляли собой семейство портативных машин шифров с ротора схватками . [ 1 ] Хорошие рабочие процедуры, правильно соблюдавшись, сделали бы машину для заночной загадки неразрушимой для союзников в то время. [ 2 ] [ 3 ] [ 4 ]

Немецкая загадка загадки стала основной криптосистемой Германии Рейха , а затем в других способностях оси. В декабре 1932 года он был «сломан» математиком Мариан Рейвски в Генерального штаба Польского штаба Бюро шифрования , [ 5 ] Использование теории группы математической перестановки в сочетании с французским разведывательным материалом, полученным из немецкого шпиона. К 1938 году Rejewski изобрел устройство, криптологическую бомбу , а Генрик Зигальски разработал свои простыни , чтобы сделать разрушение шифра более эффективным. За пять недель до начала Второй мировой войны, в конце июля 1939 года на конференции к югу от Варшавы , польское бюро шифров поделилось своими загадочными методами и технологиями с французскими и британцами.

Во время немецкого вторжения в Польшу персонал из основного польского бюро шифров был эвакуирован через Румынию во Францию, где они создали разведывательную станцию PC Bruno Signals с поддержкой французских учреждений. Успешное сотрудничество между поляками, французскими и британцами продолжалось до июня 1940 года, когда Франция сдалась немцам.

С этого начала британский правительственный кодекс и школа Cypher в Bletchley Park создали обширные криптаналитические возможности. Первоначально дешифрование было в основном из люфтваффе (Немецкие ВВС) и несколько оказанных (немецкая армия) сообщений, поскольку Kriegsmarine (Германский флот) использовал гораздо более безопасные процедуры для использования Enigma. Алан Тьюринг , математик и логик Кембриджского университета , предоставил большую часть оригинального мышления, которое привело к модернизации польской криптологической бомбы, используемой при дешифровании немецкой загадки. Тем не менее, Krigsmarine представила версию Enigma с четвертым ротором для подводных лодок , что привело к длительному периоду, когда эти сообщения не могут быть расширены. С захватом клавиш шифров и использованием гораздо более быстрых бомб ВМС США , возобновление регулярного, быстрого чтения сообщений подводной лодки возобновилось.

Общие принципы

[ редактировать ]Машины Enigma производили полиалфабетическую шифр замены . Во время Первой мировой войны изобретатели в нескольких странах поняли, что чисто случайная ключевая последовательность, не содержащая повторяющегося паттерна, в принципе сделает шифр полиалфабетического замены неразрушимым. [ 6 ] Это привело к разработке машин ротора , которые изменяют каждый символ в открытом виде для получения зашифрованного текста с помощью скремблера, включающего набор роторов , которые изменяют электрический путь от символа к символу, между устройством ввода и устройством вывода. Это постоянное изменение электрического пути создает очень длительный период до шаблона - ключевой последовательности или алфавита замены - переосмысления.

Дешифрующие зашифрованные сообщения включают в себя три этапа, которые несколько иначе определили в эту эпоху, чем в современной криптографии. [ 7 ] Во -первых, в данном случае наблюдается идентификация используемой системы; Во -вторых, разбивая систему, установив именно то, как происходит шифрование, и, в -третьих, решает , что включает в себя поиск того, как машина была настроена для отдельного сообщения, то есть ключ сообщения . [ 8 ] Сегодня часто предполагается, что злоумышленник знает, как работает процесс затяжения (см. Принцип Керкхоффаса ), и разрыв часто используется для решения ключа. Однако машины Enigma имели так много потенциальных внутренних состояний проводки, которые реконструировали машину, независимую от конкретных настройки, была очень сложной задачей.

Машина загадки

[ редактировать ]

Машина ротора Enigma была потенциально отличной системой. Он сгенерировал шифр замены полиалфавита с периодом до повторения алфавита замещения, который был намного длиннее любого сообщения или набора сообщений, отправленных с тем же ключом.

Однако основной слабостью системы было то, что ни одна буква не может быть забита к себе. Это означало, что некоторые возможные решения могут быть быстро устранены из -за той же буквы, появляющейся в одном и том же месте как в зашифрованном тексту, так и в предполагаемом фрагменте открытого текста. Сравнение возможного открытого текста Keine Besonderen erignisse (буквально, «никаких особых случаев» - возможно, лучше переведено как «нечего сообщать»; фраза, регулярно используемая одним немецким форпостом в Северной Африке), с разделом шифрового текста, может создать следующее: следующее:

| Ciphertext | А | ЧАС | Дж | И | П | Дюймовый | А | М | Q. | Не | Дж | В | А | С | Глин | А | В | ЧАС | Л | И | я | ЧАС | И | С | А | П | Дж | С | М | Не | В |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Позиция 1 | K | И | я | Не | И | Беременный | И | С | А | Не | Дюймовый | И | Ведущий | И | Не | И | Ведущий | И | я | Глин | Не | я | С | С | И | ||||||

| Позиция 2 | K | И | я | Не | И | Беременный | И | С | А | Не | Дюймовый | И | Ведущий | И | Не | И | Ведущий | И | я | Глин | Не | я | С | С | И | ||||||

| Позиция 3 | K | И | я | Не | И | Беременный | И | С | А | Не | Дюймовый | И | Ведущий | И | Не | И | Ведущий | И | я | Глин | Не | я | С | С | И | ||||||

| Позиции 1 и 3 для возможного открытого текста невозможны из -за сопоставления букв.

Красные клетки представляют эти столкновения . Позиция 2 является возможностью. | |||||||||||||||||||||||||||||||

Структура

[ редактировать ]Механизм загадки состоял из клавиатуры, подключенной к аккумулятору и текущей входной пластине или колесе (немецкий: eintrittswalze ), на правом конце скрамблера (обычно через платку в военных версиях). [ 9 ] Это содержало набор из 26 контактов, которые установили электрическое соединение с набором из 26 с пружинными выводами на правом роторе. Внутренняя проводка ядра каждого ротора обеспечивала электрический путь от булавок с одной стороны до разных точек соединения на другой. Левая сторона каждого ротора устанавливала электрическое соединение с ротором слева. Самый левый ротор затем установил контакт с отражателем (немецкий: umkehrwalze ). Отражатель предоставил набор из тринадцати парных соединений, чтобы вернуть ток обратно через роторы скремблера, и в конечном итоге на лампу, где освещалась лампа под буквой. [ 10 ]

Всякий раз, когда нажимали клавишу на клавиатуре, было приведено в действие ступенчатое движение , продвигая самый правый ротор на одну позицию. Поскольку он двигался с каждой нажатой клавиш, его иногда называют быстрым ротором . Когда выемка на этом роторе вступил в защелку на среднем роторе, это слишком двигалось; и аналогично с самым левым («медленным») ротором.

Существует огромное количество способов, которыми могут быть расположены подключения в каждом роторе скремблера, а также между входной пластиной и клавиатурой, платкой или лампой. Для пластины отражателя меньше, но все же большое количество вариантов для его возможных протирных работ. [ 11 ]

Каждый ротор Scrambler может быть установлен на любую из его 26 стартовых позиций (любая буква алфавита). Для машин Enigma с тремя роторами их последовательность в скремблере, которая была известна как порядок колеса (WO) для союзников Cryptanalys, может быть выбран из шести, которые возможны.

| Левый | Середина | Верно |

|---|---|---|

| я | II | Iii |

| я | Iii | II |

| II | я | Iii |

| II | Iii | я |

| Iii | я | II |

| Iii | II | я |

Более поздние модели загадки включали алфавитное кольцо , как шина вокруг ядра каждого ротора. Это может быть установлено в любой из 26 позиций в отношении ядра ротора. Кольцо содержало одну или несколько выемков, которые взаимодействовали с защелкой, которая продвигала следующий ротор слева. [ 12 ]

Позже, три ротора для скремблера были выбраны из набора из пяти или, в случае немецкого флота, восемь роторов. Алфавитные кольца роторов VI, VII и VIII содержали два выемки, которые, несмотря на сокращение периода алфавита замены, что затрудняло расшифровку.

Большинство военных загадков также имели заглушку (немецкий: Steckerbrett ). Это изменило электрический путь между клавиатурой и входным колесом скрамблера и, в противоположном направлении, между скремблером и доской. Это сделало это, обменивая буквы взаимно, так что, если A подключен к G , то нажатие клавиши A что ток входит в Scrambler в позиции G , и если G нажат, то ток будет входить в A. приведет к тому , Те же соединения применялись для тока на выходе на панель лампы.

Чтобы расшифровать сообщения Германии военной загадки, необходимо будет известна следующая информация.

Логическая структура машины (без поменения)

- Проводка между клавиатурой (и лампа) и входной пластиной.

- Проводка каждого ротора.

- Количество и положение (ы) выемки оборота на кольцах роторов.

- Проводка отражателей.

Внутренние настройки (обычно меняются реже, чем внешние настройки)

- Выбор используемых роторов и их упорядочение на шпинделе ( Walzenlage или «заказ на колесо»).

- Положения алфавитного кольца по отношению к сердечнику каждого используемого ротора ( Ringstellung или «настройки кольца»).

Внешние настройки (обычно меняются чаще, чем внутренние настройки)

- Подключения платке ( соединения разъема или «значение разъема»).

- Ротор позиционирует в начале затягивания текста сообщения.

Обнаружение логической структуры машины можно назвать «разбившись», одноразовым процессом, за исключением случаев, когда были внесены изменения в машины. Поиск внутренних и внешних настроек для одного или нескольких сообщений можно назвать «Решение» [ 13 ] - Хотя разрыв часто используется и для этого процесса.

Свойства безопасности

[ редактировать ]Различные модели загадки обеспечивали различные уровни безопасности. Наличие плагина ( Steckerbrett ) существенно увеличило безопасность зажигания. Каждая пара букв, которые были соединены вместе с помощью планового лидера, назывались партнерами Stecker , а буквы, которые оставались не связанными, как говорили, были самостоятельными . [ 14 ] В целом, непревзойденная загадка использовалась для коммерческого и дипломатического трафика и может быть сломана относительно легко с использованием ручных методов, в то время как атаковать версии с помощью плагины было гораздо сложнее. Британцы читали бесконечные сообщения Enigma, отправленные во время гражданской войны в Испании , [ 15 ] а также некоторые итальянские военно -морские движения зашифрованы в начале Второй мировой войны.

Сила безопасности шифров, которые были произведены машиной Enigma, была продуктом большого количества, связанных с процессом скремблирования.

- Он создал полиалфабетический шифр замены с периодом ( 16 900 ), который во много раз превышал длину самого длинного сообщения.

- 3-ротовой скремблер может быть установлен 26 × 26 × 26 = 17 576 способов, а 4-ротовой скремблер-26 × 17 576 = 456 976 способов.

- С L -ходами на платке, количество способов, которыми пары букв можно было поменять, было

Однако то, как загадка использовалась немцами, означало, что, если были установлены настройки в течение одного дня (или любого периода, представленные каждой строкой листа настройки), остальные сообщения для этой сети в этот день могли бы быстро быстро быть расшифрованным. [ 18 ]

Безопасность Ciphers Enigma действительно имела фундаментальные недостатки, которые оказались полезными для криптаналитиков.

- Письмо никогда не может быть зашифровано для себя, следствие отражателя. [ 19 ] Это свойство очень помогло использовать кроватки - разделительные разделы открытого текста, которые, как считается, находятся где -то в шифровом контексте - и их можно использовать для устранения кроватки в определенной позиции. Для возможного местоположения, если какая -либо письмо в кроватке соответствовала букве в зашифрованном тексту в том же положении, местоположение может быть исключено. [ 20 ] Именно эта особенность британского математика и логика Алана Тьюринга эксплуатировали британский бомбе .

- Подключения с помощью плагина были взаимными, так что если A подключили к N, то N также стало A. Именно это свойство привело к тому, что математика Гордона Уэлчмана в Блетчли -парке предложил внедрить диагональную доску , существенно уменьшая число Неправильные настройки ротора, которые нашли бомбы. [ 21 ]

- Вырезы в алфавитных кольцах роторов I до V были в разных положениях, что помогло криптаналитикам выработать порядок колеса , наблюдая, когда средний ротор был перевернут правым ротором. [ 22 ]

- Были слабые стороны, как в политике, так и в практике, в том, как использовались некоторые версии Enigma. [ нужно разъяснения ]

- Критический материал был раскрыт без уведомления. [ нужно разъяснения ]

Настройка ключа

[ редактировать ]Enigma показала основное работоспособное удобство быть симметричным (или самостоятельным ). Это означало, что расшифрация работала так же, как и затопление , так что, когда был напечатан зашифрованный текст , последовательность освещенных ламп давала открытый текст .

Идентичная настройка машин на передаче и получении концов была достигнута с помощью процедур настройки ключей. Они различались время от времени и в разных сетях . Они состояли из настройки листов в кодовой книге . [ 23 ] [ 24 ] которые были распределены всем пользователям сети и регулярно менялись. Ключ сообщений был передан в индикаторе [ 25 ] как часть сообщения преамбулы. слова Ключ также использовалось в парке Блетчли для описания сети, которая использовала те же листы настройки загадки. Первоначально они были записаны с использованием цветных карандашей и получали имена красного , светло -голубого и т. Д., А затем имена птиц, таких как Kestrel . [ 26 ] Во время Второй мировой войны настройки для большинства сетей длились 24 часа, хотя к концу войны некоторые были изменены чаще. [ 27 ] В листах были указаны столбцы, в каждом дне месяца, роторы, которые будут использоваться, и их положения, положения кольца и платные соединения. Для безопасности даты были в обратном хронологическом порядке вниз по странице, так что каждая строка можно отрезать и уничтожить, когда она была закончена. [ 28 ]

| Датум [Дата] |

Слой вальса [Роторы] |

Положение кольца [Настройки кольца] |

Подключение подключений [Настройки плабок] |

Базовая позиция [Настройки начальных ротора] |

|---|---|---|---|---|

| 31 | I II III |

WNM | HK CN IO IO IO FY JM LW | Рао |

| 30 | III I II |

CKU | CK IZ QT NP JY GW | Вкн |

| 29 | II III I |

Бхн | Fr Ly Ox It Bm GJ | Xio |

До 15 сентября 1938 года, [ 30 ] Оператор передачи указал оператору принимающего (ы), как установить свои роторы, выбрав трех буквную клавишу сообщения (ключ, специфичный для этого сообщения) и затягивая его дважды, используя указанные начальные положения кольца ( Grundstellung ). Результирующее 6-буквенное индикатор, затем передавался перед затянутым текстом сообщения. [ 31 ] Предположим, что указанным Grundstellung был RAO , и выбранным ключом с 3 буквами было IHL , оператор дважды установил бы роторы в RAO и IHL . Результирующий зашифрованный текст, DQYQQT , будет передаваться, и в этот момент роторы будут изменены на ключ сообщений ( IHL ), а затем зашивлено самому сообщению. Приемный оператор будет использовать указанный Grundstellung Rao, чтобы расшифровать первые шесть букв, что дает Ihlihl . Приемный оператор, видя повторный ключ сообщения, знает, что не было никакого коррупции и использовать IHL для расшифровки сообщения.

Слабость в этой процедуре показателя возникла из двух факторов. Во -первых, использование глобального Grundstellung - это было изменено в сентябре 1938 года, так что оператор выбрал свою начальную позицию, чтобы зашифровать клавишу сообщения и отправил начальную позицию в Clear с последующей зашифрованной ключом сообщения. Второй проблемой было повторение ключа сообщения в пределах индикатора, который был серьезным недостатком безопасности. [ 32 ] Настройка сообщения была закодирована дважды, что привело к отношению между первым и четвертым, вторым и пятым, и третьим и шестым персонажем. Эта проблема безопасности позволила Бюро польского шифра выйти в систему предварительной провоенной загадки еще в 1932 году. 1 мая 1940 года немцы изменили процедуры, чтобы затянуть ключ сообщения только один раз.

Британские усилия

[ редактировать ]В 1927 году Великобритания открыто приобрела коммерческую загадку. Его операция была проанализирована и сообщена. Несмотря на то, что ведущий британский криптограф, Дилли Нокс (ветеран Первой мировой войны Королевского флота и криптаналитическая деятельность в комнате 40 ), работал над расширением, у него были только те сообщения, с которыми он обратился, чтобы практиковать. После того, как Германия поставила модифицированные коммерческие машины на националистической стороне в гражданской войне в Испании , и с итальянским военно -морским флотом (который также помогал националистам), используя версию коммерческой загадки, в которой не было платной платы, Великобритания могла перехватить радиовещательные сообщения Полем В апреле 1937 года [ 33 ] Нокс сделал свою первую расшифровку шифрования загадки, используя технику, которую он позвонил, чтобы открыть для обнаружения протирков ротора [ 34 ] и еще один, который он назвал Роддинг для решения сообщений. [ 35 ] Это в значительной степени опиралось на кроватки и на опыт по кроссворду на итальянском языке, поскольку он давал ограниченное количество разбросанных букв за раз.

Британия не имела возможности читать сообщения, транслируемые Германией, которая использовала машину военной загадки. [ 36 ]

Польские прорывы

[ редактировать ] этого раздела Тон или стиль могут не отражать энциклопедический тон , используемый в Википедии . ( Ноябрь 2023 г. ) |

В 1920-х годах немецкие военные начали использовать 3-ротовую загадку, чья безопасность была увеличена в 1930 году за счет добавления платке. [ 37 ] Бюро польского шифра стремилось сломать его из -за угрозы, с которой Польша столкнулась из Германии, но ранние попытки не преуспели. Математики, ранее оказывали большие услуги по нарушению российских шифров и кодексов, в начале 1929 года польское бюро шифров пригласило студентов по математике в Университете Познан, которые хорошо знали немецкий язык из -за того, что район был только после мировой войны. - Чтобы пройти курс по криптологии. [ 38 ]

После курса Бюро наняло некоторых студентов, чтобы работать неполный рабочий день в отделении бюро, расположенном в Познани. 1 сентября 1932 года 27-летняя математика Мариан Рейвски и два коллеги по математике Познанского университета , Генрик Зигальски и Джержи Ружицки , были наняты Бюро в Варшаве. [ 39 ] Их первой задачей было восстановление четырехбуквенного немецкого военно-морского кода. [ 40 ]

Ближе к концу 1932 года Рейвски было предложено работать пару часов в день, нарушая шифр загадки. Его работа над этим, возможно, началась в конце октября или начале ноября 1932 года. [ 41 ]

Метод характеристик характеристик Рейвски

[ редактировать ]Мариан Рейвский быстро заметил основные процедурные недостатки немцев, указав одну настройку индикатора ( Grundstellung оператора ) для всех сообщений в сети в течение дня и повторить выбранную ключ сообщений в загадочном 6-буквенном индикаторе. Эти процедурные ошибки позволили Рейвски расшифровать ключи от сообщения, не зная ни одного из протирков машины. В приведенном выше примере DQYQQT , являющийся зашифрованным индикатором, известно, что первая буква D и четвертая буква Q представляют ту же букву, зашифрованные три позиции друг от друга в последовательности Scrambler. Точно так же с Q и Q на втором и пятом позициях, и Y и T в третьем и шестом. Rejewski использовал этот факт, собрав достаточный набор сообщений, зашифрованных с той же настройкой индикатора, и собрав три таблицы для 1,4, 2,5 и 3,6 пар. Каждая из этих таблиц может выглядеть примерно как следующее:

| Первая буква | А | Беременный | В | Дюймовый | И | Фон | Глин | ЧАС | я | Дж | K | Л | М | Не | А | П | Q. | Ведущий | С | Т | В | V | В | Х | И | С |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Четвертое письмо | Не | С | И | Q. | Т | я | В | ЧАС | А | Фон | И | Х | Дж | П | В | Л | В | Ведущий | С | K | Глин | А | V | М | Дюймовый | Беременный |

Путь от одной первой буквы к соответствующей четвертой букве, затем из этой буквы в качестве первой буквы к соответствующей четвертой букве, и так далее, пока первая буква повторит, прослеживает циклу . [ 42 ] Следующая таблица содержит шесть циклов.

| Цикловая группа, начиная с (9 ссылок) | (A, N, P, L, X, M, J, F, I, A) |

|---|---|

| Цикловая группа, начиная с B (3 ссылки) | (B, S, Z, B) |

| Цикловая группа, начиная с C (9 ссылок) | (C, Y, D, Q, W, V, O, U, G, C) |

| Цикловая группа, начиная с E (3 ссылки) | (E, T, K, E) |

| Цикловая группа, начиная с H (1 ссылка) | (H, h) |

| Цикловая группа, начиная с R (1 ссылка) | (R, R) |

Rejewski признал, что циктная группа должна сочетаться с другой группой такой же длины. Несмотря на то, что Rejewski не знал протирки ротора или плагин -перестановку, немецкая ошибка позволила ему уменьшить количество возможных шифров замены до небольшого числа. Для 1,4 пары выше, есть только 1 × 3 × 9 = 27 возможностей для замены шифров в положениях 1 и 4.

Rejewski также эксплуатировал клерка шифра лень. Стоимость сообщений будет забита несколькими клерками шифров, но некоторые из этих сообщений будут иметь тот же зашифрованный индикатор. Это означало, что оба клерка произошли, чтобы выбрать одну и ту же трех буквенную стартовую позицию. Такое столкновение должно быть редким с случайно выбранными стартовыми позициями, но ленивые клерки шифра часто выбирают начальные позиции, такие как «AAA», «BBB» или «CCC». Эти ошибки в безопасности позволили Rejewski решить каждую из шести перестановок, используемых для затягивания индикатора.

Это решение было необычным подвигом. Rejewski сделал это, не зная перестановки платы или протирания ротора. Даже после решения для шести перестановок, Режьюски не знал, как был установлен платный загром, или позиции роторов. Знание шести перестановок также не позволило Рейвски читать какие -либо сообщения.

Шпион и проводка ротора

[ редактировать ]Прежде чем у Режьюски начал работать над «Загадкой», у французов был шпион, Ханс-Тило Шмидт , который работал в офисе Германии в Берлине и имел доступ к некоторым документам загадки. Даже с помощью этих документов французы не добились прогресса в нарушении загадки. Французы решили поделиться материалом со своими британскими и польскими союзниками. На собрании в декабре 1931 года французы предоставили Гвидо Лангеру , руководителю польского бюро шифров, с копиями какого -либо материала загадки. Лангер попросил французов больше материала, и Густав Бертран из французской военной разведки быстро обязывал; Бертран предоставил дополнительные материалы в мае и сентябре 1932 года. [ 43 ] Документы включали два немецких руководства и две страницы Enigma Daily Keys. [ 44 ] [ 45 ]

В декабре 1932 года Бюро предоставило Рейвски несколько немецких руководств и ежемесячных ключей. Материал позволил Рейвски достичь «одного из самых важных прорывов в криптологической истории» [ 46 ] Используя теорию перестановки и групп для разработки проводки Scrambler Enigma. [ 47 ] [ 48 ]

Rejewski может посмотреть на дневной трафик шифра и решить перестановки в шести последовательных позициях, используемых для затягивания индикатора. Поскольку у Режьюски был ключ шифра на целый день, он знал и мог учитывать плагинную перестановку. Он предположил, что перестановка клавиатуры была такой же, как и коммерческая загадка, поэтому он учитывал это. Он знал порядок ротора, настройки кольца и начальную позицию. Он разработал набор уравнений, которые позволили бы ему решить для самой правой проводки ротора, предполагая, что два ротора слева не двигались. [ 49 ]

Он попытался решить уравнения, но потерпел неудачу с непоследовательными результатами. После некоторой размышления он понял, что одно из его предположений должно быть неправильно.

Rejewski обнаружил, что связи между клавиатурой военной загадки и входным кольцом не были, как в коммерческой загадке, в порядке ключей на немецкой пишущей машине. Он сделал вдохновенное правильное предположение, что это было в алфавитном порядке. [ 50 ] Британский глупый Нокс был удивлен, когда в июле 1939 года он узнал, что договоренность была настолько проста. [ 51 ] [ 52 ]

С новым предположением Рейвски удалось решить проводку самого правого ротора. В следующем месяце трафик шифра использовал другой ротор в самом правом положении, поэтому Rejewski использовал те же уравнения для решения для его проводки. С этими известными роторами были определены оставшийся третий ротор и проводка отражателя. Без захвата единого ротора реверс -инженеру, Rejewski определил логическую структуру машины.

Затем в Бюро польского шифра было сделано некоторые копии машины загадки; Реплики называли «загадкой удвоение» .

Метод гриля

[ редактировать ]У поляков теперь были секреты проводки машины, но им все еще нужно было определить ежедневные ключи для трафика шифра. Полюсы будут изучать трафик загадки и использовать метод характеристик, чтобы определить шесть перестановок, используемых для индикатора. Затем поляки будут использовать метод гриля для определения самого правого ротора и его положения. Этот поиск был бы сложным из -за перестановки платы, но эта перестановка заменяла только шесть пар букв - недостаточно, чтобы нарушить поиск. Метод гриля также определил проводку для плановой проводки. Метод гриля также может быть использован для определения средних и левых роторов и их настройки (и эти задачи были проще, потому что не было никакого штук), но полюсы в конечном итоге собрали каталог 3 × 2 × 26 × 26 = 4056 Возможный Q перестановки (отражатель и 2 левых перестановки ротора), чтобы они могли просто искать ответ.

Единственным оставшимся секретом ежедневного ключа были бы настройки кольца, и полюсы будут атаковать эту проблему с грубой силой. Большинство сообщений начнутся с трех букв «Anty» ( An is German for to », а персонаж« X »использовался в качестве пространства). Это может потребоваться почти 26 × 26 × 26 = 17576 испытания, но это было выполнимо. После того, как настройки кольца были найдены, поляки могли прочитать трафик дня.

Немцы вначале сделали это легко для полюсов. Порядок ротора менялся только каждый квартал, поэтому полюсам не нужно было бы искать заказ ротора. Позже немцы меняли его каждый месяц, но это также не причинило бы большого количества проблем. В конце концов, немцы будут менять порядок ротора каждый день, и в конце войны (после того, как Польша была переполнена), порядок ротора может быть изменен в течение дня.

Поляки продолжали улучшать свои методы, поскольку немцы продолжали улучшать свои меры безопасности.

Инвариантные длины цикла и каталог карт

[ редактировать ]

Rejewski понял, что, хотя буквы в циклах -группах были изменены с помощью шгарного оборота, количество и длину циклов не были затронуты - в примере выше, шесть циклов с длиной 9, 9, 3, 3, 1 и 1 . [ сомнительно - обсудить ] Было только 105 456 возможных настройки ротора. [ 53 ] [ 54 ] Таким образом, полюса создать каталог карт этих моделей цикла. [ 55 ]

Метод длины цикла не мог бы использовать гриль. Каталог карт будет индексировать длину цикла для всех начальных положений (за исключением оборотов, которые произошли при затягивании индикатора). Дневной трафик будет рассмотрен, чтобы обнаружить циклы в перестановках. Каталог карт будет проконсультироваться, чтобы найти возможные начальные позиции. Существует примерно 1 миллион возможных комбинаций длины цикла и только 105 456 стартовых позиций. Найдя стартовую позицию, полюсы будут использовать двойную загадку, чтобы определить циклы в этом исходном положении без штуковой платы. Затем полюса сравнивают эти циклы с циклами с (неизвестной) штучной платкой и решают для плановой перестановки (простой шифр замены). Затем полюса могли найти оставшийся секрет настройки кольца с помощью метода беспокойства.

Проблема заключалась в составлении большого каталога карт.

Rejewski, в 1934 или 1935 году, разработал машину, чтобы облегчить создание каталога и назвал ее цикломером . Это «состоит из двух наборов роторов ... соединенных проводами, через которые мог работать электрический ток. Ротор n во втором сете был три буквы из фазы относительно ротора n в первом сете, тогда как роторы L и M во втором Набор всегда устанавливался так же, как роторы L и M в первом сете ». [ 56 ] Подготовка этого каталога, используя циклометр, была, сказал Режеуски, «трудоемкий и занял более года, но когда он был готов, получение ежедневных ключей было вопросом [около пятнадцати] минут». [ 57 ]

Однако 1 ноября 1937 года немцы изменили отражатель загадки , требуя производства нового каталога - «задача, которую [говорит Режьюски] из -за нашего большего опыта, вероятно, несколько менее года». [ 57 ]

Этот метод характеристик перестал работать в немецких сообщениях военно-морской загадки 1 мая 1937 года, когда процедура индикатора была изменена на один участие в специальных кодовых книгах (см. 3-ротовое загадку Германии 3-ротовой загадки ). [ 58 ] Что еще хуже, 15 сентября 1938 года он перестал работать в немецких сообщениях и люфтваффе, потому что операторы должны были выбирать свой собственный Grundstellung (начальная настройка ротора) для каждого сообщения. Хотя клавиши послания немецкой армии все равно будут быть дважды внесены в два раза, клавиши дня не были бы двойными заповедниками в той же первоначальной обстановке, поэтому характеристика больше не может быть найдена или эксплуатирована.

Перфорированные листы

[ редактировать ]

Хотя метод характеристик больше не работал, включение зашифрованного ключа сообщения дважды давало явление, которое криптаналитик Генрик Зигальски смог использовать. Иногда (примерно одно сообщение в восьми) одна из повторяющихся букв в ключевом сообщении, закрепленном в одной и той же букве в обоих случаях. Эти случаи назывались самицки [ 59 ] (На английском языке женщины - термин, позже используемый в парке Блетчли). [ 60 ] [ 61 ]

Только ограниченное количество настроек Scrambler приведет к женщинам, и они были бы идентифицированы из каталога карт. Если бы первые шесть букв шифрового текста были S ZV S IK , это было бы названо 1–4 женской; Если W H OE H S , 2–5 самка; и если как W Cr W , 3–6 женщин. Этот метод назывался Netz (от Netzverfahren , «сетевой метод») или метод листа Zygalski , поскольку он использовал перфорированные листы, которые он разработал, хотя на имя Блетчли Парк Зигальски не использовались по соображениям безопасности. [ 62 ] Около десяти женщин из дневных сообщений требовалось для успеха.

Был набор из 26 из этих листов для каждого из шести возможных заказов на колесах последовательностей . Каждый лист был для левого (самого медленного) ротора. Матрицы 51 × 51 на листах представляли 676 возможных начальных положений средних и правых роторов. Листы содержали около 1000 отверстий в положениях, в которых может возникнуть женщина. [ 63 ] Набор листов для сообщений этого дня будет соответствующим образом расположено друг на друга в аппарате перфорированных листов . Rejewski написал о том, как работало устройство:

Когда листы были суперпозированы и перемещены в надлежащей последовательности и надлежащим образом по отношению друг к другу, в соответствии со строго определенной программой, количество видимых отверстий постепенно уменьшалось. И, если было доступно достаточное количество данных, наконец -то оставалось одной апертурой, вероятно, соответствующей правильному случаю, то есть для решения. Из положения апертуры можно было рассчитать порядок роторов, настройки их колец и, сравнивая буквы клавиш шифров с буквами в машине, также перестановку; Другими словами, весь ключ шифра. [ 64 ]

Отверстия в простынях были кропотливо разрезаны лезвиями бритвы, и за три месяца до следующей главной неудачи были произведены наборы листов только для двух из возможных шестиколесных заказов. [ 65 ]

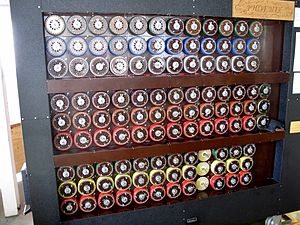

Польская бомба

[ редактировать ]После того, как метод характеристик Рейвски стал бесполезным, он изобрел электромеханическое устройство, которое было названо бомбной криптологичностью , «криптологической бомбой». Каждая машина содержала шесть наборов роторов загадки для шести позиций повторяющегося трехбуквенного ключа. Как и метод листа Зигальски, Бомба опиралась на возникновение женщин , но требовала только три вместо десяти для метода листа. Шесть Бомби [ 66 ] были построены, по одному для каждого из возможных заказов на колесах . Каждая бомба провела исчерпывающий ( грубая ) анализ 17 576 [ 67 ] Возможные ключи сообщения.

Rejewski написал об устройстве:

Метод бомбы, изобретенный осенью 1938 года, в основном состоял в автоматизации и ускорении процесса реконструкции ежедневных ключей. Каждая криптологическая бомба (шесть были построены в Варшаве для Бюро шифра Biuro Szyfrów до сентября 1939 года), по сути, представляли собой электрически мощный заполнитель из шести загадков. Это заняло около ста рабочих и сократило время для получения ключа примерно до двух часов. [ 68 ]

Сообщение за шифр передавало Grundstellung в чистоте, поэтому, когда бомба нашел совпадение, оно обнаружило порядок ротора, положения ротора и настройки кольца. Единственным оставшимся секретом была платная перестановка.

Основная неудача

[ редактировать ]15 декабря 1938 года немецкая армия увеличила сложность загадки загадки, введя два дополнительных ротора (IV и V). Это увеличило количество возможных заказов колес с 6 до 60. [ 69 ] Затем поляки могли прочитать только небольшое меньшинство сообщений, которые не использовали ни один из двух новых роторов. У них не было ресурсов для комиссии еще 54 бомб или производить 58 комплектов листов Zygalski. Другие пользователи Enigma получили два новых ротора одновременно. Однако до 1 июля 1939 года Sicherheitsdienst (SD) - разведывательное агентство SS и нацистской партии - с учетом использования своих машин в старом пути с той же настройкой индикатора для всех сообщений. Это позволило Ревски повторно использовать свой предыдущий метод, и примерно на рубеже года он проработал продиры двух новых роторов. [ 69 ] 1 января 1939 года немцы увеличили количество подключений с восьми от пяти до восьми до семи до десяти, что затрудняло другие методы дешифрования. [ 57 ]

Rejewski написал в критике Приложения 1, Том 1 (1979) 1979 года о официальной истории британской разведки во второй мировой войне:

Мы быстро обнаружили [проводки] в [новых роторах], но [их] введение ... подняло количество возможных последовательностей [роторов] с 6 до 60 ... и, следовательно Полем Таким образом, изменение не было качественным, а количественным. Нам пришлось бы заметно увеличить персонал, чтобы управлять бомбами, производить перфорированные листы ... и манипулировать простынями. [ 70 ] [ 71 ]

Вторая мировая война

[ редактировать ]Польские раскрытия

[ редактировать ]Поскольку вероятность войны увеличилась в 1939 году, Британия и Франция пообещали поддержку Польши в случае действий, которые угрожали ее независимости. [ 72 ] В апреле Германия вышла из договора о неагрессии в немецком языке в январе 1934 года. Генеральный штаб польского языка, понимая, что может произойти, решили поделиться своей работой по расшифрованию загадки со своими западными союзниками. Мариан Рейвски позже написал:

[Я не был [как предложил Гарри Хинсли, криптологические] наши трудности, которые побудили нас работать с англичанами и французским, но только ухудшающуюся политическую ситуацию. Если бы у нас не было никаких трудностей вообще, мы бы все еще или даже более, поделились нашими достижениями с нашими союзниками как наш вклад в борьбу с Германией. [ 70 ] [ 73 ]

На конференции недалеко от Варшавы 26 и 27 июля 1939 года поляки сообщили французам и британцам, что они нарушили загадку и пообещали придать каждому, реконструированную пользой загадкой , а также детали их методов и оборудования, связанных с загадкой, в том числе Зигальском Рейвски Перфорированные простыни и криптологическая бомба . [ 74 ] Взамен британцы пообещали подготовить два полных набора листов Zygalski для всех 60 возможных заказов на колесах. [ 75 ] Дилли Нокс была членом британской делегации. Он прокомментировал хрупкость опоры польской системы от повторения в индикаторе, потому что это может «в любой момент отменять». [ 76 ] В августе в Париж был отправлен два двойных польских загадков, откуда Гюстове Бертран отвезли один в Лондон, передав его Стюарту Мензису из британской тайной разведывательной службы на станции Виктория . [ 77 ]

Гордон Уэлчман, который стал главой хижины 6 в Блетчли Парке, написал:

Хижина 6 Ultra никогда бы не вышла из земли, если бы мы не узнали из полюсов, в тот момент, что детали как немецкой военной версии коммерческой машины Enigma, так и об использованных процедурах эксплуатации. [ 78 ]

Питер Калвокоресси , который стал главой секции Люфтваффе в хижине 3, написал о польском вкладе:

Единственный спорный момент - как ценно? Согласно лучшим квалифицированным судьям, это ускорило нарушение загадки, возможно, на год. Британцы не приняли польские методы, но они были просвещены ими. [ 79 ]

ПК Бруно

[ редактировать ]5 сентября 1939 года Бюро шифра начало подготовку к эвакуации ключевых персонала и оборудования из Варшавы. Вскоре специальный эвакуационный поезд, эшелон F, перевез их на восток, затем на юг. К тому времени, когда 17 сентября Бюро шифра было приказано пересечь границу в союзную Румынию, они уничтожили все чувствительные документы и оборудование и оказались до одного очень многолюдного грузовика. Транспортное средство было конфисковано на границе румынским офицером, который отделил военных от гражданского персонала. Воспользовавшись путаницей, три математика проигнорировали инструкции румынского. Они ожидали, что в лагере для интернирования они могут быть идентифицированы румынской полицией безопасности, в которой у немецкого абвера и SD были информаторы. [ 80 ]

Математики отправились на ближайшую железнодорожную станцию, обменялись деньгами, купили билеты и сели на первый поезд, направляющийся на юг. После десятка часов они достигли Бухареста, на другом конце Румынии. Там они пошли в британское посольство. Сказав британцам «вернуться через несколько дней», они затем попробовали французское посольство, представляя себя «друзьями Болек» (имя польского кода Бертран) и попросили поговорить с французским военным офицером. Полковник французской армии позвонил в Париж, а затем выпустил инструкции для того, чтобы три столба были помогли в эвакуации в Париж. [ 80 ]

20 октября 1939 года на ПК Бруно за пределами Парижа польские криптологи возобновили работу над немецкой загадкой Ciphers, в сотрудничестве с Bletchley Park. [ 81 ]

PC Bruno и Bletchley Park тесно работали вместе, общаясь через телеграфную линию, обеспеченную применением DOUPLE ENIGMA. В январе 1940 года Алан Тьюринг провел несколько дней на ПК Бруно, связываясь со своими польскими коллегами. Он принес полюсам полный набор листов Зигальски, которые были удалены в парк Блетчли Джоном Джеффрисом, используя пользу, и 17 января 1940 года поляки сделали первый перерыв в трафик военного времени загара [ 82 ] С того времени, до падения Франции в июне 1940 года, 17 процентов клавиш загадки, которые были обнаружены союзниками, были решены на ПК Бруно . [ 83 ]

Непосредственно перед открытием своего наступления 10 мая 1940 года по отношению к низким странам и Франции, немцы внесли опасные изменения в процедуре индикатора, прекратив дублирование ключа зашифрованного сообщения. Это означало, что метод листа Зигальски больше не работал. [ 84 ] [ 85 ] Вместо этого криптаналитики должны были полагаться на использование слабостей оператора, описанных ниже, особенно на Cillies и Herivel .

Франции После июньского франко-германского перемирия, польская криптологическая команда возобновила работу в южной свободной зоне , [ 86 ] Хотя, вероятно, не на загадке. [ 87 ] Мариан Ревски и Генрик Зигальски, после многих страхов, опасных путешествий и испанского заключения, наконец -то добрались до Британии, [ 88 ] где они были введены в польсную армию и поставили на работу, разбивая немецкие шифры SS и SD Hand Hand на польском центре сигналов в Боксмёре . Из -за того, что они были в оккупированной Франции, считалось слишком рискованным, чтобы пригласить их на работу в Парк Блетчли. [ 89 ]

После немецкой оккупации Виши Франции несколько из тех, кто работал в ПК Бруно, были захвачены немцами. Несмотря на ужасные обстоятельства, в которых были проведены некоторые из них, никто не предал секрет дешифрования Элинга. [ 90 ]

Операционные недостатки

[ редактировать ]Помимо некоторых менее чем-то, чем идеальных, внутренних характеристик загадки, на практике наибольшей слабостью системы было большое количество сообщений и некоторых способов, которые использовалась загадка. Основной принцип такого рода зашифрующей машины состоит в том, что он должен обеспечить поток преобразований, который трудно предсказать криптаналитику. Некоторые из инструкций для операторов и невзбоя оператора имели противоположный эффект. Без этих операционных недостатков загадка почти наверняка не была сломана. [ 91 ]

Недостатки, которые эксплуатируют союзники Cryptanalys, включали:

- Производство руководства по обучению ранней загадки, содержащее пример открытого текста и его подлинный шифровой текст, вместе с соответствующим ключом сообщения. Когда Рейвски получил это в декабре 1932 года, это «сделало [его реконструкцию машины Enigma] несколько проще». [ 84 ]

- Повторение ключа сообщения, как описано в методе характеристик Рейвского , выше. (Это помогло в проводке Режейской загадки Режьюски в 1932 году и продолжалось до мая 1940 года.)

- Неоднократно используя те же стереотипные выражения в сообщениях, ранний пример того, что Парк Блетчли будет позднее сдавать в кроватки . Rejewski писал, что «... мы полагались на тот факт, что большее количество сообщений началось с« Забота о буквах » - German для« to », а затем X в качестве проставки». [ 92 ]

- Использование легко угадаемых ключей, таких как AAA или BBB , или последовательности, которые отражали компоновку клавиатуры Enigma, такие как «три [typling] клавиши, которые стоят рядом друг с другом [o] r диагонали [друг от друга] ... " [ 93 ] В парке Блетчли такие случаи назывались Cillies . [ 94 ] [ 95 ] Cillies в эксплуатации Enigma с четырьмя роторами Abwer Enigma включала четырехбуквенные имена и немецкие непристойности. Иногда, с несколькими частями сообщений, оператор не вводит ключ для последующей части сообщения, просто оставляя роторы, как и в конце предыдущей части, чтобы стать ключом сообщения для следующей части. [ 96 ]

- Имея только три разных ротора для трех позиций в скремблере. (Это продолжалось до декабря 1938 года, когда он был увеличен до пяти, а затем восемь для военно -морского движения в 1940 году.)

- Используя только шесть плановых проводников, оставляя 14 букв неоценимыми . (Это продолжалось до января 1939 года, когда количество потенциальных клиентов увеличилось, оставляя лишь небольшое количество букв без проверки.)

Другие полезные недостатки, которые были обнаружены британцами, а затем американские криптоаналитики включали следующее, многие из которых зависели от частого решения конкретной сети:

- Практика перевода передачи сообщения в идентичной или почти идентичной форме в различных сетях шифров. Если сообщение было передано с использованием как шифра низкого уровня, который Блетчли Парк сломал вручную, и загадку, расшифровка обеспечила отличную кроватку для расширения загадки. [ 97 ]

- Для машин, где было выбор большего количества роторов, чем было для них слоты, правило в некоторых сетях предусматривало, что ротор не должен находиться в том же слоте в скремблере, что и для непосредственно предшествующей конфигурации. Это уменьшило количество заказов на колесах, которые нужно было опробовать. [ 98 ]

- Не разрешая повторять заказа на колесах на ежемесячном листе настройки. Это означало, что когда ключи обнаруживались на регулярной основе, можно было бы сделать экономику в исключении возможных заказов на колесах. [ 99 ]

- Для операторов ВВС для операторов ВВС о том, что на спинке в алфавите не должна быть подключена ни одна буква. Это уменьшило проблему выявления подключений для плагина и было автоматизировано в некоторых бомбах с последовательным устройством нокаута Stecker (CSKO). [ 100 ]

- Неаккуратная практика, которую ожидал Джон Херивел вскоре после его прибытия в Парк Блетли в январе 1940 года. Он думал о практических действиях, которые должен был сделать оператор загадки, и о коротких сокращениях, которые он мог бы использовать. Он подумал, что после установки алфавитных колец к предписанной настройке и закрытия крышки оператор может не повернуть роторы более чем на несколько мест в выборе первой части индикатора. Первоначально это, похоже, не имело места, но после изменений в мае 1940 года то, что стало известно как кончик Herivel, оказался наиболее полезным. [ 94 ] [ 101 ] [ 102 ]

- Практика повторного использования некоторых колонн заказа на колесах, настройки кольца или подключений для закупочек за предыдущие месяцы. Получившиеся аналитические короткометражные с коротким вырезом были крещены в Блетчли Парке Parkerismus после того, как Рег Паркер, который через его тщательное ведение записей заметило это явление. [ 103 ]

- Повторное использование перестановки в Метеотическом кодексе Немецких ВВС в качестве перестановки Enigma Stecker за день. [ 104 ]

Mavis Lever , член команды Dilly Knox , вспомнил случай, когда появилось необычное послание от итальянского флота, чья эксплуатация привела к победе в Великобритании в битве при мысе Матапане .

Единственная загадка с загадкой, конечно, - это тот факт, что если вы нажмете A , вы можете получить все остальные буквы, кроме как . Я подобрал это сообщение, и - один был так привык к тому, чтобы смотреть на вещи и принимать мгновенные решения, - я подумал: «Что -то ушло. Что сделал этот парень? нет ни одного L. В этом сообщении него только что был педик [сигарета], и он нажал последнюю клавишу на клавиатуре, L. Моему парню было сказано, чтобы отправить фиктивное сообщение, и у Так что это было единственное письмо, которое не вышло. У нас была самая большая кроватка, которую мы когда -либо имели, энцифермент был LLLL , прямо через сообщение, и это дало нам новую проводку для колеса [ротор]. Это то, что мы обучали делать. Инстинктивно ищите что -то, что пошло не так, или кого -то, кто сделал что -то глупое и разорвала книгу правил. [ 105 ]

Послевоенные разборы немецких криптографических специалистов , проводимых как часть проекта Ticom , склонны подтверждать мнение, что немцы хорошо знали, что безрассудная загадка была теоретически решаемой, но считала, что загадка штекерной загадки не была решена. [ 4 ]

Дешифрование на основе кроватки

[ редактировать ]Термин «Криб» использовался в парке Блетчли для обозначения любого известного открытого текста или подозреваемого открытого текста в какой -то момент в зашифрованном сообщении.

Британский правительственный кодекс и школа Cipher (GC & CS), прежде чем переехать в Парк Блетчли, осознали ценность рекрутинга математиков и логиков для работы в командах, переправающих код. Алан Тьюринг, математик Кембриджского университета с интересом к криптологии и в машинах для реализации логических операций, и которые многие считали гением-начал работу для GC & CS на неполный рабочий день с момента мунхенского кризиса в 1938. [ 106 ] Гордон Уэлчман, еще один математик Кембриджа, также получил первоначальное обучение в 1938 году, [ 107 ] И они оба сообщили в Блетчли -парк 4 сентября 1939 года, на следующий день после того, как Британия объявила войну Германии.

Большая часть польского успеха полагалась на повторение в индикаторе. Но как только Тьюринг переехал в Парк Блетли, где он первоначально присоединился к Дилли Нокс в исследовательской секции, он приступил к поиску методов, которые не полагались на эту слабость, поскольку они правильно ожидали, что немецкая армия и ВВС могут следовать за военно -морским флотом Германии в улучшении их индикаторной системы.

Поляки использовали раннюю форму дешифрования на основе крибки в те дни, когда на штуке использовались только шесть выводов. [ 58 ] Техника стала известна как сорок плачущий метод по следующей причине. Когда сообщение было продолжением предыдущего, открытый текст начнется с форта (от Форцетццунга , что означает «продолжение»), за которым последовало время первого сообщения, указанного в два раза, связанную с буквой y . В это время цифры были представлены буквами в верхнем ряду клавиатуры Enigma. Итак, «продолжение сообщения, отправленное в 2330», было представлено как Fortyweepyyweepy .

| Q. | В | И | Ведущий | Т | С | В | я | А | П |

| 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 0 |

Крибки были фундаментальными для британского подхода к решению ключей загадки, но угадая, что открытый текст для сообщения был высококвалифицированным бизнесом. Итак, в 1940 году Стюарт Милнер-Барри создал специальную комнату для кроватки в хижине 8. [ 108 ] [ 109 ]

Главным среди знаний, необходимых для выявления кроваток, был текст предыдущих расшифровков. Блетчли Парк сохранил подробные индексы [ 110 ] о преамбале сообщения, каждого человека, каждого корабля, каждого подразделения, каждого оружия, каждого технического термина и повторяющихся фраз, таких как формы адреса и другой немецкий военный жаргон. [ 111 ] Для каждого сообщения анализ трафика зафиксировал радиочастоту, дату и время перехвата и преамбулу, которая содержала идентифицирующий сеть дискриминанта, время происхождения сообщения, вызовов инициирующих и приемных станций и индикатора параметр. Это позволило перекрестно ссылаться на новое сообщение с предыдущим. [ 112 ] Таким образом, как написал Дерек Траунт , другой Кембридж-математик-криптаналитик написал, что трюизм, который «ничто не успевает, как успех», особенно уместно здесь. [ 99 ]

Стереотипные сообщения включали Keine Besonderen Ereignisse (буквально, «никаких особых случаев» - возможно, лучше переведено как «нечего сообщать»),),), [ 113 ] Убийство Группе («Группе») [ 114 ] и число, которое поступало от погодных станций, таких как weub null seq null Null («Обзор погоды 0600»). Это на самом деле было сделано как weubyynulseqsnullnull . Слово Weub, которое было коротким для Wetterübersicht , Yy использовалось в качестве сепаратора, а SEQ был обычным сокращением SECHS (немецкий для «шести»). [ 115 ] В качестве другого примера, интендант полевого маршала Эрвина Роммеля начал все свои сообщения своему командиру с того же официального введения. [ 116 ]

Благодаря комбинации вероятного фрагмента открытого текста и тем фактом, что ни одна буква не может быть забита в качестве самого себя, соответствующий фрагмент зашифрованного текста часто можно проверить, попробовав все возможное выравнивание кроватки против зашифрованного текста, процедуры, известной как выводы к CRIB . Это, однако, было лишь одним из аспектов процессов решения ключа. Дерек Таунт написал, что три личных качества кардинала, которые востребовались для криптованализа, были (1) творческим воображением, (2) хорошо развитым критическим преподавателем и (3) привычкой дотошности. [ 117 ] Навык в решении кроссвордов был известен на вербовке некоторых криптаналитиков. Это было полезно при разработке настройки плановых платков, когда было изучено возможное решение. Например, если кроватка была словом влажного (немецкий для «погоды») и возможной расшифровкой до того, как были обнаружены настройки плановой платы, был Tewwer , легко увидеть, что T с W являются партнерами Stecker . [ 118 ] Эти примеры, хотя и иллюстрирующие принципы, значительно упрощают задачи Cryptanalys.

Плодолюбивым источником кроватков были повторные предыдующие средства сообщений, которые ранее были расшифрованы либо из ручного шифра нижнего уровня, либо из другой сети Enigma. [ 119 ] Это называлось поцелуем и произошло, в частности, когда немецкие военно -морские сообщения были отправлены в шифр верфи и повторяющийся дословный в шифре загадки. Один немецкий агент в Великобритании, Натали Сергьюв , код по имени Сокровица , которая была «обратилась» к работе на союзников, была очень многослойной в своих сообщениях обратно в Германию, которые затем были повторно переданы в сети Abwhr Enigma. Она продолжала ходить по MI5 , потому что это обеспечило длинные кроватки, а не из -за ее полезности в качестве агента для подачи неправильной информации в Abwer . [ 120 ]

Иногда, когда была особенно срочная необходимость решать немецкие военно -морские ключи -загадки, например, когда Arctic Convoy заложит мины собирался уйти, RAF в определенной позиции, чья ссылка на сетку в немецкой военно -морской системе не содержится Любое из слов (например, SECHS или Sieben ), для которого иногда использовались сокращения или альтернативы. [ 121 ] Предупреждающее сообщение о шахтах, а затем сообщение «все чистое» будет передано как с использованием шифра верфи , так и сети Enigma подводной лодки . Этот процесс посадки кроватки назывался садоводством . [ 122 ]

Хотя Силлис на самом деле не были кроватки, чит-чат в ясной, что операторы загадки потворствовали между собой, часто давала подсказку о циллис, которые они могут генерировать. [ 123 ]

Когда захваченные операторы немецкой загадки показали, что им было дано указание зашифровать числа, выписывая их, а не используя верхний ряд клавиатуры, Алан Тьюринг просмотрел расшифрованные сообщения и определил, что слово EINS («One») появилось в 90% сообщений Полем [ Цитация необходима ] Тьюринг автоматизировал процесс кроватки, создавая каталог EINS , который предполагал, что EINS был закодирован во всех позициях в открытом виде. Каталог включал в себя все возможное положение ротора для EINS в этом дне с заказами и подключении к заглушке. [ 124 ]

Британский Бомб

[ редактировать ]Британский бомб был электромеханическим устройством, разработанным Аланом Тьюрингом вскоре после того, как он прибыл в Парк Блетчли в сентябре 1939 года. Гарольд «Док» увлечен британской табличной машиной (BTM) в Летчворте (35 километра (22 миль) от Блетчли) был Инженер, который превратил идеи Тьюринга в рабочую машину - под кантам. [ 125 ] полюсов, Спецификация Тьюринга разработала идеи бомбной криптологии но была разработана для гораздо более общей дешифрования на основе кроватки.

Bombe помог определить порядок колеса , начальные позиции ядер ротора и партнера Stecker указанного письма. Это было достигнуто путем изучения всех 17 576 возможных позиций скремблеров для набора заказов на колесах при сравнении между кроваткой и зашифрованным текстом, чтобы устранить возможности, которые противоречат известным характеристикам загадки. По словам Гордона Уэлчмана, «задача бомба состояла в том, чтобы просто уменьшить предположения о положении колеса и скрамблере, которые требовали« дальнейшего анализа »до управляемого числа». [ 109 ]

Снабимые барабаны на передней части Бомбе были идентично подключенным к соединениям, сделанным различными роторами Энгмы. В отличие от них, однако, входные и выходные контакты для левой и правой стороны были отдельными, что создало 104 контакта между каждым барабаном и остальной частью машины. [ 126 ] Это позволило подключению набора скрамблеров последовательно с помощью 26-движений кабелей. Электрические соединения между проводкой вращающихся барабанов и задней штучкой были с помощью металлических кистей. Когда Бомб обнаружил позицию скремблера без противоречий, он остановился, и оператор отметит положение перед перезапуском.

Несмотря на то, что Уэлчмену была дана задача изучения знаков и дискриминантов за загадку, он знал из Тьюринга о дизайне Бомбе и в начале 1940 года, до того, как был доставлен первый предварительный продукт, он показал ему идею повысить его эффективность. [ 127 ] Он использовал взаимность в подключениях к закупорке, чтобы значительно сократить количество настроек скрадбилера, которые необходимо учитывать дальше. Это стало известно как диагональная доска и впоследствии было включено во все бомбы. [ 21 ] [ 128 ]

Cryptanalys подготовит кроватку для сравнения с шифровым текстом. Это была сложная и сложная задача, которая впоследствии потребовалось некоторое время, чтобы овладеть американцами. Помимо кроватки, решение о том, какое из многих возможных заказа на колесах было принято Тьюринга может быть опубликовано. Банбуризм использовался для создания этой крупной экономики. Затем Cryptanalyc составит меню , в котором были указаны соединения кабелей панелей патч на задней части машины, и конкретное письмо, чье партнер Stecker был запрошен. Меню отражало отношения между буквами кроватки и буквами зашифрованного текста. Некоторые из них сформировали петли (или закрытие, как их называл Тьюрингом) аналогично циклам , которые использовали поляки.

Взаимная природа плагина означала, что ни одна буква не может быть подключена к более чем одной букве. Когда произошло противоречие с двумя разными буквами, по -видимому, стало партнером Stecker с письмом в меню, Бомб обнаружил бы это и движется дальше. Однако, если это произошло с письмом, которое не было частью меню, может произойти ложная остановка. При усовершенствовании набора остановок для дальнейшего изучения криптаналитик исключит остановки, которые содержали такое противоречие. Другие подключения к заправкам и настройки алфавитных колец были бы затем разрабатываются до того, как были пробовали позиции Scrambler на возможные истинные остановки на машинах Typex , которые были адаптированы к имитирующим загадкам. Все оставшиеся остановки правильно расширили бы кроватку, но только истинная остановка даст правильный открытый текст всего сообщения. [ 129 ]

Чтобы не тратить время на то, чтобы тратить время в бомбе на меню, которые, вероятно, дали бы чрезмерное количество ложных остановок, Тьюринг выполнил длительный анализ вероятности (без каких -либо электронных средств) из предполагаемого количества остановок на заказ ротора. Он был принят в качестве стандартной практики только для использования меню, которые, по оценкам, для производства не более четырех остановок на заказ на колесо . Это позволило 8-буквенной кроватке для меню из 3-х покровов, 11-буквенной кроватки для меню с 2-х покровом и 14-буквенной кроватки для меню только с одним закрытием. Если не было закрытия, в кроватке потребовалось не менее 16 букв. [ 129 ] Чем дольше кроватка, тем более вероятно, что перевернут произошел бы среднего ротора.

Производственная модель 3-ротовой бомбы содержала 36 схватков, организованных в трех банках из двенадцати. Каждый банк использовался для другого колеса колеса, установив его с барабанами, которые соответствовали тестируемым роторам загадки. Первый Бомб был назван победой и был доставлен в Парк Блетчли 18 марта 1940 года. Следующий, который включал в себя диагональный совет, был доставлен 8 августа 1940 года. Он был назван бомбе -пауком и был назван Агнус Дей, который вскоре стал Агнес , а затем Агги . Сначала производство британских бомб было относительно медленным, и в июне 1941 года было использовано только пять бомб, 15, 15 к концу года, [ 130 ] 30 к сентябрю 1942 года, 49 к январе 1943 года [ 131 ] Но в конце концов 210 в конце войны.

Уточнение, которая была разработана для использования в сообщениях из тех сетей, которые запрещали подключение к запланированному ( Stecker ) соседних буквам, было последовательным нокаутом Stecker . Это было установлено в 40 бомбах и дало полезное сокращение ложных остановок. [ 132 ]

Первоначально бомбы эксплуатировались бывшими военнослужащими BTM, но в марте 1941 года первое отряд членов женской королевской военно-морской службы (известная как Ренс ) прибыл в Парк Блетли, чтобы стать операторами Бомбе. К 1945 году было около 2000 Wrens, эксплуатирующих бомбы. [ 133 ] Из -за риска бомбардировки относительно немногие бомбы были расположены в парке Блетчли. Самые большие два выхода были в Eastcote (около 110 бомб и 800 Wrens) и Stanmore (около 50 бомб и 500 Wrens). Были также Bombe Outstations в Wavendon, Adstock и Gayhurst. Общение с Блетчли Парк было по телепринтерским ссылкам.

Когда Немецкий флот начал использовать 4-ротовые загадки, в Летчуворте было произведено около шестидесяти 4-ротовых бомб, некоторые с помощью Генерального почтового отделения . [ 134 ] NCR -производители были Однако 4 -роские бомбы очень быстрыми и наиболее успешными. Они широко использовались парком Bletchley Park по адресу Teleprinter Links (с использованием комбинированной машины шифра ) для OP-20-G [ 135 ] как для 3-роторов, так и для 4-ротовых работ. [ 136 ]

ВВС Загадка

[ редактировать ]Хотя немецкая армия, SS, полиция и железная дорога использовали загадку с аналогичными процедурами, именно люфтваффе ( ВВС) был первым и наиболее плодотворным источником ультра разведки во время войны. Сообщения были расшифрованы в хижине 6 в Парке Блетчли и превращены в разведывательные отчеты в Hut 3 . [ 137 ] Сетевой кодовой, названный «Red» в парке Блетчли регулярно и быстро с 22 мая 1940 года до окончания военных действий. Действительно, секция ВВС в Hut 3 ожидала, что настройки Enigma Нового дня были созданы в Hut 6 в течение времени завтрака. Относительная простота решения настройки этой сети была продуктом обильных кроваток и частых операционных ошибок в немецком языке. [ 138 ] Шеф Луфтваффе Герман Гёринг был известен для его для тривиальных коммуникаций, включая информирование командиров эскадрильи, чтобы убедиться, что пилоты, которые он собирался украсить, были должным образом разумными. Такие сообщения стали известны как «Геринговые фанки» для сотрудников в Блетчли Парке. [ Цитация необходима ]

Защитная загадка

[ редактировать ]

Последний великий криптаналитический успех Dilly Knox до его безвременной смерти в феврале 1943 года стал решающее значение Abwhr Enigma в 1941 году. Похваты за движение, у которого была последовательность индикатора с 8 буквами перед обычными группами из 5-х платежей привело к подозрению, что это Использовалась 4-ротовая машина. [ 139 ] Предположение было правильно сделано, что индикатор состоял из 4-х буквке, зашифрованного дважды. Сама машина была похожа на загадку модели G , с тремя обычными роторами, хотя у нее не было платы. Основное различие для модели G заключалась в том, что она была оснащена отражателем, который был выдвинут по ступенчатым механизмом, как только он был установлен вручную в ее исходную позицию (во всех других вариантах отражатель был фиксирован). Сбор набора зашифрованных клавиш сообщений для конкретного дня позволил циклы (или коробки , как их называл Нокс), собираться аналогичным образом методу, используемого полюсами в 1930 -х годах. [ 140 ]

Нокс смог получить, используя свою процедуру пугиваний , [ 34 ] Некоторая часть проводки ротора, которая была загружена в быстром положении в тот день. По последовательно он смог получить проводку всех трех роторов. Как только это было сделано, он смог проработать проводку отражателя. [ 140 ] Получение настройки индикатора на этот день было достигнуто с использованием трудоемкой процедуры узоря в Ноксе . [ 35 ] Это включало в себя множество навыков проб и ошибок, воображения и кроссворда, но Cillies помогла .

Абвером был службой разведки и контр-эпионажа Германского высшего командования. Шпионы, которые он размещал в вражеских странах, использовали шифр нижнего уровня (который был разбит секцией Оливера Страчи в парке Блетчли) для их передачи. Тем не менее, сообщения часто были переводимыми в течение слов в сетях внутренних загадков Абвера , которые дали наилучшую возможную кроватку для расшифровки настройки индикатора этого дня. Перехват и анализ передачи Abwer привели к замечательному положению дел, которое позволило MI5 дать категориальную гарантию, что все немецкие шпионы в Британии контролировались как двойные агенты, работающие на союзников в рамках системы двойного кросса . [ 120 ]

Германская армия загадка

[ редактировать ]Летом 1940 года после Франко-германского перемирия , большая часть транспорта армии загадкой путешествовала по суше, а не по радио, и поэтому не было доступно в Парк Блетчли. Воздушная битва за Британию имела решающее значение, поэтому неудивительно, что концентрация дефицитных ресурсов была на Люфтваффе и Абвера трафике . Лишь в начале 1941 года первые перерывы были превращены в трафик немецкой армии загадки, и это была весна 1942 года, прежде чем он был надежно разорван, хотя и часто с некоторой задержкой. [ 141 ] Неясно, усложнили ли операторы загадки немецкой армии расшифровку, делая меньше операционных ошибок. [ 142 ]

Немецкая военно -морская загадка

[ редактировать ]Немецкий военно -морской флот использовал Enigma так же, как немецкая армия и ВВС до 1 мая 1937 года, когда они изменились на существенно другую систему. В нем использовался тот же лист настройки, но, что важно, он включал ключ заземления в течение двух, иногда три дня. Настройка сообщения была скрыта в индикаторе, выбрав триграмму из книги ( Kenngruppenbuch или K-Book) и выполнив замену Bigram. [ 143 ] Это победило поляки, хотя они подозревали какую -то замену биграм.

Процедура для оператора военно -морской отправки была следующей. Сначала они выбрали триграмму из K-книги, скажем, YLA. Затем они посмотрели в соответствующих столбцах K-книги и выбрали другую триграмму, скажем, YVT, и написали ее в коробках в верхней части формы сообщения:

| . | И | V | Т |

| И | Л | А | . |

Затем они заполнили «точки» любыми буквами, сказав:

| Q. | И | V | Т |

| И | Л | А | Глин |

Наконец они посмотрели вертикальные пары букв в таблицах биграм

и записал результирующие пары, UB, LK, RS и PW, которые были переданы в виде двух четырех буквных групп в начале и в конце зашифрованного сообщения. Приемный оператор выполнил процедуру обратной связи, чтобы получить ключ сообщения для установки роторов загадки.

Помимо того, что эти процедуры Kriegsmarine гораздо более безопасны, чем процедуры немецкой армии и ВВС, военно -морской флот Германии ввела еще три ротора (VI, VII и VIII), в начале 1940 года. [ 144 ] Выбор трех роторов из восьми означал, что в общей сложности было 336 возможных перестановки роторов и их позиций.

Алан Тьюринг решил взять на себя ответственность за немецкую военно -морскую загадку, потому что «никто больше ничего не делал с этим, и я мог бы получить ее для себя». [ 145 ] Он основал хижину 8 с Питером Твинном и двумя «девочками». [ 146 ] Тьюринг использовал индикаторы и настройки сообщений для трафика с 1 по 8 мая 1937 года, которые сработали поляки, и некоторые очень элегантные вычеты для диагностики полной индикаторной системы. После того, как сообщения были расшифрованы, они были переведены для передачи в адмиралтейство в хижине 4.

Германский военно-морской флот 3-ротовой загадка

[ редактировать ]Первый перерыв в военном трафике был в декабре 1939 года в сигналы, которые были перехвачены в ноябре 1938 года, когда использовались только три ротора и шесть проводников плановых бортов. [ 147 ] Он использовал «сорок плачет».

Захваченный немецкий Funkmaat («радио оператор») по имени Мейер показал, что цифры теперь были изложены как слова. EINS, немецкий для «одного», присутствовал примерно в 90% подлинных сообщений ВМС Германии. Был составлен каталог EINS, состоящий из зажигания EINS во всех 105 456 настройках ротора. [ 148 ] Они сравнивались с зашифрованным текстом, и когда были найдены совпадения, около четверти из них дали правильный открытый текст. Позже этот процесс был автоматизирован в разделе MR Freeborn с использованием оборудования Hollerith . Когда ключ земли был известен, эта процедура EINS-ING может дать три биграма для таблиц, которые затем постепенно собрались. [ 147 ]

Дальнейший прогресс потребовал больше информации от немецких пользователей Enigma. Это было достигнуто через последовательность зажимов , захвата частей загадки и кодовых книг. Первый из них был 12 февраля 1940 года, когда роторы VI и VII, чья проводка была в то время неизвестна, были захвачены с немецкой подводной лодки U-33 , Mineseeper HMS Gleaner .

немецким патрульным патрульным лодком VP2623 , замаскированным под голландского траулера по имени Polares был захвачен 26 апреля 1940 года HMS Griffin . Это дало руководство по руководству, листы кодовых книг и запись некоторых передач, которые обеспечивали полные кроватки. Это подтвердило, что вычеты Тьюринга о процессе триграммы/биграм были правильными и позволили разорвать в общей сложности шесть дней сообщений, последняя из них с использованием первой из бомб. [ 147 ] Тем не менее, многочисленные возможные последовательности ротора вместе с недостатком полезных кроваток сделали методы, используемые против сообщений о загадке армии и ВВС, имеющих очень ограниченную ценность в отношении сообщений ВМФ.

В конце 1939 года Тьюринг расширил метод часов, изобретенную польским криптоналитиком Джери Рожицким . Метод Тьюринга стал известен как « Банбуризм ». Тьюринг сказал, что на этом этапе «я не был уверен, что это сработает на практике, и на самом деле не был уверен, пока несколько дней не сломались». [ 149 ] Banburismus использовал большие карты, напечатанные в Банбери (отсюда и название Banburismus), чтобы обнаружить корреляции и статистическую систему оценки для определения вероятных приказов ротора ( вальзенлаж ), которые будут предъявлены сутки на бомбах. Практика сохранила дефицитное время бомбе и позволила атаковать больше сообщений. На практике 336 возможных заказов ротора могут быть уменьшены до, возможно, на 18, чтобы запустить на бомбах. [ 150 ] Знание биграмсов было необходимо для Banburismus, и на создание столов заняло много времени. Отсутствие видимого прогресса привело к тому, что Фрэнк Берч , глава военно -морского участка, написать 21 августа 1940 года Эдварду Трэвису , заместителю директора Bletchley Park:

«Я беспокоюсь о военно -морской загадке. Я долго беспокоился, но не любил говорить так много ... Тьюринга и Твинн похожи на людей, которые ждут чудо, не веря чудесам ...» [ 151 ]

Были задуманы схемы захвата материала загадки, в том числе в сентябре 1940 года операция безжалостной командира лейтенанта Яна Флеминга (автор романов Джеймса Бонда ). Когда это было отменено, Берч сказал Флемингу, что «Тьюринги и Твинн пришли ко мне, как гробовщики, обманутые хорошим трупом ...» [ 152 ]

аванс Claymore . на проведен был 4 марта 1941 года на протяжении 4 марта 1941 операцию года крупный Тем не менее, материала было достаточным для восстановления таблиц Bigram по «Eins-ing», и к концу марта они были почти завершены. [ 153 ]

Banburismus затем начал становиться чрезвычайно полезным. Хижина 8 была расширена и перенесена на 24-часовую работу, и была создана комната для кроватки. История Banburismus в течение следующих двух лет заключалась в улучшении методов, борющихся за получение достаточного количества персонала и постоянного роста в относительной и абсолютной важности корки, поскольку растущее число бомб усилило бег кроваток. [ 154 ] В этом периоде были далее «ущипывания», такие как немецкие погодные корабля Мюнчен и Лауэнбург и подводные лодки U-110 и U-559 .

Несмотря на введение 4-ротовой загадки для атлантических подводных лодок, анализ трафика, зашифрованного с 3-ротовой загадкой, оказался огромным значением для союзных флотов. Banburismus использовался до июля 1943 года, когда стало более эффективным использовать еще много бомб, которые стали доступными.

M4 (4-розовая загадка Немецкого флота)

[ редактировать ]

1 февраля 1942 года сообщения загадки атлантическим подводным лодкам и из подводных лодок, которые Парк Блетчли назывался «акула», значительно отличались от остальной части трафика, которое они назвали «дельфином». [ 155 ]

Это произошло потому, что новая версия Enigma была введена в использование. Это было развитие 3-ротовой загадки с отражателем, замененным тонким ротором и тонким отражателем. В конце концов, было два ротора четвертой позиции, которые назывались бета и гамма и два тонких отражателя, Bruno и Caesarm, которые можно было использовать в любой комбинации. Эти роторы не были выдвинуты ротором справа, так как роторы I через VIII были.

Внедрение четвертого ротора не застигнуло парк Блетчли врасплох, потому что захваченный материал от января 1941 года ссылался на его развитие в качестве адаптации 3-ротовой машины, а четвертое колесо ротора стало колесом отражателя. [ 156 ] Действительно, из -за ошибок оператора, проводка нового четвертого ротора уже была разработана.

Эта серьезная проблема не может быть решена с использованием существующих методов и ресурсов по ряду причин.

- Работа над шифром акулы должна быть независимой от продолжающейся работы по сообщениям в шифре дельфина.

- Решение клавиш акул на 3-ротовых бомбах заняло бы в 50-100 раз дольше средней воздушной силы или работы в армии.

- Кроватки для подводной лодки в это время были чрезвычайно плохими. [ 157 ]

Поэтому казалось, что эффективные, быстрые 4-ротовые бомбы были единственным путем вперед. Это была огромная проблема, и это доставило много проблем. Работа над высокоскоростной машиной была запущена Винн-Уильямс из Tre в конце 1941 года, и около девяти месяцев спустя Гарольд Кин из BTM начал работу независимо. В начале 1942 года Парк Блетчли был далеко от того, чтобы обладать высокоскоростной машиной любого рода. [ 158 ]

В конце концов, после долгого периода невозможности расшифровать сообщения подводной лодки, был найден источник кроватков. Это был Kurzsignale (короткие сигналы) , код, который Германский флот использовал для минимизации продолжительности передачи, тем самым снижая риск того, что они расположены с помощью высокочастотных методов поиска направления. Сообщения были всего в 22 символах и были использованы для сообщения о наблюдениях за возможными союзными целями. [ 159 ] Копия Кодовой книги была захвачена из U-110 9 мая 1941 года. Аналогичная система кодирования использовалась для отчетов о погоде с подводных лодок, Wetterkurzschlüssel (книга с коротким кодом погоды). Копия этого была захвачена из U-559 29 или 30 октября 1942 года. [ 160 ] Эти короткие сигналы использовались для расшифровки сообщений о 3-ротовой загадке, и было обнаружено, что новый ротор имеет нейтральную позицию, в которой он и его соответствующий отражатель вел себя так же, как отражатель трех роторной загадки. Это позволило сообщению, зашифрованным в этом нейтральном положении, расшифровать 3-ротовую машину и, следовательно, расшифрованы стандартным бомбе. Расшифрованные короткие сигналы предоставили хороший материал для меню бомбе для акулы. [ 161 ] Регулярное расшифровка движения подводной лодки возобновилась в декабре 1942 года. [ 162 ]

Итальянская военно -морская загадка

[ редактировать ]В 1940 году Дилли Нокс хотел установить, использовал ли итальянский флот той же системы, которую он взломан во время гражданской войны в Испании; Он дал указание своим помощникам использовать Родидинг, чтобы увидеть, работала ли кроватка Perx ( за итальянскую для «для» и X , чтобы указать пространство между словами), работала для первой части сообщения. Через три месяца не было успеха, но Mavis Lever 19-летний студент обнаружил, что Роддинг произвел Pers для первых четырех букв одного сообщения. Затем она (против приказов) пыталась помимо этого и получила персонала (итальянский для «личного»). Это подтвердило, что итальянцы действительно использовали одни и те же машины и процедуры. [ 35 ]

Последующее разрушение итальянских кишечников военно -морской загадки привело к значительным успехам союзников. Разрушение шифра была замаскирована путем отправки разведывательного самолета в известное место военного корабля, прежде чем напасть на него, так что итальянцы предполагали, что именно так они были обнаружены. Победа Королевского флота в битве при Кейп -Матапане в марте 1941 года значительно помогла Ultra Intelligence, полученная из сигналов итальянской военно -морской загадки.

Американские бомбы

[ редактировать ]В отличие от ситуации в Блетчли -парке, вооруженные службы Соединенных Штатов не оказали комбинированную криптаналитическую службу. До того, как США присоединились к войне, было сотрудничество с Великобританией, хотя и со значительной осторожностью со стороны Британии из -за крайней важности Германии и ее союзников, не узнав, что ее коды разорваны. Несмотря на какое -то достойное сотрудничество между криптоаналитиками, их начальство потребовалось некоторое время для достижения доверия, в которых британские и американские бомбы использовались в взаимной выгоде.

В феврале 1941 года капитан Авраам Синовой и лейтенант Лео Розен из армии США, а также лейтенанты Роберт Уикс и Прескотт Керриер из военно -морского флота США прибыли в Парт Блетчли, принесу, среди прочего, копию «фиолетового» машины -шифра Японская секция Парка в хижине 7 . [ 163 ] Четверо вернулись в Америку через десять недель, с подразделением по поиску военно -морского радио и множеством документов, [ 164 ] в том числе «бумажная загадка». [ 165 ]

Основным американским ответом на 4-ротовую загадку была ВМС ВМС США, который был изготовлен в гораздо менее ограниченных объектах, чем в Великобритании. Полковник Джон Тилтман , который позже стал заместителем директора в Парке Блетчли, посетил офис криптанализа ВМС США (OP-20-G) в апреле 1942 года и признал жизненно важную интерес Америки к расшифровке движения подводной лодки. Срочная необходимость, сомнения в работе британской инженерной нагрузки, и медленный прогресс побудил США начать расследование проектов для военно -морского флота, основанного на полных чертежах и диаграммах проводки, полученных лейтенантами ВМС США Робертом Эли и Джозефом в парке Блетчсли в июле 1942 года. Полем [ 166 ] [ 167 ] Финансирование полного, 2 млн. Долл. США, усилия по разработке ВМФ были запрошены 3 сентября 1942 года и утверждены на следующий день.