Квантовый секрет обмена

Совместное использование квантового секрета ( QSS ) — это квантовая криптографическая схема для безопасной связи , выходящая за рамки простого квантового распределения ключей . Он модифицирует классическую схему совместного использования секретов (CSS), используя квантовую информацию и теорему о запрете клонирования для достижения максимальной безопасности связи.

Метод разделения секрета заключается в том, что отправитель желает поделиться секретом с несколькими сторонами-получателями таким образом, чтобы секрет был полностью раскрыт только в том случае, если достаточно большая часть получателей работает вместе. Однако, если недостаточно получателей будут работать вместе, чтобы раскрыть секрет, секрет останется полностью неизвестным.

Классическая схема была независимо предложена Ади Шамиром. [1] и Джордж Блейкли [2] в 1979 году. В 1998 году Марк Хиллери, Владимир Бужек и Андре Бертьяум расширили теорию, включив в нее использование квантовых состояний для создания безопасного ключа , который можно было бы использовать для передачи секрета через классические данные. [3] В последующие годы была проделана дополнительная работа по распространению теории на передачу квантовой информации в качестве секрета, а не просто на использование квантовых состояний для установления криптографического ключа. [4] [5]

QSS было предложено использовать в квантовых деньгах [6] а также для совместных текущих счетов , квантовых сетей и распределенных квантовых вычислений , среди других приложений.

Протокол [ править ]

Самый простой случай: GHZ заявляет [ править ]

Этот пример соответствует исходной схеме, предложенной Hillery et al. в 1998 году, в котором используются состояния Гринбергера-Хорна-Цайлингера (GHZ) . Вскоре после этого была разработана аналогичная схема, в которой вместо трехчастичных состояний использовались двухчастичные запутанные состояния. [7] В обоих случаях протокол, по сути, является расширением распределения квантовых ключей на два получателя вместо одного.

Следуя общепринятому языку, пусть отправителя обозначим как Алиса , а двух получателей — Боб и Чарли. Цель Алисы — отправить каждому получателю «долю» ее секретного ключа (на самом деле просто квантового состояния) таким образом, чтобы:

- Ни доля Боба, ни доля Чарли не содержат никакой информации об исходном сообщении Алисы, и поэтому ни одна из них не может раскрыть секрет самостоятельно.

- Секрет можно раскрыть только в том случае, если Боб и Чарли будут работать вместе, и в этом случае секрет будет полностью раскрыт.

- Присутствие внешнего подслушивателя или нечестного получателя (Боба или Чарли) может быть обнаружено без раскрытия секрета.

Алиса инициирует протокол, делясь с каждым из Боба и Чарли по одной частице из триплета GHZ в (стандартном) Z-базисе, сама удерживая третью частицу:

где и являются ортогональными модами в произвольном гильбертовом пространстве .

После того, как каждый участник измеряет свою частицу в X- или Y-базисе (выбранном случайно), они делятся (через классический общедоступный канал ), какой базис они использовали для измерения, но не сам результат. Объединив результаты своих измерений, Боб и Чарли могут сделать вывод, что Алиса измеряла в 50% случаев. Повторяя этот процесс много раз и используя небольшую часть для проверки отсутствия злоумышленников, три участника могут создать общий ключ для безопасного общения. Рассмотрим следующее в качестве наглядного примера того, как это будет работать.

Определим собственные состояния x и y следующим стандартным способом:

- .

Состояние GHZ тогда можно переписать как

- ,

где (a, b, c) обозначают частицы для (Алисы, Боба, Чарли), а состояния Алисы и Боба записаны в X-базисе. Используя эту форму, очевидно, что существует корреляция между измерениями Алисы и Боба и одночастичным состоянием Чарли:

если у Алисы и Боба коррелирующие результаты, то у Чарли есть состояние и если у Алисы и Боба есть антикоррелированные результаты, то у Чарли есть состояние .

Из таблицы, суммирующей эти корреляции, ясно, что, зная основы измерения Алисы и Боба, Чарли может использовать свой собственный результат измерения, чтобы сделать вывод, были ли у Алисы и Боба одинаковые или противоположные результаты. Однако обратите внимание: чтобы сделать этот вывод, Чарли должен выбрать правильную основу измерения для измерения своей собственной частицы. Поскольку он случайным образом выбирает между двумя некоммутирующими базами, только в половине случаев он сможет извлечь полезную информацию. В другой половине случаев результаты должны быть отброшены. Кроме того, из таблицы видно, что Чарли не имеет возможности определить, кто что измерял, только если результаты Алисы и Боба были коррелированы или антикоррелированы. Таким образом, единственный способ для Чарли выяснить измерение Алисы — это работать вместе с Бобом и делиться своими результатами. При этом они смогут извлечь результаты Алисы для каждого измерения и использовать эту информацию для создания криптографического ключа, который будет известен только им.

(( k , n )) пороговая схема [ править ]

Простой случай, описанный выше, можно расширить аналогично тому, как это сделали Шамир и Блейкли в CSS, с помощью схемы определения порога . В пороговой схеме (( k , n )) (двойные круглые скобки обозначают квантовую схему) Алиса разбивает свой секретный ключ (квантовое состояние) на n долей, так что для извлечения полной информации требуются любые k≤n долей, кроме k-1. или меньше акций не могут извлечь никакой информации о ключе Алисы.

Количество пользователей, необходимых для извлечения секрета, ограничено n /2 < k ≤ n . Рассмотрим для n ≥ 2 k , если пороговая схема (( k , n )) применяется к двум непересекающимся наборам k в n , то могут быть восстановлены две независимые копии секрета Алисы. Это, конечно, нарушит теорему о запрете клонирования, и именно поэтому n должно быть меньше 2k.

Пока (( k , n )) существует пороговая схема пороговая схема (( k , n -1)) может быть построена путем простого отбрасывания одной акции. Этот метод можно повторять до тех пор, пока k=n.

Ниже представлена простая ((2,3)) пороговая схема: [4] и более сложные схемы можно представить, увеличив количество долей, которые Алиса разделяет свое исходное состояние на:

Рассмотрим Алису, начиная с состояния одного кутрита.

а затем сопоставить его с тремя кутритами

и совместное использование одного кутрита с каждым из трех приемников. Очевидно, что отдельная доля не дает никакой информации об исходном состоянии Алисы, поскольку каждая доля находится в максимально перемешанном состоянии. Однако две доли можно использовать для восстановления исходного состояния Алисы. Предположим, что первые две акции даны. Добавьте первую акцию ко второй (по модулю три), а затем прибавьте новую стоимость второй акции к первой. Результирующее состояние

где первый кутрит — это именно исходное состояние Алисы. С помощью этого метода исходное состояние отправителя может быть восстановлено на одной из частиц-получателей, но крайне важно, чтобы во время этого процесса восстановления не проводились никакие измерения, иначе любая суперпозиция внутри квантового состояния разрушится.

Безопасность [ править ]

Безопасность QSS основана на теореме о запрете клонирования для защиты от возможных перехватчиков, а также от нечестных пользователей. В этом разделе используется протокол двухчастичной запутанности, кратко упомянутый выше. [7]

Подслушивание [ править ]

QSS обещает защиту от подслушивания точно так же, как и квантовое распределение ключей. Рассмотрим подслушивающую Еву, которая, как предполагается, способна идеально различать и создавать квантовые состояния, используемые в протоколе QSS. Цель Евы — перехватить одну из акций получателей (скажем, Боба), измерить ее, затем воссоздать состояние и отправить ее тому, кому эта доля изначально предназначалась. Проблема этого метода в том, что Еве нужно случайным образом выбрать основу для измерения, и в половине случаев она выберет неправильную основу. Когда она выберет правильный базис, она с уверенностью получит правильный результат измерения и сможет воссоздать измеренное ею состояние и отправить его Бобу без обнаружения ее присутствия. Однако, когда она выберет неверный базис, она в конечном итоге отправит одно из двух состояний с неверным базисом. Боб измерит состояние, которое она ему отправила, и в половине случаев это будет правильное определение, но только потому, что состояние из неправильного базиса представляет собой равную суперпозицию двух состояний в правильном базисе. Таким образом, в половине случаев, когда Ева измеряет неверную основу и, следовательно, отправляет неправильное состояние, Боб будет измерять неправильное состояние. Это вмешательство со стороны Евы приводит к возникновению ошибки в протоколе еще в 25% испытаний. Следовательно, при достаточном количестве измерений будет практически невозможно пропустить ошибки протокола, возникающие с вероятностью 75% вместо предсказанной теорией 50% вероятности, что сигнализирует о том, что в канале связи есть подслушиватель.

Более сложные стратегии подслушивания могут быть реализованы с использованием вспомогательных состояний, но подслушивающий все равно будет обнаружен аналогичным образом.

Нечестный участник [ править ]

Теперь рассмотрим случай, когда один из участников протокола (скажем, Боб) действует как злонамеренный пользователь, пытаясь получить секрет без ведома других участников. Анализируя возможности, можно понять, что выбор правильного порядка, в котором Боб и Чарли публикуют свои базы измерений и результаты при проверке на подслушивание, может гарантировать обнаружение любого мошенничества, которое может иметь место. Правильный порядок оказывается следующим:

- Приемник 1 публикует результаты измерений.

- Приемник 2 публикует результаты измерений.

- Приемник 2 выпускает базу измерений.

- Приемник 1 освобождает базу измерения.

Такой порядок не позволяет получателю 2 узнать, какой базис использовать для обмана других участников, поскольку получатель 2 еще не знает, какой базис приемник 1 собирается объявить об использовании. Аналогичным образом, поскольку получатель 1 должен сначала опубликовать свои результаты, он не может контролировать, должны ли измерения быть коррелированными или антикоррелированными для допустимой комбинации используемых баз. Таким образом, нечестные действия приведут к ошибкам на этапе проверки перехватчика, независимо от того, является ли нечестный участник получателем 1 или получателем 2. Таким образом, порядок раскрытия данных должен быть тщательно выбран, чтобы не допустить, чтобы любой нечестный пользователь получил секрет, не будучи заметили другие участники.

Экспериментальная реализация [ править ]

Этот раздел следует из первой экспериментальной демонстрации QSS в 2001 году, которая стала возможной благодаря достижениям в методах квантовой оптики . [8]

Первоначальную идею QSS с использованием состояний GHZ было сложнее реализовать из-за трудностей в получении трехчастичных корреляций с помощью понижающего преобразования с процессов нелинейности или трехфотонная аннигиляция позитрония, оба из которых являются редкими событиями. [9] Вместо этого оригинальный эксперимент был проведен по двухчастичной схеме с использованием стандартного Процесс спонтанного параметрического понижающего преобразования (SPDC), в котором третий коррелированный фотон является фотоном накачки.

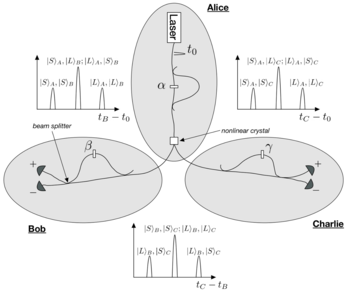

Экспериментальная установка работает следующим образом:

- Алиса: Импульсный лазер, излучаемый во времени. поступает в интерферометр с неравными длинами путей, так что накачка разделяется на два отдельных временных импульса с одинаковой амплитудой. Одно плечо интерферометра содержит фазовращатель для управления разностью фаз двух плеч, обозначенный Импульсы накачки фокусируются на нелинейном кристалле, где некоторые фотоны накачки преобразуются с понижением частоты в пары фотонов посредством SPDC. Затем пары SPDC разделяются: одна отправляется Бобу, а другая Чарли.

- Боб и Чарли: Оба приемника имеют интерферометры, идентичные тому, который использовала Алиса, так что достигается точно такая же разница во времени между двумя плечами, и каждый из них имеет фазовращатель, обозначаемый как для Боба и для Чарли. Различные возможные траектории каждого интерферометра приводят к трем различным временным разницам между моментом испускания импульса накачки Алисы и моментом обнаружения фотонов SPDC Боба и Чарли ( и , соответственно), а также три разницы во времени между обнаружениями на каждом из детекторов Боба и Чарли.

С использованием где X и Y — это либо «S» для короткого пути, либо «L» для длинного пути, а i и j — одно из «A», «B» или «C» для обозначения интерферометра участника, это обозначение описывает произвольный путь. принимается для любой комбинации двух участников. Обратите внимание, что и где j представляет собой либо «B», либо «C», являются неразличимыми процессами, поскольку разница во времени между этими двумя процессами совершенно одинакова. То же самое верно для и Описывая эти неразличимые процессы математически,

которое можно рассматривать как «псевдо-GHZ-состояние», в котором отличие от истинного состояния GHZ состоит в том, что три фотона не существуют одновременно. Тем не менее, тройные «совпадения» могут быть описаны точно той же функцией вероятности, что и для истинного состояния ГГЦ:

подразумевая, что QSS будет работать точно так же для этого двухчастичного источника.

Устанавливая фазы и либо 0, либо во многом так же, как и двухфотонные тесты Белла , можно показать, что эта установка нарушает неравенство типа Белла для трех частиц:

- ,

где — это математическое ожидание для измерения совпадения с настройками фазовращателя. . В этом эксперименте неравенство типа Белла было нарушено: , что позволяет предположить, что эта установка демонстрирует квантовую нелокальность .

Этот плодотворный эксперимент показал, что квантовые корреляции в этой установке действительно описываются функцией вероятности Простота источника SPDC допускала совпадения с гораздо большей частотой, чем традиционные источники трехфотонной запутанности, что делало QSS более практичным. Это был первый эксперимент, доказавший возможность протокола QSS.

Ссылки [ править ]

- ^ Шамир, Ади (1 ноября 1979 г.). «Как поделиться секретом» (PDF) . Коммуникации АКМ . 22 (11): 612–613. дои : 10.1145/359168.359176 . S2CID 16321225 . Архивировано (PDF) из оригинала 10 августа 2017 г.

- ^ Блейкли, Г. Р. (1979). «Защита криптографических ключей» (PDF) . Управление знаниями требований, Международный семинар по (AFIPS) . 48 : 313–317. дои : 10.1109/AFIPS.1979.98 . S2CID 38199738 . Архивировано из оригинала (PDF) 28 июня 2018 г.

- ^ Хиллери, Марк; Бужек, Владимир; Бертьям, Андре (1998). «Обмен квантовым секретом». Физический обзор А. 59 (3): 1829–1834. arXiv : Quant-ph/9806063 . дои : 10.1103/PhysRevA.59.1829 . S2CID 55165469 .

- ^ Jump up to: Перейти обратно: а б Клив, Ричард; Готтесман, Дэниел; Ло, Хой-Квонг (1999). «Как поделиться квантовым секретом». Письма о физических отзывах . 83 (3): 648–651. arXiv : Quant-ph/9901025 . Бибкод : 1999PhRvL..83..648C . дои : 10.1103/PhysRevLett.83.648 . S2CID 7397021 .

- ^ Готтесман, Дэниел (2000). «Теория квантового разделения секретов» . Физический обзор А. 61 (4): 042311. arXiv : quant-ph/9910067 . Бибкод : 2000PhRvA..61d2311G . дои : 10.1103/PhysRevA.61.042311 . S2CID 45581685 . Проверено 14 декабря 2021 г.

- ^ Визнер, Стивен (январь 1983 г.). «Сопряженное кодирование». Новости ACM SIGACT . 15 (1): 78–88. дои : 10.1145/1008908.1008920 . S2CID 207155055 .

- ^ Jump up to: Перейти обратно: а б Карлссон, Андерс; Коаши, Масато; Имото, Нобуюки (1999). «Квантовая запутанность для разделения и разделения секретов» . Физический обзор А. 59 (1): 162–168. Бибкод : 1999PhRvA..59..162K . дои : 10.1103/PhysRevA.59.162 . Проверено 14 декабря 2021 г.

- ^ Титтель, В.; Збинден, Х.; Гисин, Н. (2001). «Экспериментальная демонстрация разделения квантового секрета» . Физический обзор А. 63 (4): 042301. Бибкод : 2001PhRvA..63d2301T . дои : 10.1103/PhysRevA.63.042301 . Проверено 15 декабря 2021 г.

- ^ Жуковский, М.; Цайлингер, А.; Хорн, Массачусетс; Вайнфуртер, Х. (1998). «В поисках государств GHZ» (PDF) . Acta Physica Polonica А. 98 (1): 187–195. Бибкод : 1998AcPPA..93..187Z . doi : 10.12693/APhysPolA.93.187 . Проверено 15 декабря 2021 г.

![{\displaystyle |\mathrm {\Psi } \rangle _ {\rm {GHZ}} = {\frac {1}{2{\sqrt {2}}}}[({|+x\rangle _{a} |+x\rangle _{b}+|-x\rangle _{a}|-x\rangle _{b}})(|0\rangle _{c}+|1\rangle _{c})+ ({|+x\rangle _{a}|-x\rangle _{b}+|-x\rangle _{a}|+x\rangle _{b}})(|0\rangle _{c} -|1\rangle _{c})]}](https://wikimedia.org/api/rest_v1/media/math/render/svg/13b66a4c0377e1bae92c06fc707bd8ade2c9732e)