Tor (network)

The Tor Project logo | |

| Developer(s) | The Tor Project |

|---|---|

| Initial release | September 20, 2002[1] |

| Stable release(s) [±] | |

| 0.4.8.12[2] | |

| Preview release(s) [±] | |

| Repository | |

| Written in | C,[3] Python, Rust[4] |

| Operating system | Unix-like, (Android, Linux, BSD, macOS), Microsoft Windows, iOS |

| Size | 50–55 MB |

| Type | Overlay network, mix network, onion router, Anonymity application |

| License | BSD 3-clause license[5] |

| Website | torproject |

| Part of a series on |

| File sharing |

|---|

|

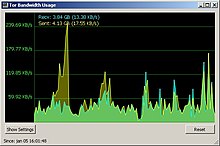

Tor[6] is a free overlay network for enabling anonymous communication. Built on free and open-source software and more than seven thousand volunteer-operated relays worldwide, users can have their Internet traffic routed via a random path through the network.[7][8]

Using Tor makes it more difficult to trace a user's Internet activity by preventing any single point on the Internet (other than the user's device) from being able to view both where traffic originated from and where it is ultimately going to at the same time.[9] This conceals a user's location and usage from anyone performing network surveillance or traffic analysis from any such point, protecting the user's freedom and ability to communicate confidentially.[10]

History[edit]

The core principle of Tor, known as onion routing, was developed in the mid-1990s by United States Naval Research Laboratory employees, mathematician Paul Syverson, and computer scientists Michael G. Reed and David Goldschlag, to protect American intelligence communications online.[11] Onion routing is implemented by means of encryption in the application layer of the communication protocol stack, nested like the layers of an onion. The alpha version of Tor, developed by Syverson and computer scientists Roger Dingledine and Nick Mathewson and then called The Onion Routing project (which was later given the acronym "Tor"), was launched on 20 September 2002.[12][13] The first public release occurred a year later.[14]

In 2004, the Naval Research Laboratory released the code for Tor under a free license, and the Electronic Frontier Foundation (EFF) began funding Dingledine and Mathewson to continue its development.[12] In 2006, Dingledine, Mathewson, and five others founded The Tor Project, a Massachusetts-based 501(c)(3) research-education nonprofit organization responsible for maintaining Tor. The EFF acted as The Tor Project's fiscal sponsor in its early years, and early financial supporters included the U.S. Bureau of Democracy, Human Rights, and Labor and International Broadcasting Bureau, Internews, Human Rights Watch, the University of Cambridge, Google, and Netherlands-based Stichting NLnet.[15][16]

Over the course of its existence, various Tor weaknesses have been discovered and occasionally exploited. Attacks against Tor are an active area of academic research[17][18] that is welcomed by The Tor Project itself.[19]

Usage[edit]

| Category | Percentage |

|---|---|

| Gambling | 0.4 |

| Gun | 1.4 |

| Chat | 2.2 |

| New (not yet indexed) | 2.2 |

| Abuse | 2.2 |

| Books | 2.5 |

| Directory | 2.5 |

| Blog | 2.75 |

| Porn | 2.75 |

| Hosting | 3.5 |

| Hacking | 4.25 |

| Search | 4.25 |

| Anonymity | 4.5 |

| Forum | 4.75 |

| Counterfeit | 5.2 |

| Whistleblower | 5.2 |

| Wiki | 5.2 |

5.7 | |

| Bitcoin | 6.2 |

| Fraud | 9 |

| Market | 9 |

| Drugs | 15.4 |

| Category | % of total | % of active |

|---|---|---|

| Violence | 0.3 | 0.6 |

| Arms | 0.8 | 1.5 |

| Illicit Social | 1.2 | 2.4 |

| Hacking | 1.8 | 3.5 |

| Illicit links | 2.3 | 4.3 |

| Illicit pornography | 2.3 | 4.5 |

| Extremism | 2.7 | 5.1 |

| Illicit Other | 3.8 | 7.3 |

| Illicit Finance | 6.3 | 12 |

| Illicit Drugs | 8.1 | 15.5 |

| Non-illicit+Unknown | 22.6 | 43.2 |

| Illicit total | 29.7 | 56.8 |

| Inactive | 47.7 | |

| Active | 52.3 |

Tor enables its users to surf the Internet, chat and send instant messages anonymously, and is used by a wide variety of people for both licit and illicit purposes.[23] Tor has, for example, been used by criminal enterprises, hacktivism groups, and law enforcement agencies at cross purposes, sometimes simultaneously;[24][25] likewise, agencies within the U.S. government variously fund Tor (the U.S. State Department, the National Science Foundation, and – through the Broadcasting Board of Governors, which itself partially funded Tor until October 2012 – Radio Free Asia) and seek to subvert it.[26][11] Tor was one of a dozen circumvention tools evaluated by a Freedom House-funded report based on user experience from China in 2010, which include Ultrasurf, Hotspot Shield, and Freegate.[27]

Tor is not meant to completely solve the issue of anonymity on the web. Tor is not designed to completely erase tracking but instead to reduce the likelihood for sites to trace actions and data back to the user.[28]

Tor is also used for illegal activities. These can include privacy protection or censorship circumvention,[29] as well as distribution of child abuse content, drug sales, or malware distribution.[30]

Tor has been described by The Economist, in relation to Bitcoin and Silk Road, as being "a dark corner of the web".[31] It has been targeted by the American National Security Agency and the British GCHQ signals intelligence agencies, albeit with marginal success,[26] and more successfully by the British National Crime Agency in its Operation Notarise.[32] At the same time, GCHQ has been using a tool named "Shadowcat" for "end-to-end encrypted access to VPS over SSH using the Tor network".[33][34] Tor can be used for anonymous defamation, unauthorized news leaks of sensitive information, copyright infringement, distribution of illegal sexual content,[35][36][37] selling controlled substances,[38] weapons, and stolen credit card numbers,[39] money laundering,[40] bank fraud,[41] credit card fraud, identity theft and the exchange of counterfeit currency;[42] the black market utilizes the Tor infrastructure, at least in part, in conjunction with Bitcoin.[24] It has also been used to brick IoT devices.[43]

In its complaint against Ross William Ulbricht of Silk Road, the US Federal Bureau of Investigation acknowledged that Tor has "known legitimate uses".[44][45] According to CNET, Tor's anonymity function is "endorsed by the Electronic Frontier Foundation (EFF) and other civil liberties groups as a method for whistleblowers and human rights workers to communicate with journalists".[46] EFF's Surveillance Self-Defense guide includes a description of where Tor fits in a larger strategy for protecting privacy and anonymity.[47]

In 2014, the EFF's Eva Galperin told Businessweek that "Tor's biggest problem is press. No one hears about that time someone wasn't stalked by their abuser. They hear how somebody got away with downloading child porn."[48]

The Tor Project states that Tor users include "normal people" who wish to keep their Internet activities private from websites and advertisers, people concerned about cyber-spying, and users who are evading censorship such as activists, journalists, and military professionals. In November 2013, Tor had about four million users.[49] According to the Wall Street Journal, in 2012 about 14% of Tor's traffic connected from the United States, with people in "Internet-censoring countries" as its second-largest user base.[50] Tor is increasingly used by victims of domestic violence and the social workers and agencies that assist them, even though shelter workers may or may not have had professional training on cyber-security matters.[51] Properly deployed, however, it precludes digital stalking, which has increased due to the prevalence of digital media in contemporary online life.[52] Along with SecureDrop, Tor is used by news organizations such as The Guardian, The New Yorker, ProPublica and The Intercept to protect the privacy of whistleblowers.[53]

In March 2015, the Parliamentary Office of Science and Technology released a briefing which stated that "There is widespread agreement that banning online anonymity systems altogether is not seen as an acceptable policy option in the U.K." and that "Even if it were, there would be technical challenges." The report further noted that Tor "plays only a minor role in the online viewing and distribution of indecent images of children" (due in part to its inherent latency); its usage by the Internet Watch Foundation, the utility of its onion services for whistleblowers, and its circumvention of the Great Firewall of China were touted.[54]

Tor's executive director, Andrew Lewman, also said in August 2014 that agents of the NSA and the GCHQ have anonymously provided Tor with bug reports.[55]

The Tor Project's FAQ offers supporting reasons for the EFF's endorsement:

Criminals can already do bad things. Since they're willing to break laws, they already have lots of options available that provide better privacy than Tor provides...

Tor aims to provide protection for ordinary people who want to follow the law. Only criminals have privacy right now, and we need to fix that...

So yes, criminals could in theory use Tor, but they already have better options, and it seems unlikely that taking Tor away from the world will stop them from doing their bad things. At the same time, Tor and other privacy measures can fight identity theft, physical crimes like stalking, and so on.

— Tor Project FAQ[56]

Operation[edit]

Tor aims to conceal its users' identities and their online activity from surveillance and traffic analysis by separating identification and routing. It is an implementation of onion routing, which encrypts and then randomly bounces communications through a network of relays run by volunteers around the globe. These onion routers employ encryption in a multi-layered manner (hence the onion metaphor) to ensure perfect forward secrecy between relays, thereby providing users with anonymity in a network location. That anonymity extends to the hosting of censorship-resistant content by Tor's anonymous onion service feature.[7] Furthermore, by keeping some of the entry relays (bridge relays) secret, users can evade Internet censorship that relies upon blocking public Tor relays.[57]

Because the IP address of the sender and the recipient are not both in cleartext at any hop along the way, anyone eavesdropping at any point along the communication channel cannot directly identify both ends. Furthermore, to the recipient, it appears that the last Tor node (called the exit node), rather than the sender, is the originator of the communication.

Originating traffic[edit]

A Tor user's SOCKS-aware applications can be configured to direct their network traffic through a Tor instance's SOCKS interface, which is listening on TCP port 9050 (for standalone Tor) or 9150 (for Tor Browser bundle) at localhost.[58] Tor periodically creates virtual circuits through the Tor network through which it can multiplex and onion-route that traffic to its destination. Once inside a Tor network, the traffic is sent from router to router along the circuit, ultimately reaching an exit node at which point the cleartext packet is available and is forwarded on to its original destination. Viewed from the destination, the traffic appears to originate at the Tor exit node.

Tor's application independence sets it apart from most other anonymity networks: it works at the Transmission Control Protocol (TCP) stream level. Applications whose traffic is commonly anonymized using Tor include Internet Relay Chat (IRC), instant messaging, and World Wide Web browsing.

Onion services[edit]

Tor can also provide anonymity to websites and other servers. Servers configured to receive inbound connections only through Tor are called onion services (formerly, hidden services).[59] Rather than revealing a server's IP address (and thus its network location), an onion service is accessed through its onion address, usually via the Tor Browser. The Tor network understands these addresses by looking up their corresponding public keys and introduction points from a distributed hash table within the network. It can route data to and from onion services, even those hosted behind firewalls or network address translators (NAT), while preserving the anonymity of both parties. Tor is necessary to access these onion services.[60]

Onion services were first specified in 2003[61] and have been deployed on the Tor network since 2004.[62] Other than the database that stores the onion service descriptors,[63] Tor is decentralized by design; there is no direct readable list of all onion services, although a number of onion services catalog publicly known onion addresses.[citation needed] TorSearch is an internet search engine that indexes pages to help find content in websites located on the Tor network.[64]

Because onion services route their traffic entirely through the Tor network, connection to an onion service is encrypted end-to-end and not subject to eavesdropping. There are, however, security issues involving Tor onion services. For example, services that are reachable through Tor onion services and the public Internet are susceptible to correlation attacks and thus not perfectly hidden. Other pitfalls include misconfigured services (e.g. identifying information included by default in web server error responses), uptime and downtime statistics, intersection attacks, and user error.[63][65] The open source OnionScan program, written by independent security researcher Sarah Jamie Lewis, comprehensively examines onion services for numerous flaws and vulnerabilities.[66]

Onion services can also be accessed from a standard web browser without client-side connection to the Tor network, using services like Tor2web.[67] Popular sources of .onion links include Pastebin, Twitter, Reddit, and other Internet forums.[68]

Weaknesses[edit]

This section needs to be updated. (September 2020) |

Like all current low-latency anonymity networks, Tor cannot and does not attempt to protect against monitoring of traffic at the boundaries of the Tor network (i.e., the traffic entering and exiting the network). While Tor does provide protection against traffic analysis, it cannot prevent traffic confirmation (also called end-to-end correlation).[69][70]

A 2009 study of Regensburg University revealed that Tor and the alternative network system JonDonym (Java Anon Proxy, JAP) are considered more resilient to website fingerprinting techniques than other tunneling protocols.[71]

The reason for this is that conventional single-hop VPN protocols do not need to reconstruct packet data nearly as much as a multi-hop service like Tor or JonDonym. Website fingerprinting yielded greater than 90% accuracy for identifying HTTP packets on conventional VPN protocols versus Tor which yielded only 2.96% accuracy. However, some protocols like OpenSSH and OpenVPN required a large amount of data before HTTP packets were identified.[72]

Researchers from the University of Michigan developed a network scanner allowing the identification of 86% of live Tor "bridges" with a single scan.[73]

Consensus blocking[edit]

Like many decentralized systems, Tor relies on a consensus mechanism to periodically update its current operating parameters, which for Tor are network parameters like which nodes are good/bad relays, exits, guards, and how much traffic each can handle. Tor's architecture for deciding the consensus relies on a small number of directory authority nodes voting on current network parameters. Currently, there are eight directory authority nodes, and their health is publicly monitored.[74] The IP addresses of the authority nodes are hard coded into each Tor client. The authority nodes vote every hour to update the consensus, and clients download the most recent consensus on startup.[75][76][77] A network congestion attack, such as a DDoS, can prevent the consensus nodes from communicating and thus prevent voting to update the consensus.[citation needed]

Eavesdropping[edit]

Autonomous system (AS) eavesdropping[edit]

If the same autonomous system (AS), responsible for routing packets at least partly, is present on both path segments from a client to entry relay and from exit relay to destination, such an AS can statistically correlate traffic on the entry and exit segments of the path (i.e. traffic confirmation) and potentially infer the destination with which the client communicated. In 2012, LASTor proposed a method to predict a set of potential ASes on these two segments and then avoid choosing this path during the path selection algorithm on the client side. In this paper, they also improve latency by choosing shorter geographical paths between a client and destination.[78]

Exit node eavesdropping[edit]

In September 2007, Dan Egerstad, a Swedish security consultant, revealed he had intercepted usernames and passwords for email accounts by operating and monitoring Tor exit nodes.[79] As Tor cannot encrypt the traffic between an exit node and the target server, any exit node is in a position to capture traffic passing through it that does not use end-to-end encryption such as Secure Sockets Layer (SSL) or Transport Layer Security (TLS). While this may not inherently breach the anonymity of the source, traffic intercepted in this way by malicious Tor exit nodes operators can expose information about the source in either or both of payload and protocol data.[80] Furthermore, Egerstad is circumspect about the possible subversion of Tor by intelligence agencies:[81]

If you actually look into where these Tor nodes are hosted and how big they are, some of these nodes cost thousands of dollars each month just to host because they're using lots of bandwidth, they're heavy-duty servers and so on. Who would pay for this and be anonymous?

In October 2019, a Tor researcher revealed that since at least 2017, there were hundreds of highly suspicious entry, relay, and exit nodes, run by an unknown group, in an unprecedented scale.[82][83][84] It was alleged that this number of servers could pose the risk of a sybil attack as it could map Tor users' routes inside the network, increasing risk of deanonymization.[85][82][83] At some point there were about 900 nodes running and by November 2021 about 600 of them were purged.[86][82][83] Although described as being a deanonymization attempt, the motives and the achievements of this possibly on-going event are still unknown.[82][83]

Internal communication attack[edit]

In October 2011, a research team from ESIEA claimed to have discovered a way to compromise the Tor network by decrypting communication passing over it.[87][88] The technique they describe requires creating a map of Tor network nodes, controlling one-third of them, and then acquiring their encryption keys and algorithm seeds. Then, using these known keys and seeds, they claim the ability to decrypt two encryption layers out of three. They claim to break the third key by a statistical attack. In order to redirect Tor traffic to the nodes they controlled, they used a denial-of-service attack. A response to this claim has been published on the official Tor Blog stating these rumors of Tor's compromise are greatly exaggerated.[89]

Traffic-analysis attack[edit]

There are two methods of traffic-analysis attack, passive and active. In the passive traffic-analysis method, the attacker extracts features from the traffic of a specific flow on one side of the network and looks for those features on the other side of the network. In the active traffic-analysis method, the attacker alters the timings of the packets of a flow according to a specific pattern and looks for that pattern on the other side of the network; therefore, the attacker can link the flows on one side to the other side of the network and break the anonymity of it.[failed verification][90] It is shown that, although timing noise is added to the packets, there are active traffic analysis methods that are robust against such a noise.[verification needed][90]

Steven Murdoch and George Danezis from the University of Cambridge presented an article at the 2005 IEEE Symposium on security and privacy on traffic-analysis techniques that allow adversaries with only a partial view of the network to infer which nodes are being used to relay the anonymous streams.[91] These techniques greatly reduce the anonymity provided by Tor. Murdoch and Danezis have also shown that otherwise unrelated streams can be linked back to the same initiator. This attack, however, fails to reveal the identity of the original user.[91] Murdoch has been working with and has been funded by Tor since 2006.[citation needed]

Tor exit node block[edit]

Operators of Internet sites have the ability to prevent traffic from Tor exit nodes or to offer reduced functionality for Tor users. For example, it is not generally possible to edit Wikipedia when using Tor or when using an IP address also used by a Tor exit node. The BBC blocks the IP addresses of all known Tor exit nodes from its iPlayer service, although non-exit relays and bridges are not blocked.[92]

Bad apple attack[edit]

In March 2011, researchers with the Rocquencourt French Institute for Research in Computer Science and Automation (Institut national de recherche en informatique et en automatique, INRIA), documented an attack that is capable of revealing the IP addresses of BitTorrent users on the Tor network. The "bad apple attack" exploits Tor's design and takes advantage of insecure application used to associate the simultaneous use of a secure application with the IP address of the Tor user in question. One method of attack depends on control of an exit node or hijacking tracker responses, while a secondary attack method is based in part on the statistical exploitation of distributed hash table tracking.[93] According to the study:[93]

The results presented in the bad apple attack research paper are based on an attack launched against the Tor network by the authors of the study. The attack targeted six exit nodes, lasted for twenty-three days, and revealed a total of 10,000 IP addresses of active Tor users. This study is significant because it is the first documented attack designed to target P2P file-sharing applications on Tor.[93] BitTorrent may generate as much as 40% of all traffic on Tor.[94] Furthermore, the bad apple attack is effective against insecure use of any application over Tor, not just BitTorrent.[93]

Sniper attack[edit]

Jansen et al., describe a DDoS attack targeted at the Tor node software, as well as defenses against that attack and its variants. The attack works using a colluding client and server, and filling the queues of the exit node until the node runs out of memory, and hence can serve no other (genuine) clients. By attacking a significant proportion of the exit nodes this way, an attacker can degrade the network and increase the chance of targets using nodes controlled by the attacker.[95]

Heartbleed bug[edit]

The Heartbleed OpenSSL bug disrupted the Tor network for several days in April 2014 while private keys were renewed. The Tor Project recommended Tor relay operators and onion service operators revoke and generate fresh keys after patching OpenSSL, but noted Tor relays use two sets of keys and Tor's multi-hop design minimizes the impact of exploiting a single relay.[96] Five hundred eighty-six relays, later found to be susceptible to the Heartbleed bug, were taken offline as a precautionary measure.[97][98][99][100]

Relay early traffic confirmation attack[edit]

On 30 July 2014, the Tor Project issued the security advisory "relay early traffic confirmation attack" in which the project discovered a group of relays that tried to de-anonymize onion service users and operators.[101] In summary, the attacking onion service directory node changed the headers of cells being relayed tagging them as "relay" or "relay early" cells differently to encode additional information and sent them back to the requesting user/operator. If the user's/operator's guard/entry node was also part of the attacking relays, the attacking relays might be able to capture the IP address of the user/operator along with the onion service information that the user/operator was requesting. The attacking relays were stable enough to be designated as "suitable as hidden service directory" and "suitable as entry guard"; therefore, both the onion service users and the onion services might have used those relays as guards and hidden service directory nodes.[102]

The attacking nodes joined the network early in the year on 30 January and the project removed them on 4 July.[102] Although the attack's beginning is unclear, the project implied that between February and July, IP addresses of onion service users and operators might have been exposed.[103]

The project mentioned the following mitigations besides removing the attacking relays from the network:

- patched relay software to prevent relays from relaying cells with "relay early" headers that were not intended.[104]

- planned update for users' proxy software so that they could inspect if they received "relay early" cells from the relays (as they are not supposed to),[105] along with the settings to connect to just one guard node instead of selecting randomly from 3 to reduce the probability of connecting to an attacking relay[106]

- recommended that onion services should consider changing their locations[107]

- reminded users and onion service operators that Tor could not prevent de-anonymization if the attacker controlled or could listen to both ends of the Tor circuit, like in this attack.[108]

In November 2014 there was speculation in the aftermath of Operation Onymous, resulting in 17 arrests internationally, that a Tor weakness had been exploited. A representative of Europol was secretive about the method used, saying: "This is something we want to keep for ourselves. The way we do this, we can't share with the whole world, because we want to do it again and again and again."[109]A BBC source cited a "technical breakthrough"[110]that allowed tracking physical locations of servers, and the initial number of infiltrated sites led to the exploit speculation. Andrew Lewman—a Tor Project representative—downplayed this possibility, suggesting that execution of more traditional police work was more likely.[111][112]

In November 2015 court documents on the matter[113]addressed concerns about security research ethics[114][non-primary source needed] and the right of not being unreasonably searched as guaranteed by the US Fourth Amendment.[115][unreliable source?] Moreover, the documents, along with expert opinions,[who?] may also show the connection between the network attack and the law enforcement operation including:

- the search warrant for an administrator of Silkroad 2.0 indicated that from January 2014 until July, the FBI received information from a "university-based research institute" with the information being "reliable IP addresses for Tor and onion services such as SR2" that led to the identification of "at least another seventeen black markets on Tor" and "approximately 78 IP addresses that accessed a vendor .onion address." One of these IP addresses led to the arrest of the administrator[113]

- the chronology and nature of the attack fitted well with the operation[113]

- a senior researcher of International Computer Science Institute, part of University of California, Berkeley, said in an interview that the institute which worked with the FBI was "almost certainly" Carnegie Mellon University (CMU),[113] and this concurred with the Tor Project's assessment[114] and with an earlier analysis of Edward Felten, a computer security professor at Princeton University, about researchers from CMU's CERT/CC being involved[116]

In his analysis published on 31 July, besides raising ethical issues, Felten also questioned the fulfillment of CERT/CC's purposes which were to prevent attacks, inform the implementers of vulnerabilities, and eventually inform the public. Because in this case, CERT/CC's staff did the opposite which was to carry out a large-scale long-lasting attack, withhold vulnerability information from the implementers, and withhold the same information from the public.[116][unreliable source?] CERT/CC is a non-profit, computer security research organization publicly funded through the US federal government.[citation needed][117]

Mouse fingerprinting[edit]

In March 2016, a security researcher based in Barcelona demonstrated laboratory techniques using time measurement via JavaScript at the 1-millisecond level[118] which could potentially identify and correlate a user's unique mouse movements, provided the user has visited the same "fingerprinting" website with both the Tor browser and a regular browser.[citation needed] This proof of concept exploits the "time measurement via JavaScript" issue, which had been an open ticket on the Tor Project for ten months.[119]

Circuit fingerprinting attack[edit]

In 2015, the administrators of Agora, a darknet market, announced they were taking the site offline in response to a recently discovered security vulnerability in Tor. They did not say what the vulnerability was, but Wired speculated it was the "Circuit Fingerprinting Attack" presented at the USENIX security conference.[120][121]

Volume information[edit]

A study showed "anonymization solutions protect only partially against target selection that may lead to efficient surveillance" as they typically "do not hide the volume information necessary to do target selection".[122]

Implementations[edit]

The main implementation of Tor is written primarily in C.[123]

Tor Browser[edit]

Tor Browser showing its start page – about:tor | |

| Developer(s) | Tor Project |

|---|---|

| Stable release(s) | |

| Repository | gitweb |

| Engine | Gecko |

| Operating system |

|

| Size | 90–165 MB |

| Available in | 37 languages[125] |

| Type | Onion routing, anonymity, web browser, feed reader |

| License | Mozilla Public License[126] |

| Website | torproject |

The Tor Browser[127] is a web browser capable of accessing the Tor network. It was created as the Tor Browser Bundle by Steven J. Murdoch[128] and announced in January 2008.[129] The Tor Browser consists of a modified Mozilla Firefox ESR web browser, the TorButton, TorLauncher, NoScript and the Tor proxy.[130][131] Users can run the Tor Browser from removable media. It can operate under Microsoft Windows, macOS, Android and Linux.[132]

The default search engine is DuckDuckGo (until version 4.5, Startpage.com was its default). The Tor Browser automatically starts Tor background processes and routes traffic through the Tor network. Upon termination of a session the browser deletes privacy-sensitive data such as HTTP cookies and the browsing history.[131] This is effective in reducing web tracking and canvas fingerprinting, and it also helps to prevent creation of a filter bubble.[citation needed]

To allow download from places where accessing the Tor Project URL may be risky or blocked, a GitHub repository is maintained with links for releases hosted in other domains.[133]

Firefox/Tor browser attack[edit]

In 2011, the Dutch authority investigating child pornography discovered the IP address of a Tor onion service site called "Pedoboard" from an unprotected administrator's account and gave it to the FBI, who traced it to Aaron McGrath.[134] After a year of surveillance, the FBI launched "Operation Torpedo" which resulted in McGrath's arrest and allowed them to install their Network Investigative Technique (NIT) malware on the servers for retrieving information from the users of the three onion service sites that McGrath controlled.[135] The technique, exploiting a Firefox/Tor browser's vulnerability that had been patched and targeting users that had not updated, had a Flash application pinging a user's IP address directly back to an FBI server,[136][137][138][139] and resulted in revealing at least 25 US users as well as numerous users from other countries.[140] McGrath was sentenced to 20 years in prison in early 2014, with at least 18 other users including a former Acting HHS Cyber Security Director being sentenced in subsequent cases.[141][142]

In August 2013, it was discovered[143][144] that the Firefox browsers in many older versions of the Tor Browser Bundle were vulnerable to a JavaScript-deployed shellcode attack, as NoScript was not enabled by default.[145] Attackers used this vulnerability to extract users' MAC and IP addresses and Windows computer names.[146][147][148] News reports linked this to a FBI operation targeting Freedom Hosting's owner, Eric Eoin Marques, who was arrested on a provisional extradition warrant issued by a United States' court on 29 July.[149] The FBI extradited Marques from Ireland to the state of Maryland on 4 charges: distributing; conspiring to distribute; and advertising child pornography, as well as aiding and abetting advertising of child pornography.[150] The warrant alleged that Marques was "the largest facilitator of child porn on the planet".[151][152][need quotation to verify] The FBI acknowledged the attack in a 12 September 2013 court filing in Dublin;[153] further technical details from a training presentation leaked by Edward Snowden revealed the code name for the exploit as "EgotisticalGiraffe".[154]

In 2022, Kaspersky researchers found that when looking up "Tor Browser" in Chinese on YouTube, one of the URLs provided under the top-ranked Chinese-language video actually pointed to a malware disguised as Tor Browser. Once installed, it saves browsing history and form data that genuine Tor forgot by default, and even downloads malicious components to computers with IP addresses in China. Kaspersky researchers noted that the malware was not stealing data to sell for profit, but was designed to identify users.[155]

Tor Messenger[edit]

| |

| Developer(s) | The Tor Project |

|---|---|

| Initial release | 29 October 2015[156] |

| Final release | |

| Repository | https://gitweb.torproject.org/tor-messenger-build.git |

| Written in | C/C++, JavaScript, CSS, XUL |

| Operating system |

|

| Available in | English |

| Website | trac |

On 29 October 2015, the Tor Project released Tor Messenger Beta, an instant messaging program based on Instantbird with Tor and OTR built in and used by default.[156] Like Pidgin and Adium, Tor Messenger supports multiple different instant messaging protocols; however, it accomplishes this without relying on libpurple, implementing all chat protocols in the memory-safe language JavaScript instead.[159][160]

According to Lucian Armasu of Toms Hardware, in April 2018, the Tor Project shut down the Tor Messenger project for three reasons: the developers of "Instabird" [sic] discontinued support for their own software, limited resources and known metadata problems.[161] The Tor Messenger developers explained that overcoming any vulnerabilities discovered in the future would be impossible due to the project relying on outdated software dependencies.[162]

Tor Phone[edit]

In 2016, Tor developer Mike Perry announced a prototype tor-enabled smartphone bases on CopperheadOS.[163][164] It was meant as a direction for Tor on mobile.[165] The project was called 'Mission Improbable'. Copperhead's then lead developer Daniel Micay welcomed the prototype.[166]

Third-party applications[edit]

The Vuze (formerly Azureus) BitTorrent client,[167] Bitmessage anonymous messaging system,[168] and TorChat instant messenger include Tor support. The Briar messenger routes all messaging via Tor by default. OnionShare allows users to share files using Tor.[169]

The Guardian Project is actively developing a free and open-source suite of applications and firmware for the Android operating system to improve the security of mobile communications.[170] The applications include the ChatSecure instant messaging client,[171] Orbot Tor implementation[172] (also available for iOS),[173] Orweb (discontinued) privacy-enhanced mobile browser,[174][175] Orfox, the mobile counterpart of the Tor Browser, ProxyMob Firefox add-on,[176] and ObscuraCam.[177]

Onion Browser[178] is open-source, privacy-enhancing web browser for iOS, which uses Tor.[179] It is available in the iOS App Store,[180] and source code is available on GitHub.[181]

Brave added support for Tor in its desktop browser's private-browsing mode.[182][183]

- Orbot logo

- Orbot 16.6.3, running under Samsung Internet

- Onion Browser on iPad

Security-focused operating systems[edit]

Several security-focused operating systems make or made extensive use of Tor. These include Hardened Linux From Scratch, Incognito, Liberté Linux, Qubes OS, Subgraph, Parrot OS, Tails, Tor-ramdisk, and Whonix.[184]

Reception, impact, and legislation[edit]

Tor has been praised for providing privacy and anonymity to vulnerable Internet users such as political activists fearing surveillance and arrest, ordinary web users seeking to circumvent censorship, and people who have been threatened with violence or abuse by stalkers.[186][187] The U.S. National Security Agency (NSA) has called Tor "the king of high-secure, low-latency Internet anonymity",[26] and BusinessWeek magazine has described it as "perhaps the most effective means of defeating the online surveillance efforts of intelligence agencies around the world".[11] Other media have described Tor as "a sophisticated privacy tool",[188] "easy to use"[189] and "so secure that even the world's most sophisticated electronic spies haven't figured out how to crack it".[48]

Advocates for Tor say it supports freedom of expression, including in countries where the Internet is censored, by protecting the privacy and anonymity of users. The mathematical underpinnings of Tor lead it to be characterized as acting "like a piece of infrastructure, and governments naturally fall into paying for infrastructure they want to use".[190]

The project was originally developed on behalf of the U.S. intelligence community and continues to receive U.S. government funding, and has been criticized as "more resembl[ing] a spook project than a tool designed by a culture that values accountability or transparency".[191] As of 2012[update], 80% of The Tor Project's $2M annual budget came from the United States government, with the U.S. State Department, the Broadcasting Board of Governors, and the National Science Foundation as major contributors,[192] aiming "to aid democracy advocates in authoritarian states".[193] Other public sources of funding include DARPA, the U.S. Naval Research Laboratory, and the Government of Sweden.[194][195] Some have proposed that the government values Tor's commitment to free speech, and uses the darknet to gather intelligence.[196][need quotation to verify] Tor also receives funding from NGOs including Human Rights Watch, and private sponsors including Reddit and Google.[197] Dingledine said that the United States Department of Defense funds are more similar to a research grant than a procurement contract. Tor executive director Andrew Lewman said that even though it accepts funds from the U.S. federal government, the Tor service did not collaborate with the NSA to reveal identities of users.[198]

Critics say that Tor is not as secure as it claims,[199] pointing to U.S. law enforcement's investigations and shutdowns of Tor-using sites such as web-hosting company Freedom Hosting and online marketplace Silk Road.[191] In October 2013, after analyzing documents leaked by Edward Snowden, The Guardian reported that the NSA had repeatedly tried to crack Tor and had failed to break its core security, although it had had some success attacking the computers of individual Tor users.[26] The Guardian also published a 2012 NSA classified slide deck, entitled "Tor Stinks", which said: "We will never be able to de-anonymize all Tor users all the time", but "with manual analysis we can de-anonymize a very small fraction of Tor users".[200] When Tor users are arrested, it is typically due to human error, not to the core technology being hacked or cracked.[201] On 7 November 2014, for example, a joint operation by the FBI, ICE Homeland Security investigations and European Law enforcement agencies led to 17 arrests and the seizure of 27 sites containing 400 pages.[202][dubious – discuss] A late 2014 report by Der Spiegel using a new cache of Snowden leaks revealed, however, that as of 2012[update] the NSA deemed Tor on its own as a "major threat" to its mission, and when used in conjunction with other privacy tools such as OTR, Cspace, ZRTP, RedPhone, Tails, and TrueCrypt was ranked as "catastrophic," leading to a "near-total loss/lack of insight to target communications, presence..."[203][204]

2011[edit]

In March 2011, The Tor Project received the Free Software Foundation's 2010 Award for Projects of Social Benefit. The citation read, "Using free software, Tor has enabled roughly 36 million people around the world to experience freedom of access and expression on the Internet while keeping them in control of their privacy and anonymity. Its network has proved pivotal in dissident movements in both Iran and more recently Egypt."[205]

Iran tried to block Tor at least twice in 2011. One attempt simply blocked all servers with 2-hour-expiry security certificates; it was successful for less than 24 hours.[206][207]

2012[edit]

In 2012, Foreign Policy magazine named Dingledine, Mathewson, and Syverson among its Top 100 Global Thinkers "for making the web safe for whistleblowers".[208]

2013[edit]

In 2013, Jacob Appelbaum described Tor as a "part of an ecosystem of software that helps people regain and reclaim their autonomy. It helps to enable people to have agency of all kinds; it helps others to help each other and it helps you to help yourself. It runs, it is open and it is supported by a large community spread across all walks of life."[209]

In June 2013, whistleblower Edward Snowden used Tor to send information about PRISM to The Washington Post and The Guardian.[210]

2014[edit]

In 2014, the Russian government offered a $111,000 contract to "study the possibility of obtaining technical information about users and users' equipment on the Tor anonymous network".[211][212]

In September 2014, in response to reports that Comcast had been discouraging customers from using the Tor Browser, Comcast issued a public statement that "We have no policy against Tor, or any other browser or software."[213]

In October 2014, The Tor Project hired the public relations firm Thomson Communications to improve its public image (particularly regarding the terms "Dark Net" and "hidden services," which are widely viewed as being problematic) and to educate journalists about the technical aspects of Tor.[214]

Turkey blocked downloads of Tor Browser from the Tor Project.[215]

2015[edit]

In June 2015, the special rapporteur from the United Nations' Office of the High Commissioner for Human Rights specifically mentioned Tor in the context of the debate in the U.S. about allowing so-called backdoors in encryption programs for law enforcement purposes[216] in an interview for The Washington Post.

In July 2015, the Tor Project announced an alliance with the Library Freedom Project to establish exit nodes in public libraries.[217][218] The pilot program, which established a middle relay running on the excess bandwidth afforded by the Kilton Library in Lebanon, New Hampshire, making it the first library in the U.S. to host a Tor node, was briefly put on hold when the local city manager and deputy sheriff voiced concerns over the cost of defending search warrants for information passed through the Tor exit node. Although the Department of Homeland Security (DHS) had alerted New Hampshire authorities to the fact that Tor is sometimes used by criminals, the Lebanon Deputy Police Chief and the Deputy City Manager averred that no pressure to strong-arm the library was applied, and the service was re-established on 15 September 2015.[219] U.S. Rep. Zoe Lofgren (D-Calif) released a letter on 10 December 2015, in which she asked the DHS to clarify its procedures, stating that "While the Kilton Public Library's board ultimately voted to restore their Tor relay, I am no less disturbed by the possibility that DHS employees are pressuring or persuading public and private entities to discontinue or degrade services that protect the privacy and anonymity of U.S. citizens."[220][221][222] In a 2016 interview, Kilton Library IT Manager Chuck McAndrew stressed the importance of getting libraries involved with Tor: "Librarians have always cared deeply about protecting privacy, intellectual freedom, and access to information (the freedom to read). Surveillance has a very well-documented chilling effect on intellectual freedom. It is the job of librarians to remove barriers to information."[223] The second library to host a Tor node was the Las Naves Public Library in Valencia, Spain, implemented in the first months of 2016.[224]

In August 2015, an IBM security research group, called "X-Force", put out a quarterly report that advised companies to block Tor on security grounds, citing a "steady increase" in attacks from Tor exit nodes as well as botnet traffic.[225]

In September 2015, Luke Millanta created OnionView (now defunct), a web service that plots the location of active Tor relay nodes onto an interactive map of the world. The project's purpose was to detail the network's size and escalating growth rate.[226]

In December 2015, Daniel Ellsberg (of the Pentagon Papers),[227] Cory Doctorow (of Boing Boing),[228] Edward Snowden,[229] and artist-activist Molly Crabapple,[230] amongst others, announced their support of Tor.

2016[edit]

In March 2016, New Hampshire state representative Keith Ammon introduced a bill[231] allowing public libraries to run privacy software. The bill specifically referenced Tor. The text was crafted with extensive input from Alison Macrina, the director of the Library Freedom Project.[232] The bill was passed by the House 268–62.[233]

Also in March 2016, the first Tor node, specifically a middle relay, was established at a library in Canada, the Graduate Resource Centre (GRC) in the Faculty of Information and Media Studies (FIMS) at the University of Western Ontario.[234] Given that the running of a Tor exit node is an unsettled area of Canadian law,[235] and that in general institutions are more capable than individuals to cope with legal pressures, Alison Macrina of the Library Freedom Project has opined that in some ways she would like to see intelligence agencies and law enforcement attempt to intervene in the event that an exit node were established.[236]

On 16 May 2016, CNN reported on the case of core Tor developer "isis agora lovecruft",[237] who had fled to Germany under the threat of a subpoena by the FBI during the Thanksgiving break of the previous year. The Electronic Frontier Foundation legally represented lovecruft.[238]

On 2 December 2016, The New Yorker reported on burgeoning digital privacy and security workshops in the San Francisco Bay Area, particularly at the hackerspace Noisebridge, in the wake of the 2016 United States presidential election; downloading the Tor browser was mentioned.[239] Also, in December 2016, Turkey has blocked the usage of Tor, together with ten of the most used VPN services in Turkey, which were popular ways of accessing banned social media sites and services.[240]

Tor (and Bitcoin) was fundamental to the operation of the dark web marketplace AlphaBay, which was taken down in an international law enforcement operation in July 2017.[241] Despite federal claims that Tor would not shield a user, however,[242] elementary operational security errors outside of the ambit of the Tor network led to the site's downfall.[243]

2017[edit]

In June 2017 the Democratic Socialists of America recommended intermittent Tor usage for politically active organizations and individuals as a defensive mitigation against information security threats.[244][245] And in August 2017, according to reportage, cybersecurity firms which specialize in monitoring and researching the dark web (which relies on Tor as its infrastructure) on behalf of banks and retailers routinely share their findings with the FBI and with other law enforcement agencies "when possible and necessary" regarding illegal content. The Russian-speaking underground offering a crime-as-a-service model is regarded as being particularly robust.[246]

2018[edit]

In June 2018, Venezuela blocked access to the Tor network. The block affected both direct connections to the network and connections being made via bridge relays.[247]

On 20 June 2018, Bavarian police raided the homes of the board members of the non-profit Zwiebelfreunde, a member of torservers.net, which handles the European financial transactions of riseup.net in connection with a blog post there which apparently promised violence against the upcoming Alternative for Germany convention.[248][249] Tor came out strongly against the raid on its support organization, which provides legal and financial aid for the setting up and maintenance of high-speed relays and exit nodes.[250] According to torservers.net, on 23 August 2018 the German court at Landgericht München ruled that the raid and seizures were illegal. The hardware and documentation seized had been kept under seal, and purportedly were neither analyzed nor evaluated by the Bavarian police.[251][252]

Since October 2018, Chinese online communities within Tor have begun to dwindle due to increased efforts to stop them by the Chinese government.[253]

2019[edit]

In November 2019, Edward Snowden called for a full, unabridged simplified Chinese translation of his autobiography, Permanent Record, as the Chinese publisher had violated their agreement by expurgating all mentions of Tor and other matters deemed politically sensitive by the Chinese Communist Party.[254][255]

2021[edit]

On 8 December 2021, the Russian government agency Roskomnadzor announced it has banned Tor and six VPN services for failing to abide by the Russian Internet blacklist.[256] Russian ISPs unsuccessfully attempted to block Tor's main website as well as several bridges beginning on 1 December 2021.[257] The Tor Project has appealed to Russian courts over this ban.[258]

2022[edit]

In response to Internet censorship during the Russian invasion of Ukraine, the BBC and VOA have directed Russian audiences to Tor.[259] The Russian government increased efforts to block access to Tor through technical and political means, while the network reported an increase in traffic from Russia, and increased Russian use of its anti-censorship Snowflake tool.[260]

Russian courts temporarily lifted the blockade on Tor's website (but not connections to relays) on May 24, 2022[261] due to Russian law requiring that the Tor Project be involved in the case. However, the blockade was reinstated on July 21, 2022.[262]

Iran implemented rolling internet blackouts during the Mahsa Amini protests, and Tor and Snowflake were used to circumvent them.[263][264][265][266]

China, with its highly centralized control of its internet, had effectively blocked Tor.[260]

Improved security[edit]

Tor responded to earlier vulnerabilities listed above by patching them and improving security. In one way or another, human (user) errors can lead to detection. The Tor Project website provides the best practices (instructions) on how to properly use the Tor browser. When improperly used, Tor is not secure. For example, Tor warns its users that not all traffic is protected; only the traffic routed through the Tor browser is protected. Users are also warned to use HTTPS versions of websites, not to torrent with Tor, not to enable browser plugins, not to open documents downloaded through Tor while online, and to use safe bridges.[267] Users are also warned that they cannot provide their name or other revealing information in web forums over Tor and stay anonymous at the same time.[268]

Despite intelligence agencies' claims that 80% of Tor users would be de-anonymized within 6 months in the year 2013,[269] that has still not happened. In fact, as late as September 2016, the FBI could not locate, de-anonymize and identify the Tor user who hacked into the email account of a staffer on Hillary Clinton's email server.[270]

The best tactic of law enforcement agencies to de-anonymize users appears to remain with Tor-relay adversaries running poisoned nodes, as well as counting on the users themselves using the Tor browser improperly. For example, downloading a video through the Tor browser and then opening the same file on an unprotected hard drive while online can make the users' real IP addresses available to authorities.[271]

Odds of detection[edit]

When properly used, odds of being de-anonymized through Tor are said to be extremely low. Tor project's co-founder Nick Mathewson explained that the problem of "Tor-relay adversaries" running poisoned nodes means that a theoretical adversary of this kind is not the network's greatest threat:

«Ни один противник не является по-настоящему глобальным, но ни один противник не должен быть по-настоящему глобальным», — говорит он. «Прослушивание всего Интернета — это проблема стоимостью в несколько миллиардов долларов. Запуск нескольких компьютеров для прослушивания большого объема трафика, выборочная атака типа «отказ в обслуживании» для перенаправления трафика на ваши компьютеры — это похоже на десятки тысяч -проблема с долларами». На самом базовом уровне злоумышленник, который управляет двумя отравленными узлами Tor (один входной и один выходной), может анализировать трафик и тем самым идентифицировать крошечный, невезучий процент пользователей, чья цепь случайно пересекает оба этих узла. В 2016 году сеть Tor предлагает в общей сложности около 7000 реле, около 2000 охранных (входных) узлов и около 1000 выходных узлов. Таким образом, вероятность того, что такое событие произойдет, составляет один к двум миллионам ( 1 ⁄ 2000 × 1 ⁄ 1000 ), плюс-минус». [269]

Tor не обеспечивает защиту от сквозных тайм-атак : если злоумышленник может наблюдать за трафиком, исходящим от целевого компьютера, а также трафиком, поступающим в выбранный целью объект назначения (например, сервер, на котором размещен сайт .onion), это злоумышленник может использовать статистический анализ, чтобы обнаружить, что они являются частью одной и той же схемы. [268]

Уровни безопасности [ править ]

В зависимости от индивидуальных потребностей пользователя браузер Tor предлагает три уровня безопасности, расположенные под значком «Уровень безопасности» (маленький серый щит в правом верхнем углу экрана) > «Дополнительные настройки безопасности». Помимо шифрования данных, включая постоянное изменение IP-адреса через виртуальный канал, состоящий из последовательных, случайно выбранных ретрансляторов Tor, в распоряжении пользователя имеется несколько других уровней безопасности: [272] [273]

- Стандартный (по умолчанию) – на этом уровне безопасности включены все функции браузера.

- Этот уровень обеспечивает наиболее удобный интерфейс и самый низкий уровень безопасности.

- Безопаснее – на этом уровне безопасности применяются следующие изменения:

- JavaScript отключен на сайтах, не поддерживающих HTTPS.

- На сайтах, где включен JavaScript, оптимизация производительности отключена. Скрипты на некоторых сайтах могут работать медленнее.

- Некоторые механизмы отображения математических уравнений отключены.

- Аудио и видео (медиа HTML5), а также WebGL воспроизводятся по щелчку.

- Самый безопасный — на этом уровне безопасности применяются следующие дополнительные изменения:

- JavaScript по умолчанию отключен на всех сайтах.

- Некоторые шрифты, значки, математические символы и изображения отключены.

- Аудио и видео (медиа HTML5), а также WebGL воспроизводятся по щелчку.

защиты Proof-of-Work для Внедрение Onion Services

В рамках новаторской разработки Tor представил новый механизм защиты для защиты своих луковых сервисов от разрушительных атак типа «отказ в обслуживании» (DoS). С выпуском Tor 0.4.8 эта защита на основе доказательства работы (PoW) обещает расставить приоритеты законному сетевому трафику, одновременно сдерживая вредоносные атаки . [274]

Зачем нужна защита PoW?

Сервисы Onion, предназначенные для защиты конфиденциальности пользователей путем сокрытия IP-адресов, уже давно подвержены DoS-атакам. Традиционные ограничения скорости на основе IP оказались недостаточными для предотвращения этих угроз. Чтобы противостоять этой уязвимости, Tor внедрил механизм PoW, который усиливает безопасность без ущерба для анонимности пользователей.

Как это работает?

Защита PoW похожа на систему билетов, которая активируется только во время нагрузки в сети. Прежде чем получить доступ к луковому сервису, клиенты должны решить небольшую вычислительную головоломку, продемонстрировав свою подлинность. Сложность головоломки коррелирует с объемом выполненной вычислительной «работы», подтверждающей легитимность пользователя и сдерживающей атаки с использованием ботов. Эта динамическая система блокирует злоумышленников, обеспечивая при этом удобство работы для настоящих пользователей.

Влияние на злоумышленников и пользователей

Для злоумышленников, пытающихся затопить луковый сервис, защита PoW представляет собой серьезное препятствие. По мере увеличения интенсивности атаки требуемые вычислительные усилия также возрастают, что приводит к уменьшению отдачи для злоумышленников. Напротив, обычные пользователи, которые обычно делают всего несколько запросов, сталкиваются с управляемыми вычислительными потребностями, время решения которых варьируется от 5 до 30 миллисекунд. Даже во время сетевого стресса пользователи могут получить доступ к Tor, доказав свою человечность.

См. также [ править ]

Цитаты [ править ]

- ^ Дингледин, Роджер (20 сентября 2002 г.). «Пре-альфа: запустите луковый прокси прямо сейчас!» . [электронная почта защищена] (список рассылки). Архивировано из оригинала 26 июля 2011 года . Проверено 17 июля 2008 г.

- ^ «Стабильный релиз 0.4.8.12» . 6 июня 2024 г. Проверено 6 июня 2024 г.

- ^ «Тор» . Откройте ХАБ . Архивировано из оригинала 3 сентября 2014 года . Проверено 27 мая 2021 г.

- ^ «Анонсируем Arti, реализацию Tor на чистом Rust» . 2022. Архивировано из оригинала 10 июля 2021 года . Проверено 10 июля 2021 г.

- ^ «ЛИЦЕНЗИЯ – исходный код Tor» . тор . Архивировано из оригинала 5 ноября 2018 года . Проверено 15 мая 2018 г.

- ^ Кольер, Бен (16 апреля 2024 г.). Tor: от даркнета к будущему конфиденциальности . Массачусетский технологический институт Пресс. п. 60. ИСБН 978-0-262-37892-5 . Проверено 18 мая 2024 г.

Даже годы спустя, если сделать это неправильно (назвав его «Луковым маршрутизатором» или написав TOR, а не Tor), это остается верным способом ввести в заблуждение сообщество безопасности.

- ↑ Перейти обратно: Перейти обратно: а б Дингледин, Роджер; Мэтьюсон, Ник; Сиверсон, Пол (13 августа 2004 г.). «Tor: Луковый маршрутизатор второго поколения» . Учеб. 13-й симпозиум USENIX по безопасности . Сан-Диего, Калифорния. Архивировано из оригинала 9 августа 2011 года . Проверено 17 ноября 2008 г.

- ^ «Состояние Tor-сервера» . Проект Tor – Метрики. Архивировано из оригинала 7 июня 2020 года . Проверено 7 июля 2021 г.

- ^ «О БРАУЗЕРЕ TOR | Проект Tor | Руководство по браузеру Tor» . tb-manual.torproject.org . Архивировано из оригинала 19 апреля 2022 года . Проверено 27 апреля 2022 г.

- ^ Маккой, Дэймон; Кевин Бауэр; Дирк Грюнвальд; Тадаёси Коно; Дуглас Сикер. «Сияющий свет в темных местах: понимание сети Tor». Международный симпозиум по технологиям повышения конфиденциальности .

- ↑ Перейти обратно: Перейти обратно: а б с Лоуренс, Дюна (23 января 2014 г.). «Внутренняя история Tor, лучшего инструмента анонимности в Интернете, когда-либо созданного правительством» . Блумберг Бизнесуик . Архивировано из оригинала 29 марта 2014 года . Проверено 28 апреля 2014 г.

- ↑ Перейти обратно: Перейти обратно: а б «История» . Проект Тор . Архивировано из оригинала 13 января 2023 года . Проверено 5 июня 2021 г.

- ^ «Часто задаваемые вопросы о Tor: почему он называется Tor?» . Проект Тор . Архивировано из оригинала 17 января 2016 года . Проверено 1 июля 2011 г.

- ^ Дингледин, Роджерт (8 октября 2003 г.). «Тор бесплатен» . tor-dev (список рассылки). Проект Тор. Архивировано из оригинала 13 февраля 2017 года . Проверено 23 сентября 2016 г.

- ^ «Форма проекта Tor 990, 2008 г.» (PDF) . Проект Тор . 2009. Архивировано из оригинала (PDF) 29 июня 2017 года . Проверено 30 августа 2014 г.

- ^ «Форма проекта Tor 990, 2009 г.» (PDF) . Проект Тор . 2010. Архивировано из оригинала (PDF) 29 июня 2017 года . Проверено 30 августа 2014 г.

- ^ Гудин, Дэн (22 июля 2014 г.). «Разработчики Tor обещают исправить ошибку, которая может раскрыть пользователей» . Арс Техника . Архивировано из оригинала 8 июля 2017 года . Проверено 15 июня 2017 г.

- ^ «Избранные статьи анонимно» . Свободное убежище . Архивировано из оригинала 12 июля 2018 года . Проверено 26 октября 2005 г.

- ^ «Дом исследований Тора» . torproject.org. Архивировано из оригинала 26 июня 2018 года . Проверено 31 июля 2014 г.

- ^ Оуэн, Гарет. «Доктор Гарет Оуэн: Tor: скрытые сервисы и деанонимизация» . Проверено 20 июня 2015 г.

- ^ Мур, Дэниел. «Криптополитика и даркнет» . Выживание: глобальная политика и стратегия . Проверено 20 марта 2016 г.

- ^ Кокс, Джозеф (1 февраля 2016 г.). «Исследование утверждает, что темные веб-сайты чаще всего используются для совершения преступлений» . Проверено 20 марта 2016 г.

- ^ Зеттер, Ким (17 мая 2005 г.). «Онлайн-отслеживание факелов Tor» . Проводной . Архивировано из оригинала 26 июля 2014 года . Проверено 30 августа 2014 г.

- ↑ Перейти обратно: Перейти обратно: а б Грегг, Брэндон (30 апреля 2012 г.). «Как работают черные рынки в Интернете» . ЦСО онлайн . Архивировано из оригинала 13 августа 2012 года . Проверено 6 августа 2012 г.

- ^ Мориси, Майкл (8 июня 2012 г.). «Охота на детское порно: ФБР загнало в тупик сеть Tor» . Макрок . Архивировано из оригинала 16 июня 2012 года . Проверено 6 августа 2012 г.

- ↑ Перейти обратно: Перейти обратно: а б с д Болл, Джеймс; Шнайер, Брюс; Гринвальд, Гленн (4 октября 2013 г.). «АНБ и GCHQ нацелены на сеть Tor, которая защищает анонимность веб-пользователей» . Хранитель . Архивировано из оригинала 28 февраля 2019 года . Проверено 5 октября 2013 г.

- ^ «Прыжок через брандмауэр: обзор инструментов обхода цензуры» (PDF) . Freedomhouse.org . Архивировано из оригинала (PDF) 28 декабря 2023 года . Проверено 30 декабря 2023 г.

- ^ «Тор: Обзор» . Проект Тор . Архивировано из оригинала 6 июня 2015 года . Проверено 29 апреля 2015 г.

- ^ Кокрейн, Нейт (2 февраля 2011 г.). «Египтяне обращаются к Tor, чтобы организовать инакомыслие в Интернете» . Журнал СК . Архивировано из оригинала 13 декабря 2011 года . Проверено 10 декабря 2011 г.

- ^ Джардин, Эрик; Линднер, Эндрю М.; Оуэнсон, Гарет (15 декабря 2020 г.). «Потенциальный вред анонимной сети Tor непропорционально велик в свободных странах» . Труды Национальной академии наук . 117 (50): 31716–31721. Бибкод : 2020PNAS..11731716J . дои : 10.1073/pnas.2011893117 . ISSN 0027-8424 . ПМЦ 7749358 . ПМИД 33257555 .

- ^ «Биткойн: анонимные монетаристы» . Экономист . 29 сентября 2012 г. Архивировано из оригинала 20 октября 2013 г. Проверено 19 мая 2013 г.

- ^ Бойтен, Эрке; Эрнандес-Кастро, Хулио (28 июля 2014 г.). «Могут ли вас действительно идентифицировать на Tor или это просто то, во что полицейские хотят, чтобы вы поверили?» . Физика.орг . Архивировано из оригинала 1 февраля 2019 года . Проверено 31 июля 2014 г.

- ^ «Инструменты и методы JTRIG» . Перехват . 14 июля 2014 года. Архивировано из оригинала 14 июля 2014 года . Проверено 14 июля 2014 г.

- ^ «В документе из внутренней вики GCHQ перечислены инструменты и методы, разработанные Объединенной группой по исследованию угроз» . documentcoud.org . 5 июля 2012 года. Архивировано из оригинала 8 августа 2014 года . Проверено 30 июля 2014 г.

- ^ Боде, Карл (12 марта 2007 г.). «Очистка Тора» . Broadband.com . Архивировано из оригинала 21 октября 2013 года . Проверено 28 апреля 2014 г.

- ^ Джонс, Роберт (2005). Интернет-криминалистика . О'Рейли. п. 133 . ISBN 978-0-596-10006-3 .

- ^ Чен, Адриан (11 июня 2012 г.). « Сайт «Темная сеть» детского порно препятствует расследованию ФБР» . Зевака . Архивировано из оригинала 14 августа 2012 года . Проверено 6 августа 2012 г.

- ^ Чен, Адриан (1 июня 2011 г.). «Подпольный сайт, где можно купить любые мыслимые наркотики» . Зевака . Архивировано из оригинала 3 июня 2011 года . Проверено 20 апреля 2012 г.

- ^ Стейнберг, Джозеф (8 января 2015 г.). «Как ваш сын или дочь-подросток может покупать героин в Интернете» . Форбс . Архивировано из оригинала 10 февраля 2015 года . Проверено 6 февраля 2015 г.

- ^ Гудин, Дэн (16 апреля 2012 г.). «Федералы закрыли интернет-магазин наркотиков, который использовал Tor, чтобы скрыть свои следы» . Арс Техника . Архивировано из оригинала 19 апреля 2012 года . Проверено 20 апреля 2012 г.

- ^ «Казначейство: большой источник банковского мошенничества» . Кребс о безопасности . 5 декабря 2014 г. Архивировано из оригинала 3 февраля 2019 г. . Проверено 7 декабря 2014 г.

- ^ Фаривар, Сайрус (3 апреля 2015 г.). «Как латте за 3,85 доллара, оплаченный фальшивой 100-долларовой купюрой, привел к падению фальшивого вора в законе» . Арс Техника . Архивировано из оригинала 18 апреля 2015 года . Проверено 19 апреля 2015 г.

- ^ Чимпану, Каталин (6 апреля 2017 г.). «Новое вредоносное ПО намеренно блокирует устройства IoT» . Мигающий компьютер . Архивировано из оригинала 19 февраля 2019 года . Проверено 7 апреля 2017 г.

- ^ Тернер, Серрин (27 сентября 2013 г.). «Запечатанная краска» (PDF) . Соединенные Штаты Америки против Росса Уильяма Ульбрихта . Архивировано из оригинала (PDF) 2 октября 2013 года.

- ^ Хиггинс, Паркер (3 октября 2013 г.). «В случае с Шелковым путем не вините технологию» . Фонд электронных границ . Архивировано из оригинала 26 января 2014 года . Проверено 22 декабря 2013 г.

- ^ Согоян, Крис (16 сентября 2007 г.). «Администратор сервера анонимности Tor арестован» . Новости CNET . Архивировано из оригинала 10 декабря 2010 года . Проверено 17 января 2011 г.

- ^ «Наблюдение Самообороны: Тор» . Фонд электронных границ . Архивировано из оригинала 26 июня 2014 года . Проверено 28 апреля 2014 г.

- ↑ Перейти обратно: Перейти обратно: а б Харрис, Шейн; Хадсон, Джон (4 октября 2014 г.). «Даже АНБ не может взломать любимую анонимную службу Госдепартамента» . Внешняя политика . Архивировано из оригинала 20 июля 2014 года . Проверено 30 августа 2014 г.

- ^ Дредж, Стюарт (5 ноября 2013 г.). «Что такое Tor? Руководство для начинающих по инструменту обеспечения конфиденциальности» . Хранитель . Архивировано из оригинала 15 августа 2014 года . Проверено 30 августа 2014 г.

- ^ Фаулер, Джеффри А. (17 декабря 2012 г.). «Tor: анонимный и противоречивый способ веб-серфинга» . Уолл Стрит Джорнал . Архивировано из оригинала 19 февраля 2014 года . Проверено 30 августа 2014 г.

- ^ Тветен, Джулианна (12 апреля 2017 г.). «Там, где пересекаются домашнее насилие и кибербезопасность» . Перемонтировать . Архивировано из оригинала 10 августа 2017 года . Проверено 9 августа 2017 г.

- ^ ЛеВайнс, Джордж (7 мая 2014 г.). «Поскольку домашнее насилие становится цифровым, приюты переходят на контрнаблюдение с помощью Tor» . Бостон Глобус . Архивировано из оригинала 14 сентября 2014 года . Проверено 8 мая 2014 г.

- ^ Эллис, Джастин (5 июня 2014 г.). «The Guardian представляет SecureDrop для предотвращения утечек документов» . Лаборатория журналистики Нимана . Архивировано из оригинала 17 августа 2014 года . Проверено 30 августа 2014 г.

- ^ О'Нил, Патрик Хауэлл (9 марта 2015 г.). «Парламент Великобритании заявляет, что запрет Tor неприемлем и невозможен» . Ежедневная точка . Архивировано из оригинала 2 апреля 2015 года . Проверено 19 апреля 2015 г.

- ^ Келион, Лев (22 августа 2014 г.). «Агенты АНБ и GCHQ «слили ошибки Tor», утверждает разработчик» . Новости Би-би-си . Архивировано из оригинала 2 февраля 2019 года . Проверено 21 июля 2018 г.

- ^ «Разве Tor не позволяет преступникам делать плохие вещи?» . Проект Тор . Архивировано из оригинала 17 августа 2013 года . Проверено 28 августа 2013 г.

- ^ «Тор: Мосты» . Проект Тор . Архивировано из оригинала 12 мая 2012 года . Проверено 9 января 2011 г.

- ^ «TorPCAP — криминалистика сети Tor» . Нетресек . 12 декабря 2018 г. Архивировано из оригинала 12 декабря 2018 г. Проверено 12 декабря 2018 г.

- ^ Зима, Филипп. «Как пользователи Tor взаимодействуют с луковыми сервисами?» (PDF) . Архивировано (PDF) из оригинала 28 декабря 2018 года . Проверено 27 декабря 2018 г.

- ^ Мэтьюсон, Ник (12 июня 2003 г.). «Добавить первый черновик документа о месте встречи» . Исходный код Тора . Архивировано из оригинала 15 ноября 2018 года . Проверено 23 сентября 2016 г.

- ^ Оверлье, Лассе; Сиверсон, Пол (21 июня 2006 г.). «Симпозиум IEEE по безопасности и конфиденциальности 2006 г. (S&P'06)» (PDF) . Материалы симпозиума IEEE по безопасности и конфиденциальности 2006 г. Симпозиум IEEE по безопасности и конфиденциальности . Окленд, Калифорния: IEEE CS Press. п. 1. дои : 10.1109/СП.2006.24 . ISBN 0-7695-2574-1 . Архивировано (PDF) из оригинала 10 августа 2013 г.

- ^ «TorSearch: поисковая система специально для страниц Tor» . Гаки . 12 октября 2013 года . Проверено 11 мая 2015 г.

- ^ Гудин, Дэн (10 сентября 2007 г.). «Tor лежит в основе утечки паролей посольства» . Регистр . Архивировано из оригинала 25 сентября 2007 года . Проверено 20 сентября 2007 г.

- ^ Кокс, Джозеф (6 апреля 2016 г.). «Инструмент для проверки анонимности вашего темного веб-сайта: «OnionScan» проверит темные веб-сайты на наличие слабых мест в безопасности» . Материнская плата . Архивировано из оригинала 16 августа 2017 года . Проверено 7 июля 2017 г.

- ^ Зеттер, Ким (12 декабря 2008 г.). «Новый сервис делает анонимный контент Tor доступным для всех» . Проводной . Архивировано из оригинала 18 марта 2014 года . Проверено 22 февраля 2014 г.

- ^ Кеблер, Джейсон (23 февраля 2015 г.). «Самое близкое к карте даркнета: Pastebin» . Материнская плата . Архивировано из оригинала 22 декабря 2016 года . Проверено 14 июля 2015 г.

- ^ Дингледин, Роджер (18 февраля 2009 г.). «Одной ячейки достаточно, чтобы нарушить анонимность Tor» . Проект Тор . Архивировано из оригинала 20 сентября 2010 года . Проверено 9 января 2011 г.

- ^ «TheOnionRouter/TorFAQ» . Архивировано из оригинала 16 сентября 2020 года . Проверено 18 сентября 2007 г.

Tor (как и все современные практические конструкции анонимности с малой задержкой) терпит неудачу, когда злоумышленник видит оба конца канала связи.

- ^ Херрманн, Доминик; Вендольский, Рольф; Федеррат, Ханнес (2009). «Отпечатки пальцев веб-сайта» . Материалы семинара ACM 2009 г. по безопасности облачных вычислений (PDF) . Нью-Йорк, Нью-Йорк, США: ACM Press. стр. 31–42. дои : 10.1145/1655008.1655013 . ISBN 9781605587844 . S2CID 8479479 .

- ^ Херрманн, Доминик; Вендольский, Рольф; Федеррат, Ханнес (13 ноября 2009 г.). «Отпечатки веб-сайтов: атака на популярные технологии повышения конфиденциальности с помощью многочленного наивного классификатора Байеса» (PDF) . Материалы семинара ACM по безопасности облачных вычислений (CCSW) 2009 г. Семинар по безопасности облачных вычислений. Нью-Йорк, США: Ассоциация вычислительной техники . Архивировано (PDF) из оригинала 22 апреля 2011 года . Проверено 2 сентября 2010 г.

- ^ Судья Питер (20 августа 2013 г.). «Инструмент быстрого интернет-сканирования Zmap может обрабатывать ноль дней за считанные минуты» . Технеделя Европы . Архивировано из оригинала 24 августа 2013 года.

- ^ «Консенсус здоровья» . Консенсус-здоровье.torproject.org. Архивировано из оригинала 12 января 2021 года . Проверено 15 марта 2022 г.

- ^ Джордж Танкерсли (4 октября 2017 г.). «Начало разработки Tor» . Архивировано из оригинала 22 января 2021 года . Проверено 16 января 2021 г.

- ^ Томми (2 ноября 2017 г.). «Представляем Бастет, наш новый справочный орган» . Проект Тор . Архивировано из оригинала 25 ноября 2020 года . Проверено 16 января 2021 г.

- ^ Карстен Лесинг (15 мая 2014 г.). «10 лет сбора данных каталога Tor» . Проект Тор . Архивировано из оригинала 20 июня 2020 года . Проверено 16 января 2021 г.

- ^ Аххунди, Масуд; Ю, Кертис; Мадхьястха, Харша В. (май 2012 г.). LASTor: клиент Tor с малой задержкой и поддержкой AS (PDF) . Симпозиум IEEE по безопасности и конфиденциальности. Окленд, США. Архивировано из оригинала (PDF) 28 сентября 2013 года . Проверено 28 апреля 2014 г.

- ^ Зеттер, Ким (10 сентября 2007 г.). «Мошеннические узлы превращают анонимайзер Tor в рай для подслушивающих» . Проводной . Архивировано из оригинала 31 декабря 2008 года . Проверено 16 сентября 2007 г.

- ^ Лемос, Роберт (8 марта 2007 г.). «Tor hack предложил ловить преступников» . БезопасностьФокус . Архивировано из оригинала 10 февраля 2019 года . Проверено 3 февраля 2008 г.

- ^ Грей, Патрик (13 ноября 2007 г.). «Хак года» . Сидней Морнинг Геральд . Архивировано из оригинала 18 апреля 2014 года . Проверено 28 апреля 2014 г.

- ↑ Перейти обратно: Перейти обратно: а б с д «Кто-то управляет сотнями вредоносных серверов в сети Tor и может деанонимизировать пользователей» . Гизмодо . 3 декабря 2021 года. Архивировано из оригинала 5 декабря 2021 года . Проверено 5 декабря 2021 г.

- ↑ Перейти обратно: Перейти обратно: а б с д «Таинственный злоумышленник управляет сотнями вредоносных ретрансляторов Tor» . Запись от Recorded Future . 3 декабря 2021 года. Архивировано из оригинала 17 января 2023 года . Проверено 5 декабря 2021 г.

- ^ «Более 25% реле выхода Tor шпионят за действиями пользователей в даркнете» . Хакерские новости . 10 мая 2021 года. Архивировано из оригинала 5 декабря 2021 года . Проверено 5 декабря 2021 г.

- ^ Паганини, Пьерлуиджи (3 декабря 2021 г.). «Злоумышленник KAX17 пытается деанонимизировать пользователей Tor, использующих тысячи мошеннических ретрансляторов» . cybersecurityworldconference.com. Архивировано из оригинала 23 июня 2021 года.

- ^ Коппен, Георг (9 ноября 2021 г.). «[tor-relays] Недавний отказ от реле» . Архивировано из оригинала 4 декабря 2021 года . Проверено 5 декабря 2021 г.

- ^ «Анонимизирующая сеть Tor взломана французскими исследователями» . Хакерские новости . 24 октября 2011 года. Архивировано из оригинала 7 декабря 2011 года . Проверено 10 декабря 2011 г.

- ^ «Французские исследователи взломали сеть анонимизации Tor» . 01net.com (на французском языке). Архивировано из оригинала 16 октября 2011 года . Проверено 17 октября 2011 г.

- ^ Фобос (24 октября 2011 г.). «Слухи о компрометации Tor сильно преувеличены» . Проект Тор . Архивировано из оригинала 30 января 2012 года . Проверено 20 апреля 2012 г.

- ↑ Перейти обратно: Перейти обратно: а б Солтани, Рамин; Гекель, Деннис; Таусли, Дон; Хумансадр, Амир (27 ноября 2017 г.). «На пути к доказуемо невидимым отпечаткам сетевых потоков». 2017 51-я Асиломарская конференция по сигналам, системам и компьютерам . IEEE. стр. 258–262. arXiv : 1711.10079 . дои : 10.1109/ACSSC.2017.8335179 . ISBN 978-1-5386-1823-3 . S2CID 4943955 .

- ↑ Перейти обратно: Перейти обратно: а б Мердок, Стивен Дж.; Данезис, Джордж (19 января 2006 г.). «Недорогой анализ трафика Tor» (PDF) . Материалы симпозиума IEEE по безопасности и конфиденциальности 2005 г. IEEE CS . Симпозиум IEEE по безопасности и конфиденциальности. Архивировано (PDF) из оригинала 16 июня 2007 года . Проверено 21 мая 2007 г.

- ^ «Справка BBC iPlayer – Почему BBC iPlayer думает, что я нахожусь за пределами Великобритании?» . Би-би-си . Архивировано из оригинала 28 декабря 2017 года . Проверено 10 сентября 2017 г.

- ↑ Перейти обратно: Перейти обратно: а б с д Ле Блонд, Стивенс; Манилс, Пере; Чаабане, Абдельбери; Али Каафар, Мохамед; Кастеллучча, Клод; Легу, Арно; Даббус, Валид (март 2011 г.). Одно плохое яблоко портит компанию: использование P2P-приложений для отслеживания и профилирования пользователей Tor (PDF) . 4-й семинар USENIX по крупномасштабным эксплойтам и возникающим угрозам (LEET '11). Национальный институт исследований в области компьютерных наук и управления. Архивировано (PDF) из оригинала 27 апреля 2011 года . Проверено 13 апреля 2011 г.

- ^ Маккой, Дэймон; Бауэр, Кевин; Грюнвальд, Дирк; Коно, Тадаёси; Сикер, Дуглас (2008). «Технологии повышения конфиденциальности» (PDF) . Материалы 8-го Международного симпозиума по технологиям повышения конфиденциальности . 8-й Международный симпозиум по технологиям повышения конфиденциальности. Конспекты лекций по информатике. Том. 5134. Берлин, Германия: Springer-Verlag. стр. 63–76. дои : 10.1007/978-3-540-70630-4_5 . ISBN 978-3-540-70629-8 . Архивировано (PDF) из оригинала 15 мая 2012 года . Проверено 13 апреля 2011 г.

- ^ Янсен, Роб; Чорш, Флориан; Джонсон, Аарон; Шойерманн, Бьёрн (2014). Снайперская атака: анонимная деанонимизация и отключение сети Tor (PDF) . 21-й ежегодный симпозиум по безопасности сетей и распределенных систем. Архивировано (PDF) из оригинала 30 июня 2014 года . Проверено 28 апреля 2014 г.

- ^ Дингледин, Роджер (7 апреля 2014 г.a). «Ошибка OpenSSL CVE-2014-0160» . Проект Тор . Архивировано из оригинала 10 июля 2017 года . Проверено 28 апреля 2014 г.

- ^ Дингледин, Роджер (16 апреля 2014 г.b). «Отклонить 380 уязвимых ключей охраны/выхода» . tor-relays (список рассылки). Архивировано из оригинала 19 апреля 2014 года . Проверено 28 апреля 2014 г.

- ^ Лунный (16 апреля 2014 г.). «Новости еженедельника Tor — 16 апреля 2014» . Проект Тор . Архивировано из оригинала 19 апреля 2014 года . Проверено 28 апреля 2014 г.

- ^ Галлахер, Шон (18 апреля 2014 г.). «Ряды ретрансляционных серверов в сети Tor сокращены из-за ошибки Heartbleed» . Арс Техника . Архивировано из оригинала 1 мая 2014 года . Проверено 28 апреля 2014 г.

- ^ Мимосо, Майкл (17 апреля 2014 г.). «Tor начинает вносить в черный список выходные узлы, уязвимые для Heartbleed» . Пост с угрозами . Архивировано из оригинала 19 апреля 2014 года . Проверено 28 апреля 2014 г.