Информационная безопасность

Информационная безопасность , иногда сокращаемая до информационной безопасности , [ 1 ] это практика защиты информации путем снижения информационных рисков. Это часть управления информационными рисками . [ 2 ] [ 3 ] Обычно это предполагает предотвращение или снижение вероятности несанкционированного или ненадлежащего доступа к данным или незаконного использования, раскрытия , нарушения, удаления, повреждения , изменения, проверки, записи или обесценивания информации. [ 4 ] Это также включает в себя действия, направленные на снижение негативных последствий таких инцидентов. Защищенная информация может принимать любую форму, например, электронную или физическую, материальную (например, документы ) или нематериальную (например, знания ). [ 5 ] [ 6 ] Основной задачей информационной безопасности является сбалансированная защита данных конфиденциальности , целостности и доступности (также известная как триада «ЦРУ») при сохранении фокуса на эффективной реализации политики , и все это без ущерба для производительности организации . [ 7 ] Во многом это достигается за счет структурированного процесса управления рисками , который включает в себя:

- Выявление информации и связанных с ней активов , а также потенциальных угроз , уязвимостей и воздействий;

- Оценка рисков

- Принятие решения о том, как устранить или обрабатывать риски, т. е. избегать, смягчать, разделять или принимать их.

- Если требуется снижение рисков, выбор или разработка соответствующих мер безопасности и их внедрение.

- Мониторинг деятельности и внесение корректировок по мере необходимости для решения любых проблем, изменений или возможностей улучшения. [ 8 ]

Чтобы стандартизировать эту дисциплину, ученые и специалисты сотрудничают, чтобы предложить рекомендации, политики и отраслевые стандарты в отношении паролей , антивирусного программного обеспечения , межсетевых экранов , программного обеспечения для шифрования , юридической ответственности , осведомленности о безопасности , обучения и т. д. [ 9 ] Эта стандартизация может быть дополнительно обусловлена множеством законов и правил, которые влияют на то, как осуществляется доступ к данным, их обработка, хранение, передача и уничтожение. [ 10 ] Однако внедрение любых стандартов и указаний внутри организации может иметь ограниченный эффект, если культура постоянного совершенствования . не принята [ 11 ]

Определение

[ редактировать ]

Ниже предлагаются различные определения информационной безопасности, обобщенные из разных источников:

- «Сохранение конфиденциальности, целостности и доступности информации. Примечание. Кроме того, могут быть задействованы и другие свойства, такие как подлинность, подотчетность, неотказуемость и надежность». (ИСО/МЭК 27000:2018) [ 13 ]

- «Защита информации и информационных систем от несанкционированного доступа, использования, раскрытия, нарушения, модификации или уничтожения с целью обеспечения конфиденциальности, целостности и доступности». (ЦНСС, 2010 г.) [ 14 ]

- «Гарантирует, что только авторизованные пользователи (конфиденциальность) имеют доступ к точной и полной информации (целостность), когда это необходимо (доступность)». ( ИСАКА , 2008 г.) [ 15 ]

- «Информационная безопасность — это процесс защиты интеллектуальной собственности организации». (Пипкин, 2000) [ 16 ]

- «...информационная безопасность — это дисциплина управления рисками, задача которой заключается в управлении стоимостью информационного риска для бизнеса». (Макдермотт и Гир, 2001 г.) [ 17 ]

- «Хорошо информированное чувство уверенности в том, что информационные риски и меры контроля находятся в равновесии». (Андерсон, Дж., 2003 г.) [ 18 ]

- «Информационная безопасность – это защита информации и минимизация риска раскрытия информации неавторизованным лицам». (Вентер и Элофф, 2003 г.) [ 19 ]

- «Информационная безопасность – это многопрофильная область изучения и профессиональной деятельности, которая занимается разработкой и внедрением механизмов безопасности всех доступных типов (технических, организационных, человекоориентированных и юридических) с целью сохранения информации во всех ее местах (внутри и за пределами периметра организации) и, следовательно, информационные системы, в которых информация создается, обрабатывается, хранится, передается и уничтожается, свободная от угроз. [ 20 ] Угрозы информации и информационным системам могут быть классифицированы, и для каждой категории угроз может быть определена соответствующая цель безопасности. [ 21 ] Набор целей безопасности, определенных в результате анализа угроз, должен периодически пересматриваться, чтобы гарантировать его адекватность и соответствие развивающейся среде. [ 22 ] Актуальный в настоящее время набор целей безопасности может включать в себя: конфиденциальность, целостность, доступность, конфиденциальность, подлинность и надежность, невозможность отказа от ответственности, подотчетность и возможность проверки. (Черданцева и Хилтон, 2013) [ 12 ]

- Безопасность информации и информационных ресурсов с использованием телекоммуникационной системы или устройств означает защиту информации, информационных систем или книг от несанкционированного доступа, повреждения, кражи или уничтожения (Куросе и Росс, 2010). [ 23 ]

Обзор

[ редактировать ]В основе информационной безопасности лежит обеспечение конфиденциальности, целостности и доступности (CIA) информации, гарантирующее, что информация не будет скомпрометирована каким-либо образом при возникновении критических проблем. [ 24 ] Эти проблемы включают, помимо прочего, стихийные бедствия, сбои в работе компьютера/сервера и физическую кражу. Несмотря на то, что бумажные бизнес-операции все еще преобладают и требуют собственного набора методов информационной безопасности, все большее внимание уделяется цифровым инициативам предприятий. [ 25 ] [ 26 ] обеспечением информации сейчас обычно занимаются специалисты по безопасности информационных технологий (ИТ). Эти специалисты применяют информационную безопасность к технологиям (чаще всего к той или иной форме компьютерной системы). Стоит отметить, что компьютер не обязательно означает домашний рабочий стол. [ 27 ] Компьютер — это любое устройство с процессором и некоторой памятью. Такие устройства могут варьироваться от автономных устройств, не подключенных к сети, таких как простые калькуляторы, до сетевых мобильных вычислительных устройств, таких как смартфоны и планшетные компьютеры. [ 28 ] Специалисты по ИТ-безопасности почти всегда есть на любом крупном предприятии/учреждении из-за характера и ценности данных в более крупных компаниях. [ 29 ] Они несут ответственность за обеспечение безопасности всех технологий внутри компании от злонамеренных кибератак, которые часто пытаются получить важную частную информацию или получить контроль над внутренними системами. [ 30 ] [ 31 ]

За последние годы сфера информационной безопасности значительно выросла и развилась. [ 32 ] Он предлагает множество областей специализации, включая защиту сетей и сопутствующей инфраструктуры , защиту приложений и баз данных , тестирование безопасности информационных систем , аудит , планирование непрерывности бизнеса , обнаружение электронных записей и цифровую криминалификацию . [ 33 ] Специалисты по информационной безопасности очень стабильны в своей работе. [ 34 ] По состоянию на 2013 год [update] более 80 процентов специалистов не меняли ни работодателя, ни места работы в течение года, и, по прогнозам, число специалистов будет постоянно расти более чем на 11 процентов ежегодно с 2014 по 2019 год. [ 35 ]

Угрозы

[ редактировать ]информационной безопасности Угрозы проявляются в самых разных формах. [ 36 ] [ 37 ] Некоторые из наиболее распространенных угроз сегодня — это атаки на программное обеспечение, кража интеллектуальной собственности, кража личных данных, кража оборудования или информации, саботаж и вымогательство информации. [ 38 ] [ 39 ] Вирусы , [ 40 ] черви , фишинговые атаки и троянские программы — вот несколько распространенных примеров программных атак. Кража интеллектуальной собственности также является серьезной проблемой для многих предприятий в сфере информационных технологий ( ИТ ). [ 41 ] Кража личных данных — это попытка действовать от имени другого человека, обычно с целью получить личную информацию этого человека или воспользоваться его доступом к важной информации посредством социальной инженерии . [ 42 ] [ 43 ] Кража оборудования или информации сегодня становится все более распространенной в связи с тем, что большинство устройств сегодня являются мобильными. [ 44 ] склонны к краже, а также становятся гораздо более желательными по мере увеличения объема данных. Саботаж организации обычно заключается в разрушении веб-сайта в попытке вызвать потерю доверия со стороны ее клиентов. [ 45 ] Вымогательство информации представляет собой кражу имущества или информации компании как попытку получить платеж в обмен на возврат информации или собственности обратно ее владельцу, как и в случае с программами-вымогателями . [ 46 ] Существует много способов защитить себя от некоторых из этих атак, но одной из наиболее функциональных мер предосторожности является периодическое информирование пользователей. [ 47 ] Угроза номер один для любой организации — это пользователи или внутренние сотрудники, их еще называют инсайдерскими угрозами. [ 48 ]

Правительства , вооруженные силы , корпорации , финансовые учреждения , больницы , некоммерческие организации и частные предприятия накапливают большое количество конфиденциальной информации о своих сотрудниках, клиентах, продуктах, исследованиях и финансовом состоянии. [ 49 ] Если конфиденциальная информация о клиентах, финансах или новой линейке продуктов компании попадет в руки конкурента или злоумышленника , компания и ее клиенты могут понести масштабные невосполнимые финансовые потери, а также нанести ущерб репутации компании. [ 50 ] С точки зрения бизнеса информационная безопасность должна быть сбалансирована с затратами; Модель Гордона-Леба предлагает математический экономический подход для решения этой проблемы. [ 51 ]

Для человека информационная безопасность оказывает существенное влияние на конфиденциальность рассматривается по-разному , которая в разных культурах . [ 52 ]

Ответы на угрозы

[ редактировать ]Возможные ответы на угрозу безопасности или риск : [ 53 ]

- уменьшить/смягчить – внедрить меры защиты и контрмеры для устранения уязвимостей или блокировки угроз.

- назначить/передать – переложить стоимость угрозы на другое предприятие или организацию, например, на приобретение страховки или аутсорсинг.

- принять – оценить, перевешивает ли стоимость контрмер возможную стоимость потерь из-за угрозы. [ 54 ]

История

[ редактировать ]С самого начала общения дипломаты и военные командиры понимали, что необходимо предусмотреть некий механизм защиты конфиденциальности переписки и иметь средства обнаружения фальсификации . [ 55 ] Юлию Цезарю приписывают изобретение шифра Цезаря c. 50 г. до н.э., который был создан для того, чтобы предотвратить прочтение его секретных посланий в случае, если сообщение попадет в чужие руки. [ 56 ] Однако по большей части защита была достигнута за счет применения процедурных мер контроля. [ 57 ] [ 58 ] Конфиденциальная информация была помечена, чтобы указать, что она должна быть защищена и транспортирована доверенными лицами, охраняться и храниться в безопасном месте или сейфе. [ 59 ] По мере расширения почтовых услуг правительства создавали официальные организации для перехвата, расшифровки, чтения и повторного запечатывания писем (например, Секретное бюро Великобритании, основанное в 1653 г.). [ 60 ] ).

В середине девятнадцатого века были разработаны более сложные системы классификации, позволяющие правительствам управлять своей информацией в соответствии со степенью секретности. [ 61 ] Например, британское правительство в некоторой степени кодифицировало это, опубликовав Закон о государственной тайне в 1889 году. [ 62 ] Статья 1 закона касалась шпионажа и незаконного раскрытия информации, а статья 2 касалась злоупотребления официальным доверием. [ 63 ] Вскоре была добавлена защита общественных интересов для защиты раскрытия информации в интересах государства. [ 64 ] Похожий закон был принят в Индии в 1889 году — Закон об официальной тайне Индии, который был связан с британской колониальной эпохой и использовался для подавления газет, выступавших против политики Раджа. [ 65 ] В 1923 году была принята более новая версия, которая распространялась на все вопросы конфиденциальной или секретной информации для управления. [ 66 ] Ко времени Первой мировой войны многоуровневые системы классификации использовались для передачи информации на различные фронты и обратно, что способствовало более широкому использованию секций создания и взлома кодов в дипломатических и военных штабах. [ 67 ] В период между войнами кодирование стало более сложным, поскольку для шифрования и расшифровки информации использовались машины. [ 68 ]

Создание компьютерной безопасности положило начало истории информационной безопасности. Необходимость в этом возникла во время Второй мировой войны . [ 69 ] Объем информации, которой обменивались страны-союзники во время Второй мировой войны, потребовал формального согласования систем классификации и процедурного контроля. [ 70 ] По мере развития более сложных сейфов и хранилищ появился загадочный набор маркировок, указывающих, кто может обращаться с документами (обычно офицеры, а не военнослужащие) и где их следует хранить. [ 71 ] Машину «Энигма» , которая использовалась немцами для шифрования данных войны и была успешно расшифрована Аланом Тьюрингом , можно рассматривать как яркий пример создания и использования защищенной информации. [ 72 ] Процедуры были разработаны для обеспечения надлежащего уничтожения документов, и именно несоблюдение этих процедур привело к некоторым из величайших разведывательных переворотов войны (например, захват U-570). [ 72 ] ).

различные мэйнфреймы были подключены к сети Во время холодной войны для выполнения более сложных задач, причем процесс связи был проще, чем пересылка магнитных лент туда и обратно через компьютерные центры. Таким образом, Агентство перспективных исследовательских проектов (ARPA) Министерства обороны США начало исследование возможности создания сетевой системы связи для обмена информацией в вооруженных силах США . В 1968 году ARPANET сформулировал проект Ларри Робертс , который позже превратился в то, что известно как Интернет . [ 73 ]

обнаружил, что важные элементы безопасности ARPANET В 1973 году пионер Интернета Роберт Меткалф имеют множество недостатков, таких как: «уязвимость структуры и форматов паролей; отсутствие процедур безопасности для коммутируемых соединений ; а также отсутствие идентификации и авторизации пользователя», помимо из-за отсутствия средств контроля и защиты для защиты данных от несанкционированного доступа. Хакеры имели легкий доступ к ARPANET, поскольку номера телефонов были известны общественности. [ 74 ] Из-за этих проблем, вкупе с постоянным нарушением компьютерной безопасности, а также экспоненциальным ростом числа хостов и пользователей системы, «сетевую безопасность» часто называли «небезопасностью сети». [ 74 ]

Конец двадцатого века и первые годы двадцать первого века ознаменовались быстрым развитием телекоммуникаций , компьютерного оборудования и программного обеспечения данных , а также шифрования . [ 75 ] Доступность меньшего, более мощного и менее дорогого вычислительного оборудования сделала электронную обработку данных доступной для малого бизнеса и домашних пользователей. [ 76 ] Создание протокола управления передачей/сетевого протокола (TCP/IP) в начале 1980-х годов позволило различным типам компьютеров взаимодействовать. [ 77 ] Эти компьютеры быстро стали связаны между собой через Интернет . [ 78 ]

Быстрый рост и широкое использование электронной обработки данных и электронного бизнеса, осуществляемого через Интернет, а также многочисленные случаи международного терроризма вызвали необходимость в более эффективных методах защиты компьютеров и информации, которую они хранят, обрабатывают и передают. [ 79 ] Академические дисциплины компьютерной безопасности и обеспечения безопасности информации возникли вместе с многочисленными профессиональными организациями, разделяющими общие цели обеспечения безопасности и надежности информационных систем . [ 80 ]

Основные принципы

[ редактировать ]Ключевые понятия

[ редактировать ]

Триада «ЦРУ» — конфиденциальность , целостность и доступность — лежит в основе информационной безопасности. [ 81 ] (Члены классической триады InfoSec — конфиденциальность, целостность и доступность — в литературе взаимозаменяемо называются атрибутами безопасности, свойствами, целями безопасности, фундаментальными аспектами, информационными критериями, критическими информационными характеристиками и базовыми строительными блоками.) [ 82 ] Тем не менее, продолжаются споры о том, достаточна ли эта триада для удовлетворения быстро меняющихся технологических и бизнес-требований, и рекомендуют рассмотреть возможность расширения вопросов пересечения доступности и конфиденциальности, а также взаимосвязи между безопасностью и конфиденциальностью. [ 24 ] Иногда предлагались и другие принципы, такие как «подотчетность»; было отмечено, что такие вопросы, как неотказ от прав, не вписываются в рамки трех основных концепций. [ 83 ]

Триада, кажется, впервые была упомянута в публикации NIST в 1977 году. [ 84 ]

В 1992 г. и пересмотренные в 2002 г. по Рекомендации ОЭСР безопасности информационных систем и сетей [ 85 ] предложил девять общепринятых принципов: осведомленность , ответственность, реагирование, этика, демократия, оценка рисков, проектирование и реализация безопасности, управление безопасностью и переоценка. [ 86 ] Основываясь на них, в 2004 году NIST разработал «Технические принципы безопасности информационных технологий». [ 83 ] предложил 33 принципа. Из каждого из этих выводов вытекают руководящие принципы и практики.

В 1998 году Донн Паркер предложил альтернативную модель классической триады ЦРУ, которую он назвал шестью атомарными элементами информации . Этими элементами являются конфиденциальность , владение , целостность , подлинность , доступность и полезность . Достоинства Parkerian Hexad являются предметом споров среди специалистов по безопасности. [ 87 ]

В 2011 году The Open Group опубликовала стандарт управления информационной безопасностью O-ISM3 . [ 88 ] В этом стандарте предложено рабочее определение ключевых концепций безопасности с элементами, называемыми «целями безопасности», связанными с контролем доступа (9), доступностью (3), качеством данных (1), соответствием требованиям и техническими вопросами (4). В 2009 году Министерства обороны США Инициатива по защите программного обеспечения , архивированная 25 сентября 2016 года на Wayback Machine, опубликовала Три принципа кибербезопасности, заархивированные 10 мая 2020 года на Wayback Machine, а именно: восприимчивость системы, доступ к недостатку и возможность использовать недостаток. [ 89 ] [ 90 ] [ 91 ] Ни одна из этих моделей не получила широкого распространения.

Конфиденциальность

[ редактировать ]В информационной безопасности конфиденциальность «является собственностью, при которой информация не предоставляется и не раскрывается неавторизованным лицам, организациям или процессам». [ 92 ] Хотя эти два слова похожи на «конфиденциальность», они не являются взаимозаменяемыми. Скорее, конфиденциальность — это компонент конфиденциальности, который обеспечивает защиту наших данных от несанкционированного просмотра. [ 93 ] Примеры компрометации конфиденциальности электронных данных включают кражу ноутбука, кражу паролей или отправку конфиденциальных электронных писем ненадлежащим лицам. [ 94 ]

Честность

[ редактировать ]В сфере ИТ-безопасности целостность данных означает поддержание и обеспечение точности и полноты данных на протяжении всего их жизненного цикла. [ 95 ] Это означает, что данные не могут быть изменены несанкционированным или незамеченным образом. [ 96 ] Это не то же самое, что ссылочная целостность в базах данных , хотя ее можно рассматривать как особый случай согласованности, понимаемой в классической ACID модели обработки транзакций . [ 97 ] Системы информационной безопасности обычно включают средства контроля для обеспечения их собственной целостности, в частности, защиты ядра или основных функций как от преднамеренных, так и от случайных угроз. [ 98 ] Многоцелевые и многопользовательские компьютерные системы направлены на разделение данных и обработки таким образом, чтобы ни один пользователь или процесс не мог негативно повлиять на другого: однако средства контроля могут не сработать, как мы видим в таких инцидентах, как заражение вредоносным ПО, взломы, кража данных, мошенничество. и нарушения конфиденциальности. [ 99 ]

В более широком смысле целостность — это принцип информационной безопасности, который включает в себя человеческую/социальную, производственную и коммерческую целостность, а также целостность данных. По существу, он затрагивает такие аспекты, как достоверность, последовательность, правдивость, полнота, точность, своевременность и уверенность. [ 100 ]

Доступность

[ редактировать ]Чтобы любая информационная система могла служить своей цели, информация должна быть доступна, когда она необходима. [ 101 ] Это означает, что вычислительные системы, используемые для хранения и обработки информации, средства обеспечения безопасности, используемые для ее защиты, и каналы связи, используемые для доступа к ней, должны функционировать правильно. [ 102 ] Системы высокой доступности стремятся оставаться доступными в любое время, предотвращая сбои в обслуживании из-за перебоев в подаче электроэнергии, сбоев оборудования и обновлений системы. [ 103 ] Обеспечение доступности также включает в себя предотвращение атак типа «отказ в обслуживании» , таких как поток входящих сообщений в целевую систему, по сути вынуждающий ее выключиться. [ 104 ]

В сфере информационной безопасности доступность часто можно рассматривать как одну из наиболее важных частей успешной программы информационной безопасности. [ нужна ссылка ] В конечном итоге конечные пользователи должны иметь возможность выполнять рабочие функции; обеспечивая доступность, организация может работать в соответствии со стандартами, которых ожидают заинтересованные стороны организации. [ 105 ] Речь может идти о таких темах, как настройки прокси-сервера, внешний доступ в Интернет, возможность доступа к общим дискам и возможность отправлять электронные письма. [ 106 ] Руководители часто не понимают техническую сторону информационной безопасности и рассматривают доступность как легкое решение, но это часто требует сотрудничества многих различных организационных групп, таких как сетевые операции, операции по разработке, реагирование на инциденты и управление политикой/изменениями. [ 107 ] Успешная команда информационной безопасности включает в себя множество различных ключевых ролей, которые необходимо объединить и согласовать, чтобы триада «ЦРУ» работала эффективно. [ 108 ]

Неотказ от ответственности

[ редактировать ]По закону неотказ подразумевает намерение выполнить свои обязательства по договору. Это также подразумевает, что одна сторона транзакции не может отрицать получение транзакции, а другая сторона не может отрицать отправку транзакции. [ 109 ]

Важно отметить, что, хотя такие технологии, как криптографические системы, могут помочь в усилиях по обеспечению неотказуемости, эта концепция по своей сути является юридической концепцией, выходящей за рамки сферы технологий. [ 110 ] Например, недостаточно показать, что сообщение соответствует цифровой подписи, подписанной закрытым ключом отправителя, и, следовательно, только отправитель мог отправить сообщение, и никто другой не мог изменить его при передаче ( целостность данных ). [ 111 ] Предполагаемый отправитель может в свою очередь продемонстрировать, что алгоритм цифровой подписи уязвим или несовершенен, или заявить или доказать, что его ключ подписи был скомпрометирован. [ 112 ] Вина за эти нарушения может лежать, а может и не лежать на отправителе, и такие утверждения могут освобождать или не освобождать отправителя от ответственности, но такое утверждение делает недействительным утверждение о том, что подпись обязательно доказывает подлинность и целостность. Таким образом, отправитель может отказаться от сообщения (поскольку подлинность и целостность являются предпосылками неотказуемости). [ 113 ]

Управление рисками

[ редактировать ]В широком смысле, риск — это вероятность того, что произойдет что-то плохое, что причинит вред информационному активу (или потерю актива). [ 114 ] Уязвимость — это слабость, которая может быть использована для того, чтобы поставить под угрозу или нанести вред информационному активу. Угроза – это все (созданное человеком или стихийное бедствие ), что потенциально может причинить вред. [ 115 ] Вероятность того, что угроза будет использовать уязвимость для причинения вреда, создает риск. Когда угроза использует уязвимость для причинения вреда, она оказывает воздействие. [ 116 ] В контексте информационной безопасности последствиями являются потеря доступности, целостности и конфиденциальности, а также, возможно, другие потери (потеря дохода, гибель людей, потеря недвижимости). [ 117 ]

Руководство по проверке сертифицированных информационных систем (CISA) 2006 года определяет управление рисками как «процесс выявления уязвимостей и угроз информационным ресурсам, используемым организацией для достижения бизнес-целей, и принятия решения о том, какие контрмеры следует предпринять» . [ 118 ] если таковой имеется, принять меры по снижению риска до приемлемого уровня, исходя из ценности информационного ресурса для организации». [ 119 ]

В этом определении есть две вещи, которые, возможно, нуждаются в некоторых разъяснениях. Во-первых, процесс управления рисками представляет собой непрерывный итеративный процесс . Это нужно повторять бесконечно. Бизнес-среда постоянно меняется, и новые угрозы и уязвимости . каждый день появляются [ 120 ] Во-вторых, выбор контрмер ( контролей ), используемых для управления рисками, должен обеспечивать баланс между производительностью, стоимостью, эффективностью контрмер и ценностью защищаемого информационного актива. [ 121 ] Более того, эти процессы имеют ограничения, поскольку нарушения безопасности, как правило, редки и возникают в определенном контексте, который нелегко повторить. [ 122 ] Таким образом, любой процесс и контрмера сами по себе должны оцениваться на предмет уязвимостей. [ 123 ] Невозможно выявить все риски и невозможно устранить все риски. Оставшийся риск называется «остаточным риском». [ 124 ]

Оценка рисков проводится командой людей, обладающих знаниями в конкретных областях бизнеса. [ 125 ] Состав команды может меняться с течением времени по мере оценки различных частей бизнеса. [ 126 ] При оценке может использоваться субъективный качественный анализ, основанный на информированном мнении, или, если доступны надежные долларовые цифры и историческая информация, анализ может использовать количественный анализ.

Исследования показали, что наиболее уязвимым местом в большинстве информационных систем является человек-пользователь, оператор, проектировщик или другой человек. [ 127 ] ISO /IEC 27002:2005 Кодекс практики управления информационной безопасностью рекомендует в ходе оценки рисков проверять следующее:

- политика безопасности ,

- организация информационной безопасности,

- управление активами ,

- кадровая безопасность,

- физическая и экологическая безопасность ,

- управление коммуникациями и операциями,

- контроль доступа ,

- приобретение, развитие и обслуживание информационных систем,

- информационной безопасности управление инцидентами ,

- управление непрерывностью бизнеса

- соответствие нормативным требованиям.

В широком смысле процесс управления рисками состоит из: [ 128 ] [ 129 ]

- Идентификация активов и оценка их стоимости. Включите: людей, здания, оборудование, программное обеспечение, данные (электронные, печатные и другие), расходные материалы. [ 130 ]

- Проведите оценку угроз . Включите: стихийные бедствия, военные действия, несчастные случаи, злонамеренные действия, происходящие внутри или за пределами организации. [ 131 ]

- Проведите оценку уязвимостей и для каждой уязвимости рассчитайте вероятность того, что она будет использована. Оценивать политики, процедуры, стандарты, обучение, физическую безопасность , контроль качества , техническую безопасность. [ 132 ]

- Рассчитайте влияние, которое каждая угроза окажет на каждый актив. Используйте качественный анализ или количественный анализ. [ 133 ]

- Определить, выбрать и внедрить соответствующие меры контроля. Дайте пропорциональный ответ. Учитывайте производительность, экономическую эффективность и стоимость актива. [ 134 ]

- Оценить эффективность мер контроля. Убедитесь, что средства управления обеспечивают необходимую экономичную защиту без заметной потери производительности. [ 135 ]

Для любого конкретного риска руководство может принять решение о принятии риска, основываясь на относительно низкой стоимости актива, относительно низкой частоте возникновения и относительно низком влиянии на бизнес. [ 136 ] Или руководство может принять решение смягчить риск, выбрав и внедрив соответствующие меры контроля для снижения риска. В некоторых случаях риск можно передать другому бизнесу путем покупки страховки или аутсорсинга другому бизнесу. [ 137 ] Реальность некоторых рисков может быть оспорена. В таких случаях руководство может принять решение отрицать риск. [ 138 ]

Контроль безопасности

[ редактировать ]Выбор и внедрение надлежащих мер безопасности на начальном этапе поможет организации снизить риск до приемлемого уровня. [ 139 ] Выбор средств контроля должен следовать и основываться на оценке риска. [ 140 ] Средства контроля могут различаться по своей природе, но, по сути, это способы защиты конфиденциальности, целостности или доступности информации. ISO/IEC 27001 определил средства контроля в различных областях. [ 141 ] Организации могут внедрять дополнительные средства контроля в соответствии с требованиями организации. [ 142 ] ISO/IEC 27002 предлагает руководство по стандартам информационной безопасности организаций. [ 143 ]

Административный

[ редактировать ]Административный контроль (также называемый процедурным контролем) состоит из утвержденных письменных политик, процедур, стандартов и руководств. Административный контроль формирует основу для ведения бизнеса и управления людьми. [ 144 ] Они информируют людей о том, как следует вести бизнес и как следует проводить повседневные операции. Законы и постановления, созданные государственными органами, также являются разновидностью административного контроля, поскольку они информируют бизнес. [ 145 ] В некоторых отраслях промышленности существуют политики, процедуры, стандарты и рекомендации, которые необходимо соблюдать – Стандарт безопасности данных индустрии платежных карт. [ 146 ] (PCI DSS), требуемый Visa и MasterCard, является таким примером. Другие примеры административного контроля включают политику корпоративной безопасности, политику паролей , политику найма и дисциплинарную политику. [ 147 ]

Административный контроль формирует основу для выбора и реализации логического и физического контроля. Логический и физический контроль являются проявлениями административного контроля, имеющими первостепенное значение. [ 144 ]

Логический

[ редактировать ]Логический контроль (также называемый техническим контролем) использует программное обеспечение и данные для мониторинга и контроля доступа к информации и вычислительным системам. [ нужна ссылка ] Пароли, сетевые и локальные брандмауэры, обнаружения сетевых вторжений системы , списки контроля доступа и шифрование данных являются примерами логического контроля. [ 148 ]

Важным логическим элементом управления, который часто упускают из виду, является принцип наименьших привилегий , который требует, чтобы отдельному пользователю, программе или системному процессу не предоставлялось больше привилегий доступа, чем необходимо для выполнения задачи. [ 149 ] Ярким примером несоблюдения принципа минимальных привилегий является вход в Windows от имени администратора для чтения электронной почты и просмотра веб-страниц. Нарушения этого принципа также могут возникать, когда человек с течением времени получает дополнительные права доступа. [ 150 ] Это происходит, когда у сотрудников меняются должностные обязанности, сотрудники переводятся на новую должность или сотрудники переводятся в другой отдел. [ 151 ] Привилегии доступа, требуемые их новыми обязанностями, часто добавляются к уже существующим привилегиям доступа, которые могут больше не быть необходимыми или уместными. [ 152 ]

Физический

[ редактировать ]Физические средства контроля контролируют и контролируют среду рабочего места и вычислительных мощностей. [ 153 ] Они также контролируют и контролируют доступ к таким объектам и обратно и включают в себя двери, замки, отопление и кондиционирование воздуха, дымовую и пожарную сигнализацию, системы пожаротушения, камеры, баррикады, ограждения, охрану, кабельные замки и т. д. Разделение сети и рабочего места в функциональные области также входят физические элементы управления. [ 154 ]

Важным физическим контролем, который часто упускают из виду, является разделение обязанностей, которое гарантирует, что человек не сможет выполнить важную задачу самостоятельно. [ 155 ] Например, сотрудник, подающий запрос на возмещение, также не должен иметь возможности авторизовать оплату или распечатать чек. [ 156 ] Программист приложений не должен быть одновременно администратором сервера или администратором базы данных ; эти роли и обязанности должны быть отделены друг от друга. [ 157 ]

Глубокоэшелонированная защита

[ редактировать ]

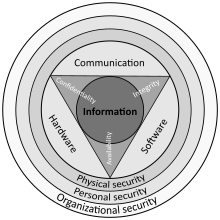

Информационная безопасность должна защищать информацию на протяжении всего ее жизненного цикла, от первоначального создания информации до ее окончательного уничтожения. [ 158 ] Информация должна быть защищена как в движении, так и в состоянии покоя. В течение своего существования информация может проходить через множество различных систем обработки информации и через множество различных частей систем обработки информации. [ 159 ] Существует множество различных способов поставить под угрозу информацию и информационные системы. Для полной защиты информации в течение ее жизни каждый компонент системы обработки информации должен иметь собственные механизмы защиты. [ 160 ] Наращивание, наложение и перекрытие мер безопасности называется «глубокоэшелонированной защитой». [ 161 ] В отличие от металлической цепи, которая, как известно, сильна ровно настолько, насколько прочно ее самое слабое звено, стратегия глубокоэшелонированной защиты нацелена на структуру, в которой, если одна защитная мера потерпит неудачу, другие меры продолжат обеспечивать защиту. [ 162 ]

Вспомните предыдущее обсуждение административного контроля, логического контроля и физического контроля. Три типа контроля могут использоваться в качестве основы для построения стратегии глубокоэшелонированной защиты. [ 144 ] При таком подходе глубокоэшелонированную защиту можно представить как три отдельных слоя или плоскости, наложенных друг на друга. [ 163 ] Дополнительную информацию о глубокоэшелонированной защите можно получить, рассматривая ее как формирование слоев луковицы, где данные находятся в ядре луковицы, люди — следующий внешний слой луковицы, а сетевая безопасность , безопасность на основе хоста и приложения. безопасность, образующая самые внешние слои луковицы. [ 164 ] Обе точки зрения одинаково верны, и каждая дает ценную информацию о реализации хорошей стратегии глубокоэшелонированной защиты. [ 165 ]

Классификация

[ редактировать ]Важным аспектом информационной безопасности и управления рисками является признание ценности информации и определение соответствующих процедур и требований к защите информации. [ 166 ] Не вся информация одинакова, и поэтому не вся информация требует одинаковой степени защиты. [ 167 ] Для этого необходимо, чтобы информации была присвоена классификация безопасности . [ 168 ] Первым шагом в классификации информации является идентификация члена высшего руководства как владельца конкретной информации, подлежащей классификации. Далее разработайте политику классификации. [ 169 ] Политика должна описывать различные метки классификации, определять критерии присвоения информации конкретной метки и перечислять необходимые меры безопасности для каждой классификации. [ 170 ]

Некоторые факторы, влияющие на то, какую классификационную информацию следует присвоить, включают в себя ценность этой информации для организации, ее возраст и устарела ли информация. [ 171 ] Законы и другие нормативные требования также являются важными факторами при классификации информации. [ 172 ] Ассоциация аудита и контроля информационных систем (ISACA) и ее бизнес-модель информационной безопасности также служат для специалистов по безопасности инструментом для изучения безопасности с точки зрения системы, создавая среду, в которой безопасностью можно управлять комплексно, позволяя устранять реальные риски. [ 173 ]

Тип выбранных и используемых меток классификации информационной безопасности будет зависеть от характера организации, например: [ 170 ]

- В бизнес-секторе используются такие ярлыки, как «Публичный», «Конфиденциальный», «Частный», «Конфиденциальный».

- В государственном секторе такие ярлыки, как «Несекретно», «Неофициально», «Защищено», «Конфиденциально», «Секретно», «Совершенно секретно» и их неанглийские эквиваленты. [ 174 ]

- В межотраслевых формированиях используется Протокол светофора , который состоит из: Белого, Зелёного, Янтарного и Красного.

- В личном секторе один ярлык типа Финансовый. Сюда входит деятельность, связанная с управлением деньгами, например онлайн-банкинг. [ 175 ]

Все сотрудники организации, а также деловые партнеры должны быть обучены работе со схемой классификации и понимать необходимые меры безопасности и процедуры обработки для каждой классификации. [ 176 ] Классификация конкретного присвоенного информационного актива должна периодически пересматриваться, чтобы гарантировать, что классификация по-прежнему подходит для информации, а также обеспечить наличие мер безопасности, требуемых классификацией, и их правильное соблюдение. [ 177 ]

Контроль доступа

[ редактировать ]Доступ к защищенной информации должен быть ограничен людьми, имеющими право доступа к этой информации. [ 178 ] Компьютерные программы и во многих случаях компьютеры, обрабатывающие информацию, также должны быть авторизованы. [ 179 ] Для этого необходимо наличие механизмов контроля доступа к защищенной информации. [ 179 ] Сложность механизмов контроля доступа должна соответствовать ценности защищаемой информации; чем более чувствительна или ценна информация, тем сильнее должны быть механизмы контроля. [ 180 ] Фундамент, на котором строятся механизмы контроля доступа, начинается с идентификации и аутентификации . [ 181 ]

Контроль доступа обычно рассматривается в три этапа: идентификация, аутентификация и авторизация . [ 182 ] [ 94 ]

Идентификация

[ редактировать ]Идентификация — это утверждение того, кто кто-то есть или что такое что-то. Если человек заявляет: «Здравствуйте, меня зовут Джон Доу », он заявляет о том, кто он есть. [ 183 ] Однако их утверждение может быть правдой, а может и не быть. Прежде чем Джону Доу будет предоставлен доступ к защищенной информации, необходимо будет убедиться, что человек, называющий себя Джоном Доу, действительно является Джоном Доу. [ 184 ] Обычно утверждение оформляется в форме имени пользователя. Вводя это имя пользователя, вы заявляете: «Я тот человек, которому принадлежит это имя пользователя». [ 185 ]

Аутентификация

[ редактировать ]Аутентификация — это акт проверки утверждения личности. Когда Джон Доу приходит в банк, чтобы снять деньги, он говорит кассиру банка, что он — Джон Доу, что подтверждает его личность. [ 186 ] Кассир банка просит показать удостоверение личности с фотографией и передает кассиру свои водительские права . [ 187 ] Кассир банка проверяет лицензию, чтобы убедиться, что на ней напечатан Джон Доу, и сравнивает фотографию на лицензии с фотографией человека, утверждающего, что он Джон Доу. [ 188 ] Если фотография и имя совпадают с именем человека, кассир подтвердил, что Джон Доу является тем, кем он себя выдавал. Аналогично, вводя правильный пароль, пользователь подтверждает, что он/она является тем человеком, которому принадлежит имя пользователя. [ 189 ]

Для аутентификации можно использовать три различных типа информации: [ 190 ] [ 191 ]

- Что-то, что вы знаете: такие вещи, как PIN-код, пароль вашей матери. или девичья фамилия [ 192 ] [ 193 ]

- Что-то, что у вас есть: водительские права или магнитная карта. [ 194 ] [ 195 ]

- Что вы: биометрия , включая отпечатки ладоней , отпечатки пальцев , отпечатки голоса и сканирование сетчатки (глаз) [ 196 ]

Строгая аутентификация требует предоставления более одного типа аутентификационной информации (двухфакторная аутентификация). [ 197 ] сегодня Имя пользователя является наиболее распространенной формой идентификации в компьютерных системах, а пароль — наиболее распространенной формой аутентификации. [ 198 ] Имена пользователей и пароли выполнили свою задачу, но они становятся все более неадекватными. [ 199 ] Имена пользователей и пароли постепенно заменяются или дополняются более сложными механизмами аутентификации, такими как алгоритмы одноразового пароля на основе времени . [ 200 ]

Авторизация

[ редактировать ]После успешной идентификации и аутентификации человека, программы или компьютера необходимо определить, к каким информационным ресурсам им разрешен доступ и какие действия им будет разрешено выполнять (запускать, просматривать, создавать, удалять или изменять). [ 201 ] Это называется авторизацией . Разрешение на доступ к информации и другим компьютерным услугам начинается с административных политик и процедур. [ 202 ] Политика предписывает, какие информационные и вычислительные услуги могут быть доступны, кому и на каких условиях. Затем механизмы контроля доступа настраиваются для обеспечения соблюдения этих политик. [ 203 ] Различные вычислительные системы оснащены различными механизмами контроля доступа. Некоторые могут даже предлагать на выбор различные механизмы контроля доступа. [ 204 ] Механизм контроля доступа, предлагаемый системой, будет основан на одном из трех подходов к контролю доступа или может быть получен из комбинации этих трех подходов. [ 94 ]

Недискреционный подход объединяет весь контроль доступа под централизованным управлением. [ 205 ] Доступ к информации и другим ресурсам обычно зависит от функции (роли) человека в организации или задач, которые человек должен выполнять. [ 206 ] [ 207 ] Дискреционный подход дает создателю или владельцу информационного ресурса возможность контролировать доступ к этим ресурсам. [ 205 ] В подходе обязательного управления доступом доступ предоставляется или запрещается на основе классификации безопасности, присвоенной информационному ресурсу. [ 178 ]

Примеры общих механизмов контроля доступа, используемых сегодня, включают управление доступом на основе ролей , доступное во многих передовых системах управления базами данных; простые права доступа к файлам, предоставляемые в операционных системах UNIX и Windows; [ 208 ] Объекты групповой политики, предоставляемые в сетевых системах Windows; и Kerberos , RADIUS , TACACS и простые списки доступа, используемые во многих межсетевых экранах и маршрутизаторах . [ 209 ]

Чтобы быть эффективными, политики и другие меры безопасности должны быть осуществимыми и поддерживаться. Эффективная политика гарантирует, что люди будут нести ответственность за свои действия. [ 210 ] для Например, в руководящих принципах Казначейства США систем, обрабатывающих конфиденциальную или конфиденциальную информацию, говорится, что все неудачные и успешные попытки аутентификации и доступа должны регистрироваться, а любой доступ к информации должен оставлять определенный контрольный журнал . [ 211 ]

Кроме того, когда речь идет о контроле доступа, должен действовать принцип «необходимости знать». Этот принцип дает права доступа человеку для выполнения своих трудовых функций. [ 212 ] Этот принцип используется в правительстве при работе с разницей зазоров. [ 213 ] Несмотря на то, что два сотрудника в разных отделах имеют допуск к сверхсекретной информации , у них должна быть потребность знать, чтобы можно было обмениваться информацией. В рамках принципа «необходимости знать» сетевые администраторы предоставляют сотрудникам наименьший объем привилегий, чтобы предотвратить доступ сотрудников к большему, чем им положено. [ 214 ] Необходимость знать помогает обеспечить соблюдение триады конфиденциальность-целостность-доступность. Необходимость знать напрямую влияет на конфиденциальную область триады. [ 215 ]

Криптография

[ редактировать ]Информационная безопасность использует криптографию для преобразования полезной информации в форму, которая делает ее непригодной для использования кем-либо, кроме авторизованного пользователя; этот процесс называется шифрованием . [ 216 ] Информация, которая была зашифрована (приведена в негодность для использования), может быть преобразована обратно в исходную пригодную для использования форму авторизованным пользователем, обладающим криптографическим ключом , посредством процесса расшифровки. [ 217 ] Криптография используется в информационной безопасности для защиты информации от несанкционированного или случайного раскрытия во время ее передачи (в электронном или физическом виде) и во время хранения информации. [ 94 ]

Криптография также обеспечивает информационную безопасность вместе с другими полезными приложениями, включая улучшенные методы аутентификации, дайджесты сообщений, цифровые подписи, неотказуемость и зашифрованную сетевую связь. [ 218 ] Старые, менее безопасные приложения, такие как Telnet и протокол передачи файлов (FTP), постепенно заменяются более безопасными приложениями, такими как Secure Shell (SSH), которые используют зашифрованные сетевые соединения. [ 219 ] Беспроводная связь может быть зашифрована с использованием таких протоколов, как WPA/WPA2 или более старого (и менее безопасного) WEP . Проводная связь (например, ITU‑T G.hn ) защищена с помощью AES для шифрования и X.1035 для аутентификации и обмена ключами. [ 220 ] Программные приложения, такие как GnuPG или PGP, можно использовать для шифрования файлов данных и электронной почты. [ 221 ]

Криптография может создать проблемы с безопасностью, если она реализована неправильно. [ 222 ] Криптографические решения должны быть реализованы с использованием принятых в отрасли решений, прошедших строгую экспертную оценку независимых экспертов в области криптографии. [ 223 ] Длина и надежность ключа шифрования также являются важным фактором. [ 224 ] или слишком короткий ключ Слабый приведет к слабому шифрованию . [ 224 ] Ключи, используемые для шифрования и дешифрования, должны быть защищены с той же степенью строгости, что и любая другая конфиденциальная информация. [ 225 ] Они должны быть защищены от несанкционированного раскрытия и уничтожения и должны быть доступны при необходимости. [ нужна ссылка ] Решения инфраструктуры открытых ключей (PKI) решают многие проблемы, связанные с управлением ключами . [ 94 ]

Процесс

[ редактировать ]Термины «разумный и осмотрительный человек», « должная осмотрительность » и «должная осмотрительность» уже много лет используются в сферах финансов, ценных бумаг и права. В последние годы эти термины нашли свое применение в области вычислений и информационной безопасности. [ 129 ] США Федеральные руководящие принципы вынесения приговоров теперь позволяют привлекать должностных лиц корпораций к ответственности за несоблюдение должной осторожности и должной осмотрительности при управлении своими информационными системами. [ 226 ]

В деловом мире акционеры, клиенты, деловые партнеры и правительства ожидают, что корпоративные должностные лица будут вести бизнес в соответствии с общепринятой деловой практикой, а также в соответствии с законами и другими нормативными требованиями. Это часто называют правилом «разумного и благоразумного человека». Благоразумный человек уделяет должное внимание тому, чтобы было сделано все необходимое для ведения бизнеса в соответствии с разумными принципами ведения бизнеса, а также с соблюдением законных и этических норм. Благоразумный человек также старательно (внимательно, внимательно, постоянно) заботится о своем бизнесе.

В области информационной безопасности Харрис [ 227 ] предлагает следующие определения должной осмотрительности и должной осмотрительности:

«Должная осторожность — это шаги, которые предпринимаются, чтобы показать, что компания взяла на себя ответственность за деятельность, происходящую внутри корпорации, и предприняла необходимые шаги, чтобы помочь защитить компанию, ее ресурсы и сотрудников. [ 228 ] .» И [должная осмотрительность — это] «постоянная деятельность, обеспечивающая постоянное обслуживание и функционирование механизмов защиты». [ 229 ]

В этих определениях следует обратить внимание на два важных момента. [ 230 ] [ 231 ] Во-первых, при должной осторожности предпринимаются шаги для показа; это означает, что шаги можно проверить, измерить или даже создать ощутимые артефакты. [ 232 ] [ 233 ] Во-вторых, при комплексной проверке осуществляется постоянная деятельность; это означает, что люди на самом деле делают что-то для мониторинга и поддержания механизмов защиты, и эта деятельность продолжается. [ 234 ]

Организации несут ответственность за соблюдение обязанностей по обеспечению информационной безопасности. Стандарт анализа рисков «Обязанность ухода» (DoCRA) [ 235 ] обеспечивает принципы и методы оценки риска. [ 236 ] Он учитывает все стороны, которые могут быть затронуты этими рисками. [ 237 ] DoCRA помогает оценить меры защиты, подходят ли они для защиты других от вреда, одновременно создавая разумное бремя. [ 238 ] В связи с увеличением количества судебных разбирательств по утечке данных компании должны сбалансировать меры безопасности, соответствие требованиям и свою миссию. [ 239 ]

Управление безопасностью

[ редактировать ]Институт программной инженерии Университета Карнеги-Меллона в публикации под названием «Руководство по внедрению управления безопасностью предприятия (GES)» определяет характеристики эффективного управления безопасностью. К ним относятся: [ 240 ]

- Проблема всего предприятия

- Лидеры несут ответственность

- Рассматривается как бизнес-требование.

- Риск-ориентированный

- Определены роли, обязанности и разделение обязанностей

- Учтено и реализовано в политике

- Выделено достаточные ресурсы

- Персонал осведомлен и обучен

- Требование жизненного цикла разработки

- Планируемый, управляемый, измеримый и измеряемый

- Рассмотрено и проверено

Планы реагирования на инциденты

[ редактировать ]Этот раздел нуждается в расширении . Вы можете помочь, добавив к нему . ( январь 2018 г. ) |

План реагирования на инциденты (IRP) — это группа политик, определяющих реакцию организации на кибератаку. Как только нарушение безопасности обнаружено, например, с помощью системы обнаружения вторжений в сеть (NIDS) или системы обнаружения вторжений на базе хоста (HIDS) (если она настроена для этого), план инициируется. [ 241 ] Важно отметить, что утечка данных может иметь юридические последствия. Знание местных и федеральных законов имеет решающее значение. [ 242 ] Каждый план уникален и соответствует потребностям организации, и он может включать в себя наборы навыков, не входящих в состав ИТ-команды. [ 243 ] Например, в план реагирования можно включить юриста, который поможет разобраться в юридических последствиях утечки данных. [ нужна ссылка ]

Как упоминалось выше, каждый план уникален, но большинство планов включают в себя следующее: [ 244 ]

Подготовка

[ редактировать ]Хорошая подготовка включает в себя создание группы реагирования на инциденты (IRT). [ 245 ] Эта команда должна использовать такие навыки, как тестирование на проникновение, компьютерная криминалистика, сетевая безопасность и т. д. [ 246 ] Эта команда также должна отслеживать тенденции в области кибербезопасности и современные стратегии атак. [ 247 ] Программа обучения для конечных пользователей важна, так как большинство современных стратегий атак нацелены на пользователей в сети. [ 244 ]

Идентификация

[ редактировать ]Эта часть плана реагирования на инциденты определяет, произошло ли событие безопасности. [ 248 ] Когда конечный пользователь сообщает информацию или администратор замечает нарушения, начинается расследование. Журнал инцидентов является важной частью этого шага. [ нужна ссылка ] Все члены команды должны обновлять этот журнал, чтобы обеспечить максимально быструю передачу информации. [ 249 ] Если было обнаружено, что произошло нарушение безопасности, следует активировать следующий шаг. [ 250 ]

Сдерживание

[ редактировать ]На этом этапе IRT работает над изоляцией областей, в которых произошло нарушение, чтобы ограничить масштаб события безопасности. [ 251 ] На этом этапе важно сохранить информацию для криминалистической экспертизы, чтобы ее можно было проанализировать позже в процессе. [ 252 ] Сдерживание может быть таким простым, как физическое содержание серверной комнаты, или таким сложным, как сегментирование сети, чтобы не допустить распространения вируса. [ 253 ]

Искоренение

[ редактировать ]Именно здесь обнаруженная угроза удаляется из затронутых систем. [ 254 ] Это может включать в себя удаление вредоносных файлов, закрытие скомпрометированных учетных записей или удаление других компонентов. [ 255 ] [ 256 ] Некоторые события не требуют этого шага, однако важно полностью понять событие, прежде чем переходить к этому шагу. [ 257 ] Это поможет гарантировать полное устранение угрозы. [ 253 ]

Восстановление

[ редактировать ]На этом этапе системы восстанавливаются до исходного состояния. [ 258 ] Этот этап может включать восстановление данных, изменение информации о доступе пользователей или обновление правил или политик брандмауэра для предотвращения взлома в будущем. [ 259 ] [ 260 ] Без выполнения этого шага система все равно может быть уязвима для будущих угроз безопасности. [ 253 ]

Извлеченные уроки

[ редактировать ]На этом этапе информация, собранная в ходе этого процесса, используется для принятия будущих решений по безопасности. [ 261 ] Этот шаг имеет решающее значение для предотвращения будущих событий. Использование этой информации для дальнейшего обучения администраторов имеет решающее значение для этого процесса. [ 262 ] Этот шаг также можно использовать для обработки информации, распространяемой от других объектов, столкнувшихся с событием безопасности. [ 263 ]

Управление изменениями

[ редактировать ]Управление изменениями — это формальный процесс направления и контроля изменений в среде обработки информации. [ 264 ] [ 265 ] Сюда входят изменения в настольных компьютерах, сети, серверах и программном обеспечении. [ 266 ] Целями управления изменениями являются снижение рисков, связанных с изменениями в среде обработки информации, и повышение стабильности и надежности среды обработки по мере внесения изменений. [ 267 ] Целью управления изменениями не является предотвращение или препятствование осуществлению необходимых изменений. [ 268 ] [ 269 ]

Любое изменение среды обработки информации привносит элемент риска. [ 270 ] Даже, казалось бы, простые изменения могут иметь неожиданные последствия. [ 271 ] Одной из многих обязанностей руководства является управление рисками. [ 272 ] [ 273 ] Управление изменениями — это инструмент управления рисками, вызванными изменениями в среде обработки информации. [ 274 ] Часть процесса управления изменениями гарантирует, что изменения не будут реализованы в неподходящее время, когда они могут нарушить критические бизнес-процессы или помешать реализации других изменений. [ 275 ]

Не каждым изменением нужно управлять. [ 276 ] [ 277 ] Некоторые виды изменений являются частью повседневной рутины обработки информации и подчиняются заранее определенной процедуре, что снижает общий уровень риска для среды обработки. [ 278 ] Создание новой учетной записи пользователя или развертывание нового настольного компьютера — это примеры изменений, которые обычно не требуют управления изменениями. [ 279 ] Однако перемещение общих файловых ресурсов пользователей или обновление сервера электронной почты представляют собой гораздо более высокий уровень риска для среды обработки и не являются обычным повседневным действием. [ 280 ] Важнейшими первыми шагами в управлении изменениями являются (а) определение изменения (и распространение этого определения) и (б) определение объема системы изменений. [ 281 ]

Управление изменениями обычно контролируется советом по анализу изменений, состоящим из представителей ключевых сфер бизнеса. [ 282 ] безопасность, сеть, системные администраторы, администрирование баз данных, разработчики приложений, поддержка настольных компьютеров и служба поддержки. [ 283 ] Задачи комиссии по обзору изменений можно облегчить с помощью приложения для автоматизированного рабочего процесса. [ 284 ] Ответственность совета по анализу изменений заключается в обеспечении соблюдения документированных процедур управления изменениями в организации. [ 285 ] Процесс управления изменениями выглядит следующим образом. [ 286 ]

- Запрос : любой может запросить изменение. [ 287 ] [ 288 ] Лицо, делающее запрос на изменение, может быть, а может и не быть тем же лицом, которое выполняет анализ или реализует изменение. [ 289 ] [ 290 ] Когда запрос на изменение получен, он может пройти предварительную проверку, чтобы определить, совместимо ли запрошенное изменение с бизнес-моделью и практикой организации, а также определить объем ресурсов, необходимых для реализации изменения. [ 291 ]

- Утверждение : руководство управляет бизнесом и контролирует распределение ресурсов, поэтому руководство должно утверждать запросы на изменения и назначать приоритет для каждого изменения. [ 292 ] Руководство может отклонить запрос на изменение, если изменение несовместимо с бизнес-моделью, отраслевыми стандартами или передовым опытом. [ 293 ] [ 294 ] Руководство также может отклонить запрос на изменение, если изменение требует больше ресурсов, чем можно выделить для него. [ 295 ]

- План : планирование изменения включает в себя определение масштаба и воздействия предлагаемого изменения; анализ сложности изменения; распределение ресурсов, а также разработка, тестирование и документирование планов реализации и отступления. [ 296 ] Необходимо определить критерии, на основании которых будет приниматься решение об отказе. [ 297 ]

- Тестирование : каждое изменение должно быть протестировано в безопасной тестовой среде, которая точно отражает реальную производственную среду, прежде чем изменение будет применено к производственной среде. [ 298 ] План отступления также необходимо протестировать. [ 299 ]

- График . Частью ответственности совета по обзору изменений является помощь в планировании изменений путем проверки предлагаемой даты внедрения на предмет потенциальных конфликтов с другими запланированными изменениями или критически важными бизнес-операциями. [ 300 ]

- Общайтесь : как только изменение запланировано, о нем необходимо сообщить. [ 301 ] Коммуникация призвана дать другим возможность напомнить совету по анализу изменений о других изменениях или критических бизнес-операциях, которые могли быть упущены из виду при планировании изменений. [ 302 ] Сообщение также служит для информирования службы поддержки и пользователей о том, что скоро произойдут изменения. [ 303 ] Еще одна обязанность комиссии по рассмотрению изменений заключается в обеспечении того, чтобы запланированные изменения были должным образом доведены до сведения тех, кто будет затронут этими изменениями или иным образом заинтересован в них. [ 304 ] [ 305 ]

- Внедрить : в назначенную дату и время изменения должны быть реализованы. [ 306 ] [ 307 ] Часть процесса планирования заключалась в разработке плана внедрения, плана тестирования и плана отказа. [ 308 ] [ 309 ] Если реализация изменения не удалась, или тестирование после внедрения не удалось, или были соблюдены другие «замершие» критерии, следует реализовать план отката. [ 310 ]

- Документ : Все изменения должны быть задокументированы. [ 311 ] [ 312 ] Документация включает в себя первоначальный запрос на изменение, его утверждение, присвоенный ему приоритет, реализацию, [ 313 ] планы тестирования и отказа, результаты критики совета по обзору изменений, дату/время, когда изменение было реализовано, [ 314 ] кто его реализовал, и было ли это изменение реализовано успешно, неудачно или отложено. [ 315 ] [ 316 ]

- Обзор после внесения изменений . Совет по обзору изменений должен проводить анализ изменений после внедрения. [ 317 ] Особенно важно просматривать неудачные и отмененные изменения. Наблюдательный совет должен попытаться понять возникшие проблемы и найти области для улучшения. [ 317 ]

Процедуры управления изменениями, которым легко следовать и которые легко использовать, могут значительно снизить общие риски, возникающие при внесении изменений в среду обработки информации. [ 318 ] Хорошие процедуры управления изменениями улучшают общее качество и успех изменений по мере их реализации. [ 319 ] Это достигается посредством планирования, экспертной оценки, документации и коммуникации. [ 320 ]

ISO/IEC 20000 , Руководство по видимой OPS: внедрение ITIL за 4 практических и проверяемых шага [ 321 ] (Полное содержание книги), [ 322 ] и ITIL предоставляют ценные рекомендации по внедрению эффективной и результативной программы управления изменениями в области информационной безопасности. [ 323 ]

Непрерывность бизнеса

[ редактировать ]Управление непрерывностью бизнеса ( BCM ) касается механизмов, направленных на защиту критически важных бизнес-функций организации от прерываний из-за инцидентов или, по крайней мере, минимизацию их последствий. [ 324 ] [ 325 ] BCM необходим любой организации для поддержания технологий и бизнеса в соответствии с текущими угрозами для продолжения бизнеса в обычном режиме. [ 326 ] BCM следует включить в план анализа рисков организации , чтобы гарантировать, что все необходимые бизнес-функции имеют все необходимое для продолжения работы в случае любого типа угрозы любой бизнес-функции. [ 327 ]

Он включает в себя:

- Анализ требований, например, выявление критических бизнес-функций, зависимостей и потенциальных точек отказа, потенциальных угроз и, следовательно, инцидентов или рисков, вызывающих беспокойство у организации; [ 328 ] [ 329 ]

- Спецификация, например, максимально допустимые периоды простоев; целевые точки восстановления (максимально допустимые периоды потери данных); [ 330 ]

- Архитектура и проектирование, например, подходящее сочетание подходов, включая устойчивость (например, проектирование ИТ-систем и процессов для обеспечения высокой доступности, [ 331 ] избегание или предотвращение ситуаций, которые могут прервать бизнес), управление инцидентами и чрезвычайными ситуациями (например, эвакуация помещений, вызов служб экстренной помощи, сортировка/ситуация). [ 332 ] оценка и применение планов восстановления), восстановление (например, восстановление) и управление на случай непредвиденных обстоятельств (общие возможности позитивно справляться со всем, что происходит, используя любые доступные ресурсы); [ 333 ]

- Реализация, например, настройка и планирование резервного копирования, передачи данных и т. д., дублирование и усиление критических элементов; заключение договоров с поставщиками услуг и оборудования;

- Тестирование, например, мероприятия по обеспечению непрерывности бизнеса различных типов, затрат и уровней обеспечения; [ 334 ]

- Управление, например, определение стратегии, постановка целей и задач; планирование и руководство работой; распределение средств, людей и других ресурсов; расстановка приоритетов относительно других видов деятельности; построение команды, лидерство, контроль, мотивация и координация с другими бизнес-функциями и видами деятельности [ 335 ] (например, ИТ, оборудование, человеческие ресурсы, управление рисками, информационные риски и безопасность, операции); мониторинг ситуации, проверка и обновление договоренностей в случае изменений; совершенствование подхода посредством постоянного совершенствования, обучения и соответствующих инвестиций; [ нужна ссылка ]

- Гарантии, например, тестирование на соответствие установленным требованиям; измерение, анализ и отчетность по ключевым параметрам; проведение дополнительных тестов, проверок и аудитов для большей уверенности в том, что меры будут соответствовать плану, если они будут задействованы. [ 336 ]

В то время как BCM использует широкий подход к минимизации рисков, связанных со стихийными бедствиями, путем снижения как вероятности, так и серьезности инцидентов, план аварийного восстановления (DRP) фокусируется конкретно на как можно более быстром возобновлении бизнес-операций после стихийного бедствия. [ 337 ] План аварийного восстановления, применяемый вскоре после возникновения катастрофы, описывает шаги, необходимые для восстановления критически важной инфраструктуры информационных и коммуникационных технологий (ИКТ). [ 338 ] Планирование аварийного восстановления включает в себя создание группы планирования, проведение оценки рисков, определение приоритетов, разработку стратегий восстановления, подготовку инвентаризаций и документации плана, разработку критериев и процедур проверки и, наконец, реализацию плана. [ 339 ]

Законы и постановления

[ редактировать ]

зеленый: защита и гарантии

красный: общества эндемического надзора

Ниже приведен неполный список правительственных законов и постановлений в различных частях мира, которые оказали, оказали или будут оказывать существенное влияние на обработку данных и информационную безопасность. [ 340 ] [ 341 ] Важные отраслевые правила также были включены, если они оказывают существенное влияние на информационную безопасность. [ 340 ]

- Закон Великобритании о защите данных 1998 года содержит новые положения, регулирующие обработку информации, касающейся физических лиц, включая получение, хранение, использование или раскрытие такой информации. [ 342 ] [ 343 ] Директива Европейского Союза о защите данных (EUDPD) требует, чтобы все члены ЕС приняли национальные правила по стандартизации защиты конфиденциальности данных для граждан на всей территории ЕС. [ 344 ] [ 345 ]

- Закон о неправомерном использовании компьютеров 1990 года – это закон Парламента Великобритании, согласно которому компьютерные преступления (например, взлом) являются уголовным преступлением. [ 346 ] Закон стал образцом, на основе которого некоторые другие страны, [ 347 ] включая Канаду и Ирландию , черпали вдохновение при последующей разработке своих собственных законов по информационной безопасности. [ 348 ] [ 349 ]

- ЕС Директива о хранении данных (аннулированная) требовала от интернет-провайдеров и телефонных компаний хранить данные о каждом отправленном электронном сообщении и телефонном звонке в течение периода от шести месяцев до двух лет. [ 350 ]

- Закон о правах семьи на образование и конфиденциальности (FERPA) ( 20 USC § 1232 g; 34 CFR, часть 99) — это федеральный закон США, который защищает конфиденциальность записей об образовании учащихся. [ 351 ] Закон распространяется на все школы, получающие средства в рамках применимой программы Министерства образования США . [ 352 ] Как правило, школы должны иметь письменное разрешение от родителя или подходящего учащегося. [ 352 ] [ 353 ] с целью раскрытия любой информации из записей об образовании учащегося. [ 354 ]

- Рекомендации по безопасности для аудиторов Федерального экзаменационного совета финансовых учреждений (FFIEC) определяют требования к безопасности онлайн-банкинга. [ 355 ]

- Закон о переносимости и подотчетности медицинского страхования (HIPAA) 1996 года требует принятия национальных стандартов для электронных транзакций в сфере здравоохранения и национальных идентификаторов для поставщиков, планов медицинского страхования и работодателей. [ 356 ] Кроме того, он требует от поставщиков медицинских услуг, страховых компаний и работодателей обеспечивать безопасность и конфиденциальность медицинских данных. [ 357 ]

- Закон Грэмма -Лича-Блайли 1999 года (GLBA), также известный как Закон о модернизации финансовых услуг 1999 года, защищает конфиденциальность и безопасность частной финансовой информации, которую финансовые учреждения собирают, хранят и обрабатывают. [ 358 ]

- Раздел 404 Закона Сарбейнса-Оксли 2002 года (SOX) требует, чтобы публичные компании оценивали эффективность своего внутреннего контроля за финансовой отчетностью в годовых отчетах, которые они представляют в конце каждого финансового года. [ 359 ] Директора по информационным технологиям несут ответственность за безопасность, точность и надежность систем, которые управляют финансовыми данными и сообщают о них. [ 360 ] Закон также требует, чтобы публичные компании привлекали независимых аудиторов, которые должны подтверждать и сообщать о достоверности своих оценок. [ 361 ]

- Стандарт безопасности данных индустрии платежных карт (PCI DSS) устанавливает комплексные требования для повышения безопасности данных платежных счетов. [ 362 ] Он был разработан ведущими платежными брендами Совета по стандартам безопасности PCI, включая American Express , Discover Financial Services , JCB, MasterCard Worldwide, [ 363 ] и Visa International — чтобы способствовать широкому принятию последовательных мер безопасности данных на глобальной основе. [ 364 ] PCI DSS — это многогранный стандарт безопасности, который включает требования к управлению безопасностью, политикам, процедурам, сетевой архитектуре , проектированию программного обеспечения и другим критически важным мерам защиты. [ 365 ]

- штата Законы об уведомлении о нарушениях безопасности (Калифорния и многие другие) требуют от предприятий, некоммерческих организаций и государственных учреждений уведомлять потребителей, когда незашифрованная «личная информация» может быть скомпрометирована, утеряна или украдена. [ 366 ]

- Закон Канады о защите личной информации и электронных документах ( PIPEDA ) поддерживает и продвигает электронную торговлю, защищая личную информацию, которая собирается, используется или раскрывается при определенных обстоятельствах. [ 367 ] [ 368 ] предусмотрев использование электронных средств для передачи или записи информации или транзакций, а также внеся поправки в Закон Канады о доказательствах , Закон о нормативных актах и Закон о пересмотре статута. [ 369 ] [ 370 ] [ 371 ]

- Греческое управление по безопасности и конфиденциальности связи (ADAE) (Закон 165/2011) устанавливает и описывает минимальные меры контроля информационной безопасности, которые должны быть развернуты каждой компанией, предоставляющей сети и/или услуги электронной связи в Греции, чтобы защитить конфиденциальность клиентов. . [ 372 ] Они включают как управленческий, так и технический контроль (например, записи журнала должны храниться в течение двух лет). [ 373 ]

- Греческое управление по безопасности и конфиденциальности связи (ADAE) (Закон 205/2013) занимается защитой целостности и доступности услуг и данных, предлагаемых греческими телекоммуникационными компаниями. [ 374 ] Закон обязывает эти и другие связанные компании создавать, развертывать и тестировать соответствующие планы обеспечения непрерывности бизнеса и резервную инфраструктуру. [ 375 ]

Министерство обороны США (DoD) издало Директиву Министерства обороны 8570 в 2004 году, дополненную Директивой Министерства обороны 8140, требующую от всех сотрудников Министерства обороны и всего контрактного персонала Министерства обороны, участвующего в функциях и деятельности по обеспечению информации, получать и поддерживать различные отраслевые сертификаты в области информационных технологий (ИТ). усилия по обеспечению того, чтобы весь персонал Министерства обороны, участвующий в защите сетевой инфраструктуры, имел минимальный уровень признанных в ИТ-индустрии знаний, навыков и способностей (KSA). Андерссон и Реймерс (2019) сообщают, что эти сертификаты варьируются от A+ и Security+ CompTIA до CISSP ICS2.org и т. д. [ 376 ]

Культура

[ редактировать ]Культура информационной безопасности — это нечто большее, чем просто то, насколько сотрудники осведомлены о безопасности. Это идеи, обычаи и социальное поведение организации, которые влияют на информационную безопасность как положительным, так и отрицательным образом. [ 377 ] Культурные концепции могут помочь различным сегментам организации работать эффективно или противодействовать эффективности в обеспечении информационной безопасности внутри организации. То, как сотрудники думают и относятся к безопасности, а также действия, которые они предпринимают, могут оказать большое влияние на информационную безопасность в организациях. Роер и Петрик (2017) выделяют семь основных аспектов культуры информационной безопасности в организациях: [ 378 ]

- Отношение: чувства и эмоции сотрудников по поводу различных видов деятельности, связанных с организационной безопасностью информации. [ 379 ]

- Поведение: фактическая или предполагаемая деятельность и рискованные действия сотрудников, которые прямо или косвенно влияют на информационную безопасность.

- Познание: осведомленность сотрудников, поддающиеся проверке знания и убеждения относительно практик, действий и отношения к самоэффективности , которые связаны с информационной безопасностью.

- Коммуникация: способы общения сотрудников друг с другом, чувство принадлежности, поддержка по вопросам безопасности и отчеты об инцидентах.

- Соответствие: соблюдение политик безопасности организации, осведомленность о существовании таких политик и способность вспомнить суть таких политик.

- Нормы: восприятие организационного поведения и практики, связанных с безопасностью, которые неофициально считаются либо нормальными, либо отклоняющимися от нормы сотрудниками и их коллегами, например, скрытые ожидания в отношении поведения в области безопасности и неписаные правила использования информационно-коммуникационных технологий.

- Обязанности: понимание сотрудниками своих ролей и обязанностей как решающего фактора в поддержании или угрозе безопасности информации и, следовательно, организации.

Андерссон и Реймерс (2014) обнаружили, что сотрудники часто не считают себя частью «усилий» организации по информационной безопасности и часто предпринимают действия, которые игнорируют интересы информационной безопасности организации. [ 380 ] Исследования показывают, что культуру информационной безопасности необходимо постоянно совершенствовать. В книге «Культура информационной безопасности от анализа к изменениям » авторы прокомментировали: «Это бесконечный процесс, цикл оценки и изменений или обслуживания». Для управления культурой информационной безопасности необходимо предпринять пять шагов: предварительная оценка, стратегическое планирование, оперативное планирование, реализация и последующая оценка. [ 381 ]

- Предварительная оценка: определить осведомленность сотрудников об информационной безопасности и проанализировать текущую политику безопасности.

- Стратегическое планирование: чтобы разработать лучшую программу повышения осведомленности, нам необходимо установить четкие цели. Кластеризация людей помогает достичь этого

- Оперативное планирование: создать хорошую культуру безопасности, основанную на внутренней коммуникации, поддержке руководства, осведомленности о безопасности и программах обучения.

- Реализация: должна включать приверженность руководства, общение с членами организации, курсы для всех членов организации и приверженность сотрудников. [ 381 ]

- Последующая оценка: чтобы лучше оценить эффективность предыдущих шагов и опираться на постоянное улучшение.

Источники стандартов

[ редактировать ]Международная организация по стандартизации (ISO) — это международная организация по стандартизации, организованная как консорциум национальных учреждений по стандартизации из 167 стран, деятельность которых координируется через секретариат в Женеве, Швейцария. ISO является крупнейшим в мире разработчиком международных стандартов. Международная электротехническая комиссия (МЭК) — это международная организация по стандартизации, которая занимается электротехнологиями и тесно сотрудничает с ISO. ISO/IEC 15443: «Информационные технологии. Методы обеспечения безопасности. Структура обеспечения безопасности ИТ», ISO/IEC 27002 : «Информационные технологии. Методы обеспечения безопасности. Кодекс практики управления информационной безопасностью», ISO/IEC 20000 : «Информационные технологии – Управление услугами» и ISO/IEC 27001 : «Информационные технологии – Методы обеспечения безопасности – Системы управления информационной безопасностью – Требования» представляют особый интерес для специалистов по информационной безопасности.

США Национальный институт стандартов и технологий (NIST) является нерегулирующим федеральным агентством Министерства торговли США . Отдел компьютерной безопасности NIST разрабатывает стандарты, метрики, тесты и программы проверки, а также публикует стандарты и рекомендации для повышения безопасности планирования, внедрения, управления и эксплуатации ИТ. NIST также является хранителем публикаций Федерального стандарта обработки информации США (FIPS).

Интернет-сообщество — это профессиональное членское общество, объединяющее более 100 организаций и более 20 000 индивидуальных членов из более чем 180 стран. Он обеспечивает лидерство в решении проблем, стоящих перед будущим Интернета, и является организационным центром для групп, ответственных за стандарты интернет-инфраструктуры, включая Инженерную рабочую группу Интернета (IETF) и Совет по архитектуре Интернета (IAB). ISOC размещает запросы на комментарии (RFC), которые включают официальные стандарты интернет-протоколов и руководство по безопасности сайтов RFC-2196 .

Форум информационной безопасности (ISF) — глобальная некоммерческая организация, объединяющая несколько сотен ведущих организаций в сфере финансовых услуг, производства, телекоммуникаций, потребительских товаров, государственного управления и других областях. Он проводит исследования в области практики информационной безопасности и предлагает рекомендации в своем Стандарте передовой практики информационной безопасности, издаваемом два раза в год , а также более подробные рекомендации для членов.