Спуфинг-атака

В контексте информационной безопасности , и особенно сетевой безопасности , спуфинг-атака — это ситуация, в которой человек или программа успешно идентифицирует себя как другое лицо путем фальсификации данных для получения незаконного преимущества. [ 1 ]

Интернет

[ редактировать ]Спуфинг и TCP/IP

[ редактировать ]Многие протоколы пакета TCP/IP не предоставляют механизмов аутентификации источника или места назначения сообщения. [ 2 ] делая их уязвимыми для спуфинговых атак, когда приложения не принимают дополнительных мер предосторожности для проверки личности отправляющего или принимающего хоста. Подмена IP-адреса и подмена ARP , в частности, могут использоваться для усиления атак «человек посередине» против хостов в компьютерной сети . Атаки спуфинга, в которых используются преимущества протоколов набора TCP/IP, можно смягчить с помощью межсетевых экранов , способных выполнять глубокую проверку пакетов , или путем принятия мер по проверке личности отправителя или получателя сообщения.

Подмена доменного имени

[ редактировать ]Термин «Подмена доменного имени» (или просто, хотя и менее точно, «Подмена домена») используется в общем для описания одного или нескольких классов фишинговых атак, которые основаны на фальсификации или искажении имени домена в Интернете . [ 3 ] [ 4 ] Они предназначены для того, чтобы убедить ничего не подозревающих пользователей посетить веб-сайт, отличный от запланированного, или открыть электронное письмо, которое на самом деле не отправлено с указанного (или явно показанного) адреса. [ 5 ] Хотя атаки с подменой веб-сайтов и электронной почты более широко известны, любая служба, использующая разрешение доменных имен , может быть скомпрометирована.

Подмена реферера

[ редактировать ]Некоторые веб-сайты, особенно порнографические платные сайты , разрешают доступ к своим материалам только с определенных одобренных страниц (входа). Это обеспечивается путем проверки реферера заголовка HTTP- запроса. Однако этот заголовок реферера можно изменить (известно как « подмена реферера » или «подмена Ref-tar»), что позволяет пользователям получить несанкционированный доступ к материалам.

Отравление файлообменных сетей

[ редактировать ]« Спуфинг » может также относиться к владельцам авторских прав , размещающим искаженные или непригодные для прослушивания версии произведений в сетях обмена файлами .

Подмена адреса электронной почты

[ редактировать ]Информация об отправителе, отображаемая в электронных письмах ( From: поле) можно легко подделать. Этот метод обычно используется спамерами, чтобы скрыть происхождение своих электронных писем, и приводит к таким проблемам, как неправильные возвраты писем спама по электронной почте (т. е. обратное рассеяние ).

Подмена адреса электронной почты осуществляется точно так же, как написание поддельного обратного адреса с использованием обычной почты . Если письмо соответствует протоколу (т. е. штампу, почтовому индексу ), простой протокол передачи почты (SMTP) отправит сообщение. Это можно сделать с помощью почтового сервера с помощью telnet . [ 6 ]

Геолокация

[ редактировать ]Подмена геолокации происходит, когда пользователь применяет технологии, позволяющие создать впечатление, что его устройство находится не там, где оно находится на самом деле. [ 7 ] Наиболее распространенный способ подмены геолокации заключается в использовании виртуальной частной сети (VPN) или DNS- прокси, чтобы создать впечатление, что пользователь находится в другой стране, штате или территории, отличной от того, где он фактически находится. Согласно исследованию GlobalWebIndex , 49% пользователей VPN по всему миру используют VPN в первую очередь для доступа к территориально ограниченному развлекательному контенту. [ 8 ] Этот тип подмены геолокации также называется геопиратством, поскольку пользователь получает незаконный доступ к материалам, защищенным авторским правом, с помощью технологии подмены геолокации. Другой пример подмены геолокации произошел, когда игрок в онлайн-покер из Калифорнии использовал методы подмены геолокации для игры в онлайн-покер в Нью-Джерси , что противоречило законам штата Калифорния и Нью-Джерси. [ 9 ] Судебно-медицинская геолокация доказала подделку геолокации, и игрок лишился выигрыша на сумму более 90 000 долларов.

Телефония

[ редактировать ]Подмена номера вызывающего абонента

[ редактировать ]Телефонные сети общего пользования часто предоставляют информацию об идентификаторе вызывающего абонента , которая включает номер звонящего, а иногда и имя звонящего, при каждом вызове. Однако некоторые технологии (особенно в сетях передачи голоса по IP (VoIP) ) позволяют вызывающим абонентам подделывать информацию об идентификаторе вызывающего абонента и предоставлять ложные имена и номера. Шлюзы между сетями, допускающими такой подмену, и другими общедоступными сетями затем пересылают эту ложную информацию. Поскольку поддельные вызовы могут исходить из других стран, законы страны получателя могут не распространяться на звонящего. Это ограничивает эффективность законов против использования поддельной информации об идентификаторе вызывающего абонента для дальнейшего мошенничества . [ 10 ] [ не удалось пройти проверку ]

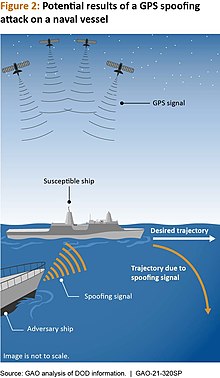

Подмена глобальной навигационной спутниковой системы

[ редактировать ]Атака с использованием подделки глобальной навигационной спутниковой системы (ГНСС) пытается обмануть приемник ГНСС путем трансляции ложных сигналов ГНСС, структурированных так, чтобы напоминать набор обычных сигналов ГНСС, или путем ретрансляции подлинных сигналов, полученных в другом месте или в другое время. [ 11 ] Спуфинг-атаки, как правило, труднее обнаружить, поскольку злоумышленники генерируют поддельные сигналы. Эти поддельные сигналы сложно отличить от законных сигналов, что сбивает с толку расчеты местоположения, навигации и времени судов (PNT). [ 12 ] Это означает, что поддельные сигналы могут быть изменены таким образом, что приемник оценивает свое положение как нечто иное, чем то, где он находится на самом деле, или находится там, где он находится, но в другое время, как определено злоумышленником. Одна из распространенных форм атаки спуфинга GNSS, обычно называемая атакой с переносом, начинается с широковещательной передачи сигналов, синхронизированных с подлинными сигналами, наблюдаемыми целевым приемником. Затем сила поддельных сигналов постепенно увеличивается и ускользает от подлинных сигналов. [ 11 ]

Несмотря на то, что GNSS является одной из наиболее надежных навигационных систем, она продемонстрировала критические уязвимости к спуфинговым атакам. Было показано, что сигналы спутников GNSS уязвимы из-за того, что сигналы относительно слабы на поверхности Земли, что делает сигналы GNSS главными целями для поддельных атак. Более того, было высказано предположение, что системы постоянно и безрассудно считаются заслуживающими доверия, хотя в настоящее время не существует средств защиты систем, сигналов или безопасной охраны судов от злонамеренных спуфинговых атак. [ 13 ] В результате использование таких систем, как GNSS, открыло возможность внешним злоумышленникам отправлять вредоносные команды, которые могут привести к человеческим жертвам, загрязнению окружающей среды, навигационным авариям и финансовым затратам. [ 14 ] [ 15 ] [ 16 ] Однако, поскольку более 80% мировой торговли осуществляется через судоходные компании, необходимо полагаться на системы GNSS для навигации, даже несмотря на то, что морские суда будут уязвимы для спуфинговых атак с ограниченными мерами противодействия. [ 17 ] [ 18 ]

Все системы GNSS, такие как GPS США, российская ГЛОНАСС , китайская BeiDou и европейская группировка Galileo , уязвимы для этой технологии. [ 19 ] Было высказано предположение, что для смягчения некоторых уязвимостей, с которыми сталкиваются системы GNSS в отношении спуфинговых атак, рекомендуется использовать более одной навигационной системы одновременно. [ 20 ]

Было высказано предположение, что Lockheed RQ-170 захват в декабре 2011 года беспилотника на северо-востоке Ирана . результатом такой атаки стал [ 21 ] Атаки с подменой GNSS были предсказаны и обсуждались в сообществе GNSS еще в 2003 году. [ 22 ] [ 23 ] [ 24 ] Атака для проверки концепции была успешно проведена в июне 2013 года, когда роскошная яхта White Rose of Drachs была неверно направлена с помощью поддельных сигналов GPS группой студентов аэрокосмической инженерии из инженерной школы Кокрелла Техасского университета в Остине. . Студенты находились на борту яхты, позволяя своему спуфинговому оборудованию постепенно подавлять мощность сигнала реальных спутников созвездия GPS, изменяя курс яхты. [ 25 ] [ 26 ] [ 27 ]

В 2019 году британский нефтяной танкер Stena Impero стал объектом мошеннической атаки, в результате которой судно было направлено в иранские воды, где оно было захвачено иранскими войсками. Следовательно, судно вместе с его экипажем и грузом было использовано как пешка в геополитическом конфликте. Несколько судоходных компаний, суда которых курсируют в иранских водах, дают указания судам проходить через опасные районы на высокой скорости и в светлое время суток. [ 28 ]

15 октября 2023 года Армия обороны Израиля (ЦАХАЛ) объявила, что GPS «ограничена в зонах активных боевых действий в соответствии с различными оперативными потребностями», но публично не прокомментировала более серьезные помехи. Однако в апреле 2024 года исследователи Техасского университета в Остине обнаружили ложные сигналы и проследили их происхождение до конкретной авиабазы в Израиле, которой управляет ЦАХАЛ. [ 29 ]

Подмена российского GPS

[ редактировать ]В июне 2017 года около двадцати кораблей в Черном море пожаловались на аномалии GPS, показывающие, что суда перемещаются на многие мили от их фактического местоположения, что, по мнению профессора Тодда Хамфриса, скорее всего, было спуфингом. [ 27 ] [ 30 ] Аномалии GPS вокруг дворца Путина и Московского Кремля , продемонстрированные в 2017 году норвежским журналистом в прямом эфире, заставили исследователей полагать, что российские власти используют подмену GPS везде, где Владимир Путин . находится [ 27 ] [ 31 ]

Сообщается, что мобильные системы «Борисоглебск-2» , «Красуха» и «Житель» способны подделывать GPS. [ 32 ]

Инциденты, связанные с подделкой российского GPS, включают во время учений НАТО в Финляндии в ноябре 2018 года, которые привели к столкновению кораблей (не подтверждено властями). [ 33 ] и инцидент с сирийской подделкой со стороны российских военных в 2019 году, затронувший гражданский аэропорт в Тель-Авиве . [ 34 ] [ 35 ]

В декабре 2022 года о значительных помехах GPS в нескольких городах России сообщил сервис GPSJam ; вмешательство было объяснено защитными мерами, принятыми российскими властями после вторжения на Украину. [ 19 ]

Подмена GPS с помощью SDR

[ редактировать ]С появлением программно-конфигурируемой радиосвязи (SDR) приложения-симуляторы GPS стали доступны широкой публике. Это сделало подделку GPS гораздо более доступной, а это означает, что ее можно выполнить с ограниченными затратами и с минимальными техническими знаниями. [ 36 ] Применимо ли эта технология к другим системам GNSS, еще предстоит продемонстрировать.

Предотвращение спуфинга GNSS

[ редактировать ]Министерство внутренней безопасности в сотрудничестве с Национальным центром интеграции кибербезопасности и коммуникаций ( NCCIC ) и Национальным координационным центром коммуникаций ( NCC ) опубликовало документ, в котором перечислены методы предотвращения этого типа спуфинга. Некоторые из наиболее важных и наиболее рекомендуемых к использованию: [ 37 ]

- Непонятные антенны . Устанавливайте антенны там, где они не видны из общедоступных мест, или скрывайте их точное местоположение, устанавливая препятствия для сокрытия антенн.

- Добавьте датчик/блокировщик. Датчики могут обнаруживать характеристики помех, помех и поддельных сигналов, обеспечивать локальную индикацию атаки или аномального состояния, передавать оповещения на удаленный объект мониторинга, а также собирать и сообщать данные для анализа в судебно-медицинских целях. [ 38 ]

- Распространите белые списки подмены данных на датчики. Существующие белые списки подмены данных были и внедряются в правительственное справочное программное обеспечение, а также должны быть реализованы в датчиках.

- Используйте больше типов сигналов GNSS. Модернизированные гражданские сигналы GPS более надежны, чем сигнал L1, и их следует использовать для повышения устойчивости к помехам, помехам и подделке.

- Уменьшите задержку при распознавании и сообщении о помехах, помехах и спуфинге. Если получатель введен в заблуждение в результате атаки до того, как атака будет распознана и о ней сообщено, то резервные устройства могут быть повреждены получателем перед передачей.

Эти стратегии установки и эксплуатации, а также возможности развития могут значительно повысить способность GPS-приемников и связанного с ними оборудования защищаться от ряда помех, помех и спуфинга. Программное обеспечение для обнаружения, независимое от системы и приемника, предлагает возможность применения в качестве межотраслевого решения. Программная реализация может осуществляться в разных местах системы, в зависимости от того, где используются данные GNSS, например, как часть встроенного ПО устройства, операционной системы или на уровне приложения. [ нужна ссылка ]

Метод, предложенный исследователями из кафедры электротехники и вычислительной техники Университета Мэриленда, Колледж-Парк и Школы оптической и электронной информации Хуачжунского университета науки и технологий, целью которого является смягчение последствий атак с подменой GNSS с использованием данных. от шины локальной сети контроллера транспортного средства (CAN). Информация будет сравниваться с полученными данными GNSS и сравниваться, чтобы обнаружить возникновение спуфинговой атаки и восстановить траекторию движения транспортного средства с использованием этих собранных данных. Такие свойства, как скорость транспортного средства и угол поворота рулевого колеса, будут объединены и смоделированы регрессионным способом, чтобы достичь минимальной ошибки определения местоположения в 6,25 метра. [ 39 ] Аналогичным образом, метод, изложенный исследователями в документе конференции Симпозиума интеллектуальных транспортных средств IEEE 2016 года , обсуждает идею использования совместного адаптивного круиз-контроля (CACC) и связи между транспортными средствами (V2V) для достижения аналогичной цели. В этом методе коммуникационные возможности обоих автомобилей и измерения радара используются для сравнения с предоставленным GNSS-положением обоих автомобилей для определения расстояния между двумя автомобилями, которое затем сравнивается с измерениями радара и проверяется, чтобы убедиться, что они совпадают. Если две длины совпадают в пределах порогового значения, то подделки не произошло, но при превышении этого порога пользователь уведомляется, чтобы он/она мог принять меры. [ 40 ]

Подмена голоса

[ редактировать ]Информационные технологии играют все большую роль в современном мире, и для ограничения доступа к информационным ресурсам используются различные методы аутентификации, в том числе голосовая биометрия. Примерами использования систем распознавания говорящих являются системы интернет-банкинга, идентификация клиентов при звонке в колл-центр, а также пассивная идентификация возможного преступника с использованием заранее заданного «черного списка». [ 41 ]

Технологии, связанные с синтезом и моделированием речи, развиваются очень быстро, позволяя создавать записи голоса, практически неотличимые от реальных. Такие услуги называются службами преобразования текста в речь (TTS) или передачи стиля . Первый был направлен на создание нового человека. Второй направлен на идентификацию другого в системах голосовой идентификации.

Большое количество учёных занято разработкой алгоритмов, которые смогли бы отличить синтезированный голос машины от реального. С другой стороны, эти алгоритмы необходимо тщательно протестировать, чтобы убедиться, что система действительно работает. [ 42 ] Однако раннее исследование показало, что дизайн функций и усиление маскировки оказывают значительное влияние на способность обнаруживать поддельный голос. [ 43 ]

Подмена распознавания лиц

[ редактировать ]Технология распознавания лиц широко используется в различных областях, включая иммиграционные проверки и безопасность телефонов, а также на таких популярных платформах, как Airbnb и Uber, для проверки личности людей. Однако более широкое использование сделало систему более уязвимой для атак, учитывая широкую интеграцию систем распознавания лиц в обществе. В некоторых онлайн-источниках и учебных пособиях подробно описаны методы обмана систем распознавания лиц с помощью методов, известных как подмена лица или атака на презентацию, которые могут представлять риск с точки зрения несанкционированного доступа. такие меры, как проверка активности (проверка моргания), глубокое обучение Чтобы смягчить эти опасности, были введены и специальные камеры, такие как 3D-камеры, для предотвращения подделки распознавания лиц. Важно внедрить подобные комплексные процедуры безопасности для защиты от попыток подделки лица и поддержания общей безопасности и целостности систем, использующих аутентификацию с распознаванием лиц. [ 44 ]

См. также

[ редактировать ]- Подмена доменного имени - класс фишинговых атак, основанных на фальсификации или искажении имени домена в Интернете.

- Подмена DNS – Кибератака с использованием поврежденных данных DNS

- Подмена электронной почты — создание спама или фишинговых сообщений по электронной почте с поддельной личностью или адресом отправителя.

- Подмена IP-адреса – создание IP-пакетов с использованием ложного IP-адреса.

- Атака по омографу IDN – визуально похожие буквы в доменных именах, смешивание букв из разных алфавитов, чтобы обманом заставить ничего не подозревающего пользователя поверить и щелкнуть ссылку, также известное как «подмена сценария».

- Подмена веб-сайта . Создание веб-сайта как обмана с целью ввести читателей в заблуждение.

- Атака LAND – атака типа «отказ в обслуживании». с использованием поддельных сетевых пакетов.

- Подмена MAC – изменение MAC-адреса, присвоенного заводом-изготовителем.

- Фишинг – форма социальной инженерии (чаще всего по телефону или электронной почте).

- Атаки с потоковым шифром - методы взлома потокового шифра.

Стандартные возможности, которые могут быть нарушены

[ редактировать ]- Подмена протокола – доброкачественная имитация протокола (с целью использования другого, более подходящего).

Ссылки

[ редактировать ]- ^ Джиндал, К.; Далал, С.; Шарма, К.К. (февраль 2014 г.). «Анализ спуфинга-атак в беспроводных сетях» . 2014 Четвертая Международная конференция по передовым вычислительным и коммуникационным технологиям . стр. 398–402. дои : 10.1109/ACCT.2014.46 . ISBN 978-1-4799-4910-6 . S2CID 15611849 .

- ^ Вирарагаван, Пракаш; Ханна, Далал; Пардеде, Эрик (14 сентября 2020 г.). «NAT++: эффективная архитектура Micro-NAT для защиты от атак IP-спуфинга в корпоративной сети» . Электроника . 9 (9): 1510. doi : 10.3390/electronics9091510 . ISSN 2079-9292 .

- ^ «Канадские банки пострадали от двухлетней аферы с подделкой доменного имени» . Финэкстра . 9 января 2020 г.

- ^ «Подмена домена» . Барракуда Сети .

- ^ Тара Силс (6 августа 2019 г.). «Кампания массовой подделки злоупотребляет брендом Walmart» . пост угрозы .

- ^ Ганц, Джон; Рочестер, Джек Б. (2005). Пираты цифрового тысячелетия . Река Аппер-Сэддл, Нью-Джерси: Прентис-Холл . ISBN 0-13-146315-2 .

- ^ Гюнтер, Кристоф (14 сентября 2014 г.). «Обзор спуфинга и мер противодействия» . Навигация . 61 (3): 159–177. дои : 10.1002/navi.65 .

- ^ «VPN в основном используются для доступа к развлечениям» . Блог GlobalWebIndex . 06.07.2018 . Проверено 12 апреля 2019 г.

- ^ Хинтце, Хейли (9 марта 2019 г.). «Калифорнийский профессионал в онлайн-покере лишился более 90 000 долларов за игру в Нью-Джерси, уклоняющуюся от геолокации» . Flushdraw.net . Проверено 12 апреля 2019 г.

- ^ Шнайер, Брюс (3 марта 2006 г.). «Подмена номера вызывающего абонента» . schneier.com . Проверено 16 января 2011 г.

- ^ Jump up to: а б Коффед, Джефф (февраль 2014 г.). «Угроза помех GPS. Риск для информационной службы» (PDF) . Экселис.

- ^ Справиль Дж., Хеммингхаус К., фон Рехенберг М., Падилья Э. и Бауэр Дж. (2023). Обнаружение спуфинга-атак морского GPS на основе мониторинга целостности предложений NMEA. Журнал морской науки и техники, 11 (5), 928-. https://doi.org/10.3390/jmse11050928

- ^ Справиль Дж., Хеммингхаус К., фон Рехенберг М., Падилья Э. и Бауэр Дж. (2023). Обнаружение спуфинга-атак морского GPS на основе мониторинга целостности предложений NMEA. Журнал морской науки и техники, 11 (5), 928-. https://doi.org/10.3390/jmse11050928

- ^ Андройна А., Брчко Т., Павич И. и Грейданус Х. (2020). Оценка киберпроблем морского судоходства. Журнал морской науки и техники, 8 (10), 776-. https://doi.org/10.3390/jmse8100776

- ^ Лейте Джуниор, WC, де Мораес, CC, де Альбукерке, CEP, Мачадо, RCS, и де Са, АО (2021). Пусковой механизм кибератак на военно-морские датчики и системы. Датчики (Базель, Швейцария), 21(9), 3195-. https://doi.org/10.3390/s21093195

- ^ Справиль Дж., Хеммингхаус К., фон Рехенберг М., Падилья Э. и Бауэр Дж. (2023). Обнаружение спуфинга-атак морского GPS на основе мониторинга целостности предложений NMEA. Журнал морской науки и техники, 11 (5), 928-. https://doi.org/10.3390/jmse11050928

- ^ Амро, Ахмед; Гкиулос, Василейос (2022). «От щелчка до погружения: использование АИС для управления и контроля при морских кибератаках». В Виджаялакшми Атлури; Роберто Ди Пьетро; Кристиан Д. Дженсен; Мэн Вэйчжи (ред.). Компьютерная безопасность — ESORICS 2022, Материалы часть 3 . 27-й Европейский симпозиум по исследованиям в области компьютерной безопасности, Копенгаген, Дания, 26–30 сентября 2022 г. Конспекты лекций по информатике. Том. 13556. стр. 535–553. дои : 10.1007/978-3-031-17143-7_26 . HDL : 11250/3049159 . ISBN 978-3-031-17142-0 .

- ^ Лейте Джуниор, Уолмор Кристино; де Мораес, Клаудио Корейшас; де Альбукерке, Карлос ЭП; МАЧАДО, Рафаэль Карлос Сантос; де Са, Алан Оливейра (4 мая 2021 г.). «Спусковой механизм кибератак на военно-морские датчики и системы» . Датчики . 21 (9): 3195. Бибкод : 2021Senso..21.3195L . дои : 10.3390/s21093195 . ПМК 8124306 . ПМИД 34064505 .

- ^ Jump up to: а б Берджесс, Мэтт (15 декабря 2022 г.). «В городах России нарушаются сигналы GPS» . Проводной . ISSN 1059-1028 .

- ^ Андройна, Андрей; Брчко, Таня; Павич, Ивица; Грейданус, Харм (3 октября 2020 г.). «Оценка киберпроблем морского судоходства» . Журнал морской науки и техники . 8 (10): 776. doi : 10.3390/jmse8100776 .

- ^ Скотт Петерсон; Пайам Фарамарзи (15 декабря 2011 г.). «Эксклюзив: Иран похитил американский беспилотник, — говорит иранский инженер» . Христианский научный монитор .

- ^ Вэнь, Хэнцин; Хуанг, Питер; Дайер, Джон; Аринал, Энди; Фэган, Джон (2004). «Меры противодействия подделке сигнала GPS» (PDF) . Университет Оклахомы. Архивировано из оригинала (PDF) 15 марта 2012 года.

- ^ Хамфрис, TE; Ледвина Б.М.; Псиаки, М.; О'Хэнлон, BW; Кинтнер, премьер-министр (2008). «Оценка угрозы спуфинга: разработка портативного гражданского GPS-спуфера» (PDF) . Ионная ГНСС . Проверено 16 декабря 2011 г.

- ^ Джон С. Уорнер; Роджер Г. Джонстон (декабрь 2003 г.). «Противодействие спуфингу GPS» . Лос-Аламосский исследовательский документ . ЛАУР-03-6163. Homelandsecurity.org. Архивировано из оригинала 7 февраля 2012 года . Проверено 16 декабря 2011 г.

- ^ «Студенты угнали роскошную яхту» . Журнал «Безопасная бизнес-аналитика» .

- ^ Лихи, Кори (29 июля 2013 г.). «Исследователи UT в Остине успешно подделали в море яхту стоимостью 80 миллионов долларов» . Ут Новости . Проверено 5 февраля 2015 г.

- ^ Jump up to: а б с Ложь, Хенрик (18 сентября 2017 г.). «GPS сходит с ума? Может, ты слишком близок к Путину» . Норвежская радиовещательная корпорация . Архивировано из оригинала 25 сентября 2017 года.

- ^ Андройна А., Брчко Т., Павич И. и Грейданус Х. (2020). Оценка киберпроблем морского судоходства. Журнал морской науки и техники, 8 (10), 776-. https://doi.org/10.3390/jmse8100776

- ^ Арраф, Джейн (22 апреля 2024 г.). «Израиль фальсифицирует местоположение GPS, чтобы сдержать атаки, но он также сбрасывает самолеты и корабли» . ЭНЕРГЕТИЧЕСКИЙ ЯДЕРНЫЙ РЕАКТОР . Проверено 2 июня 2024 г.

- ^ Говард, Дана А. (11 июля 2017 г.). «Массовая атака с использованием GPS-спуфинга в Черном море?» . Морская исполнительная власть.

Очевидная массовая и вопиющая атака с использованием подмены GPS, в которой участвовало более 20 судов в Черном море в прошлом месяце, заставила экспертов по навигации и руководителей морских компаний чесать затылки.

- ^ Норвежская радиовещательная корпорация (14 сентября 2017 г.). «Московский корреспондент Мортен Джентофт показывает проблемы с GPS возле Кремля» . Ютуб . Проверено 25 сентября 2017 г.

- ^ Крэнни-Эванс, Сэмюэл (14 июня 2019 г.). «Россия испытывает новую тактику РЭБ» . Джейнс.com.

- ^ «Россию подозревают в глушении сигнала GPS в Финляндии» . Новости Би-би-си . 12 ноября 2018 года . Проверено 28 декабря 2019 г. - через BBC.

- ^ Times Of Israel (5 августа 2019 г.). «Сбой в работе систем GPS в аэропорту Бен-Гурион устранен через 2 месяца» . Проверено 29 декабря 2019 г. - через Times of Israel.

- ^ ЖОФФРЕ, ЦВИ; БОБ, ЙОНА ДЖЕРЕМИ (23 июля 2019 г.). «МИ-6 опасается, что Иран использовал российскую технологию GPS, чтобы сбить с курса британский танкер – доклад» . «Джерузалем Пост».

- ^ Конференция DEFCON (27 октября 2017 г.). «DEF CON 25 — Дэвид Робинсон — Использование GPS-спуфинга для контроля времени» . Проверено 7 апреля 2018 г. - через YouTube.

- ^ Министерство внутренней безопасности. «Улучшение эксплуатации и развитие оборудования системы глобального позиционирования (GPS), используемого критически важной инфраструктурой» . Проверено 12 ноября 2017 г.

- ^ Лундберг, Эрик; МакМайкл, Ян (2018). «Новые антенны синхронизации для повышения устойчивости GNSS» (PDF) . Корпорация Митра.

- ^ Ван, Цянь и Лу, Чжаоцзюнь и Цюй, Банда. (2018). Методы обнаружения подмены GPS на основе периферийных вычислений. 10.1109/ICDSP.2018.8631600.

- ^ Карсон, Н.; Мартин, С.; Старлинг, Дж.; Бевли, Д. (2016). Обнаружение и устранение подмены GPS с помощью системы кооперативного адаптивного круиз-контроля . 2016 Симпозиум IEEE по интеллектуальным транспортным средствам (IV), 2016-. стр. 1091–1096. дои : 10.1109/IVS.2016.7535525 .

- ^ Щемелинин Вадим; Топчина, Мария; Симончик, Константин (2014). Ронжин Андрей; Потапова, Родмонга; Делич, Владо (ред.). Уязвимость систем проверки голоса к атакам спуфинга с использованием голосов TTS на основе автоматически маркированной телефонной речи . Международная конференция по речи и компьютеру. Конспекты лекций по информатике. Том. 8773. Чам: Springer International Publishing. стр. 475–481. дои : 10.1007/978-3-319-11581-8_59 . ISBN 978-3-319-11581-8 .

- ^ Синица, Александр М.; Ефимчик Никита Владимирович; Шалугин Евгений Д.; Торопов Владимир А.; Симончик, Константин (январь 2020 г.). «Исследование уязвимостей системы голосовой защиты» . Конференция молодых исследователей в области электротехники и электроники IEEE 2020 (EIConRus) . Санкт-Петербург и Москва, Россия: IEEE. стр. 505–508. doi : 10.1109/EIConRus49466.2020.9039393 . ISBN 978-1-7281-5761-0 . S2CID 214595791 .

- ^ Коэн, Ариэль; Римон, Инбал; Афлало, Эран; Пермутер, Хаим Х. (июнь 2022 г.). «Исследование увеличения данных в борьбе с подделкой голоса». Речевое общение . 141 : 56–67. arXiv : 2110.10491 . doi : 10.1016/j.specom.2022.04.005 . S2CID 239050551 .

- ^ Хадид, Абденур (июнь 2014 г.). «Биометрия лица при спуфинговых атаках: уязвимости, меры противодействия, открытые проблемы и направления исследований» . Конференция IEEE 2014 г., семинары по компьютерному зрению и распознаванию образов . IEEE. стр. 113–118. дои : 10.1109/cvprw.2014.22 . ISBN 978-1-4799-4308-1 . S2CID 9540938 .