Компьютерная сеть

Эта статья нуждается в дополнительных цитатах для проверки . ( июнь 2023 г. ) |

| Часть серии о | ||||

| Сетевая наука | ||||

|---|---|---|---|---|

| Network types | ||||

| Graphs | ||||

| ||||

| Models | ||||

| ||||

| ||||

| Operating systems |

|---|

|

| Common features |

Компьютерная сеть — это совокупность компьютеров, или предоставляемые ими совместно использующих ресурсы, расположенные на сетевых узлах . Компьютеры используют общие протоколы связи через цифровые соединения для связи друг с другом. Эти межсоединения состоят из технологий телекоммуникационных сетей , основанных на физически проводных, оптических и беспроводных радиочастотных методах, которые могут быть организованы в различных сетевых топологиях .

Узлы компьютерной сети могут включать персональные компьютеры , серверы , сетевое оборудование или другие специализированные или универсальные хосты . Они идентифицируются по сетевым адресам и могут иметь имена хостов . Имена хостов служат запоминающимися метками для узлов и редко изменяются после первоначального назначения. Сетевые адреса служат для поиска и идентификации узлов с помощью протоколов связи, таких как Интернет-протокол .

Computer networks may be classified by many criteria, including the transmission medium used to carry signals, bandwidth, communications protocols to organize network traffic, the network size, the topology, traffic control mechanisms, and organizational intent.[citation needed]

Computer networks support many applications and services, such as access to the World Wide Web, digital video and audio, shared use of application and storage servers, printers and fax machines, and use of email and instant messaging applications.

History

Computer networking may be considered a branch of computer science, computer engineering, and telecommunications, since it relies on the theoretical and practical application of the related disciplines. Computer networking was influenced by a wide array of technological developments and historical milestones.

- In the late 1950s, a network of computers was built for the U.S. military Semi-Automatic Ground Environment (SAGE) radar system[1][2][3] using the Bell 101 modem. It was the first commercial modem for computers, released by AT&T Corporation in 1958. The modem allowed digital data to be transmitted over regular unconditioned telephone lines at a speed of 110 bits per second (bit/s).

- In 1959, Christopher Strachey filed a patent application for time-sharing in the United Kingdom and John McCarthy initiated the first project to implement time-sharing of user programs at MIT.[4][5][6][7] Strachey passed the concept on to J. C. R. Licklider at the inaugural UNESCO Information Processing Conference in Paris that year.[8] McCarthy was instrumental in the creation of three of the earliest time-sharing systems (the Compatible Time-Sharing System in 1961, the BBN Time-Sharing System in 1962, and the Dartmouth Time Sharing System in 1963).

- In 1959, Anatoly Kitov proposed to the Central Committee of the Communist Party of the Soviet Union a detailed plan for the re-organization of the control of the Soviet armed forces and of the Soviet economy on the basis of a network of computing centers.[9] Kitov's proposal was rejected, as later was the 1962 OGAS economy management network project.[10]

- In 1960, the commercial airline reservation system semi-automatic business research environment (SABRE) went online with two connected mainframes.

- In 1963, J. C. R. Licklider sent a memorandum to office colleagues discussing the concept of the "Intergalactic Computer Network", a computer network intended to allow general communications among computer users.

- In 1965, Western Electric introduced the first widely used telephone switch that implemented computer control in the switching fabric.

- Throughout the 1960s,[11][12] Paul Baran and Donald Davies independently invented the concept of packet switching for data communication between computers over a network.[13][14][15][16] Baran's work addressed adaptive routing of message blocks across a distributed network, but did not include routers with software switches, nor the idea that users, rather than the network itself, would provide the reliability.[17][18][19][20] Davies' hierarchical network design included high-speed routers, communication protocols and the essence of the end-to-end principle.[21][22][23][24] The NPL network, a local area network at the National Physical Laboratory (United Kingdom), pioneered the implementation of the concept in 1968-69 using 768 kbit/s links.[25][23][26] Both Baran's and Davies' inventions were seminal contributions that influenced the development of computer networks.[27][28][29][30]

- In 1969, the first four nodes of the ARPANET were connected using 50 kbit/s circuits between the University of California at Los Angeles, the Stanford Research Institute, the University of California at Santa Barbara, and the University of Utah.[31] Designed principally by Bob Kahn, the network's routing, flow control, software design and network control were developed by the IMP team working for Bolt Beranek & Newman.[32][33][34] In the early 1970s, Leonard Kleinrock carried out mathematical work to model the performance of packet-switched networks, which underpinned the development of the ARPANET.[35][36] His theoretical work on hierarchical routing in the late 1970s with student Farouk Kamoun remains critical to the operation of the Internet today.[37][38]

- In 1972, commercial services were first deployed on experimental public data networks in Europe.[39][40]

- In 1973, the French CYCLADES network, directed by Louis Pouzin was the first to make the hosts responsible for the reliable delivery of data, rather than this being a centralized service of the network itself.[41]

- In 1973, Peter Kirstein put internetworking into practice at University College London (UCL), connecting the ARPANET to British academic networks, the first international heterogeneous computer network.[42][43]

- In 1973, Robert Metcalfe wrote a formal memo at Xerox PARC describing Ethernet, a networking system that was based on the Aloha network, developed in the 1960s by Norman Abramson and colleagues at the University of Hawaii. Metclafe, with John Shoch, Yogen Dalal, Ed Taft, and Butler Lampson also developed the PARC Universal Packet for internetworking.[44]

- In 1974, Vint Cerf and Bob Kahn published their seminal 1974 paper on internetworking, A Protocol for Packet Network Intercommunication.[45] Later that year, Cerf, Yogen Dalal, and Carl Sunshine wrote the first Transmission Control Protocol (TCP) specification, RFC 675, coining the term Internet as a shorthand for internetworking.[46]

- In July 1976, Robert Metcalfe and David Boggs published their paper "Ethernet: Distributed Packet Switching for Local Computer Networks"[47] and collaborated on several patents received in 1977 and 1978.

- Public data networks in Europe, North America and Japan began using X.25 in the late 1970s and interconnected with X.75.[14] This underlying infrastructure was used for expanding TCP/IP networks in the 1980s.[48]

- In 1976, John Murphy of Datapoint Corporation created ARCNET, a token-passing network first used to share storage devices.

- In 1977, the first long-distance fiber network was deployed by GTE in Long Beach, California.

- In 1979, Robert Metcalfe pursued making Ethernet an open standard.[49]

- In 1980, Ethernet was upgraded from the original 2.94 Mbit/s protocol to the 10 Mbit/s protocol, which was developed by Ron Crane, Bob Garner, Roy Ogus,[50] and Yogen Dalal.[51]

- In 1995, the transmission speed capacity for Ethernet increased from 10 Mbit/s to 100 Mbit/s. By 1998, Ethernet supported transmission speeds of 1 Gbit/s. Subsequently, higher speeds of up to 400 Gbit/s were added (as of 2018[update]). The scaling of Ethernet has been a contributing factor to its continued use.[49]

Use

Computer networks enhance how we communicate with each other by using various electronic methods like email, instant messaging, online chat, voice and video calls, and video conferencing. Networks also enable the sharing of computing resources. For example, you can print a document on a shared printer or use shared storage devices. Additionally, networks allow for the sharing of files and information, giving authorized users access to data stored on other computers. Distributed computing leverages resources from multiple computers across a network to perform tasks collaboratively.

Network packet

Most modern computer networks use protocols based on packet-mode transmission. A network packet is a formatted unit of data carried by a packet-switched network.

Packets consist of two types of data: control information and user data (payload). The control information provides data the network needs to deliver the user data, for example, source and destination network addresses, error detection codes, and sequencing information. Typically, control information is found in packet headers and trailers, with payload data in between.

With packets, the bandwidth of the transmission medium can be better shared among users than if the network were circuit switched. When one user is not sending packets, the link can be filled with packets from other users, and so the cost can be shared, with relatively little interference, provided the link is not overused. Often the route a packet needs to take through a network is not immediately available. In that case, the packet is queued and waits until a link is free.

The physical link technologies of packet networks typically limit the size of packets to a certain maximum transmission unit (MTU). A longer message may be fragmented before it is transferred and once the packets arrive, they are reassembled to construct the original message.

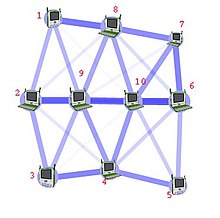

Network topology

The physical or geographic locations of network nodes and links generally have relatively little effect on a network, but the topology of interconnections of a network can significantly affect its throughput and reliability. With many technologies, such as bus or star networks, a single failure can cause the network to fail entirely. In general, the more interconnections there are, the more robust the network is; but the more expensive it is to install. Therefore, most network diagrams are arranged by their network topology which is the map of logical interconnections of network hosts.

Common topologies are:

- Bus network: all nodes are connected to a common medium along this medium. This was the layout used in the original Ethernet, called 10BASE5 and 10BASE2. This is still a common topology on the data link layer, although modern physical layer variants use point-to-point links instead, forming a star or a tree.

- Star network: all nodes are connected to a special central node. This is the typical layout found in a small switched Ethernet LAN, where each client connects to a central network switch, and logically in a wireless LAN, where each wireless client associates with the central wireless access point.

- Ring network: each node is connected to its left and right neighbor node, such that all nodes are connected and that each node can reach each other node by traversing nodes left- or rightwards. Token ring networks, and the Fiber Distributed Data Interface (FDDI), made use of such a topology.

- Mesh network: each node is connected to an arbitrary number of neighbors in such a way that there is at least one traversal from any node to any other.

- Fully connected network: each node is connected to every other node in the network.

- Tree network: nodes are arranged hierarchically. This is the natural topology for a larger Ethernet network with multiple switches and without redundant meshing.

The physical layout of the nodes in a network may not necessarily reflect the network topology. As an example, with FDDI, the network topology is a ring, but the physical topology is often a star, because all neighboring connections can be routed via a central physical location. Physical layout is not completely irrelevant, however, as common ducting and equipment locations can represent single points of failure due to issues like fires, power failures and flooding.

Overlay network

An overlay network is a virtual network that is built on top of another network. Nodes in the overlay network are connected by virtual or logical links. Each link corresponds to a path, perhaps through many physical links, in the underlying network. The topology of the overlay network may (and often does) differ from that of the underlying one. For example, many peer-to-peer networks are overlay networks. They are organized as nodes of a virtual system of links that run on top of the Internet.[52]

Overlay networks have been used since the early days of networking, back when computers were connected via telephone lines using modems, even before data networks were developed.

The most striking example of an overlay network is the Internet itself. The Internet itself was initially built as an overlay on the telephone network.[52] Even today, each Internet node can communicate with virtually any other through an underlying mesh of sub-networks of wildly different topologies and technologies. Address resolution and routing are the means that allow mapping of a fully connected IP overlay network to its underlying network.

Another example of an overlay network is a distributed hash table, which maps keys to nodes in the network. In this case, the underlying network is an IP network, and the overlay network is a table (actually a map) indexed by keys.

Overlay networks have also been proposed as a way to improve Internet routing, such as through quality of service guarantees achieve higher-quality streaming media. Previous proposals such as IntServ, DiffServ, and IP multicast have not seen wide acceptance largely because they require modification of all routers in the network.[citation needed] On the other hand, an overlay network can be incrementally deployed on end-hosts running the overlay protocol software, without cooperation from Internet service providers. The overlay network has no control over how packets are routed in the underlying network between two overlay nodes, but it can control, for example, the sequence of overlay nodes that a message traverses before it reaches its destination[citation needed].

For example, Akamai Technologies manages an overlay network that provides reliable, efficient content delivery (a kind of multicast). Academic research includes end system multicast,[53] resilient routing and quality of service studies, among others.

Network links

The transmission media (often referred to in the literature as the physical medium) used to link devices to form a computer network include electrical cable, optical fiber, and free space. In the OSI model, the software to handle the media is defined at layers 1 and 2 — the physical layer and the data link layer.

A widely adopted family that uses copper and fiber media in local area network (LAN) technology are collectively known as Ethernet. The media and protocol standards that enable communication between networked devices over Ethernet are defined by IEEE 802.3. Wireless LAN standards use radio waves, others use infrared signals as a transmission medium. Power line communication uses a building's power cabling to transmit data.

Wired

The following classes of wired technologies are used in computer networking.

- Coaxial cable is widely used for cable television systems, office buildings, and other work-sites for local area networks. Transmission speed ranges from 200 million bits per second to more than 500 million bits per second.[citation needed]

- ITU-T G.hn technology uses existing home wiring (coaxial cable, phone lines and power lines) to create a high-speed local area network.

- Twisted pair cabling is used for wired Ethernet and other standards. It typically consists of 4 pairs of copper cabling that can be utilized for both voice and data transmission. The use of two wires twisted together helps to reduce crosstalk and electromagnetic induction. The transmission speed ranges from 2 Mbit/s to 10 Gbit/s. Twisted pair cabling comes in two forms: unshielded twisted pair (UTP) and shielded twisted-pair (STP). Each form comes in several category ratings, designed for use in various scenarios.

- An optical fiber is a glass fiber. It carries pulses of light that represent data via lasers and optical amplifiers. Some advantages of optical fibers over metal wires are very low transmission loss and immunity to electrical interference. Using dense wave division multiplexing, optical fibers can simultaneously carry multiple streams of data on different wavelengths of light, which greatly increases the rate that data can be sent to up to trillions of bits per second. Optic fibers can be used for long runs of cable carrying very high data rates, and are used for undersea communications cables to interconnect continents. There are two basic types of fiber optics, single-mode optical fiber (SMF) and multi-mode optical fiber (MMF). Single-mode fiber has the advantage of being able to sustain a coherent signal for dozens or even a hundred kilometers. Multimode fiber is cheaper to terminate but is limited to a few hundred or even only a few dozens of meters, depending on the data rate and cable grade.[54]

Wireless

Network connections can be established wirelessly using radio or other electromagnetic means of communication.

- Terrestrial microwave – Terrestrial microwave communication uses Earth-based transmitters and receivers resembling satellite dishes. Terrestrial microwaves are in the low gigahertz range, which limits all communications to line-of-sight. Relay stations are spaced approximately 40 miles (64 km) apart.

- Communications satellites – Satellites also communicate via microwave. The satellites are stationed in space, typically in geosynchronous orbit 35,400 km (22,000 mi) above the equator. These Earth-orbiting systems are capable of receiving and relaying voice, data, and TV signals.

- Cellular networks use several radio communications technologies. The systems divide the region covered into multiple geographic areas. Each area is served by a low-power transceiver.

- Radio and spread spectrum technologies – Wireless LANs use a high-frequency radio technology similar to digital cellular. Wireless LANs use spread spectrum technology to enable communication between multiple devices in a limited area. IEEE 802.11 defines a common flavor of open-standards wireless radio-wave technology known as Wi-Fi.

- Free-space optical communication uses visible or invisible light for communications. In most cases, line-of-sight propagation is used, which limits the physical positioning of communicating devices.

- Extending the Internet to interplanetary dimensions via radio waves and optical means, the Interplanetary Internet.[55]

- IP over Avian Carriers was a humorous April fool's Request for Comments, issued as RFC 1149. It was implemented in real life in 2001.[56]

The last two cases have a large round-trip delay time, which gives slow two-way communication but does not prevent sending large amounts of information (they can have high throughput).

Network nodes

Apart from any physical transmission media, networks are built from additional basic system building blocks, such as network interface controllers, repeaters, hubs, bridges, switches, routers, modems, and firewalls. Any particular piece of equipment will frequently contain multiple building blocks and so may perform multiple functions.

Network interfaces

A network interface controller (NIC) is computer hardware that connects the computer to the network media and has the ability to process low-level network information. For example, the NIC may have a connector for plugging in a cable, or an aerial for wireless transmission and reception, and the associated circuitry.

In Ethernet networks, each NIC has a unique Media Access Control (MAC) address—usually stored in the controller's permanent memory. To avoid address conflicts between network devices, the Institute of Electrical and Electronics Engineers (IEEE) maintains and administers MAC address uniqueness. The size of an Ethernet MAC address is six octets. The three most significant octets are reserved to identify NIC manufacturers. These manufacturers, using only their assigned prefixes, uniquely assign the three least-significant octets of every Ethernet interface they produce.

Repeaters and hubs

A repeater is an electronic device that receives a network signal, cleans it of unnecessary noise and regenerates it. The signal is retransmitted at a higher power level, or to the other side of obstruction so that the signal can cover longer distances without degradation. In most twisted-pair Ethernet configurations, repeaters are required for cable that runs longer than 100 meters. With fiber optics, repeaters can be tens or even hundreds of kilometers apart.

Repeaters work on the physical layer of the OSI model but still require a small amount of time to regenerate the signal. This can cause a propagation delay that affects network performance and may affect proper function. As a result, many network architectures limit the number of repeaters used in a network, e.g., the Ethernet 5-4-3 rule.

An Ethernet repeater with multiple ports is known as an Ethernet hub. In addition to reconditioning and distributing network signals, a repeater hub assists with collision detection and fault isolation for the network. Hubs and repeaters in LANs have been largely obsoleted by modern network switches.

Bridges and switches

Network bridges and network switches are distinct from a hub in that they only forward frames to the ports involved in the communication whereas a hub forwards to all ports.[57] Bridges only have two ports but a switch can be thought of as a multi-port bridge. Switches normally have numerous ports, facilitating a star topology for devices, and for cascading additional switches.

Bridges and switches operate at the data link layer (layer 2) of the OSI model and bridge traffic between two or more network segments to form a single local network. Both are devices that forward frames of data between ports based on the destination MAC address in each frame.[58]They learn the association of physical ports to MAC addresses by examining the source addresses of received frames and only forward the frame when necessary. If an unknown destination MAC is targeted, the device broadcasts the request to all ports except the source, and discovers the location from the reply.

Bridges and switches divide the network's collision domain but maintain a single broadcast domain. Network segmentation through bridging and switching helps break down a large, congested network into an aggregation of smaller, more efficient networks.

Routers

A router is an internetworking device that forwards packets between networks by processing the addressing or routing information included in the packet. The routing information is often processed in conjunction with the routing table. A router uses its routing table to determine where to forward packets and does not require broadcasting packets which is inefficient for very big networks.

Modems

Modems (modulator-demodulator) are used to connect network nodes via wire not originally designed for digital network traffic, or for wireless. To do this one or more carrier signals are modulated by the digital signal to produce an analog signal that can be tailored to give the required properties for transmission. Early modems modulated audio signals sent over a standard voice telephone line. Modems are still commonly used for telephone lines, using a digital subscriber line technology and cable television systems using DOCSIS technology.

Firewalls

A firewall is a network device or software for controlling network security and access rules. Firewalls are inserted in connections between secure internal networks and potentially insecure external networks such as the Internet. Firewalls are typically configured to reject access requests from unrecognized sources while allowing actions from recognized ones. The vital role firewalls play in network security grows in parallel with the constant increase in cyber attacks.

Communication protocols

A communication protocol is a set of rules for exchanging information over a network. Communication protocols have various characteristics. They may be connection-oriented or connectionless, they may use circuit mode or packet switching, and they may use hierarchical addressing or flat addressing.

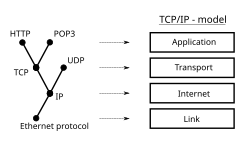

In a protocol stack, often constructed per the OSI model, communications functions are divided up into protocol layers, where each layer leverages the services of the layer below it until the lowest layer controls the hardware that sends information across the media. The use of protocol layering is ubiquitous across the field of computer networking. An important example of a protocol stack is HTTP (the World Wide Web protocol) running over TCP over IP (the Internet protocols) over IEEE 802.11 (the Wi-Fi protocol). This stack is used between the wireless router and the home user's personal computer when the user is surfing the web.

There are many communication protocols, a few of which are described below.

Common protocols

Internet protocol suite

The Internet protocol suite, also called TCP/IP, is the foundation of all modern networking. It offers connection-less and connection-oriented services over an inherently unreliable network traversed by datagram transmission using Internet protocol (IP). At its core, the protocol suite defines the addressing, identification, and routing specifications for Internet Protocol Version 4 (IPv4) and for IPv6, the next generation of the protocol with a much enlarged addressing capability. The Internet protocol suite is the defining set of protocols for the Internet.[59]

IEEE 802

IEEE 802 is a family of IEEE standards dealing with local area networks and metropolitan area networks. The complete IEEE 802 protocol suite provides a diverse set of networking capabilities. The protocols have a flat addressing scheme. They operate mostly at layers 1 and 2 of the OSI model.

For example, MAC bridging (IEEE 802.1D) deals with the routing of Ethernet packets using a Spanning Tree Protocol. IEEE 802.1Q describes VLANs, and IEEE 802.1X defines a port-based Network Access Control protocol, which forms the basis for the authentication mechanisms used in VLANs[60] (but it is also found in WLANs[61]) – it is what the home user sees when the user has to enter a "wireless access key".

Ethernet

Ethernet is a family of technologies used in wired LANs. It is described by a set of standards together called IEEE 802.3 published by the Institute of Electrical and Electronics Engineers.

Wireless LAN

Wireless LAN based on the IEEE 802.11 standards, also widely known as WLAN or WiFi, is probably the most well-known member of the IEEE 802 protocol family for home users today. IEEE 802.11 shares many properties with wired Ethernet.

SONET/SDH

Synchronous optical networking (SONET) and Synchronous Digital Hierarchy (SDH) are standardized multiplexing protocols that transfer multiple digital bit streams over optical fiber using lasers. They were originally designed to transport circuit mode communications from a variety of different sources, primarily to support circuit-switched digital telephony. However, due to its protocol neutrality and transport-oriented features, SONET/SDH also was the obvious choice for transporting Asynchronous Transfer Mode (ATM) frames.

Asynchronous Transfer Mode

Асинхронный режим передачи (ATM) — это метод коммутации для телекоммуникационных сетей. Он использует асинхронное мультиплексирование с временным разделением фиксированного размера и кодирует данные в небольшие ячейки . Это отличается от других протоколов, таких как набор протоколов Интернета или Ethernet переменного размера , которые используют пакеты или кадры . ATM имеет сходство как с сетями с коммутацией каналов, так и с сетями с коммутацией пакетов. Это делает его хорошим выбором для сети, которая должна обрабатывать как традиционный трафик данных с высокой пропускной способностью, так и контент в режиме реального времени с низкой задержкой, такой как голос и видео. ATM использует модель, ориентированную на соединение, в которой виртуальный канал должен быть установлен между двумя конечными точками, прежде чем начнется фактический обмен данными.

Банкомат по-прежнему играет роль на последней миле , которая представляет собой соединение между поставщиком услуг Интернета и домашним пользователем. [62] [ нужно обновить ]

Стандарты сотовой связи

Существует ряд различных стандартов цифровой сотовой связи, в том числе: Глобальная система мобильной связи (GSM), Служба пакетной радиосвязи общего пользования (GPRS), cdmaOne , CDMA2000 , Evolution-Data Optimized (EV-DO), Повышенная скорость передачи данных для эволюции GSM ( EDGE), Универсальная система мобильной связи (UMTS), Улучшенная цифровая беспроводная связь (DECT), Цифровой AMPS (IS-136/TDMA) и Интегрированная цифровая расширенная сеть (iDEN). [63]

Маршрутизация

Маршрутизация — это процесс выбора сетевых путей для передачи сетевого трафика. Маршрутизация выполняется для многих типов сетей, включая сети с коммутацией каналов и сети с коммутацией пакетов.

В сетях с коммутацией пакетов протоколы маршрутизации направляют пакеты через промежуточные узлы. Промежуточными узлами обычно являются сетевые аппаратные устройства, такие как маршрутизаторы, мосты, шлюзы, межсетевые экраны или коммутаторы. общего назначения Компьютеры также могут пересылать пакеты и выполнять маршрутизацию, хотя из-за отсутствия специального оборудования производительность может быть ограниченной. Процесс маршрутизации управляет пересылкой на основе таблиц маршрутизации , в которых хранятся записи маршрутов к различным сетевым адресатам. Большинство алгоритмов маршрутизации используют одновременно только один сетевой путь. Методы многопутевой маршрутизации позволяют использовать несколько альтернативных путей.

Маршрутизацию можно противопоставить мостовому соединению, поскольку предполагается, что сетевые адреса структурированы и что сходство адресов подразумевает близость внутри сети. Структурированные адреса позволяют одной записи таблицы маршрутизации представлять маршрут к группе устройств. В больших сетях структурированная адресация, используемая маршрутизаторами, превосходит неструктурированную адресацию, используемую при мостовом соединении. В Интернете используются структурированные IP-адреса. Неструктурированные MAC-адреса используются для соединения Ethernet и аналогичных локальных сетей.

Географический масштаб

| компьютерных сетей Типы по масштабу |

|---|

|

Сети могут характеризоваться многими свойствами или функциями, такими как физическая емкость, организационное назначение, авторизация пользователя, права доступа и другие. Другой особый метод классификации — это метод физической протяженности или географического масштаба.

Наномасштабная сеть

Наномасштабная сеть имеет ключевые компоненты, реализованные на наноуровне, включая носители сообщений, и использует физические принципы, которые отличаются от механизмов связи макромасштаба. Наномасштабная коммуникация расширяет возможности связи до очень маленьких датчиков и исполнительных механизмов, таких как те, что встречаются в биологических системах, а также имеет тенденцию работать в средах, которые были бы слишком суровыми для других методов связи. [64]

Персональная сеть

Персональная вычислительная сеть (PAN) — это компьютерная сеть, используемая для связи между компьютерами и различными информационно-технологическими устройствами, находящимися рядом с одним человеком. Некоторыми примерами устройств, используемых в PAN, являются персональные компьютеры, принтеры, факсы, телефоны, КПК, сканеры и игровые приставки. PAN может включать проводные и беспроводные устройства. Дальность действия PAN обычно достигает 10 метров. [65] Проводная PAN обычно состоит из соединений USB и FireWire, тогда как такие технологии, как Bluetooth и инфракрасная связь, обычно образуют беспроводную PAN.

Локальная сеть

Локальная сеть (LAN) — это сеть, которая соединяет компьютеры и устройства в ограниченной географической области, например, в доме, школе, офисном здании или близко расположенной группе зданий. Проводные локальные сети чаще всего основаны на технологии Ethernet. Другие сетевые технологии, такие как ITU-T G.hn, также позволяют создать проводную локальную сеть с использованием существующей проводки, например коаксиальных кабелей, телефонных линий и линий электропередачи. [66]

Локальную сеть можно подключить к глобальной сети (WAN) с помощью маршрутизатора. Определяющими характеристиками локальной сети, в отличие от глобальной сети, являются более высокие скорости передачи данных , ограниченный географический диапазон и отсутствие зависимости от выделенных линий для обеспечения связи. [ нужна ссылка ] Современные технологии Ethernet или другие технологии локальной сети IEEE 802.3 работают со скоростью передачи данных до и более 100 Гбит/с . [67] стандартизирован IEEE в 2010 году.

Домашняя сеть

( Домашняя сеть HAN) — это жилая локальная сеть, используемая для связи между цифровыми устройствами, обычно развернутыми дома, обычно небольшим количеством персональных компьютеров и аксессуаров, таких как принтеры и мобильные вычислительные устройства. Важной функцией является совместное использование доступа в Интернет, часто услуги широкополосного доступа через кабельный доступ в Интернет или провайдера цифровой абонентской линии (DSL).

Сеть хранения данных

Сеть хранения данных (SAN) — это выделенная сеть, которая обеспечивает доступ к консолидированному хранилищу данных на уровне блоков. Сети SAN в основном используются для того, чтобы сделать устройства хранения данных, такие как дисковые массивы, ленточные библиотеки и оптические музыкальные автоматы, доступными для серверов, чтобы хранилище выглядело как локально подключенное устройство для операционной системы. SAN обычно имеет собственную сеть устройств хранения данных, к которым другие устройства обычно недоступны через локальную сеть. Стоимость и сложность сетей SAN упали в начале 2000-х годов до уровня, позволяющего более широкое внедрение как на предприятиях, так и в средах малого и среднего бизнеса. [ нужна ссылка ]

Сеть кампуса

( Кампусная сеть CAN) представляет собой соединение локальных сетей в пределах ограниченной географической области. Сетевое оборудование (коммутаторы, маршрутизаторы) и средства передачи (оптическое волокно, кабели Cat5 и т. д.) почти полностью принадлежат арендатору или владельцу кампуса (предприятию, университету, правительству и т. д.).

Например, сеть университетских кампусов, скорее всего, объединит различные здания кампуса, чтобы соединить академические колледжи или факультеты, библиотеку и студенческие общежития.

Магистральная сеть

Магистральная сеть — это часть инфраструктуры компьютерной сети, которая обеспечивает путь для обмена информацией между различными локальными сетями или подсетями. Магистраль может связывать различные сети внутри одного здания, между разными зданиями или на большой территории. При проектировании магистральной сети производительность сети и ее перегрузка критически важными факторами, которые следует учитывать, являются . Обычно пропускная способность магистральной сети превышает пропускную способность отдельных сетей, подключенных к ней.

Например, крупная компания может реализовать магистральную сеть для соединения подразделений, расположенных по всему миру. Оборудование, связывающее ведомственные сети, образует магистраль сети. Другим примером магистральной сети является магистраль Интернета , которая представляет собой массивную глобальную систему оптоволоконных кабелей и оптических сетей, которые передают большую часть данных между глобальными сетями (WAN), городскими, региональными, национальными и трансокеанскими сетями.

Городская сеть

Городская вычислительная сеть (MAN) — это большая компьютерная сеть, которая соединяет пользователей с компьютерными ресурсами в географическом регионе размером с мегаполис .

Глобальная сеть

( Глобальная сеть WAN) — это компьютерная сеть, которая покрывает большую географическую территорию, например город, страну, или охватывает даже межконтинентальные расстояния. Глобальная сеть использует канал связи, который сочетает в себе множество типов средств массовой информации, таких как телефонные линии, кабели и радиоволны. В глобальной сети часто используются средства передачи, предоставляемые обычными операторами связи , например телефонными компаниями. Технологии WAN обычно функционируют на трех нижних уровнях модели OSI: физическом уровне, канальном уровне и сетевом уровне .

Частная сеть предприятия

— Частная сеть предприятия это сеть, которую одна организация создает для соединения своих офисов (например, производственных площадок, головных офисов, удаленных офисов, магазинов), чтобы они могли совместно использовать компьютерные ресурсы.

Виртуальная частная сеть

Виртуальная частная сеть (VPN) — это оверлейная сеть , в которой некоторые соединения между узлами передаются по открытым соединениям или виртуальным каналам в более крупной сети (например, в Интернете), а не по физическим проводам. Говорят, что протоколы канального уровня виртуальной сети туннелируются через более крупную сеть. Одним из распространенных приложений является безопасная связь через общедоступный Интернет, но VPN не обязательно должна иметь явные функции безопасности, такие как аутентификация или шифрование контента. Например, VPN можно использовать для разделения трафика различных сообществ пользователей в базовой сети с надежными функциями безопасности.

VPN может обеспечивать максимальную производительность или может иметь определенное соглашение об уровне обслуживания (SLA) между клиентом VPN и поставщиком услуг VPN.

Глобальная сеть

Глобальная вычислительная сеть (GAN) — это сеть, используемая для поддержки мобильных пользователей в произвольном количестве беспроводных локальных сетей, зон спутникового покрытия и т. д. Ключевой проблемой в мобильной связи является передача связи из одной локальной зоны покрытия в другую. В проекте IEEE 802 это предполагает последовательность наземных беспроводных локальных сетей . [68]

Организационный масштаб

Сети обычно управляются организациями, которые ими владеют. Сети частных предприятий могут использовать комбинацию интранетов и экстрасетей. Они также могут предоставлять сетевой доступ к Интернету, который не имеет единого владельца и обеспечивает практически неограниченное глобальное подключение.

Интранет

Интранет — это совокупность сетей, находящихся под контролем одного административного субъекта. Интранет обычно использует Интернет-протокол и инструменты на базе IP, такие как веб-браузеры и приложения для передачи файлов. Административный орган ограничивает использование интрасети только авторизованными пользователями. Чаще всего интранет — это внутренняя локальная сеть организации. В крупной интрасети обычно имеется хотя бы один веб-сервер, предоставляющий пользователям организационную информацию.

Экстранет

Экстранет — это сеть, которая находится под административным контролем одной организации, но поддерживает ограниченное подключение к определенной внешней сети. Например, организация может предоставить доступ к некоторым аспектам своей интрасети для обмена данными со своими деловыми партнерами или клиентами. Этим другим объектам не обязательно доверять с точки зрения безопасности. Сетевое подключение к экстрасети часто, но не всегда, осуществляется через технологию WAN.

Интернет

Объединенная сеть — это соединение нескольких различных типов компьютерных сетей для формирования единой компьютерной сети с использованием сетевых протоколов более высокого уровня и соединения их вместе с помощью маршрутизаторов.

Интернет . является крупнейшим примером межсетевого взаимодействия Это глобальная система взаимосвязанных правительственных, академических, корпоративных, государственных и частных компьютерных сетей. Он основан на сетевых технологиях набора протоколов Интернета. Это преемник Сети агентств перспективных исследовательских проектов (ARPANET), разработанной DARPA США Министерства обороны . Интернет использует медную связь и оптическую сетевую магистраль для обеспечения Всемирной паутины (WWW), Интернета вещей , передачи видео и широкого спектра информационных услуг.

Участники Интернета используют разнообразный набор методов, включающий несколько сотен документированных и часто стандартизированных протоколов, совместимых с набором протоколов Интернета и системой IP-адресации, администрируемой Управлением по присвоению номеров Интернета , и реестрами адресов . Поставщики услуг и крупные предприятия обмениваются информацией о доступности своих адресных пространств через протокол пограничного шлюза (BGP), образуя избыточную глобальную сеть путей передачи.

Даркнет

Даркнет — это оверлейная сеть, обычно работающая в Интернете, доступ к которой возможен только через специализированное программное обеспечение. Это анонимизирующая сеть, в которой соединения устанавливаются только между доверенными узлами, иногда называемыми друзьями ( F2F ). [70] — использование нестандартных протоколов и портов .

Даркнеты отличаются от других распределенных одноранговых сетей, поскольку совместное использование является анонимным (то есть IP-адреса не публикуются публично), и поэтому пользователи могут общаться, не опасаясь вмешательства правительства или корпораций. [71]

Сетевой сервис

Сетевые службы — это приложения, размещаемые на серверах в компьютерной сети для обеспечения некоторых функций участникам или пользователям сети или для помощи в работе самой сети.

Всемирная паутина , электронная почта , [72] печать и обмен файлами по сети являются примерами хорошо известных сетевых служб. Сетевые службы, такие как система доменных имен (DNS), дают имена для IP- и MAC-адресов (люди запоминают имена типа nm.lan лучше, чем номера типа 210.121.67.18 ), [73] и протокол динамической конфигурации хоста (DHCP), чтобы гарантировать, что оборудование в сети имеет действительный IP-адрес. [74]

Службы обычно основаны на протоколе службы , который определяет формат и последовательность сообщений между клиентами и серверами этой сетевой службы.

Производительность сети

Пропускная способность

Пропускная способность в бит/с может относиться к потребляемой полосе пропускания, соответствующей достигнутой пропускной способности или хорошей производительности , т. е. средней скорости успешной передачи данных по каналу связи. На пропускную способность влияют такие процессы, как формирование пропускной способности , управление пропускной способностью , регулирование пропускной способности , ограничение пропускной способности и распределение пропускной способности (с использованием, например, протокола выделения пропускной способности и динамического выделения пропускной способности ).

Задержка сети

Сетевая задержка — это характеристика конструкции и производительности телекоммуникационной сети . Он определяет задержку передачи данных по сети от одной конечной точки связи к другой. Задержка может незначительно отличаться в зависимости от местоположения конкретной пары взаимодействующих конечных точек. Инженеры обычно сообщают и максимальную, и среднюю задержку, причем делят задержку на несколько составляющих, сумма которых и есть общая задержка:

- Задержка обработки — время, необходимое маршрутизатору для обработки заголовка пакета.

- Задержка в очереди – время, в течение которого пакет находится в очередях маршрутизации.

- Задержка передачи – время, необходимое для передачи битов пакета по каналу связи.

- Задержка распространения – время распространения сигнала через среду.

Сигналы испытывают определенный минимальный уровень задержки из-за времени, необходимого для последовательной передачи пакета по каналу связи . Эта задержка увеличивается за счет более переменных уровней задержки из-за перегрузки сети . Задержки в IP-сети могут варьироваться от менее микросекунды до нескольких сотен миллисекунд.

Показатели производительности

Параметры, влияющие на производительность, обычно могут включать пропускную способность , джиттер , частоту ошибок по битам и задержку.

В сетях с коммутацией каналов производительность сети является синонимом уровня обслуживания . Количество отклоненных вызовов является показателем того, насколько хорошо сеть работает при большой нагрузке. [75] Другие типы показателей производительности могут включать уровень шума и эха.

В сети с асинхронным режимом передачи (ATM) производительность может измеряться по скорости линии, качеству обслуживания (QoS), пропускной способности данных, времени соединения, стабильности, технологии, методу модуляции и усовершенствованиям модема. [76] [ нужна проверка ] [ нужна полная цитата ]

Существует множество способов измерения производительности сети, поскольку каждая сеть различна по своей природе и конструкции. Производительность также можно моделировать, а не измерять. Например, диаграммы переходов состояний часто используются для моделирования производительности очередей в сети с коммутацией каналов. Планировщик сети использует эти диаграммы для анализа работы сети в каждом состоянии, гарантируя, что сеть спроектирована оптимально. [77]

Перегрузка сети

Перегрузка сети возникает, когда канал или узел подвергается большей нагрузке данных, чем рассчитано, что приводит к ухудшению качества обслуживания. Когда сети перегружены и очереди становятся слишком полными, пакеты приходится отбрасывать, а участникам приходится полагаться на повторную передачу для поддержания надежной связи . Типичные последствия перегрузки включают задержку в очереди , потерю пакетов или блокировку новых соединений. Следствием последних двух случаев является то, что постепенное увеличение предлагаемой нагрузки приводит либо к небольшому увеличению пропускной способности сети , либо к потенциальному снижению пропускной способности сети.

Сетевые протоколы , которые используют агрессивные повторные передачи для компенсации потери пакетов, имеют тенденцию удерживать системы в состоянии перегрузки сети даже после того, как первоначальная нагрузка снижается до уровня, который обычно не вызывает перегрузки сети. Таким образом, сети, использующие эти протоколы, могут демонстрировать два стабильных состояния при одном и том же уровне нагрузки. Стабильное состояние с низкой пропускной способностью известно как застойный коллапс .

В современных сетях используются методы управления перегрузкой , предотвращения перегрузки и управления трафиком, при которых конечные точки обычно замедляют, а иногда даже полностью прекращают передачу, когда сеть перегружена, чтобы попытаться избежать перегрузки. Конкретные методы включают в себя: экспоненциальную задержку в таких протоколах, как 802.11 CSMA /CA и исходный Ethernet, уменьшение окна в TCP и справедливую организацию очередей в таких устройствах, как маршрутизаторы.

Еще одним методом избежать негативных последствий перегрузки сети является реализация схем приоритета качества обслуживания, позволяющих выбранному трафику обходить перегрузку. Схемы приоритетов сами по себе не решают проблему перегрузки сети, но помогают смягчить последствия перегрузки для критически важных служб. Третий метод предотвращения перегрузки сети — явное выделение сетевых ресурсов определенным потокам. Одним из примеров этого является использование возможностей передачи без конфликтов (CFTXOP) в ITU-T G.hn. стандарте домашних сетей

Для Интернета, RFC 2914 подробно рассматривает тему контроля перегрузки.

Устойчивость сети

Устойчивость сети — это «способность обеспечивать и поддерживать приемлемый уровень обслуживания перед лицом сбоев и проблем нормальной работы». [78]

Безопасность

Компьютерные сети также используются хакерами для развертывания компьютерных вирусов или компьютерных червей на устройствах, подключенных к сети, или для предотвращения доступа этих устройств к сети посредством атаки типа «отказ в обслуживании» .

Сетевая безопасность

Сетевая безопасность состоит из положений и политик, принятых сетевым администратором для предотвращения и мониторинга несанкционированного доступа, неправильного использования, изменения или отказа в компьютерной сети и ее сетевых ресурсах. [79] Сетевая безопасность используется в различных компьютерных сетях, как государственных, так и частных, для защиты ежедневных транзакций и коммуникаций между предприятиями, государственными учреждениями и частными лицами.

Сетевое наблюдение

Сетевое наблюдение — это мониторинг данных, передаваемых по компьютерным сетям, таким как Интернет. Мониторинг часто осуществляется тайно и может осуществляться правительствами, корпорациями, преступными организациями или отдельными лицами или по их указанию. Это может быть законным, а может и не быть, и может требовать или не требовать разрешения суда или другого независимого органа.

Программы компьютерного и сетевого наблюдения сегодня широко распространены, и почти весь интернет-трафик отслеживается или потенциально может отслеживаться на предмет признаков незаконной деятельности.

Наблюдение очень полезно правительствам и правоохранительным органам для поддержания социального контроля , распознавания и мониторинга угроз, а также предотвращения или расследования преступной деятельности. С появлением таких программ, как программа Total Information Awareness , таких технологий, как высокоскоростные компьютеры для наблюдения и программное обеспечение для биометрии , а также таких законов, как Закон о коммуникационной помощи правоохранительным органам , правительства теперь обладают беспрецедентной способностью контролировать деятельность граждан. [80]

Однако многие группы по защите гражданских прав и конфиденциальности , такие как «Репортеры без границ» , Фонд электронных границ и Американский союз гражданских свобод , выразили обеспокоенность тем, что усиление слежки за гражданами может привести к созданию общества массовой слежки с ограниченными политическими и личными свободами. Подобные опасения привели к судебным искам, таким как Хептинг против AT&T . [80] [81] Хактивистская . группа Anonymous взломала правительственные сайты в знак протеста против того, что она называет «драконовской слежкой» [82] [83]

Сквозное шифрование

Сквозное шифрование (E2EE) — это парадигма цифровой связи , обеспечивающая непрерывную защиту данных, передаваемых между двумя взаимодействующими сторонами. Он предполагает, что отправляющая сторона шифрует данные, поэтому только предполагаемый получатель может их расшифровать, без зависимости от третьих сторон. Сквозное шифрование не позволяет посредникам, таким как поставщики услуг Интернета или поставщики услуг приложений , читать или подделывать сообщения. Сквозное шифрование обычно защищает как конфиденциальность , так и целостность .

Примеры сквозного шифрования включают HTTPS для веб-трафика, PGP для электронной почты , OTR для обмена мгновенными сообщениями , ZRTP для телефонии и TETRA для радиосвязи.

Типичные серверные системы связи не включают сквозное шифрование. Эти системы могут гарантировать защиту связи только между клиентами и серверами , а не между самими взаимодействующими сторонами. Примерами систем, не поддерживающих E2EE, являются Google Talk , Yahoo Messenger , Facebook и Dropbox .

Парадигма сквозного шифрования не устраняет напрямую риски на конечных точках связи, такие как эксплуатация клиентов техническая , некачественные генераторы случайных чисел или депонирование ключей . E2EE также не занимается анализом трафика , который касается таких вещей, как идентификаторы конечных точек, а также время и количество отправляемых сообщений.

SSL/TLS

Появление и быстрый рост электронной коммерции во Всемирной паутине в середине 1990-х годов сделали очевидной необходимость некоторой формы аутентификации и шифрования. Netscape сделала первый шаг к новому стандарту. В то время доминирующим веб-браузером был Netscape Navigator . Netscape создала стандарт под названием Secure Socket Layer (SSL). Для SSL требуется сервер с сертификатом. Когда клиент запрашивает доступ к серверу, защищенному SSL, сервер отправляет клиенту копию сертификата. Клиент SSL проверяет этот сертификат (все веб-браузеры поставляются с исчерпывающим списком предварительно загруженных корневых сертификатов ), и если сертификат проверен, сервер аутентифицируется, и клиент согласовывает шифр с симметричным ключом для использования в сеансе. Сеанс теперь находится в очень безопасном зашифрованном туннеле между SSL-сервером и SSL-клиентом. [54]

Просмотры сетей

Пользователи и сетевые администраторы обычно имеют разные взгляды на свои сети. Пользователи могут совместно использовать принтеры и некоторые серверы из рабочей группы , что обычно означает, что они находятся в одном географическом месте и в одной локальной сети, тогда как сетевой администратор несет ответственность за поддержание работоспособности этой сети. Сообщество по интересам имеет меньшую связь с локальным местоположением, и его следует рассматривать как совокупность произвольно расположенных пользователей, которые совместно используют набор серверов и, возможно, также общаются посредством одноранговых технологий.

Сетевые администраторы могут видеть сети как с физической, так и с логической точки зрения. Физическая перспектива включает в себя географическое расположение, физические кабели и сетевые элементы (например, маршрутизаторы, мосты и шлюзы прикладного уровня ), которые соединяются через среду передачи. Логические сети, называемые в архитектуре TCP/IP подсетями , отображаются на одну или несколько сред передачи. Например, общепринятой практикой в комплексе зданий является объединение нескольких кабелей локальной сети в каждом здании в общую подсеть с использованием VLAN.

И пользователи, и администраторы в разной степени осведомлены о характеристиках доверия и области действия сети. Опять же, используя архитектурную терминологию TCP/IP, интранет представляет собой сообщество интересов, находящееся под частным управлением, обычно со стороны предприятия, и доступно только авторизованным пользователям (например, сотрудникам). [84] Интранет не обязательно должен быть подключен к Интернету, но обычно имеет ограниченное соединение. Экстранет — это расширение интрасети, которое обеспечивает безопасную связь с пользователями за пределами интрасети (например, деловыми партнерами, клиентами). [84]

Неофициально Интернет — это совокупность пользователей, предприятий и поставщиков контента, связанных между собой провайдерами интернет-услуг (ISP). С инженерной точки зрения Интернет представляет собой набор подсетей и агрегатов подсетей, которые совместно используют зарегистрированное пространство IP-адресов и обмениваются информацией о доступности этих IP-адресов с использованием протокола Border Gateway . Обычно удобочитаемые имена серверов преобразуются в IP-адреса, прозрачно для пользователей, через функцию каталога системы доменных имен (DNS).

Через Интернет могут осуществляться «бизнес-бизнес» (B2B) , «бизнес-потребитель» (B2C) и «потребитель-потребитель» (C2C) коммуникации . Когда происходит обмен деньгами или конфиденциальной информацией, связь может быть защищена той или иной формой механизма безопасности связи . Интрасети и экстрасети могут быть безопасно наложены на Интернет без какого-либо доступа со стороны обычных пользователей и администраторов Интернета, используя безопасную технологию виртуальной частной сети (VPN).

Журналы и информационные бюллетени

- Open Computer Science ( открытого доступа ) журнал

См. также

- Сравнение программного обеспечения для построения сетевых диаграмм

- Киберпространство

- История Интернета

- Информационный век

- Информационная революция

- ISO/IEC 11801 – Международный стандарт для электрических и оптических кабелей.

- Протокол минимальных пар

- Отображение сети

- Сетевое моделирование

- Планирование и проектирование сети

- Контроль сетевого трафика

- Облако

- Сеть на чипе

Ссылки

- ^ Стерлинг, Кристофер Х., изд. (2008). Военная связь: от древности до XXI века . АВС-Клио . п. 399. ИСБН 978-1-85109-737-1 .

- ^ Хей, Томас; Серуцци, Пол Э. (14 сентября 2021 г.). Новая история современных вычислений . МТИ Пресс . стр. 87–89. ISBN 978-0262542906 .

- ^ Ульманн, Бернд (19 августа 2014 г.). AN/FSQ-7: компьютер, который сформировал холодную войну . Де Грюйтер . ISBN 978-3-486-85670-5 .

- ^ Корбато, Ф.Дж. ; и др. (1963). Совместимая система разделения времени. Руководство программиста] (PDF) . МТИ Пресс. ISBN 978-0-262-03008-3 . Архивировано (PDF) из оригинала 27 мая 2012 г. Проверено 26 мая 2020 г.

Вскоре после первого доклада К. Стрейчи о компьютерах с разделением времени на конференции ЮНЕСКО по обработке информации в июне 1959 года, Х. М. Тигер и Дж. Маккарти из Массачусетского технологического института представили неопубликованный документ «Тестирование программ с разделением времени» на заседании ACM в августе 1959 года.

- ^ «Пионеры компьютеров — Кристофер Стрейчи» . History.computer.org . Архивировано из оригинала 15 мая 2019 г. Проверено 23 января 2020 г.

- ^ «Воспоминания о теории разделения времени» . jmc.stanford.edu . Архивировано из оригинала 28 апреля 2020 г. Проверено 23 января 2020 г.

- ^ «Компьютер – Разделение времени и миникомпьютеры» . Британская энциклопедия . Архивировано из оригинала 02 января 2015 г. Проверено 23 января 2020 г.

- ^ Гиллис, Джеймс М.; Гиллис, Джеймс; Гиллис, Джеймс и Кайо Роберт; Кайо, Р. (2000). Как родилась Интернет: история Всемирной паутины . Издательство Оксфордского университета. стр. 13 . ISBN 978-0-19-286207-5 .

- ^ Китова О. «Китов Анатолий Иванович. Русский виртуальный компьютерный музей» . компьютер-музей.ру . Перевод Александра Нитусова. Архивировано из оригинала 4 февраля 2023 г. Проверено 11 октября 2021 г.

- ^ Питерс, Бенджамин (25 марта 2016 г.). Как не объединять нацию в сеть: непростая история советского Интернета . МТИ Пресс. ISBN 978-0262034180 .

- ^ Баран, Пол (2002). «Начало коммутации пакетов: некоторые основные концепции» (PDF) . Журнал коммуникаций IEEE . 40 (7): 42–48. дои : 10.1109/MCOM.2002.1018006 . ISSN 0163-6804 . Архивировано (PDF) из оригинала 10 октября 2022 г.

По сути, вся работа была определена к 1961 году, а конкретизирована и оформлена в официальную письменную форму в 1962 году. Идея маршрутизации «горячей картошки» возникла в конце 1960 года.

- ^ Робертс, Лоуренс Г. (ноябрь 1978 г.). «Эволюция коммутации пакетов» (PDF) . Труды IEEE . 66 (11): 1307–13. дои : 10.1109/PROC.1978.11141 . ISSN 0018-9219 . S2CID 26876676 .

Почти сразу после встречи 1965 года Дэвис придумал детали системы коммутации пакетов с промежуточным хранением.

- ^ Исааксон, Уолтер (2014). Новаторы: как группа хакеров, гениев и гиков сотворила цифровую революцию . Саймон и Шустер. стр. 237–246. ISBN 9781476708690 . Архивировано из оригинала 4 февраля 2023 г. Проверено 4 июня 2021 г.

- ^ Перейти обратно: а б Робертс, Лоуренс Г. (ноябрь 1978 г.). «Эволюция коммутации пакетов» (PDF) . Труды IEEE . 66 (11): 1307–13. дои : 10.1109/PROC.1978.11141 . S2CID 26876676 . Архивировано (PDF) из оригинала 4 февраля 2023 г. Проверено 12 февраля 2022 г.

И Пол Бэран, и Дональд Дэвис в своих первоначальных статьях предполагали использование стволов Т1.

- ^ «Призывник NIHF Пол Бэран, который изобрел коммутацию пакетов» . Национальный зал славы изобретателей. Архивировано из оригинала 12 февраля 2022 г. Проверено 12 февраля 2022 г.

- ^ «Призывник NIHF Дональд Дэвис, который изобрел коммутацию пакетов» . Национальный зал славы изобретателей. Архивировано из оригинала 12 февраля 2022 г. Проверено 12 февраля 2022 г.

- ^ Баран, П. (1964). «О распределенных сетях связи» . Транзакции IEEE в области коммуникаций . 12 (1): 1–9. дои : 10.1109/TCOM.1964.1088883 . ISSN 0096-2244 .

- ^ Кляйнрок, Л. (1978). «Принципы и уроки пакетной связи» . Труды IEEE . 66 (11): 1320–1329. дои : 10.1109/PROC.1978.11143 . ISSN 0018-9219 .

Пол Бэран... сосредоточился на процедурах маршрутизации и на живучести распределенных систем связи во враждебной среде, но не сосредоточился на необходимости совместного использования ресурсов в той форме, как мы ее сейчас понимаем; действительно, концепция программного переключателя не присутствовала в его работе.

- ^ Пелки, Джеймс Л. «6.1 Подсеть связи: BBN 1969» . Предпринимательский капитализм и инновации: история компьютерных коммуникаций 1968–1988 гг .

Как вспоминает Кан: ... Вклад Пола Бэрана ... Я также думаю, что Пол был почти полностью мотивирован голосовыми соображениями. Если вы посмотрите на то, что он написал, он говорил о переключателях, которые представляли собой дешевую электронику. Идея разместить в этих местах мощные компьютеры не совсем пришла ему в голову как экономически выгодная. Так что идея компьютерных переключателей отсутствовала. В то время не существовало самого понятия протоколов. А идея межкомпьютерной связи на самом деле была второстепенной.

- ^ Уолдроп, М. Митчелл (2018). Машина мечты . Полоса Пресс. п. 286. ИСБН 978-1-953953-36-0 .

Бэран уделял больше внимания цифровой голосовой связи, чем компьютерной связи.

- ^ Йейтс, Дэвид М. (1997). Наследие Тьюринга: история вычислений в Национальной физической лаборатории 1945–1995 гг . Национальный музей науки и промышленности. стр. 132–4. ISBN 978-0-901805-94-2 .

Изобретение Дэвисом коммутации пакетов и проектирования компьютерных сетей связи... стало краеугольным камнем развития, которое привело к появлению Интернета.

- ^ Нотон, Джон (2000) [1999]. Краткая история будущего . Феникс. п. 292. ИСБН 9780753810934 .

- ^ Перейти обратно: а б Кэмпбелл-Келли, Мартин (1987). «Передача данных в Национальной физической лаборатории (1965–1975)» . Анналы истории вычислительной техники . 9 (3/4): 221–247. дои : 10.1109/MAHC.1987.10023 . S2CID 8172150 .

первое появление в печати термина «протокол» в контексте передачи данных... следующими аппаратными задачами были детальное проектирование интерфейса между оконечными устройствами и коммутирующим компьютером, а также меры по обеспечению надежной передачи пакетов данных по сети. высокоскоростные линии

- ^ Дэвис, Дональд; Бартлетт, Кейт; Скантлбери, Роджер; Уилкинсон, Питер (октябрь 1967 г.). Цифровая сеть связи для компьютеров, обеспечивающая быстрое реагирование на удаленных терминалах (PDF) . Симпозиум ACM по принципам операционных систем. Архивировано (PDF) из оригинала 10 октября 2022 г. Проверено 15 сентября 2020 г. «все пользователи сети обеспечат себе какой-то контроль ошибок»

- ^ Скантлбери, РА; Уилкинсон, ПТ (1974). «Национальная сеть передачи данных физических лабораторий» . Материалы 2-го заседания ICCC 74 . стр. 223–228.

- ^ Посох стражей (25 июня 2013 г.). «Пионеры Интернета, вычеркнутые из истории» . Хранитель . ISSN 0261-3077 . Архивировано из оригинала 01 января 2020 г. Проверено 31 июля 2020 г.

Это была первая цифровая локальная сеть в мире, в которой использовалась коммутация пакетов и высокоскоростные каналы связи.

- ^ «Реальная история о том, как Интернет стал таким уязвимым» . Вашингтон Пост . Архивировано из оригинала 30 мая 2015 г. Проверено 18 февраля 2020 г.

Историки приписывают плодотворные открытия валлийскому ученому Дональду Дэвису и американскому инженеру Полу Бэрану.

- ^ Робертс, Лоуренс Г. (ноябрь 1978 г.). «Эволюция коммутации пакетов» (PDF) . Приглашенный доклад IEEE . Архивировано из оригинала (PDF) 31 декабря 2018 года . Проверено 10 сентября 2017 г.

Почти во всех отношениях первоначальное предложение Дэвиса, разработанное в конце 1965 года, было похоже на реальные сети, строящиеся сегодня.

- ^ Норберг, Артур Л.; О'Нил, Джуди Э. (1996). Преобразование компьютерных технологий: обработка информации для Пентагона, 1962-1986 гг . Исследования Джонса Хопкинса по истории техники Новая серия. Балтимор: Университет Джонса Хопкинса. Нажимать. стр. 153–196. ISBN 978-0-8018-5152-0 . В частности, называет Бэрана и Дэвиса источниками вдохновения.

- ^ История ARPANET: первое десятилетие (PDF) (отчет). Bolt, Beranek & Newman Inc., 1 апреля 1981 г., стр. 13, 53 из 183 (III-11 в печатной версии). Архивировано из оригинала 1 декабря 2012 года.

Помимо технических проблем соединения компьютеров с цепями связи, понятие компьютерных сетей рассматривалось во многих местах с теоретической точки зрения. Особо следует отметить работу, проделанную Полом Бараном и другими сотрудниками корпорации Rand в исследовании «Распределенные коммуникации» в начале 1960-х годов. Также следует отметить работу, проделанную Дональдом Дэвисом и другими в Национальной физической лаборатории в Англии в середине 1960-х годов. ... Еще одно раннее крупное развитие сети, повлиявшее на развитие ARPANET, было предпринято в Национальной физической лаборатории в Мидлсексе, Англия, под руководством Д. У. Дэвиса.

- ^ Крис Саттон. «Интернет зародился 35 лет назад в Калифорнийском университете в Лос-Анджелесе с первого сообщения, когда-либо отправленного между двумя компьютерами» . Калифорнийский университет в Лос-Анджелесе . Архивировано из оригинала 8 марта 2008 г.

- ^ Робертс, Лоуренс Г. (ноябрь 1978 г.). «Эволюция коммутации пакетов» (PDF) . Труды IEEE . 66 (11): 1307–13. дои : 10.1109/PROC.1978.11141 . S2CID 26876676 .

Важные аспекты внутренней работы сети, такие как маршрутизация, управление потоками, разработка программного обеспечения и управление сетью, были разработаны командой BBN, состоящей из Фрэнка Харта, Роберта Кана, Северо Омштейна, Уильяма Кроутера и Дэвида Уолдена.

- ^ Ф. Е. Фрелих, А. Кент (1990). Энциклопедия телекоммуникаций Фрелиха/Кента: Том 1 - Плата за доступ в США к основам цифровой связи . ЦРК Пресс. п. 344. ИСБН 0824729005 .

Хотя между группой NPL и теми, кто разработал и внедрил ARPANET, существовал значительный технический обмен, усилия по созданию сети данных NPL, похоже, не оказали существенного влияния на разработку ARPANET. Такие важные аспекты проектирования сети передачи данных NPL, как стандартный сетевой интерфейс, алгоритм маршрутизации и структура программного обеспечения коммутационного узла, в значительной степени игнорировались проектировщиками ARPANET. Однако нет сомнений в том, что во многих менее фундаментальных аспектах сеть передачи данных NPL оказала влияние на проектирование и развитие ARPANET.

- ^ Харт, Ф.; Маккензи, А.; Маккуиллиан, Дж.; Уолден, Д. (4 января 1978 г.). Отчет о завершении строительства Arpanet (PDF) (Технический отчет). Берлингтон, Массачусетс: Болт, Беранек и Ньюман.

- ^ Кларк, Питер (1982). Сети передачи данных с пакетной коммутацией и коммутацией каналов (PDF) (кандидатская диссертация). Кафедра электротехники Имперского колледжа науки и технологий Лондонского университета. «Многие теоретические исследования производительности и проектирования сети ARPA были развитием более ранних работ Кляйнрока... Хотя эти работы касались сетей коммутации сообщений, они послужили основой для многих исследований сети ARPA... Цель Основная часть работы Кляйнрока [в 1961 году] заключалась в анализе производительности сетей хранения и пересылки, используя в качестве основного показателя производительности среднюю задержку сообщения ... Кляйнрок [в 1970 году] расширил теоретические подходы [своей работы 1961 года] до. ранняя сеть ARPA».

- ^ Дэвис, Дональд Уоттс (1979). Компьютерные сети и их протоколы . Интернет-архив. Уайли. стр. См. ссылки на страницы, выделенные по URL. ISBN 978-0-471-99750-4 .

При математическом моделировании используются теории процессов массового обслуживания и потоков в сетях, описывающие работу сети в виде системы уравнений. ... Аналитический метод с успехом использовался Кляйнроком и другими, но только при условии, что были сделаны важные упрощающие допущения. ... В работе Кляйнрока отрадно видеть хорошее соответствие, достигнутое между результатами аналитических методов и результатами моделирования.

- ^ Дэвис, Дональд Уоттс (1979). Компьютерные сети и их протоколы . Интернет-архив. Уайли. стр. 110–111. ISBN 978-0-471-99750-4 .

Иерархические системы адресации для сетевой маршрутизации были предложены Фульцем и, более подробно, Маккуилланом. Недавний очень полный анализ можно найти у Кляйнрока и Камуна.

- ^ Фельдманн, Аня; Читтадини, Лука; Мюльбауэр, Вольфганг; Буш, Рэнди; Меннель, Олаф (2009). «HAIR: Иерархическая архитектура интернет-маршрутизации» (PDF) . Материалы семинара 2009 года по реструктуризации Интернета . РеАрч '09. Нью-Йорк, штат Нью-Йорк, США: Ассоциация вычислительной техники. стр. 43–48. дои : 10.1145/1658978.1658990 . ISBN 978-1-60558-749-3 . S2CID 2930578 .

Иерархический подход дополнительно мотивируется теоретическими результатами (например, [16]), которые показывают, что за счет оптимального размещения разделителей, т. е. элементов, соединяющих уровни в иерархии, можно добиться огромного выигрыша как с точки зрения размера таблицы маршрутизации, так и с точки зрения обновления сообщения. отток. ... [16] КЛЕЙНРОК Л. И КАМУН Ф. Иерархическая маршрутизация для больших сетей: оценка производительности и оптимизация. Компьютерные сети (1977).

- ^ Дерек Барбер. «Истоки коммутации пакетов» . Восстановление компьютера. Выпуск 5 . Проверено 5 июня 2024 г.

Испанцы, темные лошадки, были первыми людьми, у которых была публичная сеть. У них была банковская сеть, которую они за одну ночь хитро превратили в публичную сеть и опередили всех.

- ^ Депре, Р. (1974). «RCP, экспериментальная служба передачи данных с коммутацией пакетов французской PTT» . Материалы ICCC 74 . стр. 171–185. Архивировано из оригинала 20 октября 2013 г. Проверено 30 августа 2013 г.

- ^ Беннетт, Ричард (сентябрь 2009 г.). «Создан для перемен: сквозные аргументы, интернет-инновации и дебаты о сетевом нейтралитете» (PDF) . Фонд информационных технологий и инноваций. п. 11. Архивировано из оригинала (PDF) 29 августа 2019 г. Проверено 11 сентября 2017 г.

- ^ Кирштейн, PT (1999). «Ранний опыт работы с Arpanet и Интернетом в Соединенном Королевстве». IEEE Анналы истории вычислений . 21 (1): 38–44. дои : 10.1109/85.759368 . S2CID 1558618 .

- ^ Кирштейн, Питер Т. (2009). «Ранняя история коммутации пакетов в Великобритании». Журнал коммуникаций IEEE . 47 (2): 18–26. дои : 10.1109/MCOM.2009.4785372 . S2CID 34735326 .

- ^ Тейлор, Боб (11 октября 2008 г.), «Устная история Роберта (Боба) В. Тейлора» (PDF) , Архив Музея истории компьютеров , CHM Справочный номер: X5059.2009: 28

- ^ Серф, В.; Кан, Р. (1974). «Протокол пакетной сетевой связи» (PDF) . Транзакции IEEE в области коммуникаций . 22 (5): 637–648. дои : 10.1109/TCOM.1974.1092259 . ISSN 1558-0857 .

Авторы хотели бы поблагодарить ряд коллег за полезные комментарии во время ранних обсуждений международных сетевых протоколов, особенно Р. Меткалфа, Р. Скантлбери, Д. Уолдена и Х. Циммермана; Д. Дэвис и Л. Пузен, конструктивно прокомментировавшие вопросы фрагментации и учета; и С. Крокер, комментировавшие создание и разрушение ассоциаций.

- ^ Серф, Винтон; далал, Йоген; Саншайн, Карл (декабрь 1974 г.). Спецификация протокола управления передачей данных через Интернет . IETF . дои : 10.17487/RFC0675 . РФК 675 .

- ^ Роберт М. Меткалф; Дэвид Р. Боггс (июль 1976 г.). «Ethernet: распределенная коммутация пакетов для локальных компьютерных сетей» . Коммуникации АКМ . 19 (5): 395–404. дои : 10.1145/360248.360253 . S2CID 429216 .

- ^ Совет национальных исследований; наук, отдел инженерии и физики; Совет по информатике и телекоммуникациям; Приложения, Комиссия по физическим наукам, математике и; Комитет, Руководство НИИ 2000 г. (5 февраля 1998 г.). Непредсказуемая уверенность: официальные документы . Пресса национальных академий. ISBN 978-0-309-17414-5 . Архивировано из оригинала 4 февраля 2023 г. Проверено 8 марта 2021 г.

{{cite book}}: CS1 maint: несколько имен: список авторов ( ссылка ) CS1 maint: числовые имена: список авторов ( ссылка ) - ^ Перейти обратно: а б Сперджен, Чарльз Э. (2000). Ethernet Полное руководство . О'Рейли и партнеры. ISBN 1-56592-660-9 .

- ^ «Введение в технологии Ethernet» . www.wband.com . Широкополосные продукты. Архивировано из оригинала 10 апреля 2018 г. Проверено 9 апреля 2018 г.

- ^ Пелки, Джеймс Л. (2007). «Йоген Далал» . Предпринимательский капитализм и инновации: история компьютерных коммуникаций, 1968–1988 гг . Проверено 7 мая 2023 г.

- ^ Перейти обратно: а б Д. Андерсен; Х. Балакришнан; М. Каашук; Р. Моррис (октябрь 2001 г.), Resilient Overlay Networks , Association for Computing Machinery , заархивировано из оригинала 24 ноября 2011 г. , получено 12 ноября 2011 г.

- ^ «Многоадресная рассылка конечной системы» . веб-сайт проекта . Университет Карнеги-Меллон. Архивировано из оригинала 21 февраля 2005 г. Проверено 25 мая 2013 г.

- ^ Перейти обратно: а б Мейерс, Майк (2012). Руководство по экзамену CompTIA Network+: (Экзамен N10-005) (5-е изд.). Нью-Йорк: МакГроу-Хилл. ISBN 9780071789226 . OCLC 748332969 .

- ^ А. Гук (сентябрь 2000 г.), Межпланетный Интернет (PDF) , Третий ежегодный международный симпозиум по передовым радиотехнологиям, заархивировано из оригинала (PDF) 13 января 2012 г. , получено 12 ноября 2011 г.

- ^ «Внедрение CPIP группой пользователей Linux в Бергене» . Blug.linux.no. Архивировано из оригинала 15 февраля 2014 г. Проверено 1 марта 2014 г.

- ^ Брэдли Митчелл. «мост – сетевые мосты» . О сайте.com . Архивировано из оригинала 28 марта 2008 г.

- ^ «Определить переключатель» . вебопедия . Сентябрь 1996 г. Архивировано из оригинала 8 апреля 2008 г. Проверено 8 апреля 2008 г.

- ^ Таненбаум, Эндрю С. (2003). Компьютерные сети (4-е изд.). Прентис Холл .

- ^ «Стандарт IEEE для локальных и городских сетей — контроль доступа к сети на основе портов» . IEEE STD 802.1X-2020 (пересмотр IEEE STD 802.1X-2010, включающий IEEE STD 802.1Xbx-2014 и IEEE STD 802.1Xck-2018) . 7.1.3 Подключение к неаутентифицированным системам. Февраль 2020 г. doi : 10.1109/IEESTD.2020.9018454 . ISBN 978-1-5044-6440-6 . Архивировано из оригинала 4 февраля 2023 г. Проверено 9 мая 2022 г.

- ^ «Стандарт IEEE для информационных технологий. Телекоммуникации и обмен информацией между системами. Локальные и городские сети. Особые требования. Часть 11. Спецификации управления доступом к среде беспроводной локальной сети (MAC) и физического уровня (PHY)» . IEEE STD 802.11-2020 (пересмотр IEEE STD 802.11-2016) . 4.2.5 Взаимодействие с другими уровнями IEEE 802. Февраль 2021 г. doi : 10.1109/IEESTD.2021.9363693 . ISBN 978-1-5044-7283-8 . Архивировано из оригинала 17 мая 2022 г. Проверено 9 мая 2022 г.

- ^ Мартин, Томас. «Принципы проектирования решений доступа на основе DSL» (PDF) . Архивировано из оригинала (PDF) 22 июля 2011 г.

- ^ Паетч, Майкл (1993). Эволюция мобильной связи в США и Европе: регулирование, технологии и рынки . Бостон, Лондон: Artech House. ISBN 978-0-8900-6688-1 .

- ^ Буш, Сан-Франциско (2010). Наномасштабные сети связи . Артех Хаус. ISBN 978-1-60807-003-9 .

- ^ Маргарет Роуз. «персональная сеть (ПАН)» . ТехТаржет . Архивировано из оригинала 4 февраля 2023 г. Проверено 29 января 2011 г.

- ^ «Новый глобальный стандарт полностью подключенного к сети дома» . Журнал новостей МСЭ-Т . МСЭ . 12 декабря 2008 г. Архивировано из оригинала 21 февраля 2009 г. Проверено 12 ноября 2011 г.

- ^ «Специальная группа по Ethernet IEEE P802.3ba 40 Гбит/с и 100 Гбит/с» . РАБОЧАЯ ГРУППА ETHERNET IEEE 802.3 . Архивировано из оригинала 20 ноября 2011 г. Проверено 12 ноября 2011 г.

- ^ «Миссия и объем проекта IEEE 802.20» . IEEE 802.20 — мобильный широкополосный беспроводной доступ (MBWA) . Проверено 12 ноября 2011 г.

- ^ «Карты» . Проект Опто . Архивировано из оригинала 15 января 2005 г.

- ^ Мэнсфилд-Девайн, Стив (декабрь 2009 г.). «Даркнетс». Компьютерное мошенничество и безопасность . 2009 (12): 4–6. дои : 10.1016/S1361-3723(09)70150-2 .

- ^ Вуд, Джессика (2010). «Даркнет: революция цифрового авторского права» (PDF) . Ричмондский журнал права и технологий . 16 (4). Архивировано (PDF) из оригинала 15 апреля 2012 г. Проверено 25 октября 2011 г.

- ^ Кленсин, Дж. (октябрь 2008 г.). Простой протокол передачи почты . дои : 10.17487/RFC5321 . РФК 5321 .

- ^ Мокапетрис, П. (ноябрь 1987 г.). Доменные имена – реализация и спецификация . дои : 10.17487/RFC1035 . РФК 1035 .

- ^ Петерсон, LL; Дэви, бакалавр наук (2011). Компьютерные сети: системный подход (5-е изд.). Эльзевир. п. 372. ИСБН 978-0-1238-5060-7 .

- ^ 2-я Исследовательская комиссия МСЭ-D (июнь 2006 г.). Справочник по проектированию телетрафика (PDF) . Архивировано из оригинала (PDF) 11 января 2007 г.

{{cite book}}: CS1 maint: числовые имена: список авторов ( ссылка ) - ^ «Онлайн-журнал о телекоммуникациях» . Январь 2003 г. Архивировано из оригинала 8 февраля 2011 г.

- ^ «Диаграммы перехода состояний» . Архивировано из оригинала 15 октября 2003 г. Проверено 13 июля 2003 г.

- ^ «Определения: устойчивость» . Исследовательская инициатива ResiliNets. Архивировано из оригинала 06.11.2020 . Проверено 12 ноября 2011 г.

- ^ Симмондс, А; Сандилендс, П; ван Экерт, Л. (2004). «Онтология для атак на сетевую безопасность». Прикладные вычисления . Конспекты лекций по информатике. Том. 3285. стр. 317–323. дои : 10.1007/978-3-540-30176-9_41 . ISBN 978-3-540-23659-7 . S2CID 2204780 .

- ^ Перейти обратно: а б «Превращаются ли США в общество наблюдения?» . Американский союз гражданских свобод. Архивировано из оригинала 14 марта 2017 г. Проверено 13 марта 2009 г.

- ^ Джей Стэнли; Барри Стейнхардт (январь 2003 г.). «Большой монстр, более слабые цепи: рост американского общества наблюдения» (PDF) . Американский союз гражданских свобод. Архивировано (PDF) из оригинала 9 октября 2022 г. Проверено 13 марта 2009 г.

- ^ Эмиль Проталински (07 апреля 2012 г.). «Anonymous взламывает правительственные сайты Великобритании из-за «драконовской слежки» » . ЗДНет . Архивировано из оригинала 3 апреля 2013 г. Проверено 12 марта 2013 г.

- ^ Джеймс Болл (20 апреля 2012 г.). «Хактивисты на передовой борьбы за Интернет» . Хранитель . Архивировано из оригинала 14 марта 2018 г. Проверено 17 июня 2012 г.

- ^ Перейти обратно: а б Розен, Э.; Рехтер, Ю. (март 1999 г.). BGP/MPLS VPN . дои : 10.17487/RFC2547 . РФК 2547 .