Фишинг

Фишинг — это форма социальной инженерии и мошенничества , при которой злоумышленники обманом вынуждают людей раскрывать конфиденциальную информацию. [ 1 ] или установку вредоносного ПО, такого как вирусы , черви , рекламное ПО или программы-вымогатели . Фишинговые атаки становятся все более изощренными и часто прозрачно отражают целевой сайт, позволяя злоумышленнику наблюдать за всем, пока жертва перемещается по сайту, и пересекать любые дополнительные границы безопасности с жертвой. [ 2 ] По состоянию на 2020 год это наиболее распространенный тип киберпреступлений: сообщает ФБР Центр рассмотрения жалоб на интернет-преступления о большем количестве случаев фишинга, чем о любом другом типе компьютерных преступлений. [ 3 ]

Термин «фишинг» впервые был зафиксирован в 1995 году в для взлома наборе инструментов AOHell , но, возможно, использовался и ранее в хакерском журнале 2600 . [ 4 ] [ 5 ] [ 6 ] Это разновидность рыбалки , подразумевающая использование приманок для «вылова» конфиденциальной информации. [ 5 ] [ 7 ] [ 8 ]

Measures to prevent or reduce the impact of phishing attacks include legislation, user education, public awareness, and technical security measures.[9] The importance of phishing awareness has increased in both personal and professional settings, with phishing attacks among businesses rising from 72% in 2017 to 86% in 2020.[10]

Types

[edit]Email phishing

[edit]Phishing attacks, often delivered via email spam, attempt to trick individuals into giving away sensitive information and/or login credentials. Most attacks are "bulk attacks" that are not targeted and are instead sent in bulk to a wide audience.[11] The goal of the attacker can vary, with common targets including financial institutions, email and cloud productivity providers, and streaming services.[12] The stolen information or access may be used to steal money, install malware, or spear phish others within the target organization.[5] Compromised streaming service accounts may also be sold on darknet markets.[13]

This type of social engineering attack can involve sending fraud emails or messages that appear to be from a trusted source, such as a bank or government agency. These messages typically redirect to a fake login page where the user is prompted to enter their login credentials.

Spear phishing

[edit]Spear phishing is a targeted phishing attack that uses personalized emails[14] to trick a specific individual or organization into believing they are legitimate. It often utilizes personal information about the target to increase the chances of success.[15][16][17][18] These attacks often target executives or those in financial departments with access to sensitive financial data and services. Accountancy and audit firms are particularly vulnerable to spear phishing due to the value of the information their employees have access to.[19]

The Russian government run Threat Group-4127 (Fancy Bear) (GRU Unit 26165) targeted Hillary Clinton's 2016 presidential campaign with spear phishing attacks on over 1,800 Google accounts, using the accounts-google.com domain to threaten targeted users.[20][21]

A study on spear phishing susceptibility among different age groups found that 43% of youth aged 18–25 and 58% of older users clicked on simulated phishing links in daily emails over 21 days. Older women had the highest susceptibility, while susceptibility in young users declined over the study, but remained stable in older users.[22]

Whaling and CEO fraud

[edit]Whaling attacks use spear phishing techniques to target senior executives and other high-profile individuals[23] with customized content, often related to a subpoena or customer complaint.[24]

CEO fraud involves sending fake emails from senior executives to trick employees into sending money to an offshore account.[25] It has a low success rate, but can result in organizations losing large sums of money.[26]

Clone phishing

[edit]Clone phishing is a type of attack where a legitimate email with an attachment or link is copied and modified to contain malicious content. The modified email is then sent from a fake address made to look like it's from the original sender. The attack may appear to be a resend or update of the original email. It often relies on the sender or recipient being previously hacked so the attacker can access the legitimate email.[27][28]

Voice phishing

[edit]Voice over IP (VoIP) is used in vishing or voice phishing attacks,[29] where attackers make automated phone calls to large numbers of people, often using text-to-speech synthesizers, claiming fraudulent activity on their accounts. The attackers spoof the calling phone number to appear as if it is coming from a legitimate bank or institution. The victim is then prompted to enter sensitive information or connected to a live person who uses social engineering tactics to obtain information.[29] Vishing takes advantage of the public's lower awareness and trust in voice telephony compared to email phishing.[30]

SMS phishing

[edit]

SMS phishing[31] or smishing[32][33] is a type of phishing attack that uses text messages from a cell phone or smartphone to deliver a bait message.[34] The victim is usually asked to click a link, call a phone number, or contact an email address provided by the attacker. They may then be asked to provide private information, such as login credentials for other websites. The difficulty in identifying illegitimate links can be compounded on mobile devices due to the limited display of URLs in mobile browsers.[35] Smishing can be just as effective as email phishing, as many smartphones have fast internet connectivity. Smishing messages may also come from unusual phone numbers.[36]

Page hijacking

[edit]Page hijacking involves redirecting users to malicious websites or exploit kits through the compromise of legitimate web pages, often using cross site scripting. Hackers may insert exploit kits such as MPack into compromised websites to exploit legitimate users visiting the server. Page hijacking can also involve the insertion of malicious inline frames, allowing exploit kits to load. This tactic is often used in conjunction with watering hole attacks on corporate targets.[37]

Calendar phishing

[edit]Calendar phishing involves sending fake calendar invitations with phishing links. These invitations often mimic common event requests and can easily be added to calendars automatically.[38] To protect against this form of fraud, former Google click fraud czar Shuman Ghosemajumder recommends changing calendar settings to not automatically add new invitations.[39]

Quishing

[edit]QR codes have been used maliciously in phishing attacks.[40] The term "quishing" involves deceiving individuals into thinking a QR code is harmless while the true intent is malicious, aiming to access sensitive information.[40] Cybercriminals exploit the trust placed in QR codes, particularly on mobile phones, which are more vulnerable to attacks compared to desktop operating systems.[40] Quishing attacks often involve sending QR codes via email, enticing users to scan them to verify accounts, leading to potential device compromise.[40] Malicious QR codes can be stickers covering authentic ones at payment terminals in the street, they can also be printed on fake flyers or fake restaurant menus with enticing discounts, or embedded in videos.[41] They can even be printed on parking tickets placed under cars' windshield wiper.[41] It is advised to exercise caution and avoid scanning QR codes unless the source is verified,[40] that it is not a sticker on top of another sticker, and to also check the destination page's URL.[41]

Techniques

[edit]Link manipulation

[edit]Phishing attacks often involve creating fake links that appear to be from a legitimate organization.[42] These links may use misspelled URLs or subdomains to deceive the user. In the following example URL, http://www.yourbank.example.com/, it can appear to the untrained eye as though the URL will take the user to the example section of the yourbank website; actually this URL points to the "yourbank" (i.e. phishing subdomain) section of the example website (fraudster's domain name). Another tactic is to make the displayed text for a link appear trustworthy, while the actual link goes to the phisher's site. To check the destination of a link, many email clients and web browsers will show the URL in the status bar when the mouse is hovering over it. However, some phishers may be able to bypass this security measure.[43]

Internationalized domain names (IDNs) can be exploited via IDN spoofing[44] or homograph attacks[45] to allow attackers to create fake websites with visually identical addresses to legitimate ones. These attacks have been used by phishers to disguise malicious URLs using open URL redirectors on trusted websites.[46][47][48] Even digital certificates, such as SSL, may not protect against these attacks as phishers can purchase valid certificates and alter content to mimic genuine websites or host phishing sites without SSL.[49]

Phantom domains

[edit]When publishing hyperlinks on websites, a programmer or contributor may accidentally mistype the intended URL. The link they create may, by chance, point to a never-registered domain. This creates a phantom domain, which is a never-registered domain with preexisting active inbound links from other websites. By analyzing crawls of the web, an attacker can detect these hijackable hyperlinks and purchase the phantom domains they point to, spoofing the expected web site to phish information from users. Research published at The Web Conference 2024 shows 572,000 .com phantom domains exist with inbound links coming from a wide variety of sources, including large organizations and governments. [50]

Filter evasion

[edit]Phishers have sometimes used images instead of text to make it harder for anti-phishing filters to detect the text commonly used in phishing emails.[51] In response, more sophisticated anti-phishing filters are able to recover hidden text in images using optical character recognition (OCR).[52]

Social engineering

[edit]

Phishing often uses social engineering techniques to trick users into performing actions such as clicking a link or opening an attachment, or revealing sensitive information. It often involves pretending to be a trusted entity and creating a sense of urgency,[53] like threatening to close or seize a victim's bank or insurance account.[54]

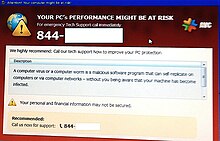

Альтернативным методом фишинга, основанного на выдаче себя за другое лицо, является использование фейковых новостных статей, чтобы обманом заставить жертв щелкнуть вредоносную ссылку. Эти ссылки часто ведут на поддельные веб-сайты, которые кажутся законными. [55] but are actually run by attackers who may try to install malware or present fake "virus" notifications to the victim.[ 56 ]

История

[ редактировать ]Ранняя история

[ редактировать ]Первые методы фишинга восходят к 1990-м годам, когда хакеры «черной шляпы» и сообщество варез использовали AOL для кражи данных кредитных карт и совершения других онлайн-преступлений. Говорят, что термин «фишинг» был придуман Ханом С. Смитом, известным спамером и хакером. [ 57 ] и его первое зарегистрированное упоминание было найдено в хакерском инструменте AOHell , выпущенном в 1995 году. AOHell позволял хакерам выдавать себя за сотрудников AOL и отправлять жертвам мгновенные сообщения с просьбой раскрыть свои пароли. [ 58 ] [ 59 ] В ответ AOL приняла меры по предотвращению фишинга и в конечном итоге закрыла варез-сцену на своей платформе. [ 60 ] [ 61 ]

2000-е

[ редактировать ]В 2000-е годы фишинговые атаки стали более организованными и целенаправленными. Первая известная прямая попытка взлома платежной системы E-gold произошла в июне 2001 года, а вскоре после атак 11 сентября последовала фишинговая атака «после проверки личности 11 сентября». [ 62 ] Первая известная фишинговая атака на розничный банк была зарегистрирована в сентябре 2003 года. [ 63 ] В период с мая 2004 года по май 2005 года около 1,2 миллиона пользователей компьютеров в США понесли убытки, вызванные фишингом, на общую сумму около 929 миллионов долларов США . [ 64 ] Фишинг был признан полностью организованной частью черного рынка, и в глобальном масштабе возникли специализации, предоставляющие фишинговое программное обеспечение за оплату, которое собиралось и внедрялось в фишинговые кампании организованными бандами. [ 65 ] [ 66 ] Банковский сектор Соединенного Королевства пострадал от фишинговых атак, при этом потери от мошенничества с веб-банкингом в 2005 году почти удвоились по сравнению с 2004 годом. [ 67 ] [ 68 ] В 2006 году почти половина фишинговых краж была совершена группами, действовавшими через «Русскую деловую сеть», базирующуюся в Санкт-Петербурге. [ 69 ] Мошенничество по электронной почте под видом Налоговой службы также использовалось для кражи конфиденциальных данных у налогоплательщиков США. [ 70 ] Сайты социальных сетей являются основной целью фишинга, поскольку личные данные на таких сайтах могут быть использованы для кражи личных данных ; [ 71 ] В 2007 году 3,6 миллиона взрослых потеряли 3,2 миллиарда долларов США из-за фишинговых атак. [ 72 ] Рабочая группа по борьбе с фишингом сообщила, что в третьем квартале 2009 года получила 115 370 сообщений о фишинговых электронных письмах от потребителей из США и Китая, на которых размещено более 25% фишинговых страниц. [ 73 ]

2010-е годы

[ редактировать ]В 2010-х годах количество атак на фишинг значительно возросло. В 2011 году мастер-ключи для токенов безопасности RSA SecurID были украдены в результате фишинговой атаки. [ 74 ] [ 75 ] Китайские фишинговые кампании также были направлены против высокопоставленных чиновников правительств и военных США и Южной Кореи, а также китайских политических активистов. [ 76 ] [ 77 ] По словам Гоша, количество фишинговых атак выросло со 187 203 в 2010 году до 445 004 в 2012 году. В августе 2013 года компания Outbrain подверглась целевой фишинговой атаке. [ 78 ] а в ноябре 2013 года 110 миллионов записей о клиентах и кредитных картах были украдены у клиентов Target через фишинговую учетную запись субподрядчика. [ 79 ] Впоследствии генеральный директор и сотрудники ИТ-безопасности были уволены. [ 80 ] В августе 2014 года утечка фотографий знаменитостей в iCloud была основана на фишинговых электронных письмах, отправленных жертвам, которые выглядели так, будто они пришли от Apple или Google. [ 81 ] В ноябре 2014 г. в результате фишинговых атак на ICANN был получен административный доступ к централизованной системе данных зон; Также были получены данные о пользователях системы, а также доступ к общедоступной вики-странице Правительственного консультативного комитета ICANN, блогу и информационному порталу Whois. [ 82 ] Fancy Bear был связан с целевыми фишинговыми атаками на систему электронной почты Пентагона в августе 2015 года. [ 83 ] [ 84 ] и группа использовала эксплойт нулевого дня в Java в целевой фишинговой атаке на Белый дом и НАТО. [ 85 ] [ 86 ] В первом квартале 2016 года компания Fancy Bear провела целевую фишинговую атаку на адреса электронной почты, связанные с Национальным комитетом Демократической партии. [ 87 ] [ 88 ] В августе 2016 года члены Бундестага и политические партии, такие как Linken лидер фракции Сара Вагенкнехт , Союз Юнге и ХДС Саара , подверглись целенаправленным фишинговым атакам, предположительно осуществленным Fancy Bear. В августе 2016 года Всемирное антидопинговое агентство сообщило о получении фишинговых писем, отправленных пользователям его базы данных, выдающих себя за официальное ВАДА, но соответствующих российской хакерской группе Fancy Bear. [ 89 ] [ 90 ] [ 91 ] В 2017 году 76% организаций подверглись фишинговым атакам, при этом почти половина опрошенных специалистов по информационной безопасности сообщили об увеличении показателей по сравнению с 2016 годом. В первой половине 2017 года предприятия и жители Катара пострадали от более чем 93 570 фишинговых событий за три месяца. охватывать. [ 92 ] В августе 2017 года клиенты Amazon столкнулись с фишинговой атакой Amazon Prime Day, когда хакеры рассылали клиентам Amazon, казалось бы, законные предложения. Когда клиенты Amazon пытались совершить покупки с использованием «сделок», транзакция не была завершена, что побуждало клиентов ритейлера вводить данные, которые могли быть скомпрометированы и украдены. [ 93 ] В 2018 году компания Block.one, разработавшая блокчейн EOS.IO, подверглась атаке со стороны фишинговой группы, которая рассылала фишинговые электронные письма всем клиентам с целью перехвата ключа криптовалютного кошелька пользователя, а более поздняя атака была нацелена на токены Airdrop. [ 94 ]

2020-е годы

[ редактировать ]В 2020-х годах фишинговые атаки стали включать в себя элементы социальной инженерии, о чем свидетельствует взлом Twitter 15 июля 2020 года . В данном случае 17-летний хакер и его сообщники создали поддельный веб-сайт, напоминающий внутреннего VPN-провайдера Twitter, используемого удаленно работающими сотрудниками. Под видом сотрудников службы поддержки они позвонили нескольким сотрудникам Twitter и попросили их предоставить свои учетные данные на поддельном веб-сайте VPN. [ 95 ] Используя данные, предоставленные ничего не подозревающими сотрудниками, они смогли захватить контроль над несколькими учетными записями высокопоставленных пользователей, в том числе учетными записями Барака Обамы , Илона Маска , Джо Байдена и Apple Inc. учетной записью компании Затем хакеры отправили сообщения подписчикам Твиттера с просьбой о биткойнах , обещая взамен удвоить стоимость транзакции. Хакеры собрали 12,86 BTC (около 117 000 долларов на тот момент). [ 96 ]

Антифишинг

[ редактировать ]Этот раздел нуждается в дополнительных цитатах для проверки . ( август 2021 г. ) |

Существуют антифишинговые веб-сайты, которые публикуют точные сообщения, которые недавно циркулировали в Интернете, например FraudWatch International и Millersmiles. Такие сайты часто предоставляют конкретную информацию о конкретных сообщениях. [ 97 ] [ 98 ]

Совсем недавно, в 2007 году, принятие антифишинговых стратегий предприятиями, которым необходимо защитить личную и финансовую информацию, было низким. [ 99 ] Сейчас существует несколько различных методик борьбы с фишингом, включая законодательство и технологии, созданные специально для защиты от фишинга. Эти методы включают шаги, которые могут быть предприняты как отдельными лицами, так и организациями. Теперь о фишинге по телефону, веб-сайту и электронной почте можно сообщить властям, как описано ниже .

Обучение пользователей

[ редактировать ]

Эффективное обучение фишингу, включая концептуальные знания [ 100 ] и обратная связь, [ 101 ] [ 102 ] является важной частью антифишинговой стратегии любой организации. Хотя данные об эффективности образования в снижении восприимчивости к фишингу ограничены, [ 103 ] много информации об угрозе доступно в Интернете. [ 54 ]

Для оценки их эффективности обычно используются моделируемые фишинговые кампании, в ходе которых организации проверяют подготовку своих сотрудников, рассылая поддельные фишинговые электронные письма. Одним из примеров является исследование Национальной медицинской библиотеки, в ходе которого организация получила 858 200 электронных писем в течение месячного периода тестирования, из которых 139 400 (16%) были маркетинговыми, а 18 871 (2%) были идентифицированы как потенциальные угрозы. Эти кампании часто используются в сфере здравоохранения, поскольку данные здравоохранения являются ценной целью для хакеров. Эти кампании — лишь один из способов борьбы с фишингом. [ 104 ]

Чтобы избежать попыток фишинга, люди могут изменить свои привычки просмотра. [ 105 ] и будьте осторожны с электронными письмами, якобы отправленными от компании с просьбой «подтвердить» учетную запись. Лучше всего связаться с компанией напрямую или вручную ввести адрес ее веб-сайта, а не нажимать на гиперссылки в подозрительных электронных письмах. [ 106 ]

Почти все законные электронные письма от компаний своим клиентам содержат информацию, которая недоступна для фишеров. Некоторые компании, например PayPal , всегда обращаются к своим клиентам по имени пользователя в электронных письмах, поэтому, если электронное письмо адресовано получателю в общем виде («Уважаемый клиент PayPal»), это, скорее всего, будет попыткой фишинга. [ 107 ] Кроме того, PayPal предлагает различные методы выявления поддельных электронных писем и советует пользователям пересылать подозрительные электронные письма на свой домен [email protected], чтобы расследовать их и предупредить других клиентов. Однако небезопасно предполагать, что само по себе наличие личной информации гарантирует легитимность сообщения. [ 108 ] а некоторые исследования показали, что наличие личной информации существенно не влияет на успех фишинговых атак; [ 109 ] что говорит о том, что большинство людей не обращают внимания на такие детали.

Электронные письма от банков и компаний-эмитентов кредитных карт часто содержат неполные номера счетов, но исследования [ 110 ] показало, что люди склонны не различать первую и последнюю цифры. Это проблема, поскольку первые несколько цифр часто одинаковы для всех клиентов финансового учреждения.

Исследование фишинговых атак в игровой среде показало, что образовательные игры могут эффективно учить игроков не разглашать информацию и повышать осведомленность о рисках фишинга, тем самым снижая риски. [ 111 ] Это пример того, как пользователи могут обучаться с помощью игровых моделей.

Рабочая группа по борьбе с фишингом , одна из крупнейших антифишинговых организаций в мире, регулярно готовит отчеты о тенденциях фишинговых атак. [ 112 ]

Google опубликовал видео, демонстрирующее, как распознавать фишинговые атаки и избегать их. [ 113 ]

Технические подходы

[ редактировать ]Доступен широкий спектр технических подходов для предотвращения фишинговых атак на пользователей или предотвращения успешного перехвата конфиденциальной информации.

Фильтрация фишинговой почты

[ редактировать ]Специализированные спам-фильтры позволяют сократить количество фишинговых писем, попадающих в почтовые ящики получателей. Эти фильтры используют ряд методов, включая машинное обучение. [ 114 ] и подходы к обработке естественного языка для классификации фишинговых писем, [ 115 ] [ 116 ] и отклонять электронную почту с поддельными адресами. [ 117 ]

Браузеры предупреждают пользователей о мошеннических веб-сайтах

[ редактировать ]

Другой популярный подход к борьбе с фишингом — ведение списка известных фишинговых сайтов и проверка веб-сайтов по этому списку. Одной из таких услуг является служба безопасного просмотра . [ 118 ] Веб-браузеры, такие как Google Chrome , Internet Explorer 7, Mozilla Firefox 2.0, Safari 3.2 и Opera , содержат меры защиты от фишинга такого типа. [ 119 ] [ 120 ] [ 121 ] [ 122 ] [ 123 ] Firefox 2 использовал Google антифишинговое программное обеспечение . Opera 9.1 использует живые черные списки от Phishtank , cyscon и GeoTrust , а также живые белые списки от GeoTrust. Некоторые реализации этого подхода отправляют посещенные URL-адреса в центральную службу для проверки, что вызывает опасения по поводу конфиденциальности . [ 124 ] , Firefox 2 оказался более эффективным, чем Internet Explorer 7, в обнаружении мошеннических сайтов. Согласно отчету Mozilla, опубликованному в конце 2006 года, согласно исследованию независимой компании по тестированию программного обеспечения [ 125 ]

Подход, представленный в середине 2006 года, предполагает переход на специальную службу DNS, которая отфильтровывает известные фишинговые домены: это будет работать с любым браузером, [ 126 ] и по принципу аналогичен использованию файла хостов для блокировки веб-рекламы.

Чтобы смягчить проблему фишинговых сайтов, выдающих себя за сайт-жертву путем встраивания его изображений (например, логотипов ), несколько владельцев сайтов изменили изображения, чтобы отправить посетителю сообщение о том, что сайт может быть мошенническим. Изображение может быть перемещено в новое имя файла, а исходное навсегда заменено, или же сервер может обнаружить, что изображение не было запрошено при обычном просмотре, и вместо этого отправить предупреждающее изображение. [ 127 ] [ 128 ]

Увеличение пароля для входа в систему

[ редактировать ]Банка Америки Сайт [ 129 ] [ 130 ] является одним из нескольких, которые просят пользователей выбрать личное изображение (продаваемое как SiteKey ) и отображают это выбранное пользователем изображение в любых формах, запрашивающих пароль. Пользователям онлайн-сервисов банка предлагается вводить пароль только тогда, когда они увидят выбранное ими изображение. Однако некоторые исследования показывают, что лишь немногие пользователи воздерживаются от ввода паролей, когда изображения отсутствуют. [ 131 ] [ 132 ] Кроме того, эта функция (как и другие формы двухфакторной аутентификации ) подвержена другим атакам, например, атакам, которым подвергся скандинавский банк Nordea в конце 2005 года. [ 133 ] и Ситибанк в 2006 году. [ 134 ]

Аналогичная система, в которой каждому пользователю веб-сайта отображается автоматически сгенерированный «Идентификационный сигнал», состоящий из цветного слова в цветном поле, используется в других финансовых учреждениях. [ 135 ]

Защитные скины [ 136 ] [ 137 ] — это родственный метод, который включает в себя наложение выбранного пользователем изображения на форму входа в качестве визуального сигнала о том, что форма является законной. Однако, в отличие от схем изображений на основе веб-сайтов, само изображение передается только пользователю и браузеру, а не между пользователем и веб-сайтом. Схема также опирается на протокол взаимной аутентификации , что делает ее менее уязвимой для атак, затрагивающих схемы аутентификации только для пользователей.

Еще один метод основан на динамической сетке изображений, которая отличается для каждой попытки входа в систему. Пользователь должен определить изображения, соответствующие заранее выбранным категориям (например, собаки, автомобили и цветы). Только после того, как они правильно определили изображения, соответствующие их категориям, им разрешается ввести буквенно-цифровой пароль для завершения входа в систему. В отличие от статических изображений, используемых на веб-сайте Bank of America, метод динамической аутентификации на основе изображений создает одноразовый пароль для входа в систему, требует активного участия пользователя и его очень сложно правильно воспроизвести на фишинговом веб-сайте, поскольку он может необходимо отображать другую сетку случайно сгенерированных изображений, включающую секретные категории пользователя. [ 138 ]

Мониторинг и удаление

[ редактировать ]Некоторые компании предлагают банкам и другим организациям, которые могут пострадать от фишингового мошенничества, круглосуточные услуги по мониторингу, анализу и помощи в закрытии фишинговых веб-сайтов. [ 139 ] Автоматизированное обнаружение фишингового контента по-прежнему ниже приемлемого уровня для прямых действий, при этом анализ на основе контента достигает 80–90 % успеха. [ 140 ] поэтому большинство инструментов включают в себя ручные действия для подтверждения обнаружения и санкционирования ответа. [ 141 ] Частные лица могут внести свой вклад, сообщив о фишинге как волонтерам, так и отраслевым группам. [ 142 ] например cyscon или PhishTank . [ 143 ] В Google можно сообщить о фишинговых веб-страницах и электронных письмах. [ 144 ] [ 145 ]

Проверка и подписание транзакции

[ редактировать ]Также появились решения с использованием мобильного телефона. [ 146 ] (смартфон) как второй канал проверки и авторизации банковских операций.

Многофакторная аутентификация

[ редактировать ]Организации могут реализовать двухфакторную или многофакторную аутентификацию (MFA), которая требует от пользователя использования как минимум двух факторов при входе в систему. (Например, пользователь должен предоставить смарт-карту и пароль ). Это снижает некоторый риск: в случае успешной фишинговой атаки украденный пароль сам по себе не может быть повторно использован для дальнейшего взлома защищенной системы. Однако существует несколько методов атаки, которые могут победить многие типичные системы. [ 147 ] Схемы MFA, такие как WebAuthn, специально решают эту проблему.

Редактирование содержимого электронной почты

[ редактировать ]Организации, которые ставят безопасность выше удобства, могут потребовать от пользователей своих компьютеров использовать почтовый клиент, который редактирует URL-адреса из сообщений электронной почты, что делает невозможным для читателя электронного письма щелкнуть ссылку или даже скопировать URL-адрес. Хотя это может привести к неудобствам, это практически исключает фишинговые атаки по электронной почте.

Ограничения технических мер реагирования

[ редактировать ]В статье Forbes в августе 2014 года утверждается, что причина, по которой проблемы с фишингом сохраняются даже после десятилетия продажи антифишинговых технологий, заключается в том, что фишинг является «технологической средой для использования человеческих слабостей» и что технологии не могут полностью компенсировать человеческие слабости. [ 148 ] [ 149 ]

Организационные меры

Ученые обнаружили, что инвестиции как в технологические, так и в организационные факторы могут повлиять на защиту от фишинга. Исследования показали, что организации могут улучшить техническое образование сотрудников, если они включают в свое обучение социально-технические факторы. [ 150 ]

Юридические ответы

[ редактировать ]26 января 2004 года Федеральная торговая комиссия США подала первый иск против калифорнийского подростка, подозреваемого в фишинге за создание веб-страницы, имитирующей America Online , и кражу данных кредитной карты. [ 151 ] Другие страны последовали этому примеру, выслеживая и арестовывая фишеров. Вор в законе о фишинге Валдир Паулу де Алмейда был арестован в Бразилии за руководство одной из крупнейших преступных группировок , занимающихся фишингом , которая за два года похитила от 18 до 37 миллионов долларов США . [ 152 ] В июне 2005 года власти Великобритании заключили в тюрьму двух мужчин за участие в фишинговой афере. [ 153 ] в деле, связанном с операцией Секретной службы США «Брандмауэр», целью которой были пресловутые «кардерские» веб-сайты. [ 154 ] В 2006 году японская полиция арестовала восемь человек за создание поддельных веб-сайтов Yahoo Japan, заработав на этом 100 миллионов йен ( 870 000 долларов США ). [ 155 ] а ФБР задержало банду из шестнадцати человек в США и Европе в ходе операции Cardkeeper. [ 156 ]

Сенатор Патрик Лихи Закон о борьбе с фишингом 2005 года представил Конгрессу США законопроект 1 марта 2005 года. Этот был направлен на наложение штрафов в размере до 250 000 долларов США и тюремное заключение сроком до пяти лет на преступников, которые использовали поддельные веб-сайты и электронные письма для обманывают потребителей. [ 157 ] В Великобритании Закон о мошенничестве 2006 г. [ 158 ] ввел общее преступление мошенничества, наказуемое лишением свободы на срок до десяти лет, и запретил разработку или хранение наборов для фишинга с целью совершения мошенничества. [ 159 ]

Компании также присоединились к усилиям по борьбе с фишингом. 31 марта 2005 года Microsoft подала 117 федеральных исков в Окружной суд США Западного округа Вашингтона . В исках ответчики " Джона Доу " обвиняются в получении паролей и конфиденциальной информации. также начали сотрудничество, В марте 2005 года компания Microsoft и правительство Австралии обучая сотрудников правоохранительных органов борьбе с различными киберпреступлениями, включая фишинг. [ 160 ] Microsoft объявила о запланированных еще 100 исках за пределами США в марте 2006 г. [ 161 ] после чего по состоянию на ноябрь 2006 г. было возбуждено 129 исков, сочетающих уголовные и гражданские иски. [ 162 ] AOL усилила усилия по борьбе с фишингом [ 163 ] в начале 2006 года по трем искам [ 164 ] добиваясь в общей сложности 18 миллионов долларов США в соответствии с поправками 2005 года к Закону штата Вирджиния о компьютерных преступлениях, [ 165 ] [ 166 ] и Earthlink присоединились к ним, помогая идентифицировать шестерых мужчин, впоследствии обвиненных в мошенничестве с фишингом в Коннектикуте . [ 167 ]

В январе 2007 года Джеффри Бретт Гудин из Калифорнии стал первым обвиняемым, осужденным присяжными в соответствии с положениями Закона о CAN-SPAM от 2003 года . Он был признан виновным в отправке тысяч электронных писем пользователям AOL , выдавая себя за сотрудника биллингового отдела компании, который побуждал клиентов предоставлять личную информацию и информацию о кредитной карте. Ему грозил 101 год тюремного заключения за нарушение CAN-SPAM и десять других пунктов обвинения, включая мошенничество с использованием электронных средств , несанкционированное использование кредитных карт и неправомерное использование товарного знака AOL, и он был приговорен к 70 месяцам лишения свободы. Гудин находился под стражей после того, как не явился на предыдущее судебное заседание, и немедленно начал отбывать срок тюремного заключения. [ 168 ] [ 169 ] [ 170 ] [ 171 ]

Известные инциденты

[ редактировать ]См. также

[ редактировать ]- Антифишинговое программное обеспечение — компьютерные программы, которые пытаются идентифицировать фишинговый контент, содержащийся на веб-сайтах и

- Брендджекинг – присвоение онлайн-идентичности другого лица.

- Рыбалка

- Кликджекинг

- Фишинг во время сеанса — тип фишинговой атаки.

- Интернет-мошенничество – Мошенничество или обман с использованием Интернета.

- Ссылочная ферма

- Список когнитивных предубеждений . Систематические закономерности отклонения от нормы или рациональности в суждениях, многие из которых могут быть использованы для фишинга.

- Мышеловка

- Тест на проникновение – авторизованная кибератака в целях тестирования.

- SiteKey – служба веб-аутентификации

- Троянский конь

- ТрастРанк

- Тайпсквоттинг - форма киберсквоттинга, основанная на ошибках при вводе адреса веб-сайта.

Ссылки

[ редактировать ]- ^ Янссон, К.; фон Зольмс, Р. (9 ноября 2011 г.). «Фишинг для осведомленности о фишинге» . Поведение и информационные технологии . 32 (6): 584–593. дои : 10.1080/0144929X.2011.632650 . ISSN 0144-929X . S2CID 5472217 .

- ^ Рамзан, Зульфикар (2010). «Фишинговые атаки и меры противодействия» . В Штампе, Марк; Ставрулакис, Питер (ред.). Справочник по информационной и коммуникационной безопасности . Спрингер. ISBN 978-3-642-04117-4 .

- ^ «Отчет о преступности в Интернете за 2020 год» (PDF) . Центр рассмотрения жалоб на интернет-преступления ФБР . Федеральное бюро расследований США . Проверено 21 марта 2021 г.

- ^ Ольманн, Гюнтер. «Руководство по фишингу: понимание и предотвращение фишинговых атак» . Техническая информация . Архивировано из оригинала 29 июня 2012 г. Проверено 10 июля 2006 г.

- ^ Перейти обратно: а б с Райт, А; Аарон, С; Бейтс, Д.В. (октябрь 2016 г.). «Большой фиш: Кибератаки на системы здравоохранения США» . Журнал общей внутренней медицины . 31 (10): 1115–8. дои : 10.1007/s11606-016-3741-z . ISSN 0884-8734 . ПМК 5023604 . ПМИД 27177913 .

- ^ Стоунбрейкер, Стив (январь 2022 г.). «АОЛ Метрополитен» . aolunderground.com (подкаст). Анкор.fm.

- ^ Митчелл, Энтони (12 июля 2005 г.). «Летский букварь» . TechNewsWorld. Архивировано из оригинала 17 апреля 2019 года . Проверено 21 марта 2021 г.

- ^ «Фишинг» . Языковой журнал, 22 сентября 2004 г. Архивировано из оригинала 30 августа 2006 г. Проверено 21 марта 2021 г.

- ^ Йосанг, Аудун; и др. (2007). «Принципы безопасности использования для анализа уязвимостей и оценки рисков» . Материалы ежегодной конференции по приложениям компьютерной безопасности 2007 (ACSAC'07) . Архивировано из оригинала 21 марта 2021 г. Проверено 11 ноября 2020 г.

- ^ Линь, Тиан; Капеччи, Дэниел Э.; Эллис, Донован М.; Роча, Гарольд А.; Доммараджу, Сандип; Оливейра, Даниэла С.; Эбнер, Натали К. (сентябрь 2019 г.). «Подверженность целевому фишингу электронных писем: влияние демографических характеристик интернет-пользователей и содержания электронной почты» . Транзакции ACM при взаимодействии компьютера и человека . 26 (5): 32. дои : 10.1145/3336141 . ISSN 1073-0516 . ПМК 7274040 . ПМИД 32508486 .

- ^ «Отчет о расследовании утечек данных за 2019 год» (PDF) . ФишингБокс . Веризон Коммуникейшнс . Проверено 21 марта 2021 г.

- ^ Фернелл, Стивен; Милле, Киран; Пападаки, Мария (июль 2019 г.). «Пятнадцать лет фишинга: могут ли нас спасти технологии?» . Компьютерное мошенничество и безопасность . 2019 (7): 11–16. дои : 10.1016/S1361-3723(19)30074-0 . S2CID 199578115 . Проверено 21 марта 2021 г.

- ^ Уодделл, Каве (11 февраля 2016 г.). «Черный рынок аккаунтов Netflix» . Атлантика . Проверено 21 марта 2021 г.

- ^ «Целевой фишинг» . Центр ИТ-специалистов Windows . Проверено 4 марта 2019 г.

- ^ Стивенсон, Дебби (30 мая 2013 г.). «Направленный фишинг: кого поймают?» . Фирмакс. Архивировано из оригинала 11 августа 2014 г. Проверено 27 июля 2014 г.

- ^ «Взлом АНБ/GCHQ становится личным: целью стал бельгийский криптограф» . Журнал «Информационная безопасность» . 3 февраля 2018 года . Проверено 10 сентября 2018 г.

- ^ Лейден, Джон (4 апреля 2011 г.). «RSA объясняет, как злоумышленники взломали ее системы» . Регистр . Проверено 10 сентября 2018 г.

- ^ Винтерфорд, Бретт (7 апреля 2011 г.). «Нарушение Эпсилон использовало атаку четырёхмесячной давности» . itnews.com.au . Проверено 10 сентября 2018 г.

- ^ О'Лири, Дэниел Э. (2019). «Что раскрывают фишинговые электронные письма: исследовательский анализ попыток фишинга с использованием анализа текста» . Электронный журнал ССРН . дои : 10.2139/ssrn.3427436 . ISSN 1556-5068 . S2CID 239250225 . Архивировано из оригинала 21 марта 2021 г. Проверено 2 ноября 2020 г.

- ^ «Группа угроз 4127 нацелена на учетные записи Google» . SecureWorks.com . 26 июня 2016 г. Архивировано из оригинала 11 августа 2019 г. Проверено 12 октября 2017 г.

- ^ Накашима, Эллен; Харрис, Шейн (13 июля 2018 г.). «Как русские взломали Национальный комитет Демократической партии и передали его электронную почту WikiLeaks» . Вашингтон Пост . Архивировано из оригинала 21 марта 2021 года . Проверено 22 февраля 2019 г.

- ^ Алхалил, З. (2021). «Фишинговые атаки: недавнее комплексное исследование и новая анатомия» . Границы в информатике . 3 . дои : 10.3389/fcomp.2021.563060 .

- ^ «Фальшивые повестки в суд запалили 2100 корпоративных толстосумов» . Регистр . Архивировано из оригинала 13 марта 2011 года . Проверено 17 апреля 2008 г.

- ^ «Что такое «китобойный промысел»? Китобойный промысел похож на «целевой фишинг»?» . О Тех. Архивировано из оригинала 18 октября 2011 года . Проверено 28 марта 2015 г.

- ^ Юнгер, Марианна; Ван, Виктория; Шлёмер, Марлен (декабрь 2020 г.). «Мошенничество против бизнеса как онлайн, так и оффлайн: сценарии преступлений, характеристики бизнеса, усилия и выгоды» . Криминология . 9 (1): 13. дои : 10.1186/s40163-020-00119-4 .

- ^ «Предупреждение о мошенничестве после серьезного роста случаев мошенничества со стороны генеральных директоров» . Мошенничество в действиях . Проверено 21 марта 2021 г.

- ^ «Мошенничество со счетами, затрагивающее новозеландский бизнес» . НЗСЕРТ . Проверено 1 июля 2019 г.

- ^ Паркер, Тэмсин (18 августа 2018 г.). «Мошенничество со счетами за дом оставляет пару из кармана на 53 тысячи долларов» . Новозеландский Вестник . Архивировано из оригинала 21 марта 2021 года . Проверено 1 июля 2019 г.

- ^ Перейти обратно: а б Гриффин, Слэйд Э.; Рэкли, Кейси К. (2008). «Вишинг». Материалы 5-й ежегодной конференции по разработке учебных программ по информационной безопасности . стр. 33–35. дои : 10.1145/1456625.1456635 . ISBN 9781605583334 .

- ^ Ван, Синьюань; Чжан, Жуйшань; Ян, Сяохуэй; Цзян, Сюсянь; Виджесекера, Думинда (2008). «Голосовая фарминговая атака и доверие к VoIP». Материалы 4-й международной конференции «Безопасность и конфиденциальность в сетях связи» . стр. 1–11. дои : 10.1145/1460877.1460908 . ISBN 9781605582412 . S2CID 7874236 .

- ^ «Фишинг, смишинг и вишинг: в чем разница?» (PDF) . belvoircreditunion.org . 1 августа 2008 г. Архивировано из оригинала (PDF) 1 апреля 2015 г.

- ^ Вишинг и смишинг: рост мошенничества в области социальной инженерии. Архивировано 21 марта 2021 г. в Wayback Machine , BBC, Мари Кейворт, 1 января 2016 г.

- ^ Стейнмец, Кевин Ф.; Холт, Томас Дж. (5 августа 2022 г.). «Влюбленность в социальную инженерию: качественный анализ рекомендаций политики социальной инженерии» . Компьютерный обзор социальных наук : 089443932211175. doi : 10.1177/08944393221117501 . ISSN 0894-4393 . S2CID 251420893 .

- ^ «Статья о SMS-фишинге на ConsumerAffairs.com» . 8 ноября 2006 г. Архивировано из оригинала 21 марта 2021 г. Проверено 29 июля 2020 г.

- ^ Мишра, Сандхья; Сони, Девприя (август 2019 г.). «SMS-фишинг и методы борьбы с ним». 2019 Двенадцатая Международная конференция по современным вычислениям (IC3) . IEEE. стр. 1–5. дои : 10.1109/ic3.2019.8844920 . ISBN 978-1-7281-3591-5 . S2CID 202700726 .

- ^ «Что такое Смишинг?» . Корпорация Симантек . Проверено 18 октября 2018 г.

- ^ «Что такое атака на водопой?» . Фортинет . Проверено 18 июля 2024 г.

- ^ Ньюман, Лили Хэй. «Хитрое мошенничество размещает фишинговые ссылки в вашем календаре Google» . Проводной . ISSN 1059-1028 . Проверено 11 ноября 2021 г.

- ^ Автор (27 августа 2019 г.). «Мошенники нацелены на ваш календарь — вот как их остановить» . Популярная наука . Проверено 11 ноября 2021 г.

- ^ Перейти обратно: а б с д и Уоллен, Джек (26 октября 2023 г.). «Квишинг — новый вид фишинга: что нужно знать» . ЗДНЕТ . Проверено 14 ноября 2023 г.

- ^ Перейти обратно: а б с https://www.gendarmerie.interieur.gouv.fr/gendinfo/actualites/2024/les-cyber-gendarmes-menent-une-campagne-de-prevention-contre-le-quishing

- ^ «Будьте умны в борьбе с фишингом! Научитесь читать ссылки!» . Архивировано из оригинала 17 декабря 2016 года . Проверено 11 декабря 2016 г.

- ^ Чимпану, Каталин (15 июня 2016 г.). «Скрытое перенаправление JavaScript затрудняет обнаружение фишинговых страниц» . Центр новостей Softpedia . Софтпедия. Архивировано из оригинала 21 марта 2021 года . Проверено 21 мая 2017 г.

Наведение ссылки для просмотра ее истинного местоположения может стать бесполезным советом по безопасности в ближайшем будущем, если фишеры разберутся в их режиме работы и последуют примеру мошенника, которому недавно удалось обойти эту встроенную функцию безопасности браузера.

- ^ Йохансон, Эрик. «Состояние атак омографов, версия 1.1» . Группа Шму . Архивировано из оригинала 23 августа 2005 года . Проверено 11 августа 2005 г.

- ^ Евгений Габрилович и Алекс Гонтмахер (февраль 2002 г.). «Атака омографов» (PDF) . Коммуникации АКМ . 45 (2): 128. дои : 10.1145/503124.503156 . S2CID 73840 . Архивировано из оригинала (PDF) 4 ноября 2019 г. Проверено 15 сентября 2019 г.

- ^ Лейден, Джон (15 августа 2006 г.). «Сценарии Barclays SNAFU, используемые фишерами» . Регистр . Архивировано из оригинала 13 июня 2019 года . Проверено 10 августа 2017 г.

- ^ Левин, Джейсон. «Фишинг на eBay» . Q Ежедневные новости . Архивировано из оригинала 26 марта 2019 года . Проверено 14 декабря 2006 г.

- ^ Лейден, Джон (12 декабря 2007 г.). «Киберпреступники скрываются в тени известных веб-сайтов» . Регистр . Архивировано из оригинала 23 июня 2019 года . Проверено 10 августа 2017 г.

- ^ «Чёрная шляпа DC 2009» . 15 мая 2011. Архивировано из оригинала 3 января 2015 года . Проверено 26 июля 2014 г.

- ^ Взлом гиперссылок: использование ошибочных URL-ссылок на фантомные домены . Веб-конференция ACM 2024. doi : 10.1145/3589334.3645510 .

- ^ Баранина, Пол (12 мая 2005 г.). «Мошенники стремятся сделать фишинговые сайты невидимыми для контентных фильтров» . Неткрафт . Архивировано из оригинала 24 февраля 2011 года.

- ^ «Использование программного обеспечения оптического распознавания символов для фильтрации спама» . PowerShow . Архивировано из оригинала 21 марта 2021 г. Проверено 13 сентября 2019 г.

- ^ Цуй, Синьюэ; Ге, Ян; Цюй, Вайна; Чжан, Кан (2020). «Влияние информации о получателе и сигналов срочности на обнаружение фишинга». HCI International 2020 — Плакаты . Коммуникации в компьютерной и информатике. Том. 1226. стр. 520–525. дои : 10.1007/978-3-030-50732-9_67 . ISBN 978-3-030-50731-2 . S2CID 220523895 .

- ^ Перейти обратно: а б Уильямс, Эмма Дж; Джойнсон, Адам Н. (01 января 2020 г.). «Разработка меры поиска информации о фишинге» . Журнал кибербезопасности . 6 (1). дои : 10.1093/cybsec/tyaa001 . hdl : 1983/7ba801b9-f6b8-4fc1-8393-de5238e76b2f . ISSN 2057-2085 .

- ^ Линь, Тиан; Капеччи, Дэниел Э.; Эллис, Донован М.; Роча, Гарольд А.; Доммараджу, Сандип; Оливейра, Даниэла С.; Эбнер, Натали К. (сентябрь 2019 г.). «Подверженность целевому фишингу электронных писем: влияние демографических характеристик интернет-пользователей и содержания электронной почты» . Транзакции ACM при взаимодействии компьютера и человека . 26 (5). дои : 10.1145/3336141 . ISSN 1073-0516 . ПМК 7274040 . ПМИД 32508486 .

- ^ Томлинсон, Керри (27 января 2017 г.). «Фейковые новости могут отравить как ваш компьютер, так и ваш разум» . Archersecuritygroup.com. Архивировано из оригинала 2 февраля 2017 года . Проверено 28 января 2017 г.

- ^ «EarthLink выигрывает иск на 25 миллионов долларов против нежелательной электронной почты» . Архивировано из оригинала 22 марта 2019 г. Проверено 11 апреля 2014 г.

- ^ Лангберг, Майк (8 сентября 1995 г.). «AOL действует, чтобы помешать хакерам» . Сан-Хосе Меркьюри Ньюс . Архивировано из оригинала 29 апреля 2016 года . Проверено 14 марта 2012 г.

- ^ Рекуш, Косейла (2011). «Ранний фишинг». arXiv : 1106.4692 [ cs.CR ].

- ^ «Фишинг» . Слово шпион . Архивировано из оригинала 15 октября 2014 года . Проверено 28 сентября 2006 г.

- ^ «История AOL Warez» . Архивировано из оригинала 6 апреля 2011 года . Проверено 28 сентября 2006 г.

- ^ «GP4.3 – Рост и мошенничество – Случай №3 – Фишинг» . Финансовая криптография . 30 декабря 2005 г. Архивировано из оригинала 22 января 2019 г. Проверено 23 февраля 2007 г.

- ^ Сангани, Крис (сентябрь 2003 г.). «Борьба с кражей личных данных». Банкир . 70 (9): 53–54.

- ^ Керштейн, Пол (19 июля 2005 г.). «Как мы можем остановить мошенничество с фишингом и фармингом?» . ОГО. Архивировано из оригинала 24 марта 2008 года.

- ^ «В 2005 году организованная преступность поддержит фишеров» . ИТ-менеджмент . 23 декабря 2004 г. Архивировано из оригинала 31 декабря 2010 г.

- ^ Абад, Кристофер (сентябрь 2005 г.). «Экономика фишинга: Обзор деятельности рынка фишинга» . Первый понедельник . Архивировано из оригинала 21 ноября 2011 г. Проверено 8 октября 2010 г.

- ^ «Потери Великобритании от мошенничества с фишингом удвоились» . Финэкстра. 7 марта 2006 года. Архивировано из оригинала 19 января 2009 года . Проверено 20 мая 2006 г.

- ^ Ричардсон, Тим (3 мая 2005 г.). «Британцы становятся жертвами фишинга» . Регистр . Архивировано из оригинала 10 июня 2019 года . Проверено 10 августа 2017 г.

- ^ Кребс, Брайан (13 октября 2007 г.). «Теневая российская фирма рассматривается как канал киберпреступности» . Вашингтон Пост . Архивировано из оригинала 11 июня 2019 года . Проверено 8 сентября 2017 г.

- ^ «Подозрительные электронные письма и кража личных данных» . Служба внутренних доходов . Архивировано из оригинала 21 февраля 2011 года . Проверено 5 июля 2006 г.

- ^ Кирк, Джереми (2 июня 2006 г.). «Фишинговое мошенничество нацелено на MySpace.com» . Сеть ИДГ. Архивировано из оригинала 16 июня 2006 года.

- ^ МакКолл, Том (17 декабря 2007 г.). «Опрос Gartner показывает рост фишинговых атак в 2007 году; в результате этих атак было потеряно более 3 миллиардов долларов» . Гартнер. Архивировано из оригинала 18 ноября 2012 года . Проверено 20 декабря 2007 г.

- ^ АПРГ. «Отчет о тенденциях фишинговой активности» (PDF) . Архивировано из оригинала (PDF) 3 октября 2012 года . Проверено 4 ноября 2013 г.

- ^ «Анатомия атаки RSA» . RSA.com . Исследовательские лаборатории RSA FraudAction. Архивировано из оригинала 6 октября 2014 года . Проверено 15 сентября 2014 г.

- ^ Дрю, Кристофер; Маркофф, Джон (27 мая 2011 г.). «Утечка данных в охранной фирме связана с атакой на Lockheed» . Нью-Йорк Таймс . Архивировано из оригинала 9 июля 2019 года . Проверено 15 сентября 2014 г.

- ^ Кейзер, Грег (13 августа 2011 г.). «Подозреваемые китайские целевые фишинговые атаки продолжают поражать пользователей Gmail» . Компьютерный мир . Архивировано из оригинала 21 марта 2021 г. Проверено 4 декабря 2011 г.

- ^ Юинг, Филип (22 августа 2011 г.). «Репортаж: китайский телевизионный документ раскрывает кибер-вредности» . Дод Базз . Архивировано из оригинала 26 января 2017 года . Проверено 4 декабря 2011 г.

- ^ «Сирийские хакеры используют Outbrain для нападения на The Washington Post, Time и CNN». Архивировано 19 октября 2013 г. в Wayback Machine , Филип Бамп, The Atlantic Wire , 15 августа 2013 г. Проверено 15 августа 2013 г.

- ^ О'Коннелл, Лиз. «Отчет: Фишинговое мошенничество по электронной почте привело к взлому Target» . Принесите мне новости . Архивировано из оригинала 15 сентября 2014 года . Проверено 15 сентября 2014 г.

- ^ Осик, Пол. «Целевой генеральный директор» . Архивировано из оригинала 15 сентября 2014 года . Проверено 15 сентября 2014 г.

- ↑ Прокуроры пришли к выводу, что утечка обнаженных знаменитостей из «Fappening» произошла не по вине Apple. Архивировано 18 августа 2017 г. на Wayback Machine , 15 марта 2016 г., Techcrunch.

- ^ «ICANN подверглась целенаправленной фишинговой атаке | Приняты усиленные меры безопасности» . icann.org . Архивировано из оригинала 7 августа 2019 г. Проверено 18 декабря 2014 г.

- ^ Кубе, Кортни (7 августа 2015 г.). "Россия взламывает компьютеры Пентагона: NBC со ссылкой на источники" . Архивировано из оригинала 8 августа 2019 года . Проверено 7 августа 2015 г.

- ^ Старр, Барбара (7 августа 2015 г.). «Официально: Россию подозревают во взломе почтового сервера Объединенного комитета начальников штабов» . Архивировано из оригинала 8 августа 2019 года . Проверено 7 августа 2015 г.

- ^ Доктороу, Кори (28 августа 2015 г.). «Цепкие фишеры, подозреваемые в связях с российским правительством, подделывают поддельный домен EFF и атакуют Белый дом» . Боинг-Боинг . Архивировано из оригинала 22 марта 2019 года . Проверено 29 ноября 2016 г.

- ^ Квинтин, Купер (27 августа 2015 г.). «Новая кампания целевого фишинга выдает себя за EFF» . ЭФФ. Архивировано из оригинала 7 августа 2019 года . Проверено 29 ноября 2016 г.

- ^ Сэнгер, Дэвид Э.; Корасанити, Ник (14 июня 2016 г.). «DNC заявляет, что российские хакеры проникли в его файлы, включая досье на Дональда Трампа» . Нью-Йорк Таймс . Архивировано из оригинала 25 июля 2019 года . Проверено 26 октября 2016 г.

- ^ Экономист аппарата (24 сентября 2016 г.). «Медведь на медведе» . Экономист. Архивировано из оригинала 20 мая 2017 года . Проверено 25 октября 2016 г.

- ^ Гиацинт Маскареньяс (23 августа 2016 г.). «Российские хакеры Fancy Bear, вероятно, взломали олимпийское агентство по тестированию на допинг и Национальный комитет Демократической партии, говорят эксперты» . Интернэшнл Бизнес Таймс . Проверено 13 сентября 2016 г.

- ^ «Что мы знаем о хакерской команде Fancy Bears» . Новости Би-би-си . 15 сентября 2016 г. Архивировано из оригинала 22 марта 2019 г. Проверено 17 сентября 2016 г.

- ^ Галлахер, Шон (6 октября 2016 г.). «Исследователи находят фейковые данные в олимпийской антидопинговой программе Guccifer 2.0, которую Клинтон сбрасывает» . Арс Техника. Архивировано из оригинала 14 июля 2017 года . Проверено 26 октября 2016 г.

- ^ «В первом квартале 2017 года Катар столкнулся с 93 570 фишинговыми атаками» . Gulf Times (на арабском языке). 12 мая 2017 г. Архивировано из оригинала 04 августа 2018 г. Проверено 28 января 2018 г.

- ^ «Фишинговая афера Amazon Prime Day уже распространяется!» . Шоу Ким Командо . Архивировано из оригинала 27 мая 2019 г. Проверено 28 января 2018 г.

- ^ «Криптовалютные хакеры крадут ICO EOS на сумму 4 миллиарда долларов, используя эту хитрую аферу» . Джен Вичнер . Архивировано из оригинала 21 марта 2021 г. Проверено 31 мая 2018 г.

- ^ «Отчет о расследовании Твиттера — Департамент финансовых услуг» . www.dfs.ny.gov . 14 октября 2020 г. Проверено 11 октября 2020 г.

- ^ «Три человека обвинены в предполагаемой роли во взломе Твиттера» . Justice.gov . Проверено 23 марта 2022 г.

- ^ «Домашняя страница Millersmiles» . Оксфордские информационные службы. Архивировано из оригинала 11 июля 2007 года . Проверено 3 января 2010 г.

- ^ «Главная страница FraudWatch International» . FraudWatch International. Архивировано из оригинала 16 июня 2019 года . Проверено 3 января 2010 г.

- ^ Бейкер, Эмили; Уэйд Бейкер; Джон Тедеско (2007). «Организации реагируют на фишинг: изучение набора инструментов для связей с общественностью». Отчеты о коммуникационных исследованиях . 24 (4): 327. дои : 10.1080/08824090701624239 . S2CID 144245673 .

- ^ Араччилаге, Налин; С любовью, Стив; Скотт, Майкл (1 июня 2012 г.). «Разработка мобильной игры для обучения концептуальным знаниям о том, как избежать «фишинговых атак» » . Международный журнал по безопасности электронного обучения . 2 (1): 127–132. дои : 10.20533/ijels.2046.4568.2012.0016 .

- ^ Поннурангам Кумарагуру; Ён У Ри; Алессандро Аквисти; Лорри Крэнор; Джейсон Хонг; Элизабет Нунге (ноябрь 2006 г.). «Защита людей от фишинга: проектирование и оценка встроенной системы электронной почты для обучения» (PDF) . Технический отчет CMU-CyLab-06-017, CyLab, Университет Карнеги-Меллон . Архивировано из оригинала (PDF) 30 января 2007 г. Проверено 14 ноября 2006 г.

- ^ Перро, Эван К. (23 марта 2017 г.). «Использование интерактивной онлайн-викторины для пересмотра отношения и поведенческих намерений студентов в отношении фишинга». Журнал образовательных компьютерных исследований . 55 (8): 1154–1167. дои : 10.1177/0735633117699232 . S2CID 64269078 .

- ^ Джампен, Дэниел; Гюр, Гюркан; Саттер, Томас; Телленбах, Бернхард (декабрь 2020 г.). «Не кликай: к эффективному тренингу по борьбе с фишингом. Сравнительный обзор литературы» . Человекоцентричные вычисления и информационные науки . 10 (1): 33. дои : 10.1186/s13673-020-00237-7 . hdl : 11475/20346 . ISSN 2192-1962 . S2CID 221084452 .

- ^ Пристман, Уорд; Анстис, Тони; Себире, Изабель Дж; Шридхаран, Шанкар; Себире, Нил Дж (04 сентября 2019 г.). «Фишинг в организациях здравоохранения: угрозы, меры борьбы и подходы» . BMJ Health & Care Информатика . 26 (1): e100031. дои : 10.1136/bmjhci-2019-100031 . ISSN 2632-1009 . ПМЦ 7062337 . PMID 31488498 .

- ^ Хендрик, Уильям. «Шаги по предотвращению фишинга» . Архивировано из оригинала 21 марта 2021 года . Проверено 3 марта 2015 г.

- ^ «Советы по борьбе с фишингом, которым не следует следовать» . Шестнадцатеричный вид . Архивировано из оригинала 20 марта 2008 года . Проверено 19 июня 2006 г.

- ^ «Защитите себя от мошеннических писем» . ПэйПал . Архивировано из оригинала 6 апреля 2011 года . Проверено 7 июля 2006 г.

- ^ Зельцер, Ленни (17 марта 2006 г.). «Фишинговые сообщения могут содержать высокоперсонифицированную информацию» . Институт САНС. Архивировано из оригинала 2 декабря 2006 года . Проверено 20 мая 2006 г.

- ^ Маркус Якобссон и Якоб Раткевич. «Проектирование экспериментов по этичному фишингу» . WWW '06 . Архивировано из оригинала 13 января 2013 года . Проверено 20 августа 2007 г.

- ^ Маркус Якобссон ; Алекс Цов; Анкур Шах; Эли Блевис; Ён Кён Лим. «Что внушает доверие? Качественное исследование фишинга» (PDF) . информатика.indiana.edu . Архивировано из оригинала (PDF) 6 марта 2007 г.

- ^ Фатима, Рубия; Ясин, Аффан; Лю, Лин; Ван, Цзяньминь (11 октября 2019 г.). «Насколько убедительно фишинговое электронное письмо? Фишинговая игра для осведомленности о фишинге» . Журнал компьютерной безопасности . 27 (6): 581–612. дои : 10.3233/JCS-181253 . S2CID 204538981 .

- ^ «Отчеты о тенденциях фишинговых атак APWG» . АПРГ . Архивировано из оригинала 21 марта 2021 года . Проверено 12 сентября 2018 г.

- ^ Google (25 июня 2017 г.). «Защититесь от фишинга и мошенничества» . Архивировано из оригинала 21 марта 2021 года . Проверено 12 апреля 2020 г. - через YouTube.

{{cite web}}:|last=имеет общее имя ( справка ) - ^ Оливо, Клебер К.; Сантин, Альтаир О.; Оливейра, Луис С. (июль 2011 г.). «Получение модели угроз для фишинга электронной почты». Прикладные мягкие вычисления . 13 (12): 4841–4848. дои : 10.1016/j.asoc.2011.06.016 .

- ^ Мадхусудханан Чандрасекаран; Кришнан Нараянан; Шамбху Упадхьяя (март 2006 г.). «Обнаружение фишинговой электронной почты на основе структурных свойств» (PDF) . Симпозиум Нью-Йорка по кибербезопасности . Архивировано из оригинала (PDF) 16 февраля 2008 г.

- ^ Ян Фетт; Норман Садех; Энтони Томасич (июнь 2006 г.). «Учимся обнаруживать фишинговые электронные письма» (PDF) . Технический отчет Университета Карнеги-Меллон CMU-ISRI-06-112 . Архивировано (PDF) из оригинала 19 июня 2018 г. Проверено 30 ноября 2006 г.

- ^ «Наносим еще один удар по фишингу электронной почты (блог Google Online Security)» . Архивировано из оригинала 6 июня 2012 года . Проверено 21 июня 2012 г.

- ^ «Безопасный просмотр Google» . Архивировано из оригинала 01 сентября 2017 г. Проверено 30 ноября 2017 г.

- ^ «Безопасный просмотр (блог Google Online Security)» . Архивировано из оригинала 5 марта 2016 года . Проверено 21 июня 2012 г.

- ^ Франко, Роб (21 ноября 2005 г.). «Лучшая идентификация веб-сайтов и сертификаты расширенной проверки в IE7 и других браузерах» . IEBlog . Архивировано из оригинала 25 января 2010 года . Проверено 10 февраля 2020 г.

- ^ «Бон Эхо Антифишинг» . Мозилла . Архивировано из оригинала 24 сентября 2006 года . Проверено 2 июня 2006 г.

- ^ «Safari 3.2 наконец-то получил защиту от фишинга» . Арс Техника . 13 ноября 2008 года. Архивировано из оригинала 9 февраля 2009 года . Проверено 15 ноября 2008 г.

- ^ «Пропал фишинг: оценка средств защиты от фишинга для Windows» . 3Острый. 27 сентября 2006 года. Архивировано из оригинала 14 января 2008 года . Проверено 20 октября 2006 г.

- ^ «Две вещи, которые меня беспокоят в новом расширении Google для Firefox» . Нитеш Дханджани на O'Reilly ONLamp . Архивировано из оригинала 22 июля 2014 года . Проверено 1 июля 2007 г.

- ^ «Тестирование эффективности защиты от фишинга в Firefox 2» . Архивировано из оригинала 23 января 2011 года . Проверено 23 января 2007 г.

- ^ Хиггинс, Келли Джексон. «DNS получает антифишинговую ловушку» . Мрачное чтение . Архивировано из оригинала 18 августа 2011 года . Проверено 8 октября 2006 г.

- ^ Кребс, Брайан (31 августа 2006 г.). «Использование изображений для борьбы с фишингом» . Исправление безопасности. Архивировано из оригинала 16 ноября 2006 года.

- ^ Зельцер, Ларри (2 августа 2004 г.). «Обнаружение фиша и ответный удар» . электронная неделя. Архивировано из оригинала 5 июля 2019 года . Проверено 14 декабря 2006 г.

- ^ Банк Америки. «Как Bank of America SiteKey обеспечивает безопасность онлайн-банкинга» . Архивировано из оригинала 20 июня 2009 года . Проверено 23 января 2007 г.

- ^ Брубейкер, Билл (14 июля 2005 г.). «Bank of America персонализирует кибербезопасность» . Вашингтон Пост . Архивировано из оригинала 8 июня 2019 года . Проверено 8 сентября 2017 г.

- ^ Стоун, Брэд (5 февраля 2007 г.). «Исследование показало, что меры по борьбе с мошенничеством в Интернете неэффективны» . Нью-Йорк Таймс . Архивировано из оригинала 11 июня 2019 года . Проверено 5 февраля 2007 г.

- ^ Стюарт Шехтер; Рахна Дамиджа; Энди Озмент; Ян Фишер (май 2007 г.). «Новые индикаторы безопасности императора: оценка аутентификации веб-сайта и влияние ролевых игр на исследования удобства использования» (PDF) . Симпозиум IEEE по безопасности и конфиденциальности, май 2007 г. Архивировано из оригинала (PDF) 20 июля 2008 г. Проверено 5 февраля 2007 г.

- ^ «Фишеры нацелены на систему одноразовых паролей Nordea» . Финэкстра. 12 октября 2005 года. Архивировано из оригинала 18 декабря 2005 года . Проверено 20 декабря 2005 г.

- ^ Кребс, Брайан (10 июля 2006 г.). «Citibank Phish подделывает двухфакторную аутентификацию» . Исправление безопасности. Архивировано из оригинала 10 ноября 2006 года.

- ^ Грэм Титтерингтон. «Больше зла на фишинг» . Исследование яйцеклеток, апрель 2006 г. Архивировано из оригинала 10 апреля 2008 г. Проверено 8 апреля 2009 г.

- ^ Шнайер, Брюс. «Скины безопасности» . Шнайер по безопасности . Проверено 3 декабря 2006 г.

- ^ Рахна Дамиджа; Джей Ди Тайгар (июль 2005 г.). «Борьба с фишингом: динамические защитные оболочки» (PDF) . Симпозиум по полезной конфиденциальности и безопасности (SOUPS), 2005 г. Архивировано из оригинала (PDF) 29 июня 2007 года . Проверено 5 февраля 2007 г.

- ^ «Технология динамической взаимной аутентификации для защиты от фишинга» . Confidenttechnologies.com . Проверено 9 сентября 2012 г.

- ^ «Рабочая группа по борьбе с фишингом: решения для поставщиков» . Рабочая группа по борьбе с фишингом . Архивировано из оригинала 21 января 2011 года . Проверено 6 июля 2006 г.

- ^ Сян, Гуан; Хонг, Джейсон; Роуз, Кэролайн П.; Крейнор, Лорри (1 сентября 2011 г.). «CANTINA+: многофункциональная платформа машинного обучения для обнаружения фишинговых веб-сайтов» . Транзакции ACM по информационной и системной безопасности . 14 (2): 21:1–21:28. дои : 10.1145/2019599.2019606 . ISSN 1094-9224 . S2CID 6246617 . Архивировано из оригинала 21 марта 2021 г. Проверено 25 ноября 2020 г.

- ^ Лейте, Кристоффер; Гондим, Жоао Х.К.; Баррето, Присцила Солис; Алкьери, Эдуардо А. (2019). «Наводнение отходами: инструмент возмездия за фишинг» . 18-й Международный симпозиум IEEE по сетевым вычислениям и приложениям (NCA) , 2019 г. Кембридж, Массачусетс, США: IEEE. стр. 1–8. дои : 10.1109/NCA.2019.8935018 . ISBN 978-1-7281-2522-0 . S2CID 209457656 . Архивировано из оригинала 21 марта 2021 г. Проверено 25 ноября 2020 г.

- ^ Макмиллан, Роберт (28 марта 2006 г.). «Новые сайты позволяют пользователям находить фишинг и сообщать о нем» . LinuxWorld. Архивировано из оригинала 19 января 2009 года.

- ^ Шнайер, Брюс (5 октября 2006 г.). «ФишТанк» . Шнайер по безопасности . Архивировано из оригинала 9 января 2011 года . Проверено 7 декабря 2007 г.

- ^ «Сообщить о фишинговой странице» . Архивировано из оригинала 19 октября 2016 г. Проверено 13 сентября 2019 г.

- ^ Как сообщить о фишинге в Google. Архивировано 14 апреля 2013 г. на archive.today Consumer Scams.org.

- ^ Использование смартфона для проверки и подписания транзакций онлайн-банкинга. Архивировано 23 августа 2017 г. в Wayback Machine , SafeSigner.

- ^ Кан, Майкл (7 марта 2019 г.). «Google: количество фишинговых атак, способных победить двухфакторную аутентификацию, растет» . Журнал ПК . Архивировано из оригинала 8 марта 2019 года . Проверено 9 сентября 2019 г.

- ^ Джозеф Стейнберг (25 августа 2014 г.). «Почему вы подвержены риску фишинговых атак» . Форбс . Архивировано из оригинала 14 июля 2019 года . Проверено 14 ноября 2014 г.

- ^ Аброшан, Хоссейн; Девос, Ян; Поулс, Герт; Лаерманс, Эрик (2021). «Фишинг случается за пределами технологий: влияние человеческого поведения и демографии на каждом этапе процесса фишинга» . Доступ IEEE . 9 : 44928–44949. Бибкод : 2021IEEA...944928A . дои : 10.1109/ACCESS.2021.3066383 . hdl : 1854/LU-8702902 . S2CID 232372568 .

- ^ "https://csu-sfsu.primo.exlibrisgroup.com/discovery/fulldisplay?docid=cdi_proquest_journals_2592765513&context=PC&vid=01CALS_SFR:01CALS_SFR&lang=en&search_scope=Everything_RAPIDO&adaptor=Primo%20Central&tab=Everything&query=any,contain s,phishing%20attacks&offset=0" . csu-sfsu.primo.exlibrisgroup.com . Проверено 22 сентября 2023 г.

{{cite web}}: Внешняя ссылка в|title= - ^ Легон, Джордан (26 января 2004 г.). «Фишинговые мошеннические действия позволяют установить вашу личность» . Си-Эн-Эн. Архивировано из оригинала 6 ноября 2018 года . Проверено 8 апреля 2006 г.

- ^ Лейден, Джон (21 марта 2005 г.). «Бразильские полицейские создают сеть «вора в законе» » . Регистр . Архивировано из оригинала 17 апреля 2016 года . Проверено 19 августа 2005 г.

- ^ Робертс, Пол (27 июня 2005 г.). «Британские фишеры пойманы и упрятаны» . еНЕДЕЛЯ. Архивировано из оригинала 5 июля 2019 года . Проверено 3 сентября 2005 г.

- ^ «Девятнадцать человек обвинены в сговоре по «кардингу» в Интернете» . Justice.gov. Архивировано из оригинала 22 марта 2019 года . Проверено 13 октября 2015 г.

- ^ «Восемь задержанных по подозрению в фишинге». Ёмиури Симбун . 31 мая 2006 г.

- ^ «Фишинговая банда арестована в США и Восточной Европе после расследования ФБР» . Архивировано из оригинала 6 апреля 2011 года . Проверено 14 декабря 2006 г.

- ^ «По новому законопроекту фишерам грозит 5 лет» . Информационная неделя . 2 марта 2005 года. Архивировано из оригинала 19 февраля 2008 года . Проверено 4 марта 2005 г.

- ^ «Закон о мошенничестве 2006 года» . Архивировано из оригинала 27 октября 2007 года . Проверено 14 декабря 2006 г.

- ^ «Тюремное заключение для фишинг-мошенников» . Регистр . 14 ноября 2006 года. Архивировано из оригинала 21 июня 2019 года . Проверено 10 августа 2017 г.

- ^ «Microsoft сотрудничает с австралийскими правоохранительными органами в борьбе с киберпреступностью» . Майкрософт . Архивировано из оригинала 3 ноября 2005 года . Проверено 24 августа 2005 г.

- ^ Эспинер, Том (20 марта 2006 г.). «Microsoft начинает юридическую атаку на фишеров» . ЗДНет. Архивировано из оригинала 29 августа 2008 года . Проверено 20 мая 2006 г.

- ^ Лейден, Джон (23 ноября 2006 г.). «MS натыкается на несколько случайных фишинговых сообщений» . Регистр . Архивировано из оригинала 10 июня 2019 года . Проверено 10 августа 2017 г.

- ^ «История лидерства – 2006» . Архивировано из оригинала 22 мая 2007 года.

- ^ «AOL подает в суд на борьбу с кражей личных данных и подает иски против трех крупных фишинговых банд» . Архивировано из оригинала 31 января 2007 года . Проверено 8 марта 2006 г.

- ^ «Закон HB 2471 о компьютерных преступлениях; изменения в положениях, наказание» . Проверено 8 марта 2006 г.

- ^ Брюльяр, Карин (10 апреля 2005 г.). «Законодатели штата Вирджиния стремятся поймать кибермошенников» . Вашингтон Пост . Архивировано из оригинала 11 июня 2019 года . Проверено 8 сентября 2017 г.

- ^ «Доказательства Earthlink помогают захлопнуть дверь спам-каналу фишерских сайтов» . Архивировано из оригинала 5 июля 2007 года . Проверено 14 декабря 2006 г.

- ^ Принс, Брайан (18 января 2007 г.). «Человек признан виновным в фишинге, направленном на клиентов AOL» . Журнал ПК . Архивировано из оригинала 21 марта 2009 года . Проверено 8 сентября 2017 г.

- ^ Лейден, Джон (17 января 2007 г.). «Фишинговый мошенник AOL признан виновным» . Регистр . Архивировано из оригинала 22 марта 2019 года . Проверено 10 августа 2017 г.

- ^ Лейден, Джон (13 июня 2007 г.). «Фишерская сеть AOL приговорена к шести годам тюремного заключения» . Регистр . Архивировано из оригинала 11 июня 2019 года . Проверено 10 августа 2017 г.

- ^ Годен, Шарон (12 июня 2007 г.). «Калифорнийец приговорен к 6 годам лишения свободы за фишинг» . Информационная неделя . Архивировано из оригинала 11 октября 2007 года . Проверено 1 июля 2007 г.

Внешние ссылки

[ редактировать ]- Рабочая группа по борьбе с фишингом

- Центр управления идентификацией и защиты информации – Колледж Ютика

- Закрытие «фишинговой» дыры: законодательство против технологий. Архивировано 28 декабря 2005 г. в Wayback Machine – Duke Law & Technology Review.

- Пример попытки фишинга со скриншотами и пояснениями – StrategicRevenue.com

- Бесполезная затея: фишинг как трагедия общества – Microsoft Corporation

- База данных для информации о фишинговых сайтах, о которых сообщила общественность – PhishTank

- Влияние стимулов на уведомление и удаление — Компьютерная лаборатория Кембриджского университета (PDF, 344 КБ)