Информационные операции (США)

этой статьи Фактическая точность оспаривается . ( Апрель 2024 г. ) |

Информационные операции — это категория операций прямой и косвенной поддержки вооруженных сил США. По определению в совместной публикации 3-13, «ИО описываются как комплексное применение средств электронной войны (РЭБ), операций компьютерных сетей (CNO), психологических операций (PSYOP), военного обмана (MILDEC) и безопасности операций (OPSEC). в сочетании с указанными вспомогательными и соответствующими возможностями, чтобы [1] Информационные операции (IO) — это действия, предпринимаемые для воздействия на информацию и информационные системы противника при защите собственной информации и информационных систем. [1]

История информационных операций в армии США

[ редактировать ]

Современные военные США могут проследить свое использование информационных операций еще во время Второй мировой войны армия активизировала 23-й штаб специального назначения, известный как « Армия-призрак , когда 20 января 1944 года ». Это секретное подразделение отвечало за проведение 22 крупных операций. масштабировать военные обманы в Европе, используя такие методы, как надувные транспортные средства, ложные радиопередачи, звуковые эффекты громкоговорителей и телефонные генералы. [2] Конкретными операциями 23-го числа, которые были отмечены успехом, были « День Д» и «Операция Фирзен». Сегодня 23-е число считается спасением жизней от 15 000 до 30 000 американских военнослужащих. [3] В Тихом океане ВМС успешно провели свои первые действия по радиоэлектронной борьбе позже во время войны, когда самолеты TBM Avenger были оснащены приемниками и элементарными устройствами помех для обнаружения и подавления японских радаров воздушного поиска. [4]

Несмотря на успех 23-го числа, обман никогда не использовался в Корейской войне . [5] однако психологическая война обычно велась 8-й армией , преимущественно в форме листовок, передаваемых по воздуху , включая еженедельные листовки с «новостями», сбрасываемые на коммунистические силы, но также включая передачи по радио и громкоговорителям. [6] [7] Во время войны силы под командованием ООН использовали электронные помехи, как и ВМФ в конце Второй мировой войны, против радаров зенитных орудий с радиолокационным наведением, особенно во время операции «Удушение» . [8] Хотя эти примеры подпадают под возможности, связанные с информационными операциями, они применялись в конкретных обстоятельствах для конкретных миссий, а не устраняли конфликты или синхронизировали для достижения максимального эффекта. Из-за своего дискретного применения информационные операции не были полностью реализованы во время войны, как это известно сегодня.

Во многом так же, как и во время Корейской войны, обман игнорировался как практика во время войны во Вьетнаме . [5]

В середине 1990-х годов Министерство обороны США начало характеризовать доктрину, известную как «Война командования и контроля» (C2W), которая описывалась как стратегия атаки на возможности принятия решений или командования и контроля (C2) противника, одновременно защищая возможности принятия решений дружественными силами. [9] Он сосредоточился на надежной системе наведения и определил пять основных возможностей, называемых столпами, которые он использует: безопасность операций, военный обман, психологические операции, электронная война и физическое уничтожение. [10]

9 декабря 1996 года заместитель министра обороны Джон П. Уайт одобрил выпуск Министерством обороны тогдашней Секретной директивы S-3600.1, которая кодифицировала концепцию информационных операций. [11] Эта директива предписывала Вооруженным силам США разработать собственную доктрину, обучение и оборудование для проведения информационных операций. [11]

Вскоре после выпуска DODD S-3600.1 армия США создала Наземный центр информационной войны/информационного доминирования (LIWA/IDC), который в конечном итоге превратился в 1-е командование информационных операций (сухопутное) , и создала функционал информационных операций. области в апреле 1999 года для специальной подготовки и назначения офицеров для планирования и проведения ИО. [12]

В это время Национальная гвардия армии начала заниматься развитием своих собственных возможностей информационных операций, создавая специальные группы полевой поддержки информационных операций (FST) и группы оценки уязвимостей (VAT), координируемые с LIWA / IDC. Подразделения Национальной гвардии из Вашингтона, Айовы, Вермонта и Техаса были частью этого раннего развития.

Информационные операции (IO)

[ редактировать ]

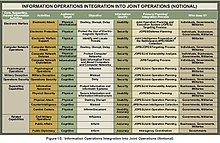

Информационные операции считаются общим термином для описания действий по координации, необходимых для планирования, синхронизации и оценки операций, действий и инвестиций, обычно связанных с несмертельными возможностями психологических операций, операций в киберпространстве, военно-гражданских операций, связей с общественностью, операций. безопасность и военный обман. Оперативные военные подразделения США на уровне флаг-офицера обычно имеют управление информационных операций, известное как G-39 (для штабов армии или морской пехоты) или J-39 (для объединенных штабов), например, в соответствии с системой ConStaff . В этих управлениях обычно работают специалисты по информационным операциям, аналитики разведки, специалисты по психологическим операциям, а также офицеры по кибербезопасности и радиоэлектронной войне. Различные штаб-квартиры включили в состав управления операции по гражданским вопросам, космосу и киберпространству, в то время как другие организовали их в рамках отдельных управлений в составе штаба.

В последние годы американские вооруженные силы создали уникальные оперативные группы, ориентированные исключительно на информационные операции, такие как Тихоокеанского флота США . Тихоокеанское командование информационной войны [13]

Военные информационные операции США

[ редактировать ]Информационные операции Министерства обороны США

[ редактировать ]

Объединенный центр информационных операций (JIOWC) был создан Стратегическим командованием США (USSTRATCOM) примерно в 2004 или 2005 году на базе ВВС Лэкленд , штат Техас , с целью координации и выполнения информационных операций США на стратегическом уровне. [14] 12 сентября 2011 года указом президента JIOWC был учрежден в качестве подразделения по контролируемой деятельности председателя, подчиненного Объединенному штабу . [15] JIOWC входит в состав Объединенного оперативного управления штаба (J3) через заместителя директора по глобальным операциям J39 (DDGO).

Информационные операции армии США

[ редактировать ]

В состав Объединенного армейского центра армии США входит специалист по информационным операциям армии США (USAIOP), чья миссия состоит в выполнении обязанностей по полной модернизации армейских сил в рамках DOTMLPF-P для удовлетворения потребностей армии в информационных операциях. [16]

В армии США подразделения размером с дивизию или более имеют штабное управление ввода-вывода, известное как G-39, отвечающее за интеграцию возможностей информационных операций. Эти управления часто дополняются группами полевой поддержки из следующих армейских подразделений:

1-е командование информационных операций в Форт-Бельвуар , штат Мэриленд

1-е командование информационных операций в Форт-Бельвуар , штат Мэриленд  56-я группа информационных операций на театре военных действий (ARNG) на объединенной базе Льюис-Маккорд , Вашингтон

56-я группа информационных операций на театре военных действий (ARNG) на объединенной базе Льюис-Маккорд , Вашингтон  71-я группа театральных информационных операций (ARNG) в Кэмп-Мабри , Техас

71-я группа театральных информационных операций (ARNG) в Кэмп-Мабри , Техас  151-я группа театральных информационных операций (USAR) в Форт-Тоттене (Куинс) , Нью-Йорк

151-я группа театральных информационных операций (USAR) в Форт-Тоттене (Куинс) , Нью-Йорк  152-я группа оперативного информационного обеспечения театра военных действий (USAR) в Кэмп-Парке , Калифорния (деактивирована)

152-я группа оперативного информационного обеспечения театра военных действий (USAR) в Кэмп-Парке , Калифорния (деактивирована)

Квалификация информационных операций

[ редактировать ]В армии только офицеры имеют официальную квалификацию в функциональной области информационных операций, известной как FA30. Офицеры могут получить квалификацию, пройдя один из двух курсов:

- Квалификационный курс IO (IOQC) - 12-недельный 480-часовой постоянный курс, преподаваемый в Объединенном армейском центре, Форт-Ливенворт, Канзас. [17]

- Квалификационный курс IO — резервный компонент (IOQC-RC) — двухэтапный курс, преподаваемый Школой информационных операций Национальной гвардии 3-124-го батальона информационных операций (IO) Национальной гвардии армии Вермонта . Первый этап состоит из 415 учебных часов, состоящих из 20 четырехчасовых синхронных занятий, проводимых еженедельно. Фаза 2 — это 15-дневные постоянные учения, проводимые в Региональном учебном центре готовности, расположенном совместно с Норвичским университетом в Нортфилде , штат Вермонт . [18]

Большинство армейских офицеров, прапорщиков и унтер-офицеров имеют возможность получить идентификатор дополнительного навыка информационных операций (ASI) P4, посетив один из двух 10-дневных курсов:

- Курс по планированию тактических информационных операций (TIOPC) [19]

- Курс планирования армейских информационных операций (AIOPC)

Информационные операции ВМС США и Корпуса морской пехоты

[ редактировать ]

В ВМС США информационные операции часто контролируются Командованием информационных операций ВМФ (NIOC), например, в Десятом флоте США , где имеется несколько NIOC.

В Корпусе морской пехоты США инициатором информационных операций является Центр информационных операций корпуса морской пехоты (MCIOC) на базе морской пехоты Квантико , штат Вирджиния .

Информационные операции ВВС США

[ редактировать ]

ВВС США основывают свою доктрину информационных операций на публикации доктрины ВВС (AFDP) 3–13 «Информация в операциях ВВС». [20]

Офицеры ВВС могут работать в должности офицеров по информационным операциям, код специальности ВВС (AFSC) 14FX, после прохождения профессионального курса по информационным операциям (IOPC). [21]

Подразделения информационных операций ВВС США:

Многие подразделения ВВС США переименовались в информационные операции, операции в киберпространстве и разведку. Например, официальный сайт 39-го отряда ввода-вывода идентифицирует себя как подчинённую организацию 688-го крыла информационных операций, однако официальный сайт крыла идентифицирует себя как подразделение операций в киберпространстве. [22] [23]

| Часть серии о |

| Война ( контур ) |

|---|

|

Информационные возможности

[ редактировать ]Электронная война (РЭБ)

[ редактировать ]

- Электронная война (РЭБ) — это любые действия, связанные с использованием электромагнитного спектра или направленной энергии для контроля над этим спектром, нападения на врага или предотвращения нападений противника с помощью этого спектра. Цель радиоэлектронной борьбы — лишить противника преимущества и обеспечить дружественному беспрепятственному доступу к ЭМ-спектру. РЭБ может применяться с воздуха, моря, земли и космоса с помощью пилотируемых и беспилотных систем и может быть нацелена на средства связи, радары или другие службы. РЭБ включает в себя три основных подразделения :

- Электронная атака (EA)

- Электронная защита (EP)

- Поддержка радиоэлектронной борьбы (ES)

- РЭБ поддерживает информационные операции, используя наступательные и оборонительные тактики и методы в различных комбинациях для формирования, нарушения и использования враждебного использования электромагнитного спектра (ЭМС), одновременно защищая дружественную свободу действий в этом спектре. Расширение использования СЭМ в информационных целях увеличивает как потенциал, так и проблемы РЭБ в ИО. Растущая распространенность использования беспроводных телефонов и компьютеров расширяет как полезность, так и угрозу РЭБ, предлагая возможности для использования электронных уязвимостей противника и необходимость выявления и защиты наших собственных от аналогичного использования. По мере того как использование СЭМ стало повсеместным в военных операциях, РЭБ стала задействована и в ИО. Все основные, вспомогательные и связанные возможности ввода-вывода могут либо напрямую использовать EW, либо косвенно получать от него выгоду. Для координации и устранения конфликтов РЭБ и, в более широком смысле, всего военного использования EMS, может быть создана Группа координации радиоэлектронной борьбы (EWCC), которая будет находиться под командованием командира компонента, наиболее подходящего для операции. Кроме того, для всех совместных операций требуется совместный ограниченный список частот (JRFL). В этом списке указаны защищенные, охраняемые и табуированные частоты, которые обычно не следует нарушать без предварительной координации и планирования, либо из-за дружественного использования, либо из-за дружественной эксплуатации. Это поддерживается и распространяется управлением систем связи объединенного штаба (J-6) в координации с J-3 и штабом радиоэлектронной борьбы объединенного командующего (или EWCC, если делегировано). [1]

- Доминирование электромагнитного спектра . Министерство обороны теперь делает упор на максимальный контроль над всем электромагнитным спектром, включая возможность вывести из строя все нынешние и будущие системы связи, датчики и системы вооружения. Это может включать: (1) навигационную войну, включая методы наступательных космических операций, при которых могут быть нарушены работу спутников глобального позиционирования; или (2) методы управления радиосистемами противника; и (3) методы размещения ложных изображений на радиолокационных системах, блокирования оружия направленной энергии и неправильного направления беспилотных летательных аппаратов (БПЛА) или роботов, управляемых противником. [24]

Операции в компьютерных сетях (CNO)

[ редактировать ]- CNO как основная возможность ввода-вывода. Растущая зависимость неискушенных военных и террористических группировок от компьютеров и компьютерных сетей для передачи информации силам C2 усиливает важность CNO в планах и действиях IO. По мере расширения возможностей компьютеров и диапазона их применения будут продолжать появляться новые уязвимости и возможности. Это дает как возможность атаковать и использовать слабые места компьютерной системы противника, так и требовать выявления и защиты нашей собственной системы от подобных атак или эксплуатации. [1]

- Атака компьютерной сети (CNA). Действия предпринимаются посредством использования компьютерных сетей для нарушения, отрицания, ухудшения качества или уничтожения информации, находящейся в компьютерах и компьютерных сетях, или в самих компьютерах и сетях.

- Защита компьютерных сетей (CND). Действия предпринимаются с использованием компьютерных сетей для защиты, мониторинга, анализа, обнаружения и реагирования на несанкционированную деятельность в информационных системах и компьютерных сетях Министерства обороны.

- Эксплуатация компьютерных сетей (CNE). Обеспечение возможностей проведения операций и сбора разведывательной информации с использованием компьютерных сетей для сбора данных из целевых или вражеских автоматизированных информационных систем или сетей.

Психологические операции (PSYOP)

[ редактировать ]

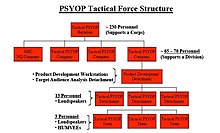

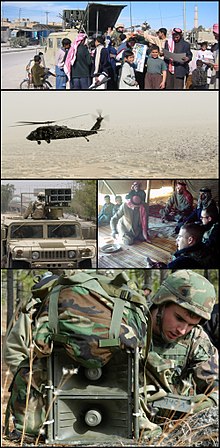

- PSYOP как основная возможность ввода-вывода. PSYOP играет центральную роль в достижении целей IO в поддержку JFC. В сегодняшней информационной среде даже ПСИОП, проводимая на тактическом уровне, может иметь стратегический эффект. Таким образом, PSYOP имеет процесс утверждения, который необходимо понимать, и необходимость своевременного принятия решений имеет основополагающее значение для эффективного PSYOP и IO. Это особенно важно на ранних этапах операции, учитывая время, необходимое для разработки, проектирования, производства, распределения, распространения и оценки продуктов и действий PSYOP. Все PSYOP проводятся под руководством межведомственных и одобренных OSD программ PSYOP. Процесс утверждения программы PSYOP на национальном уровне требует времени для достаточной координации и решения проблем; следовательно, JFC должны начать планирование PSYOP как можно раньше, чтобы обеспечить выполнение PSYOP в поддержку операций. Прежде чем можно будет начать выполнение PSYOP, JFC должен иметь утвержденную программу PSYOP, полномочия на ее исполнение и делегирование полномочий по утверждению продукции. JFC должны немедленно обращаться к специалистам по планированию PSYOP на начальных стадиях кризиса, чтобы у JFC было достаточно времени для получения необходимых полномочий для выполнения PSYOP. Активы PSYOP могут иметь особую ценность для JFC в операциях до и после боя, когда другие средства влияния ограничены или не разрешены. PSYOP должен координироваться с CI, MILDEC и OPSEC, чтобы обеспечить устранение конфликтов и контроль, не подвергать риску операции CI и чтобы все возможности внутри IO были скоординированы для достижения целей, установленных при планировании. Между персоналом PSYOP и персоналом PA должно быть тесное сотрудничество и координация, чтобы поддерживать доверие со стороны соответствующей аудитории, что и является целью ячейки IO. Усилия PSYOP наиболее эффективны, когда к рассмотрению материалов и сообщений PSYOP привлекаются сотрудники, хорошо понимающие язык и культуру ТА. По мере развития информационной среды распространение продуктов PSYOP расширяется от традиционной печати и радиовещания к более сложному использованию Интернета, факсимильной связи, текстовых сообщений и других новых средств массовой информации. Эффективность PSYOP повышается за счет синхронизации и координации основных, вспомогательных и сопутствующих возможностей IO; особенно по связям с общественностью (PA), MILDEC, CNO, военно-гражданские операции (CMO) и РЭБ. [25]

- Психологические операции — это спланированные операции по передаче выбранной информации и показателей иностранной аудитории с целью воздействия на ее эмоции, мотивы, объективные рассуждения и, в конечном итоге, на поведение иностранных правительств, организаций, групп и отдельных лиц.

- 4-я группа психологических операций

Военный обман (MILDEC)

[ редактировать ]

- MILDEC описывается как действия, предпринимаемые с целью намеренно ввести в заблуждение лиц, принимающих решения противника, относительно дружественных военных возможностей, намерений и операций, тем самым заставляя противника предпринимать конкретные действия (или бездействие), которые будут способствовать выполнению миссии дружественных сил. MILDEC и OPSEC являются взаимодополняющими видами деятельности: MILDEC стремится поощрять неправильный анализ, заставляя противника прийти к конкретным ложным выводам, в то время как OPSEC стремится лишить противника реальной информации и предотвратить правильный вывод о дружественных планах. Чтобы быть эффективной, операция MILDEC должна быть восприимчивой к системам сбора противника и «рассматриваться» как заслуживающая доверия у командира и штаба противника. Правдоподобный подход к планированию MILDEC заключается в использовании дружественного курса действий (COA), который может быть реализован дружественными силами и который может быть проверен разведывательной службой противника. Однако специалисты по планированию MILDEC не должны попадать в ловушку, приписывая противнику определенные отношения, ценности и реакции, которые «зеркально отражают» вероятные дружественные действия в той же ситуации, т.е. предполагая, что противник будет реагировать или действовать определенным образом, основываясь на о том, как мы отреагируем. Всегда существуют конкурирующие приоритеты в отношении ресурсов, необходимых для обмана, и ресурсов, необходимых для реальной операции. По этой причине план обмана должен разрабатываться одновременно с реальным планом, начиная с первоначальной оценки командира и штаба, чтобы обеспечить надлежащее обеспечение обоих ресурсами. Чтобы поощрить злоумышленника к неправильному анализу, обычно более эффективно и действенно представить ложную цель реальной деятельности, чем создать ложную деятельность. OPSEC плана обмана по крайней мере так же важен, как и OPSEC реального плана, поскольку компрометация обмана может раскрыть реальный план. Требование тщательного планирования при обеспечении детальной координации является самой большой проблемой для планировщиков MILDEC. В объединенных штабах ответственность за планирование и надзор MILDEC обычно организуется как элемент обмана персонала в оперативном управлении объединенного штаба (J-3). [26]

- MILDEC как основная возможность ввода-вывода. MILDEC имеет основополагающее значение для успешного ввода-вывода. Он использует информационные системы, процессы и возможности противника. MILDEC полагается на понимание того, как мыслят и планируют командир противника и вспомогательный персонал, а также то, как оба используют управление информацией для поддержки своих усилий. Это требует высокой степени координации со всеми элементами деятельности дружественных сил в информационной среде, а также с физической деятельностью. Каждая из основных, вспомогательных и сопутствующих возможностей играет свою роль в развитии успешной системы MILDEC и поддержании ее авторитета с течением времени. Хотя PA не должна участвовать в предоставлении ложной информации, она должна знать о намерениях и целях MILDEC, чтобы ненароком не скомпрометировать ее. [26]

- Примером может служить сообщение, направленное на использование разногласий между ключевым членом руководства противника, у которого есть спорные отношения с другим ключевым лицом, принимающим решения. Это сообщение может вызвать внутренние раздоры, в результате которых противник откажется от намеченного курса действий и займет позицию, более выгодную нашим интересам. [27]

- Название статьи

Безопасность операций (OPSEC)

[ редактировать ]

- OPSEC как основная возможность ввода-вывода. OPSEC отказывает противнику в информации, необходимой для правильной оценки дружественных возможностей и намерений. В частности, OPSEC дополняет MILDEC, отказывая злоумышленнику в информации, необходимой как для оценки реального плана, так и для опровержения плана обмана. Для тех возможностей ввода-вывода, которые используют новые возможности и уязвимости, таких как EW и CNO, OPSEC необходим для обеспечения того, чтобы дружественные возможности не были скомпрометированы. Процесс выявления существенных элементов дружественной информации и принятия мер по ее сокрытию от раскрытия злоумышленникам является лишь частью подхода глубокоэшелонированной защиты к обеспечению дружественной информации. Чтобы быть эффективными, другие виды безопасности должны дополнять OPSEC. Примеры других типов безопасности включают физическую безопасность, программы IA, защиту компьютерных сетей (CND) и кадровые программы, которые проверяют персонал и ограничивают санкционированный доступ. [28]

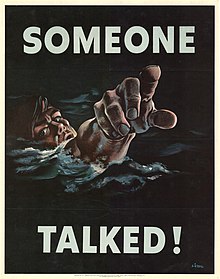

- Зачастую данные либо просачиваются, либо украдены, либо взломаны в Интернете, и враг имеет доступ к этой информации и может расшифровать ее. Это особенно справедливо для оборонительной оперативной безопасности. Американские военнослужащие и военнослужащие могут вести Facebook , несколько блогов или загружать фотографии, что может привести к тому, что противник узнает о передвижениях и местонахождении войск. Благодаря этой информации устроить засаду и нанести ущерб американскому и вспомогательному персоналу становится намного проще. В частности, функции геотегирования мобильных телефонов могут стать причиной такого рода нарушений в OPSEC. [29] [30] [31]

Методы и тактика оснащения

[ редактировать ]ВОН ТОТ

[ редактировать ]ЕС-130

[ редактировать ]( Воздушно-десантный центр боевого управления и управления EC-130E ABCCC) был основан на базовой платформе C-130E и предоставлял возможности тактического воздушного командного пункта командирам авиации и наземным командирам в условиях низкой воздушной угрозы. Этот EC-130E ABCCC с тех пор снят с эксплуатации.

EC -130E Commando Solo был более ранней версией самолета психологических операций ВВС США и Национальной гвардии (PSYOPS). На этом самолете также использовался планер C-130E, но он был модифицирован за счет использования электронного оборудования снятого с вооружения самолета EC-121S Coronet Solo . Этот планер служил во время первой войны в Персидском заливе (операция «Буря в пустыне»), второй войны в Персидском заливе (операция « Свобода Ирака» ) и в операции «Несокрушимая свобода» . EC-130E в конечном итоге был заменен EC-130J Commando Solo и был снят с вооружения в 2006 году.

EC -130J Commando Solo — это модифицированный C-130J Hercules , используемый для проведения психологических операций (PSYOP) и миссий по вещанию по гражданским вопросам в стандартных диапазонах AM , FM , HF , TV и военной связи. Миссии выполняются на максимально возможных высотах, чтобы обеспечить оптимальные схемы распространения. EC-130J с одинаковым успехом летает как днем, так и ночью и имеет возможность дозаправки в воздухе. Типичная миссия состоит из орбиты одного корабля, удаленной от желаемой целевой аудитории. Целями могут быть как военный, так и гражданский персонал. Commando Solo находится в ведении исключительно Национальной гвардии ВВС , в частности 193-го крыла специальных операций (193 SOW), подразделения Национальной гвардии ВВС Пенсильвании, оперативно полученного Командованием специальных операций ВВС (AFSOC). 193 AOW базируется на авиабазе Национальной гвардии Гаррисберг (бывшая авиабаза Олмстед ) в международном аэропорту Гаррисберг в Мидлтауне , штат Пенсильвания .

ВМС США Самолет EC-130Q Hercules TACAMO («Возьмите на себя ответственность и уходите») представлял собой наземную платформу морской авиации, которая служила самолетом стратегической линии связи SIOP для подводных сил флота США, занимающихся баллистическими ракетами (FBM). и в качестве резервного канала связи для пилотируемых стратегических бомбардировщиков ВВС США и сил межконтинентальных баллистических ракет. Чтобы обеспечить живучесть, TACAMO действовал как одиночная платформа, вдали от других крупных военно-морских сил, таких как авианосные ударные группы морского базирования и их авианосные крылья или наземные морские патрульные самолеты. Управляется ТРЕТЬЕЙ эскадрильей воздушной разведки флота и не взаимодействует с ними. (VQ-3) и четвертой эскадрильи воздушной разведки флота (VQ-4), EC-130Q в конечном итоге был заменен нынешней платформой TACAMO ВМС США - Boeing 707 на базе E-6 Mercury .

Операции в компьютерной сети

[ редактировать ]Стакснет

[ редактировать ]Stuxnet — компьютерный червь , обнаруженный в июне 2010 года. Первоначально он распространяется через Microsoft Windows и нацелен на Siemens промышленное программное обеспечение и оборудование . Хотя это не первый случай, когда хакеры атакуют промышленные системы, [32] это первое обнаруженное вредоносное ПО , которое шпионит за промышленными системами и разрушает их. [33] и первым, кто включил программируемого логического контроллера (ПЛК) руткит . [34] [35]

В мае 2011 года программа PBS « Нужно знать» процитировала заявление Гэри Самора , координатора Белого дома по контролю над вооружениями и оружию массового уничтожения, в котором он сказал: «Мы рады, что у них [иранцев] возникли проблемы с их центрифугами». машина и что мы – США и их союзники – делаем все возможное, чтобы усложнить им ситуацию», предлагая «мигающее признание» участия США в Stuxnet. [36] По данным британской Daily Telegraph , в ролике, показанном на вечеринке по случаю выхода на пенсию главы Армии обороны Израиля (ЦАХАЛ) Габи Ашкенази , были упоминания о Stuxnet как об одном из его оперативных успехов на посту начальника штаба ЦАХАЛа. [37]

Сутер

[ редактировать ]Suter — военная компьютерная программа , разработанная BAE Systems , которая атакует компьютерные сети и системы связи, принадлежащие противнику. Разработкой программы руководило Big Safari секретное подразделение ВВС США . Он специализируется на вмешательстве в работу компьютеров интегрированных систем ПВО . [38] [ мертвая ссылка ] Suter был интегрирован в американскую беспилотную авиацию компанией L-3 Communications . [39]

Разработано три поколения Suter. Suter 1 позволяет своим операторам контролировать то, что радаров видят операторы противника. Suter 2 позволяет им взять под контроль сети противника и направить их датчики. Suter 3, испытанный летом 2006 года, позволяет атаковать критичные по времени цели, такие как пусковые установки баллистических ракет на поле боя или мобильные пусковые установки ракет класса «земля-воздух» .

Программа была протестирована на таких самолетах, как EC-130 , RC-135 и F-16CJ . [38] Он используется в Ираке и Афганистане с 2006 года. [40] [41]

Представители ВВС США предположили, что технология, подобная Сутеру, использовалась ВВС Израиля для блокирования сирийских радаров и незамеченного проникновения в их воздушное пространство в ходе операции «Фруктовый сад» 6 сентября 2007 года. В противном случае уклонение от радара ПВО было маловероятным, поскольку F- 15 и F-16, используемые ВВС США, не были оснащены стелс-технологиями. [39] [40]

Возможности психологических операций

[ редактировать ]Радио в коробке

[ редактировать ]

Радио является доминирующим информационным инструментом для охвата широкой аудитории в изолированных горных регионах. Американские военные развернули RIAB по всему Афганистану для связи с жителями. Из-за 70-процентного уровня неграмотности и отсутствия образования в Афганистане радио является жизненно важным инструментом связи, используемым для трансляции информации там, где владение радио превышает 80 процентов. [42] [43] Военные США имеют около 100 RIAB и нанимают местных афганских ди-джеев в Афганистане для трансляции информации и проведения шоу по вызову. [44] Армия Соединенных Штатов использовала системы RIAB для трансляции сообщений, направленных против Талибана и Аль-Каиды, и противодействовала пропаганде Талибана, продвигаясь на частоты Талибана в провинции Пактия. [45] [46] Одним из преимуществ использования систем RIAB является возможность немедленно транслировать важную информацию большой аудитории в случае кризиса. [44] У одного афганского диджея 50 000 слушателей. [47] Губернатор округа Нава Абдул Манаф использует местную станцию RIAB для проведения еженедельных телепередач и считает, что система RIAB является одним из его лучших коммуникационных инструментов для информирования большой аудитории. [48] В афганской провинции Пактика, уровень грамотности которой составляет два процента, примерно 92 процента жителей слушают радио каждый день. [46] [47] Радиопрограммы, передаваемые с помощью систем RIAB, предоставляют полезную информацию афганским фермерам в отдаленных районах. [42] В изолированном горном районе Вази Ква провинции Пактика система RIAB является единственным источником внешних новостей. [49] Командиры Афганской национальной армии используют RIAB для общения с сельскими жителями и старейшинами и обмена мыслями на общество. [50] Афганцы могут использовать информацию, распространяемую военными США, например, о том, как реагировать на приближающийся военный конвой или цель или использование спонсируемых США сельскохозяйственных программ. Для получения общих новостей афганцы также могут использовать другие информационные каналы, такие как BBC или «Голос Америки» , поскольку системы RIAB контролируются военными США. [51] Службы специальных операций впервые применили системы RIAB в Афганистане в 2005 году, что улучшило их возможности по предоставлению информации и общению с местным населением в районах их операций. [52]

Б (СОМС-Б)

[ редактировать ]- Медиасистемы специальных операций – Б (СОМС-Б)

--СОМС-Б представляет собой наземную радио- и телевизионную установку HMMWV.система вещания. Как и EC-130C/J, он может вести вещание на телевизионных частотах AM, FM, SW и VHF. СОМС-Б также имеет возможность производить программы или радио- и телепередачи. [53] [54]

Другое/Интегрированное

[ редактировать ]Радио

[ редактировать ]Радио Азади

[ редактировать ]Радио Азади, ранее известное как Радио Свободный Афганистан (РФА), является афганским отделением радиовещательной службы Радио Свободная Европа/Радио Свобода (РСЕ/РС) . Он вещает 12 часов в день в рамках 24-часового потока программ совместно с «Голосом Америки» (VOA) . RFA впервые транслировалось в Афганистане с 1985 по 1993 год и было возобновлено в январе 2002 года. RFA производит множество культурных, политических и информационных программ, которые передаются слушателям через коротковолновые, спутниковые, AM и FM сигналы, предоставляемые Международным бюро радиовещания. . Миссия RFA - «продвигать и поддерживать демократические ценности и институты в Афганистане путем распространения новостей, фактической информации и идей». [55]

Состязательный ввод-вывод

[ редактировать ]Террористы (ИО с точки зрения США)

[ редактировать ]Эта статья содержит слишком много или слишком длинные цитаты . ( февраль 2015 г. ) |

«Террористы умеют объединять свои физические акты насилия с МО. Они делают аудио- и видеозаписи инцидентов для распространения через Интернет и по телевидению. Их насилие становится театром, инсценированным ради психологического воздействия и воспроизводимым снова и снова в СМИ как IO». [56]

- «Террористы используют все возможности IO военной доктрины США, включая пять основных возможностей PSYOP, военный обман, РЭБ, CNO и OPSEC, а также вспомогательные и связанные с ними возможности. Они используют IO для поддержки как наступательных операций (террористических актов), так и оперативных действий. и оборонительные операции (например, защита своих укрытий). Они стратегически используют IO для достижения общих целей. Хотя террористы не говорят и не пишут о «IO», они демонстрируют понимание ценности и методов IO. быть особенно искусными в PSYOP, PA, контрпропаганде и некоторых формах OPSEC и обмана, движимые их желанием одновременно достичь желаемой аудитории и спрятаться от своих врагов. Они признают ценность различных средств массовой информации, включая Интернет, и используют их для поддержки. Террористы и их сторонники обладают возможностями CNO, при этом CNA проявляет себя как «электронный джихад», а не как террористические акты». [57]

Операции в компьютерной сети

[ редактировать ]Существует множество примеров CNA, которые обычно выполняются для поддержки других операций. Террористы включили кибератаки в свое мышление, стратегии и операции как чрезвычайно экономически эффективный способ нанести вред США и другим противникам. [58]

То же самое можно сказать и о CNE, суть которого заключается в проникновении в компьютерные сети перед их реальной атакой. Получение доступа к конкретным сетям рассматривается террористами как часть процесса CNA (они не делают различия между этими двумя понятиями). [58]

Что касается CND, террористы знают о необходимости обеспечения безопасности данных и работы веб-сайтов, поскольку они используют Интернет. Хамасу и «Хизбалле» пришлось защищать свои веб-сайты от израильских хакеров, которые в прошлом их взломали. Методы, которые они используют, включают контроль доступа, шифрование, аутентификацию, межсетевые экраны, обнаружение вторжений, антивирусные инструменты, аудит, управление безопасностью, а также осведомленность о безопасности и обучение. [58]

- «В последние месяцы Талибан вел усиливающуюся информационную войну с силами НАТО в стране, распространяя антиправительственные сообщения по сетям мобильных телефонов и используя Твиттер, чтобы заявлять о во многом невероятных успехах, поскольку большинство иностранных боевых войск надеются покинуть страну к 2014 году. Редкий день проходит без того, чтобы представитель Талибана не использовал Твиттер, чтобы заявить об уничтожении многочисленных бронетехники НАТО и гибели десятков западных или афганских сил безопасности, при этом НАТО быстро ответила в своих собственных лентах в Твиттере. Талибан также использует сложную сеть представителей для этого. распространять сообщения и даже иметь собственную мобильную службу радиовещания, которая часто меняет свое местоположение, чтобы избежать угрозы ответных авиаударов военных самолетов НАТО». [59]

- Талибан ДОЛЖЕН полагаться на CNO и интегрировать его в свою кампанию IO, поскольку это наиболее экономически эффективный метод подрыва западных сил. Это яркий пример того, как CNO используется вместе с PSYOP для достижения своих целей.

стеганография

[ редактировать ]Если учесть, что сообщения электронной почты , особенно спам , могут быть зашифрованы стеганографически, понятие нежелательной почты приобретает совершенно новый свет. В сочетании с техникой « отсеивания и просеивания » отправитель мог получать сообщения и одновременно заметать следы.

Слухи о том, что террористы используют стеганографию, впервые появились в ежедневной газете USA Today 5 февраля 2001 года в двух статьях под названием «Инструкции террористов, скрытые в Интернете» и «Террористические группы прячутся за веб-шифрованием». В июле того же года статья получила еще более точное название: «Боевики рассылают в сеть ссылки на джихад ». Цитата из статьи: « В последнее время боевики Аль-Каиды рассылают сотни зашифрованных сообщений, которые были спрятаны в файлах цифровых фотографий на аукционном сайте eBay.com ». Другие средства массовой информации по всему миру много раз цитировали эти слухи, особенно после теракта 11 сентября , так и не предъявив доказательств. Итальянская газета Corriere della Sera сообщила, что ячейка Аль-Каиды, захваченная в мечети Виа-Куаранта в Милане, имела на своих компьютерах порнографические изображения, и что эти изображения использовались для сокрытия секретных сообщений (хотя ни одна другая итальянская газета никогда не освещала эту информацию). история). Статьи USA Today были написаны опытным иностранным корреспондентом. Джек Келли , который в 2004 году был уволен после того, как появились обвинения в том, что он сфабриковал истории и источники.

В октябре 2001 года The New York Times опубликовала статью, в которой утверждалось, что Аль-Каида использовала стеганографию для кодирования сообщений в изображения, а затем передавала их по электронной почте и, возможно, через USENET, чтобы подготовить и осуществить террористическую атаку 11 сентября 2001 года. Федеральный план исследований и разработок в области кибербезопасности и обеспечения безопасности информации, [60] опубликованный в апреле 2006 г., содержит следующие заявления:

- «...непосредственные проблемы также включают использование киберпространства для тайных коммуникаций, особенно террористами, но также и иностранными разведывательными службами; шпионаж за конфиденциальными, но плохо защищенными данными в правительственных и промышленных системах; подрывную деятельность со стороны инсайдеров, включая поставщиков и подрядчиков; преступную деятельность , в первую очередь связанных с мошенничеством и кражей финансовой или идентификационной информации хакерами и организованными преступными группировками...» (стр. 9–10).

- «Международный интерес к исследованиям и разработкам стеганографических технологий, их коммерциализации и применению резко возрос в последние годы. Эти технологии представляют потенциальную угрозу национальной безопасности. Поскольку стеганография тайно встраивает дополнительный и почти необнаружимый информационный контент в цифровые продукты, существует потенциал для скрытого распространения. вредоносного программного обеспечения, мобильного кода или информации — это здорово». (стр. 41–42)

- «Угроза, исходящая от стеганографии, была задокументирована в многочисленных отчетах разведки». (стр. 42)

Более того, онлайн-руководство по подготовке террористов «Технический моджахед, учебное пособие для джихадистов» содержало раздел, озаглавленный «Тайные коммуникации и сокрытие секретов внутри изображений». [61]

К началу 2002 года в магистерской диссертации Крэнфилдского университета была разработана первая практическая реализация онлайновой поисковой системы по контртеррористической стеганографии в режиме реального времени. Это было разработано для обнаружения наиболее вероятной стеганографии изображений при передаче и, таким образом, предоставило штабу разведки Министерства обороны Великобритании реалистичный подход к «сужению поля», предполагая, что способность перехвата никогда не была проблемой, а скорее определяла приоритетность целевых СМИ.

Военный обман

[ редактировать ]В ходе обыска полицией дома британца, члена «Аль-Каиды», было обнаружено то, что сейчас называется «Руководством по обучению Аль-Каиды», учебником по методам обмана, подделки документов, «сличения с толпой», укрытий и использования укрытий для сливаться с территорией действия террористов (обычно это города с большим гражданским населением). [62] Философия MILDEC заключается в сокрытии деятельности, а не введении противников в заблуждение. [63]

Психотерапевт

[ редактировать ]Террористическая PSYOP отличается от американской PSYOP в двух основных областях. Во-первых, американская PSYOP нацелена на иностранных противников, а информация координируется со многими другими агентствами и проверяется перед публикацией. Во-вторых, в то время как PSYOP США и сил коалиции «предназначен для того, чтобы положить конец насилию и спасти жизни», террористические PSYOP часто направлены на пропаганду насилия и угрозу гражданскому населению смертью и разрушениями. Террористов-смертников изображают мучениками, а не убийцами невинных людей. люди." [64]

Интернет является основным ресурсом для распространения пропаганды Аль-Акаиды и других террористических группировок. «По словам Брюса Хоффмана, перед тем, как его закрыли, на сайте Аль-Каиды Alneda.com подчеркивались три темы: 1) Запад непримиримо враждебен исламу, 2) единственный способ справиться с этой угрозой и единственный язык, который понимает Запад, — это логика насилия и 3) джихад — единственный вариант». [64] [65]

Террористы также любят использовать Интернет для вербовки и убеждения детей на свою сторону. Как обнаружила Дороти Деннинг , «детей учат ненавидеть евреев и жителей Запада и поднимать против них оружие [с помощью мультфильмов и веб-страниц в стиле комиксов, сказок на ночь и компьютерных игр]». [66]

ОПСЕК

[ редактировать ]Все террористы практикуют высокий уровень OPSEC, поскольку необходимость сохранять секретность — это то, как они могут добиться успеха. Будь то учебное пособие «Аль-Каиды», интернет-журналы, предназначенные для всего мира, или обучение молодежи в лагерях джихада, OPSEC является одним из главных приоритетов для террористов. [67]

Безопасная связь также важна. Например, угонщики 11 сентября получили доступ к анонимным службам Hotmail и Yahoo! учетные записи с компьютеров в Кинко и публичной библиотеке. [68] Сообщения также кодируются. Сообщается, что за три недели до нападений Мохамед Атта получил закодированное сообщение по электронной почте, в котором говорилось: «Семестр начнется еще через три недели. Мы получили 19 подтверждений для обучения на юридическом факультете, факультете городского планирования, факультете изобразительного искусства. искусств и инженерный факультет». [69] Факультеты упомянули четыре цели (башни-близнецы, Пентагон и Капитолий). [70]

Список методов можно продолжать и продолжать, и он очень похож на методы, используемые организованной преступностью во всем мире.

Критика

[ редактировать ]Эта статья содержит слишком много или слишком длинные цитаты . ( февраль 2015 г. ) |

- В 2011 году подполковник Майкл Холмс , член 71-го армейского TIOG, входящий в состав Учебной миссии НАТО в Афганистане , сообщил о предполагаемом использовании незаконных психологических операций при посещении американских высокопоставленных лиц, заявив, что такие приказы исходили от генерал-лейтенанта Уильяма Колдуэлла . [71] [72] Среди предполагаемых целей были американские сенаторы Джон Маккейн и Карл Левин , министры правительства и европейские дипломаты. Раскрытие Холмса привело к появлению нескольких новостных статей, в первую очередь статьи в журнале Rolling Stone под названием «Еще один беглый генерал: армия разворачивает психологические операции против сенаторов США», автором которой является Майкл Гастингс , который недавно прославился своим репортажем о генерале Стэнли Маккристале в прошлом году. Статья Гастингса «Сбежавший генерал» в конечном итоге привела к увольнению Маккристала президентом Обамой. [73] В сообщениях СМИ говорилось, что подразделение IO Холмса подверглось кампании возмездия, когда оно сопротивлялось приказу повлиять на цели, включая последующий выговор подполковнику Холмсу. [74] Армейские следователи в конечном итоге пришли к выводу, что утверждения Холма о незаконных психологических операциях «необоснованны». [75]

- «В [операциях по стабильности, реконструкции и ППД] наиболее важными объектами влияния являются не командиры противника, а отдельные лица и группы, как местные, так и международные, сотрудничество которых жизненно важно для успеха миссии. Предоставленные совместные и армейские доктринальные публикации. не игнорируйте эти цели – PSYOP и контрпропаганда могут быть направлены на влияние на них. Но примечательно, что деятельность, наиболее непосредственно направленная на влияние на местную и международную аудиторию, – это такие функции, как связи с общественностью, гражданские дела, ОКУ и оборонная поддержка публичной дипломатии. – рассматриваются только как «родственные виды деятельности» в доктрине МО, если они вообще упоминаются» [76]

- «Необходимо фундаментальное изменение культуры подхода ISAF к операциям. StratCom не должен быть отдельным направлением деятельности, а, скорее, неотъемлемой и полностью встроенной частью разработки политики, процессов планирования и выполнения операций. Анализ и максимизация StratCom Эффекты должны занимать центральное место в разработке схем маневров и во время проведения операций. Чтобы повлиять на этот сдвиг парадигмы, штаб-квартира ISAF должна синхронизировать все заинтересованные стороны Стратекома, что неявно в этом изменении культуры является четкое признание того, что речь идет о современной стратегической коммуникации. заслуживающий доверия диалог, а не монолог, в котором мы разрабатываем наши системы и ресурсы для наиболее эффективной доставки сообщений целевым аудиториям. Теперь это кампания, ориентированная на население, и не следует жалеть усилий, чтобы обеспечить участие афганского народа в диалоге. Получение, понимание и корректировка поведения в результате сообщений, полученных от аудитории, может стать эффективным методом завоевания подлинного доверия и авторитета. Это повысит вероятность того, что население примет сообщения ISAF и в результате изменит свое поведение». [77]

См. также

[ редактировать ]- Черная пропаганда

- Боливарианская пропаганда

- Командование и управление войной

- Безопасность связи

- Киберпрограммное обеспечение

- Кибервойна

- Дезинформация

- Электронная война

- Операции пятого измерения

- Привратник (политика)

- Исторический ревизионизм

- Дорожная карта информационных операций

- Промышленный шпионаж

- Нерегулярная война

- iвойна

- Военный обман

- Сетецентрическая война

- Операционная безопасность

- Пропаганда в войне с наркотиками в Мексике

- Военные связи с общественностью

- Институт мировой политики

- Объединенный центр информационных операций и боевых действий

- Политическая война

- Психологические операции

- Психологическая война

- Радикализация

Ссылки

[ редактировать ]- ^ Jump up to: а б с д «Архивная копия» (PDF) . Архивировано из оригинала (PDF) 8 февраля 2015 года . Проверено 4 апреля 2015 г.

{{cite web}}: CS1 maint: архивная копия в заголовке ( ссылка ) - ^ «Армия-призрак: боевые мошенники Второй мировой войны» . Официальный сайт Национального музея Второй мировой войны . Национальный музей Второй мировой войны . Проверено 27 ноября 2023 г.

- ^ Гормли, Келли Б. «Как армия-призрак Второй мировой войны использовала искусство, чтобы обмануть нацистов» . Официальный сайт журнала Смитсоновский институт . Смитсоновский журнал . Проверено 27 ноября 2023 г.

- ^ «Тихоокеанское авиационное крыло электронного нападения: история командования» . Официальный сайт Военно-морских сил Тихоокеанского флота США . ВМС США . Проверено 27 ноября 2023 г.

- ^ Jump up to: а б Мейер, Уильям А. «Обман: здесь, чтобы остаться!» (PDF) . Центр оборонной технической информации . Военно-морской колледж США . Проверено 27 ноября 2023 г.

- ^ Брауэр, Альберт К. «ПСИХОЛОГИЧЕСКАЯ ВОЙНА, КОРЕЯ, 1951» (PDF) . Официальный сайт библиотек Университета штата Северная Дакота . Джорджтаунский университет.

- ^ «Психологическая война в Корее: промежуточный отчет». Ежеквартальный журнал «Общественное мнение» . 15 (1 (весна 1951 г.)): 66.

- ^ «БИТВА ЗА КОРЕЮ: Смертельная зенитная артиллерия» . Время . 11 февраля 1952 г. ISSN 0040-781X . Проверено 12 августа 2021 г.

- ^ Хатчерсон, Норман Б. (сентябрь 1994 г.). КОМАНДОВАНИЕ И КОНТРОЛЬ ВОЙНЫ: ДОБАВЛЕНИЕ ЕЩЕ ОДНОГО ИНСТРУМЕНТА В БАЗУ ДАННЫХ ВОЕННОГО ИСТРЕБИТЕЛЯ (PDF) . База ВВС Максвелл, Алабама: Издательство Air University Press. п. xiv . Проверено 25 декабря 2023 г.

- ^ Хатчерсон, Норман Б. (сентябрь 1994 г.). КОМАНДОВАНИЕ И КОНТРОЛЬ ВОЙНЫ: ДОБАВЛЕНИЕ ЕЩЕ ОДНОГО ИНСТРУМЕНТА В БАЗУ ДАННЫХ ВОЕННОГО ИСТРЕБИТЕЛЯ (PDF) . База ВВС Максвелл, Алабама: Издательство Air University Press. п. xiv . Проверено 25 декабря 2023 г.

- ^ Jump up to: а б Хатчерсон, Норман Б. (9 декабря 1996 г.). DODD S-3600.1 Информационные операции (IO) . Вашингтон, округ Колумбия: Министерство обороны США . Проверено 25 декабря 2023 г.

- ^ «Глава 2: Система классификации офицеров» (PDF) . Официальный сайт армии США . Армия США . Проверено 25 декабря 2023 г.

- ^ Померло, Марк (16 февраля 2023 г.). «Вот чем занимается новое командование информационной войны на Тихом океане» . Защитный совок . Проверено 5 декабря 2023 г.

- ^ Амбиндер, Марк (20 мая 2010 г.). «Секретная шпионская сеть Пентагона» . Атлантика . Проверено 24 января 2022 г.

- ^ «План единого командования и боевые командования: предыстория и проблемы для Конгресса» . crsreports.congress.gov/ . Исследовательская служба Конгресса . Проверено 5 декабря 2023 г.

- ^ «Сторонник информационных операций армии США (USAIOP)» . Общевойсковой центр армии США . Проверено 26 ноября 2023 г.

- ^ «Квалификационный курс IO (IOQC)» . Общевойсковой центр армии США . Проверено 26 ноября 2023 г.

- ^ «Квалификационный курс IO (RC)» . Общевойсковой центр армии США . Проверено 26 ноября 2023 г.

- ^ «Курс тактического планирования ввода-вывода (TIOPC)» . Общевойсковой центр армии США . Проверено 26 ноября 2023 г.

- ^ Информация об операциях ВВС (PDF) . ВВС США. 1 февраля 2023 г. Проверено 26 ноября 2023 г.

- ^ «Сотрудник информационной службы» . Официальный сайт ВВС США . ВВС США . Проверено 26 ноября 2023 г.

- ^ «39-я эскадрилья информационных операций» . Официальный сайт Херлберт Филд . ВВС США . Проверено 26 ноября 2023 г.

- ^ «688-е киберпространственное крыло» . Официальный сайт 16-й воздушной армии (Air Forces Cyber) . ВВС США . Проверено 26 ноября 2023 г.

- ^ «Дорожная карта информационных операций Министерства обороны США» (PDF) . Gwu.edu . 30 октября 2003 г. с. 61 . Проверено 20 мая 2016 г. . ]

- ^ «Совместная публикация 3-53: Доктрина совместных психологических операций» (PDF) . Gwu.edu . Проверено 20 мая 2016 г. .

- ^ Jump up to: а б JCS, JP 3-58, Совместная доктрина военной обмана (Вашингтон, округ Колумбия: Генеральная прокуратура, 31 мая 1996 г.), v-vi.

- ^ , с. 98

- ^ «Архивная копия» (PDF) . Архивировано из оригинала (PDF) 21 июля 2013 года . Проверено 4 апреля 2015 г.

{{cite web}}: CS1 maint: архивная копия в заголовке ( ссылка ) - ^ «Военнослужащих предостерегли от геотегирования фотографий» . Сотрудники RedOrbit и отчеты Wire . Проверено 18 апреля 2012 г.

- ^ Пост, Глобальный. «Армия: геотеги Facebook опасны для солдат» . Тусон Сентинел . Проверено 18 апреля 2012 г.

- ^ «ОПСЕК» . Армейские супруги онлайн в Facebook . Проверено 18 апреля 2012 г.

- ^ «Строительство кибербезопасного предприятия» . Сименс. 30 сентября 2010 г. Архивировано из оригинала 21 апреля 2021 г. Проверено 5 декабря 2010 г.

- ^ Роберт Макмиллан (16 сентября 2010 г.). «Siemens: червь Stuxnet поразил промышленные системы» . Компьютерный мир. Архивировано из оригинала 25 мая 2012 года . Проверено 16 сентября 2010 г.

- ^ «Горящая статья: углубленный взгляд на Stuxnet» . Вирусный бюллетень.

- ^ «Червь Stuxnet поразил компьютеры сотрудников иранской атомной электростанции» . Новости Би-би-си. 26 сентября 2010 г.

- ↑ Гэри Самор выступает на Вашингтонском форуме Фонда защиты демократии 10 декабря 2010 года в Вашингтоне, округ Колумбия, о котором сообщает C-Span и содержится в программе PBS «Нужно знать» ( «Взлом кода: защита от супероружия 21 века»). кибервойна» , 4-я минута фрагмента)

- ^ Уильямс, Кристофер (15 февраля 2011 г.). «Израильское видео показывает Stuxnet как один из его успехов» . «Дейли телеграф» . Лондон . Проверено 14 февраля 2012 г.

- ^ Jump up to: а б Дэвид А. Фулгам; Майкл А. Дорнхейм; Уильям Б. Скотт. «Чёрные сюрпризы» . Неделя авиации и космических технологий . Проверено 5 октября 2007 г.

- ^ Jump up to: а б Джон Лейден (4 октября 2007 г.). «Израиль подозревается во взломе сирийской системы ПВО» . Регистр . Проверено 5 октября 2007 г.

- ^ Jump up to: а б Дэвид А. Фулгам (3 октября 2007 г.). «Почему средства ПВО Сирии не смогли обнаружить израильтян» . Неделя авиации и космических технологий . Проверено 5 октября 2007 г.

- ^ Дэвид А. Фулгам (14 января 2007 г.). «Технологии будут ключом к укреплению Ирака» . Неделя авиации и космических технологий.

- ^ Jump up to: а б «Радиовойна» в Афганистане | @pritheworld» . Архивировано из оригинала 15 апреля 2013 года . Проверено 24 апреля 2012 г.

- ^ Радио в коробке (2011). Радио в коробке. Архивировано 25 апреля 2012 г. на Wayback Machine. Проверено 10 апреля 2011 г.

- ^ Jump up to: а б Радио в коробке – предоставим Афганистану собственный голос! (2010). Радио в коробке – предоставим Афганистану собственный голос! "Проверено 10 апреля 2011 г."

- ↑ Армейское радио связывается с афганцами.(2009). Армейское радио связывается с афганцами. Архивировано 15 октября 2009 г. в Wayback Machine. Проверено 30 октября 2011 г.

- ^ Jump up to: а б Военные принимают меры по борьбе с повстанцами в Афганистане (2008 г.). Радио в коробке - военные принимают меры по борьбе с повстанцами в Афганистане. Архивировано 2 марта 2012 г. на Wayback Machine, "Проверено 11 ноября 2011 г.".

- ^ Jump up to: а б В «Афганской борьбе» США выходят в эфир (2010). В ходе боевых действий в Афганистане США выходят в эфир "Проверено 10 апреля 2011 г."

- ^ / Самый занятой человек в Наве (2011). Самый занятый человек в Наве "Сообщения Корпуса морской пехоты США", "Проверено 10 ноября 2011 г."

- ^ Местный диджей-знаменитость своим афганским слушателям (2010). Местный диджей-знаменитость своим афганским слушателям "Проверено 14 октября 2011 г."

- ^ Радио-в-коробке: Новые ди-джеи-воины Афганистана (2011). Радио-в-коробке: Новые диджеи-воины Афганистана, "Проверено 14 октября 2011 г."

- ^ Пентагон, информационные операции и международныеРазвитие СМИ (2010). Пентагон, информационные операции и развитие международных СМИ. Архивировано 6 января 2011 года на Wayback Machine. «Отчет Центру международной помощи СМИ», :e27 «Проверено 14 октября 2011 г.».

- ^ Разрушение афганского повстанческого движения (2007). Разрушение афганского повстанческого движения "Special Warfare" 20 (5): e26 "Проверено 10 ноября 2011 г."

- ^ ДОКУМЕНТ НАЗВАНИЕ IO В OEF И ЕСЛИ - сохранен в вашей папке.

- ^ «Антенная система СОМС-Б 2 MRBS» . Федеральные возможности для бизнеса . Проверено 18 апреля 2012 г.

- ^ «Афганистан – Радио Свободная Европа/Радио Свобода» . РадиоСвободная Европа/РадиоСвобода . Архивировано из оригинала 23 апреля 2012 года . Проверено 24 апреля 2012 г.

- ^ Деннинг (2005) , с. 6

- ^ Деннинг (2005) , с. 20

- ^ Jump up to: а б с Деннинг (2005) , с. 11

- ^ Тейлор, Роб (27 апреля 2012 г.). «Веб-сайт Талибана взломан на фоне разгорания кибервойны в Афганистане» . Рейтер США . Проверено 27 апреля 2012 г.

- ^ Федеральный план исследований и разработок в области кибербезопасности и обеспечения информации, Национальный совет по науке и технологиям, апрель 2006 г.

- ^ «Новый выпуск «Технических моджахедов», учебное пособие для джихадистов» . Фонд Джеймстауна .

- ^ «Руководство Аль-Каиды» (PDF) . Justice.gov . Проверено 20 мая 2016 г. .

- ^ Деннинг (2005) , с. 7

- ^ Jump up to: а б Деннинг (2005)

- ^ Брюс Хоффман, «Аль-Каида, тенденции в терроризме и будущие возможности: оценка», Исследования конфликтов и терроризма, 26: 429-442, 2003.

- ^ Деннинг (2005) , с. 5

- ^ Деннинг (2005) , с. 12

- ↑ Брайан Росс, «Тайный язык», ABCNEWS.com, 4 октября 2001 г.

- ^ 58 «Виртуальные солдаты в священной войне», Ha'aretz Daily, 16 сентября 2002 г.

- ^ Деннинг (2005) , с. 13

- ↑ Уильям Левеск, офицер говорит, что отказался от «незаконного» приказа в Афганистане, «Санкт-Петербург Таймс» (25 февраля 2011 г.); Армия расследует отчет журнала Rolling Stone о психологических операциях, Atlantic Monthly (24 февраля 2011 г. ).

- ↑ Майор Гарретт, главный сенатор называет обвинения в психиатрии серьезными, но отрицает, что чувствует себя манипулируемым, National Journal (20 февраля 2011 г. ).

- ^ Стюарт, Тесса (17 ноября 2020 г.). «Обама публикует отчет об увольнении генерала Маккристала в тот же день, когда Маккристал информирует Байдена» . Официальный сайт журнала Rolling Stone . Роллинг Стоун . Проверено 28 ноября 2023 г.

- ↑ Фил Стюарт, США проверяют, стали ли сенаторы объектом нападения со стороны афганского подразделения психологических операций, Reuters (24 февраля 2011 г. ); См. также Раджив Чандрасекаран, «Военные расследуют заявление о том, что группа психологической помощи использовалась для воздействия на сенаторов США», Washington Post (24 февраля 2011 г. ).

- ^ Укман, Джейсон. «С генерал-лейтенанта Колдуэлла сняты обвинения в том, что он приказал группе психологов повлиять на законодателей» . Официальный сайт газеты «Вашингтон пост» . Проверено 28 ноября 2023 г.

- ^ Бейкер, Ральф (2006). Решающее оружие: взгляд командира боевой группы на информационные операции . Военное обозрение. стр. 34–35. Архивировано из оригинала 5 августа 2011 года . Проверено 26 апреля 2012 г.

- ^ Маккристал, генерал Стэнли А. (21 сентября 2009 г.). «Первоначальная оценка КОМИСАФ» . Министерство обороны США . Проверено 17 апреля 2012 г.

Библиография

[ редактировать ]- Деннинг, Дороти Э. (18 августа 2005 г.). Информационные операции и терроризм (PDF) . Центр оборонной технической информации . Архивировано из оригинала 18 мая 2015 года.

Внешние ссылки

[ редактировать ] в этой статье Использование внешних ссылок может не соответствовать политике и рекомендациям Википедии . ( Май 2016 г. ) |

- Официальный сайт сторонника информационных операций армии США (USIOP)

- Официальный сайт Информационного оперативного центра Корпуса морской пехоты США

- Документы, связанные с информационными операциями Министерства обороны США

- Безопасность операций (JP 3-13.3)

- Военный обман (JP 3-13.4)

- Дестабилизация террористических сетей: нарушение информационных потоков и манипулирование ими в глобальной войне с терроризмом , Документ конференции проекта Йельского информационного общества (2005 г.).

- В поисках симметрии в войне четвертого поколения: информационные операции в войне идей , презентация (слайды в формате PDF) на симпозиуме Бантла – Института национальной безопасности и борьбы с терроризмом (INSCT), Сиракузский университет (2006 г.).

- К.А. Тайпале , В поисках симметрии на информационном фронте: Противостояние глобальному джихаду в Интернете , 16 Национальная стратегия F. Ред. 14 (лето 2007 г.).

- Часто задаваемые вопросы Белого дома о WoT